WHO WANTS TO BE KING: 1

一、基本信息

名称:Who Wants To Be King: 1

发布日期:2020.12.1

作者:Bjorn

系列:Who Wants To Be King

推特:@ArmBjorn

二、靶机简介

Flags:

root:/root/nice.txt

难度:简单

三、文件信息

文件名:whowantstobeking.ova

文件大小:2.4GB

下载地址:

MD5: 5B8BDCC5C24A3705C88F969B47A7199B

SHA1: 0114959A45DB91F699594D1476AB900F610681CA

四、镜像信息

格式:Virtual Machine (Virtualbox - OVA)

操作系统:Linux(ubuntu)

五、网络信息

DHCP服务:可用

IP地址:自动分配

六、环境配置

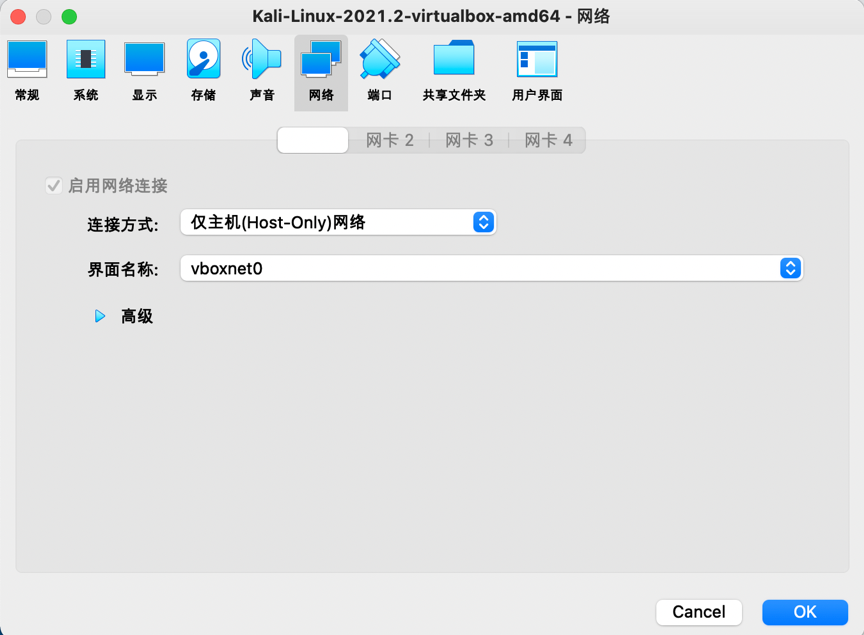

1.将靶机whowantstobeking和攻击机kali2021在VirtualBox下设置为仅主机模式,使用DHCP分配ip地址:

七、攻略步骤

信息探测

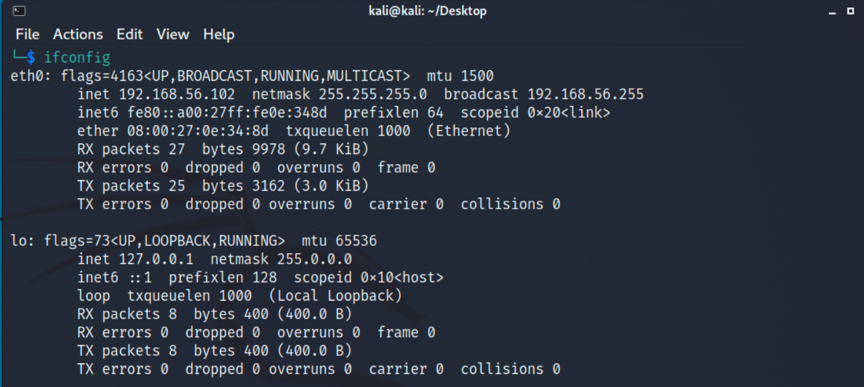

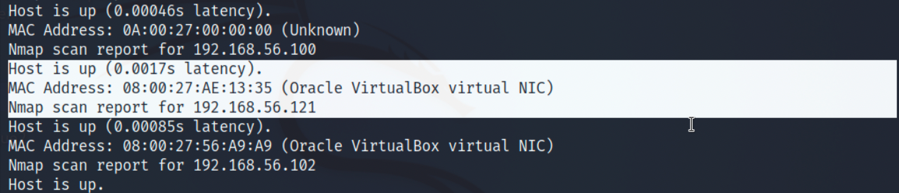

1.因为是没有直接告知我们靶机ip的,所以要先进行主机探测,先查看下kali分配到的ip,在进行网段扫描,命令如下,得到靶机ip为192.168.56.102:

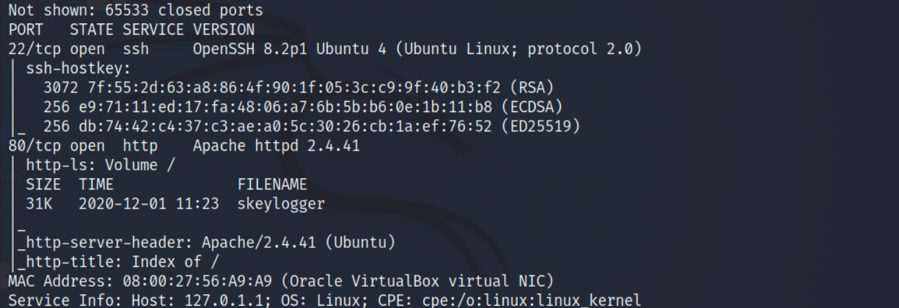

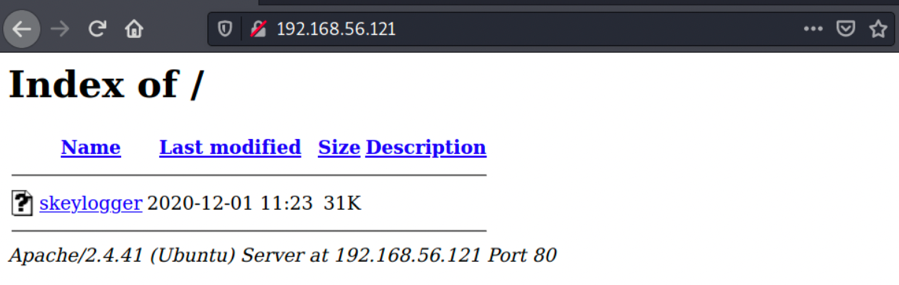

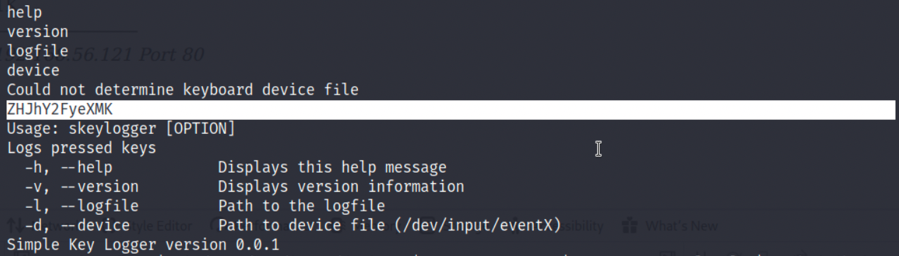

2.再进行端口扫描,发现只开放了22和80端口,访问主页,发现skeylogger文件:

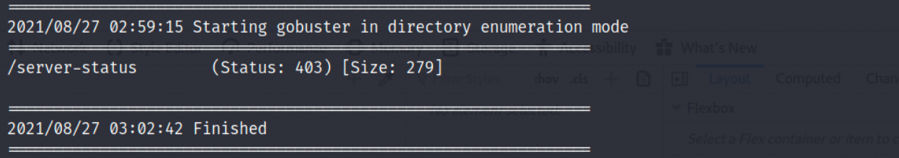

3.最后再进行一下目录扫描,没有什么发现:

文件解密,SSH登录

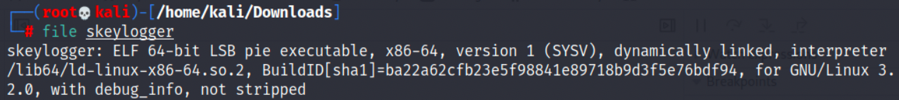

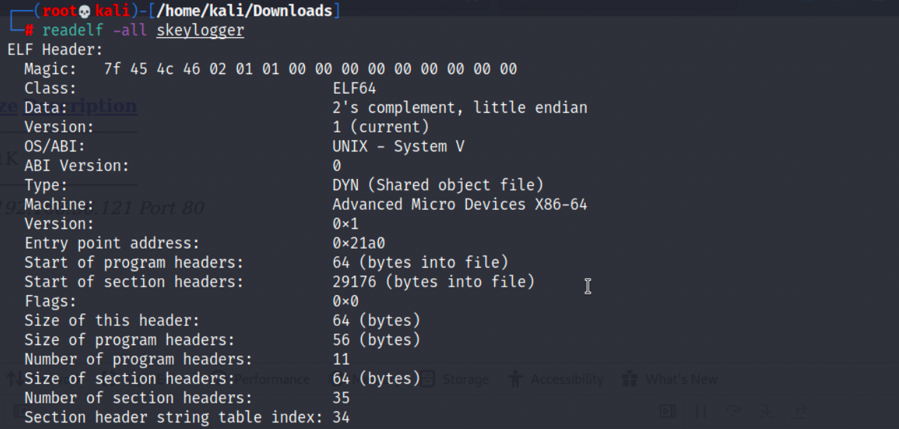

1.将skeylogger文件下载到本地,查看文件属性发现是二进制文件:

2.再利用strings命令看看文件中有没有隐藏什么字符串,发现了一串base编码的字符串:

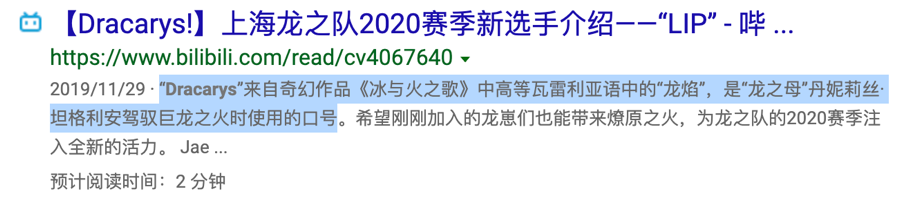

3.将字符串解码,得到dracarys,这个到底是用户名还是密码我们不得而知,于是搜索一下:

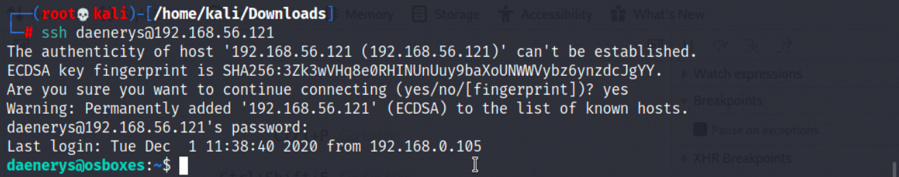

4.从网络查询我们可知,“Dracarys”来自奇幻作品《冰与火之歌》中高等瓦雷利亚语中的“龙焰”,是“龙之母”丹妮莉丝·坦格利安驾驭巨龙之火时使用的口号。靶机开放了22端口,所以很可能用户名是deanerys:

初步提权

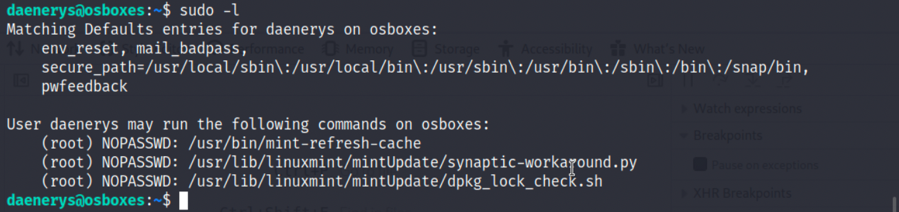

1.SSH登录后,查看文件权限,有两个程序可以利用:

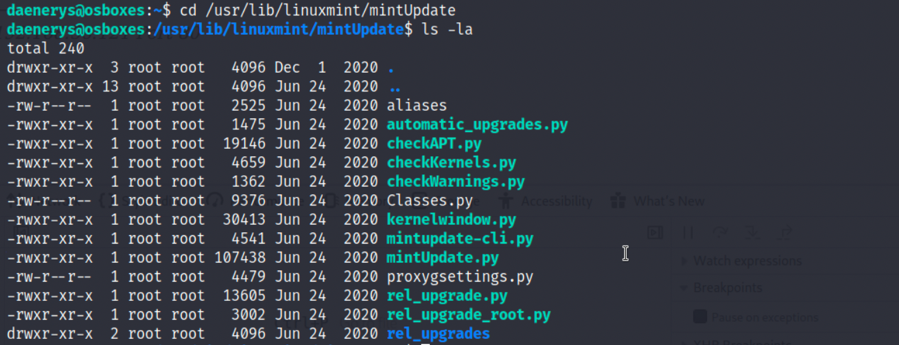

2.但在/usr/lib/linuxmint/mintUpdate目录下没有那两个文件:

2

ls -la

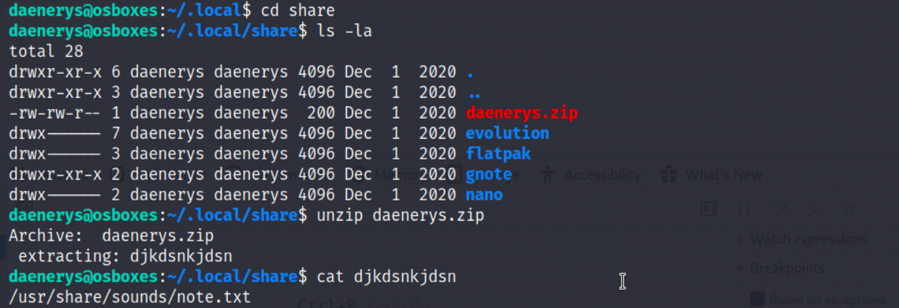

3.回到~目录下,发现在.local/share目录下有一个daenerys.zip,解压出来的文件是djkdsnkjdsn,我们查看后提示我们note.txt的文件路径:

2

3

4

5

ls -la

unzip daenerys.zip

cat djkdsnkjdsn

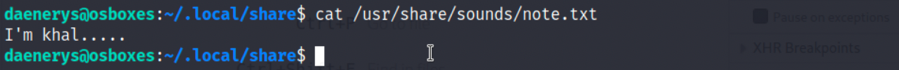

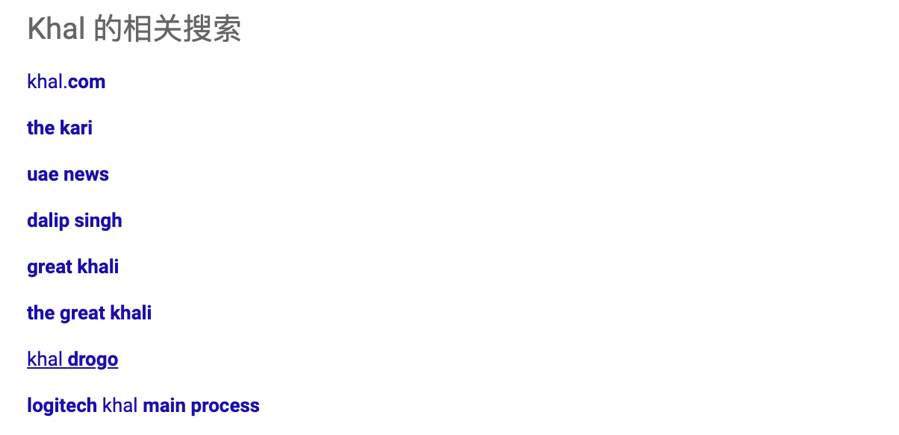

4.查看note.txt,得到提示,再次网络搜索,得到khaldrogo的全名:

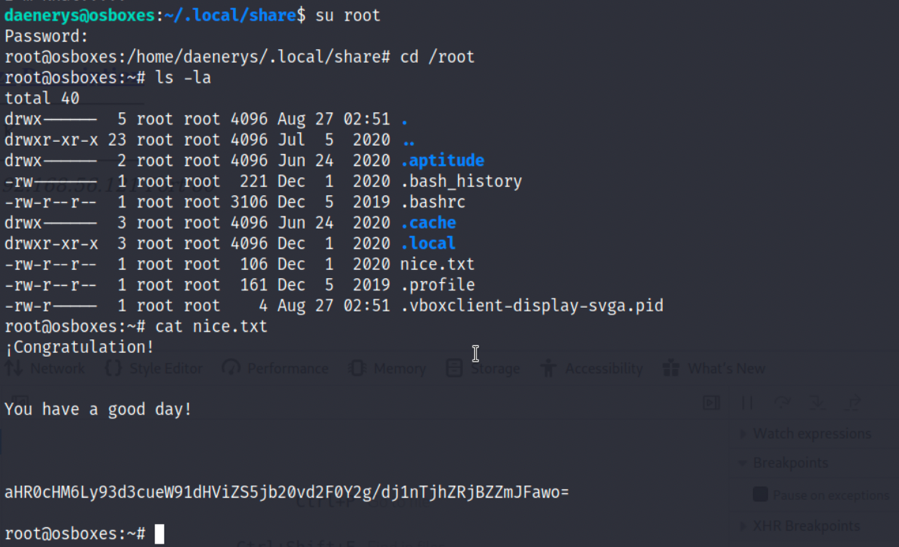

Flag获取

1.khaldrogo就是root用户的密码,登录后在/root目录下能够找到flag,即nice.txt:

2

3

4

5

cd /root

ls -la

cat nice.txt