关西近畿之后(After Kansai Kinki)

是什么成就了孤独传说?

很久没有更新博客了,一更新就是出国旅游的计划,可能会让人感到措手不及

但实际上想去日本看看,一直以来有这样的想法吧,于是今年年初就开始谋划,当时还在频繁联系的大学室友、高中同学以致一抹多都是“好好好,去去去”,结果还是孤身一人完成了这趟旅程……

确实有无限的孤独感

那你们会说,为什么不等下次,这次就算了?

一方面,我不想让我在工作期间挤出时间完成的旅行计划浪费,另一方面,我深知“第一次可能就是最后一次”,尤其是在经历上海龙线下主场、BilibiliWorld、音律联觉等活动之后

疫情的到来让我更加明白,如果你对某些事物与活动感兴趣,趁现在有精力能凑出时间也可以自己支撑自己的花费时,努力去做,时不我待,时不我予

先说在前,这趟旅行让我的感觉很好,好到我痛恨周围没人当场诉说与分享,往后若我有妻儿,我也大概率不会带她们再游一趟,因为这次自己的安排足够美好了,没有意犹未尽感,也就不太会再费时间重游,她们也就缺少了这趟旅行的快乐

一份孤独,一份遗憾,不为我自己感到,为我过去、现在、未来所爱的人感到

回顾第一次出国之旅

抛开感慨,接下来我会复盘一下这第一次出国之旅,从准备到实际景点体验,从自己遇到的趣事,到实际可以提升体验的细节,还会记下自己的一些花费,供后人参考

PS:各种沿途的景色照片原图请见我的旅行照片仓库,本篇展示的图片都是压缩了60%-70%的大小,为了能较顺畅的加载

准备

1、护照尽早准备,签证可以多提供些经济材料,让审核说不出让你不去消费的话;

Visit Japan Web 入境卡去前填好,但别忘记账号密码(我因为忘了后来想起来,在入境时重新排队了一次,浪费了约30分钟多);

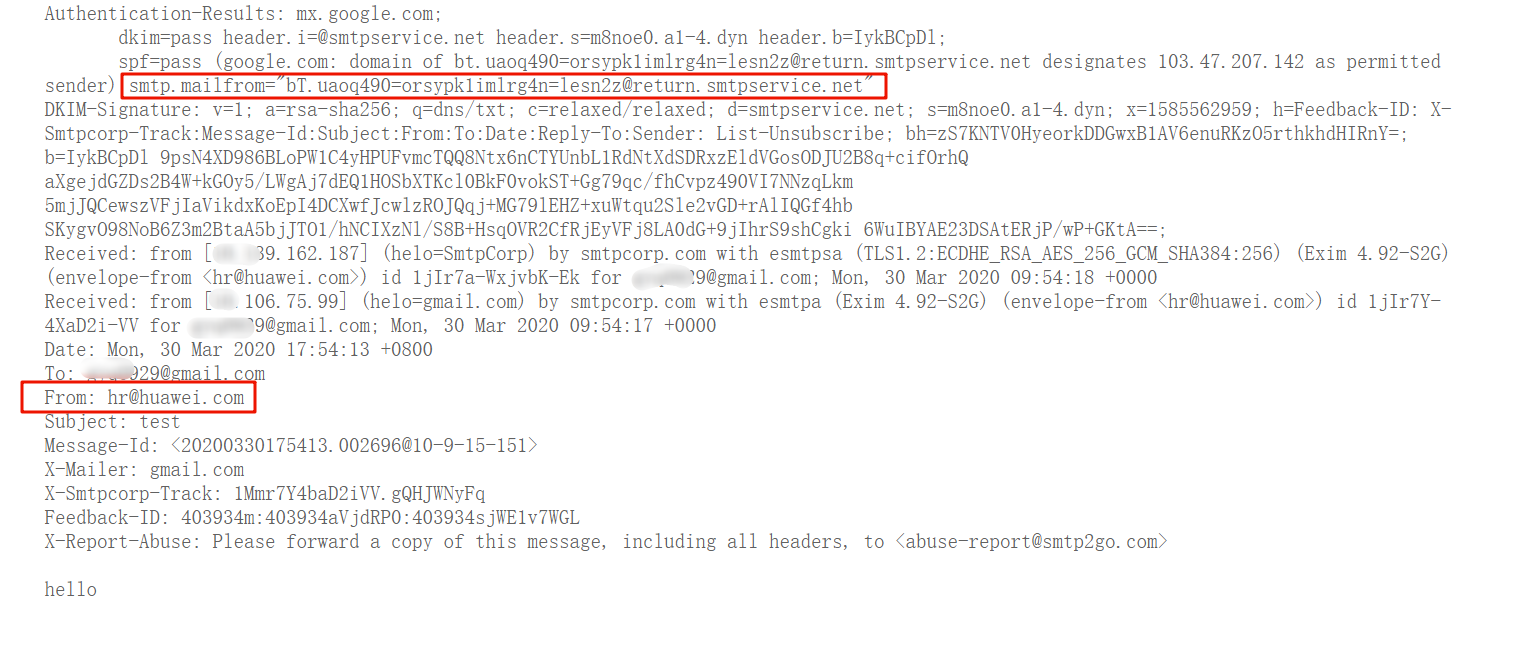

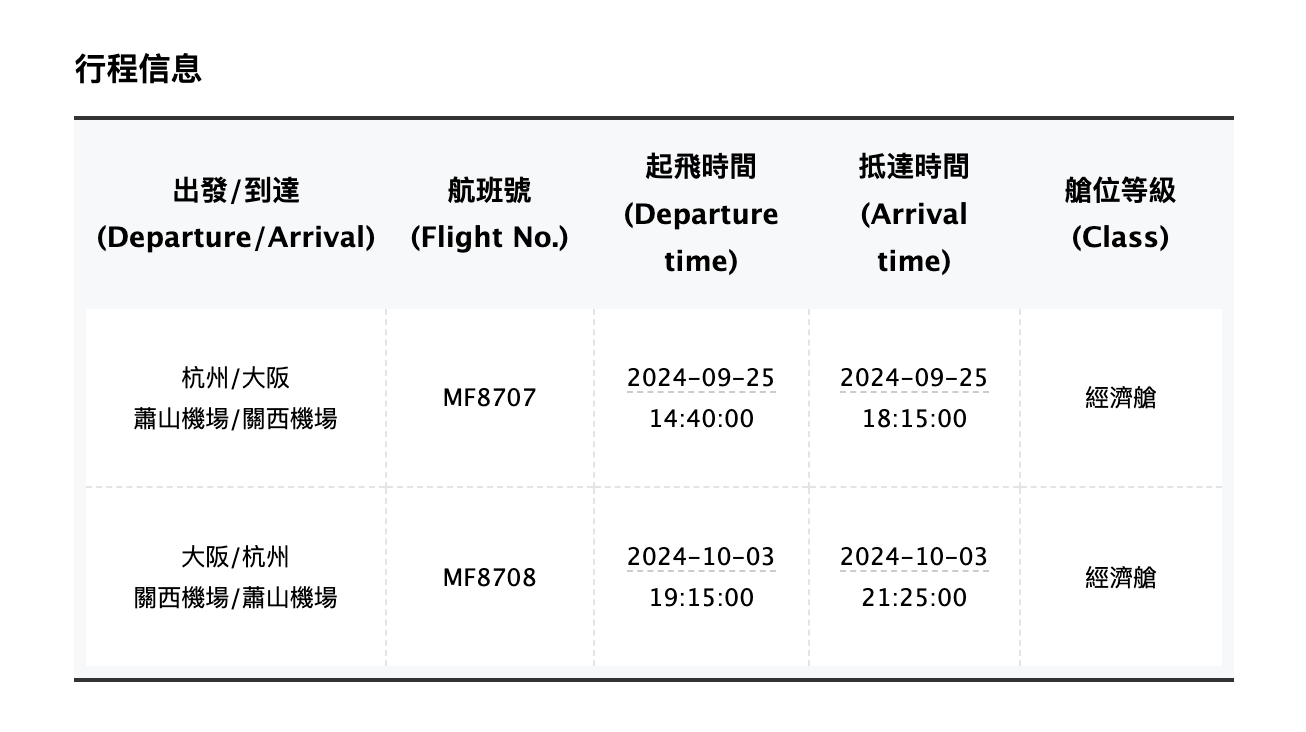

2、国际航班登机前提前2-3小时到并不夸张,机票在离出发快两个月的时候最便宜;

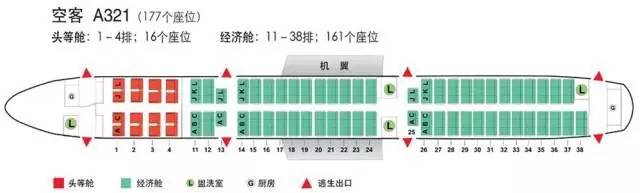

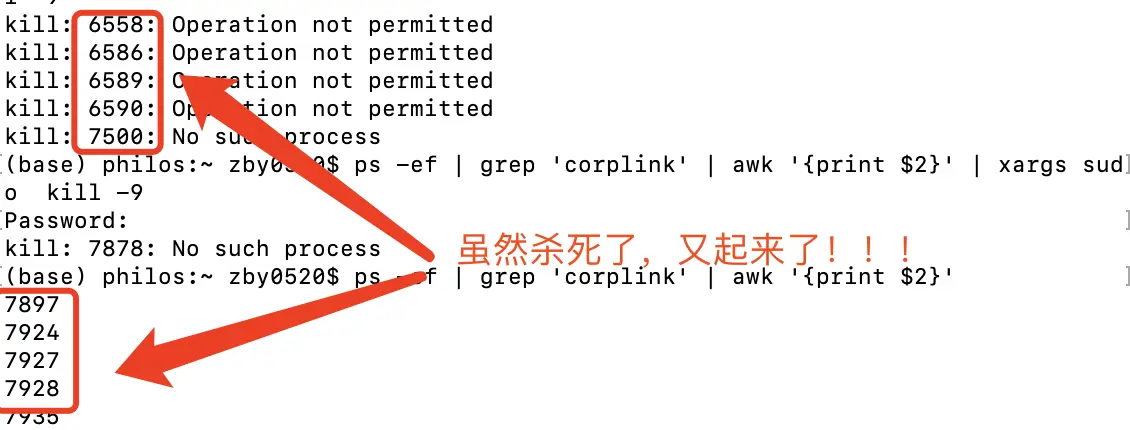

飞机一般会提前一周左右短信通知你线上值机,厦航是在它小程序上选择,如果你想获得极好的飞行景色,请多花50元左右选择标准座位,这样更不会被机翼或引擎挡住视线;

其次厦航在值机后可以直接在小程序选择想吃什么,可以把普通的盒饭免费换成特色食物;

再最后,当你去的航班值机完成,可以选择回的航班也把值机办理了,就可以抢到靠窗的免费位置了,当然,免费座位的视野很可能会被机翼挡住

3、信用卡确实有必要办理,出国旅行换 iPhone 也会带来很多便利,前文说到了 Sucia 卡的账户开通和充值,到日本后我发现我的银联信用卡也可以通过 Apple Pay 充值了

4、各种交通券周游券有的会优惠不少,按我的行程,JR 關西廣域鐵路周遊券 5日可能还能更赚(为了去海洋馆,去神户改日期了),京都京阪地铁小赚,大阪地铁小亏(但是券留下来做纪念了);

其实各种交通券就是硬磁纸,注意保管,在买之前一定要注意哪些地方能去不能去,不能只看图要看文字,也需要注意这个券要在什么地方领,最好是逛着景点顺便去这领券

5、各种景点、餐饮一定要注意什么时候开业或不开业,景点的票提前订会更好(有优势),也能防止想去的日子没票;

如果能预约,餐饮可以提前一两周预约好(有优势);

最后,一定要保存好各种展示票二维码凭证的邮件,如果你是在 Klook 买的景点或者交通票券,建议直接用人民币支付,会便宜一些

6、由于日本是环海洋岛国,天气往后三天左右就不准了,所以最好是看近三天的情况,穿衣还是看温度,看大连人穿啥不准的;

伞、充电宝一定要带,我10000mAh的小充电宝,返航时甚至不需要拿出包来,只能说日本的安检没国内严

7、现金我带了4w JPY,不乱买东西配合移动支付足够用,前提是你能够移动支付充值 Sucia,但是回来最好别带日元回来,一定要想办法在日本花掉,不然就是贬值;

小额(小于10w JPY)的外币现金取,在杭州不需要预约,我是出发前一天上午打电话给招行,下午就能去离公司近的银行取了

8、日文手写输入和拍照翻译都用的是 iPhone 自带的,然而去没用到日文手写输入,但是拍照翻译翻那些正楷字或者说明挺好用的

9、Google Map占据主导地位,但是Apple Map可以提供一些奇特的地点,记得把两者的离线地图都下了,现在地图软件能让你自己选择地图范围获取离线地图了

10、流量卡我买的是10天每天2G,实际体验好像完全没用到这么多;

因为我是旧卡,没办理国际长途漫游,也就接受不到国内的短信,或者说几乎接受不到短信

准备费用

护照:护照费用:130 RMB

签证费用:155 RMB

机票费用:2438+50 = 2488 RMB

现金:40000 JPY约等于1970.56 RMB

电话卡:85 RMB

(超小充电宝10000mAh:79.04 RMB)

(iPhone15 Pro 256G:7088 - 1950 = 5138 RMB)

住宿费用:43513 JPY - 39.5 USD + 29165 JPY 约等于 3267.99 RMB

Sucia 第一次充值:1000 JPY = 49.86 RMB

门票及交通券费用合计:

12.81+43.74+43.74+59.66+44.93+467.41+588=1260.29 RMB

萬博紀念公園門票:230 JPY

嵯峨野観光鉄道トロッコ列車:880+880 JPY

京都國際漫畫博物館:1200 JPY

天保山大摩天輪:900 JPY

大阪城門票:600 JPY

阿倍野 HARUKAS 300 展望台 + 章魚燒兌換券:2300 JPY

大阪海遊館門票:2700 JPY

大阪通天閣門票:1000 JPY

梅田藍天大廈空中庭園展望台門票:1285 JPY

大阪地鐵巴士乘車券 1日:820 JPY

【京阪電車】京都大阪觀光一日券:700 JPY

JR关西广域铁路周游券:12000 JPY

9月25日 (水曜日)

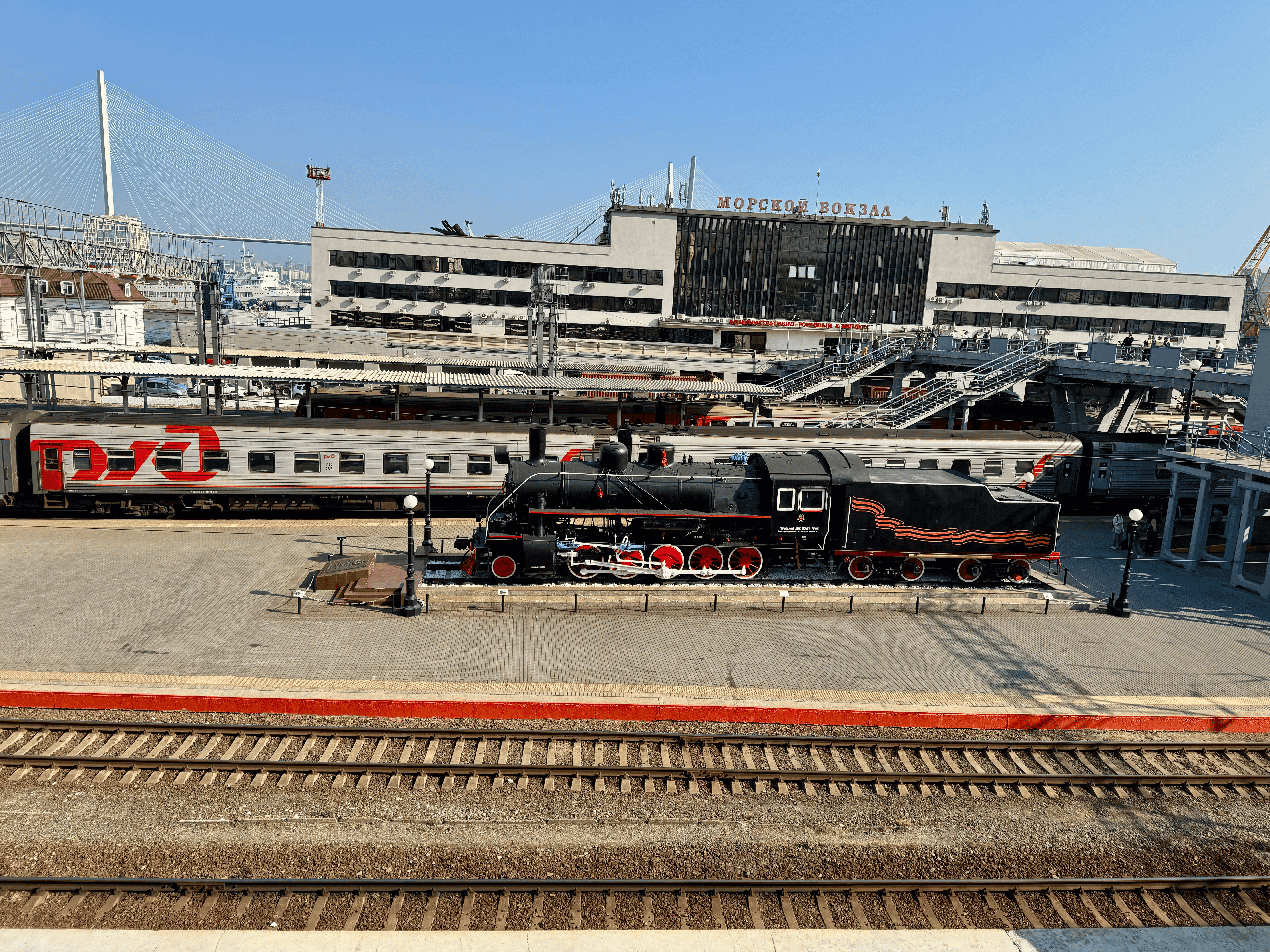

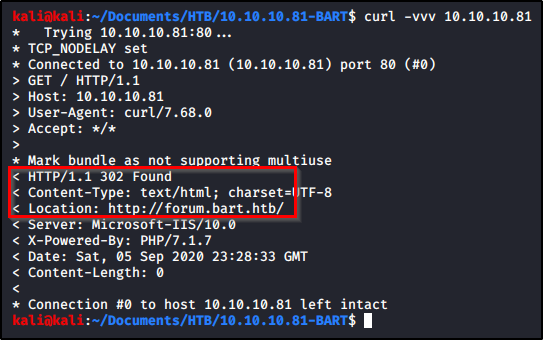

厦门航空MF8707

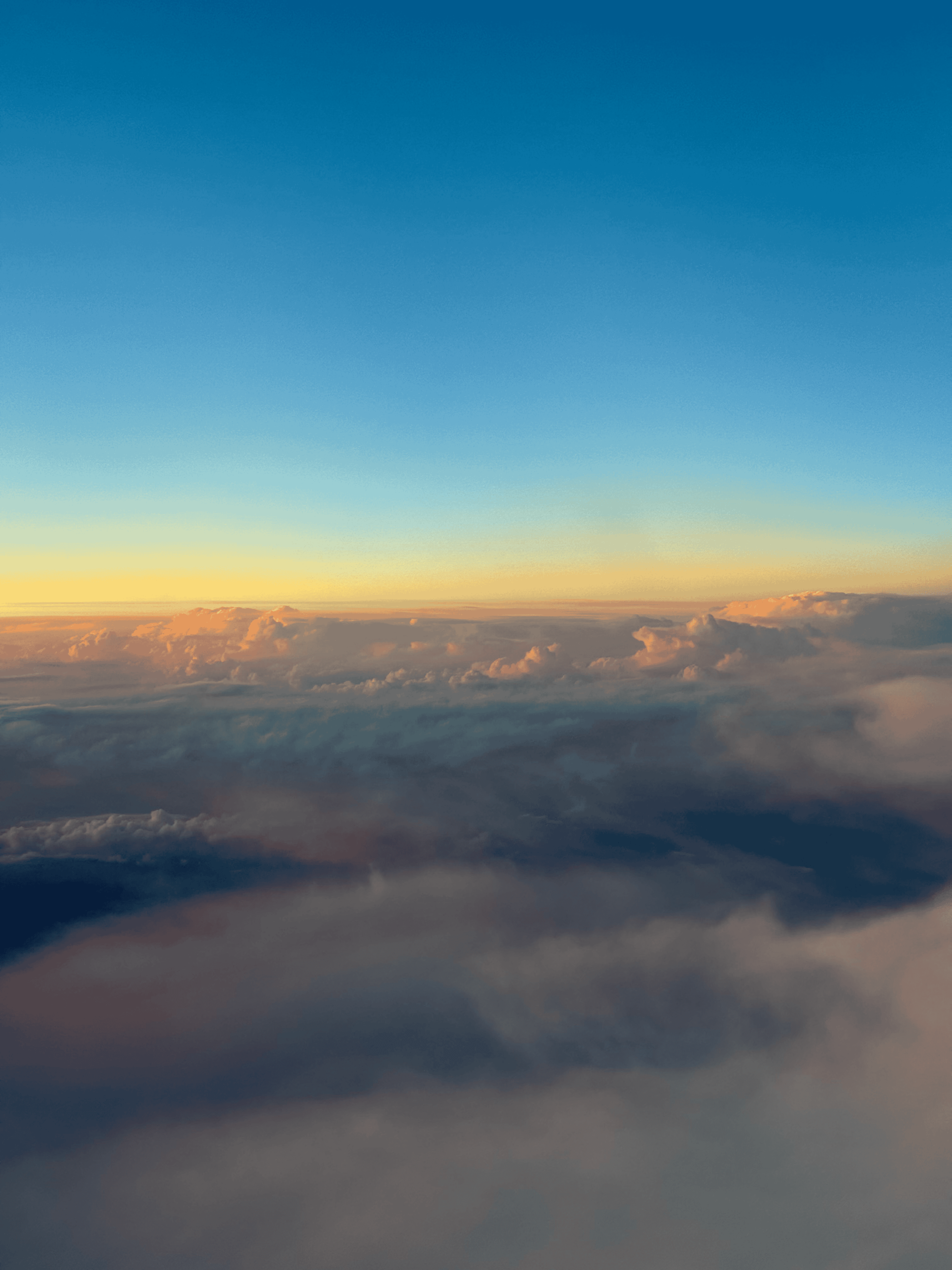

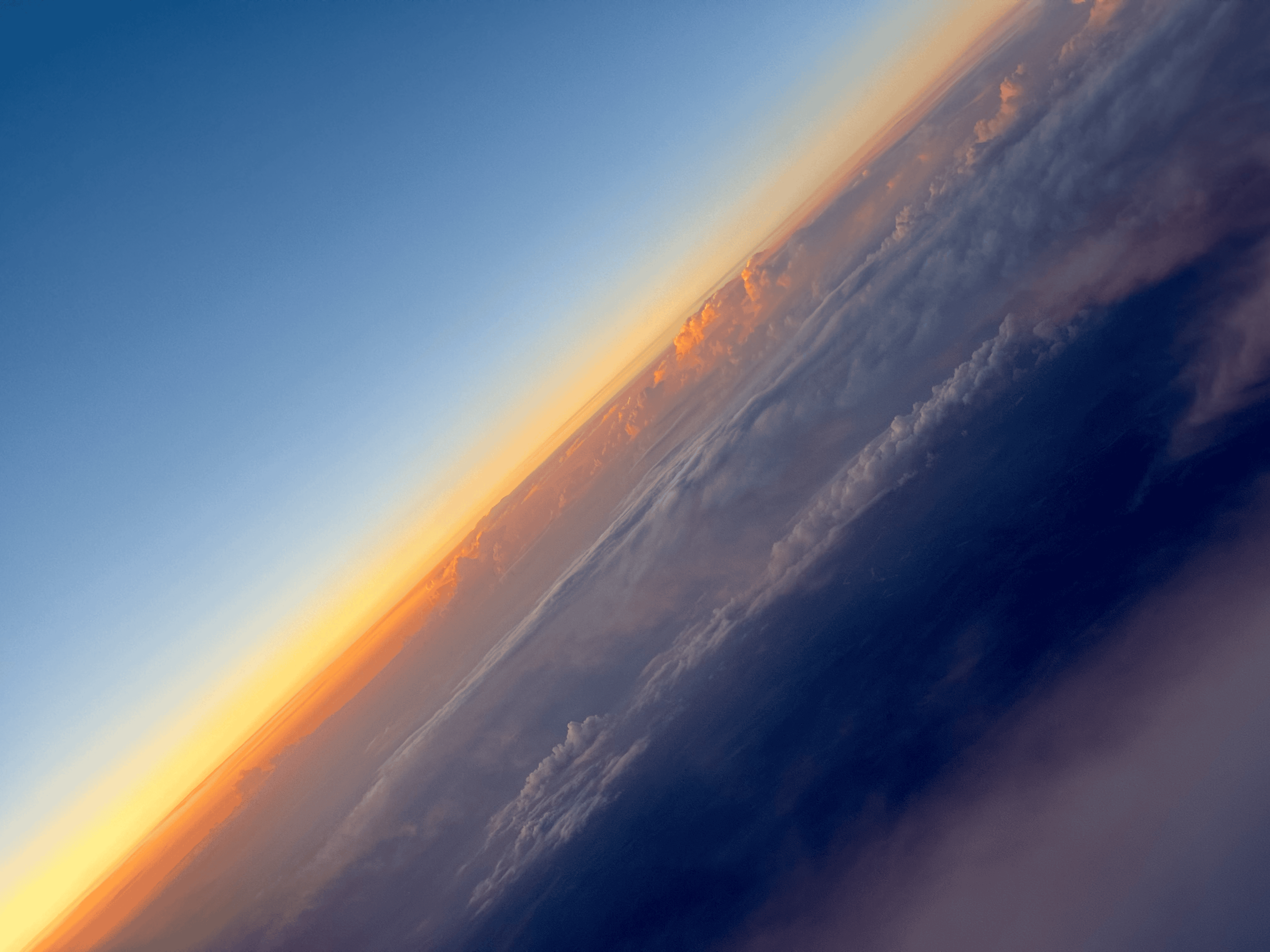

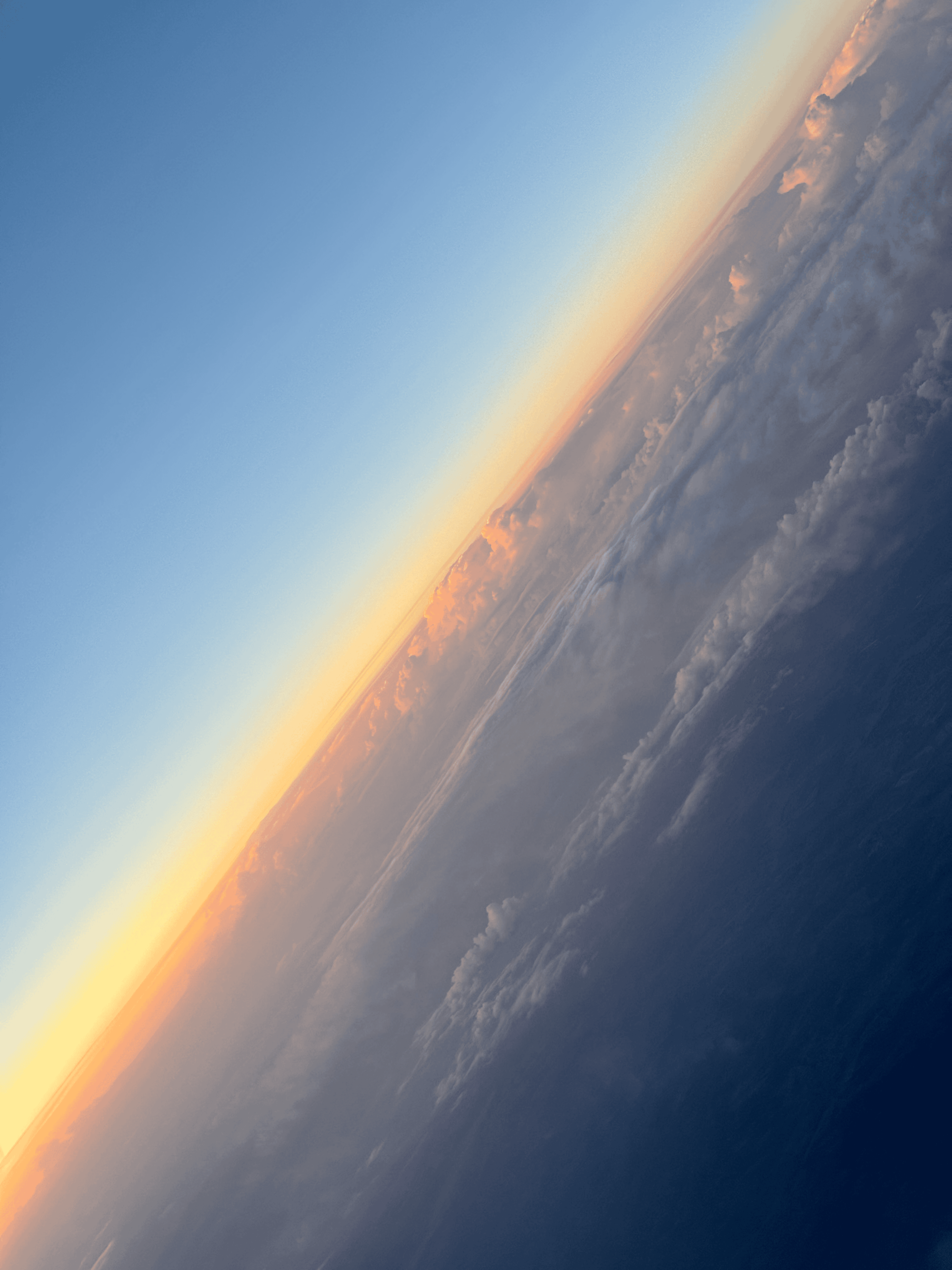

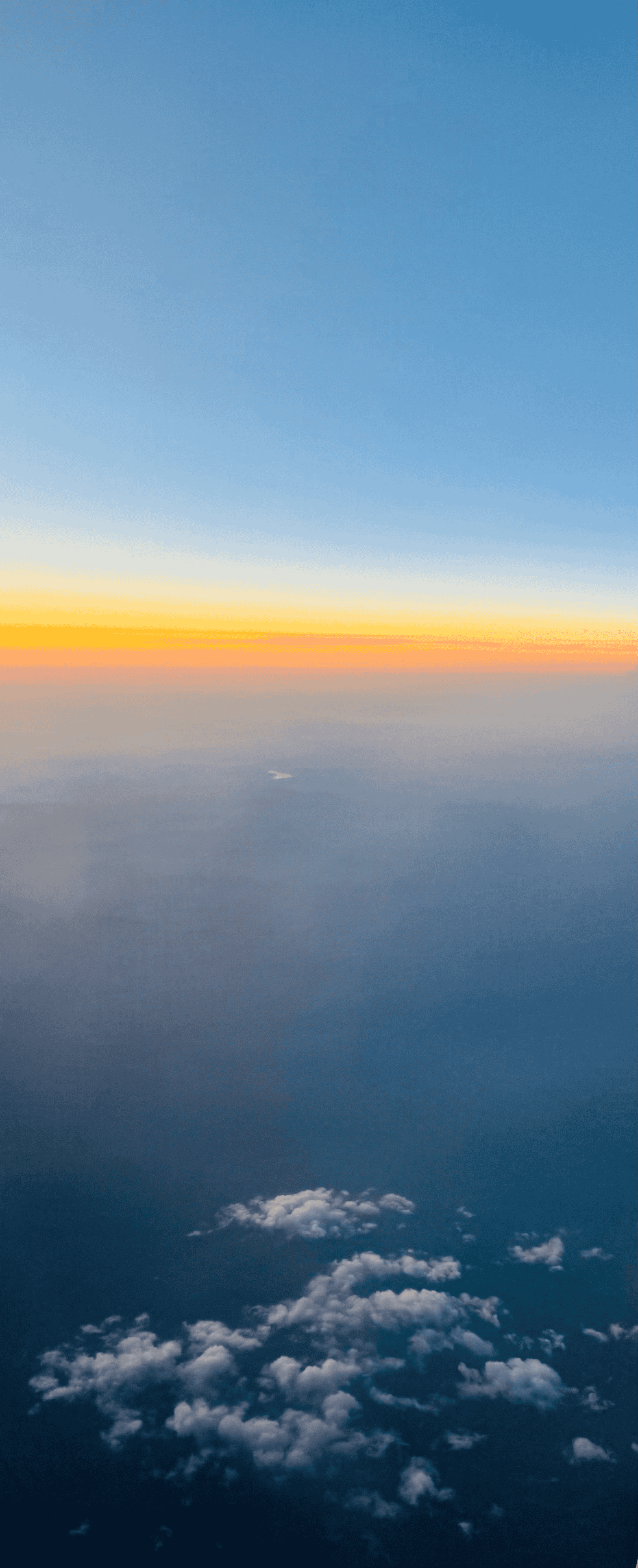

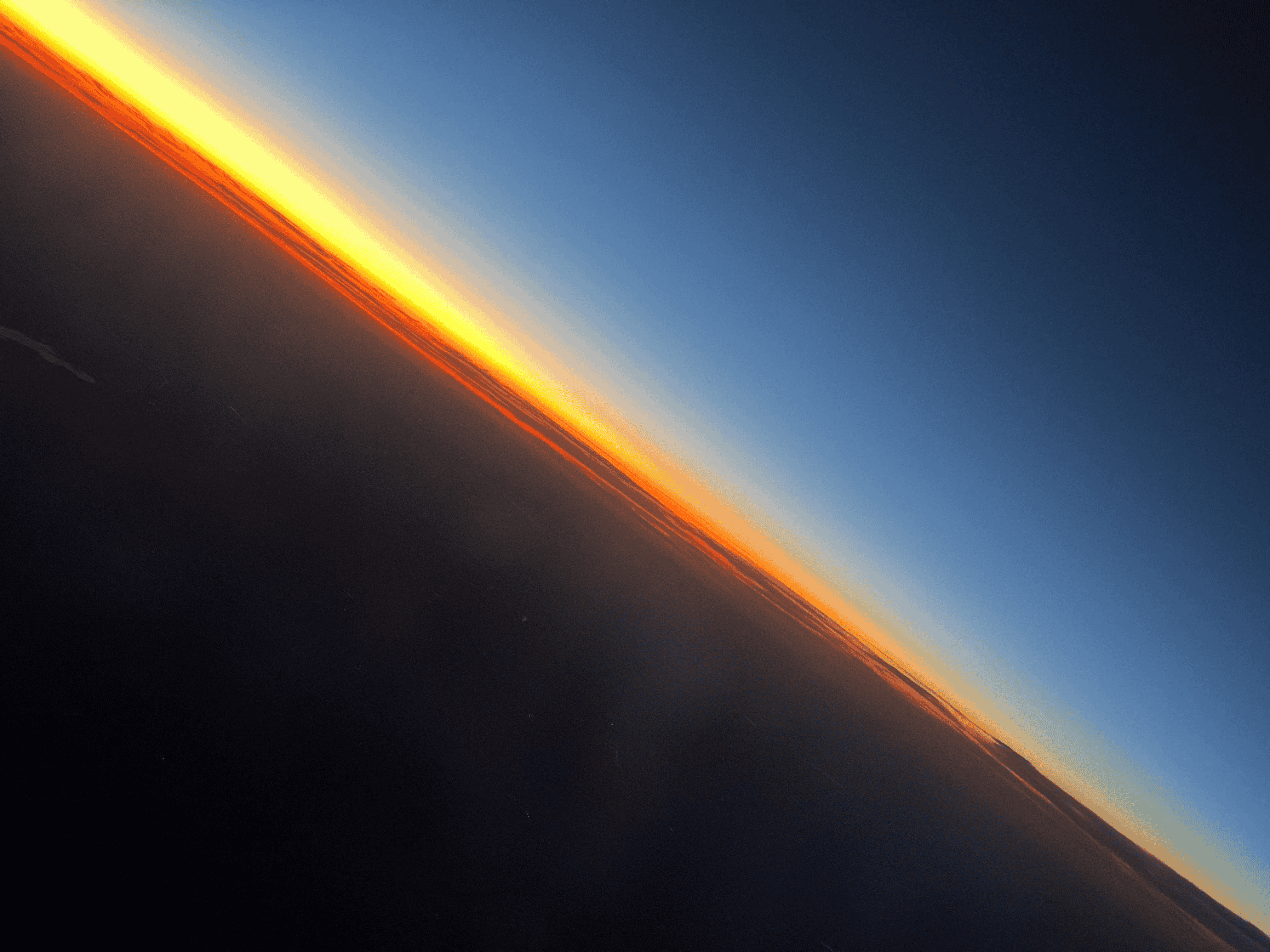

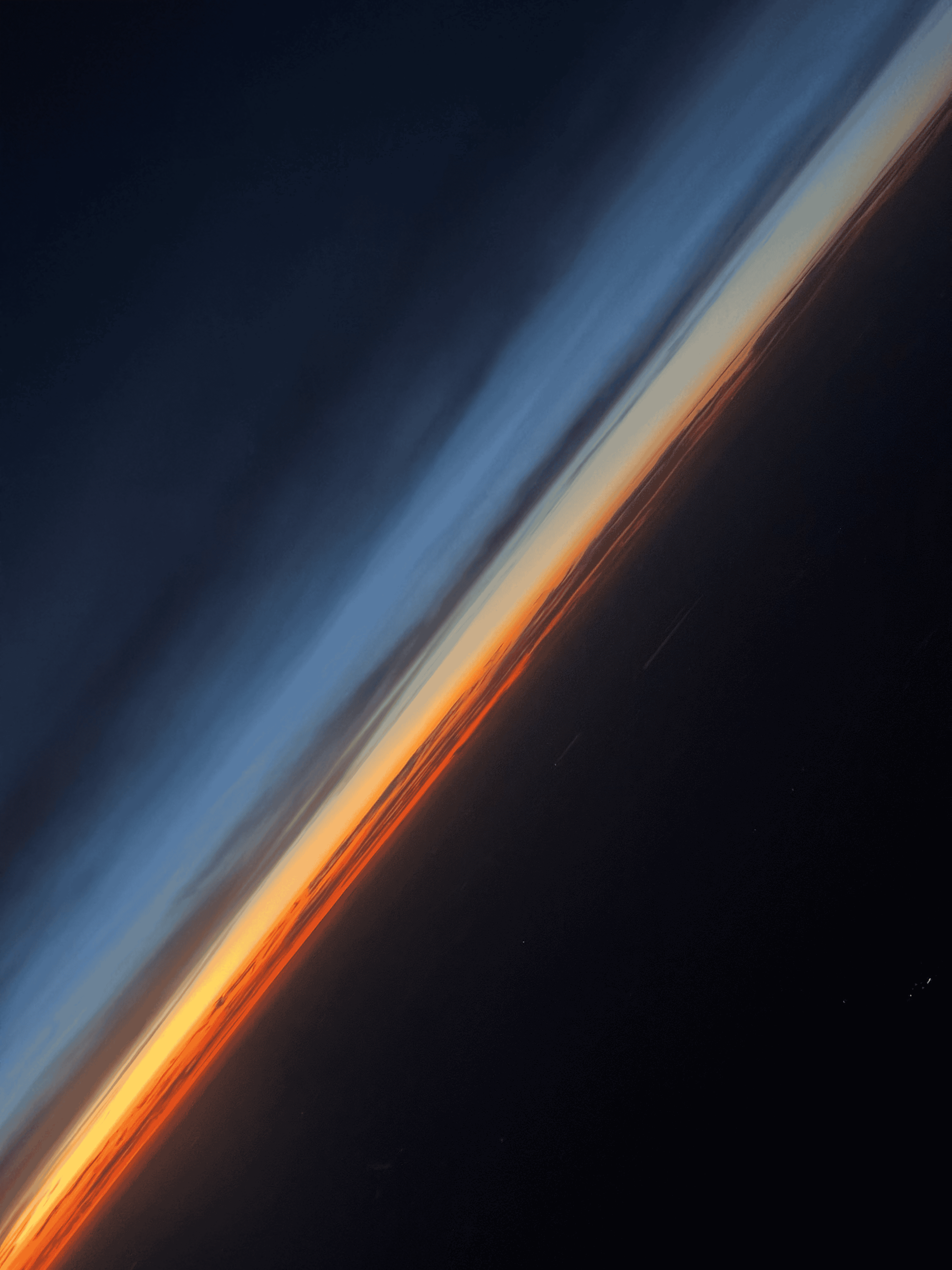

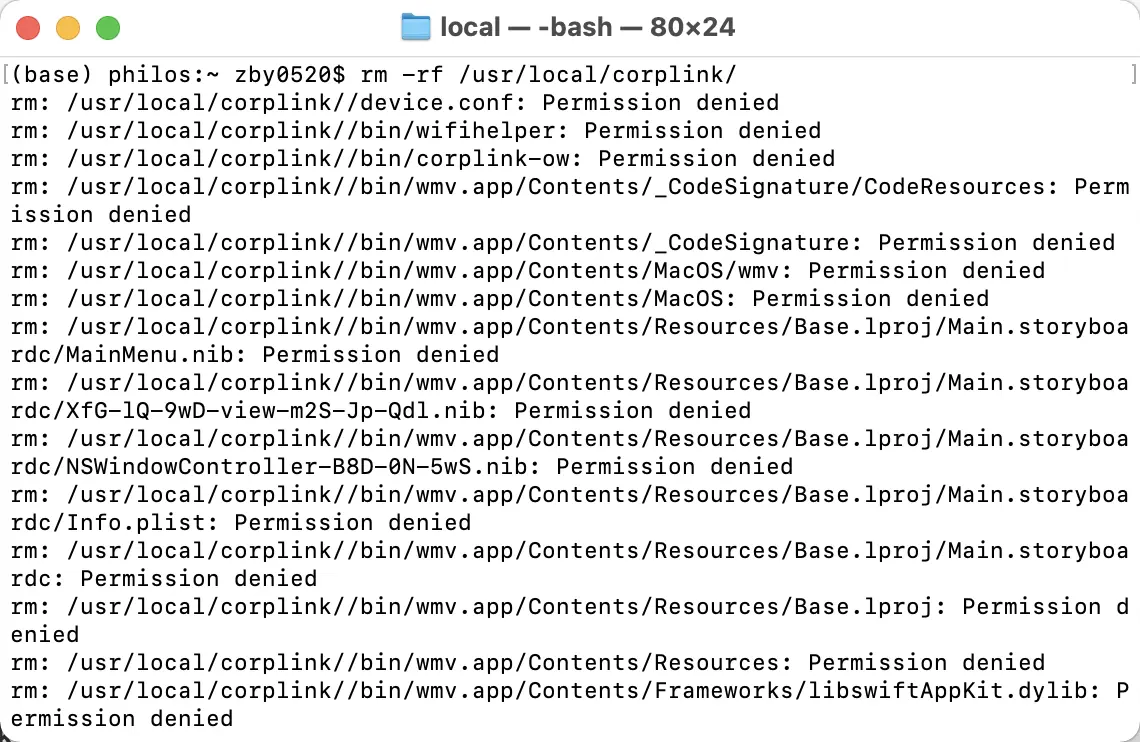

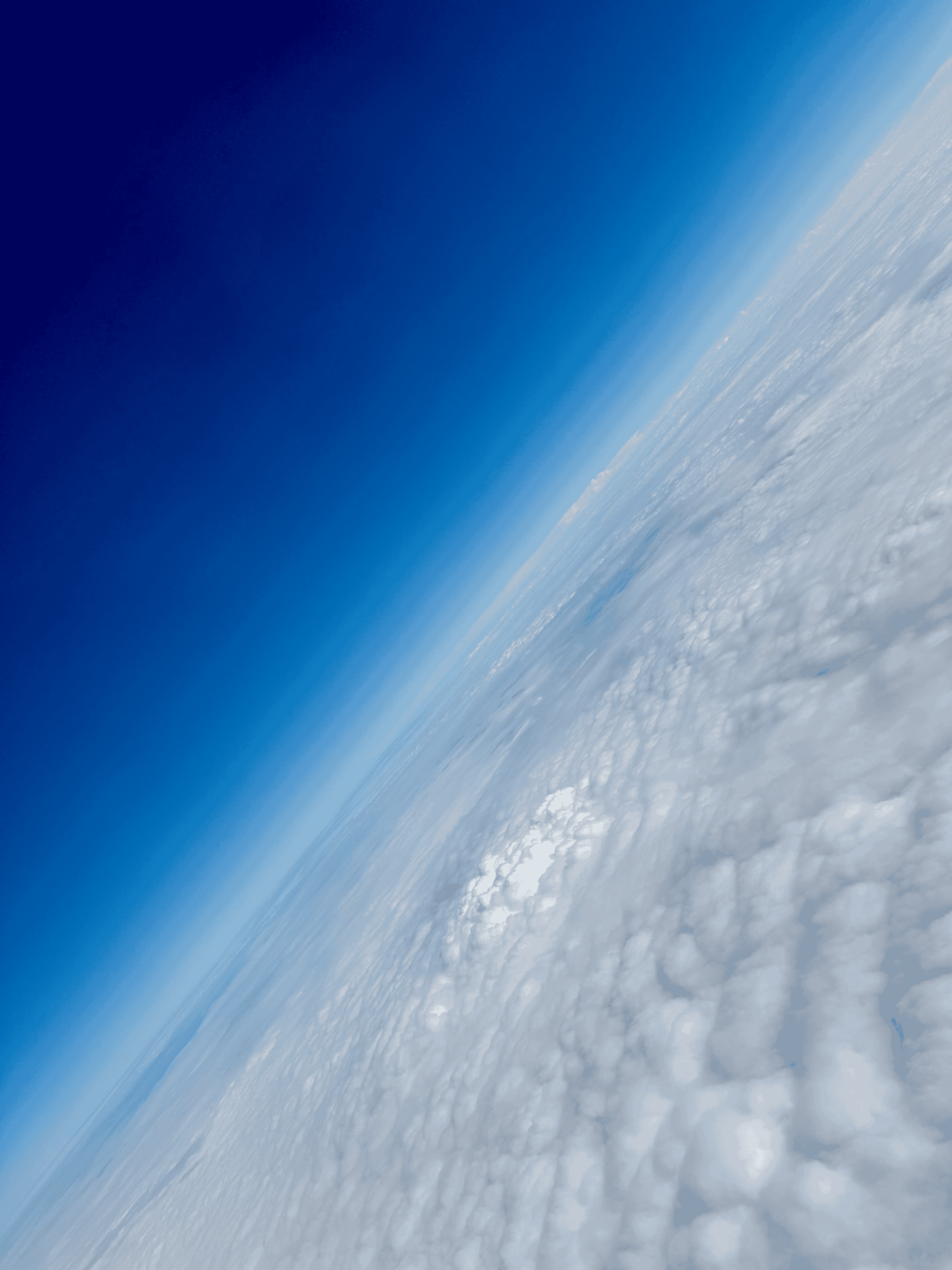

如笔刷划过形成的天空画卷

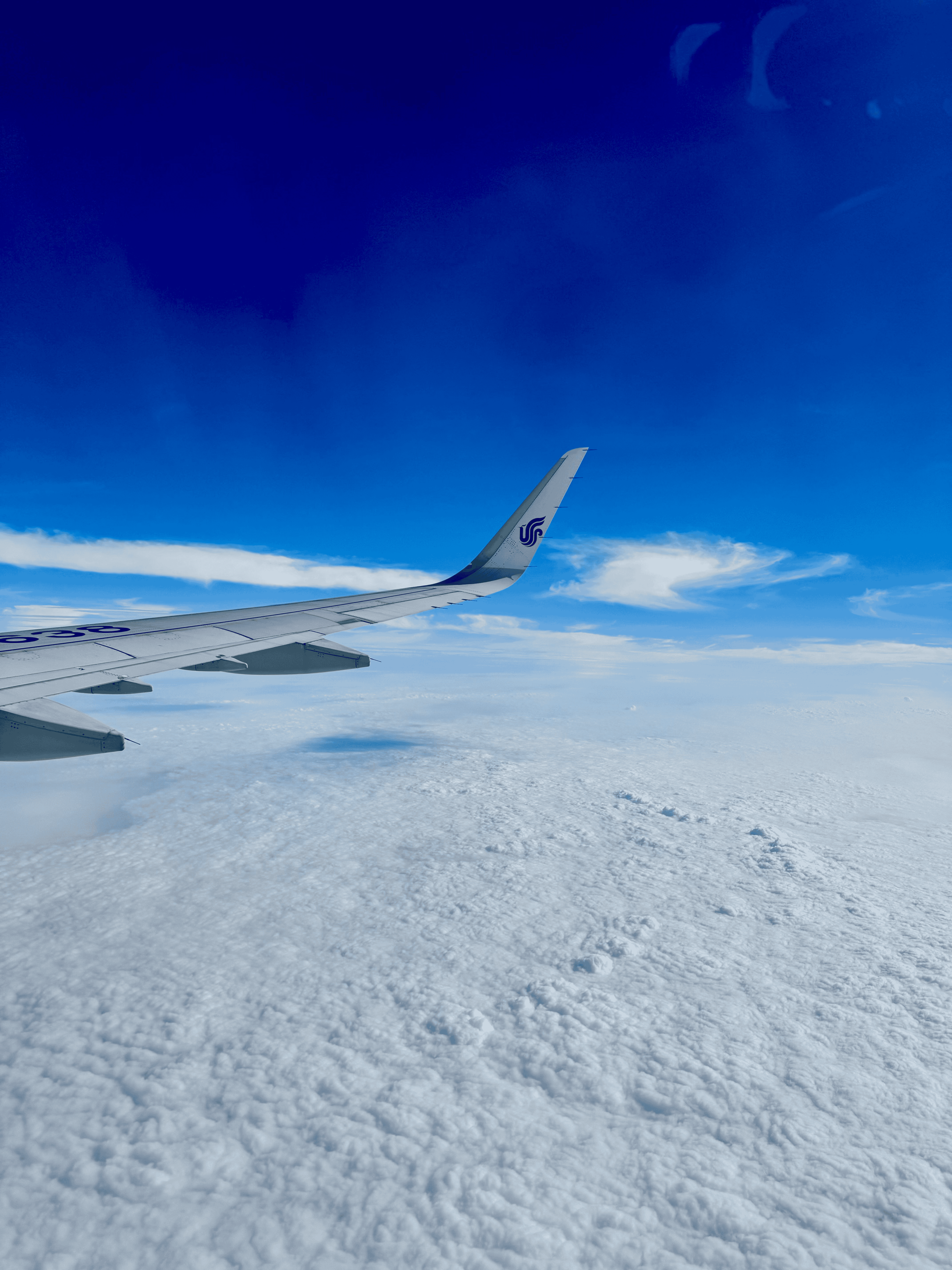

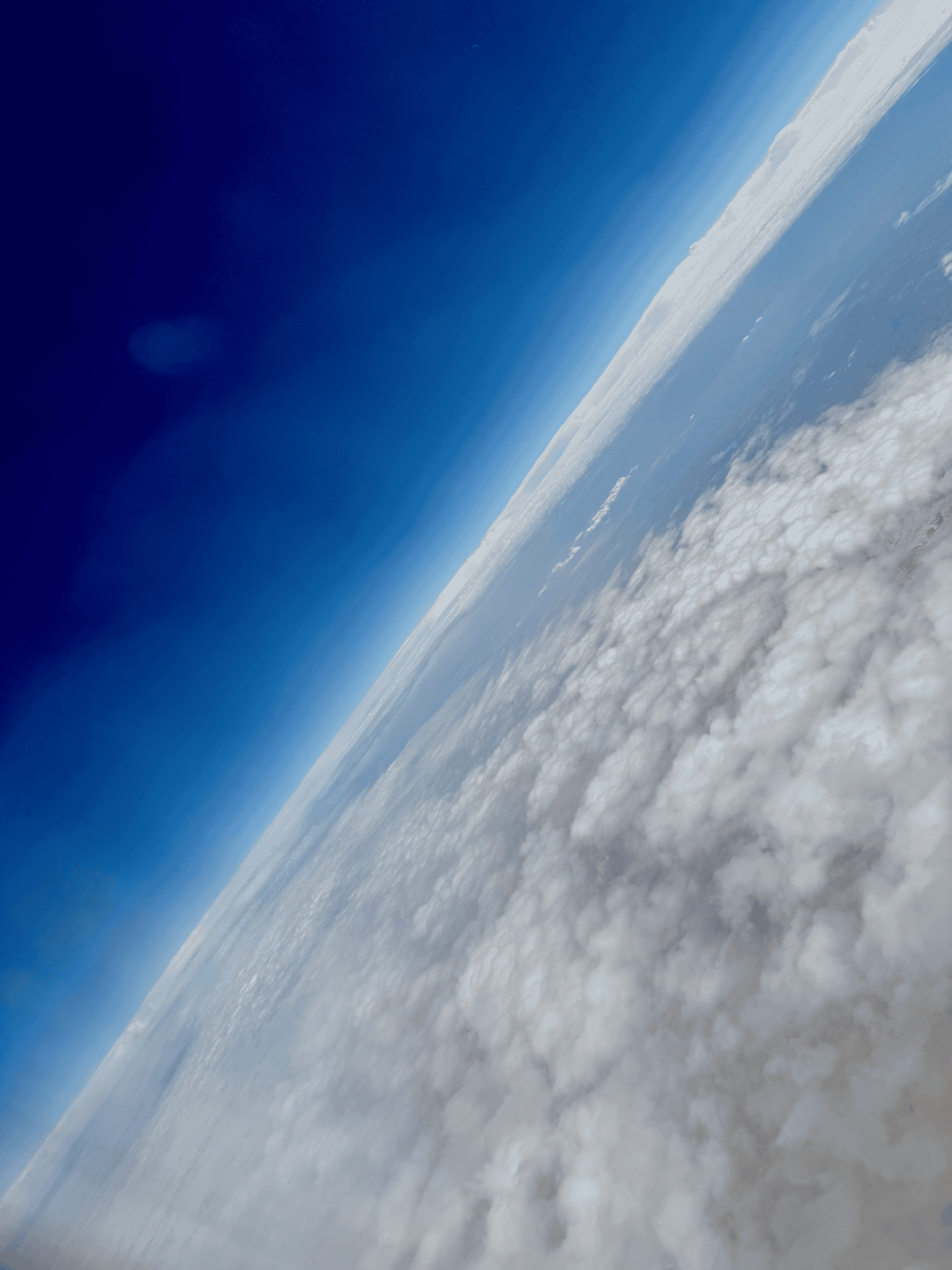

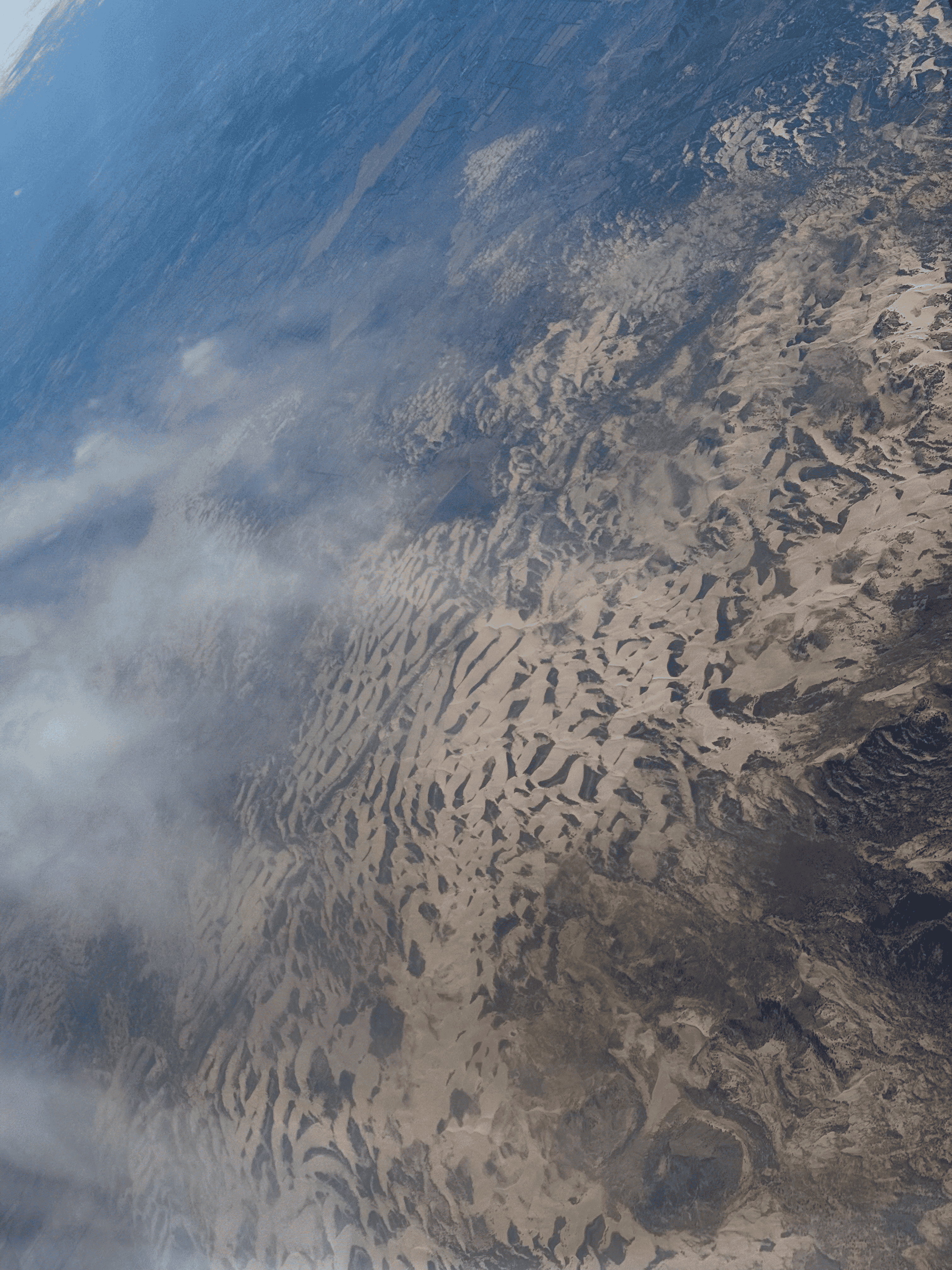

厦航的这趟航班是波音737,和隔壁长龙的“胖头鱼”比起来很优雅漂亮,但航空飞行的景色更加甚!

我早就不是第一次坐飞机,但这是我第一次见到如此美丽的天、云、山、海,很有写意的氛围

Tips

1、去的飞机上有人填表,下飞机入境有人填黄色的纸,应该都是写明自己入境的相关信息,但如果你填了 Visit Japan Web 入境卡,就什么都不用填,过好几道关卡,排队等就行了

2、一系列入境和出站手续后,如果你是19:00前完成了这些,可以在關西國際機場第一航廈1樓,按购买平台的兑换提示找店面兑换大阪地鐵巴士乘車券(都在一楼,不在买JR等车票那一栋楼,第一次去有点难找,所以我不建议在这里换)

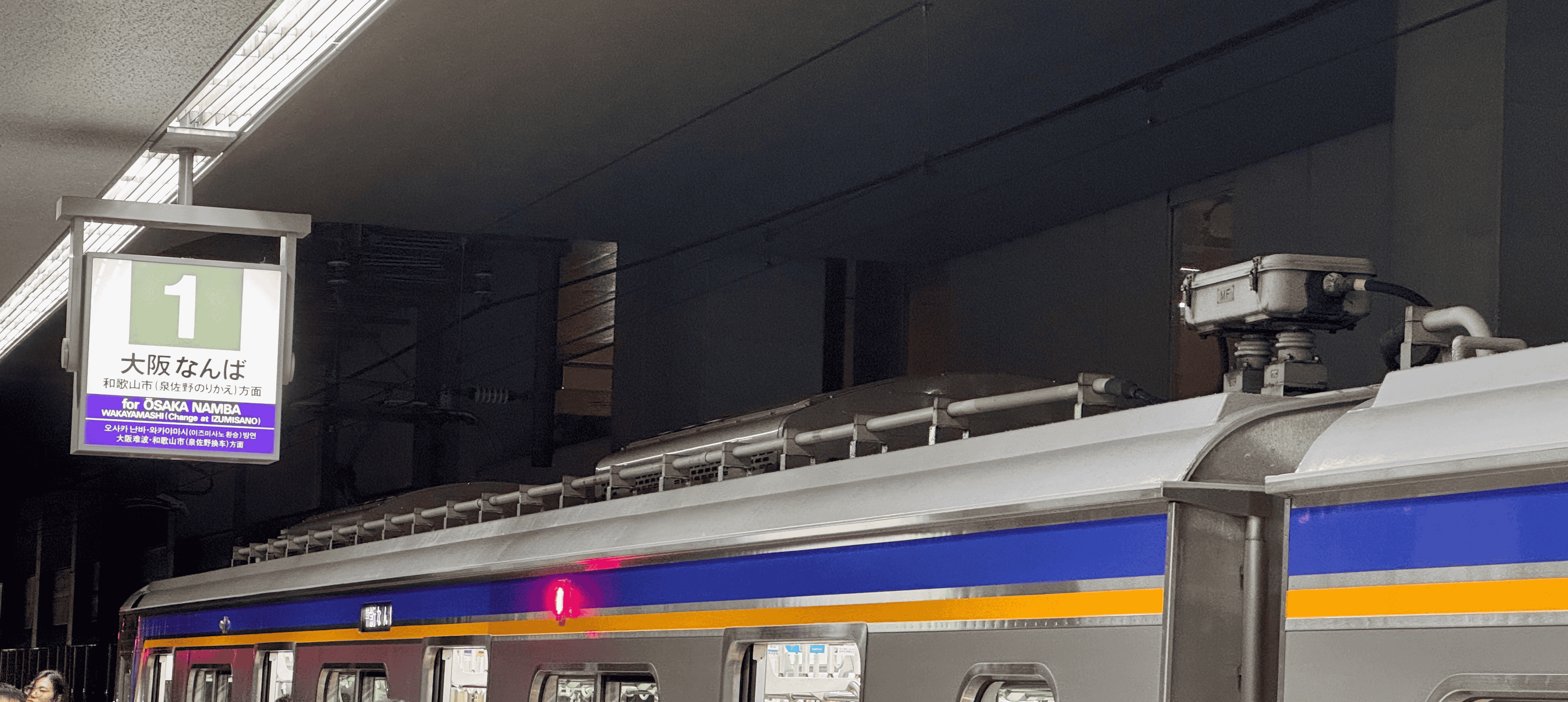

3、抵达买JR等车票那一栋楼,右边是南海急电啥的,在对面找绿色的机器,按操作提示兑换出JR关西广域铁路周游券,是一张浅蓝色的硬磁纸,别着急,记得选好自己乘车的连续5天的第一天

PS:按我的行程,会在后面才用到这张券,所以现在不用选择指定席,也不能用这张券,需要使用并选择指定席的情况请见下文去奈良和天桥立的情况

4、搭乘日本交通谨记:别急,不要怕赶不上车,实在赶不上等下一班(除非你是特定席指定了或者跨城市长途列车);

大致可以按谷歌地图,选便宜的线路,日本大致是按站计费的;

注意开往的方向,别坐反了车,坐反了大部分情况也能像国内地铁一样坐回来;

个人认为新干线=高铁,JR列车=火车(部分也是高铁),其他全部理解为地铁都可以,样式也不比上海的多;

其实特急|准急|快速急行|都市快速|各站停车这些,你只要理解为同一条路线停的站或多或少的关系,特急就是只停一些大站,就更快,各站停车就小站基本都停,就更慢,除此外好像没有太大区别了;

有的车,可能在某个站后,会变成特急或者各站停车等,但你有可能不用换,坐在位子上稍等一会就好了,就是谷歌地图上的“繼續搭乘相同交通工具”;你也可能会遇到坐特急啥的需要下车,在同一站台等下一班各站停车的情况,即先到一个大站,你要去的小站当然要等去小站的列车;

当然,这只是基础的点,下面到达景点我还会细说另一些交通细节,目前刚出机场的你了解这些已经完全足够

5、在日本很多东西都要多一份税,酒店还有一个入住税,每个城市或者酒店不同?是你办理入住手续时才会收的,不是小费,日本的小费文化很弱,基本是前台一个盒子你想投就投

交通&入住税费用

Sucia 第二次充值:1000 JPY约等于 49.14 RMB

关西机场站 - 难波站 - 心斋桥站 = 970+190 = 1160 JPY

入住旅店税:200 JPY约等于 9.76 RMB(WeChat Pay)

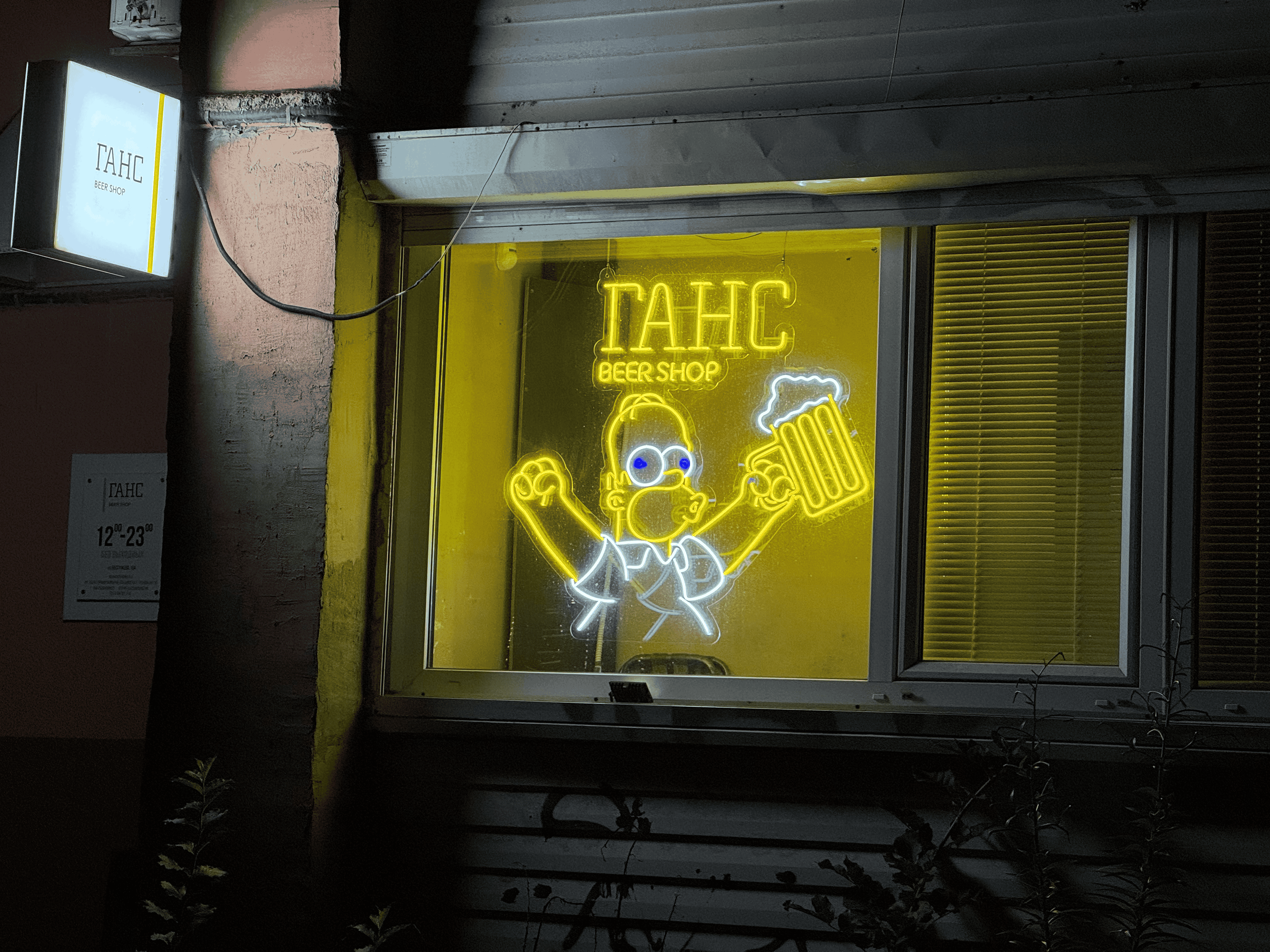

一兰拉面 吉野家

纯逆天吧一兰,22:00歇业,我步行去酒店经过的时候好些人排队,办理入住回来21点多一点就“Finished,we closed,sorry”;后来我在难波想吃的时候也是队伍排了一条街,我以为只是关西这样,回国发现在关东的朋友也吐槽留学一口拉面都吃不上……

所以只好转战边上的吉野家,人家吉野家22:30歇业,我逛完22点多过去还说没问题都可以点,只能说亦有差距!

Tips

1、到了日本让我意识到了国际化的都市带给游客的服务支撑该到什么样,一方面菜单至少是双语(日英),四语(日英中韩)非常常见,另一方面便利店等员工广聘东南亚人与年轻日本人,让至少英语沟通没有障碍,最后,他们在服务过程中尽量把关键词突出,用标记或数字代替复杂名词,让你能清楚明白,这点我会在文末总结时再提到

餐饮费用

猪肉牛肉双拼热乌冬加半生蛋:800 JPY约 39.13 RMB(WeChat Pay)

乌冬是挺好吃的,后来我在旅店早餐每早都一到两小碗这个23333333

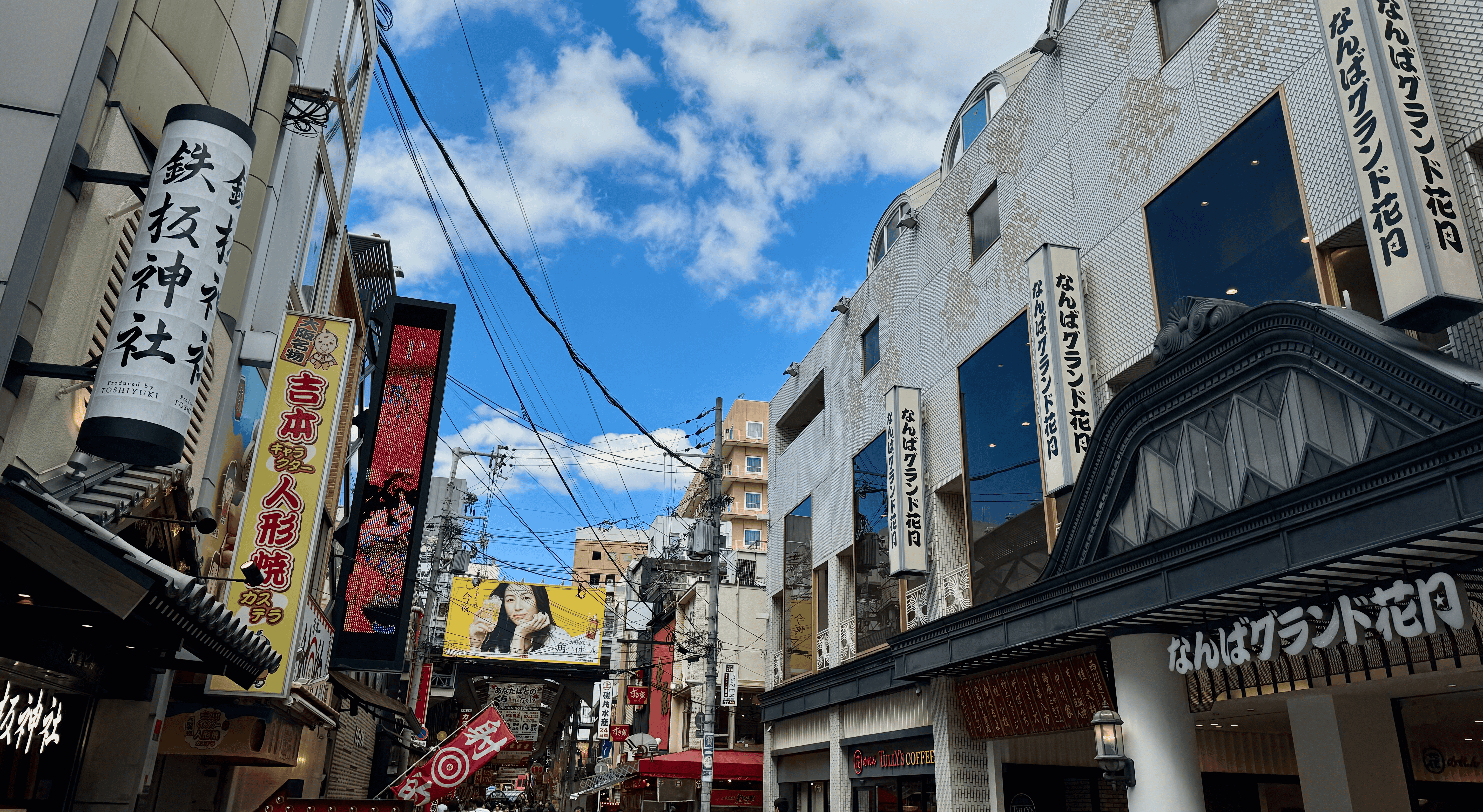

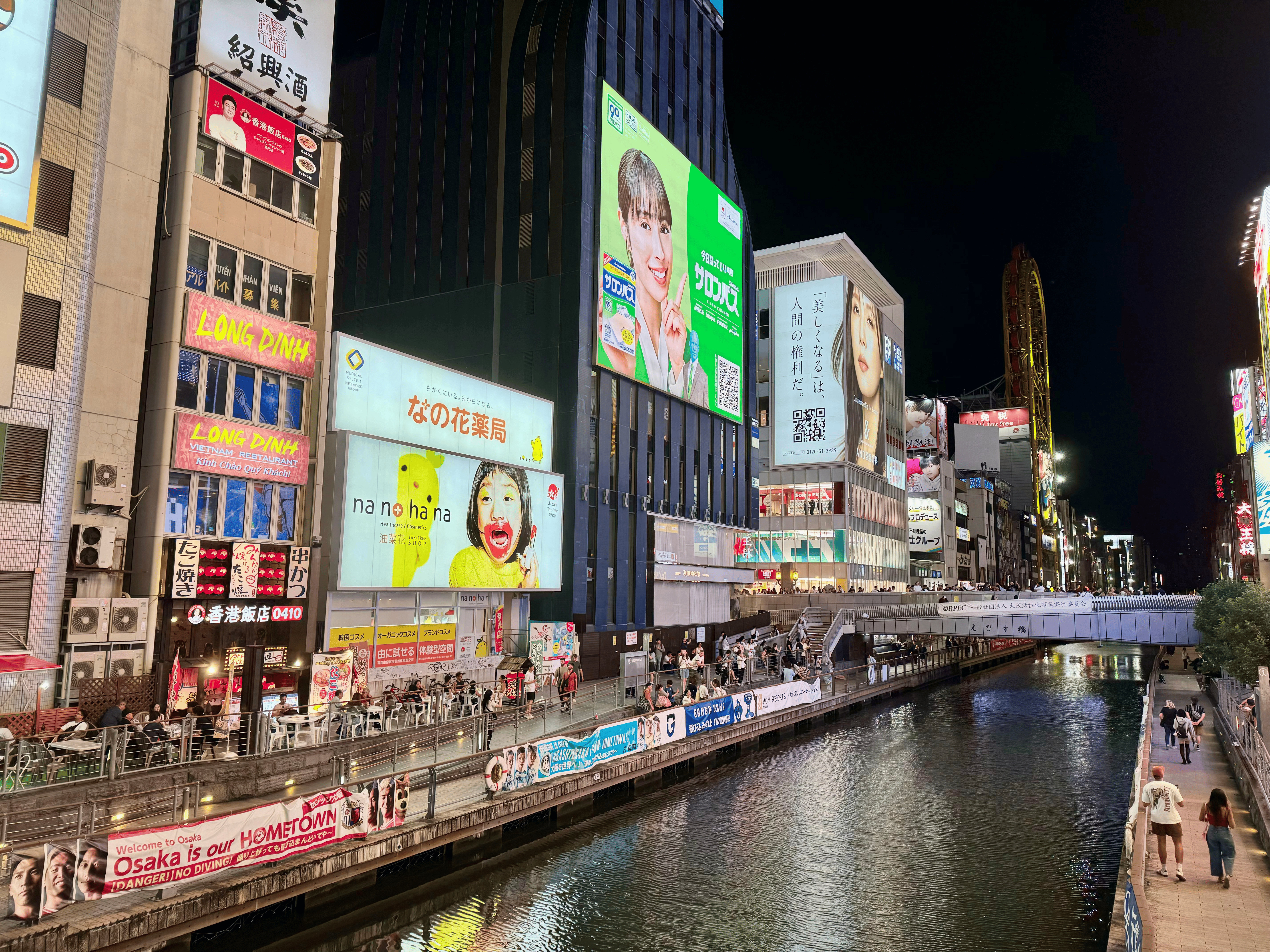

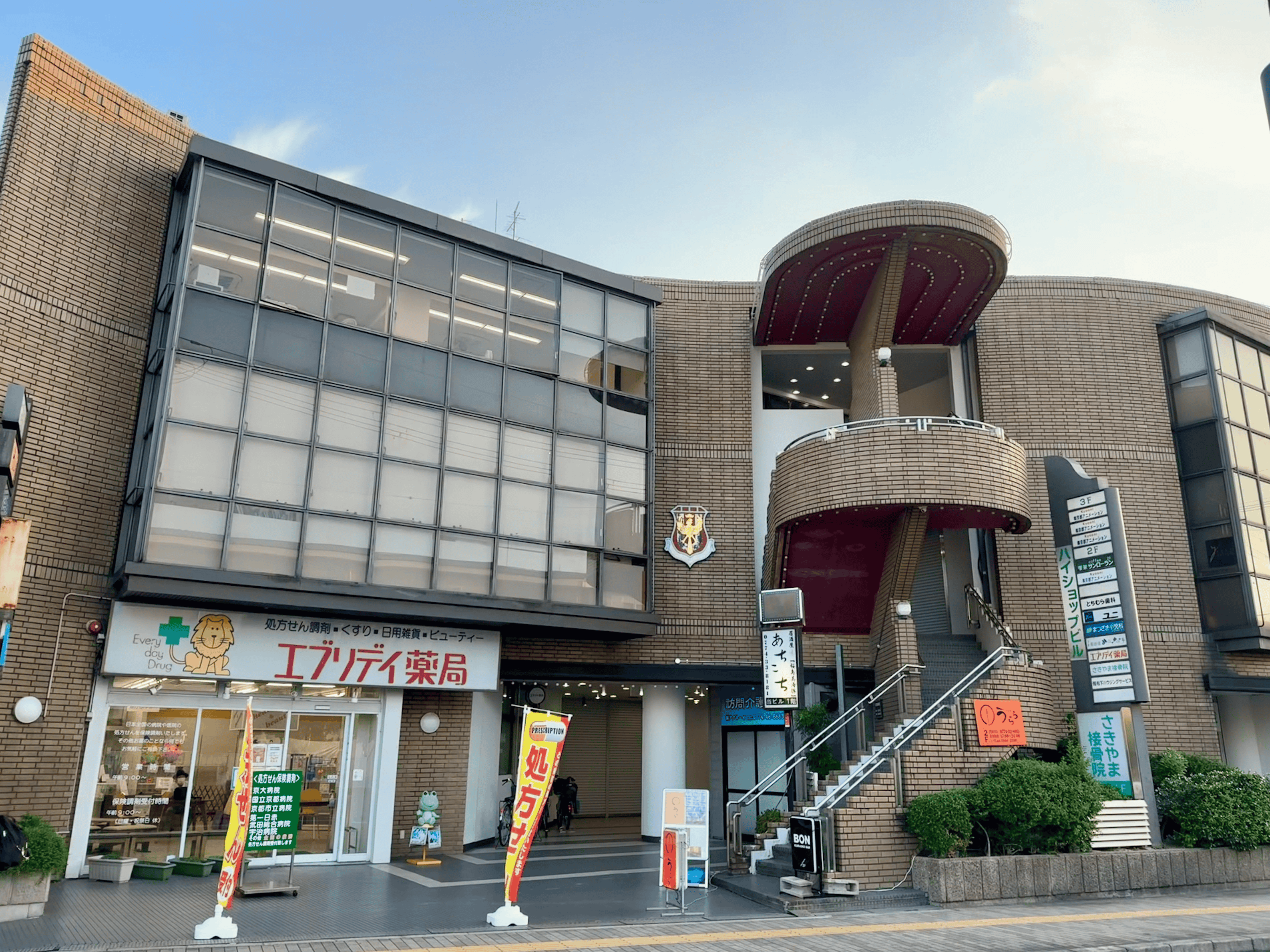

心斋桥

不若南京步行街繁华与庄重的商业街,但无妨

会带来和南京步行街不同的冲击感,这就是霓虹灯,这就是大广告牌,这就是纯粹资本主义的灯红酒绿(不含褒贬意)

毕竟是大阪最繁华的三处之一,人很多,但我得说一点,即使迎来了世界那么多的游客,景点、公共交通的人数也没有中国多,更别说节假日了!这点对于国人来说绝对是好消息,以后长假真的可以选择多出国旅行,不用下饺子

Tips

1、日本几乎不允许公共场合吸烟,广场上、站台里有专门的封闭吸烟室;

2、NFC进出站口很方便(国内也可以,只不过国内很多手机没有NFC模块),这趟旅行除了上下飞机,没有其他安检(是好是坏不予评价)

3、可能是日本地铁站有的大站出口太多编号太复杂了,谷歌地图有时候会显示不完全,其实不要紧,选择的出口方向差不多对就可以,大不了到了地面,多走两步路

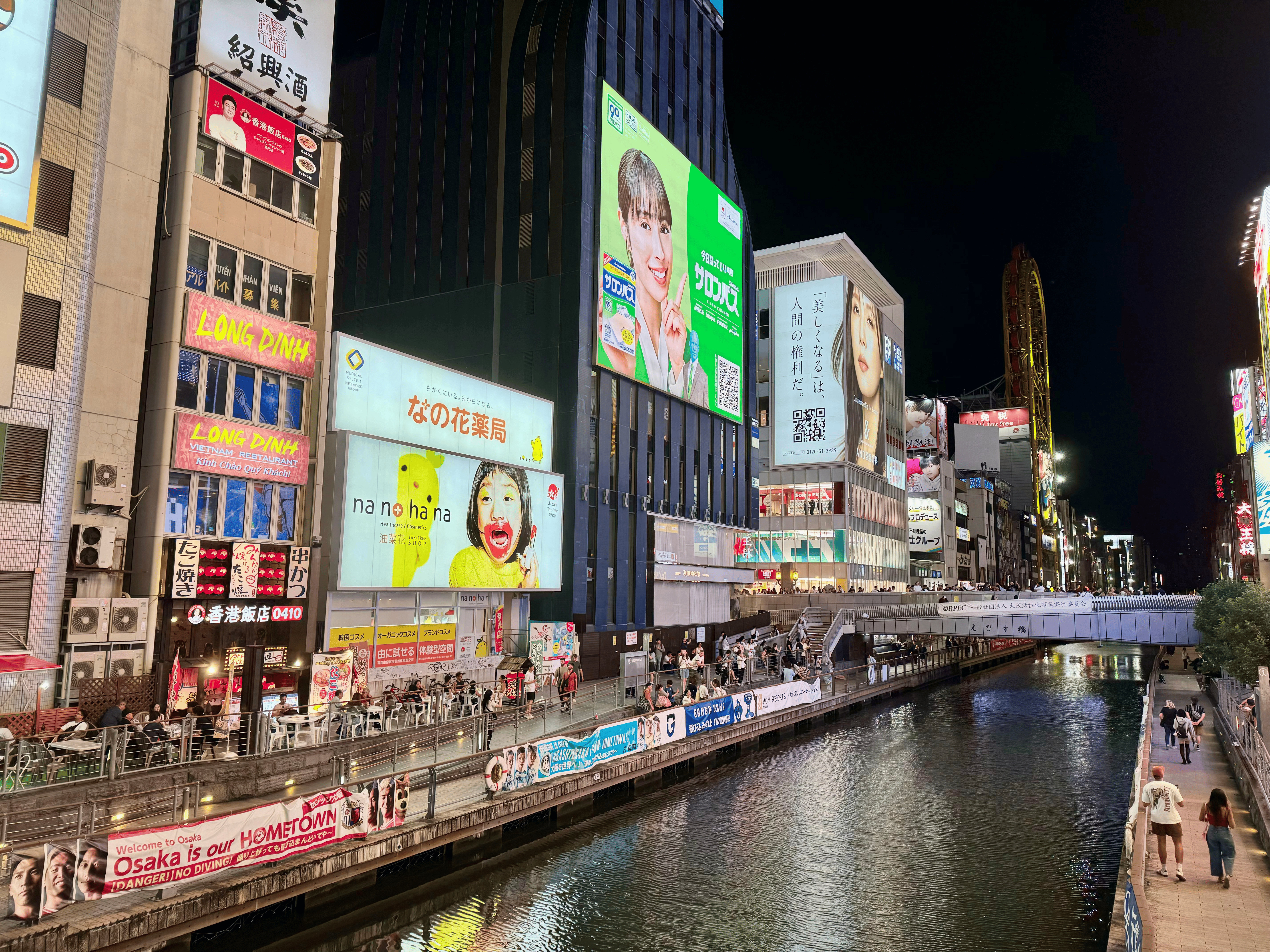

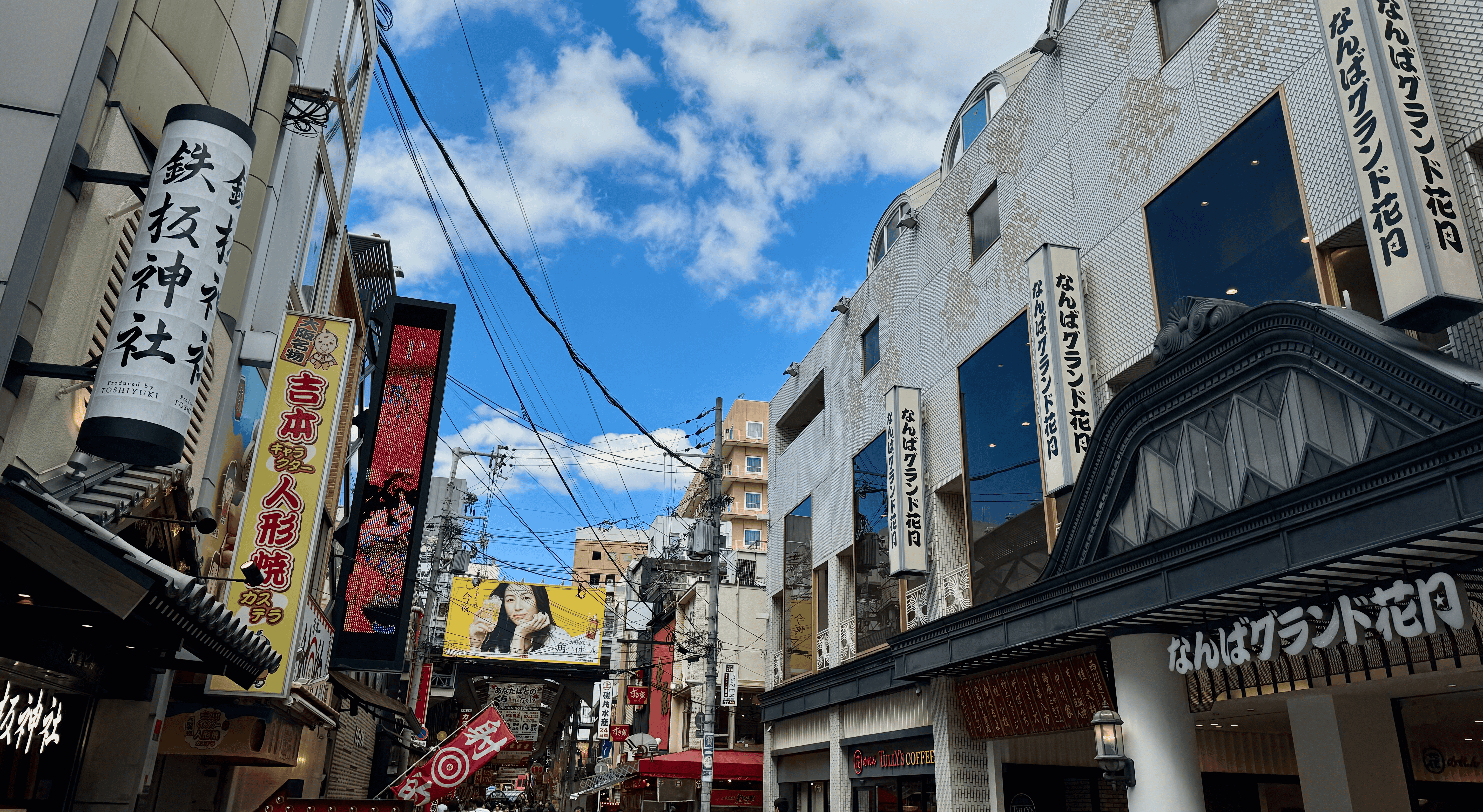

道顿堀

网红打卡点,无法和京杭运河、外滩两侧相提并论,但无碍

第一眼看觉得还有些新奇,还有不少游客在比姿势拍照,现在看看和回想,文化底蕴真的不如杭州小河直街和大兜路,繁华阔绰不如上海外滩,但没问题且不差

作为抵达关西的第一个正式景点,心斋桥-道顿堀一线是绝对合格的,我在这看到了和中国风格完全不同的商店街,看到了街道上蹬电滑板车也不愿戴头盔的青年,看到了在街边等友人气到嘟嘴的JK,看到了用手遮住打哈欠的看板娘……在之后的几天我将进一步发现,这趟旅程不仅是看风景,也在进行着人类观察

Tips

1、日本的商店街,越繁华越是什么都卖,酒街边上就是赌街,赌街边上就是涉黄,小心被推销服务(真实经历)

2、在心斋桥有難波 SUGI 藥局心齋橋店,这里的三楼可以兑换大阪地鐵巴士乘車券,因为营业到23:00,所以比机场更适合兑换,且店员是懂中文的哦,兑换到的券是软磁纸(卡),从你决定用那天开始算第一天(不是算满24小时!)

3、日本的特产和免税大头真的可能就是各种药妆店了,可惜我连陪一起去的都没,更别说异性了!(真混蛋啊朋友圈和家人水群里的各位)这也侧面反映出日本的亲肤妆品的优秀?也有可能是我住的酒店是四星级的原因,香波沐浴露的质量挺好(直男也就只会意识到这些了x)

4、日本酒店的一次性用品基本都是自己在大厅取,房间清扫在 Vessl Inn 是不会主动来的,需要你提前沟通(但实际上不需要清扫),第二天会有布织包挂在门口,你可以把用过的毛巾装在里面,并把垃圾松系好(不用分类)和垃圾桶一起放在门口,会有人来更换

5、酒店电视有的是点播式的,有的是直播式的,Vessl Inn 是点播式的;洗衣房的洗衣机一般是 200 JPY一次,日本最通用的硬币是100元额度的,你可以在投入资金10s内,根据洗衣机上的提示,按下消毒按钮,约30s后消毒完成,再放入衣物和洗衣粉之类(有的酒店洗衣粉也需要投币购买)

便利店费用

罗森便利店1升水:5.64 RMB(WeChat Pay)

我在日本喝的矿泉水牌子几乎没有重样的,后面这点还会提到

9月26日 (木曜日)

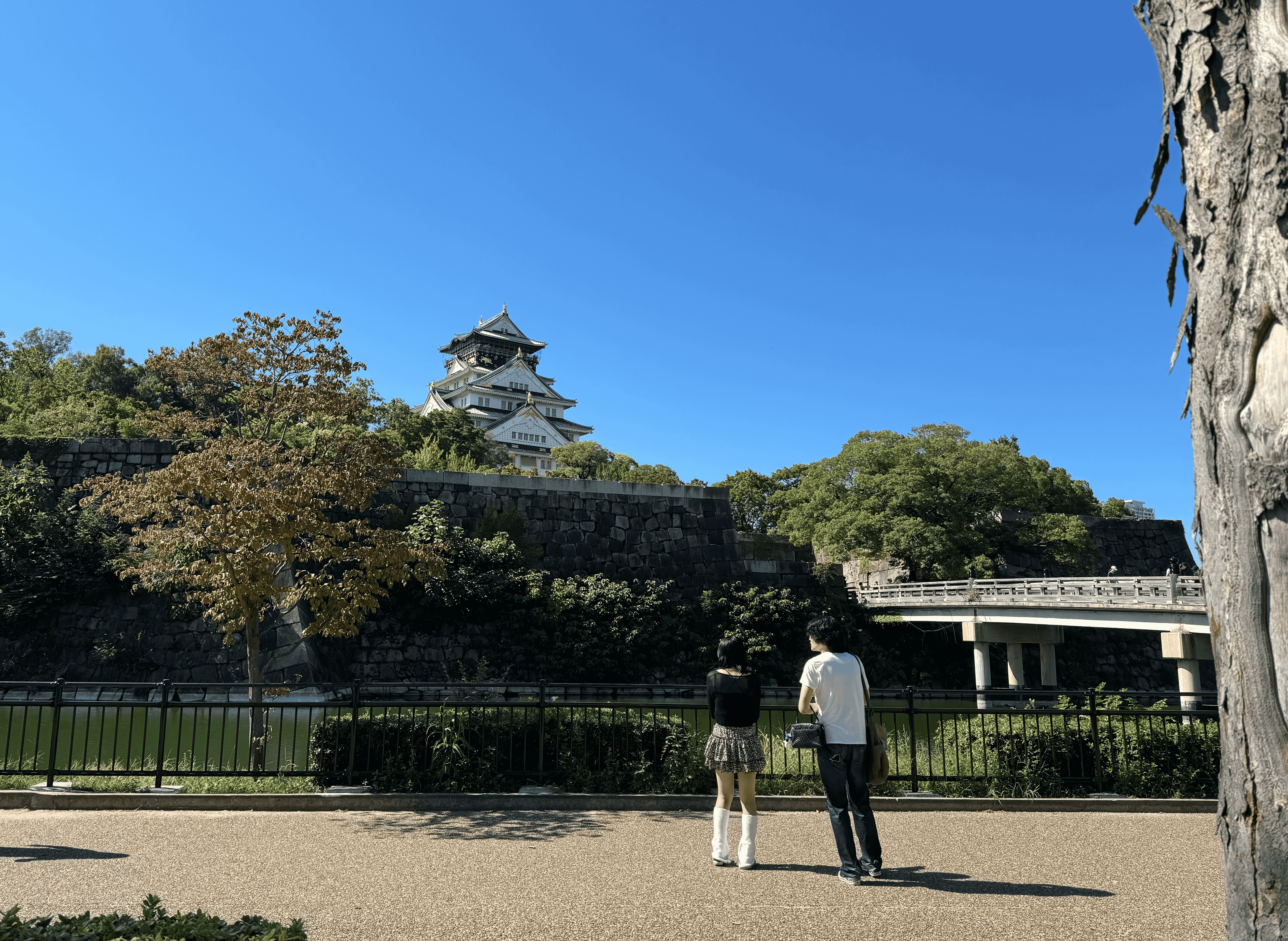

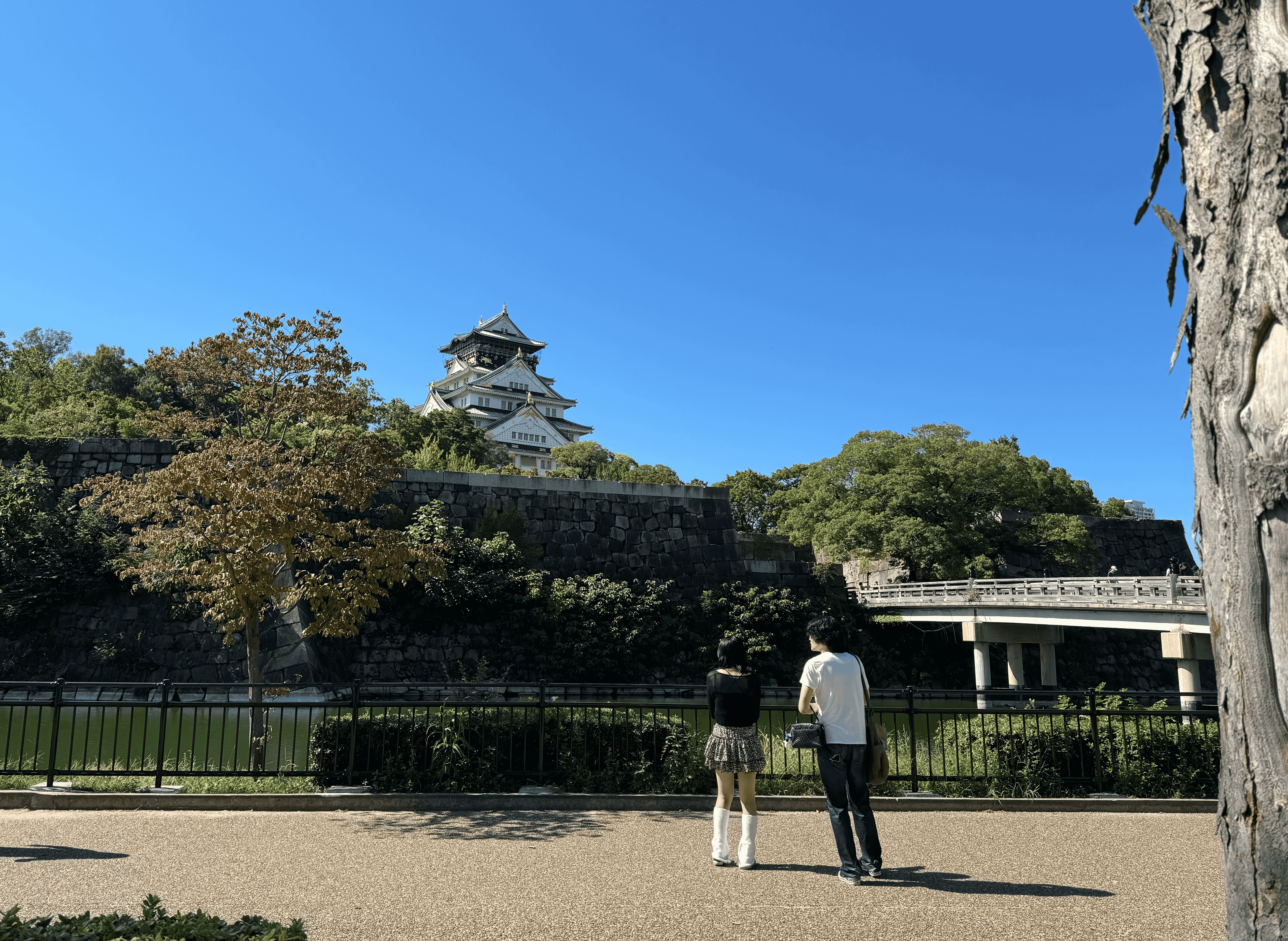

大阪城

去大阪不去大阪城,如去南昌不去滕王阁

第一张图是一抹多怀疑我给路人小饼干让他们配合我拍照的开始(我无语了)

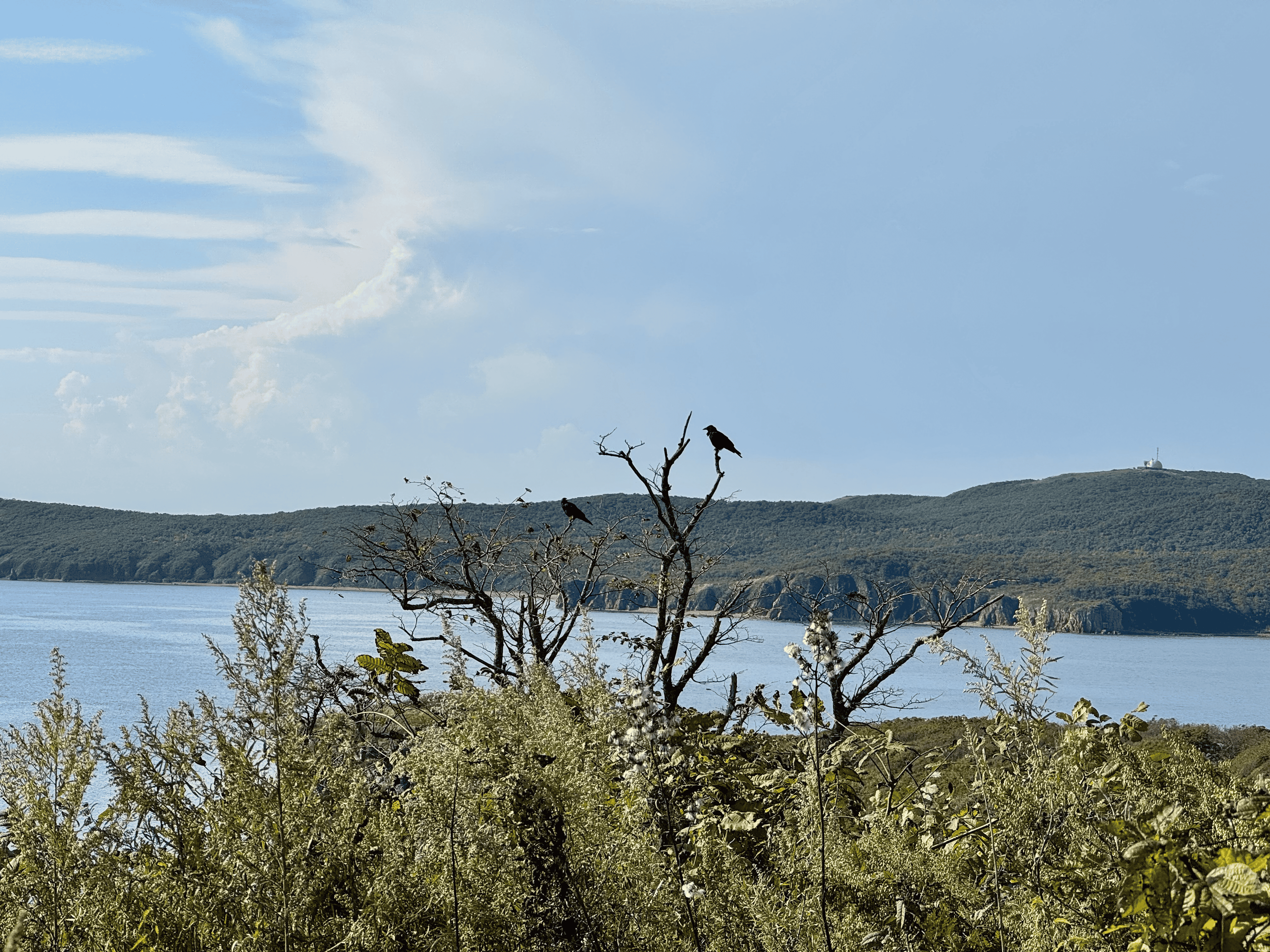

大阪城有意思的在它的城外公园(有吹萨克斯的老人,杭州运河边也有草w,有吹我熟悉但想不起名字曲子的新人,有好些不时飞过的乌鸦),有意思的在它的护城设计(内城三面环水一面深壑,外城皆环水三桥一陆),有意思在登城有8层,开启了我在日本登高远望的序幕……

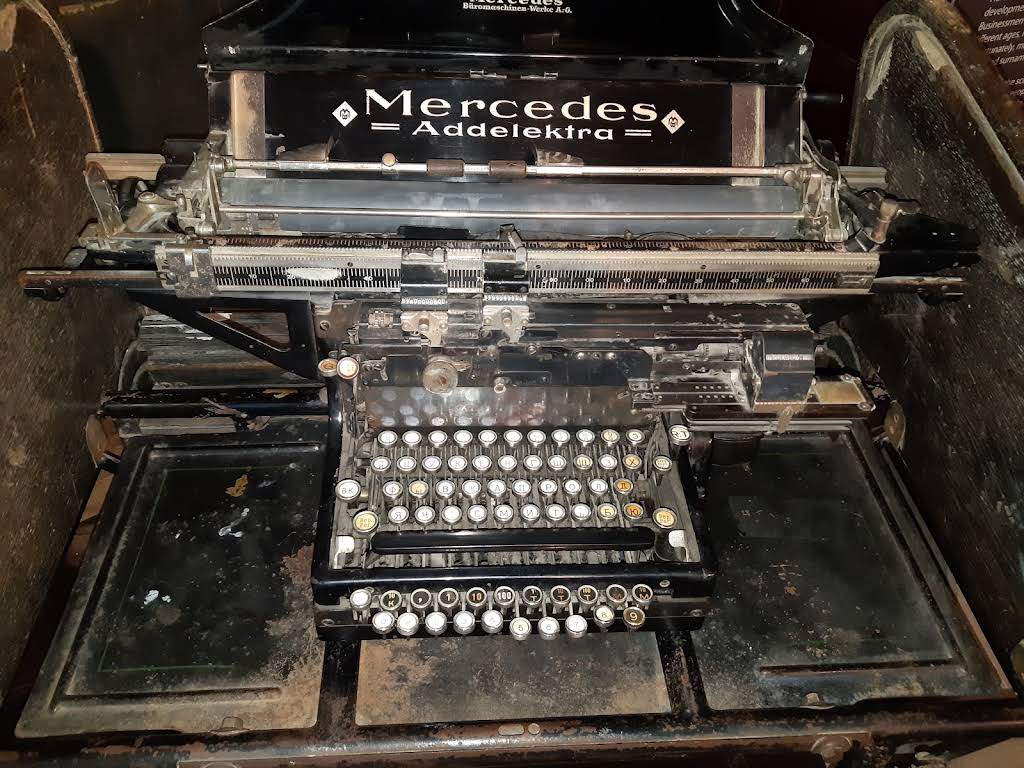

而对于它的历史,或者说对于几乎所有国外的历史,中国的景点只能说吊打一切:什么为了建城从全国各地运大石头不同的石头有不同的家印这种事情中国应该会不屑于展示

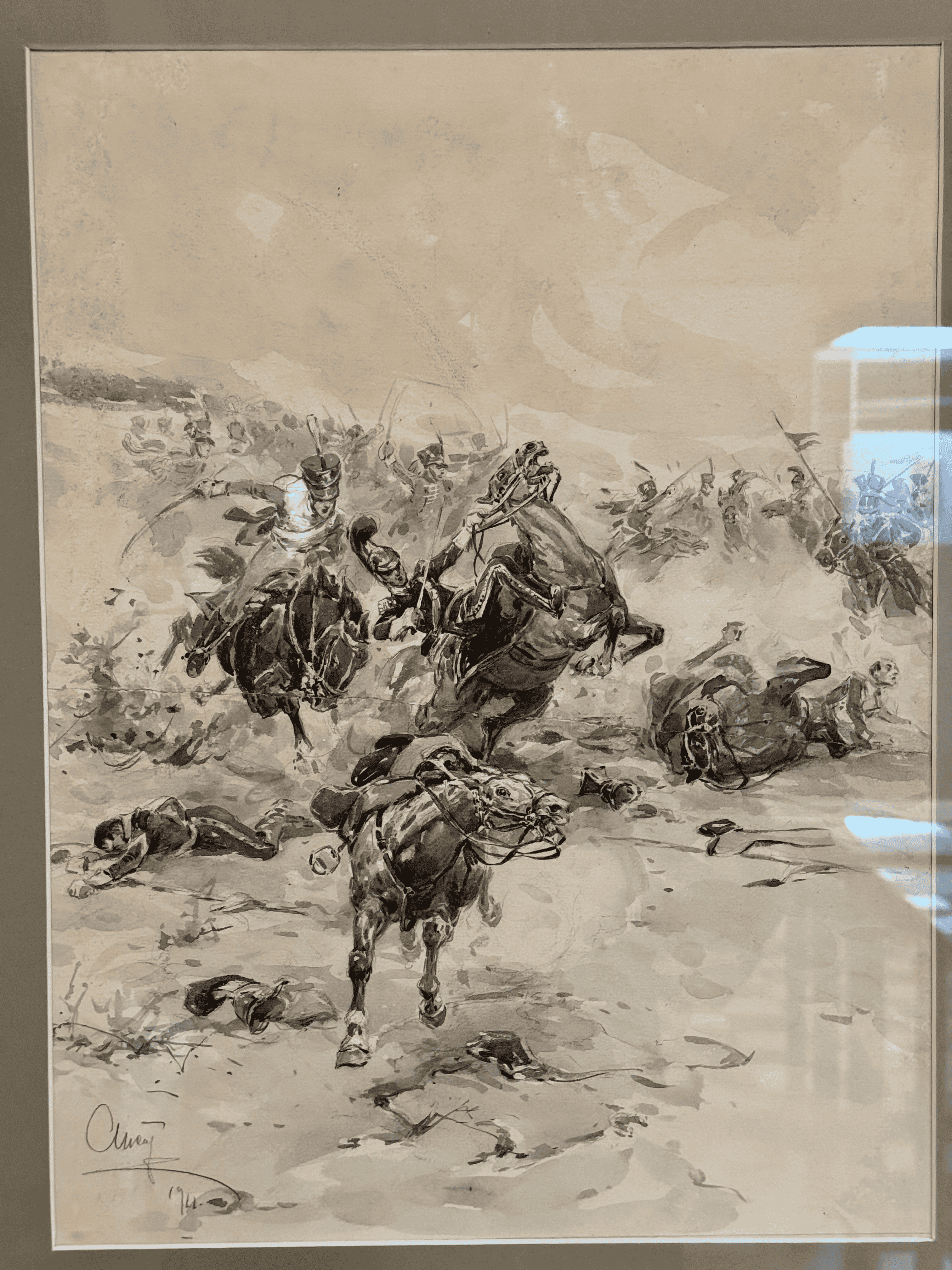

城内展出的是仿制盔甲、丰臣秀吉的手稿、臣子的谏信、围绕城池的战争及后续想象绘制图(屏风)等,唯一感觉有点意思的是名刀:大江,非常专一的丰臣秀吉展,毕竟是他的城池,实际上肯定也会提到入侵朝鲜并被明朝击退的历史

而有意思的一点是,对与丰臣秀吉的总评价,四种语言,第一是汉语,先于日文,展出在游客们几乎必见的地方:

秀吉很受日本人崇敬,他出身赤贫,最后位极人臣,爬到日本政界实际权力的巅峰,纵使后来的政策治理为日本百姓带来了疾苦,这种由底层斗争至顶点的逆转仍受当今许多日本人的追捧

大阪城内的纪念品商店,我发现有纪念币,金色银色难以抉择,遂问旁边也在犹豫的褐夫色外国小哥,他说他会选金色的,毕竟感觉更闪亮一点,我听从了他的建议,在他之后也投币买了一枚,后来发现选金色是无比正确的决定,因为后续好些景点也有如此的纪念币但只有金色!(这种纪念币可以在售卖机旁边进行刻字,但我并不想这么做)

大阪城下还有一处丰国神社,纪念的就是丰臣秀吉,我对此次所有的神社及寺庙都是参观而不祈求,关西不像关东,神社基本都是纪念早些的历史人物或者神话神明,所以没太大关系;不拜不求一方面是一方水土养一方人,另一方面是可以用其他的方式证明自己来过与感受这个地方,不需要用金钱而是用精神与神明沟通

还有一件事,从大手门出的那座桥扶手上,有日文版的“到此一游”,我一时不知该说什么才好2333333

交通&便利店费用

地铁使用大阪地鐵巴士乘車券,不计

便利店1w现金买水换零钱,店员很好心的找齐,现金支付不计

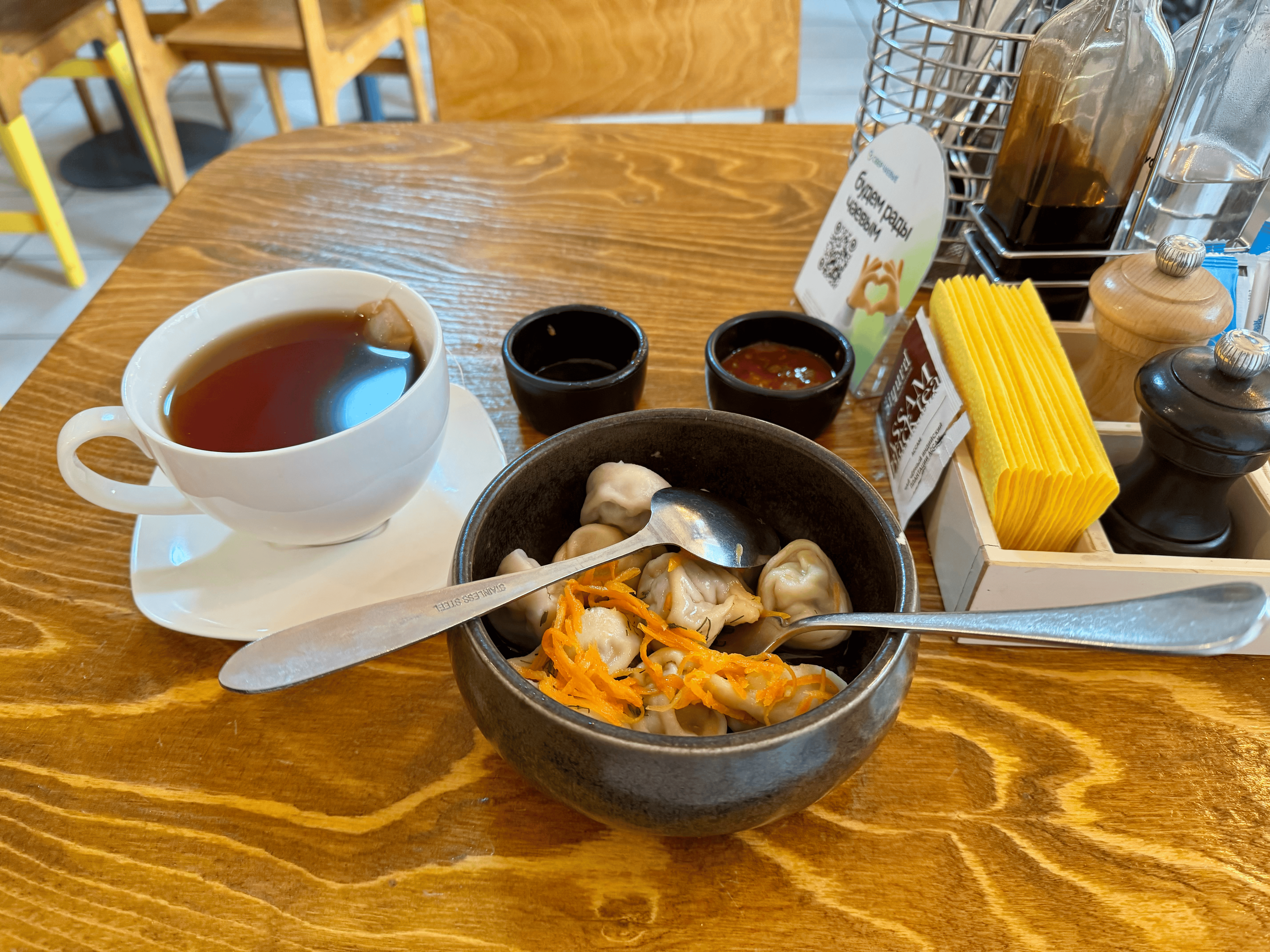

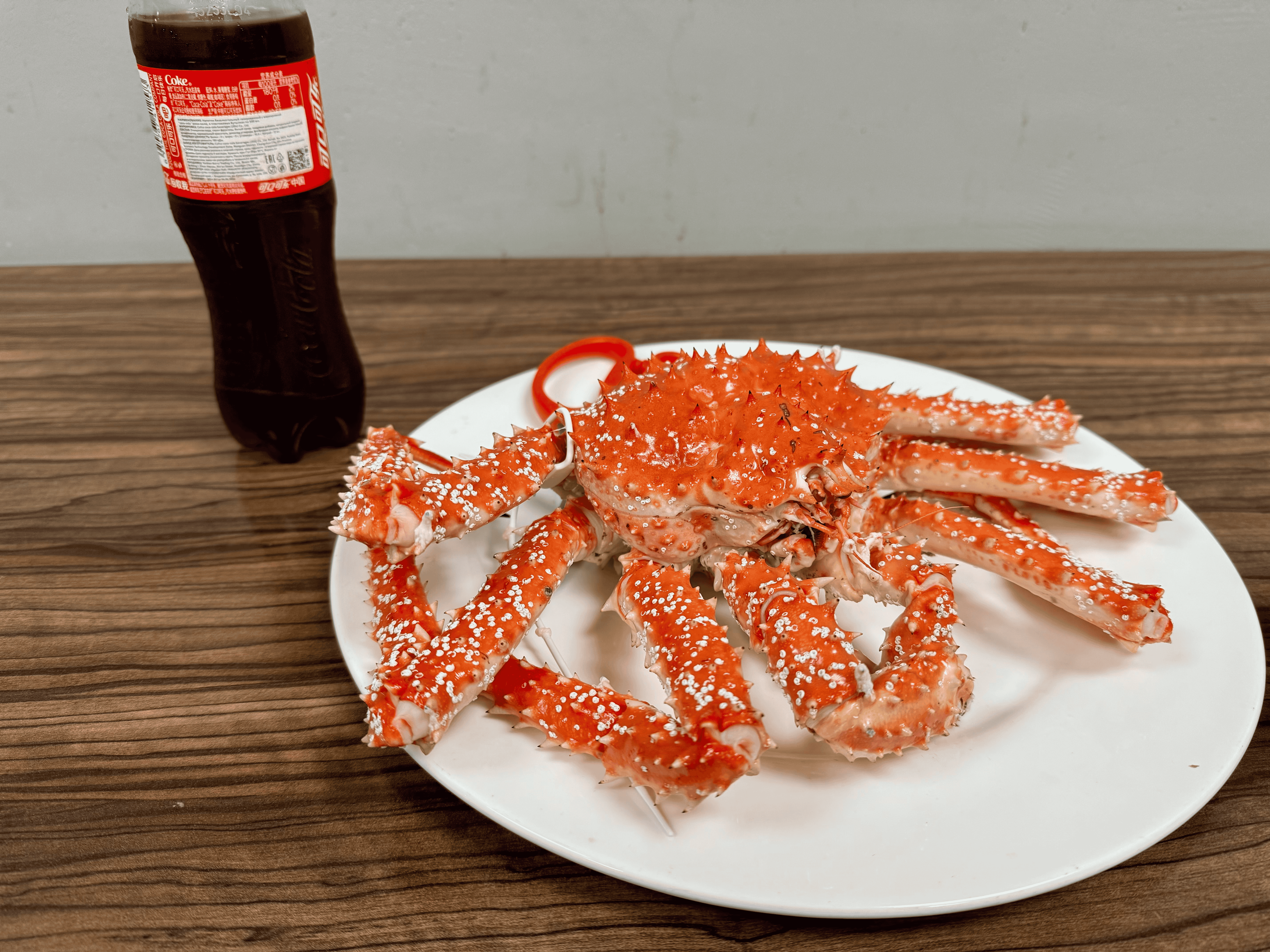

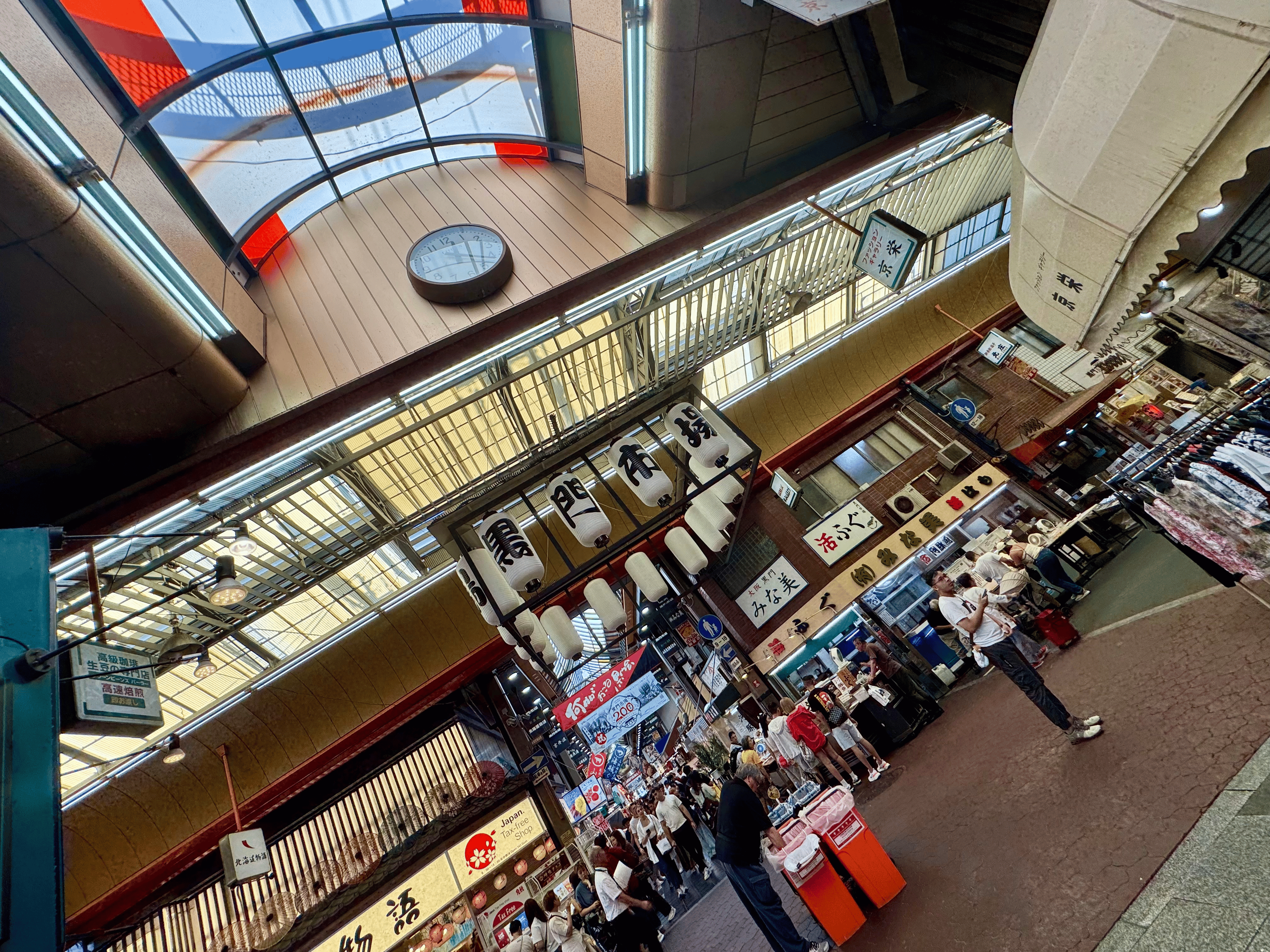

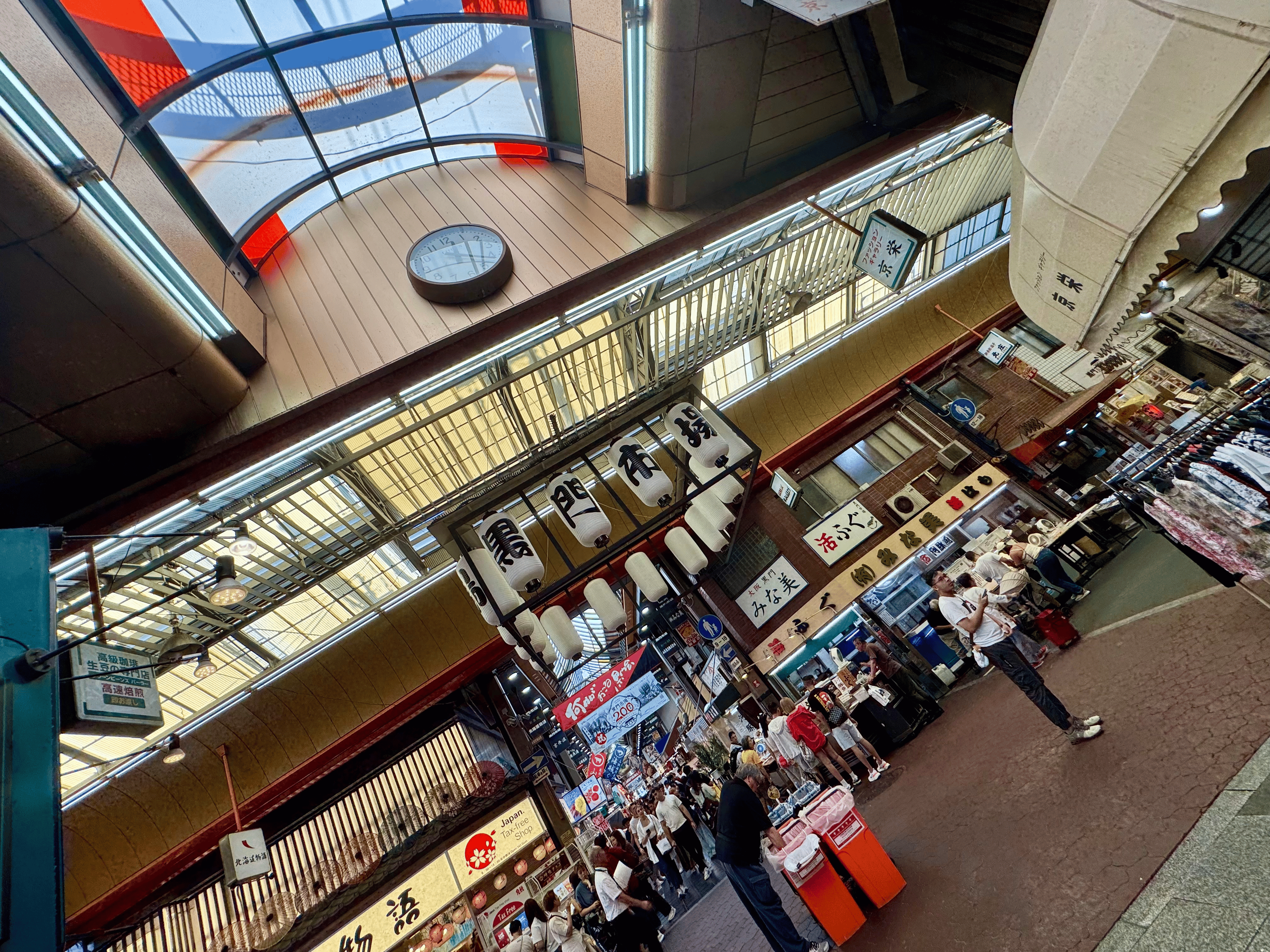

黑门市场

黑门之后,所有商店街都黯然失色

这才是真正繁华的商店街,当日海鲜,关东煮,抹茶冰淇淋齐番上阵,当然不便宜就是

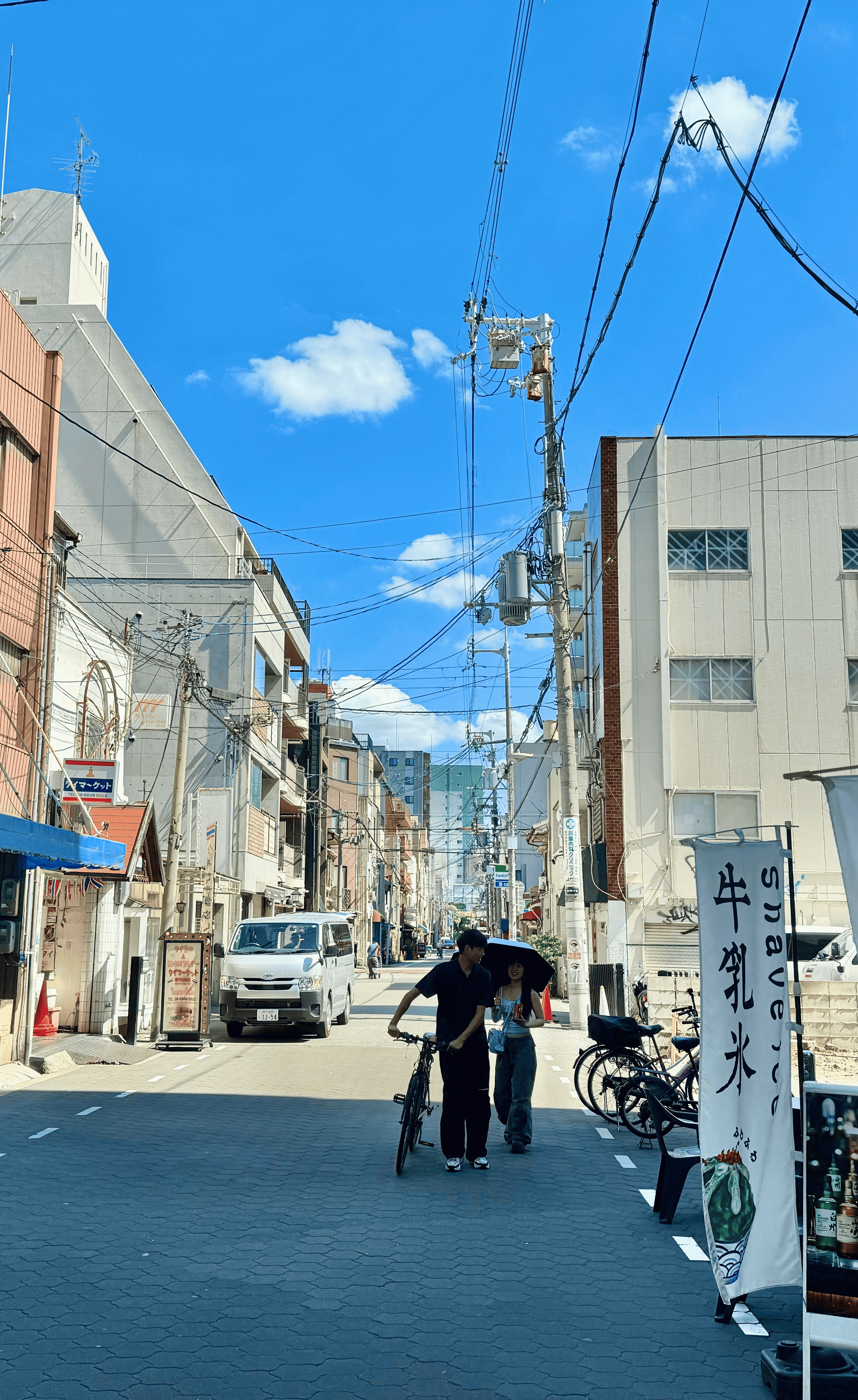

一抹多为了抨击我拍后面两张照片,她说怎么世界上都是成双成对,你呢?

我?为什么我能抓拍到这些可以作为绘画参考素材的画面?因为孤独的人不会“我的眼中全是你”所以更善于观察= =

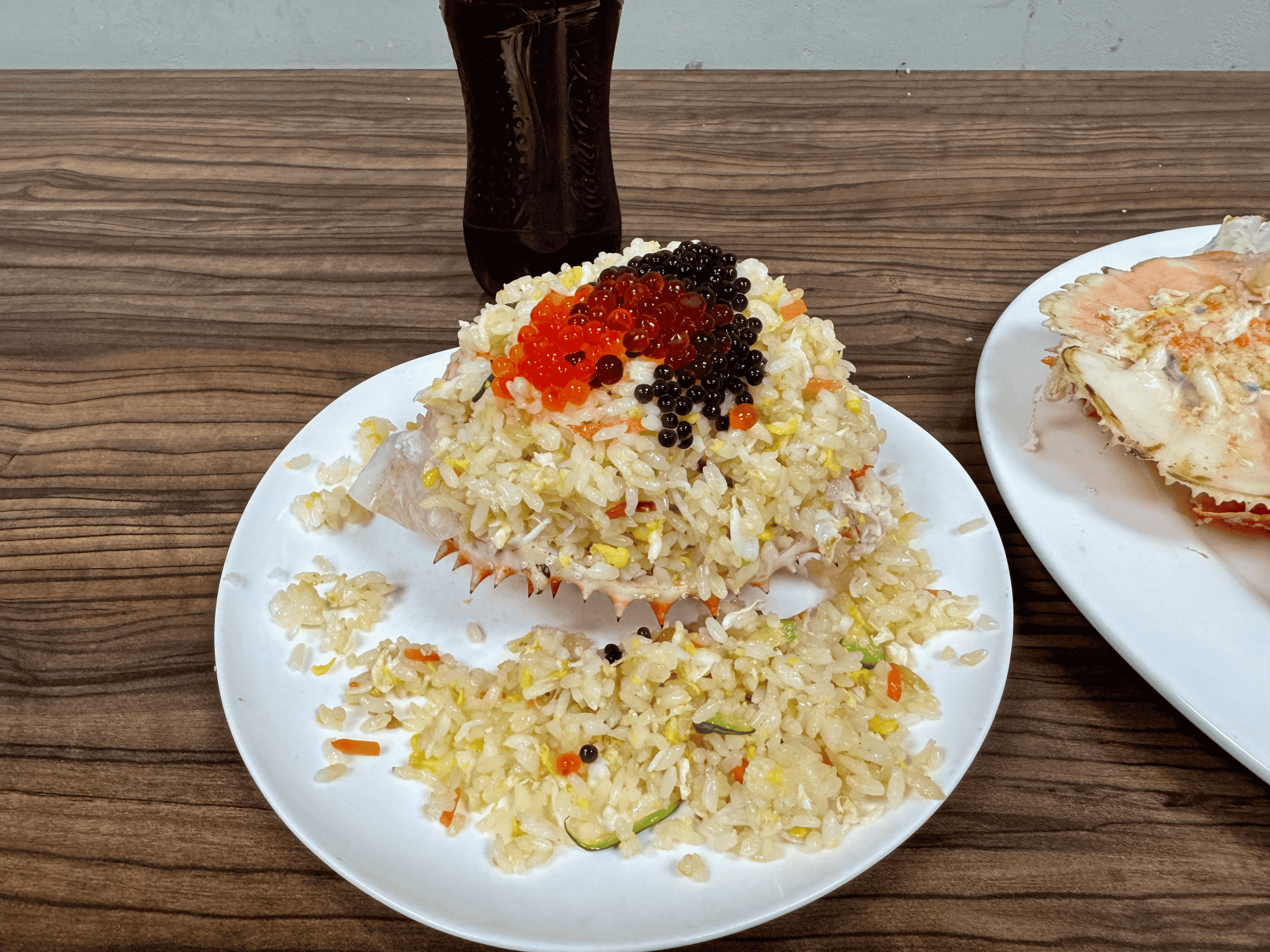

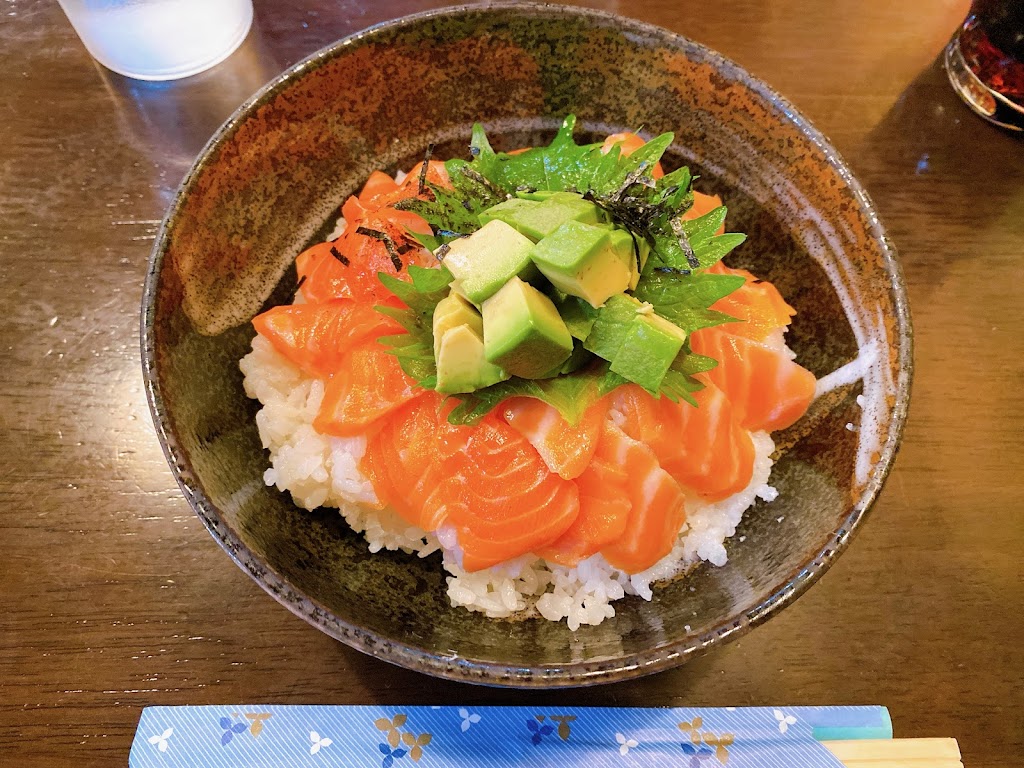

魚福

中午就是在黑门市场吃的,吃了碳烤章鱼,大扇贝和海胆,如果只吃两个大扇贝和一个海胆,应该是不够的,加上碳烤章鱼可以,不是碳烤章鱼多好吃多么多,而是吃起来难吃像胶皮撑肚子,还是铁板的好吃!大扇贝很鲜甜,肉嫩,海胆肉很少吃起来很软,毕竟是生的得配芥末吃的,但是不腥

Tips

1、日本不允许拼桌文化,即使是只有三张小桌的店,即使你们是一国人,即使客人都同意拼桌,抱歉,店家不允许,所以这趟旅行我经历了很多一人独享四人桌的事情

2、在这里得说抓拍其实也是一种偷拍,是不能商业使用和广泛传播的,我也只放出了一些辨识度很低或者是背影的抓拍,听说日本手机的相机声音都是关不掉的

3、室外吃东西的时候要小心各类动物来“偷袭”,这个后面会细说

4、在黑门市场,我被希望帮一家亚裔拍一下照片,作为纪念,一家子有从老人到婴儿车里的孩子,挺好的,但在按下快门前我在想我该喊什么,总不该是“茄子”吧,最后是喊的是cheese(话说我才知道喊cheese也是和日本有关,感兴趣的朋友可以去查一下这个由来),但是,当时的我并不知道,从这一次帮助开始,我会被一直当作是日本人,从而接到来自世界各国游客的求助

交通&餐饮费用

地铁使用大阪地鐵巴士乘車券,不计

午饭:一碟碳烤章鱼腿、两个碳烤奶油大扇贝、一个海胆(后面两个基本100 RMB 一个,很贵),现金支付不计

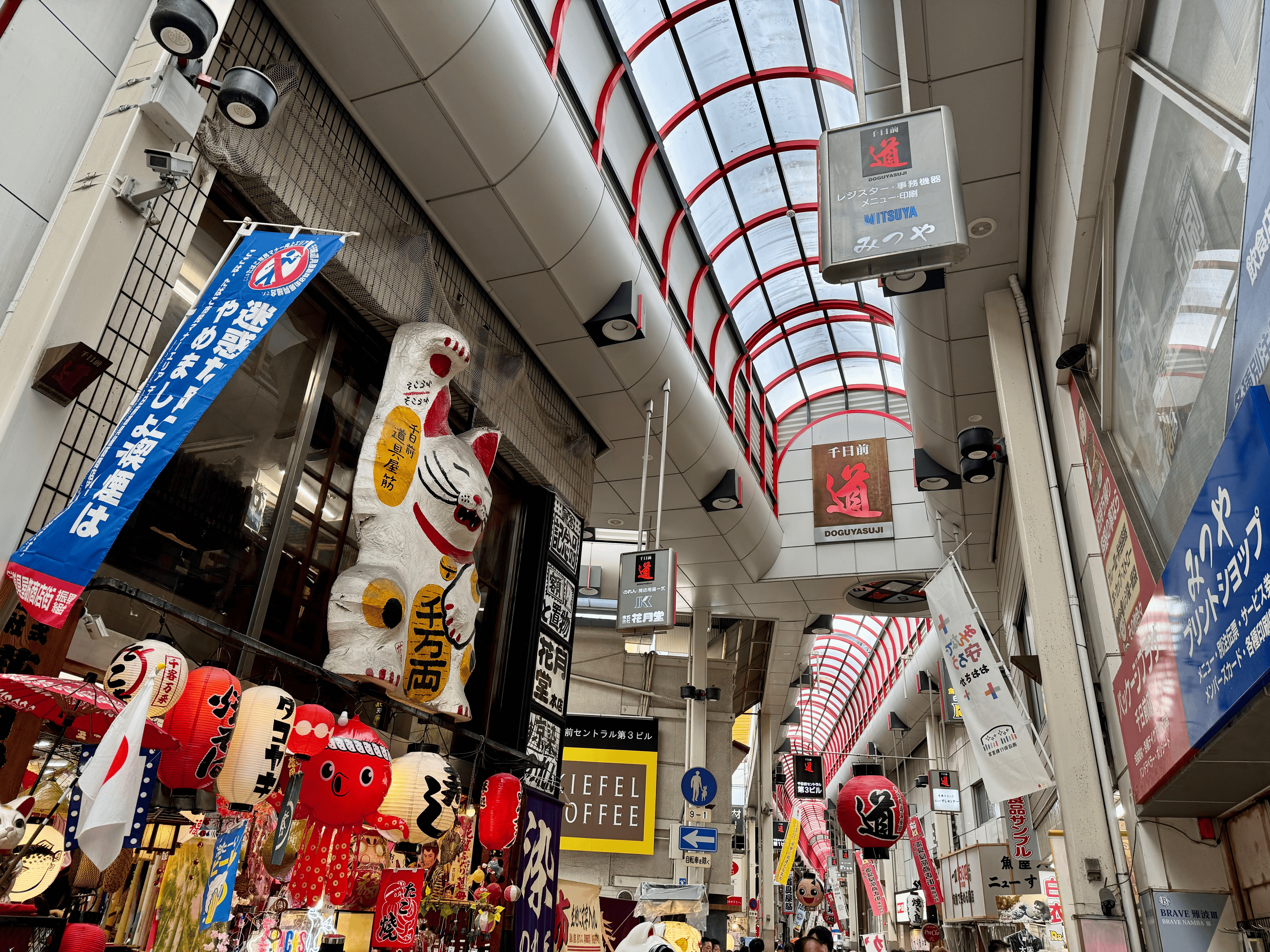

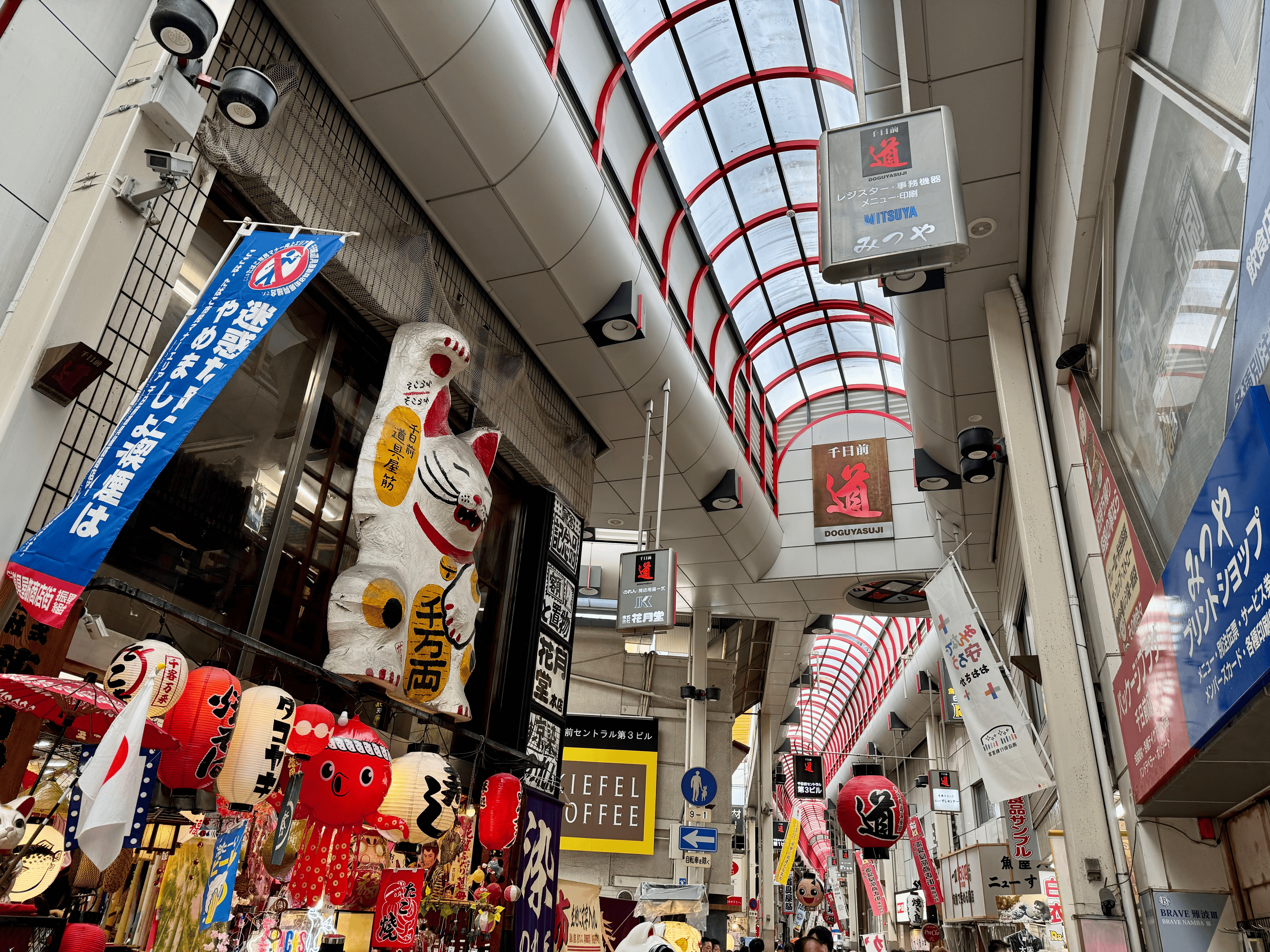

千日前道具屋筋商店街

感觉不用去,存粹顺路看了眼

只能说一比黑门黯然失色了,可以快进

Tips

1、在日本你会发现很多东西都被用来赚钱(资本是这样的),连动画都和游戏机(赌)配在一起,扭蛋机都是最轻的,气枪、三人麻将、推币机、游戏机最好别去碰

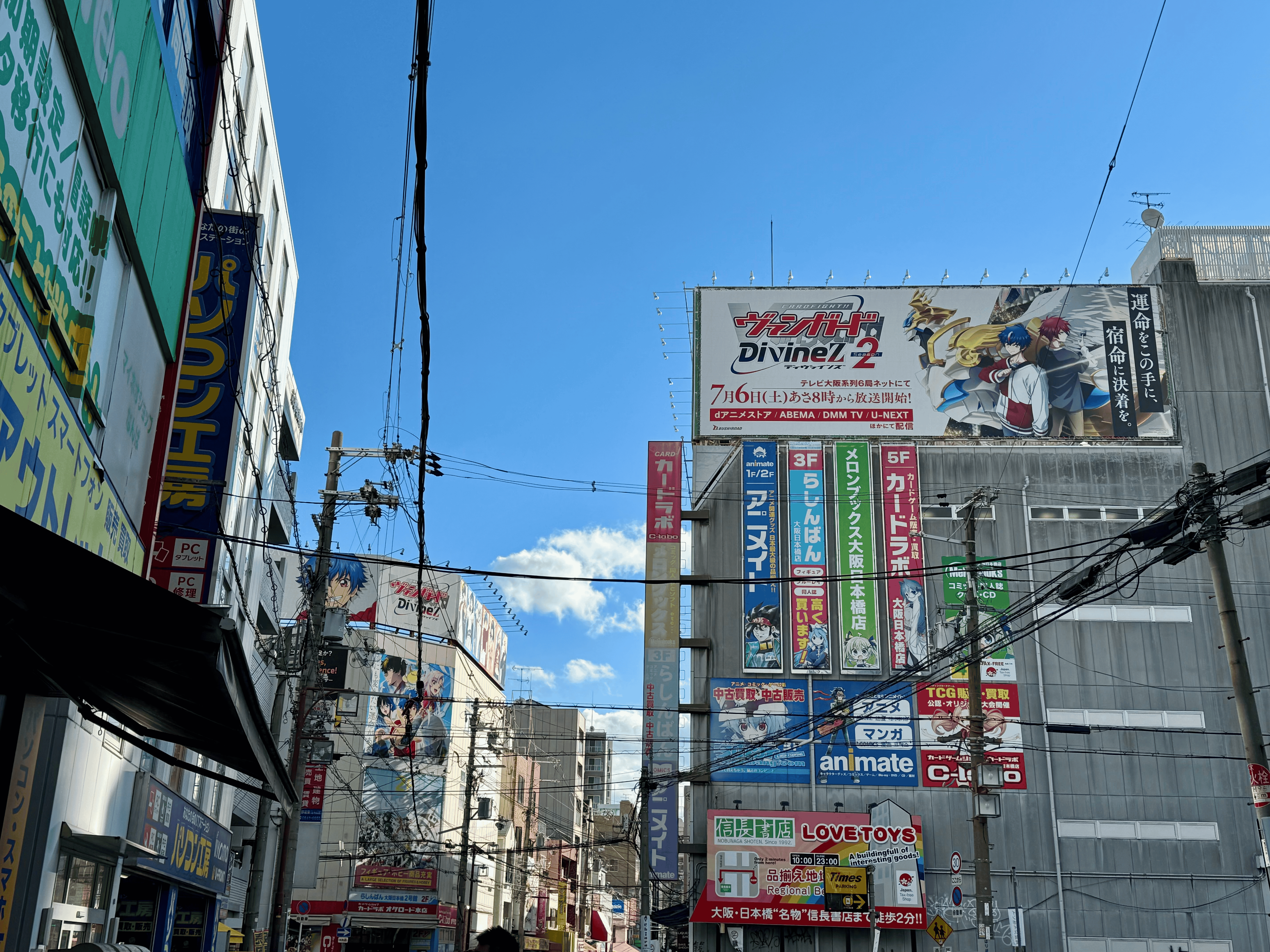

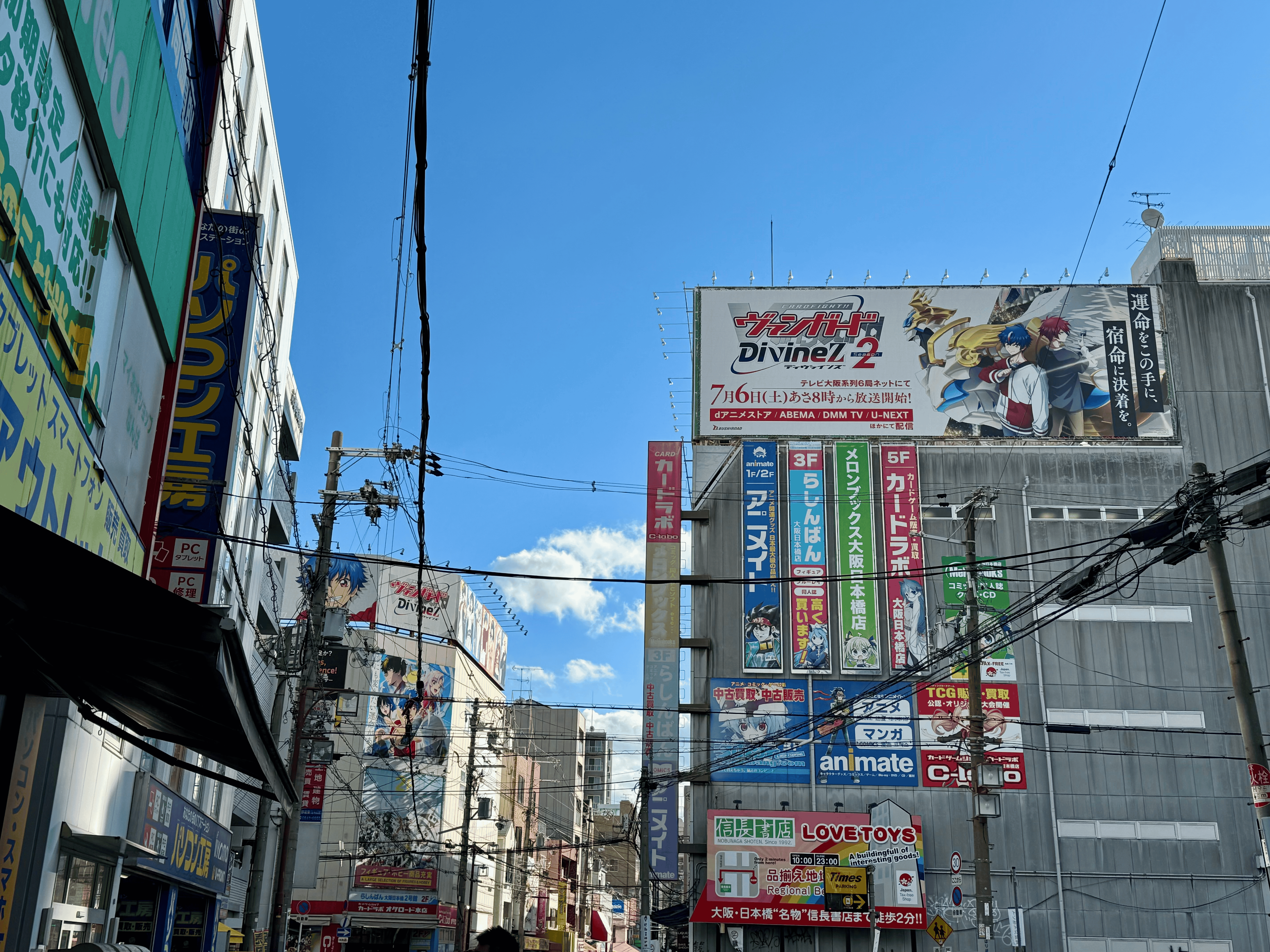

大阪日本橋電器街

小青抵达了他忠实的电电街,但是?

首先我要再骂一遍要求代购的家人们,有人问显卡还是A卡,在主机国度线下找PC外置硬件真找不到吧;

有人问联名耳机,Sony店在哪哪个店有线下多少钱都不知道,万一我去了结果比你在京东还更贵是不是白跑一趟,到时候你道歉吗?结果是预约中还没发售呢;

还有人问这个周边那个周边,没有然后吐槽怎么这个也没有那个也没有,日本的流行趋势都是当下的,加上版权审核,你当是同人贩售随便卖随便买吗?

电电街卖的都可以理解为是官贩,有很多的IP价格溢出不说,可能有些点子还不如淘宝订制,当然官贩的意义是完全不同的,但实用性与性价比的取舍之间,我在电电街逛了很久,但是只卖了三本赛马娘外传的漫画(日语,没有译本),抽了两个扭蛋,给三尾抽到了一个最好的(来自深渊),自己抽估计可以咸鱼了(摇曳露营)

啊,还有一件事,大的店成人区可能在最上两层,抱着求知欲去看了一眼,因为R-18刊物基本都是粉色做底色,然后大片的肉色,于是从书架上看过去就是一片粉花花白花花,真的很腻,所以翻都没翻我就走了= =

这里我观察到一件事:男性买周边很多是女角色,女生虽然应该会偏好男角色,但也有喜欢女角色的;男生喜欢女角色那就是喜欢,女生选择女角色可能不只有喜欢,还有一部分是和自己相似或者像成为那样的女角色,比如我看一个姐姐站在一个立牌前端详了很久,拿下又放回去又拿下来,而立牌的角色是一个黑长直摩托赛车手的形象,两人的形象一摸一样

Tips

1、日本其实免税店多也不多,除开药妆店,绝大部分店是你达到一定金额才免税的,所以同一类型的东西最好一次性买完,比如我在大阪买的漫画其实就没能免税,后来发现亏了,因为在京都我还是帮朋友代购了不少

2、在外面扭蛋的时候被当作日本人问为什么有个扭蛋机没法工作了,投币进去没有扭蛋出来,会直接返还硬币,后来观察了一下发现是扭蛋机空了,对方也向我道谢

周边费用

两个扭蛋一个 500 JPY,一个 400 JPY,百元硬币支付,不计

三本赛马娘外传漫画一本平均 700 JPY 吧,现金支付,不计

新世界&通天閣

浪速区只是已繁华不再,但并非一无所有

客观来说,新世界和通天阁的热闹完全是在刻意维持的热闹,一旦你出了这片区域,浪速区的人行地道就会把你过度到它贫瘠的一面,比如我去吃大阪烧的店就在新世界对面商店街的一条岔路巷里,但已经十分安静平淡了

说回通天阁,其实是挺无聊的一个百米多的,建造了两次的观景台,你只是上去,然后观景一圈,再下来(可能是因为我没有体验从塔顶滑道速降),不论是上去还是下来的过程都没有额外的令人欣喜(那个吉祥物并不符合我的审美)

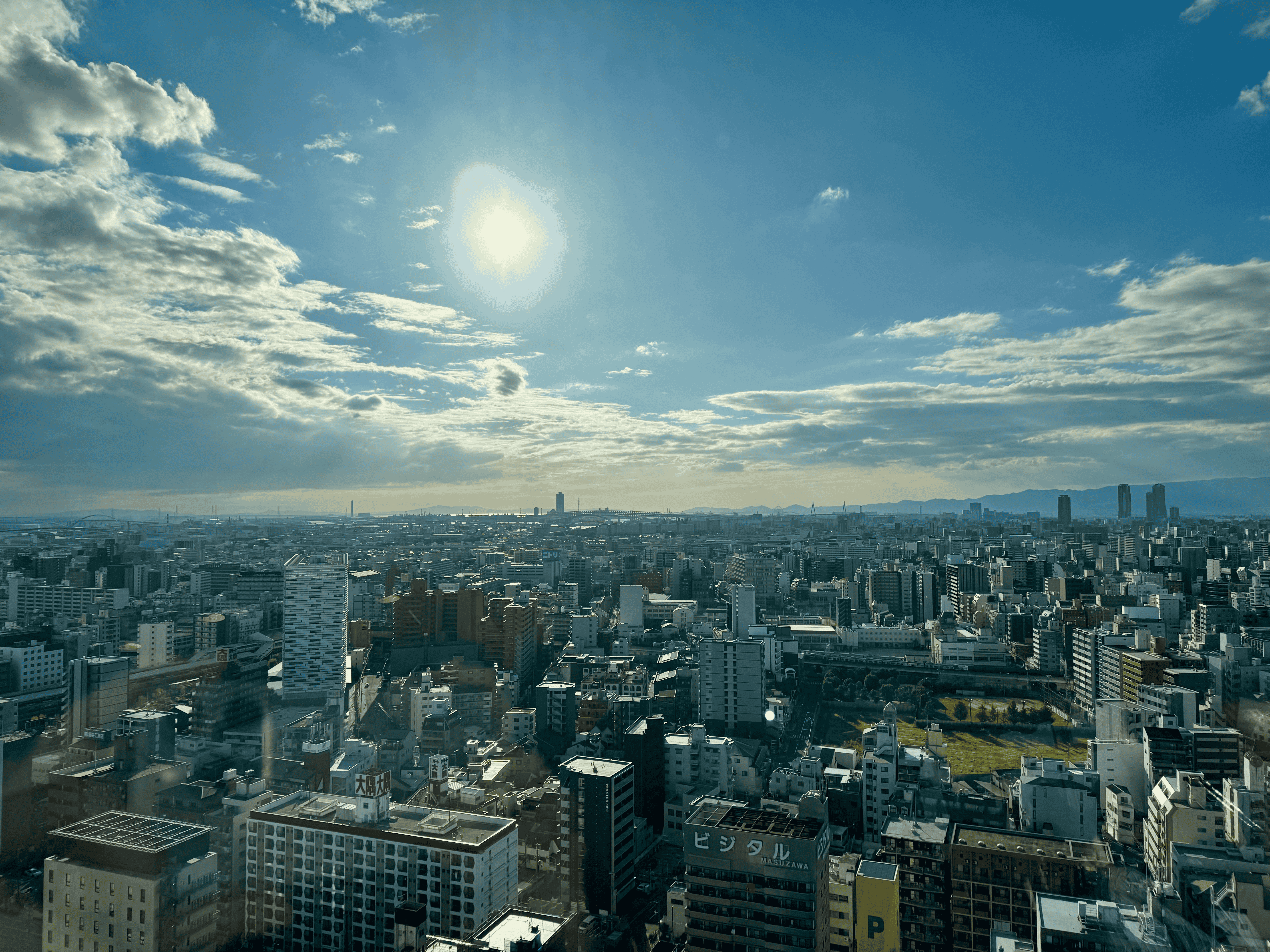

但通天阁补齐了我白天观大阪一隅的空缺,虽然不算很高,但亦有鹤立鸡群感,尤其是这座塔外观设计很符合“日本就是有这样一个建筑”的感觉,就白日观景来说还是很不错的

通天阁下就是新世界,除了各式的店铺,还有在街道间的赛车游行(西方人好像很喜欢这个),但是柴油的气味真的有点刺鼻

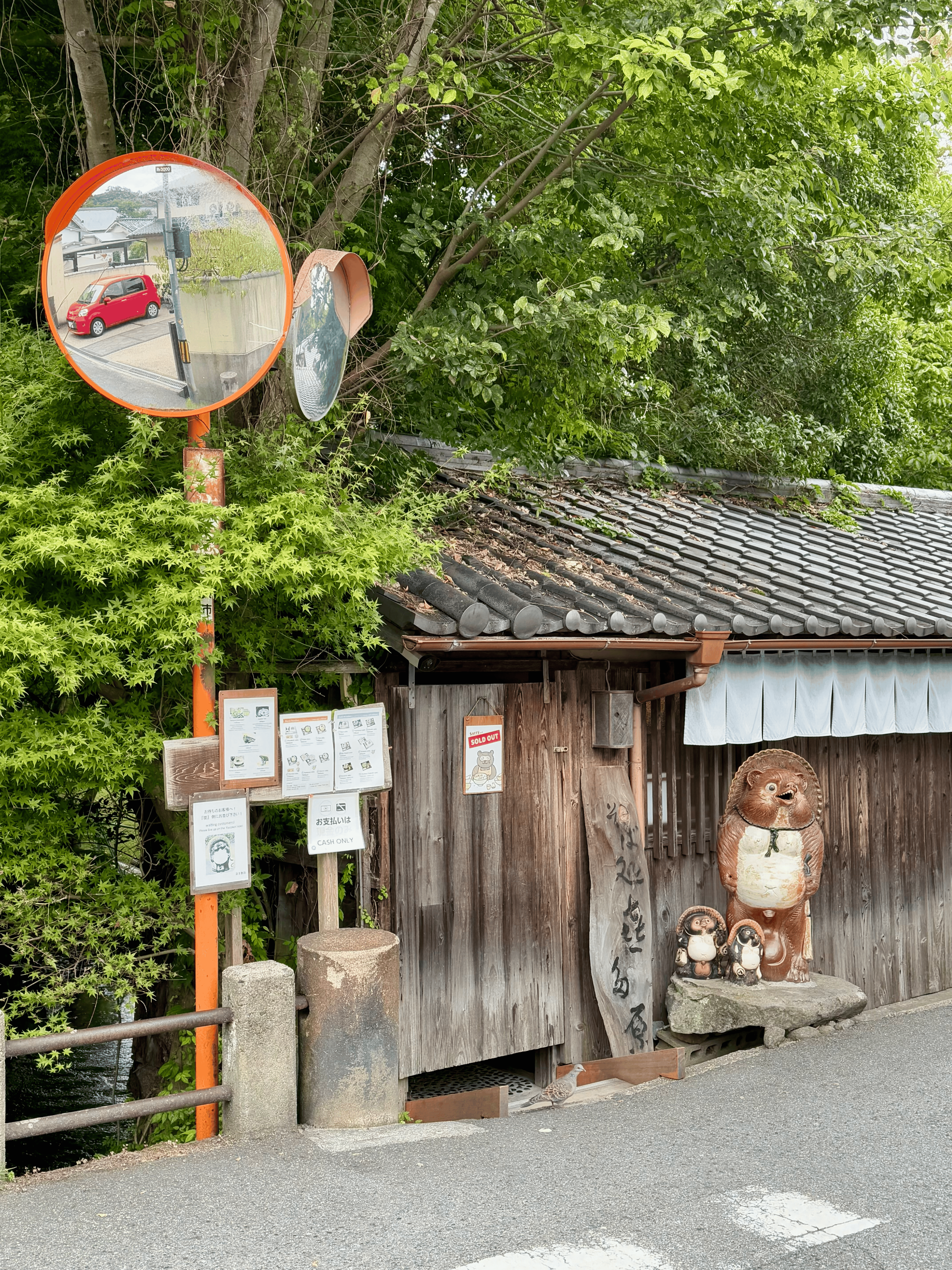

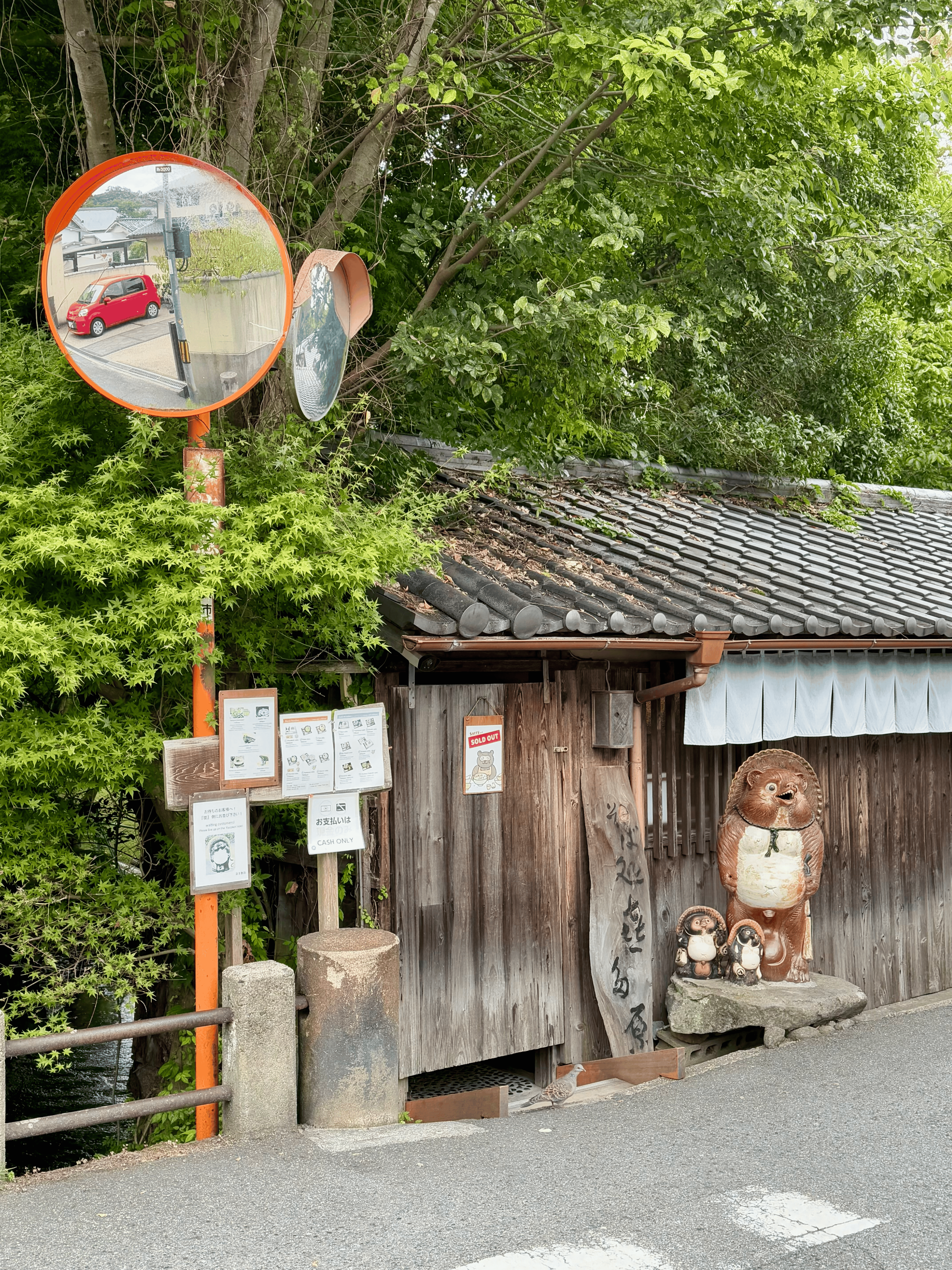

大阪燒 千歲

我其实基本把吃的和店铺照片都拍过,有些还拍摄了内部陈设,但那部分的我认为不是太重点,但大阪燒 千歲这家店从门口的龙猫就能看出有些趣事

这家店在很安静的街道,让人觉得有点冷清(也是我来的有点早)

在我先已经有一对外国夫妇在铁板吧台边吃了,我入座点餐后坐在吧台最里面的位置,下厨先是一位小哥,后店长也从后面出来帮忙,外国夫妇正讨论着食物的不错,看见店长出来,发现了一件事:后厨挡帘边上挂着一块木板,上面刻画这一个卡通的拿铲带帽的老头

“你好,请问那个板子上画的是你吗?”

“哦,你说这个,是啊”

“很像啊,做的很好”

“啊,这个是我儿子给我画的,他是学设计出身的”

老店长英语并不赖,和对方攀谈起来,走时还给他们送了附近酒店入住的优惠券,而我呢,一边听着一边看着,不但忘了快点吃(因为真的很多味道不错),走时还忘了付钱,被小我一些的店员小姐姐尴尬地叫住

Tips

1、在日本,年轻的打工服务生很多,店长也乐意雇佣他们,我想应该是因为他们普遍能接受英语的服务需求,加上日本比我们步入老龄化还早,需要这样的劳动力,所以日本人英语不好的印象至少在我这里是不成立的,既然我们年轻一代能掌握,为什么还把刻板印象加在他国的同龄人身上

餐饮费用

海鲜巨无霸大阪烧 + 可乐(对了这家的可乐是给你准备冰杯然后给你常温瓶装倒进去喝的):1950 JPY 约 94.78 RMB(Alipay)

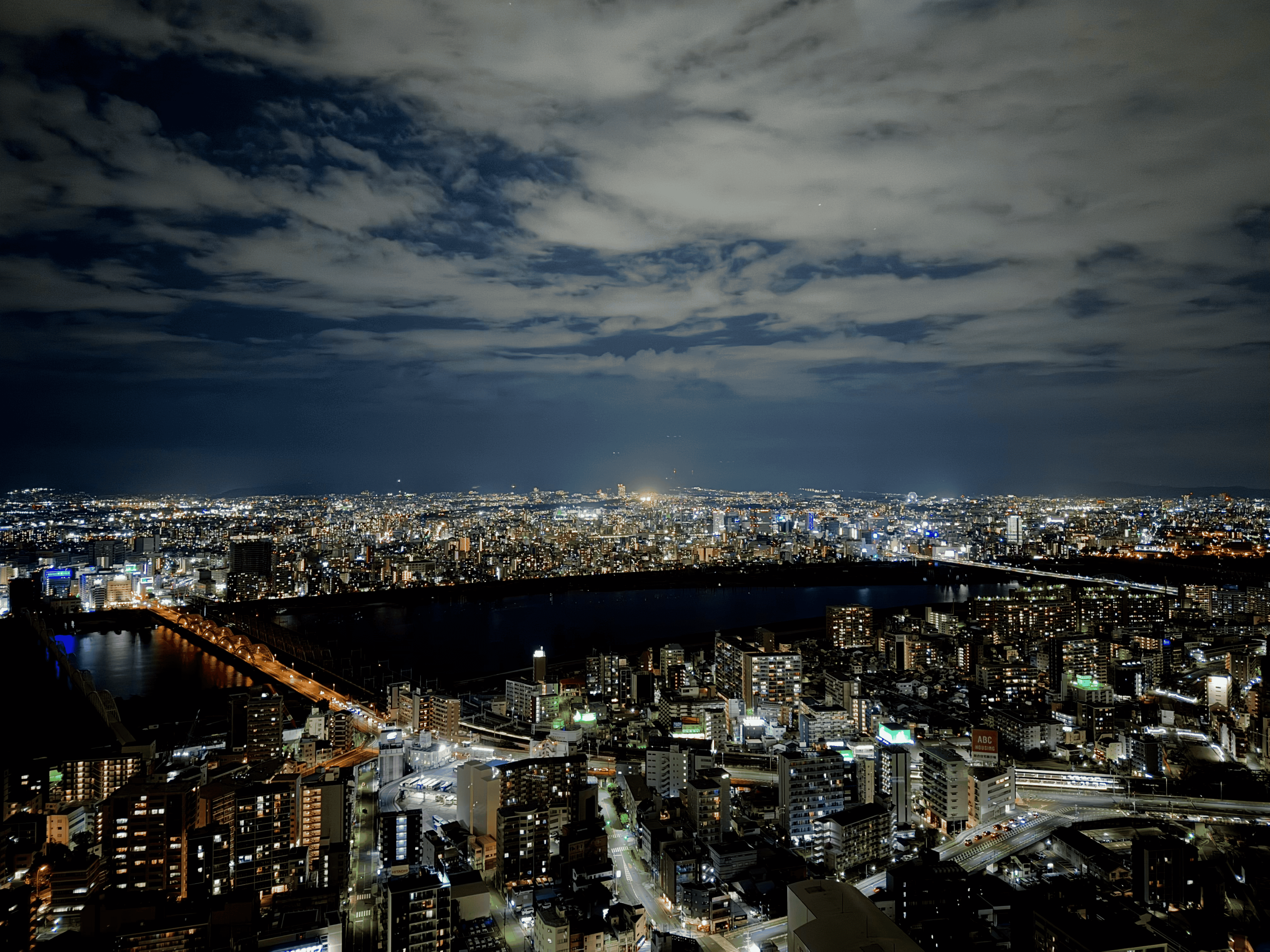

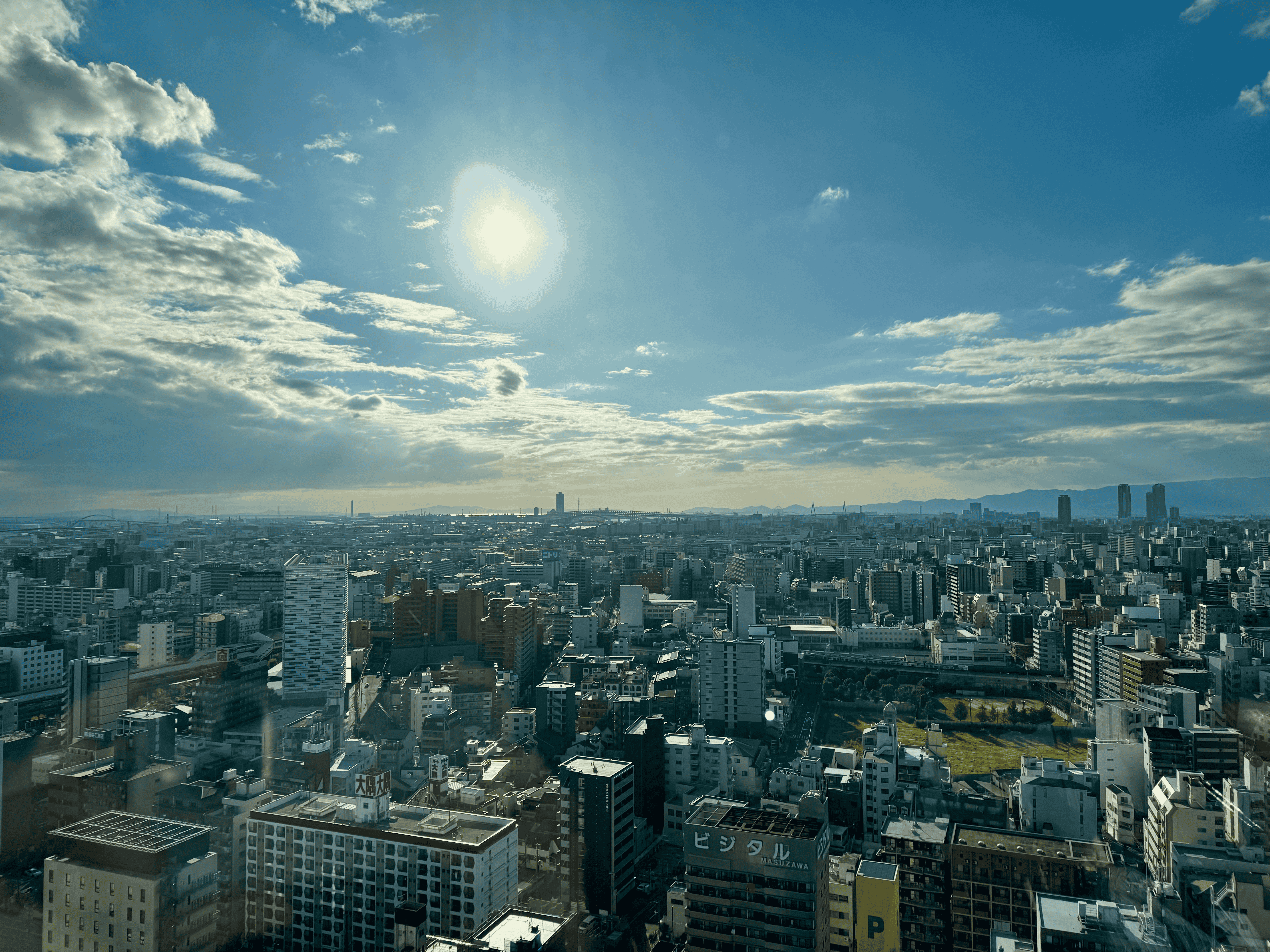

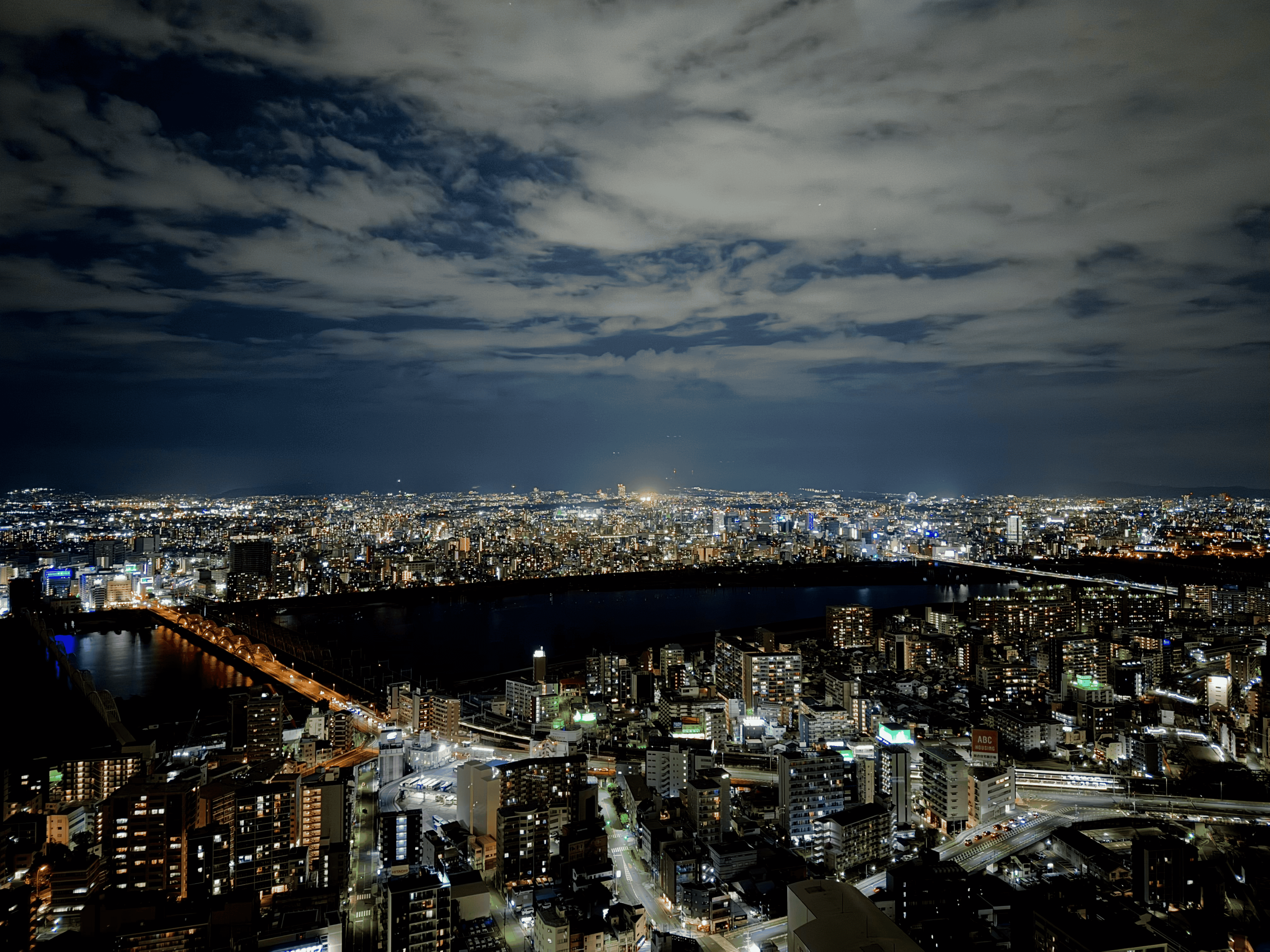

Harukas300展望台

如果你来关西近畿只能去一个观景台的话,我的答案一定是Harukas300

所有的观景台夜晚去的话,一定会遇到拍摄上的一个问题:观景台内部的灯光会把光与影打在玻璃窗上,镜头透过玻璃去拍夜景时一定会把这些虚影拍入

这个时候有两个办法:把镜头顶在玻璃上,用手将上下入光挡住,或者找一个身后有遮挡的地方,比如联动立牌后面233333

总之,从60层观景后,在58层用券领一份章鱼小丸子,就能在露天中庭用餐,结束后在楼下花店买一束花送,还可以在隔壁喜久屋书店楼上的映画馆看看电影,感觉如果是情侣没有人会拒绝这样的安排,也算是少有的一份体验……你问我?我一个人啊

便利店&交通费用

天王寺 - 心齋橋站 使用大阪地鐵巴士乘車券,不计

711 2L 矿泉水:108 JPY(税后)硬币支付不计

Tips

1、日本550-600ml矿泉水100+JPY,我在罗森、全家、711看着都是这个价,而在711,他们自己牌子的水2L才100 JPY,于是以后每两天晚上我就会去711买一瓶2L的水,还能用掉1日元、5日元、10日元、20日元、50日元的硬币

2、从到日本的第二天开始我就意识到我换的现金可能多了些,而且因为消费税导致手上会有很多零钱硬币,这种小额的硬币除了在便利店能用根本花不出去,非常不方便(我来之前就意识到要一个零钱袋,但是没有合适的,就没带,没想到真的很多硬币),带回去就是贬值也花不出去,所以后面我能现金就现金,维持一个平衡,争取回国的时候全部花完;

而且,日本很多地方是外币现金换日元的机器,但没有日元散钱换整钱的!

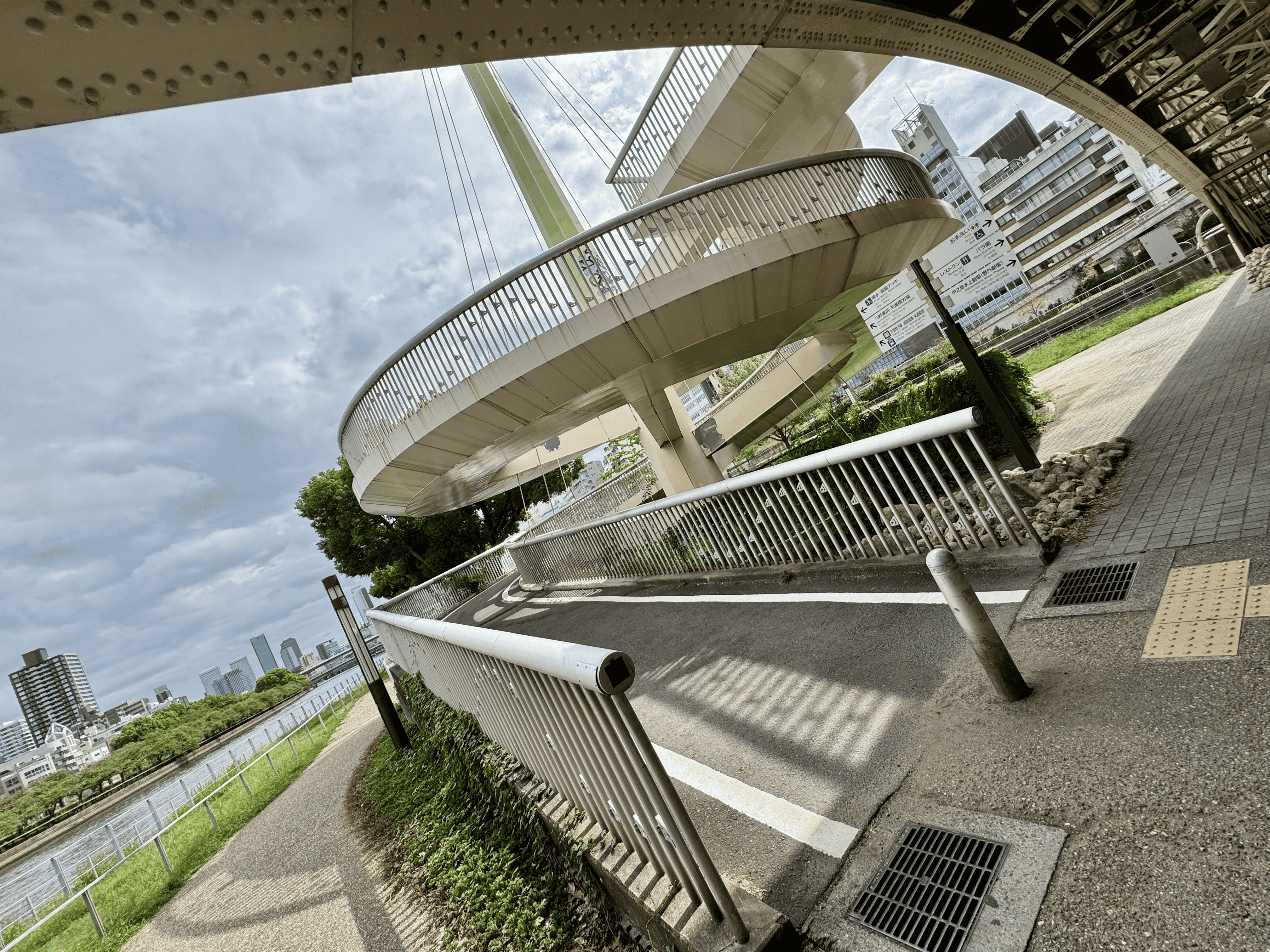

9.27 (金曜日)

神户

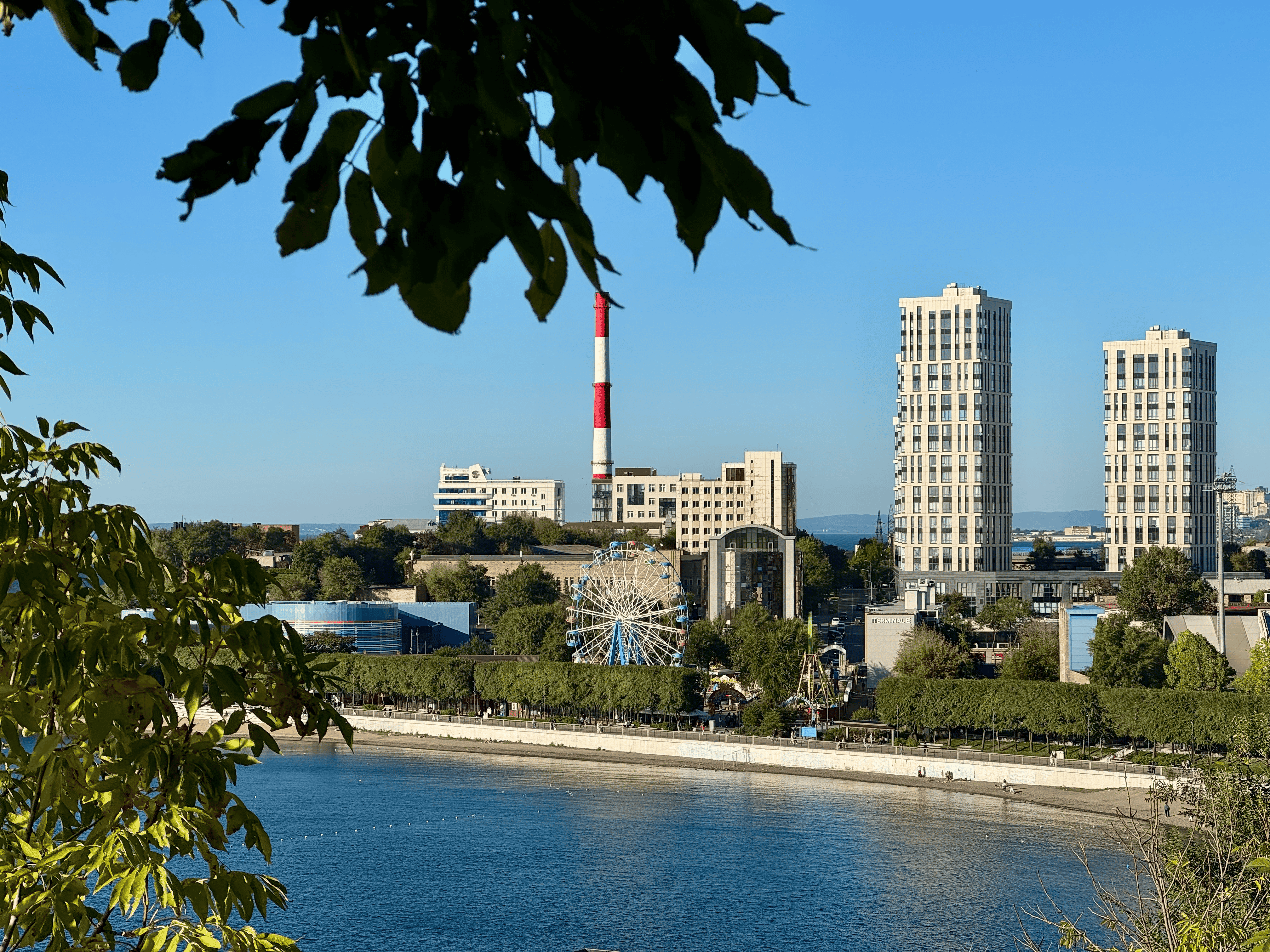

为什么是神户而不是神户港,因为神户没有港,我说的

这张照片让一抹多直接破防,说“你怎么能拍到这么像动画画出来的照片的”

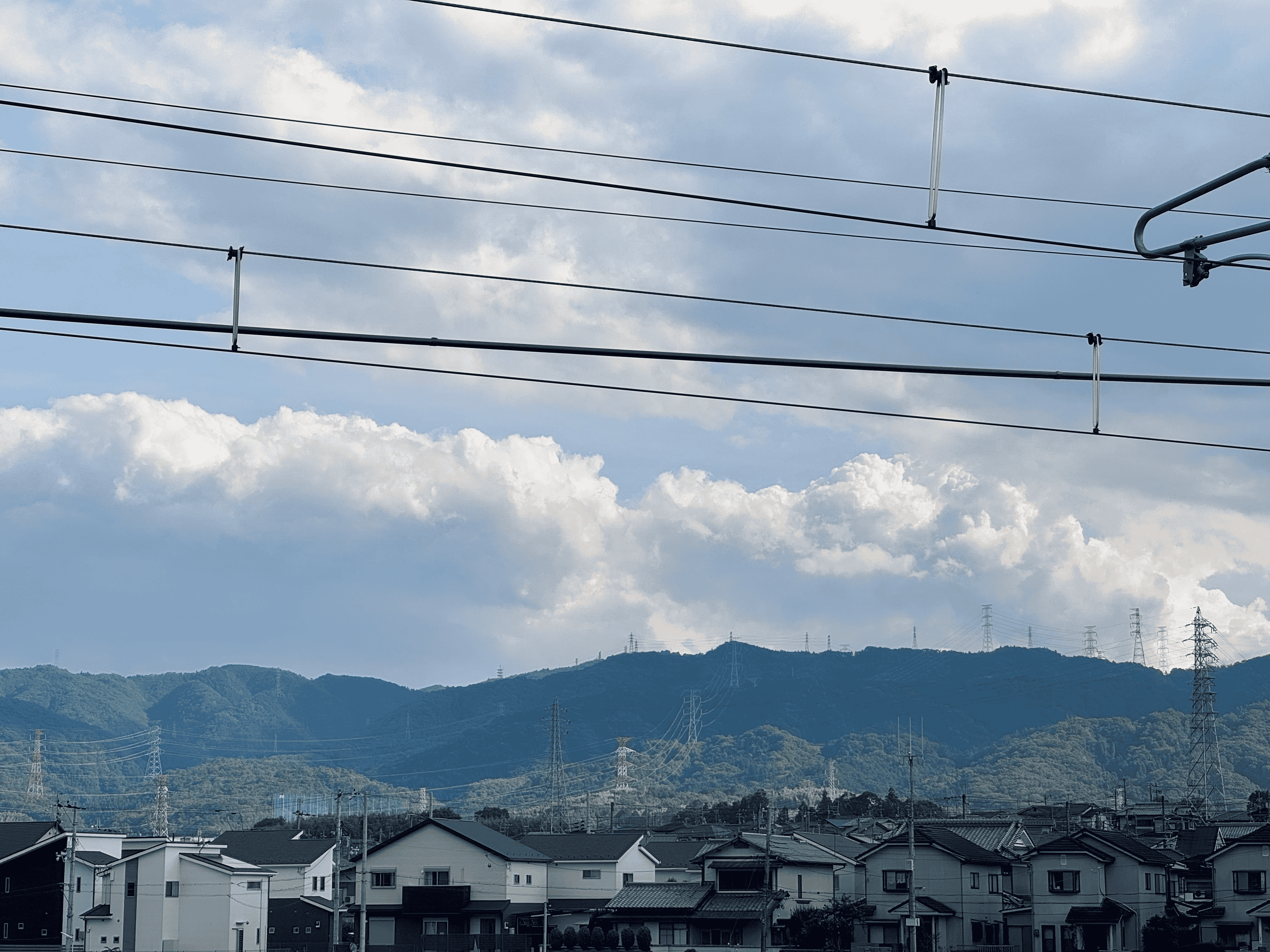

而我表示,这只是我在乘新交通港灣人工島線(一种轨道交通)时随手一拍的,而且除此外没有别的神户海边港湾照片了

为什么?

首先虽然是我做错了车在先(新交通港灣人工島線,两边是开往同一方向的车,但是有一班从中间转去港边然后回到始发,有一班直接下去神户机场,前面的到站一摸一样,显然我坐成了后者),但我得说的是 Google Map 导航的位置就不对(后来用 Apple Map 重新找也不对)

现在回想起来,应该是搜索的问题:如果你搜索神户港,会把你导航到大型货船停靠的企业港口,你是不可能过去的而且危险!

正确的方式应该是在地图上搜索“神户港塔”(神戸ポートタワー),也不需要坐新交通港灣人工島線,而是乘海岸線,从三宮、花時計前坐到港元町或者海港園地;或者JR直接到神户站,然后往回走去逛南京街和旧居留地

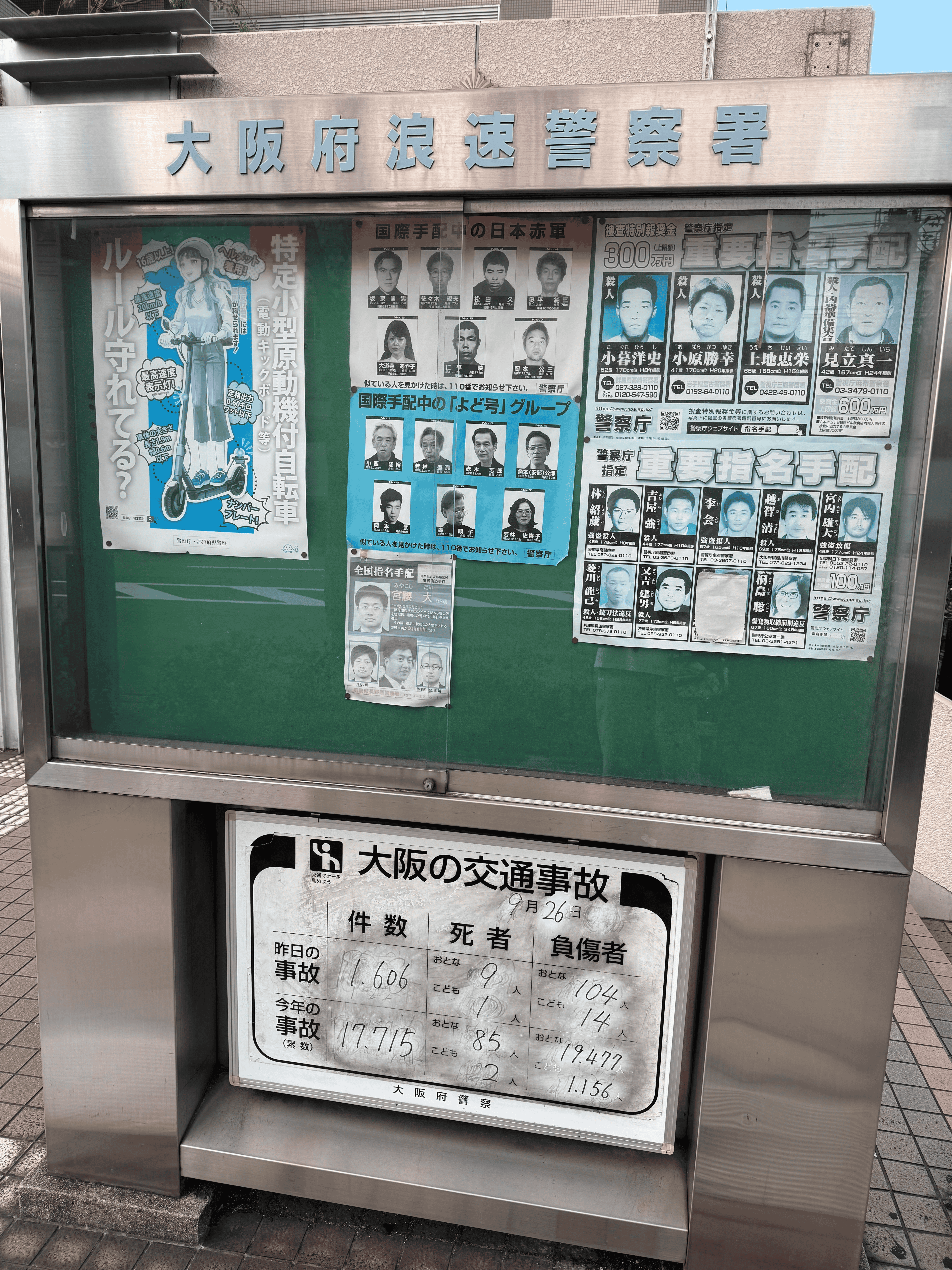

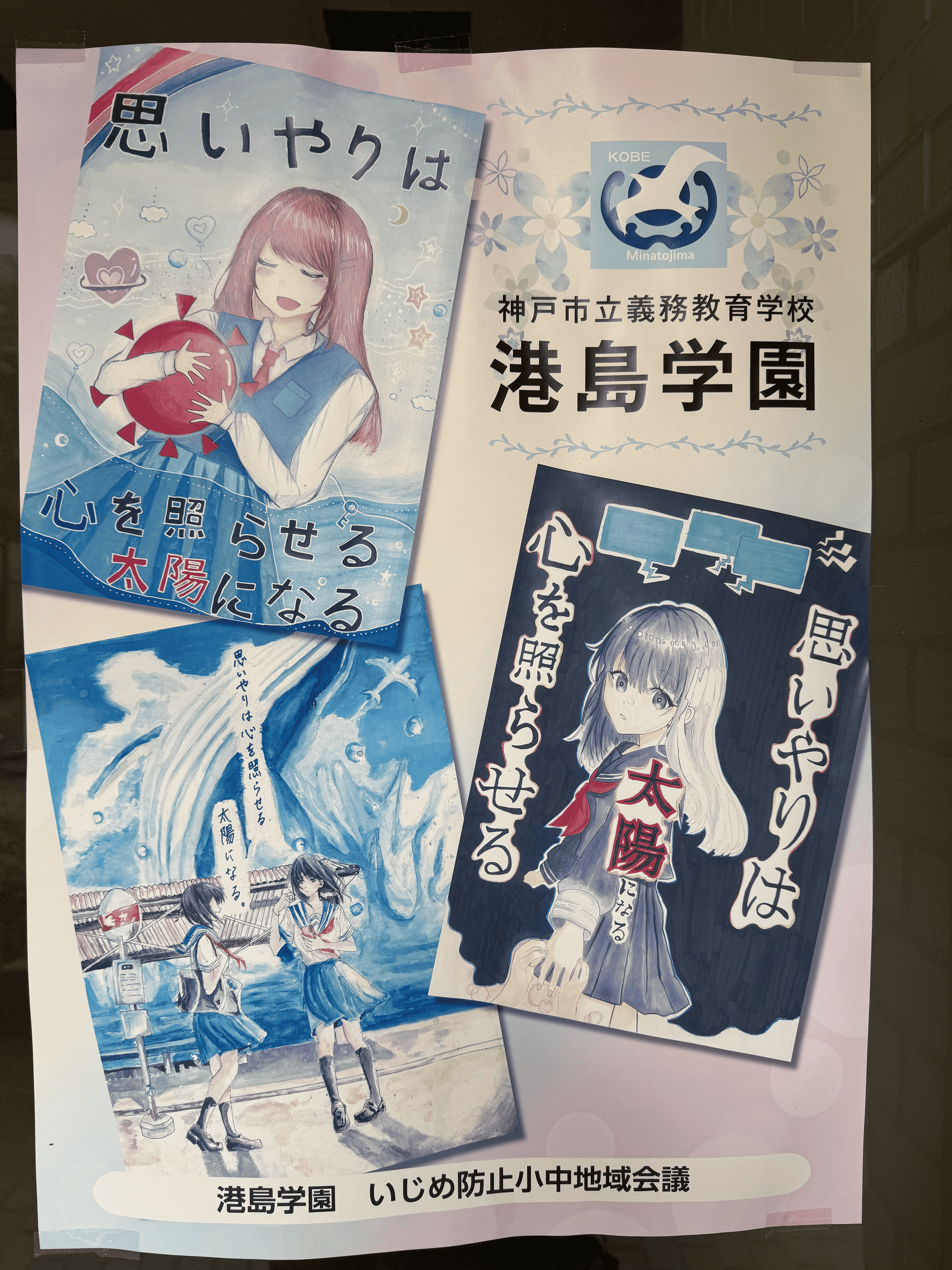

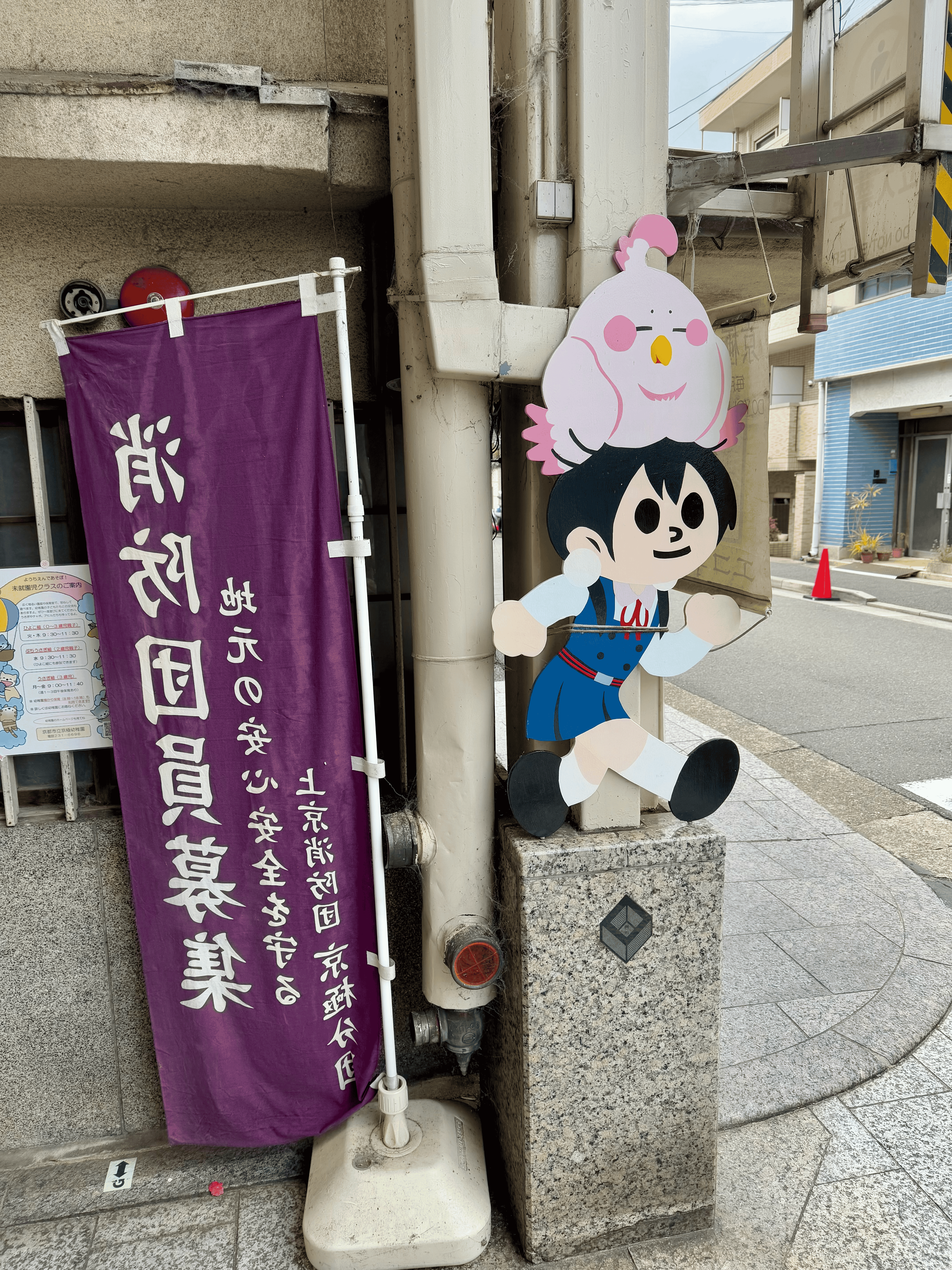

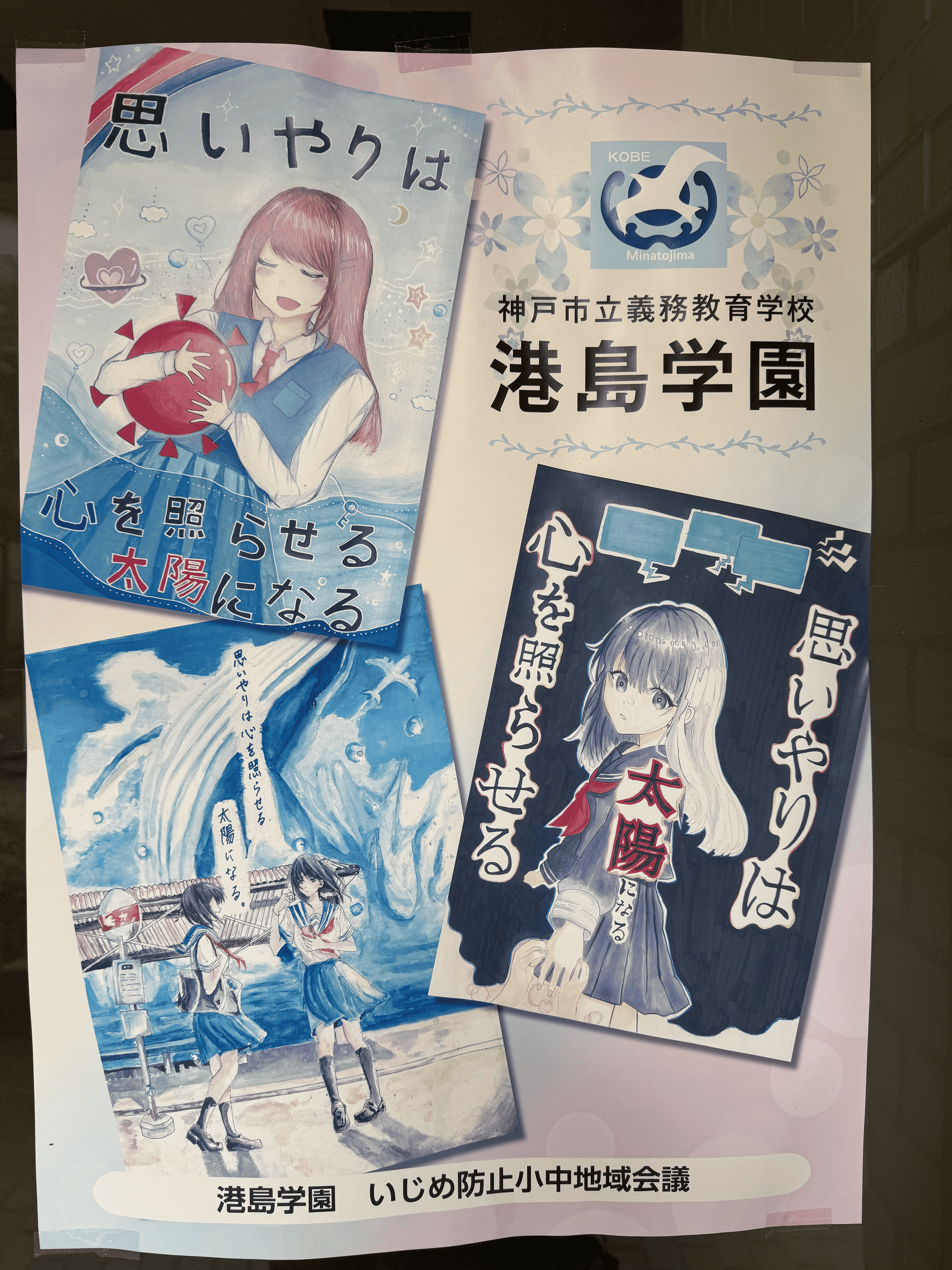

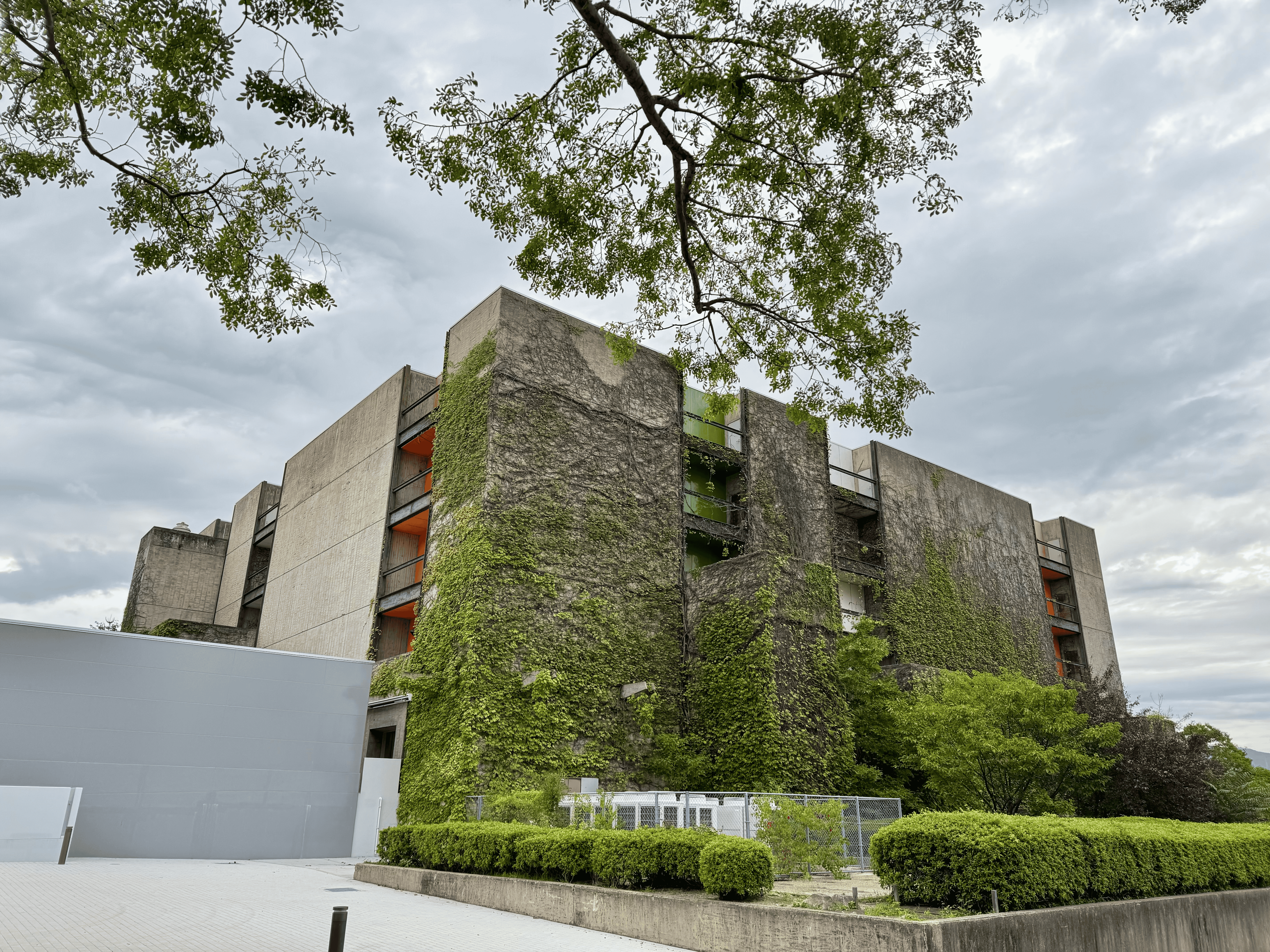

不过也正因为我走错了地方,我来到了一个类似研究所或者大学园区的地方(乱走),在这里发现了一个地方叫Chiriken,旁边是一家咖啡厅,而Chiriken是一家Chinese Dining(我现在翻照片才意识到,这竟然才是我在日本遇到的第一家中餐馆),特别的并不是中餐馆,而是它店外墙上贴的神户市立义务教育学校港岛学园相关的海报,上述“港岛学园 防止欺凌中小学地区会议”

便利店&交通费用

Sucia第三次充值:1000JPY 约 48.72 RMB 交通(包走错路)

心斋桥站 - 梅田站:240 JPY

大阪站 - 三宫站 - 市民广场:420+250 JPY

中埠头 - 碼頭航站樓(ポートターミナル駅):210 JPY

便利店买瓶水:100+ JPY 硬币不计(后续买水的金额都是用的现金我也就不计了,根本不记得什么时候买水了)

Tips

1、自从我到关西后,充1000 JPY到Sucia基本就没上过49RMB了,因为国庆那段时间央行的政策导致人民币巨升值,在关西吃饭你可以不时听到国人讨论这个事情,还有投资的打算

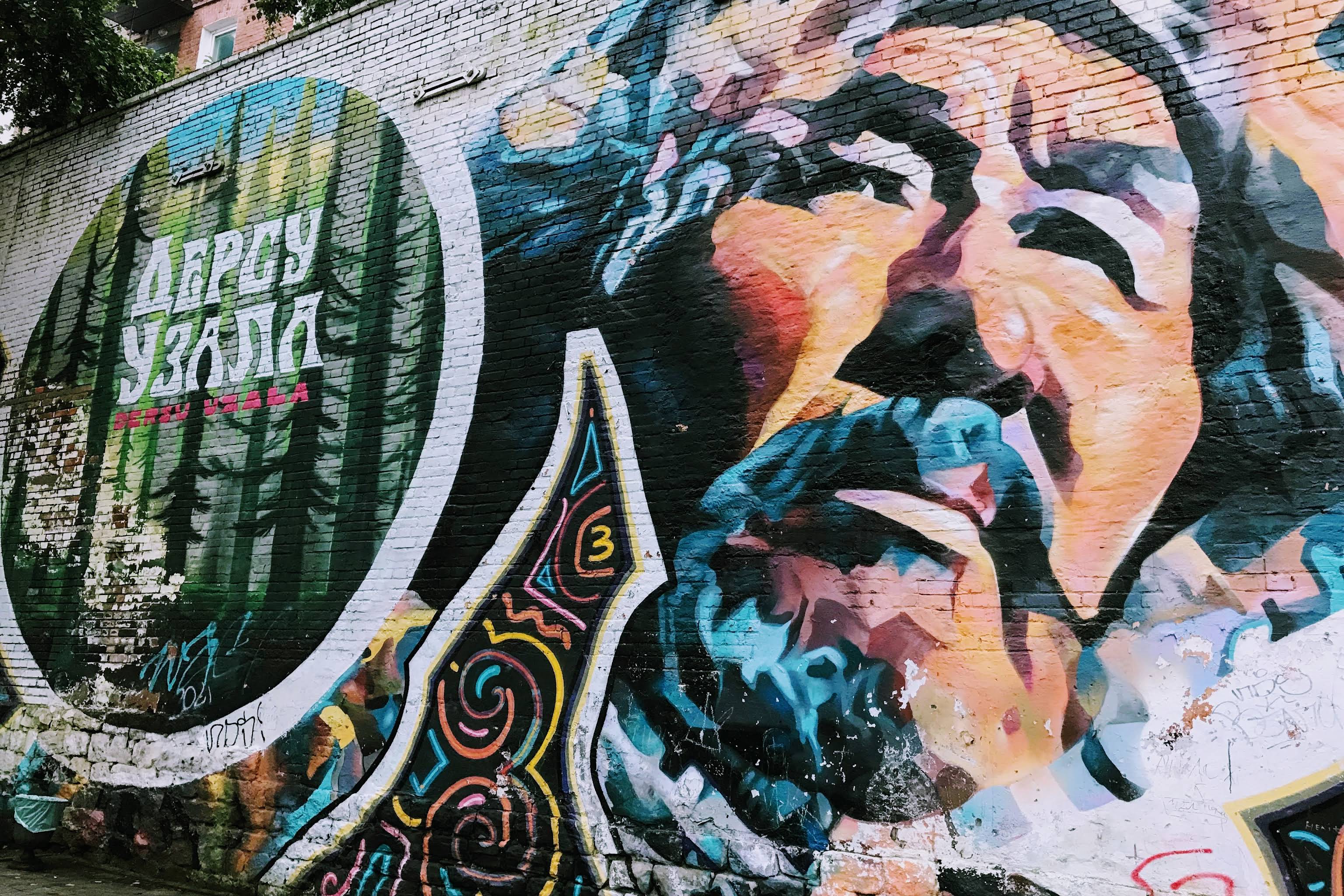

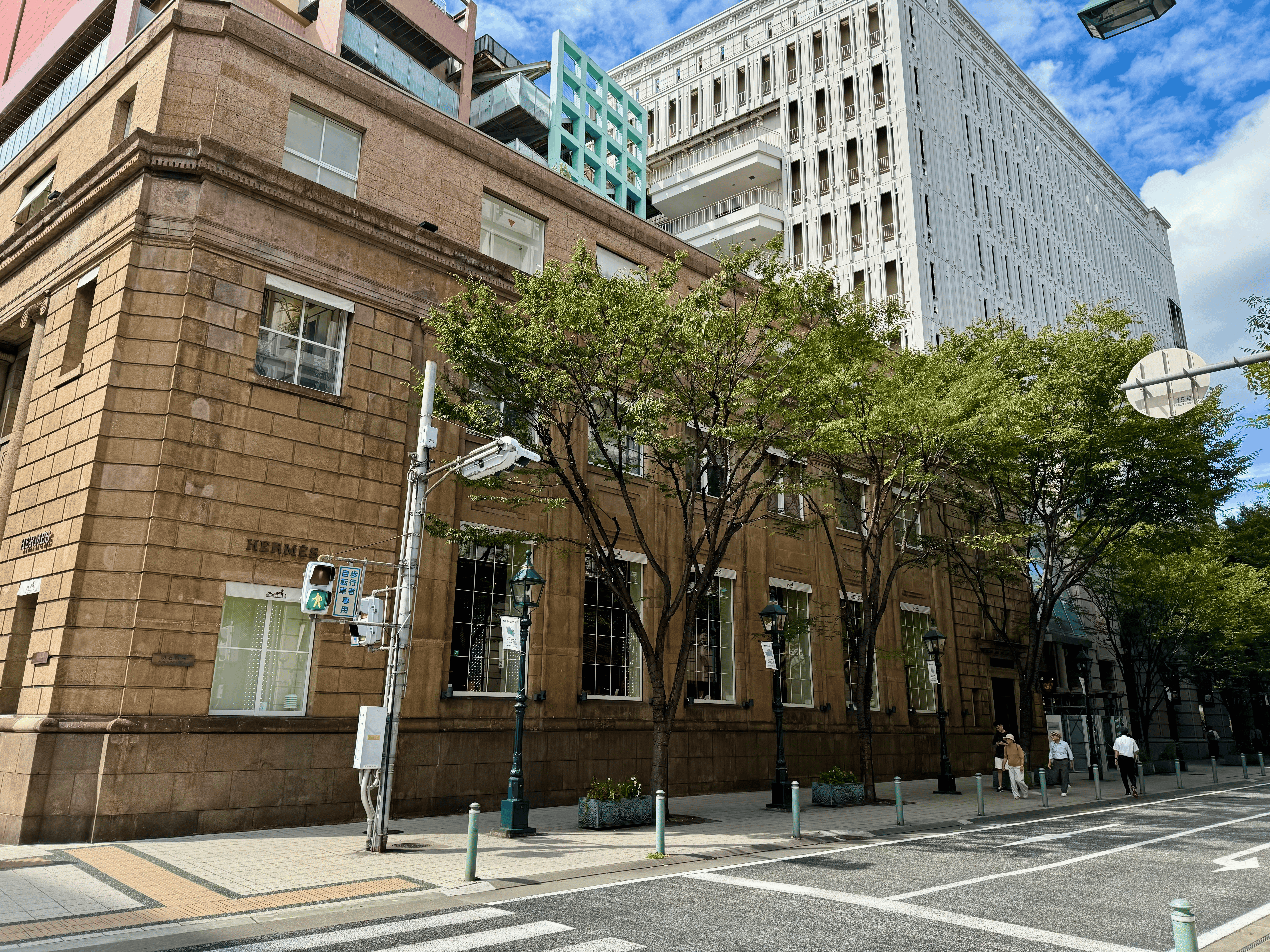

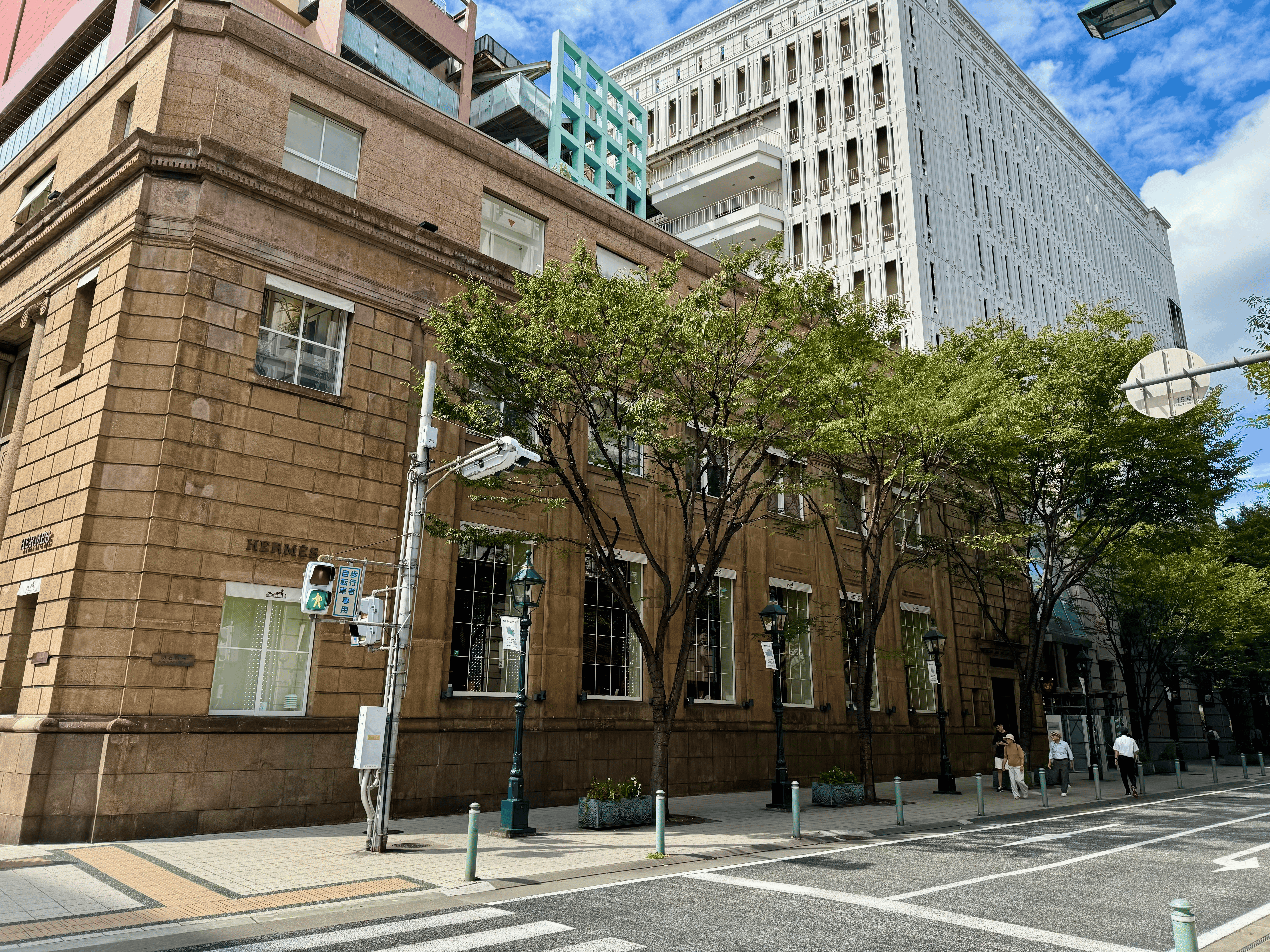

旧居留地

残留的西式古典风格的建筑,是否起到了点缀街区的效果?

我一开始以为会是连片式的西式建筑,但实际上置地更多是现代化街区里还残留着几栋,包括最著名的旧留居地38番馆也已变成了高价品的商店,至于街区与其说是现代化,不如说是整洁的风格简洁的色调还是讨喜的,这点在下面去到的三宫商业街很能体会

我在前往南京街的路上,公园里有人在“写生”,但悄悄凑近发现是用蜡笔绘的简笔,一念觉的扫兴,但下一念又觉得欣喜与宽慰:此情此景,在如今繁忙的生活中,又有多少人能享受……

南京街

如果你是中国人尤其是大陆旅客,我不建议你来这,除非你和我一样是来吃便宜的神户牛肉饭

南京街的进门二字是敦睦,出门二字是友爱

我之所以说不必来,是因为在这里你会发现小笼包是特色美食(后面在京都你会发现中国饺子也受到同等待遇),外国人甚至韩国人在用筷子夹粽子里的馅与米吃……如此种种,我怕遇到暴殄天物的事情,在吃完午饭后就匆匆离开了XD

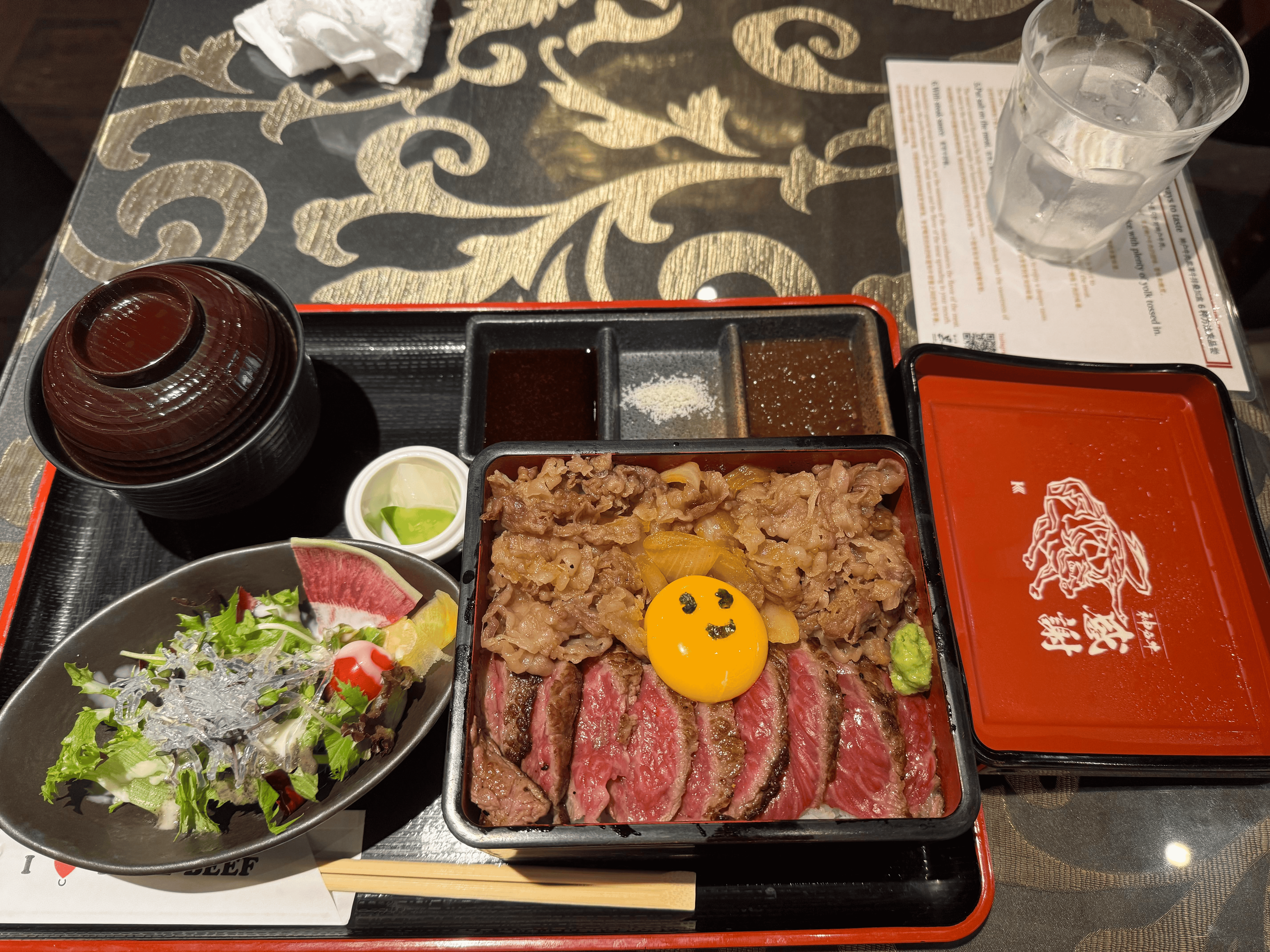

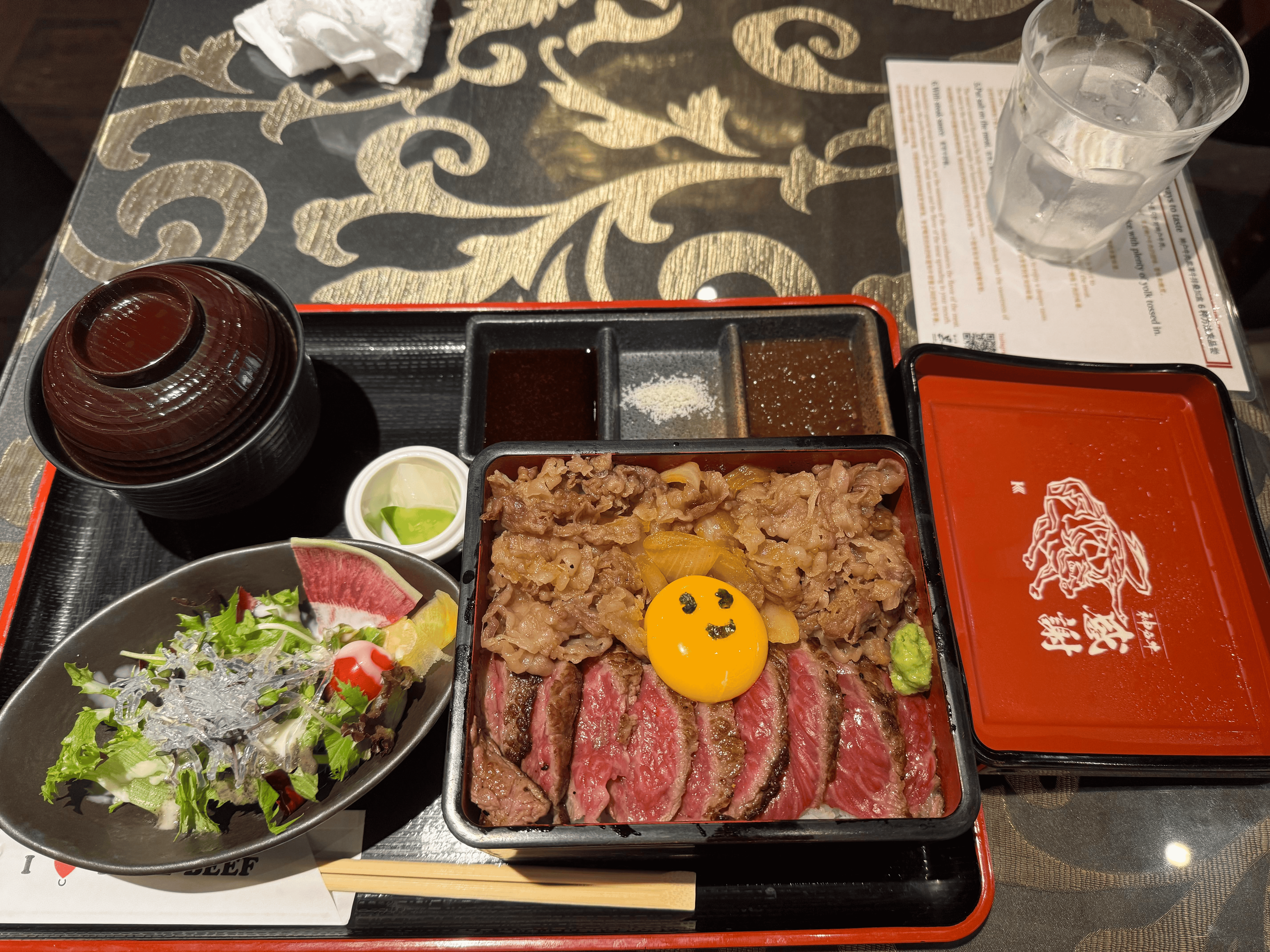

神戸牛 黒澤

日本很多这种小店(面积不大),但是营业时间基本每桌都能坐满,我到黑泽时,服务员很热情,带我到一个用大奖牌压住作为预定标志的位子,然后听到我说虽然预定了两个人但是只有我一位时,露出了我是不是被鸽了的担忧(x

然后就是点餐,也向我推荐牛肉寿司(特色),但我确实不太喜欢生熟一起,她也是吃惊,说我是少有的拒绝的客人,顺带问我是不是也不接受芥末,这点倒是无所谓,反而觉得吃生的东西尤其是日料没芥末酱油有点下不去口

后来来了一对外国夫妇,点了现烤牛肉寿司,服务员直接拿着喷枪,蓝色火焰在可怜的饭团与牛肉上跳舞,我也就知道何谓特色何谓贵了

Tips

1、在日本我吃的牛肉基本都是“烫伤牛肉”,他们很喜欢留下牛肉的这份赤红,还有更细节的很多分类,但就我品尝来说,除了更难嚼很有韧性外,不是很能吃出差距

2、但是,这餐是我在关西吃的第一餐不觉得有任何违和感的饭,正常就是好的,虽然有点贵但是也能说自己吃过神户牛肉了2333333

3、啊对了,以一个身高180+,体重140不到的成年男子来说,在日本的所有正餐建议在并盛、大盛、特盛中至少选“大盛”能够吃饱(毕竟旅游很耗体力)

餐饮费用

神户牛肉饭(具体什么名字不记得了)2000+快3000JPY 现金支付不计

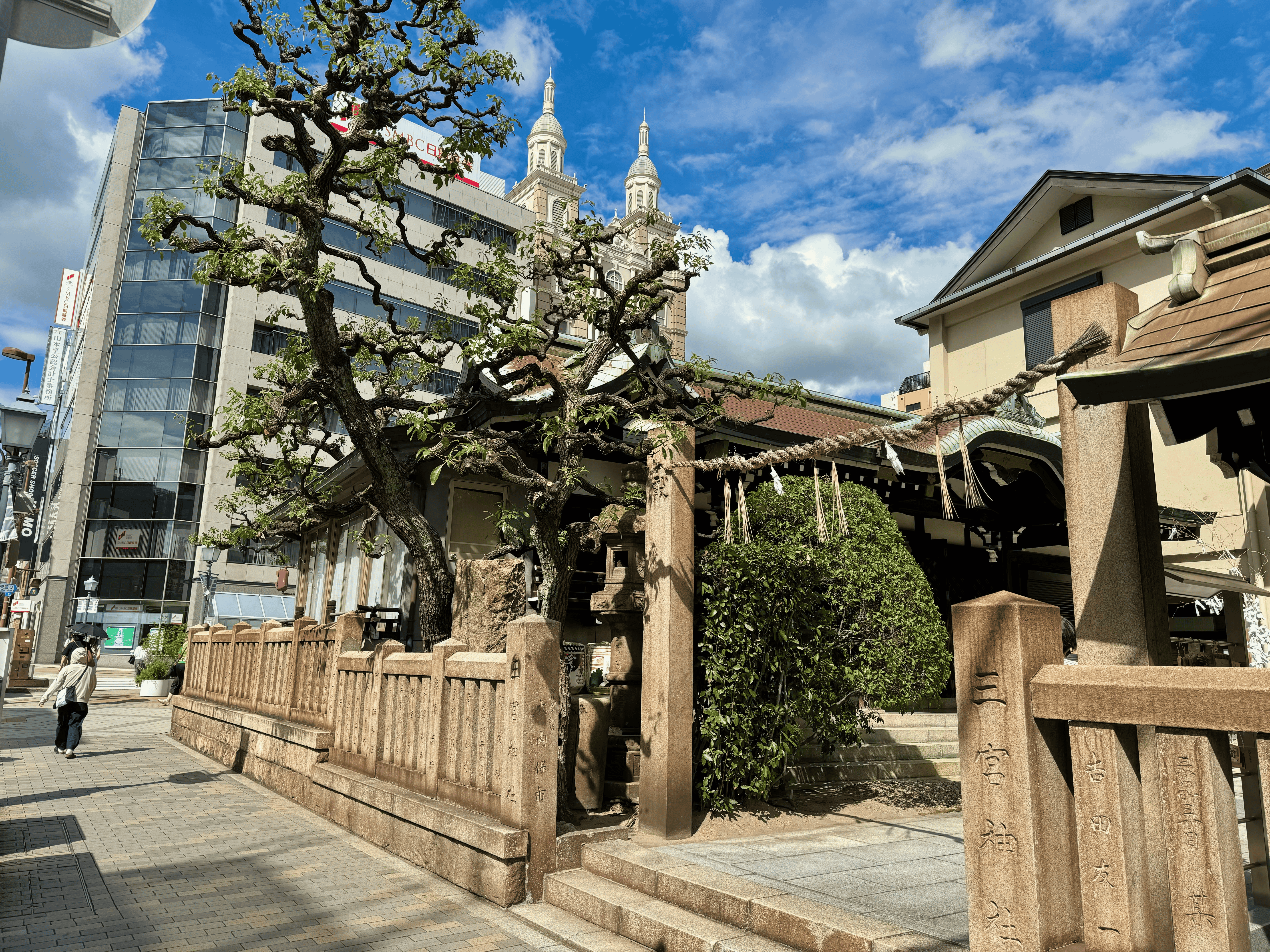

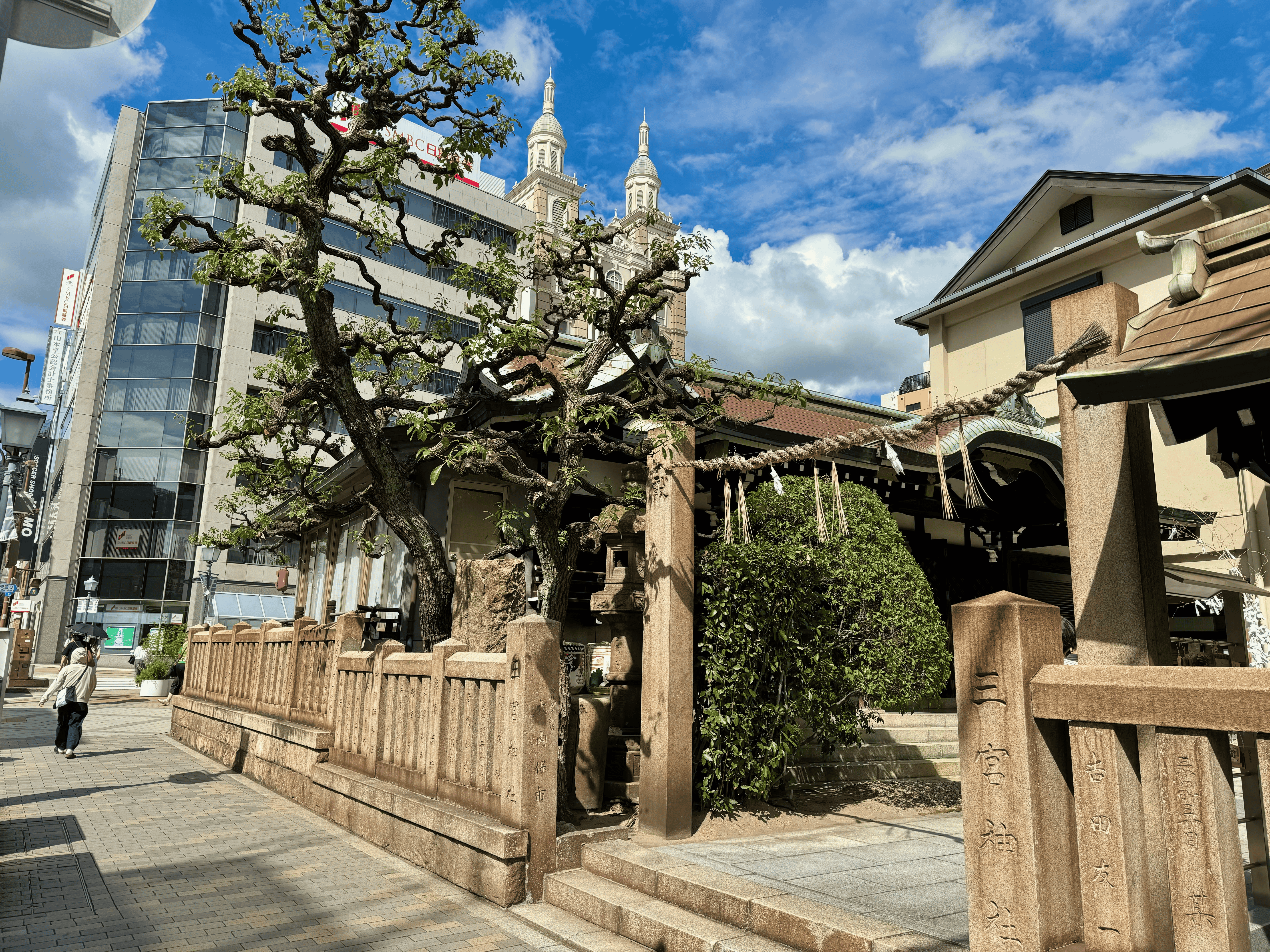

三宮本通商店街

不同于黑门的喧闹,三宫用清新简约的风格勾勒现代化的繁华

三宮本通商店街用白绿色的搭配,给人一种清新简约的感觉,加上街道整洁统一的风格,让我觉得别有其他的韵致

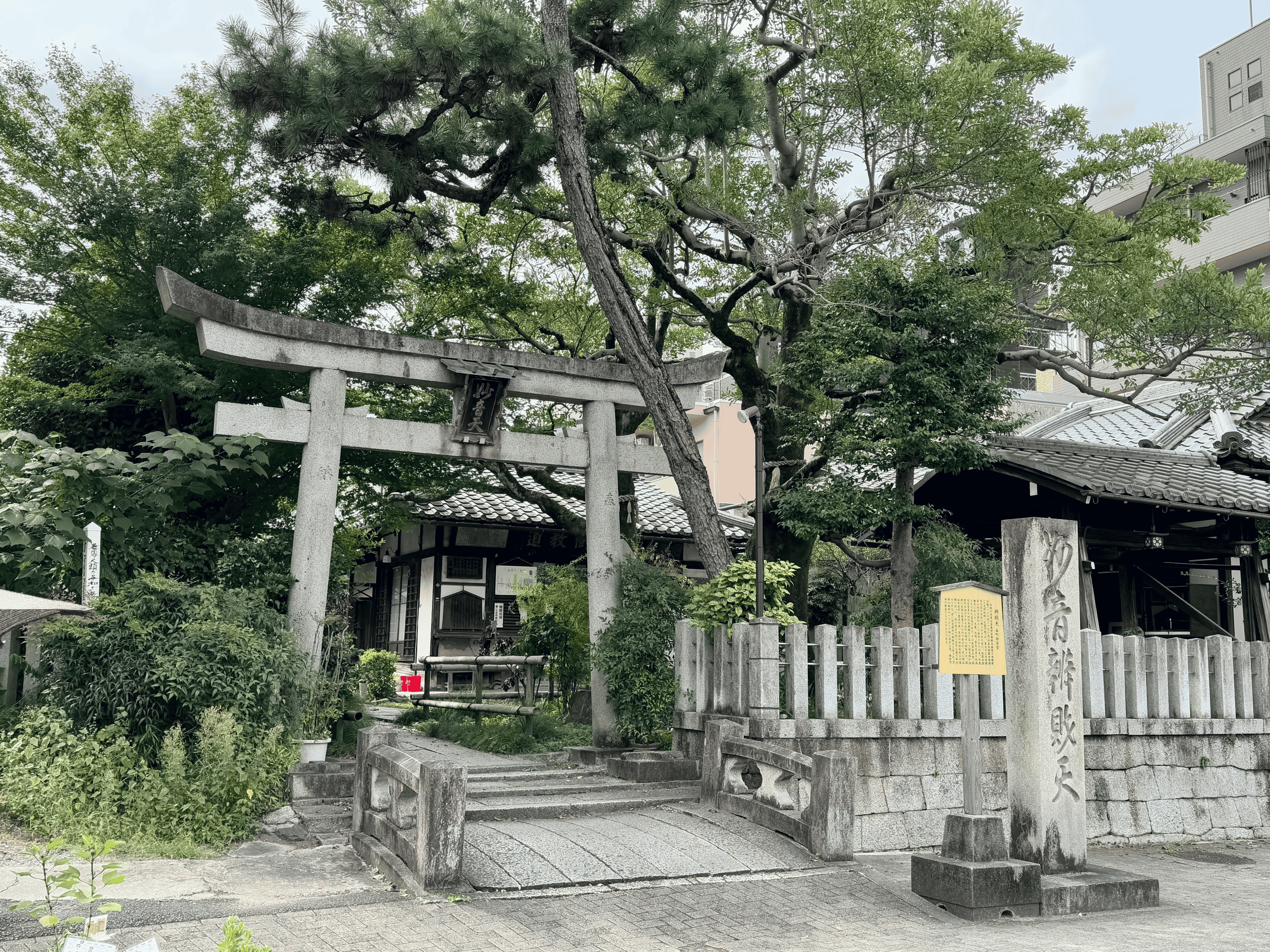

在去往三宫的路上,我经过三宫神社,较小一隅,作为中国人对这种突然出现的没有预期过的日本神社是感到麻烦的,毕竟不知道会碰上也不知道供奉的是谁,后来在正门看到与明治维新有关,也有历史事件,反而放下心来

三宫神社供奉的是神灵而非他人,源是祈求航海安全及工商繁荣,但在明治时期有“神户事件”(旧称三宫事件,现在想历史课上应该有提到),当时日本正值舰炮开国门,神户作为港口首当其冲,在三宫神社前,外国士兵越过国道被日本军官泷政信打伤,泷政信后指挥向旧居留地警告射击,此事直接导致西方联军占领神户市中心,事件最后由泷政信在永福寺自杀收尾

虽然维基对神户事件的记录和三宫神社官方表述的略有差异(细微),但对这个事件的历史意义评价有统一的一句:滝善三郎(泷政信)的死(牺牲)使日本没有成为殖民地,神户也没有成为第二个上海或香港

在我看来,于日本来说,这是守卫国家主权的举动,泷政信的死是日本当时政府懦弱,国家实力不足,内忧外患下的结果,这与当时的中国别无二样;为什么要在这里立一个“史迹 神户事件发生地”碑,想必不是为了做旅游景点,但由黑船来航到明治维新完成,日本学到的不止西方的政治制度与科学技术,也把帝国主义的侵略与扩张一并学去,后来他们在世界上做了多少“越过国道”的事情,就有多少个“泷政信”出现在被侵略的不同国家

立此碑,该有双重意义,行不义之事,怎再求神明庇佑

Tips

1、为什么推荐国人第一次去日本旅游选择关西,神社供奉也是一大原因,关西近畿是日本古代王朝的都城所在,神社供奉多为神明与古人,更不会走错访错,不是关东能比

2、与出国后觉得国外什么都好,不想回国的人相比,我会感受到不同国家给我带来的新奇体验,也需要承认有些地方确实别人做的更好,但更多的是感觉到国家的不容易,统一的如此难得,这点后续会再说

交通费用

神户三宫站 - 九条站 - 大阪港站:410+240 JPY

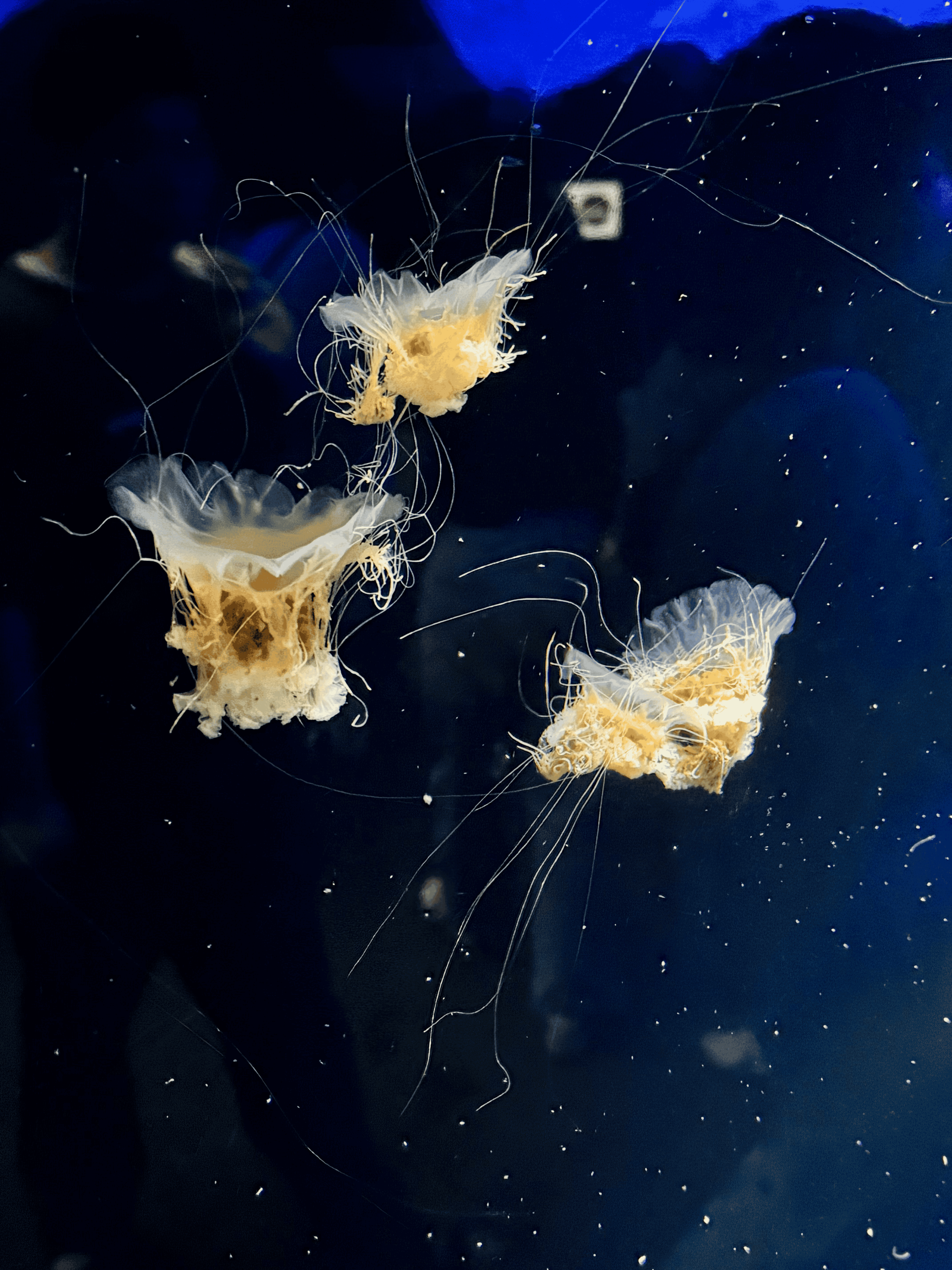

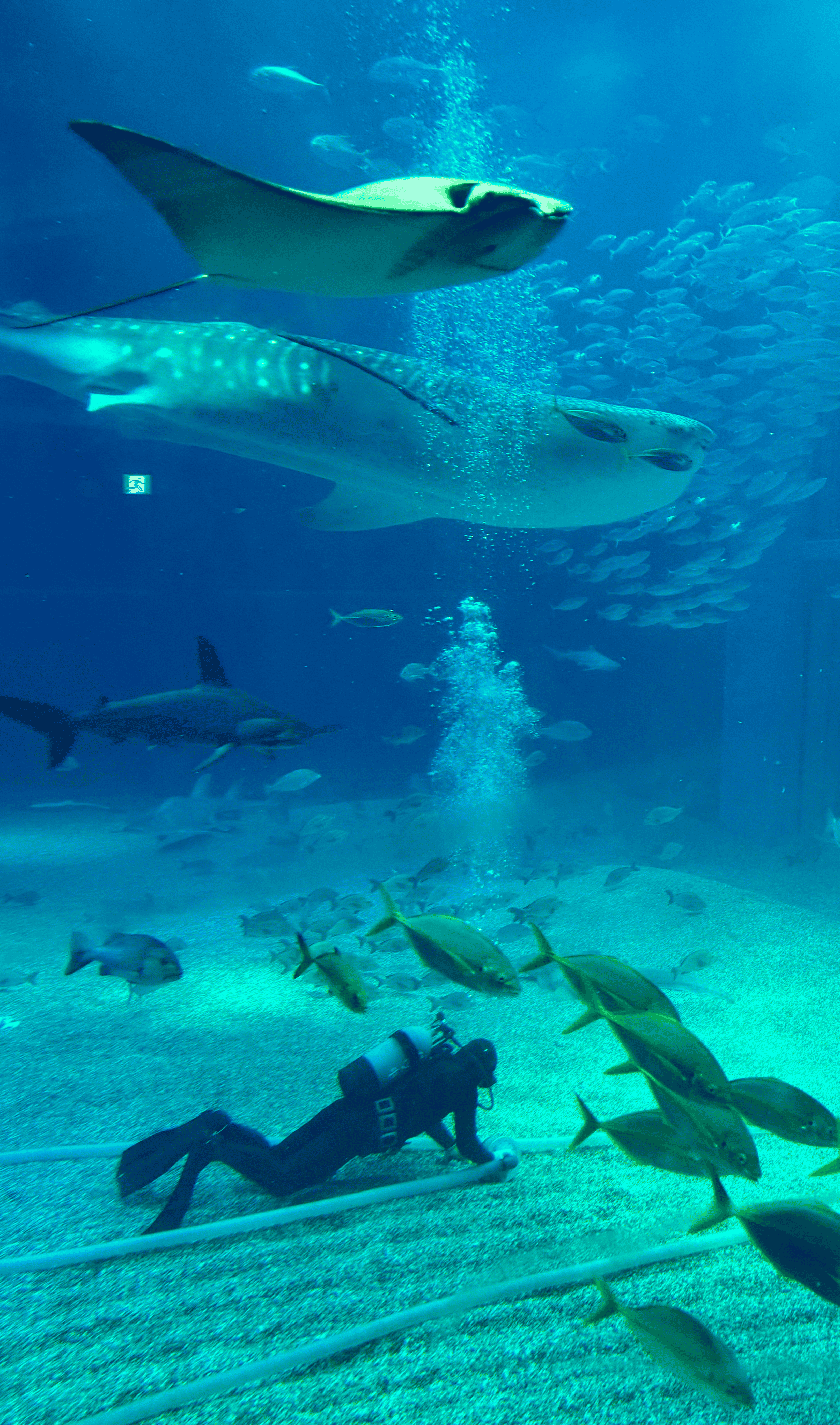

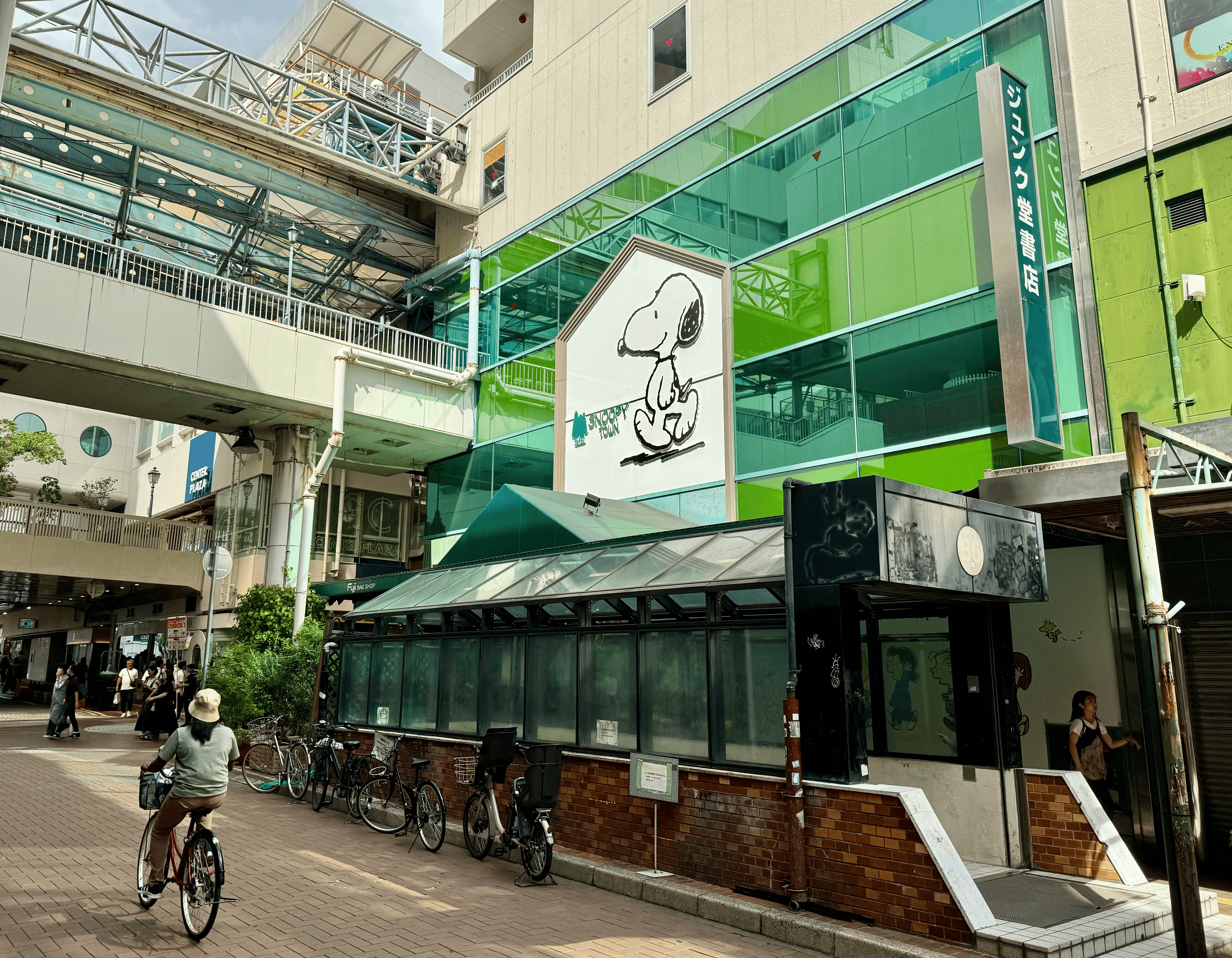

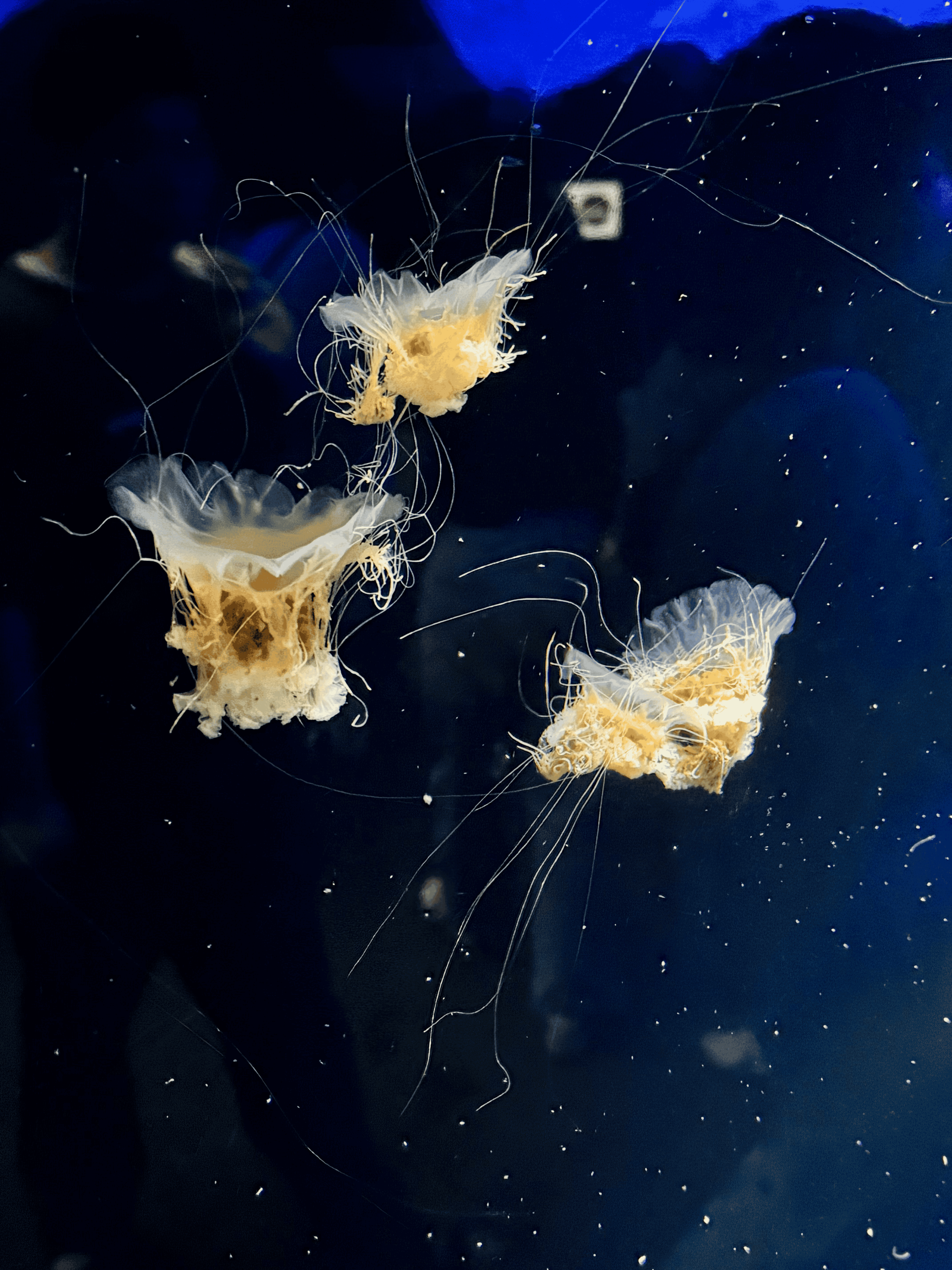

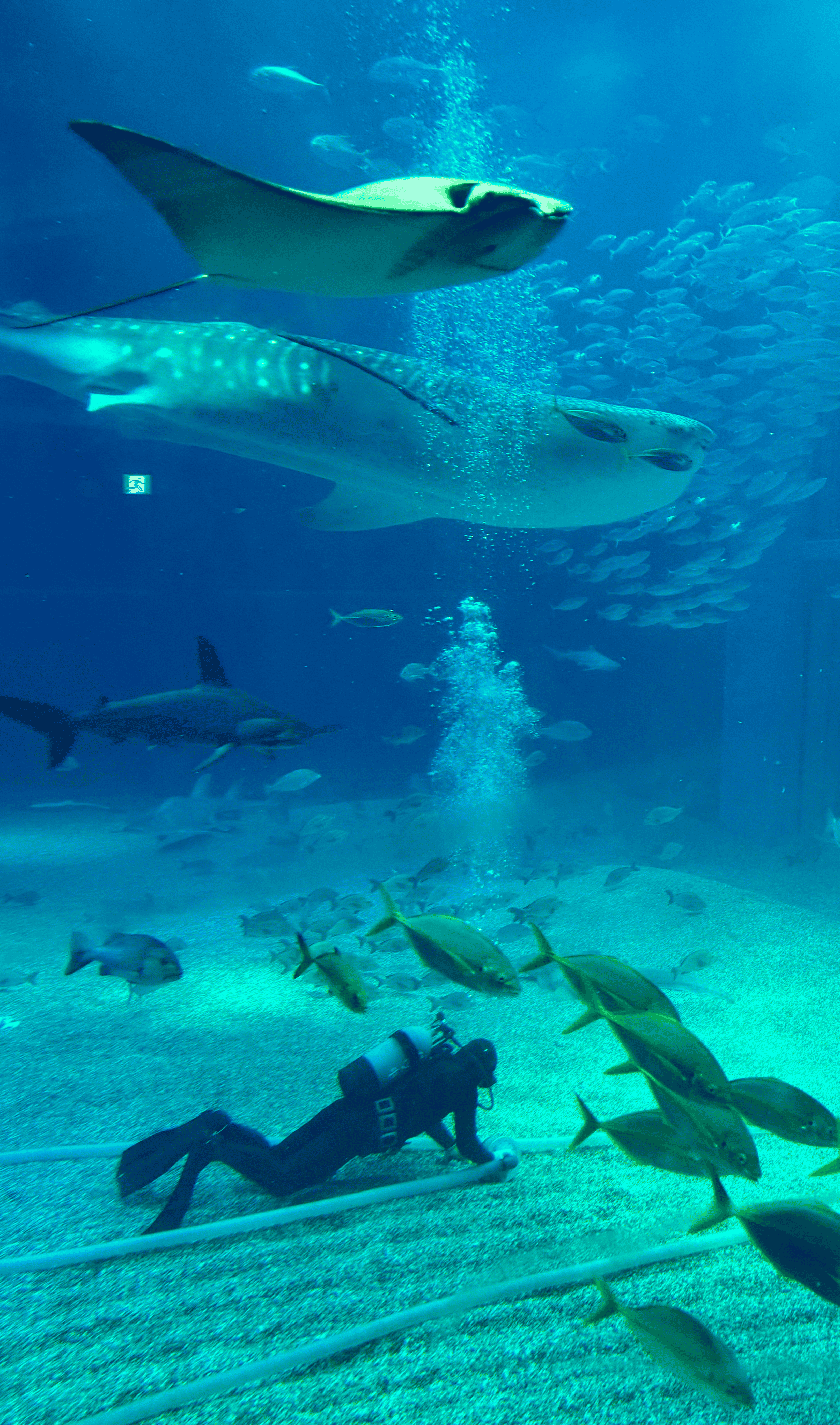

海遊館

人巨多,名不副实,并不是安静的能二人世界的地方哦!

大阪海游馆在他们的官网介绍称自己是“世界最大级别的水族馆”,如果它这个最大,指占地、物种多样性,我是不认的,但如果说是水槽的大小,那当之无愧是第一,因为大阪海游馆的特色就是巨大的垂直水槽,一个可能水槽从5层到1层,这就导致了这个里面的生物物种可能不多(如给海豹、海豚),最核心的大水槽里面的鱼不算漂亮,反而混杂,为了一个大鲸鲨牺牲的可能有点多,也没有很长的海底隧道,记得在国内有扶梯上行很长又高的那种观光隧道

唯一值得在意的是,在拥挤的人群中拍到了潜入水底,在砂石中用金属探测器来回翻找的潜水员,光鲜之下,亦有默默

Tips

1、这里有一个和扭蛋有关的小技巧:如果你在扭蛋机边扭出了自己不想要的那个,尤其是4中1、5中1的倒霉时刻,你不妨在扭蛋机边等等,看看是否有别人也会扭,并且刚好要你手上这个。

怎么分辨呢?其实,对于外向的人,且有同行者来说,尤其是西方的旅客,他们会预先在谈论中就透露出自己想要什么,也更容易把没得到的沮丧表达出来,这个时候如果你对你的沟通有自信,不妨尝试一下,即:

不论你下一次扭出什么,我手上都有你喜欢的可以与你交换,作为保底;

而我只要你下一个扭出来的任意一个就可以了,只要不和我手上的一样~

扭蛋费用

扭到企鹅,和国外友人交换到鲸鲨:好像是400 JPY 硬币不计

聖瑪麗亞號

仅一张照片见其返航,夕阳下的末班

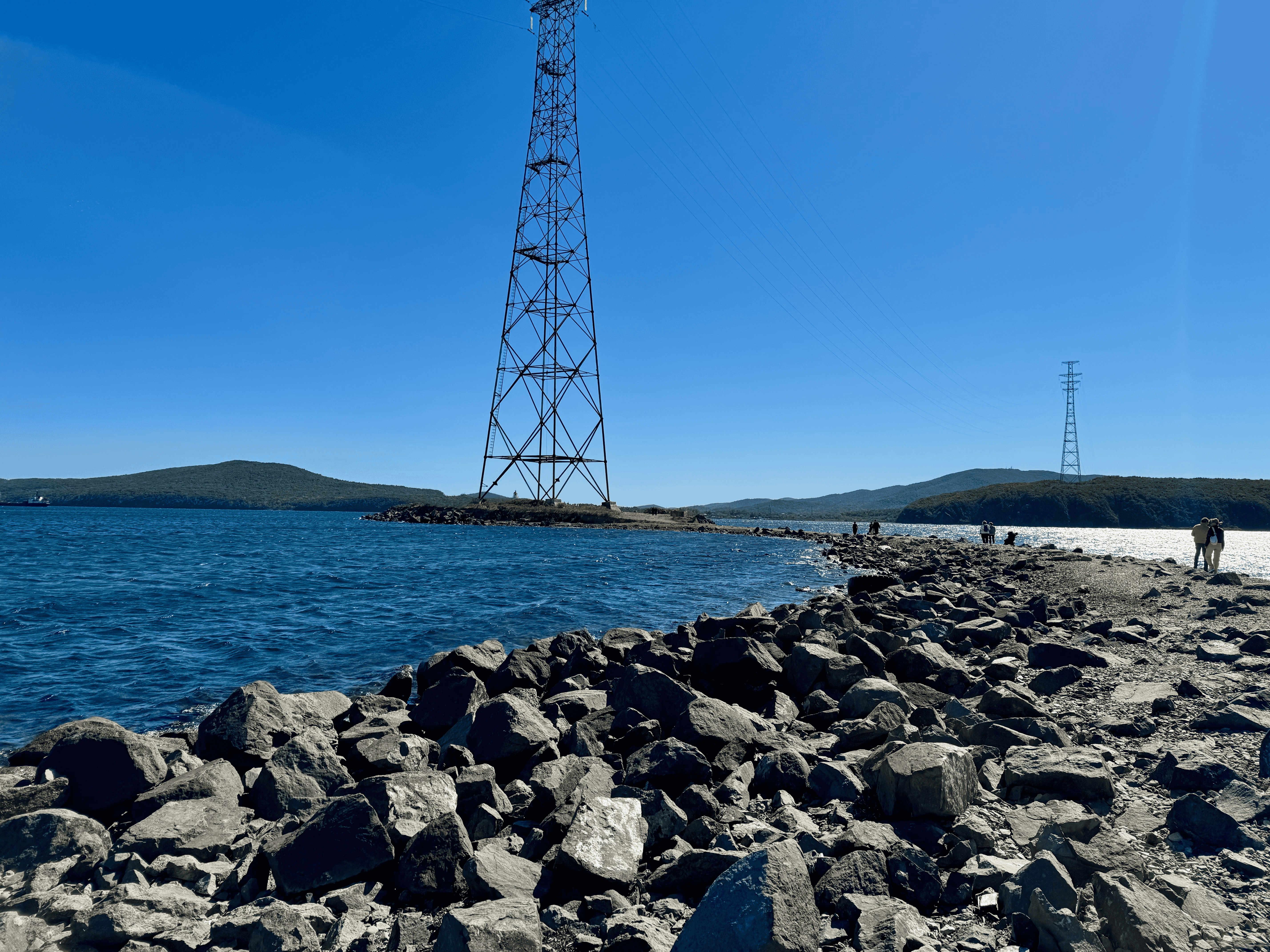

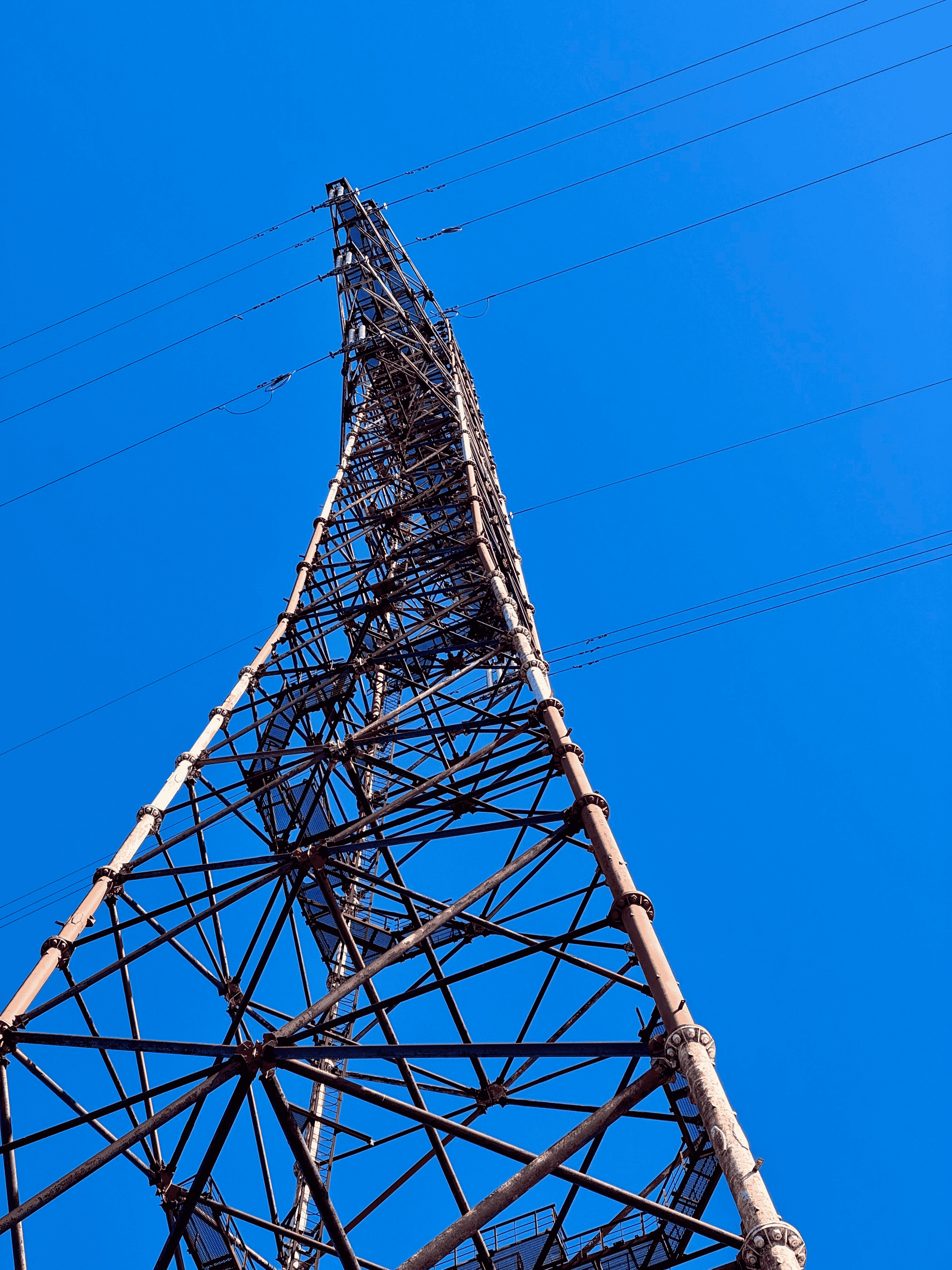

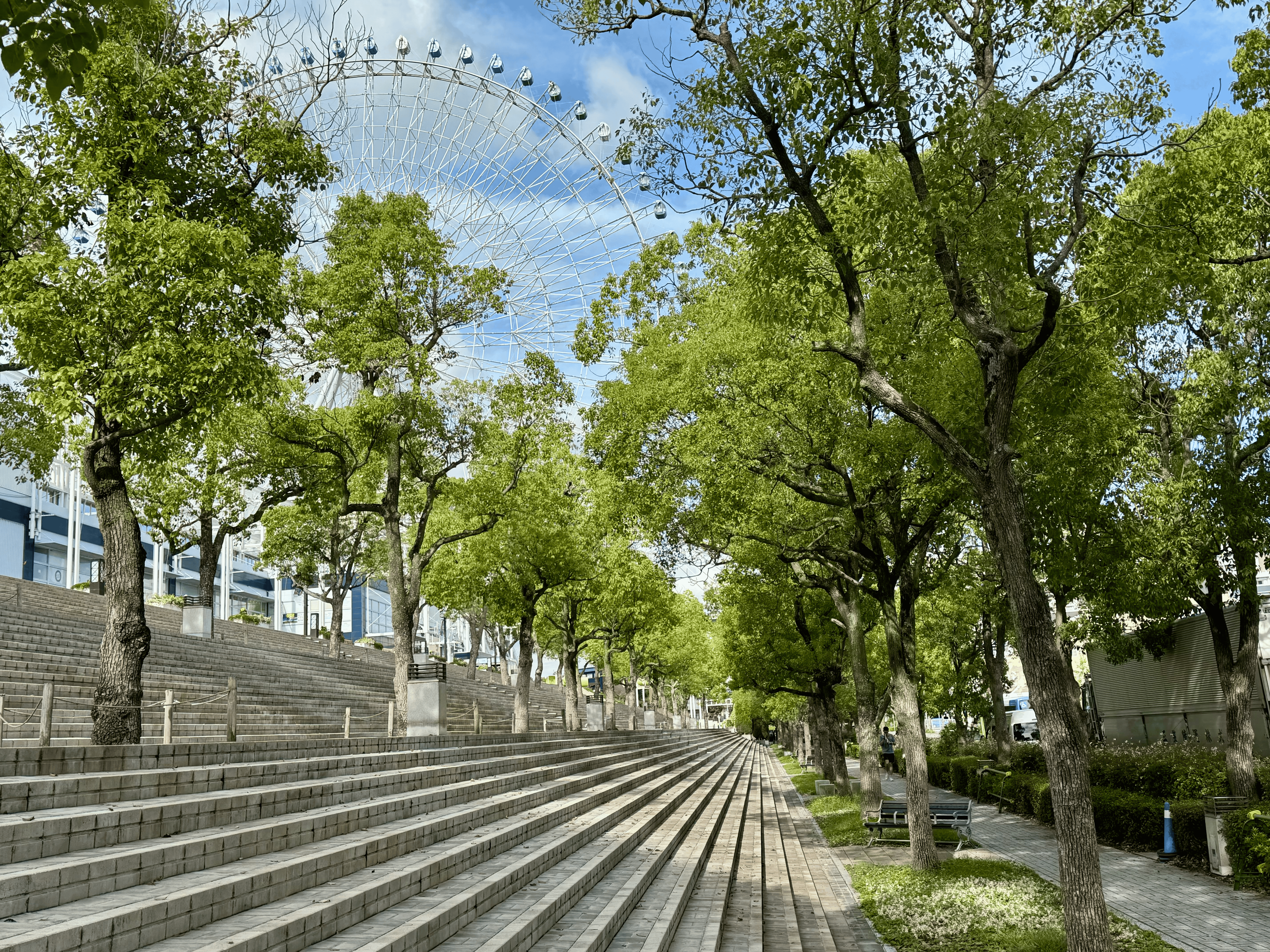

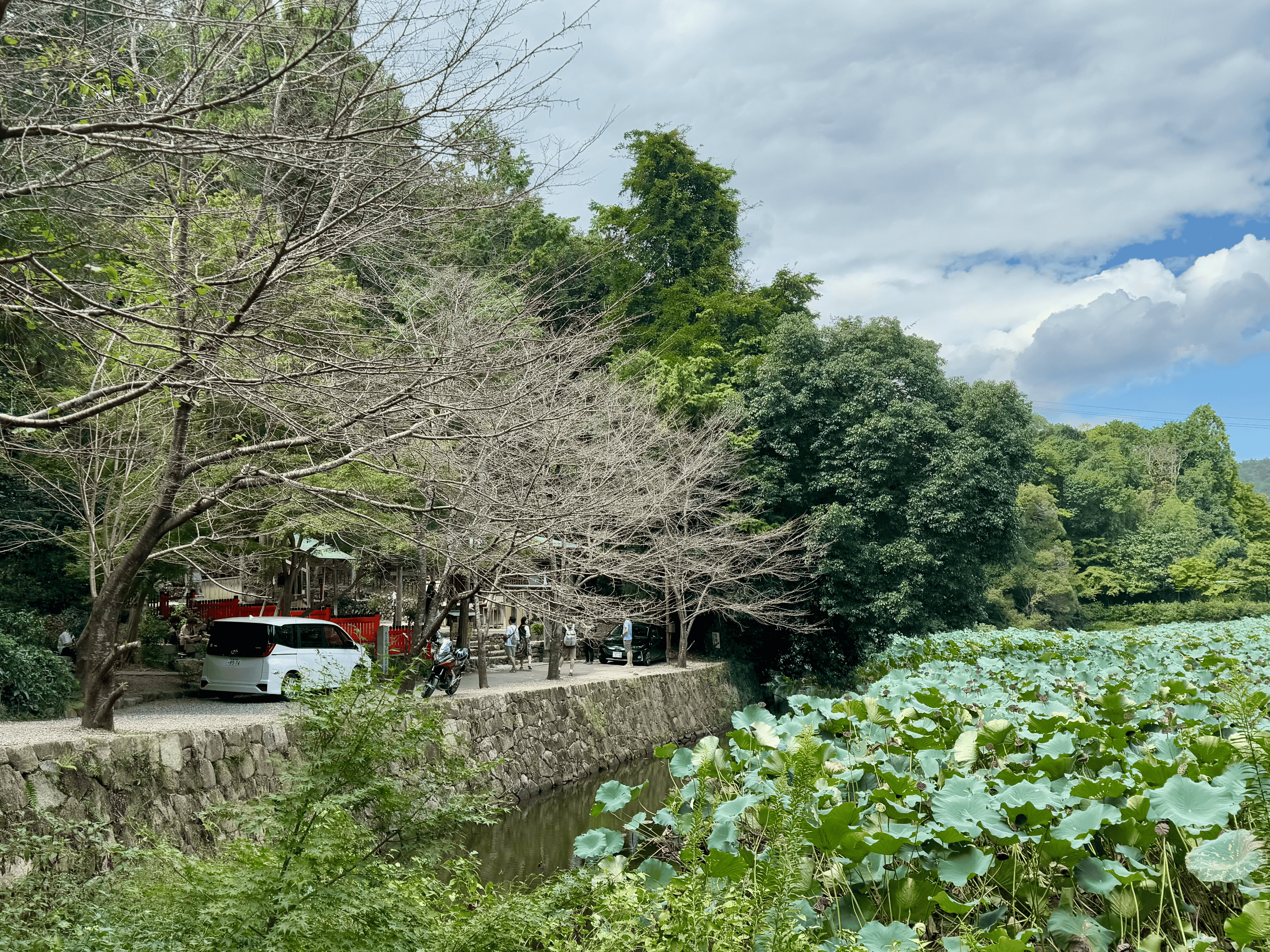

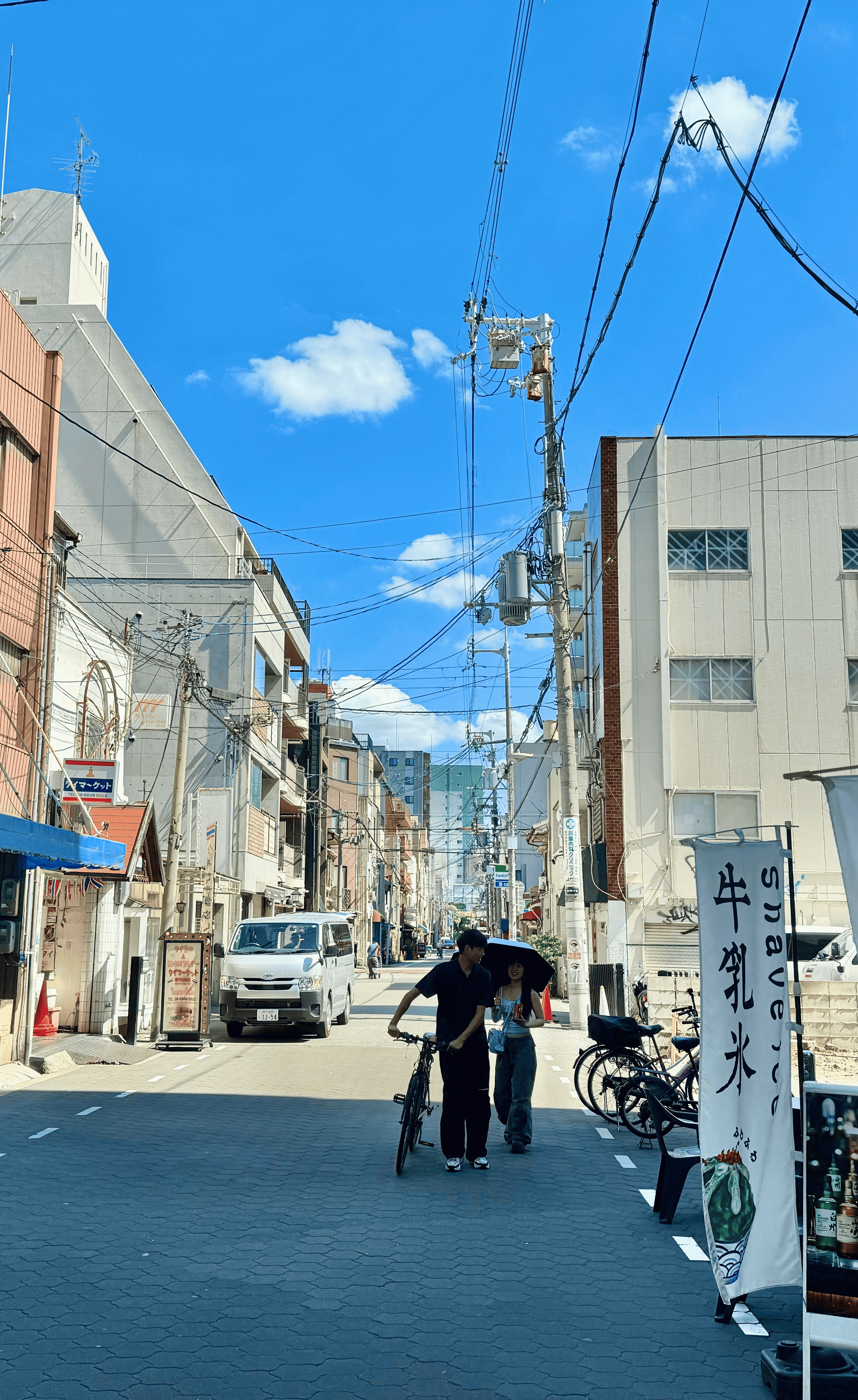

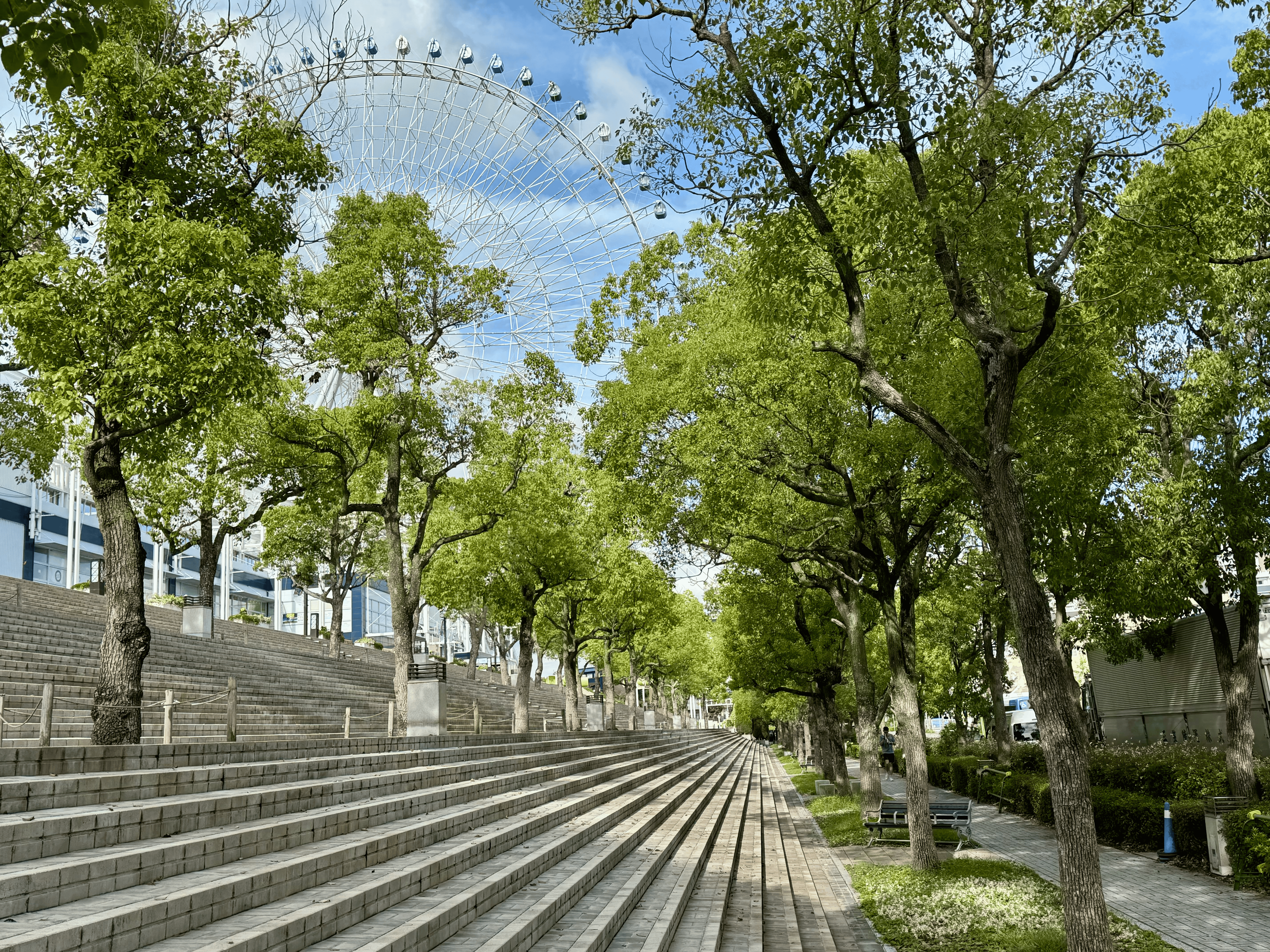

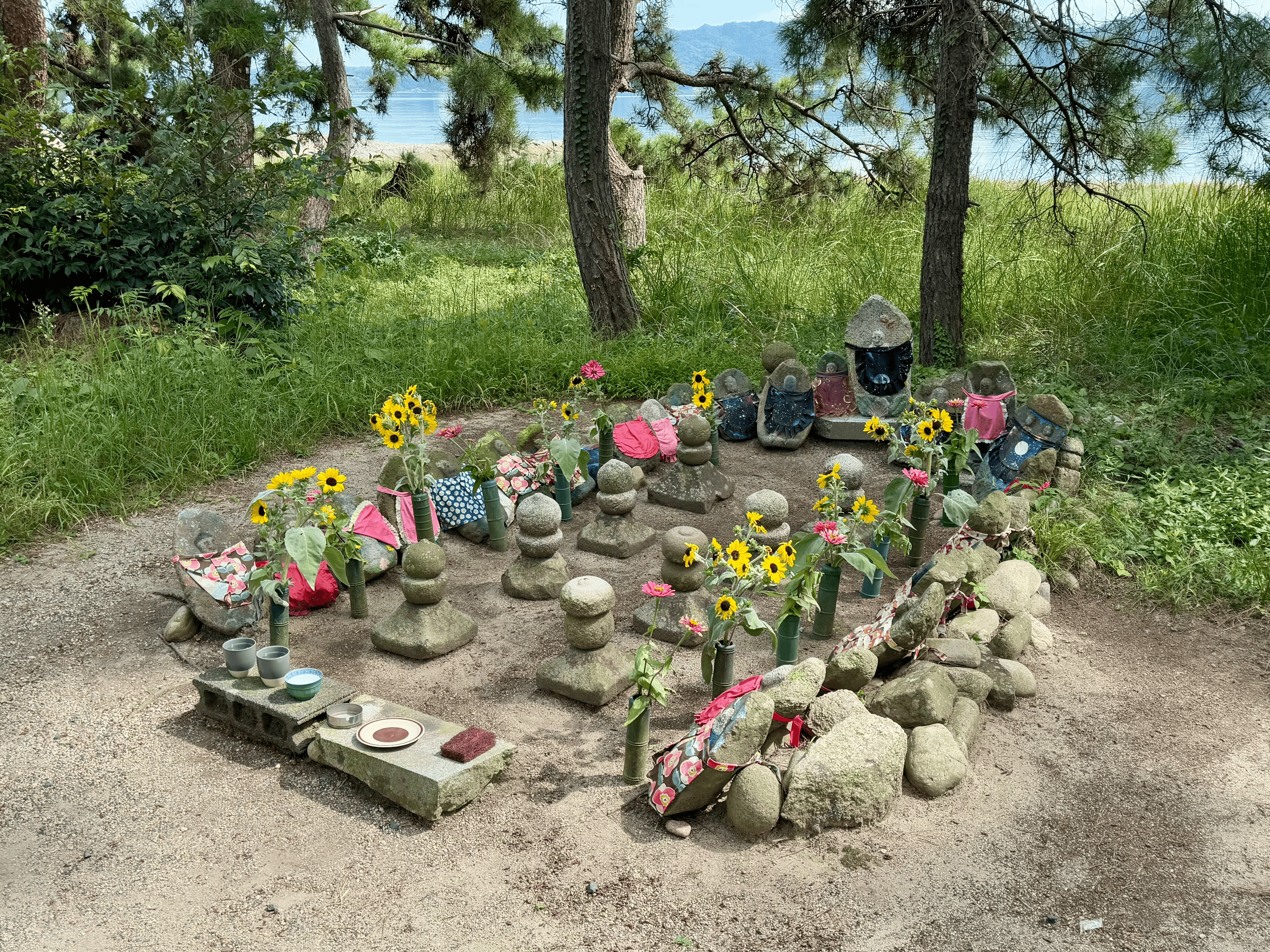

天宝山公园

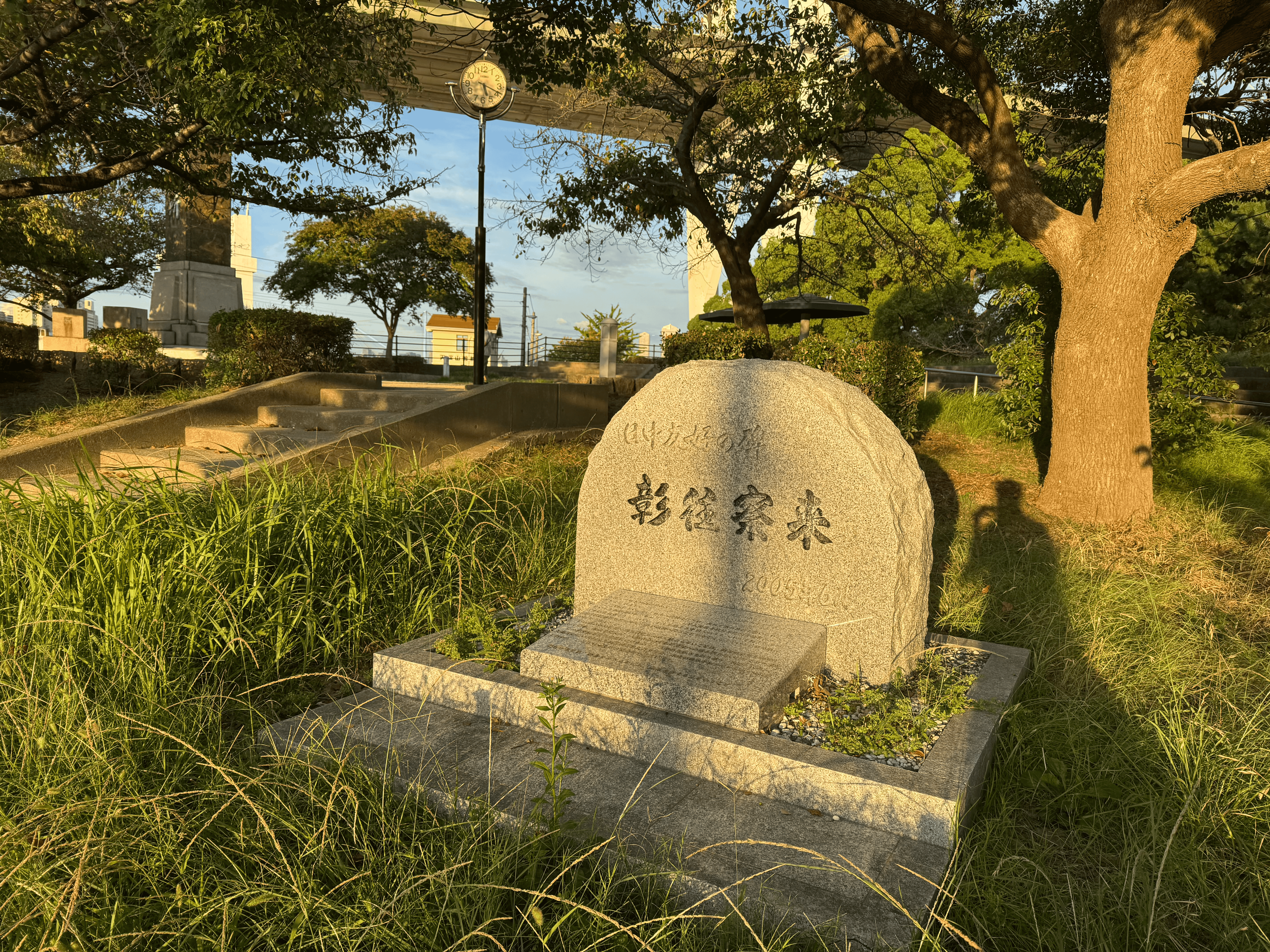

善于观察的人可以在或平凡普通的踩点,或计划之外的到访中,带给自己欣喜的东西,对于孤独的人也一样,我们赖此生存

如果有看过我上一篇出行计划的朋友,应该会意识到我没有计划去这个公园,是的,只是因为出发前一天晚上,在 Apple Map 上发现了在这个公园边有一处 Google Map 上没有标注的中日纪念碑,而海洋馆仅耗费了我一个半小时左右,在夜晚降临前,不如四处走走,看看夕阳

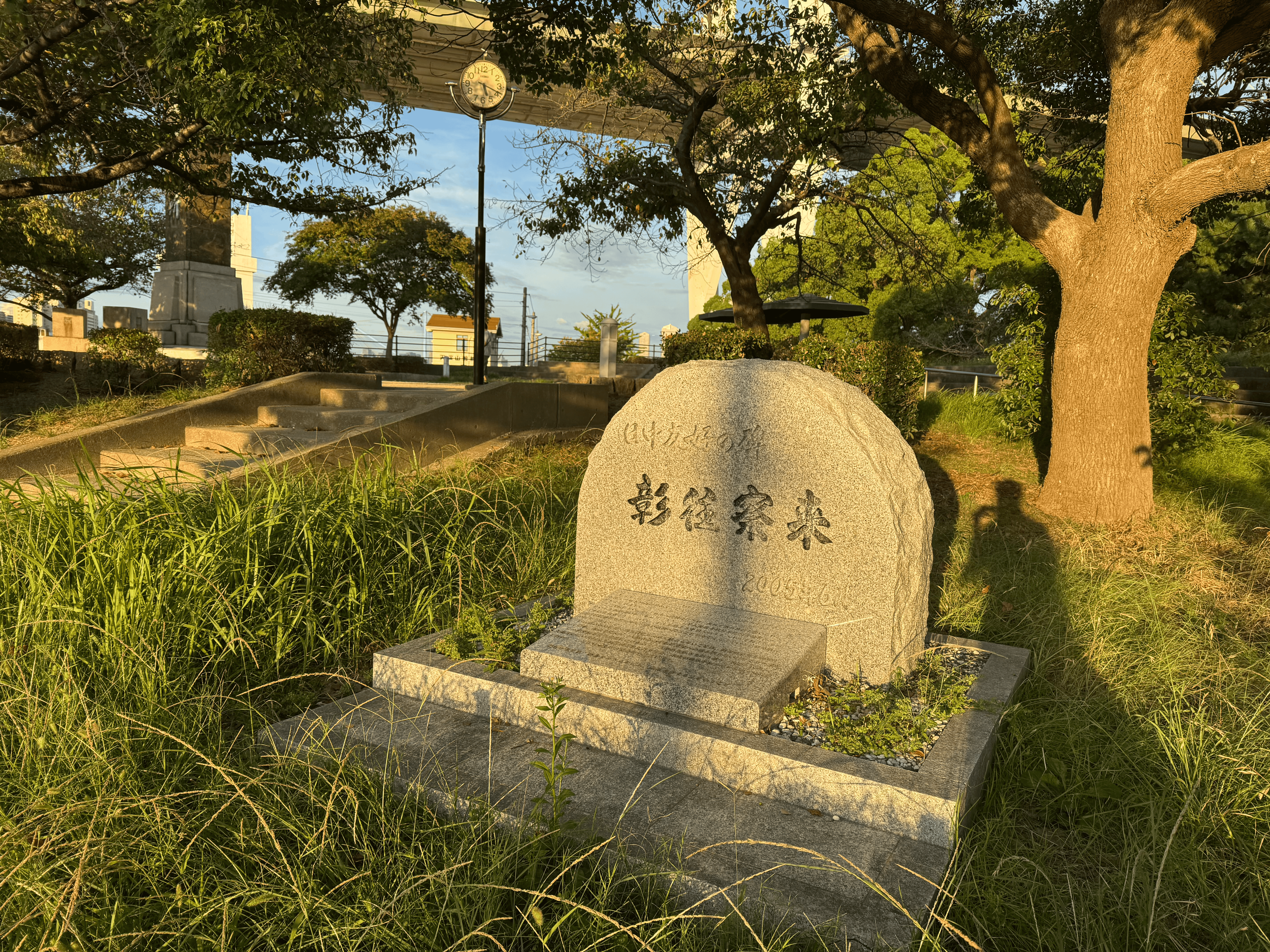

彰往察来——日中友好の碑

记载往事不使湮灭,据以考察未来,出自《周易·系辞下》:

“夫《易》彰往而察来,而微显阐幽,开而当名辨物,正言断辞,则备矣。”

Tips

1、在天宝山公园,看到一对骑自行车的年轻人,些许是男生教女生,两辆黑色的高单车在砂石路上往返一圈又一圈,我看着烦了,想用相机把他们的嬉闹定格收声,然而迎面来的男生好像察觉了这一切,带着伴侣轻快远离了镜头能捕捉的范围……什么嘛,这不是能骑得很快很好吗?搁着你侬我侬什么劲= =

2、海游馆-天保山这一线是在大阪港边,所以也算是补了我没看到港口的遗憾,陆基边坐着累趴的年轻一家,还有在岸边赤红的消防署船

3、什么,你问我原来安排去的天保山摩天轮呢?我只能说,这摩天轮不坐上去的时候最好看,我顶着工作人员和游客可怜的眼神,一个人坐上观光仓后,那上面的夜景完全不行!

晚餐&交通费用

在まぐろ屋 天吃的金枪鱼和鱼子丼(1600 JPY?不太记得了,现金付的不计),加了酱油和芥末,加上饭热鱼片冰,其实没感觉到腥味,但也没太好吃了,个人对日料不是很感冒

Sucia第四次充值:1000JPY 约 48.49 RMB 交通

大阪港 - 堺筋本町 - 長堀橋:290 JPY

9.28 (土曜日)

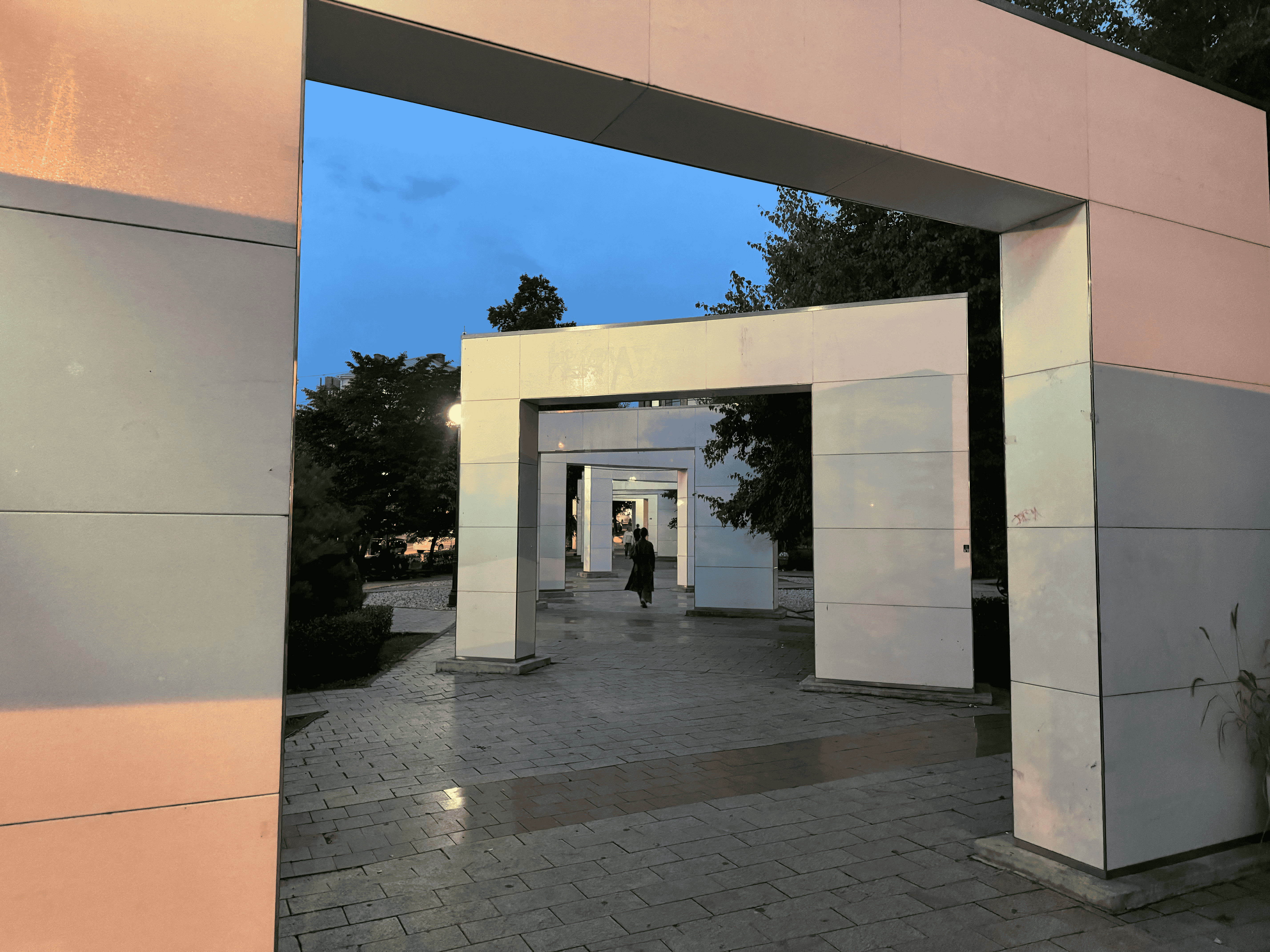

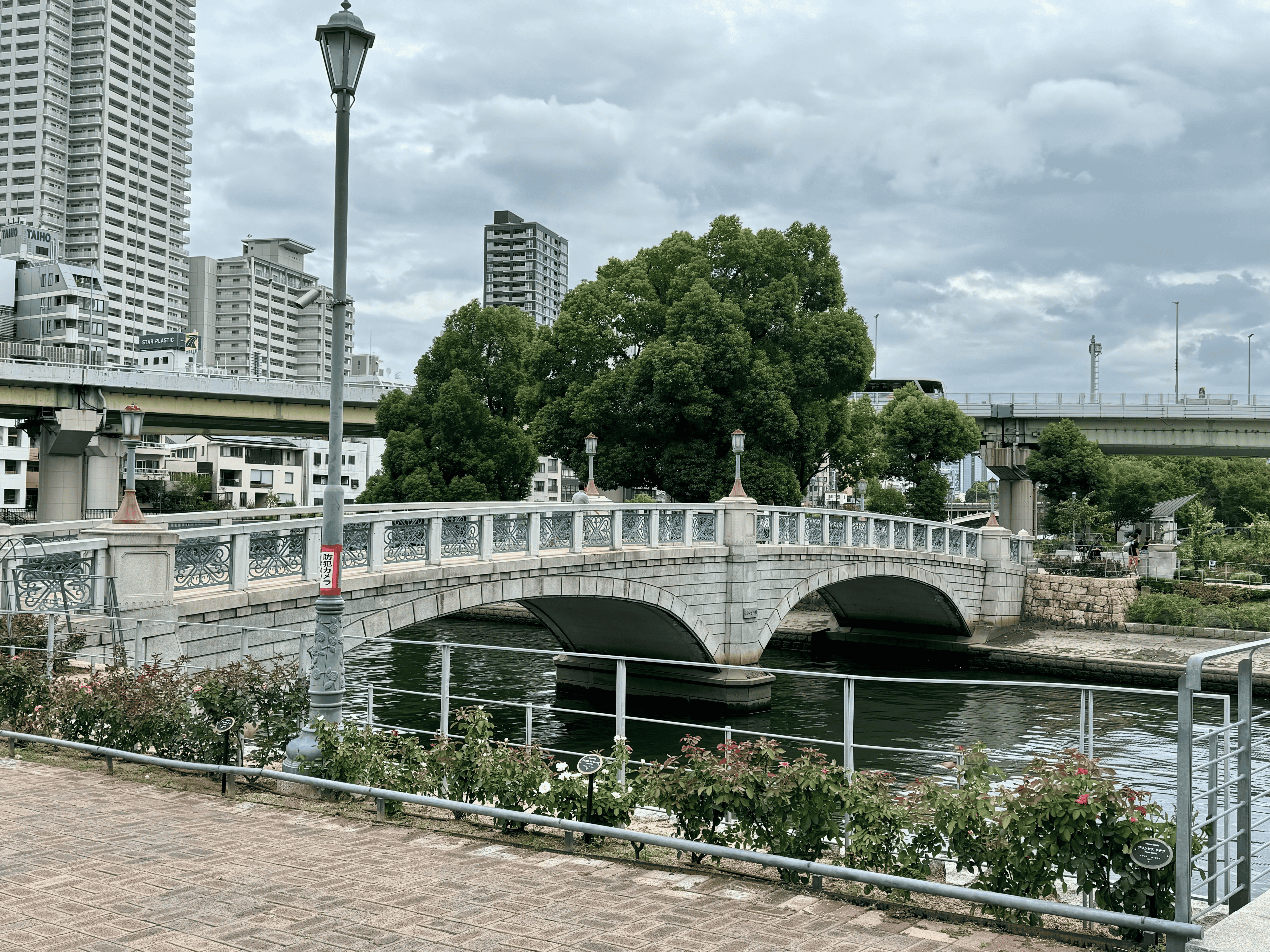

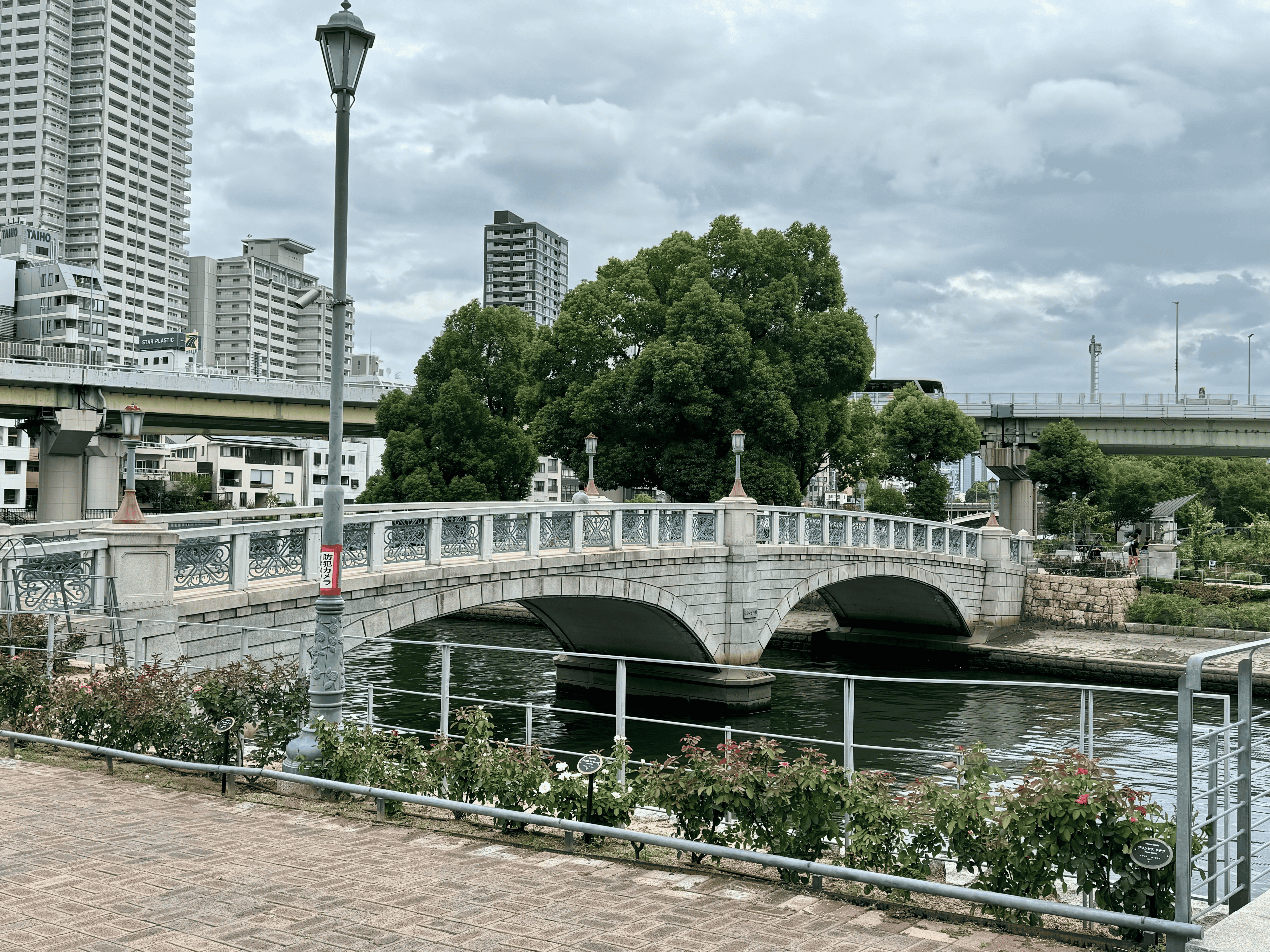

中之島公園

平凡而普通的城市小(?)公园

普通的小公园,这个公园里有花圃,有咖啡厅,有公主桥,有咕咕,有躺在报纸上的流浪汉,有从旋梯飞驰而下然后摔倒的少年

Tips

1、有非常多的中之岛公园,而且岛上有自己的轨道线路,所以实际上并不小

2、也只是因为顺路才看看,主要的目的是到北濱-京阪本线兑换京都觀光乘車券(在二层,那里才是属于京阪本线的站点),所以也只逛了冰山一角

交通费用

長堀橋 - 北濱(大阪) 190 JPY

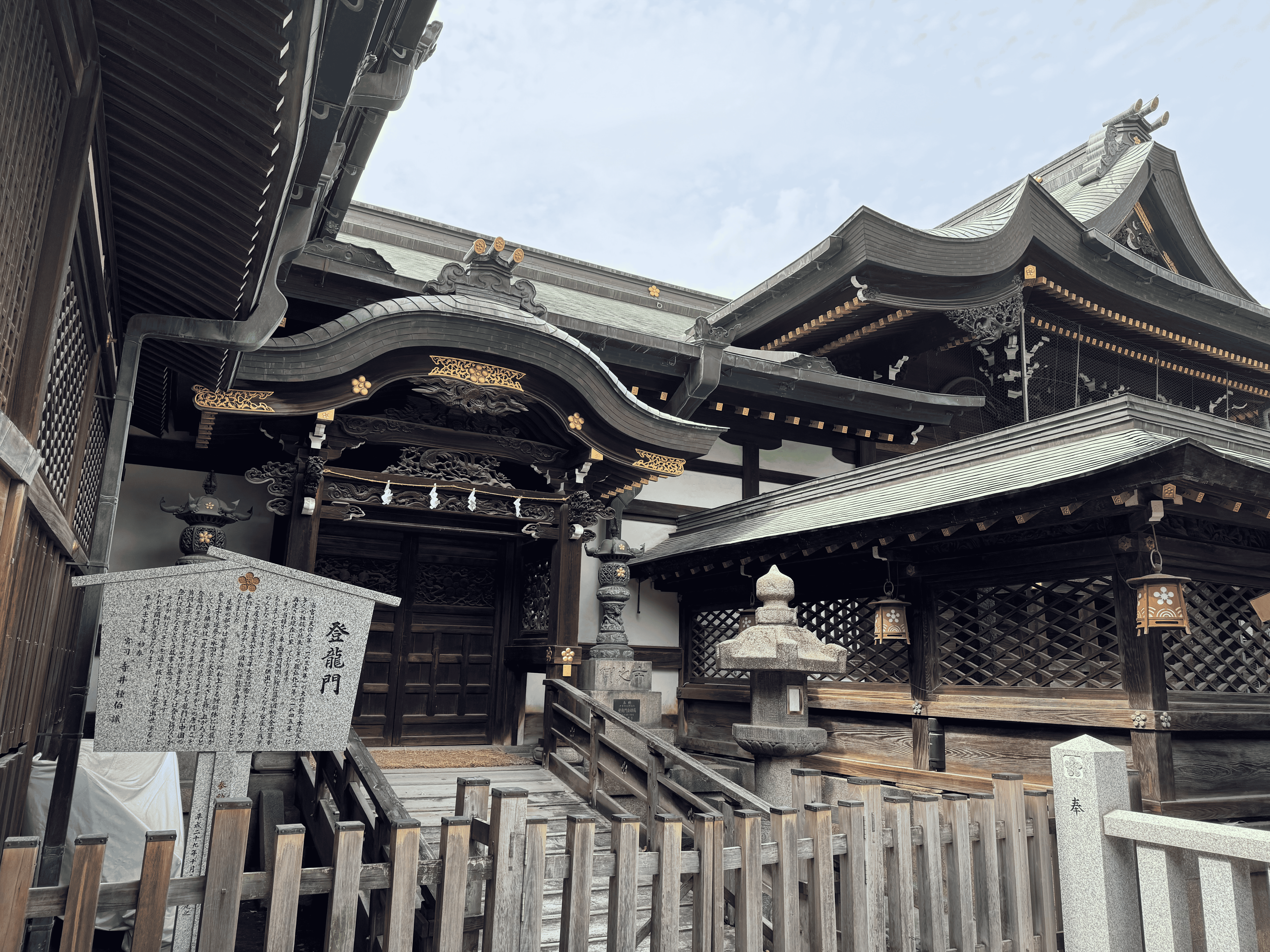

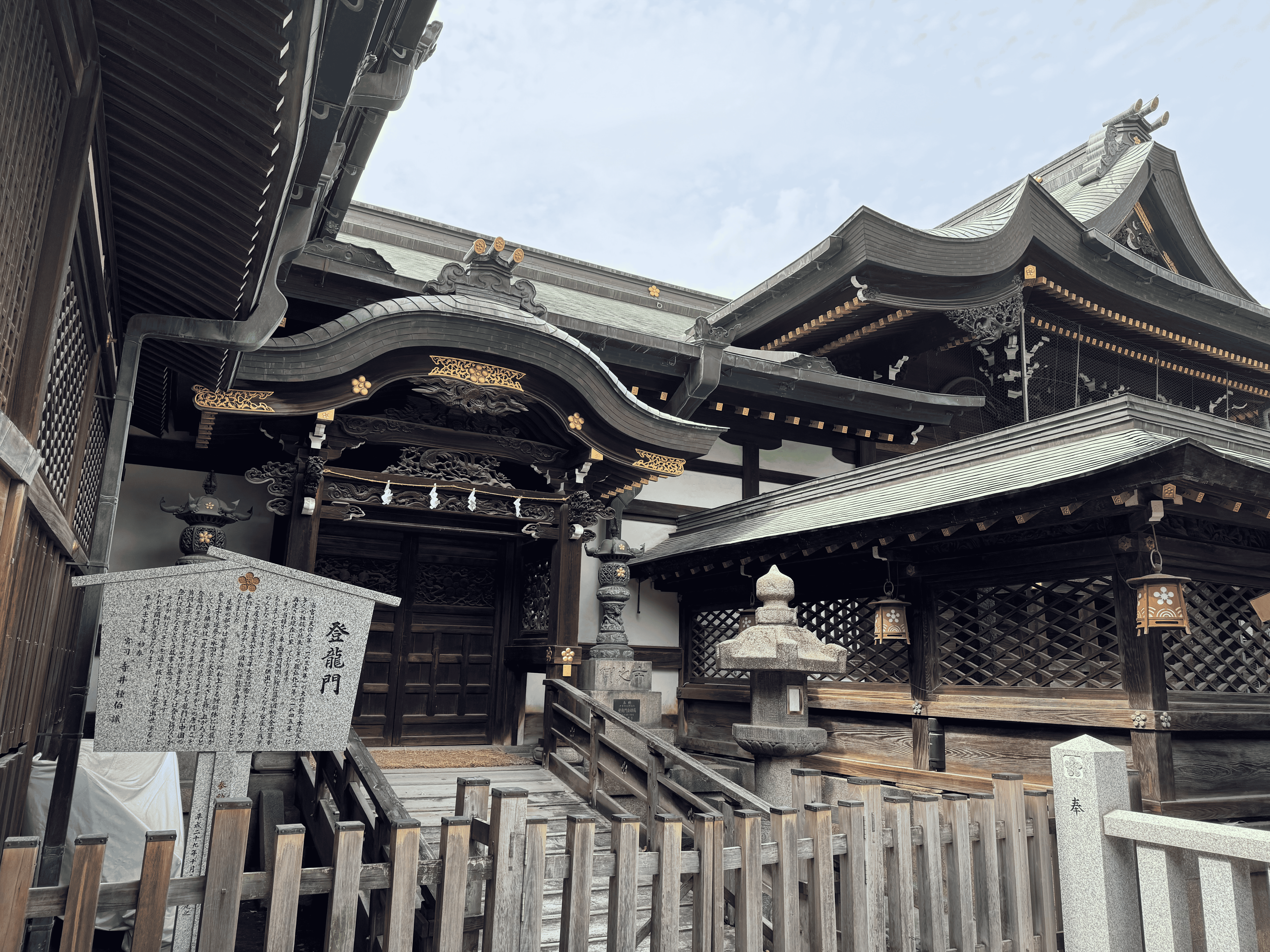

大阪天滿宮

竟让我感觉有些冷清

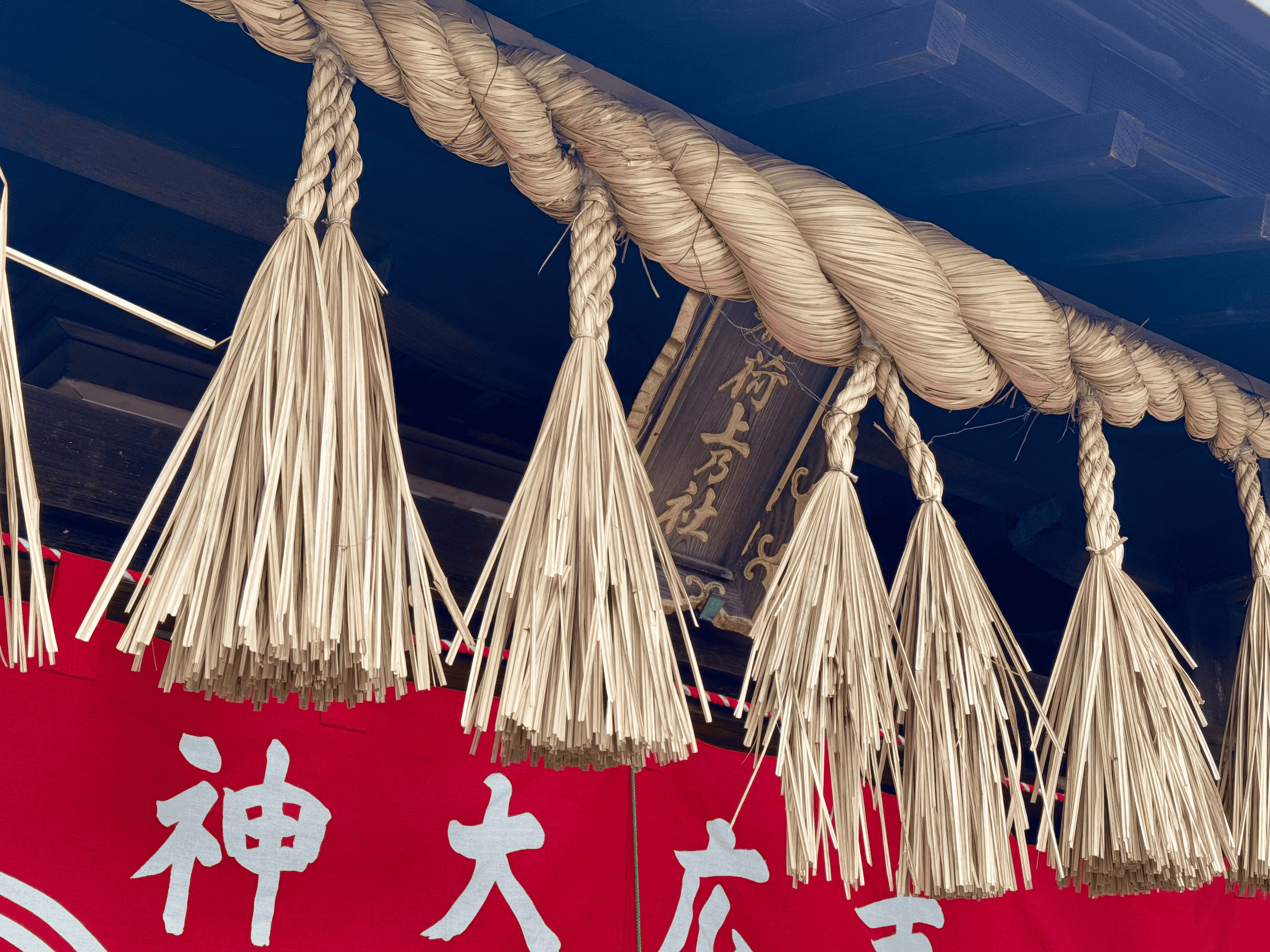

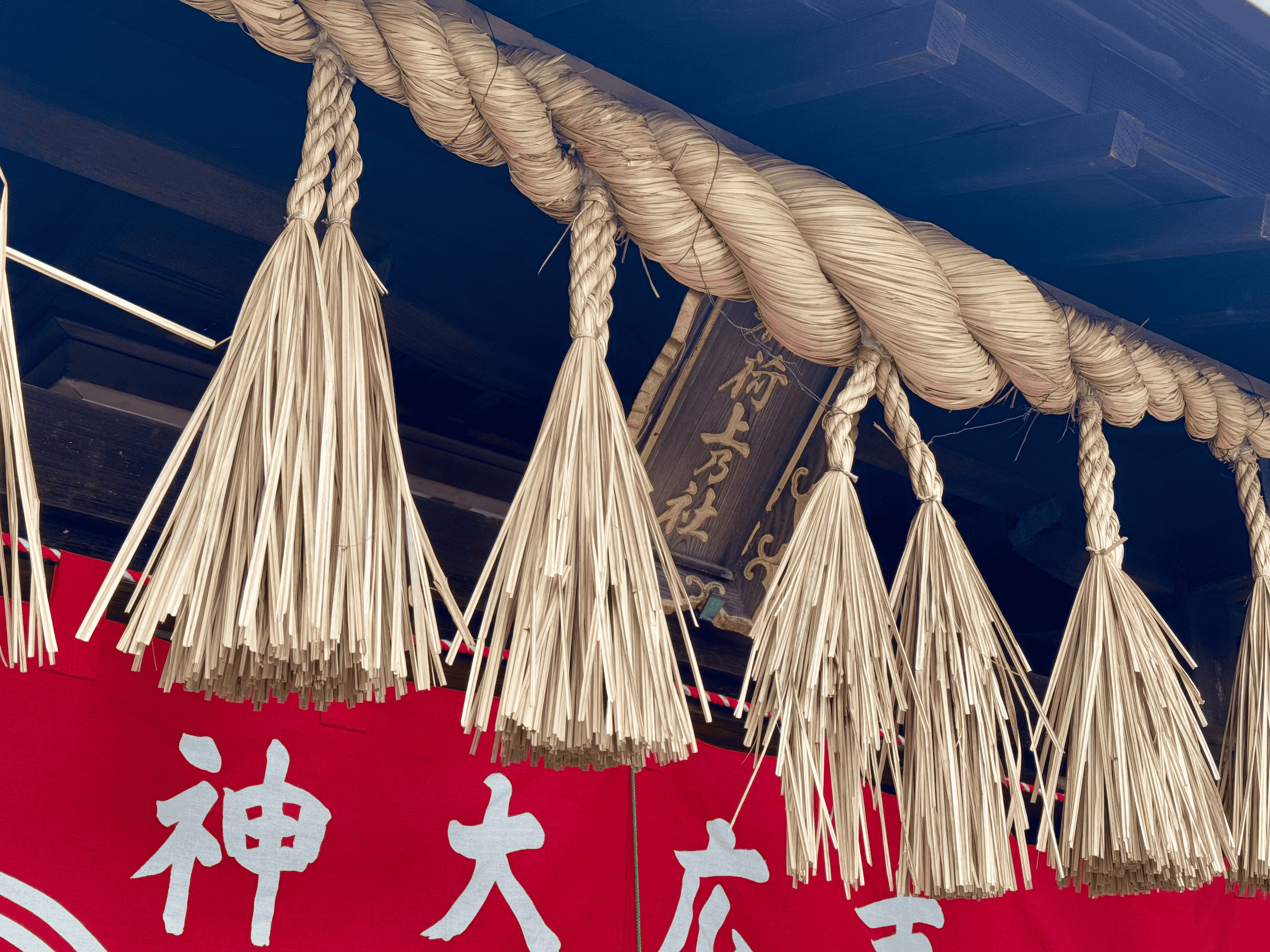

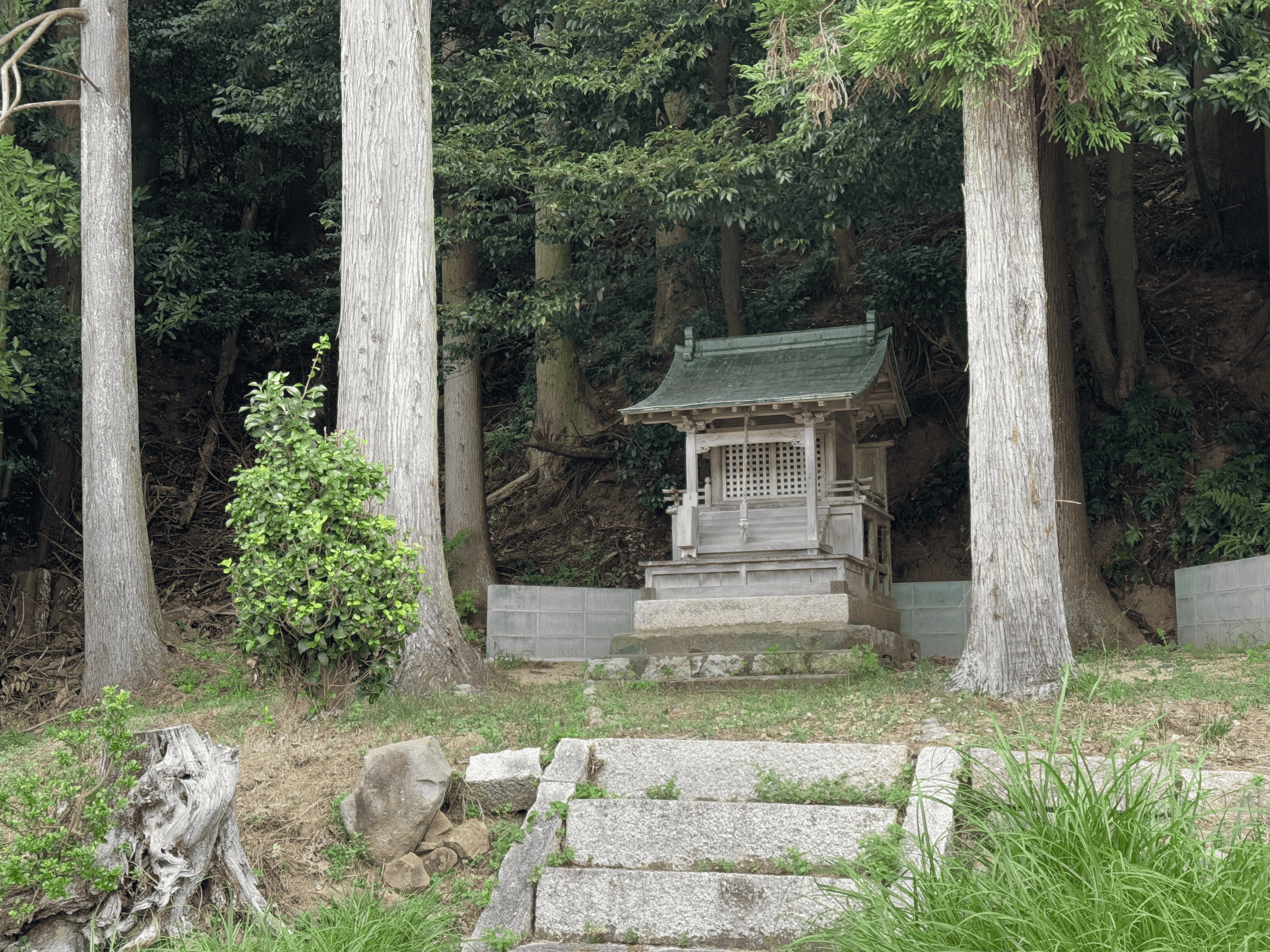

天满宫供奉的是日本神话传说中的神明,有掌灯的(引路),有管米的(收成),有冶武的(铸胜),非常之多,而且特意用细石砾铺在神社路上(日本很多神社都是这样,为了让行人踢踏之声不打扰神明),以至于更加安静

但正是这样一个神明齐聚的神社,在周六却鲜有人来往,当然,信的中年人还是一步一鞠躬,退离转身再鞠躬,这部分人可能是较为传统的,而再年轻些的就更少了,和之后难波神社的喧闹鲜明对比,对于我这种游客来说当然是好事,但对于年轻一代来说不一定如是,这个我后续会说道

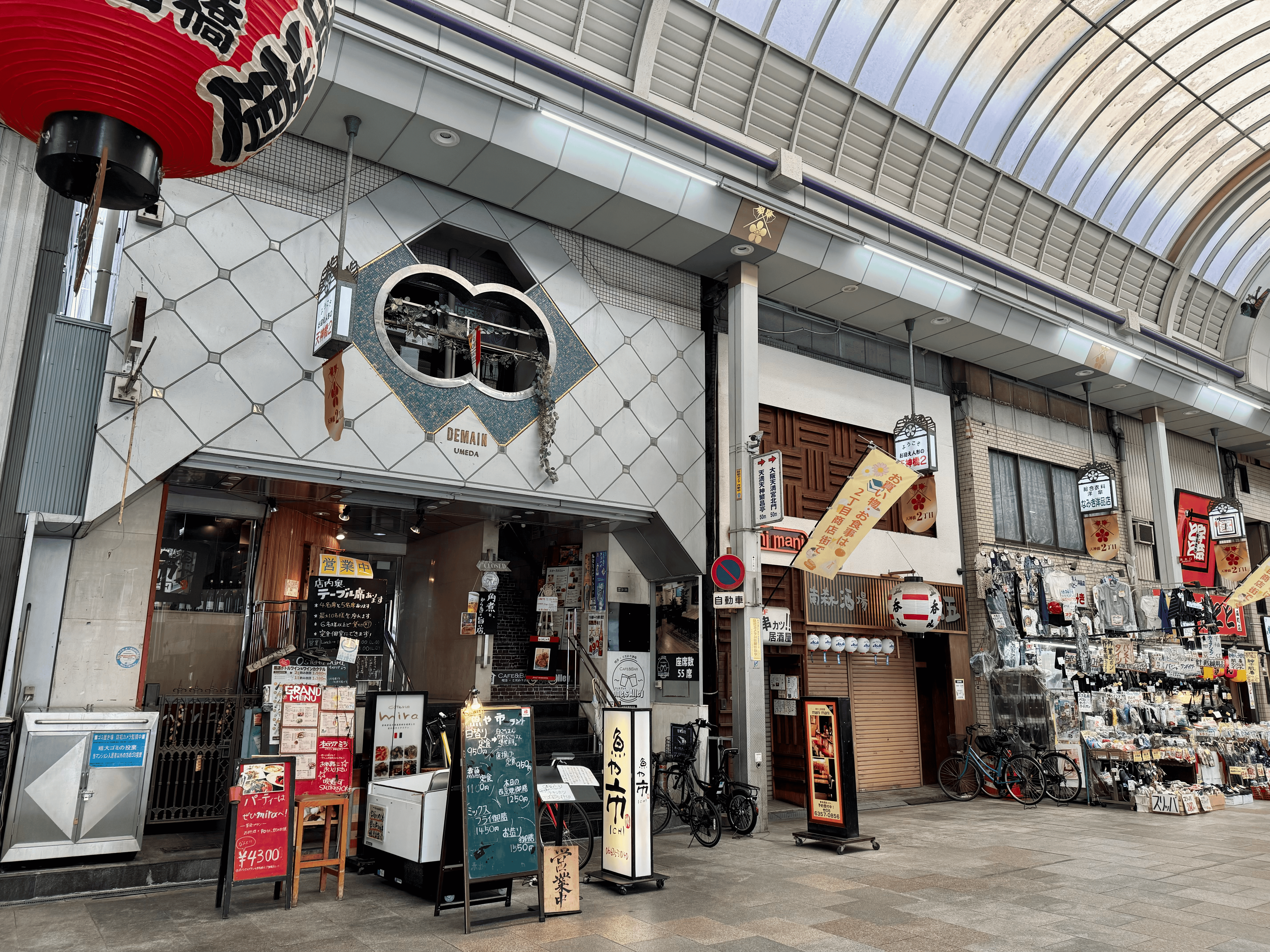

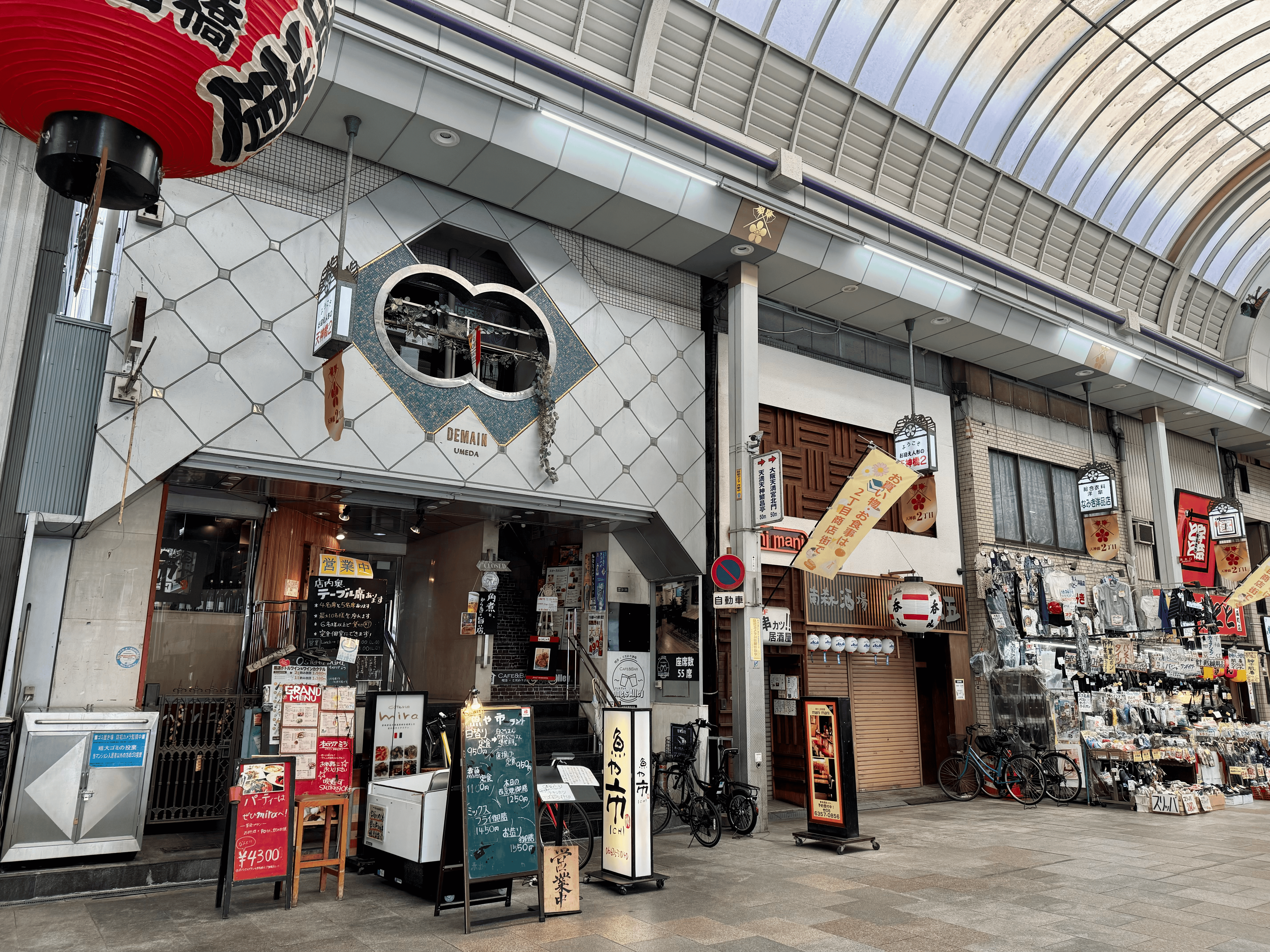

天神橋筋商店街

如果说大阪一定有哪条商业街要逛,我建议你黑门市场和天神桥筋二选一

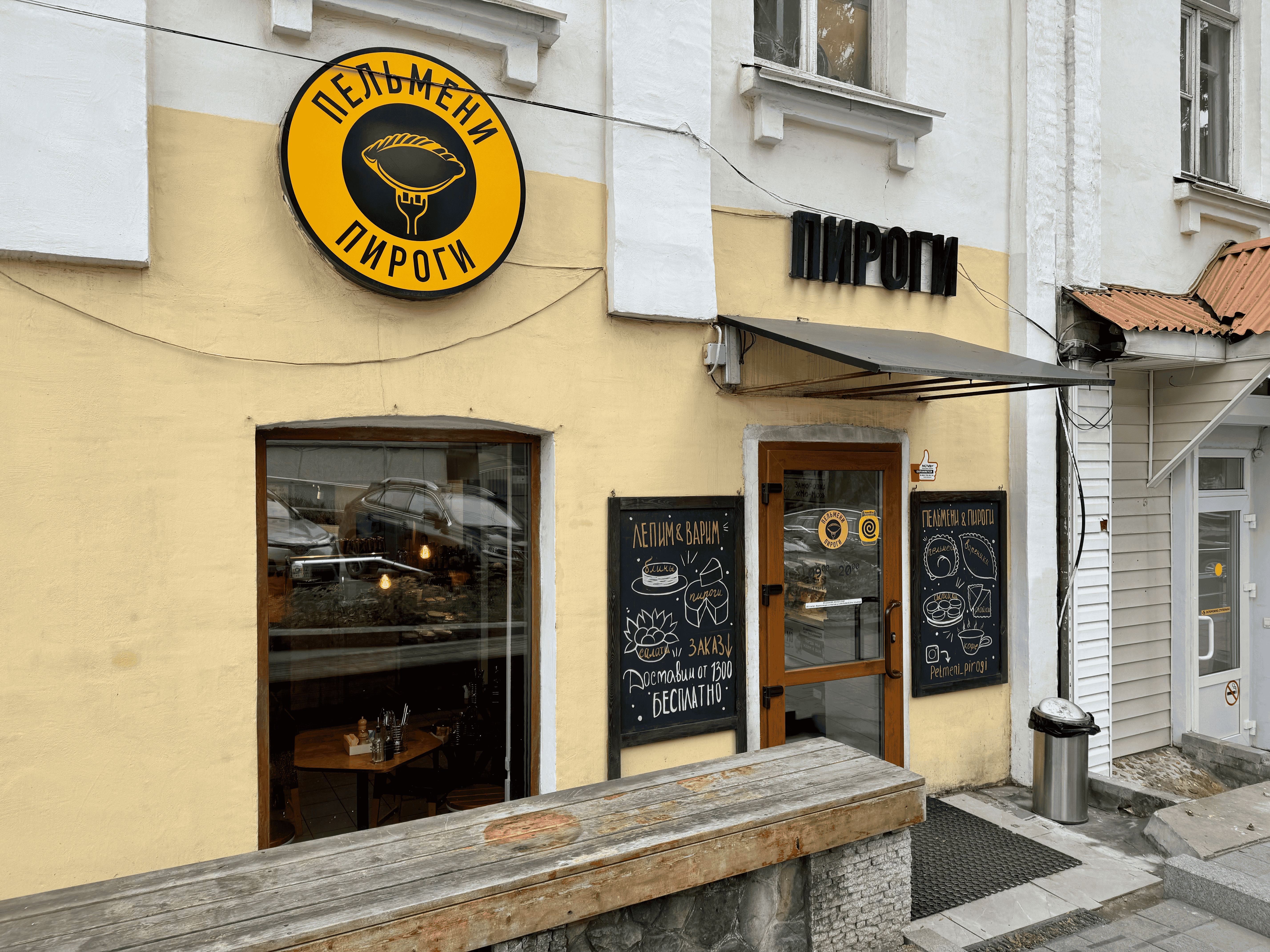

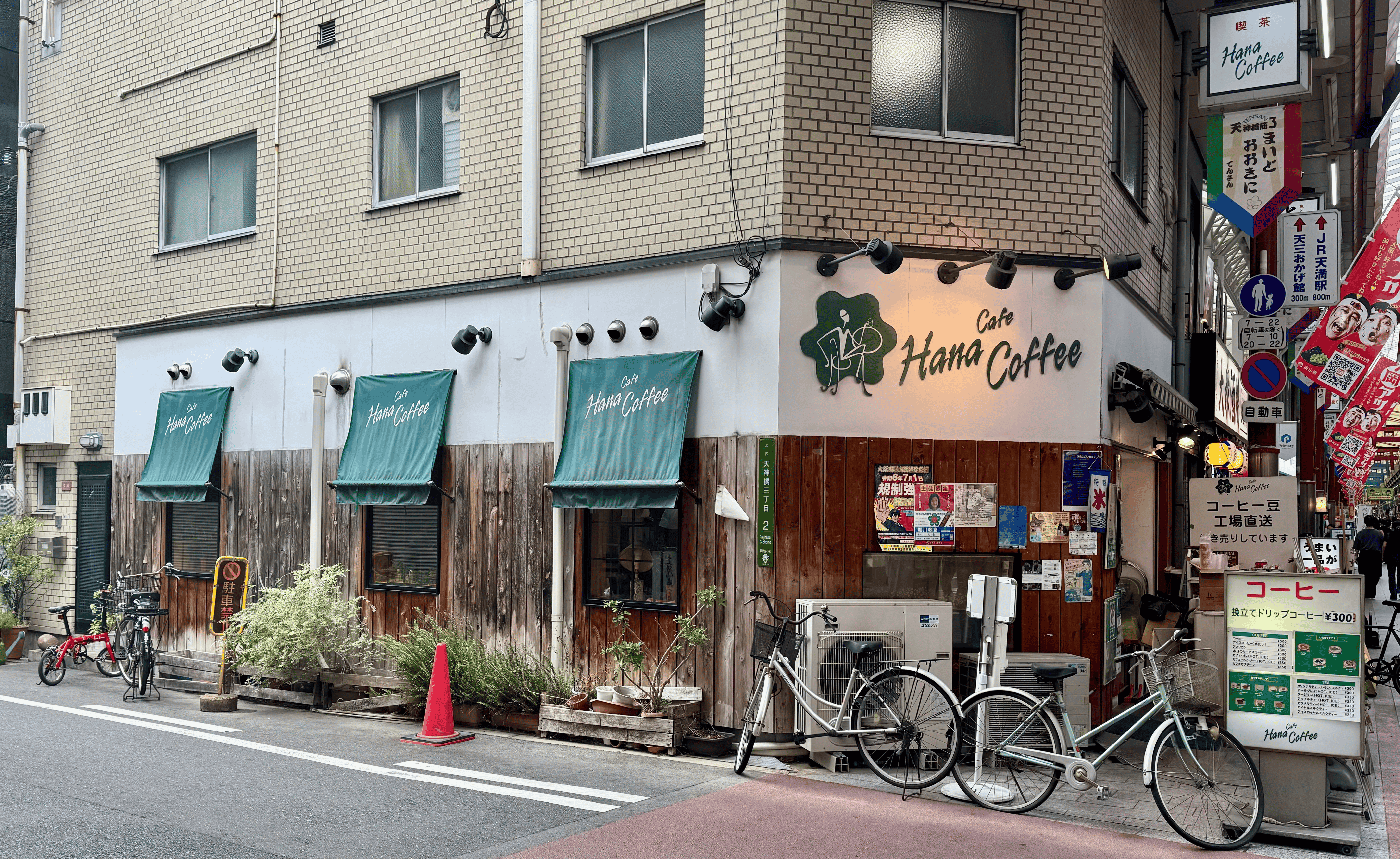

看上去很普通对吧,可是就是这普通的商业街,纵跨了堺筋线三个地铁站,被称为日本第一长商店街,来这的目的不为别的,就是吃日本的三项特色小吃当午饭,一路向北

可乐饼(中村屋)

爆杀一切日料!

你很难想象这两个东西有多好吃,我是买了一份薯饼一份猪肉饼,只能现金哦

这里有个趣事,日本乌鸦鸽子什么的特别多,我在黑门看到过对你手上海鲜虎视眈眈的鸽子,在这边我还庆幸没呢,结果一个不小心洒了点饼碎在坐边(日本人和我本人都讨厌边走路边吃东西),不过半分钟三只鸽子就过来啄食干净,感觉非常有意思

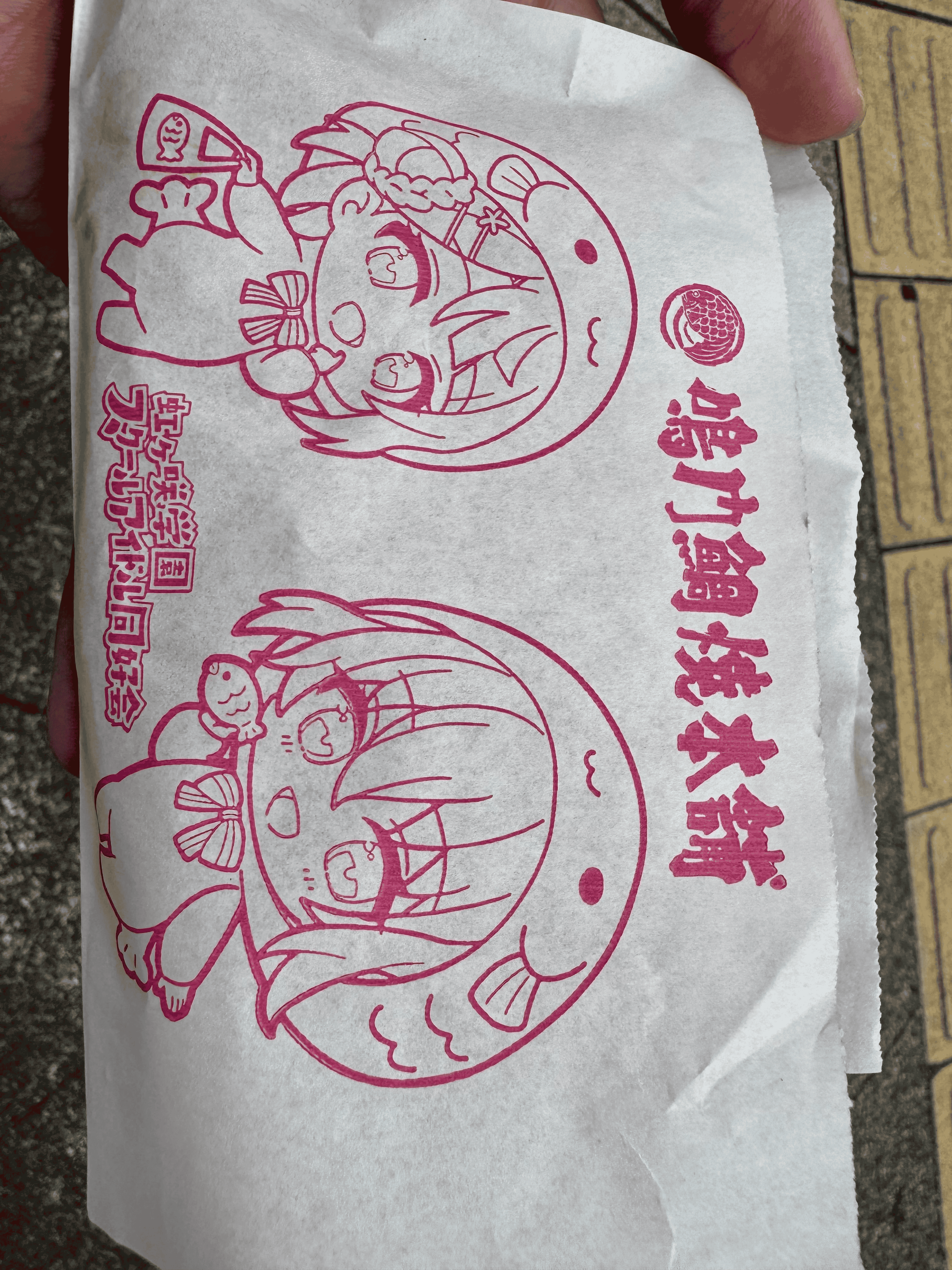

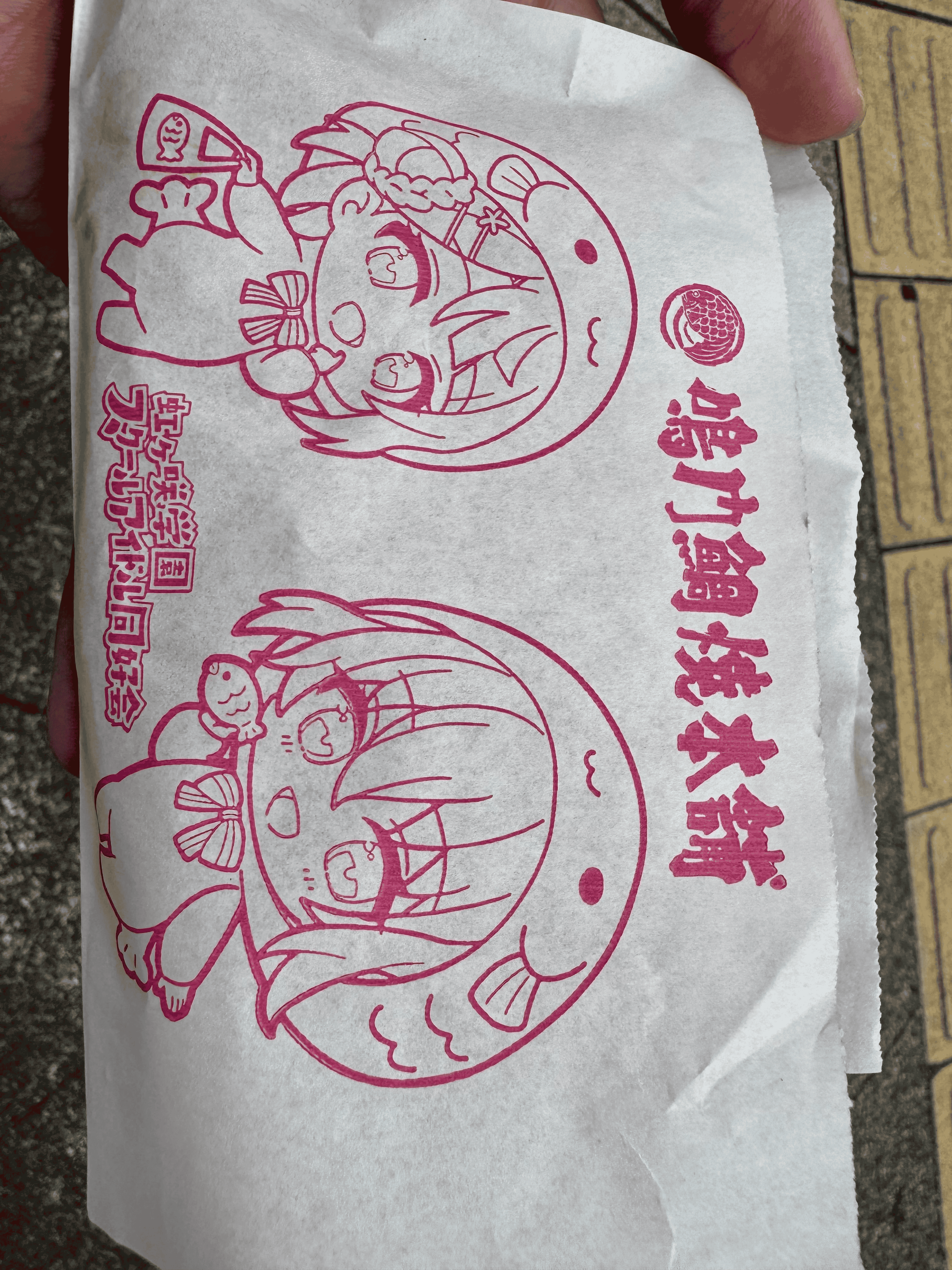

鲷鱼烧(鸣门)

对年轻女孩来说应该恰好,可惜我已经是个25的大叔了(怨念

即使我选的是白桃味的季节限定(故意不吃红豆或奶油的)想着不会那么甜,但还是太甜了!还有一个小的抹茶冰淇淋球(球托是海苔可以吃的,我一开始以为是泡沫),买的时候恰好还和企划联动,只能说我妹人呢?!

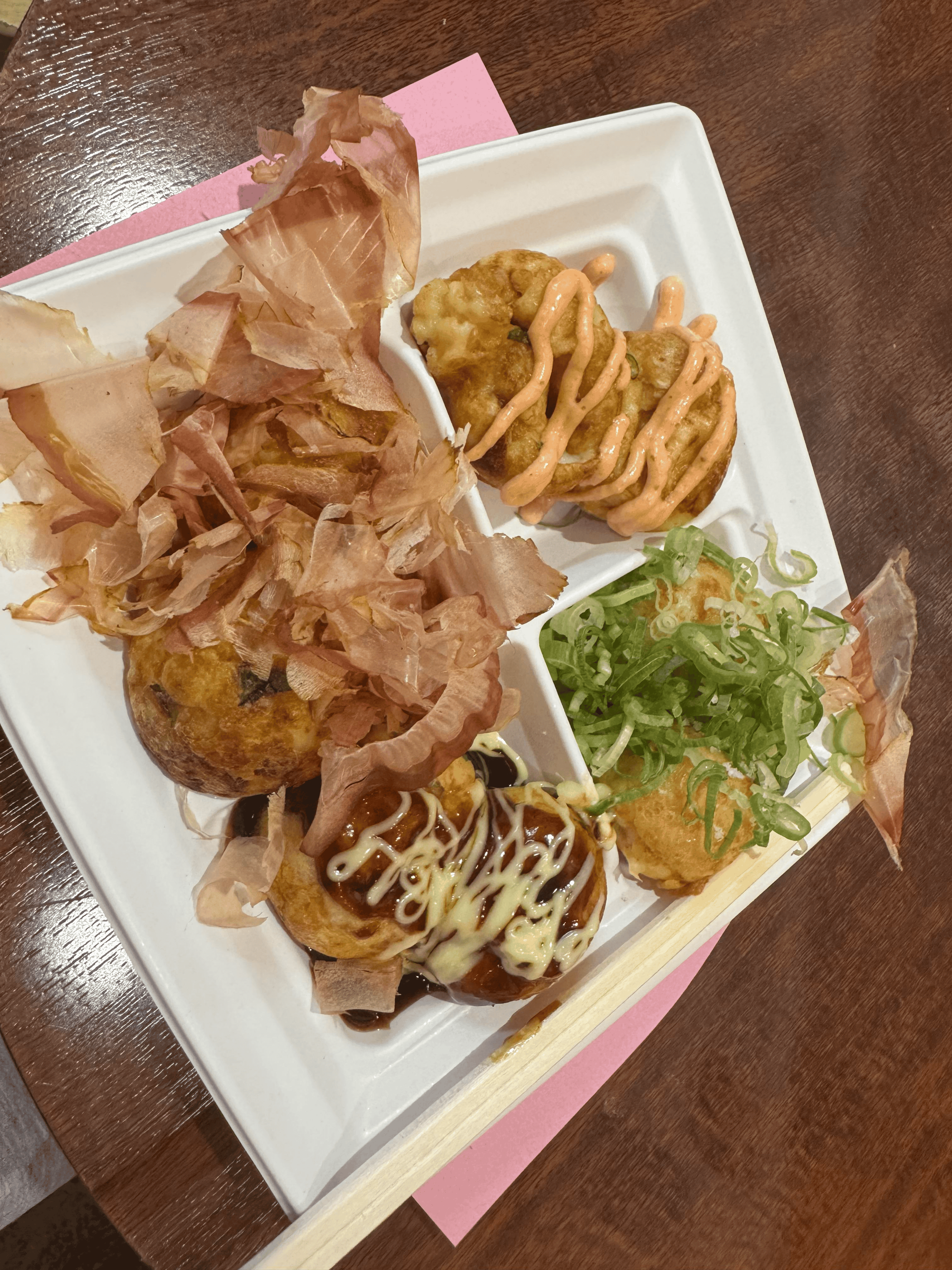

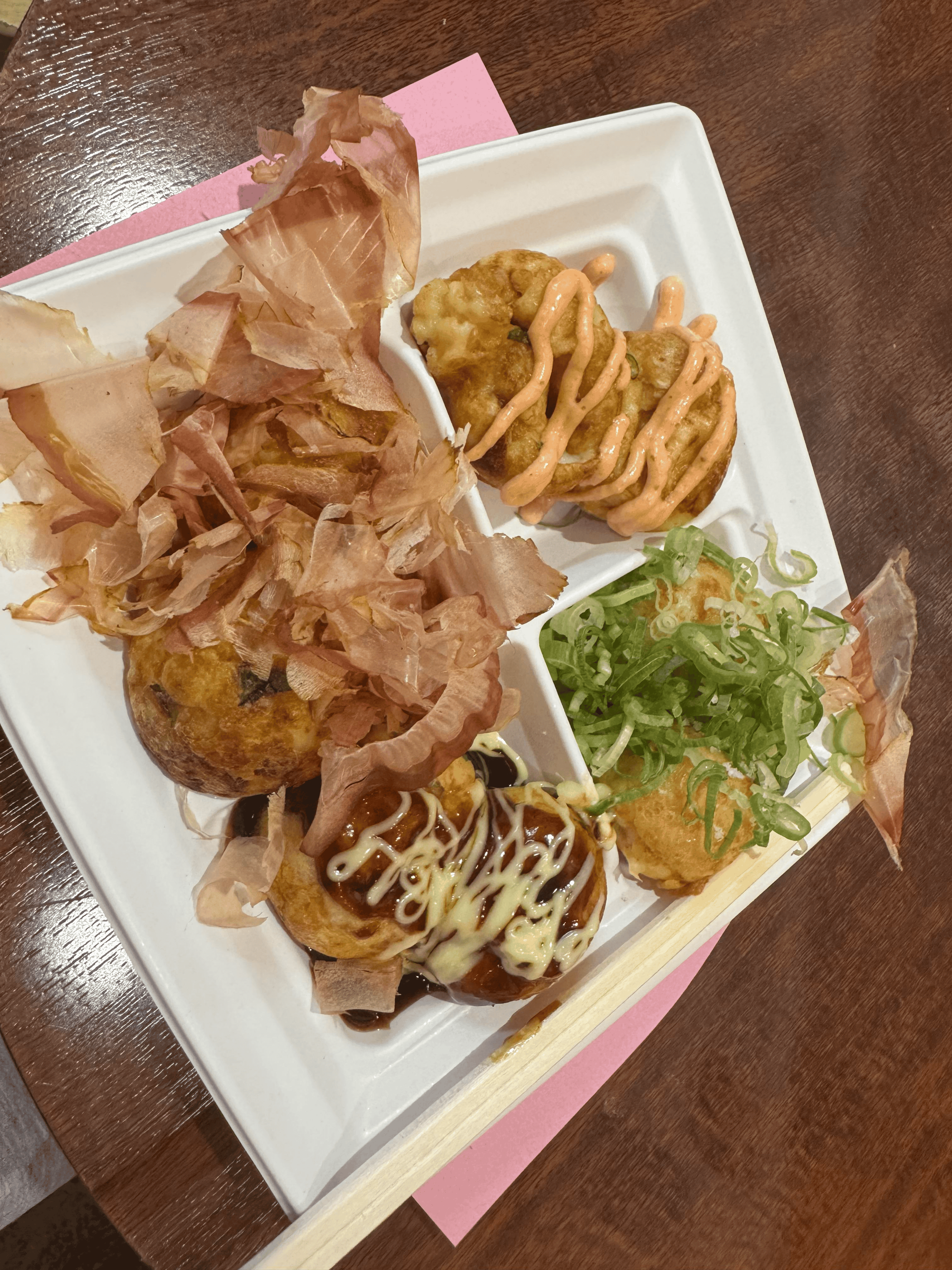

章鱼小丸子(道乐Wanaka)

如果你不喜欢吃辣丸子(红姜)和素丸子,请老实选双拼而不是四拼

这家人很多,需要排队,如果你看到外面酒桶桌满了,不妨看看店内是不是还有空位(对,就这么离谱,不愿意在里面和别人一起坐,哪怕是不同桌)

然后我得说,我在日本吃过两三次章鱼小丸子,算是把我的美好幻想破灭了,因为确实一般,他们的章鱼小丸子就是我们的素丸子加个章鱼在里面,大的小的都是这个味,感觉国内改良的大的会更好吃

午餐小食花费

可乐饼(中村屋):300 JPY左右?薯饼我记得很清楚是90 JPY

鲷鱼烧(鸣门):600 JPY左右 鲷鱼烧+冰淇淋球

章鱼小丸子(道乐Wanaka):800-900 JPY左右

总之全是用的现金付的,不计

玉出超市

如果你想体验国内那种小中超,玉出超市绝对满足你的想象

玉出超市的很多东西价格确实比便利店便宜,水你是会员的话甚至可以88(不含税)买到500ml左右的,牛奶在日本也是比国内便宜,不到200 JPY就能买到一升装(我有点后悔没买到酒店吨吨吨),但是,西瓜桑还是一如既往的无敌捏,税后要645 JPY一块,这一块估计就1/8或多了算1/6个椭圆瓜,巨贵,并非传说

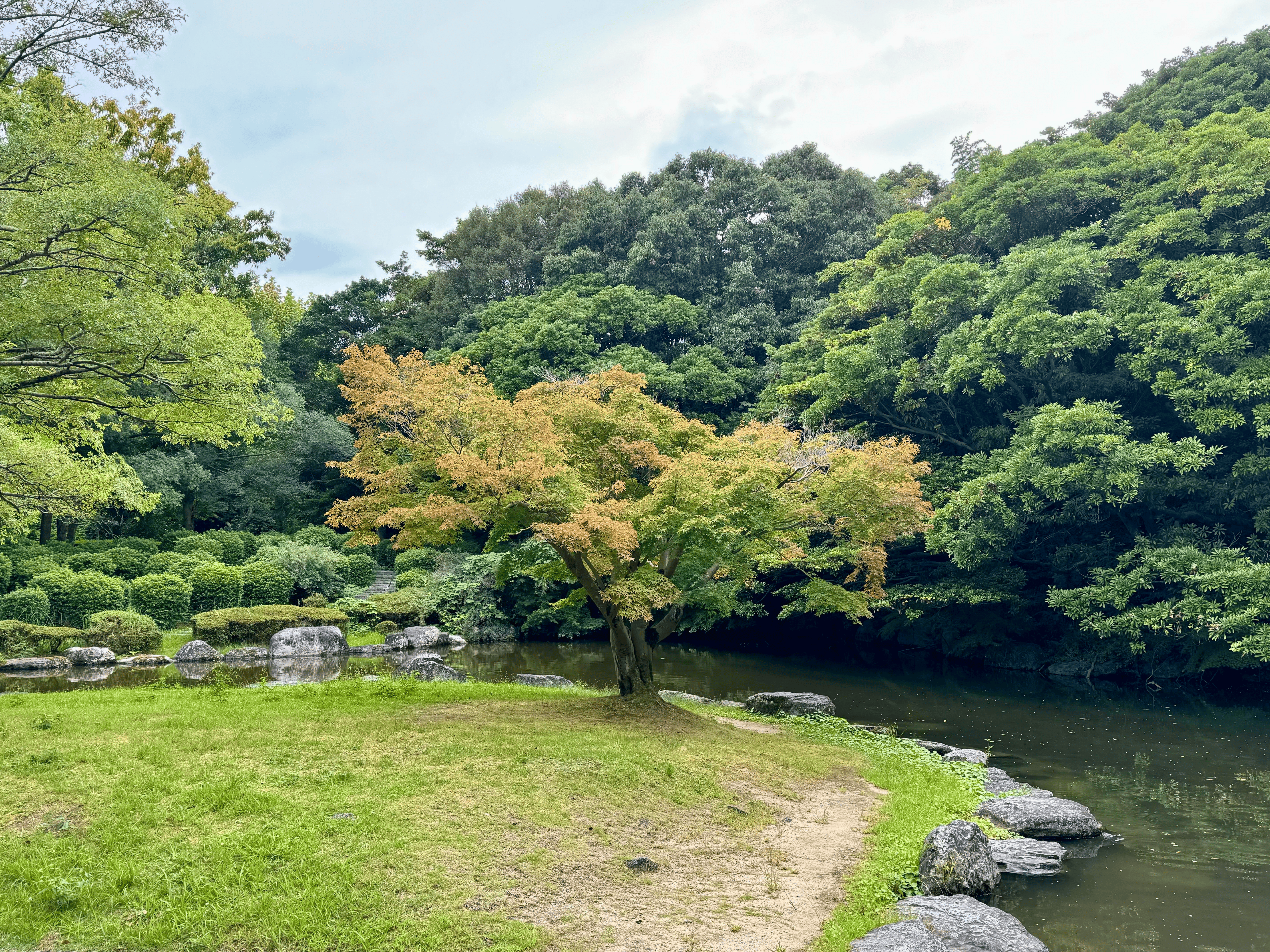

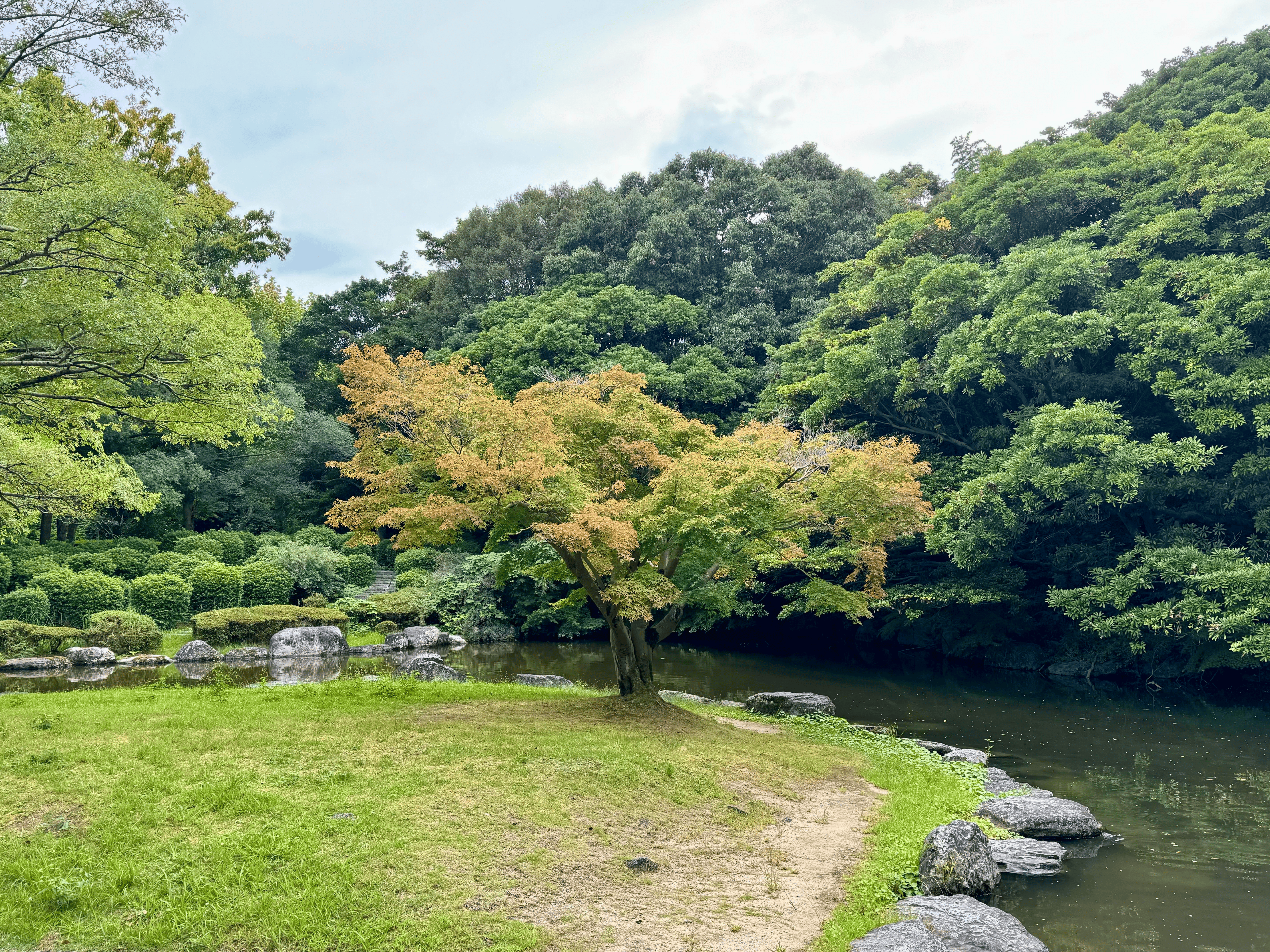

萬博紀念公園

如果你想体验一下日式的庭园风格,万博虽远但值得

很多人肯定看过这“太阳神”的正面,但没想到背面是如此邪恶的面孔吧23333

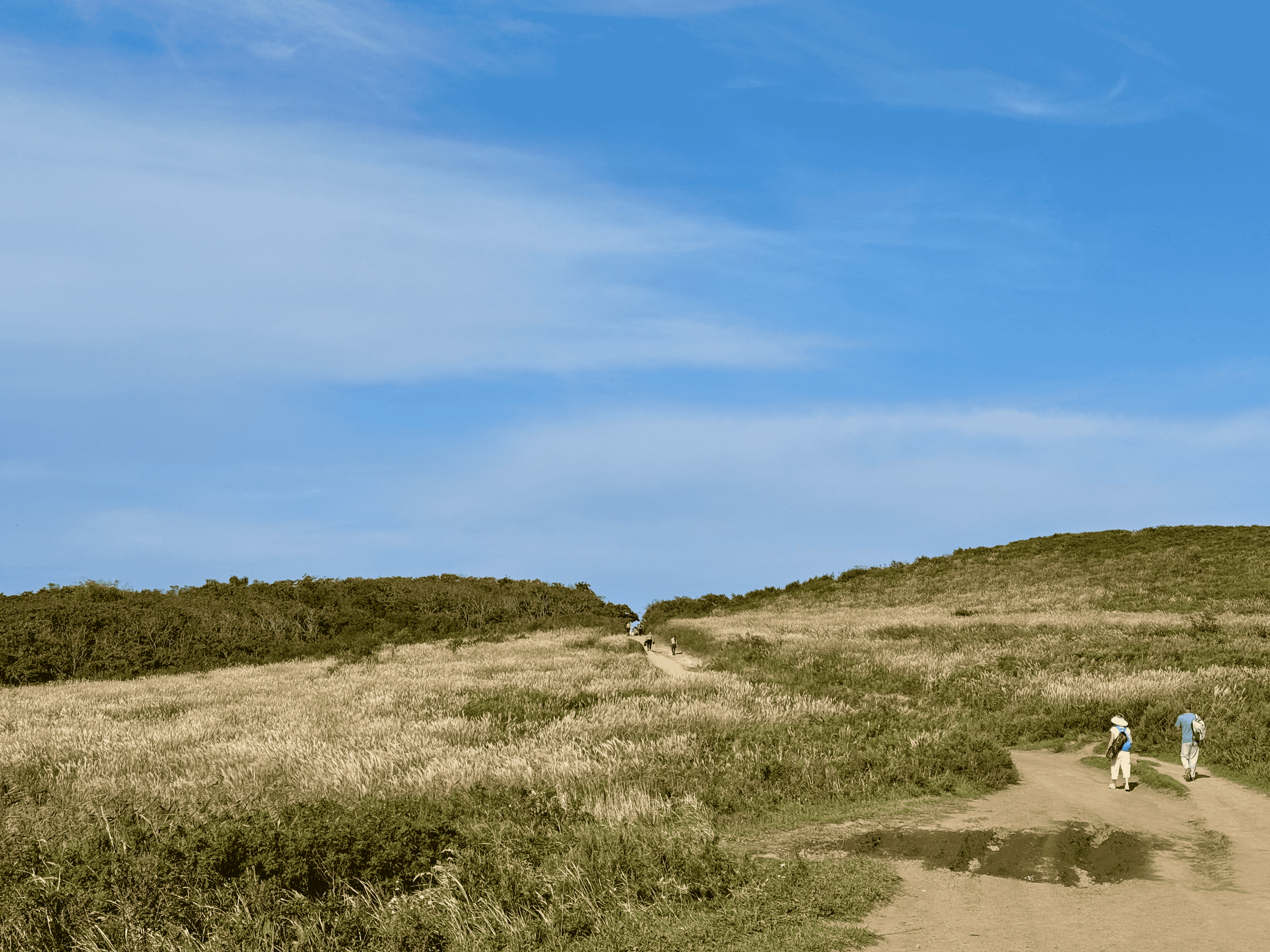

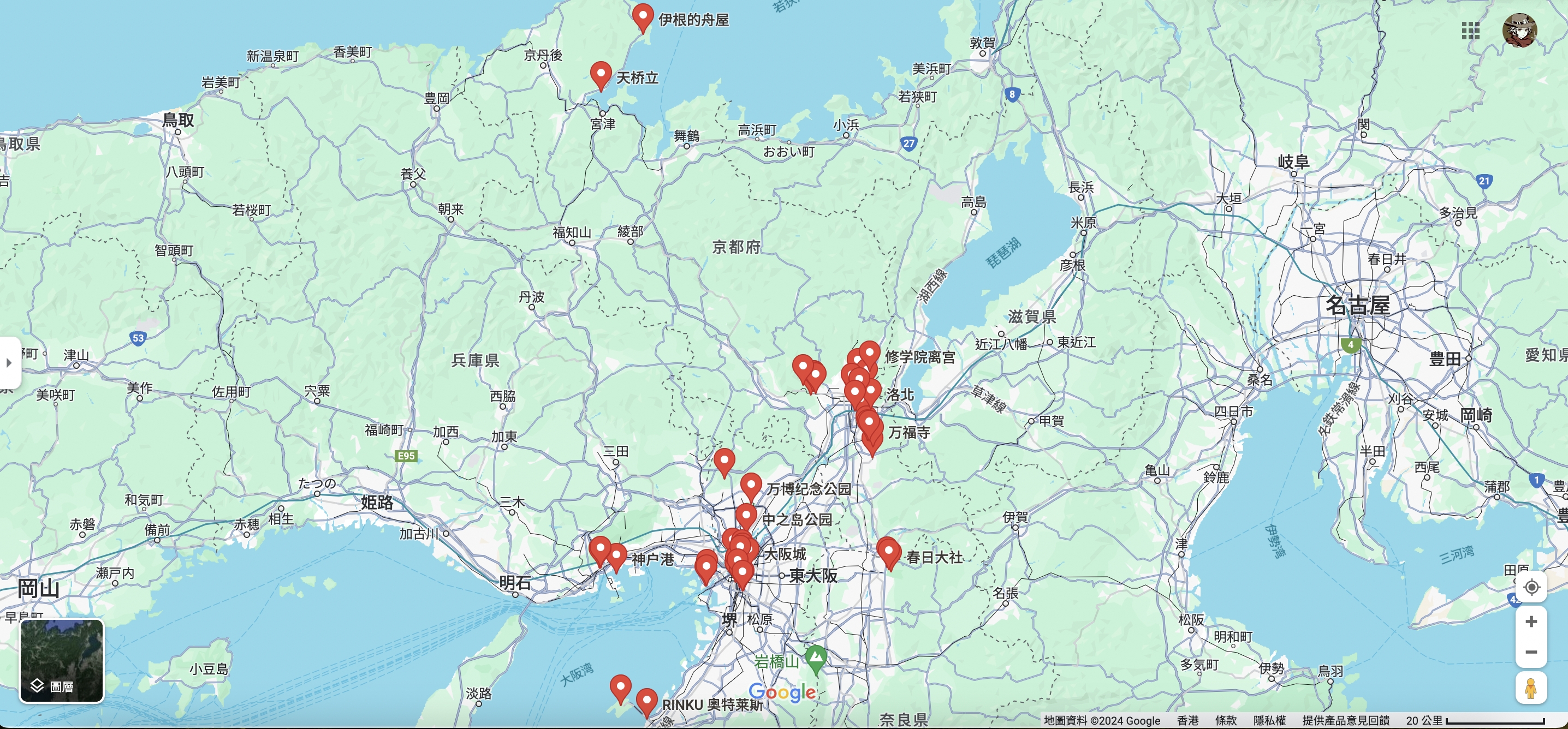

我无比建议初次来萬博紀念公園的人们,和我一样准备出2个多近3小时的时间,在公园内沿最长的8km环线徒步观光,累了就沿路休息,座椅等公共设施很多

很显然,春天绝对是更好的到访季节,但仲秋时节也能交出及格线上的答卷:花之丘上仍有雅兴的中年夫妻、带小女儿来完成生态考察作业的父亲、在小池边嬉戏溅水的肥鱼、躺在中央草坪看漫画的情侣……

交通费用

Sucia第五次充值:1000 JPY 约 48.49 RMB 交通

扇町 - 南茨木:430 JPY

南茨木 - 萬博紀念公園:250 JPY

梅田空中庭園

唯一的优势是有露天顶台,这算优势吗?

如果你有专业的设备或者是专业人士,或者更低一点要求有人陪你一起去(这个要求……),那么你应该能获得更好的景象,因为虽然从高度和地理位置来说,梅田的空中庭院其实没有优势,但他这个露天环廊的可操作性很高,你可以获得不被玻璃影响光线下的景色,包括近楼、桥灯、远山、云和水

Tips

1、在去空中庭院的路上,本来是要在滝見小路吃大阪烧的,但是人真的排满了,别的店一方面没什么想吃的一方面也满了不再接待,于是我只能去梅田吃(看地图就知道是有部分距离的,不过不远),想补一下没吃上一兰的遗憾,结果TMD也是一堆人!

于是在边上一家更普通的拉面店吃了,就是那种动画中很常见的“吧台式”,做好直接在窗口边就是环形座位,吃的豚骨拉面,稍微咸了,不过量还是很多的,也有免费冰水,陆陆续续还有其他客人进来,自然的坐你边上,不论男女,这个在之前坐公共交通也让我感觉到了(觉得没有国内性别对立严重)

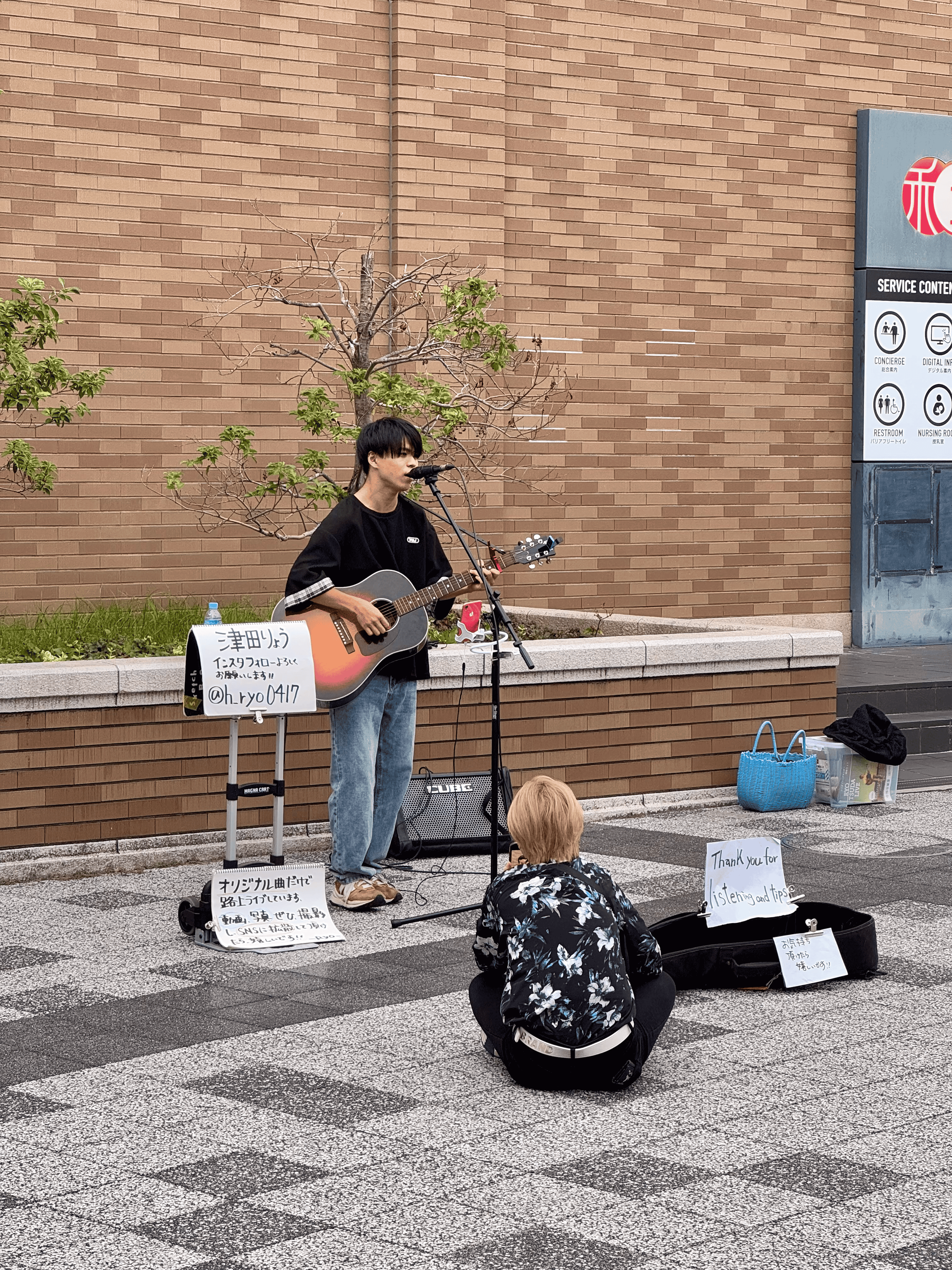

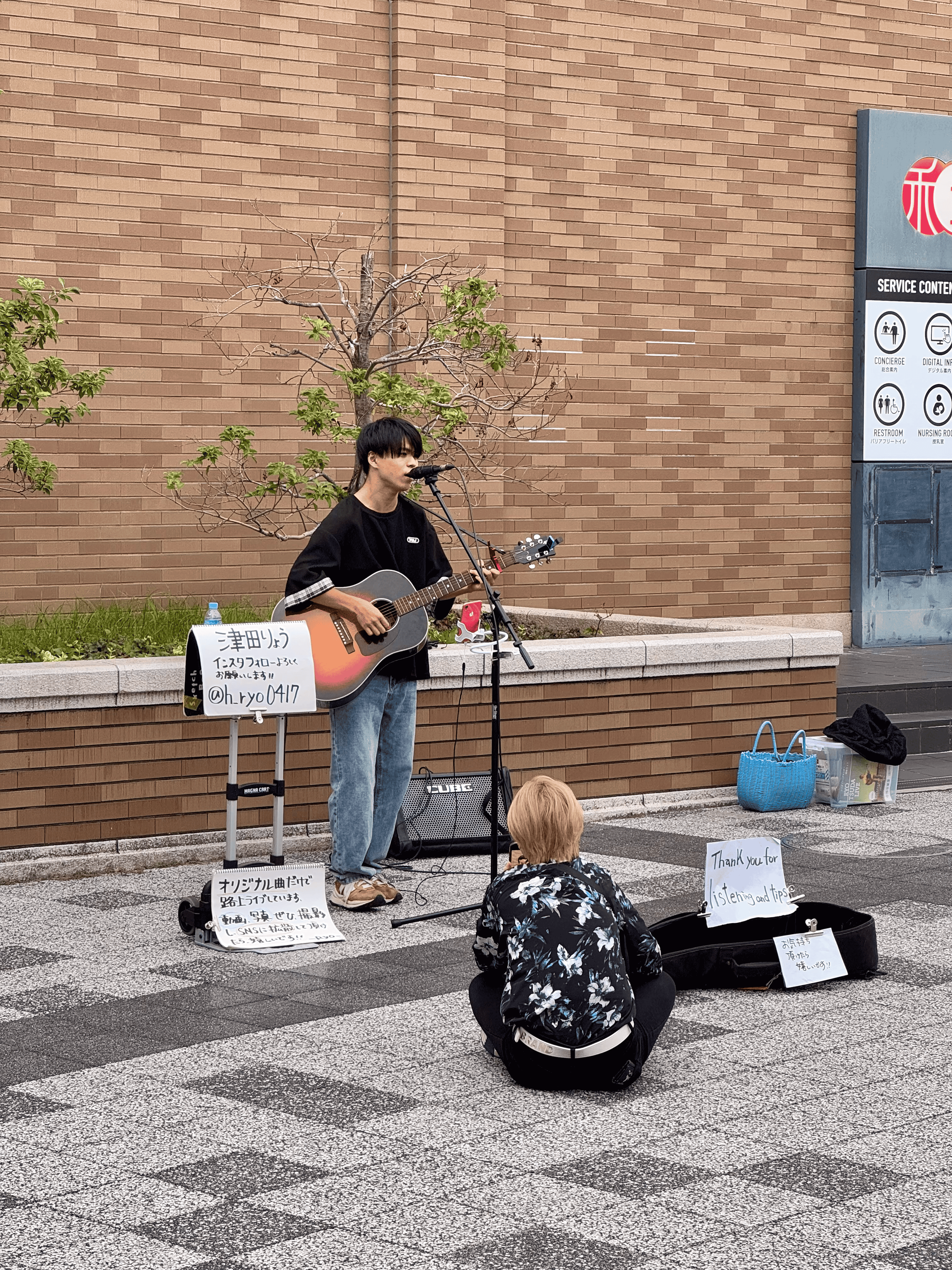

2、目的是为了吃晚饭,但路上看到了街区live,包括第二天去奈良时,在心斋桥也看到了,偶像很有热情,唱跳气息也较平稳,围观的观众也有较好反应,但这里我就不放图片了。

其实本来我应该只会在街对面,远远的看一眼知道是什么事情就足够了,毕竟我不厨偶像,但转眼又想,有可能是少有的机会了,谁知道未来如何。

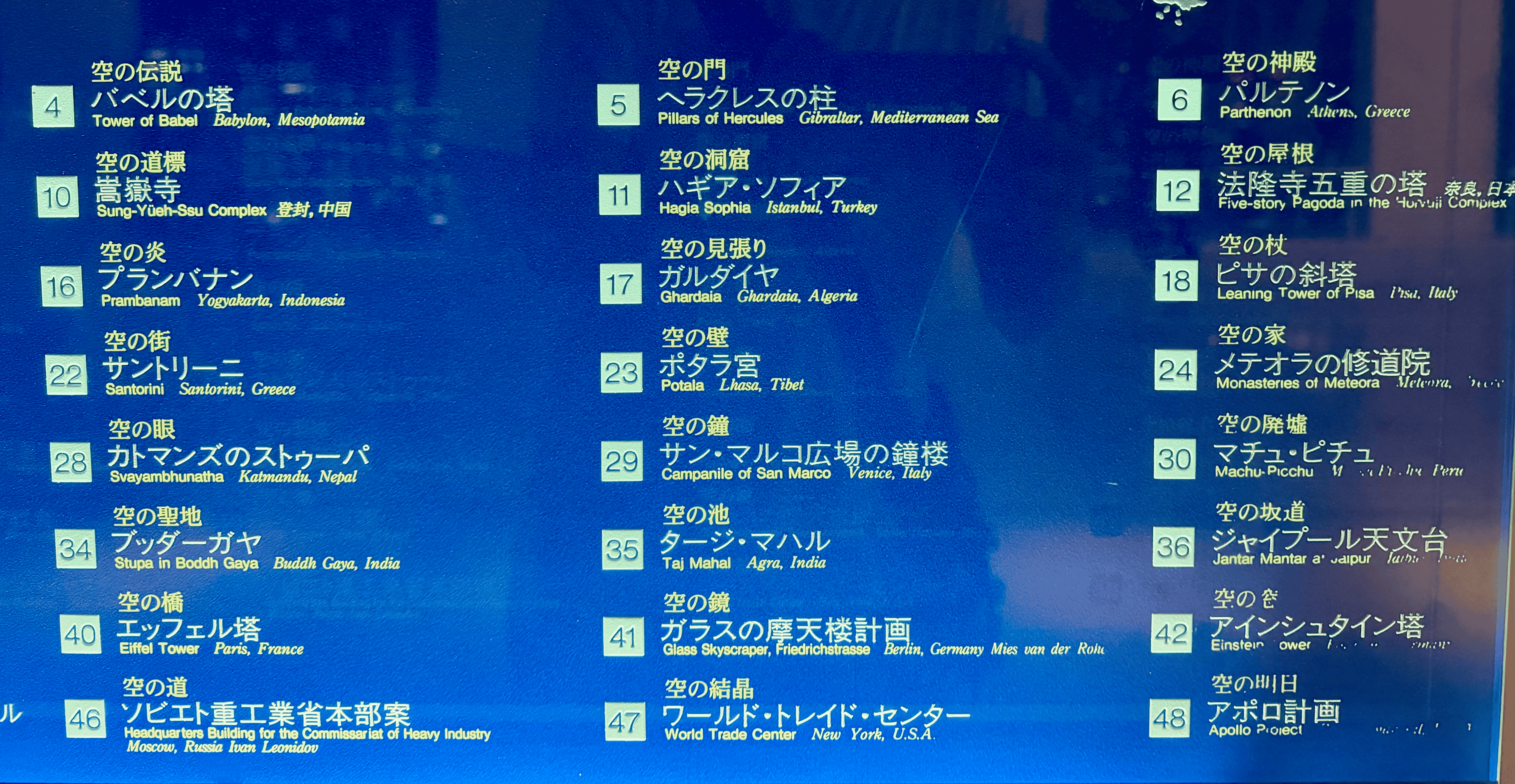

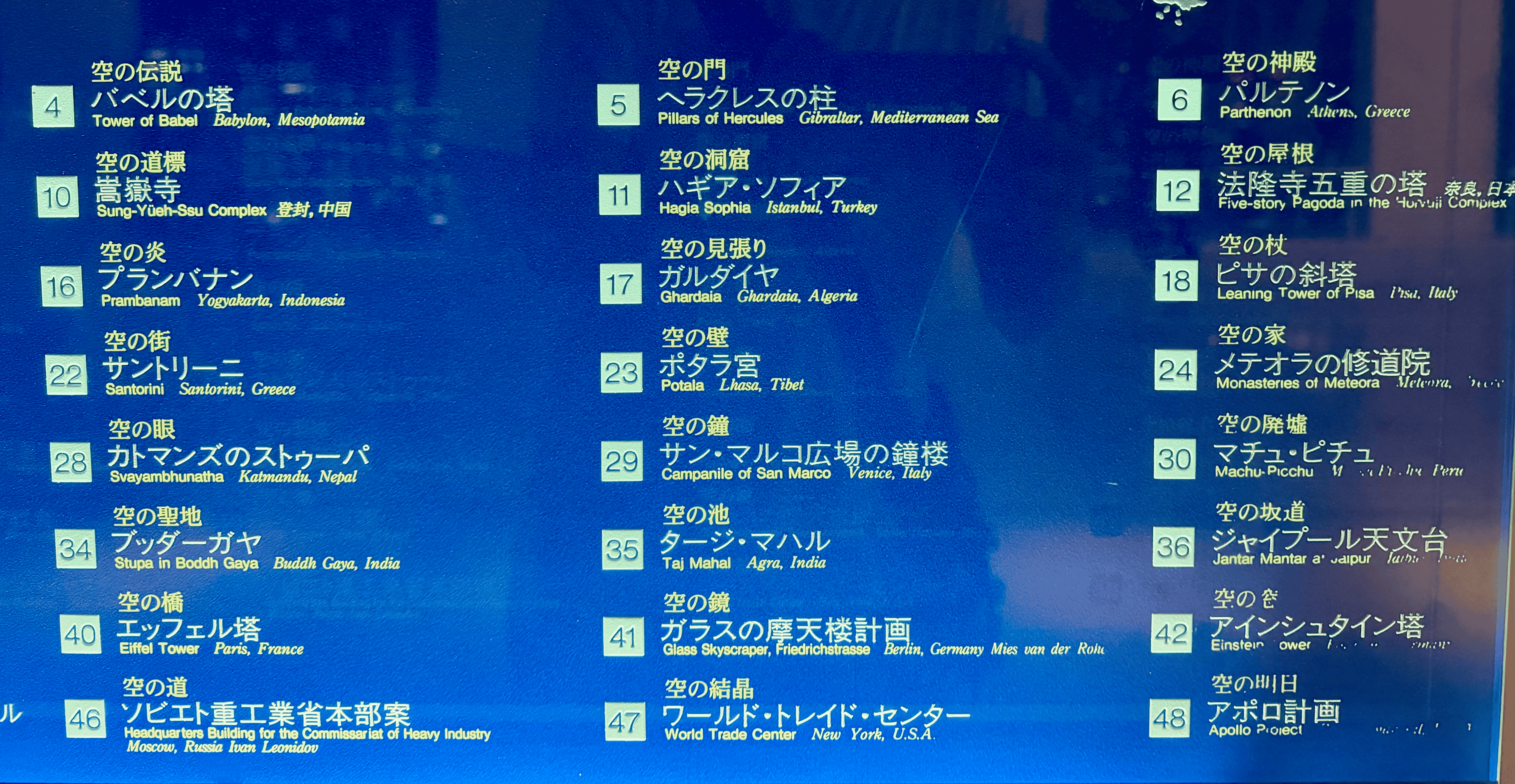

3、空中庭院的吉祥物和标志是Sorara(空),而这座建筑的设计认为从古巴比伦到现在,很多的高处遗迹或建筑是“空”的一部分,比如嵩岳寺被认为是“空之道标”,天坛被认为是“空之笠”,甚至之后天上的卫星也被认为是后续空设想的延伸……

「我这里并不是想说这样的设计和创想的问题,而是在这些地点的介绍中,嵩岳寺、天坛下面的注解是“登封,中国/北京,中国“,但布达拉宫是”Lhasa,Tibet“,除此之外应该没有其他的地点注解写的不是国家而是国家的某个地区,在我的理解,这往严重说是支持藏独,分裂国家的政治思想产物,希望是我的过激反应」

我并不会多少日语,也无法用英文(不一定能完好的表达这个事情)向相关人员去询问这个问题,希望后续有人看到可以帮忙咨询,解答疑惑。毕竟不是所有的人都是对和平与历史视若无物,不论是之前“彰往察来”的纪念碑,还是在后面的京都行,都将印证这一观点。

4、在离开空中庭院的电梯上,心里略带矛盾,头脑在思考,而此时一对情侣在我面前打情骂俏,也就正好捕捉到这一幕,所以也别被意料之外的失意而错失了意料之外的美好

5、在空中花园有纪念徽章的扭蛋,我看到一个外国小哥刚扭一个出来,看来不是自己想要的那种,于是我把我扭蛋机法则升级了:

我先问他想要哪个,我说如果我帮他扭出来了,就和他换(我不喜欢他喜欢的那个),如果不是他想要的那个,就算了,因为我只不喜欢他想要的那款和另一款,我的概率很大,如果出了还有交换的保底

结果是扭出来了我比较想要的,只能和他说抱歉啦233333333

晚餐&交通花费

一兰后一街道上的拉面店的豚骨拉面:1200 JPY 56.86RMB

萬博紀念公園 - 山田:200 JPY

山田 - 中津:240 JPY(PS:这里需要注意,中津走到空中庭院的路危险且黑,不建议这么走了)

梅田 - 心斋桥:240 JPY

9.29 (日曜日)

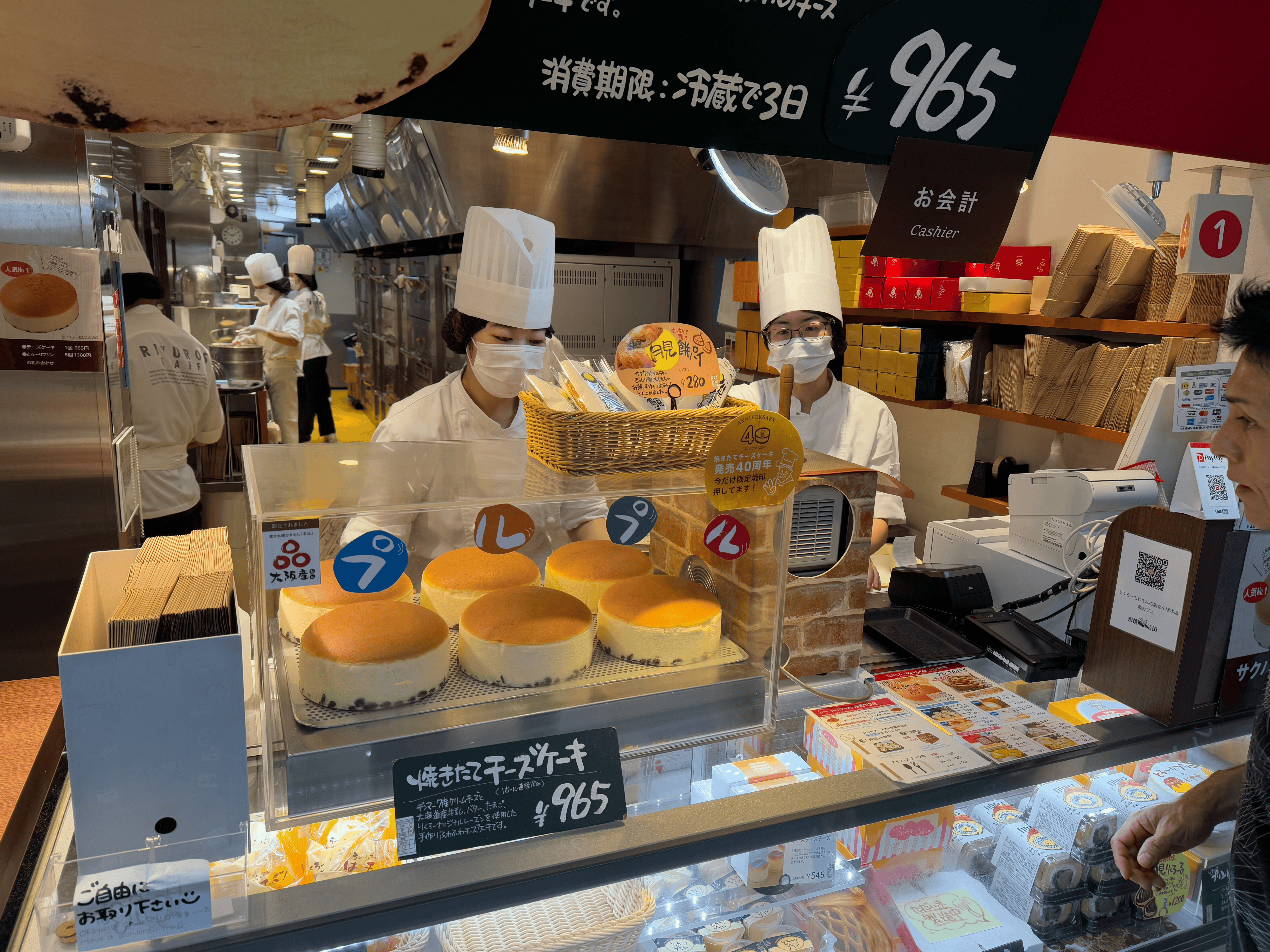

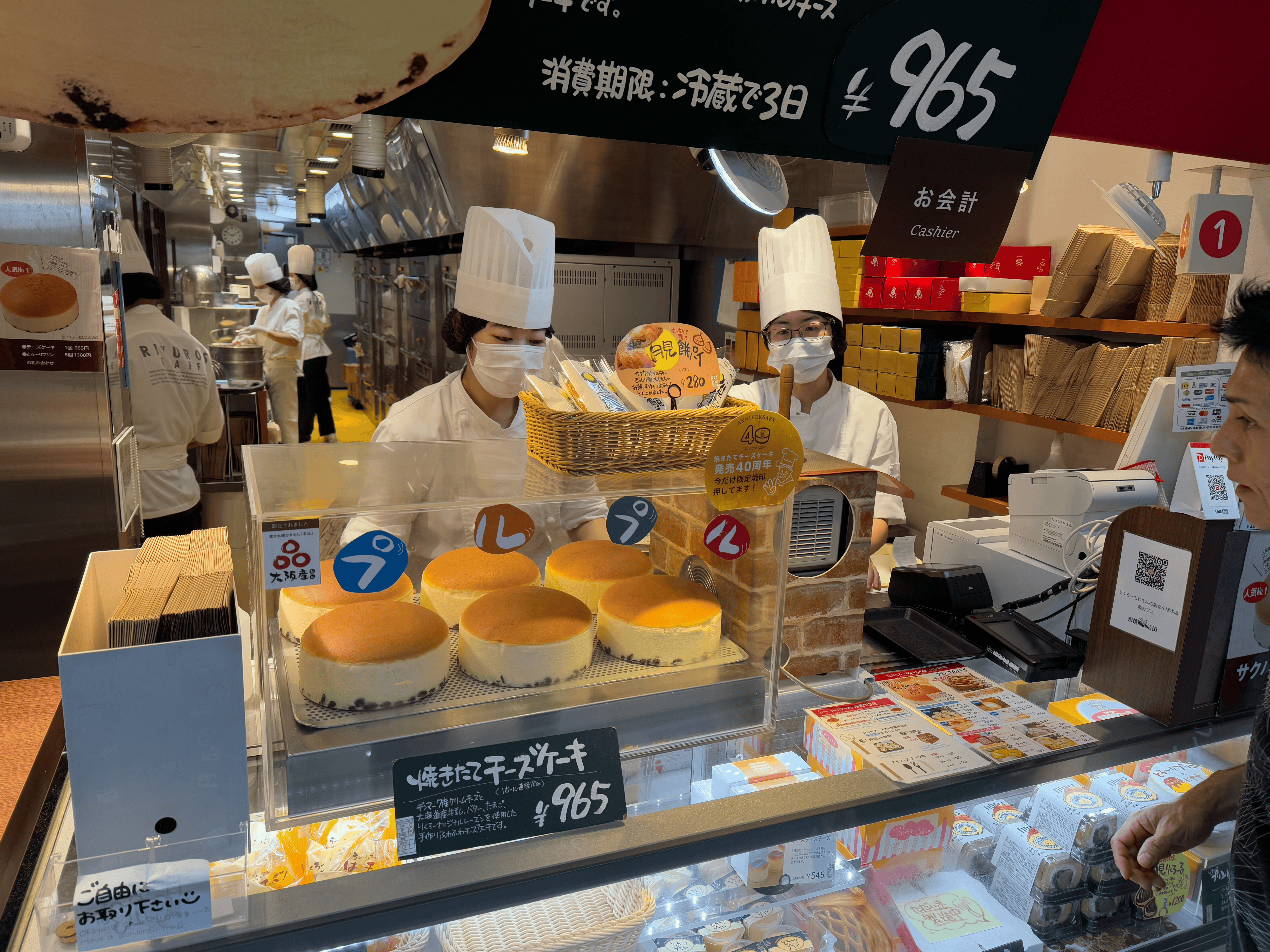

老爺爺蛋糕店

因为我没有吃过起司蛋糕,所以无敌!

建议没有吃过起司蛋糕的朋友尝试一下这份软绵但不腻,一个很大,会给一个方盒装好然后手提袋带走,我是在奈良作为午饭吃的,足够了!

Tips

1、我在日本遇到的第一个中国企业是贡茶,但贡茶其实是来自中国台湾,所以硬要算的话,我在日本遇到的第一个中国企业是红旗……

2、酒店的早餐是包括退房那天的,但是日本基本是上午10点左右就要退房了,但是有些是可以帮你保管行李到一定时间的,这个在京都就感受到了(PS:Vessel賓館 - 心齋橋的早餐挺不错的,乌冬好吃)

午饭花费

老爷爷蛋糕:965+x(叉子) = 不到1000 JPY 现金付的,不计

難波八阪神社

“网红”神社,但好像真的很受欢迎= =

我是坐地铁到难波,直接走过去的,即使带着一个行李箱也还好(行李少的优势),在难波也遇到了偶像街演

神社的入口很小,但是里面的空间到挺大的,有很多学生来这里希望青狮把他们的霉运吸走,考取好成绩,但对我来说好像没啥很有兴趣,毕竟这玩意国内什么大门口都是嘛……

交通费用

心斋桥 - 难波:190 JPY

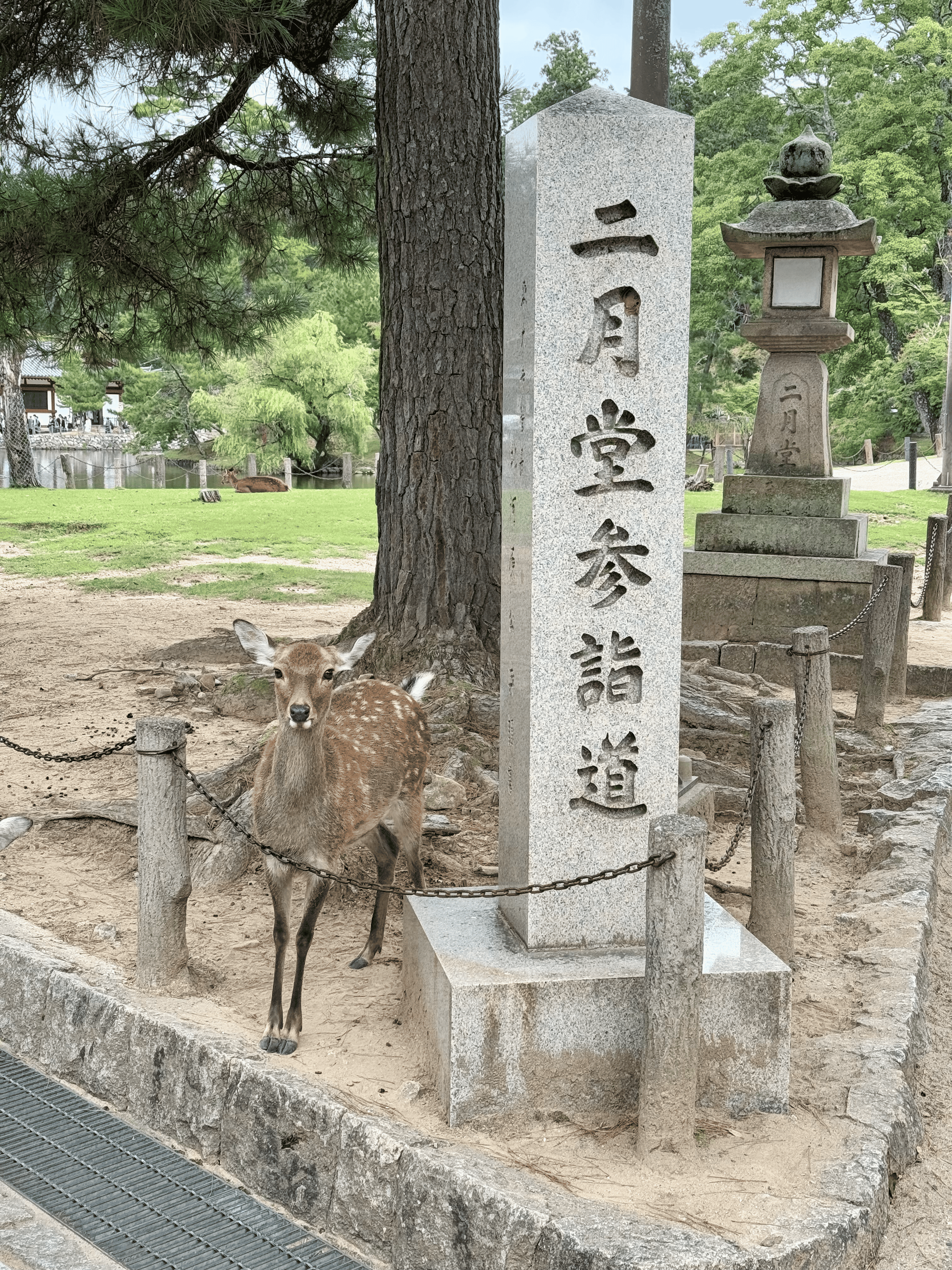

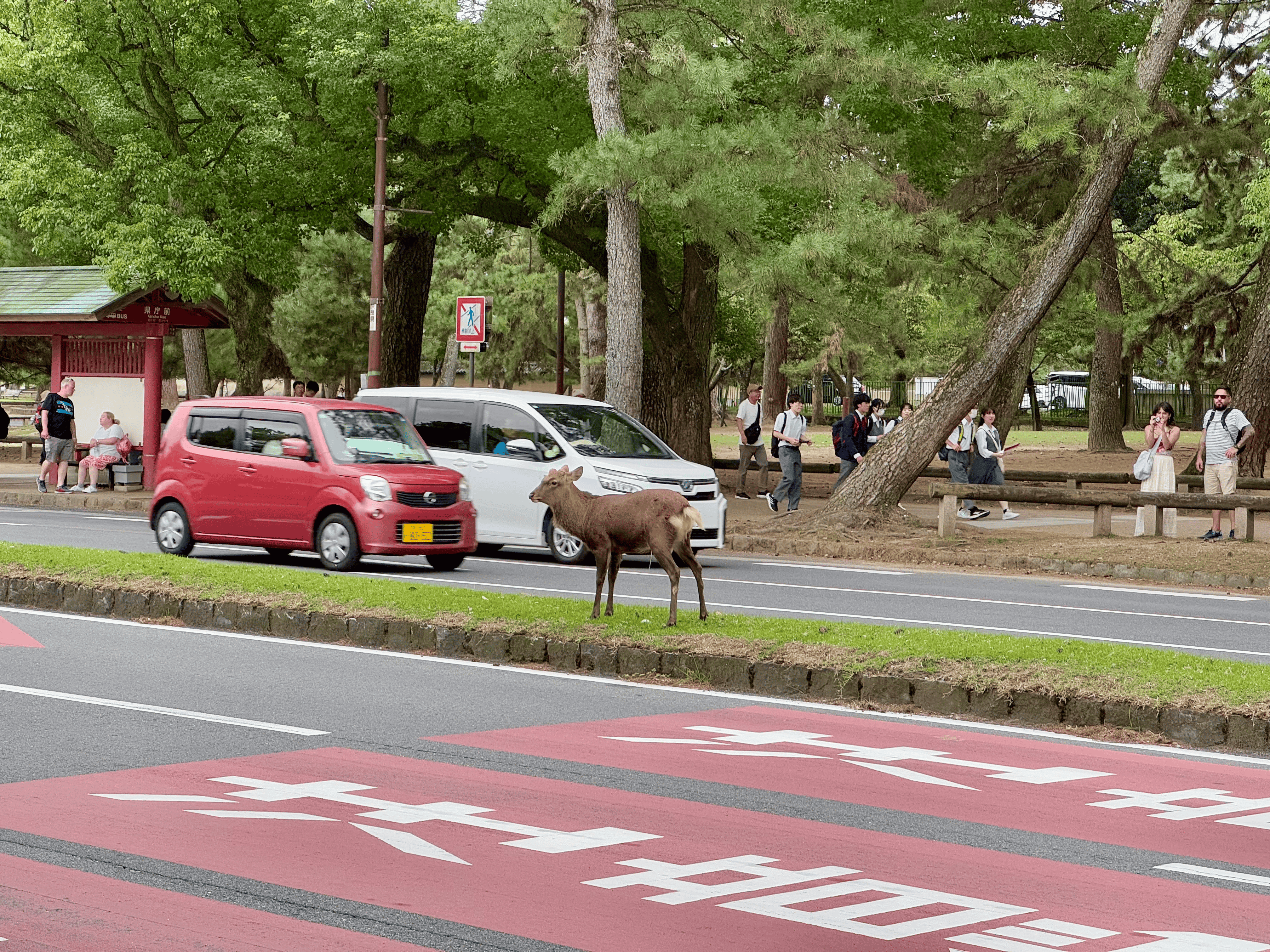

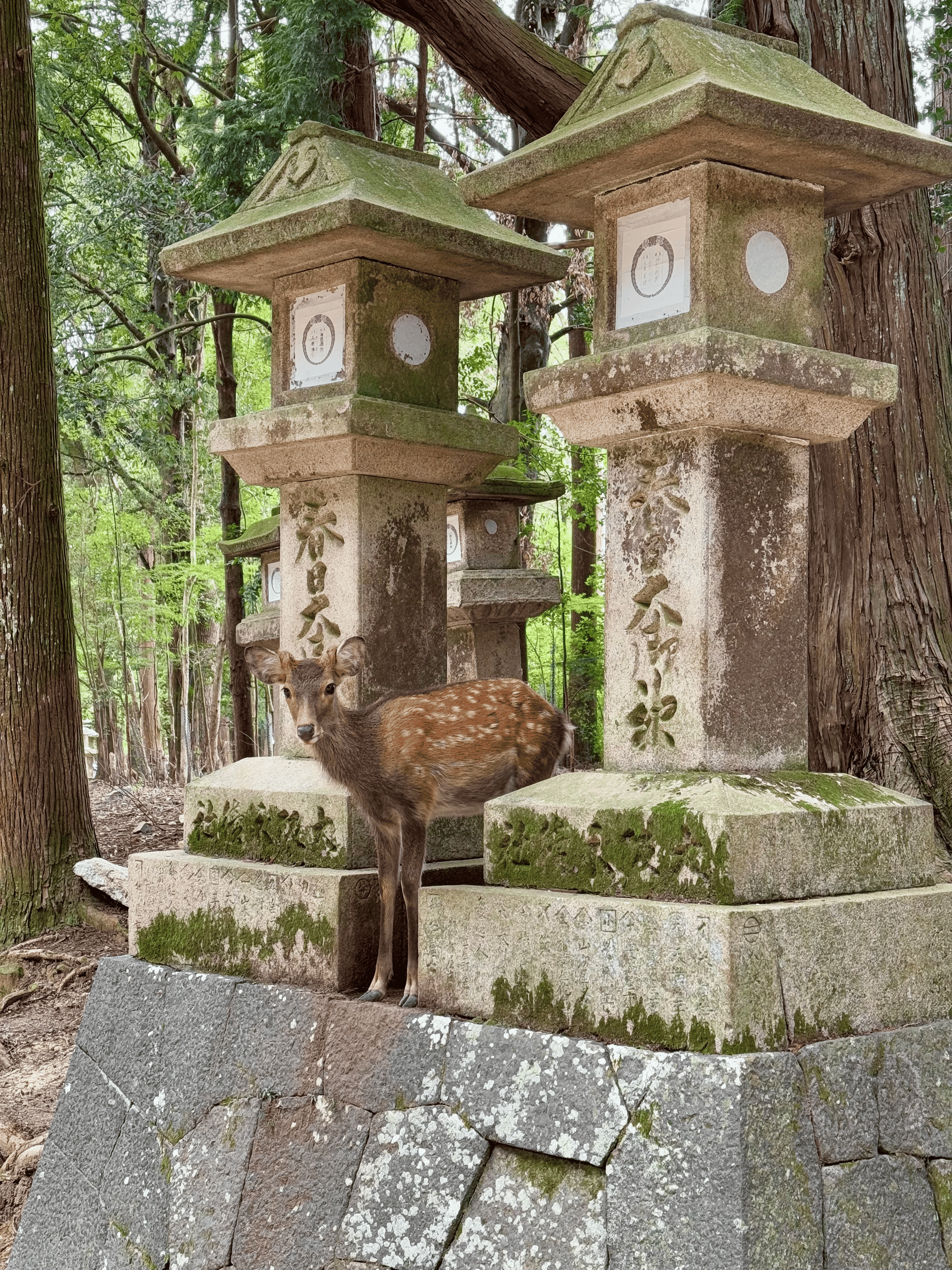

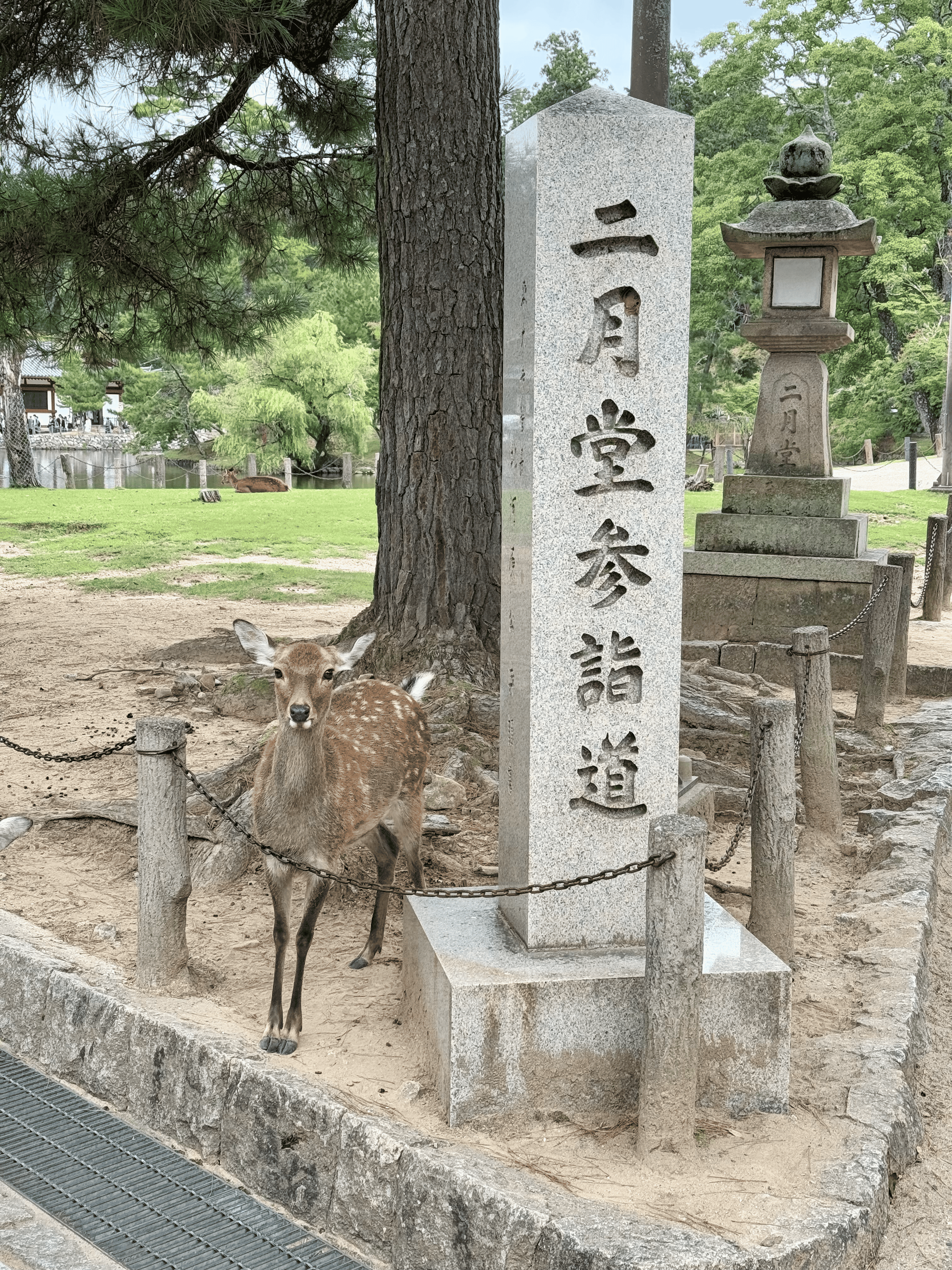

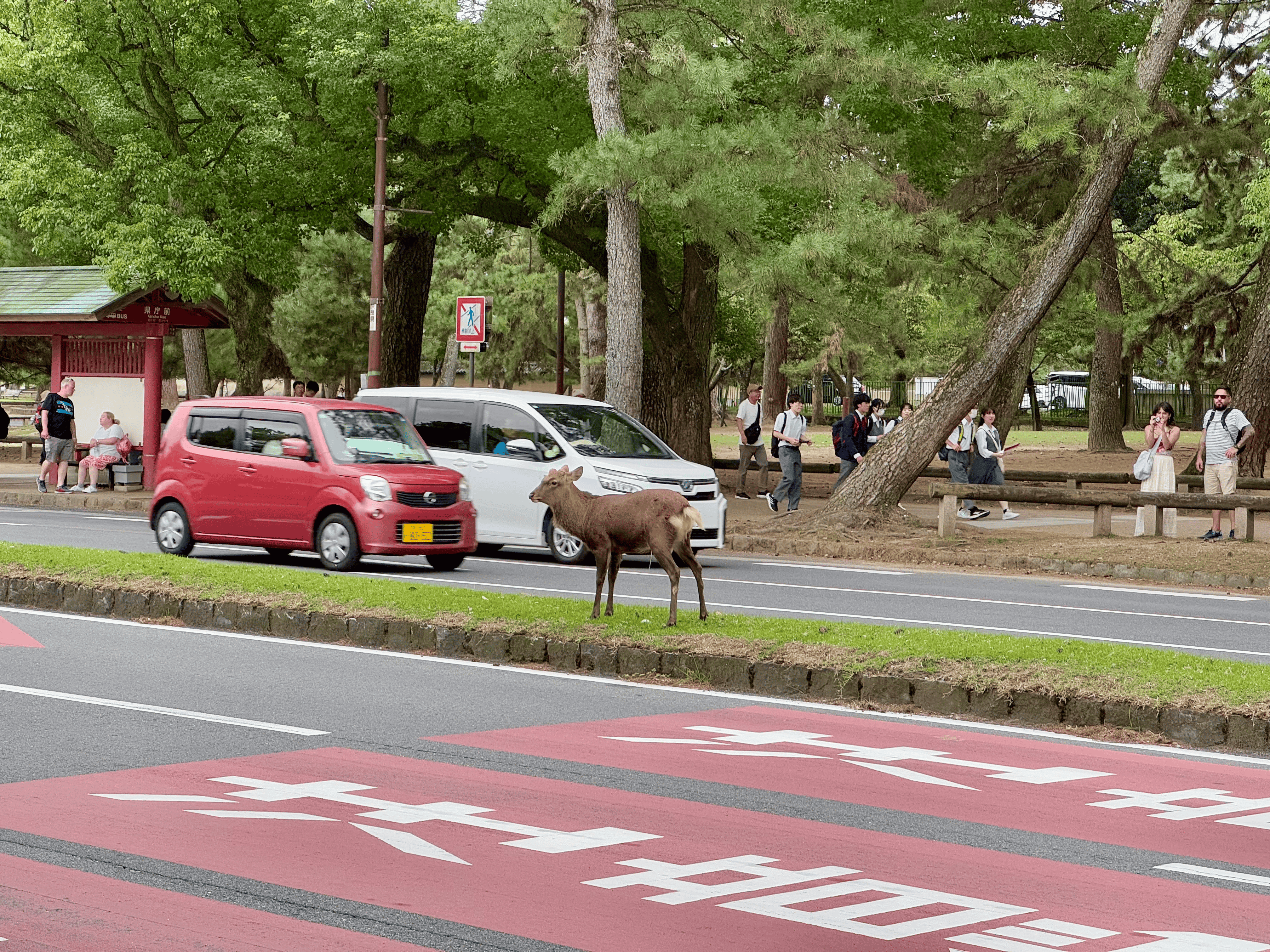

奈良公園

当心,你在这里被鹿袭击的概率不是零!

额,开放式鹿咖,如果你想吸鹿来奈良准没错,但是……一路上真的好多粪便啊keso!不停吃不停拉,还向你不停鞠躬然后蹭上来……啊,我看别人是这样的,由于我没买鹿贝(专门卖给游客喂的食料),它们基本是来蹭下我的包就润了,没有为难我

Tips

1、还是要小心的,并非温顺,鹿急了也是很危险的,每年都有人受伤

2、如果你和我一样,购买了JR 關西廣域鐵路周遊券,从难波乘大和环线去奈良的话,路上会有一个年轻夫妇开的咖啡店,很小但挺温馨的,在教孩子作业

3、如果你遇到外国友人需要帮助,在你力所能及的范围帮助就好:我在从难波到奈良的火车上,遇到了两波外国友人,A团问我哪边的车可以到天王寺,我看了下站台板,回答都可以,A团惊讶,实际上就是两波车,一列次更快开而已;后来我上车,他们也跟着上车,这时B团来了,坐在A团后面,我过道对面,A团不放心,又向B团问你们去哪,得知也是天王寺后,也问这班车能到天王寺吗?B团看了下观光地图,回答应该是。

于是A团起身,前往站台对面的另一列车,稍一两分钟没回来,B团开始慌了,来问我这辆车是否能到天王寺,我表示,这班车更快,大概再经过两站就能到天王寺,不一会儿A团也回来,带来确实这班车更快启动的消息,B团还有些不放心,再来问问我= =,然后A团提前了一站下,B团在天王寺站下了……(天助自助者,阿门~)

4、当抵达奈良后,你大可不必抢车站的行李储存柜,又贵还很容易被抢完,出站,有奈良市的游客接待点,那里支付更便宜的费用还能寄存更久!然后你可以两手空空(我带着老爷爷蛋糕做午饭),沿着长街一路上山去找鹿勒

交通费用

JR难波 - JR奈良:JR 關西廣域鐵路周遊券 免费

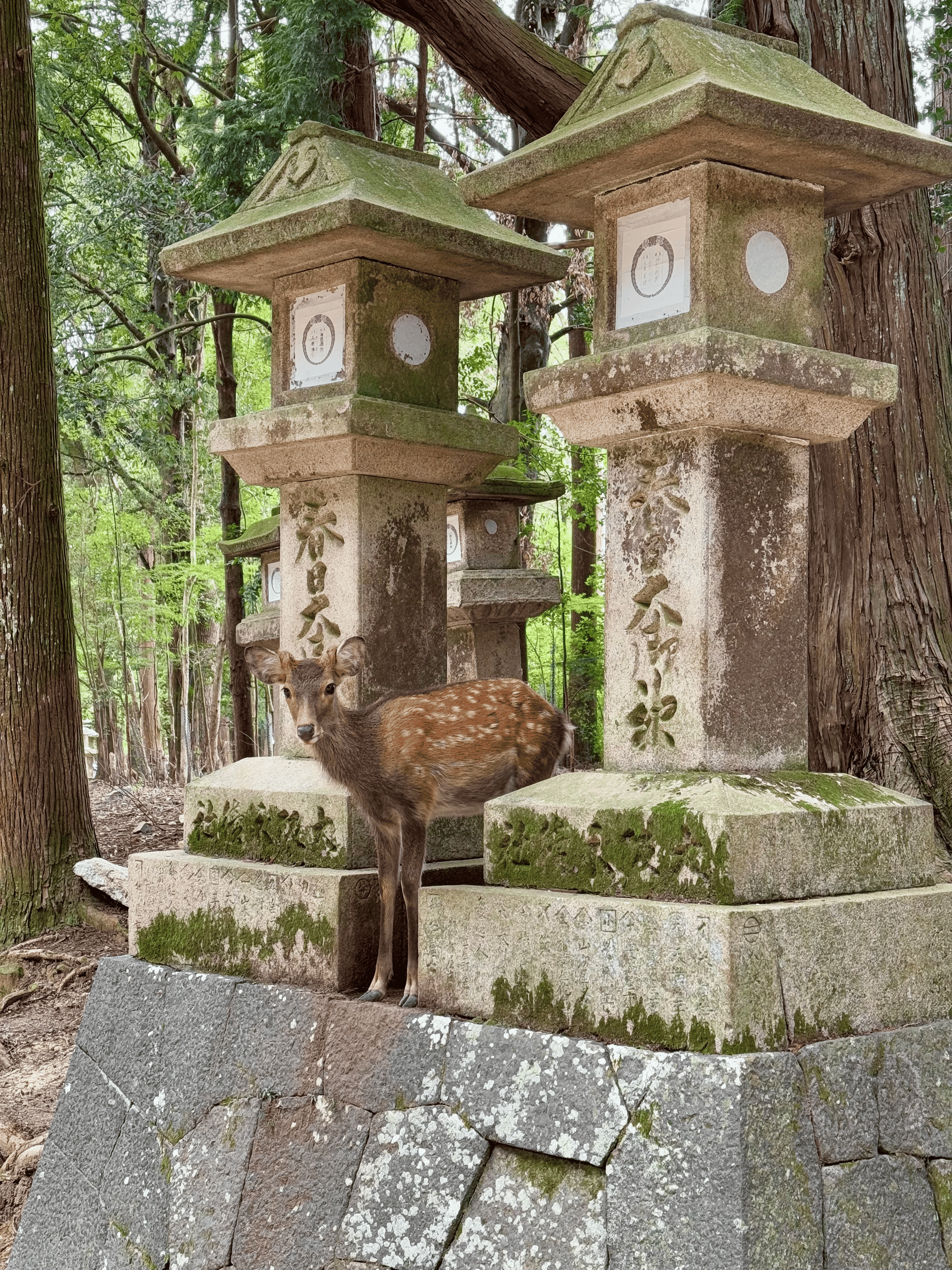

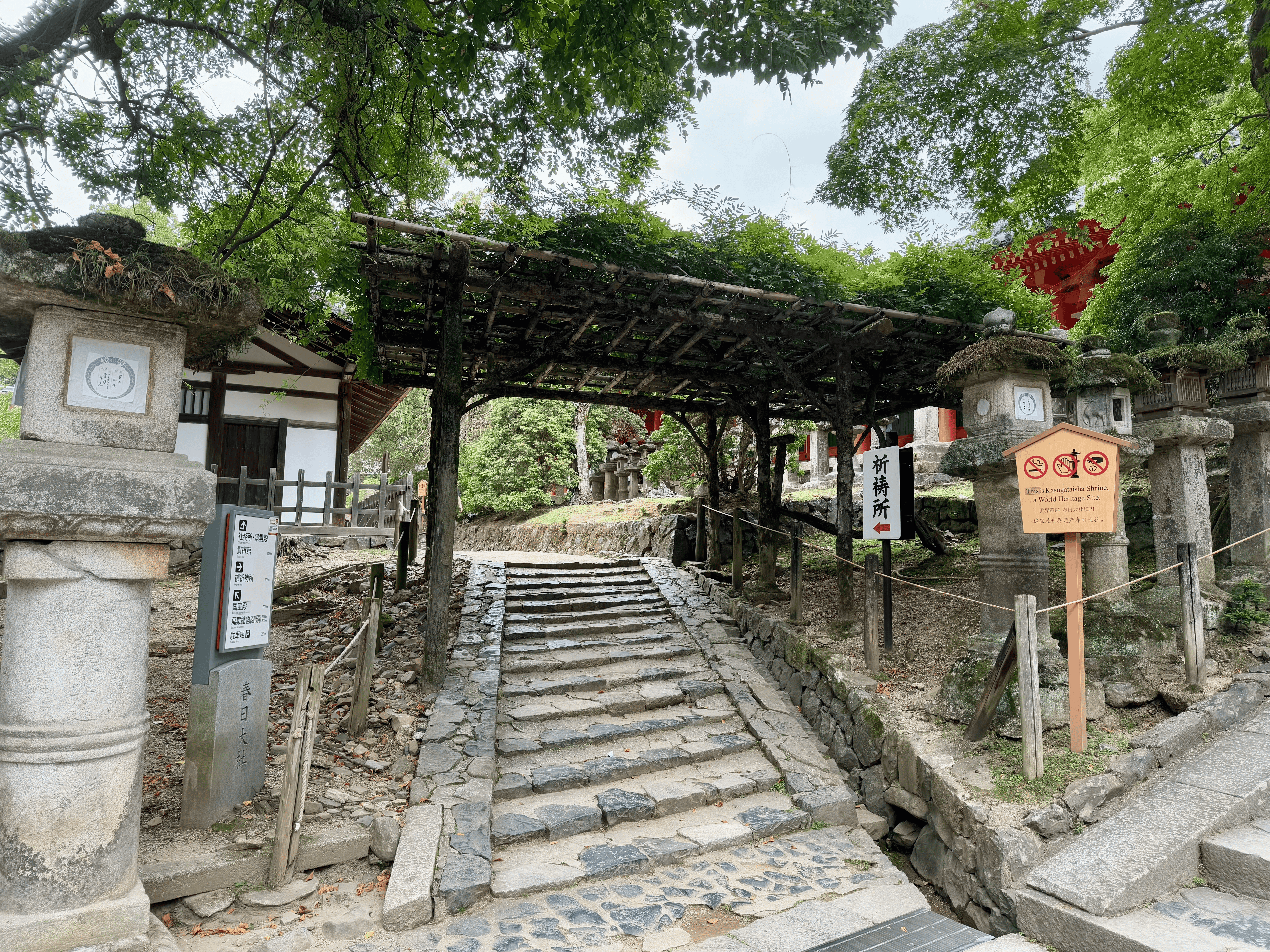

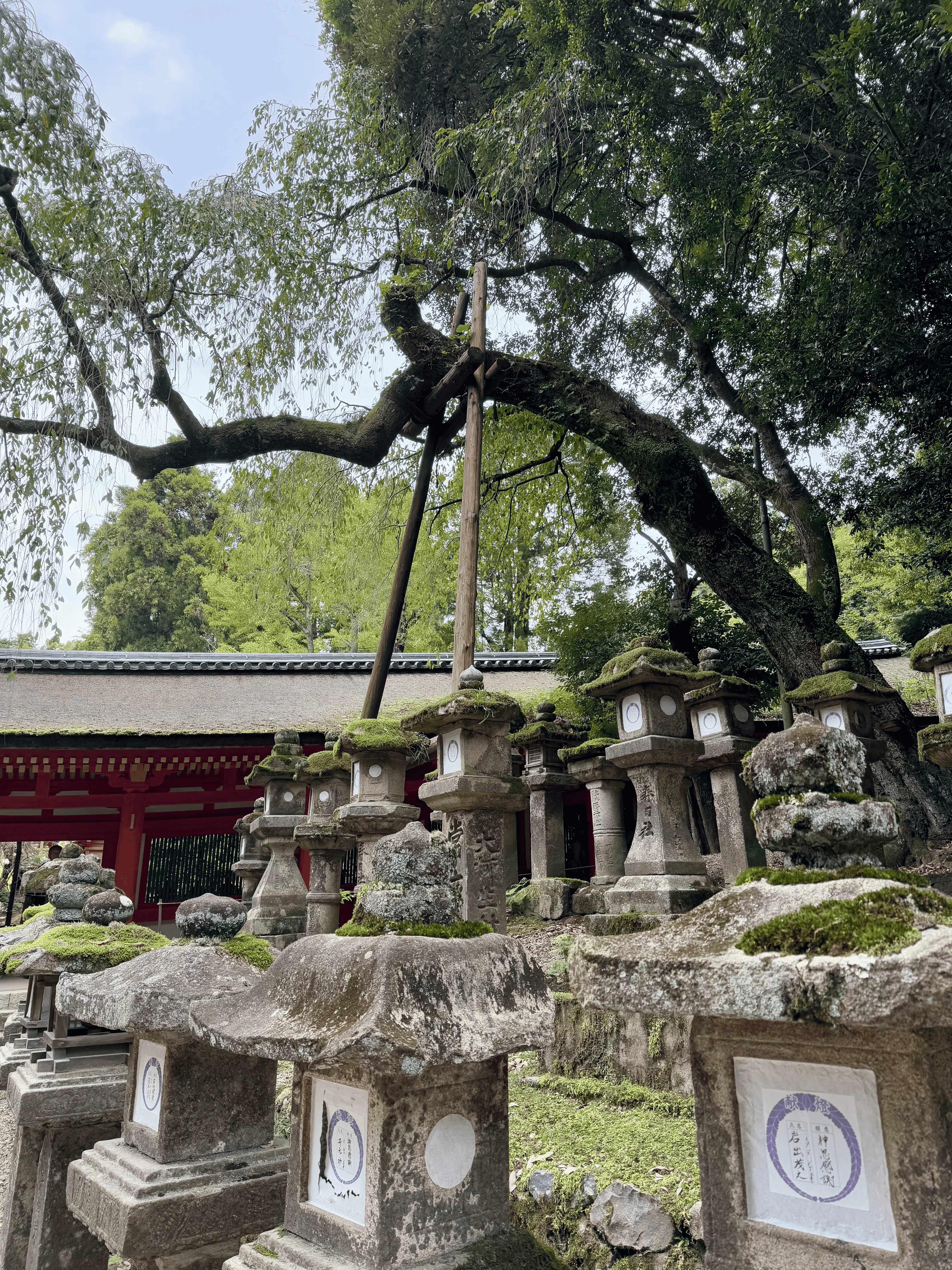

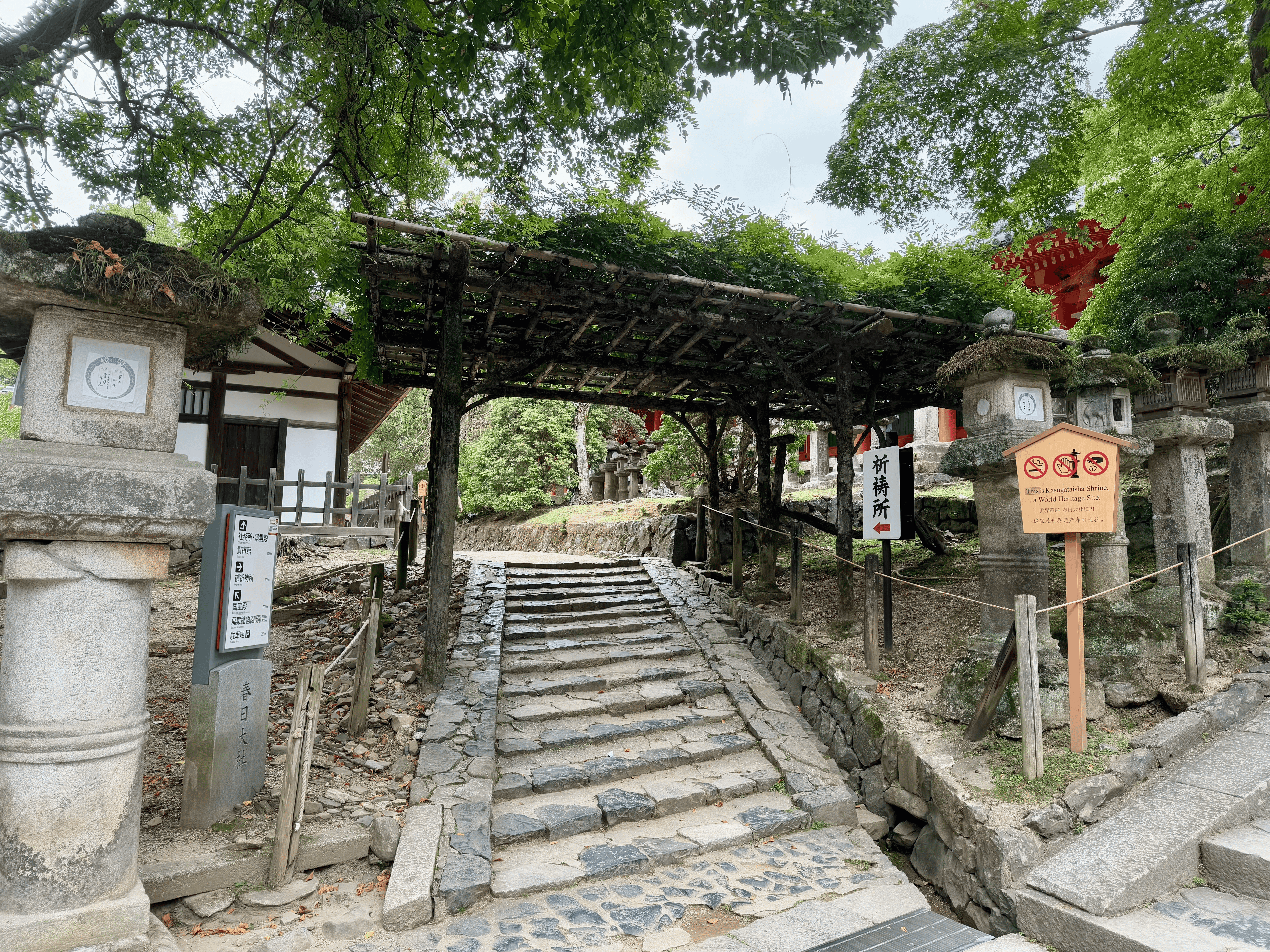

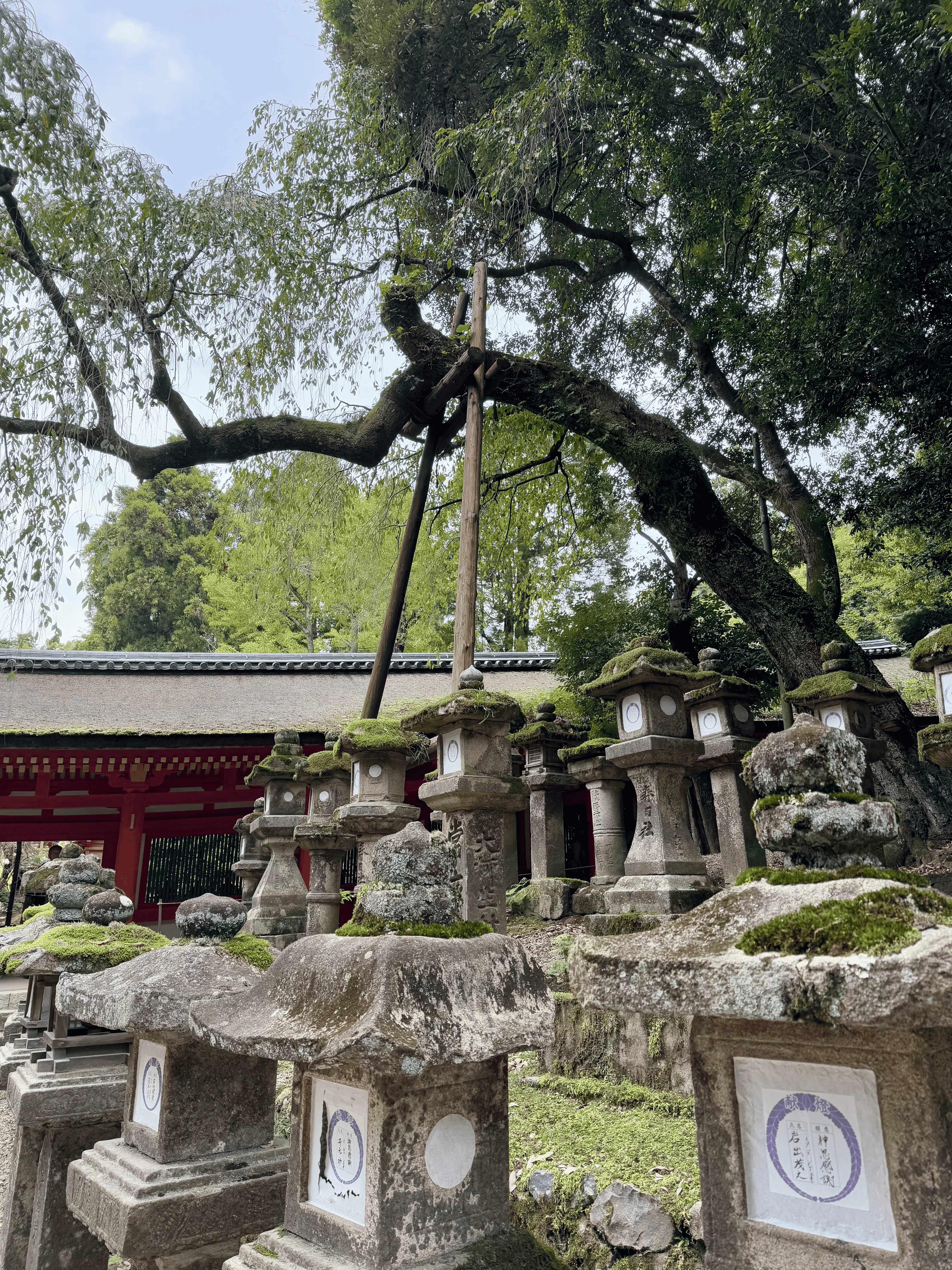

春日大社

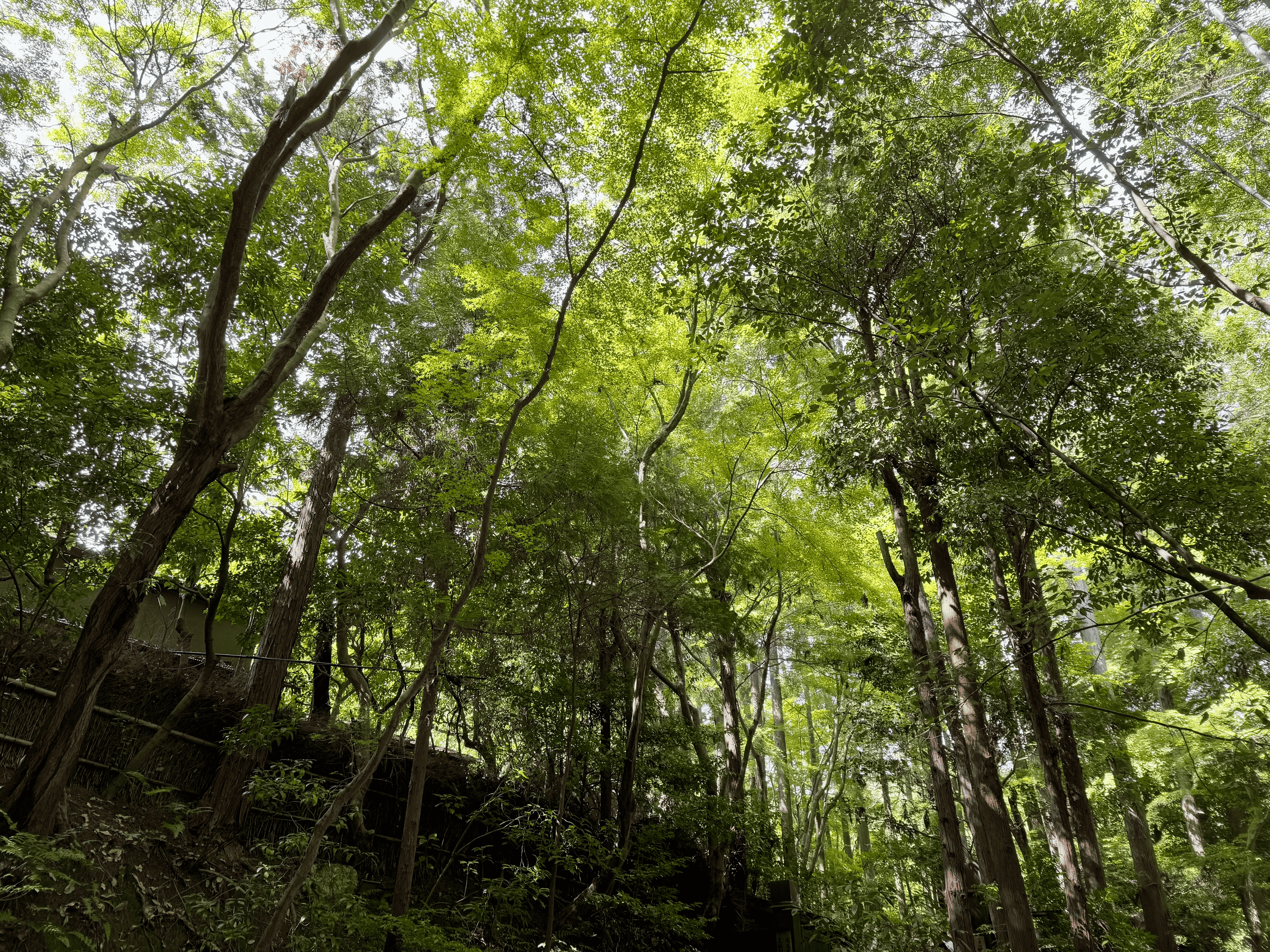

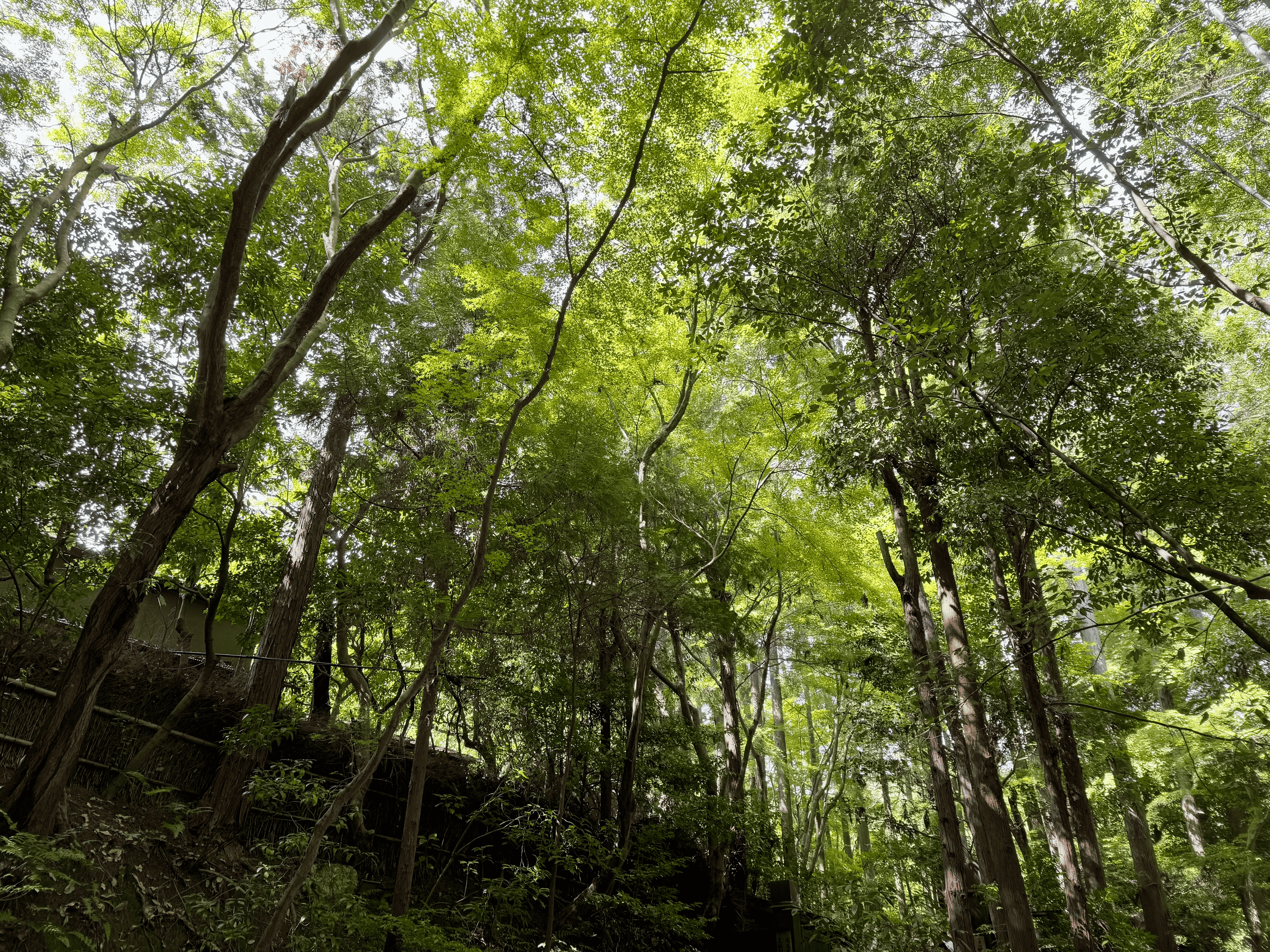

其实在爬小山,春日大社比奈良公园更幽静有趣

有很多的石灯,当然也少不了鹿,路上可以看到非常多来研学的学生,走在林间道,还是别有一番味道。

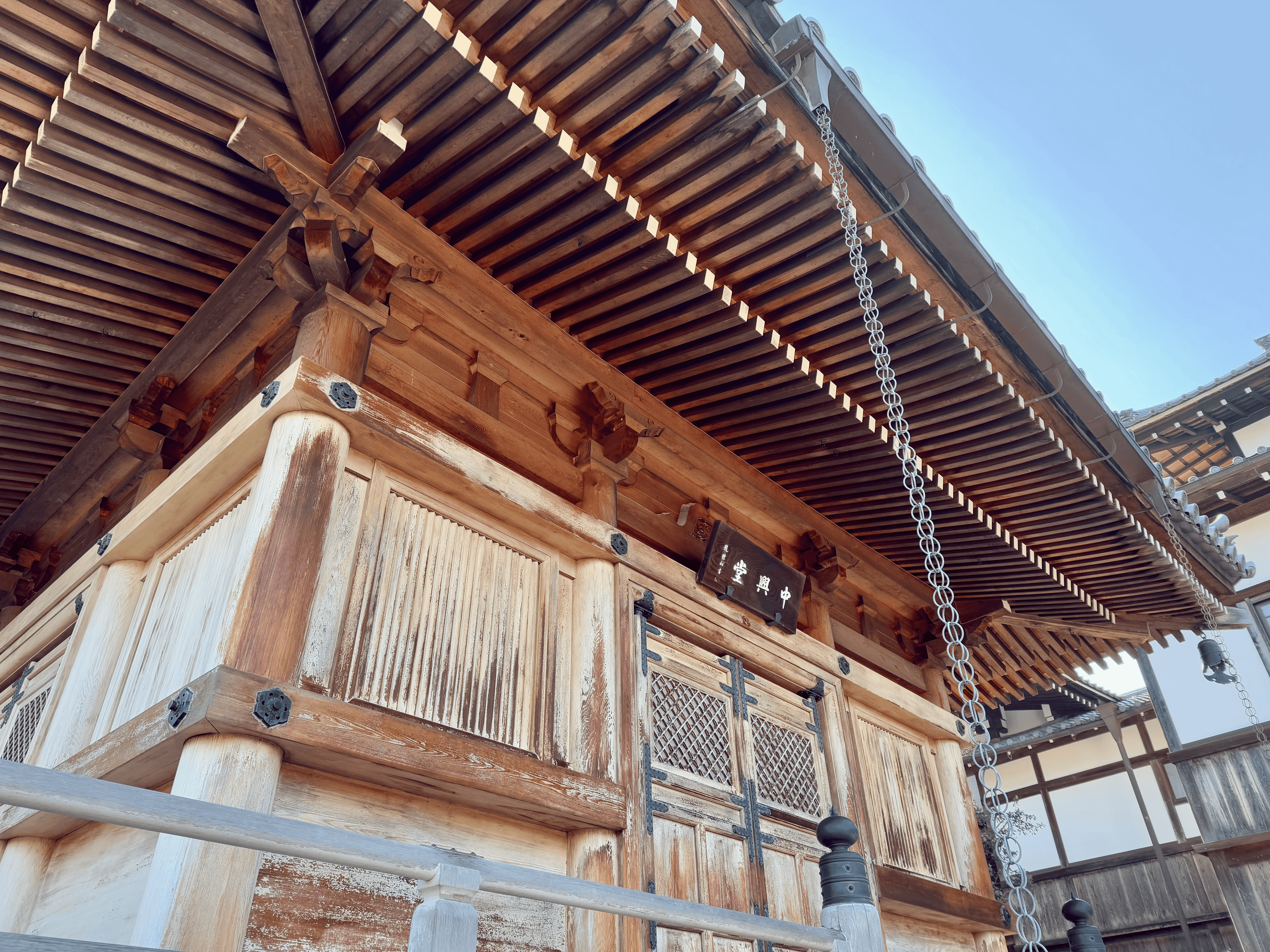

東大寺

你没资格啊你没资格,没买票就进不去大殿了

大殿那张是在门缝里照的,啊,你没听错,东大寺感觉是我在奈良体验不是很好的地方,太过拥挤

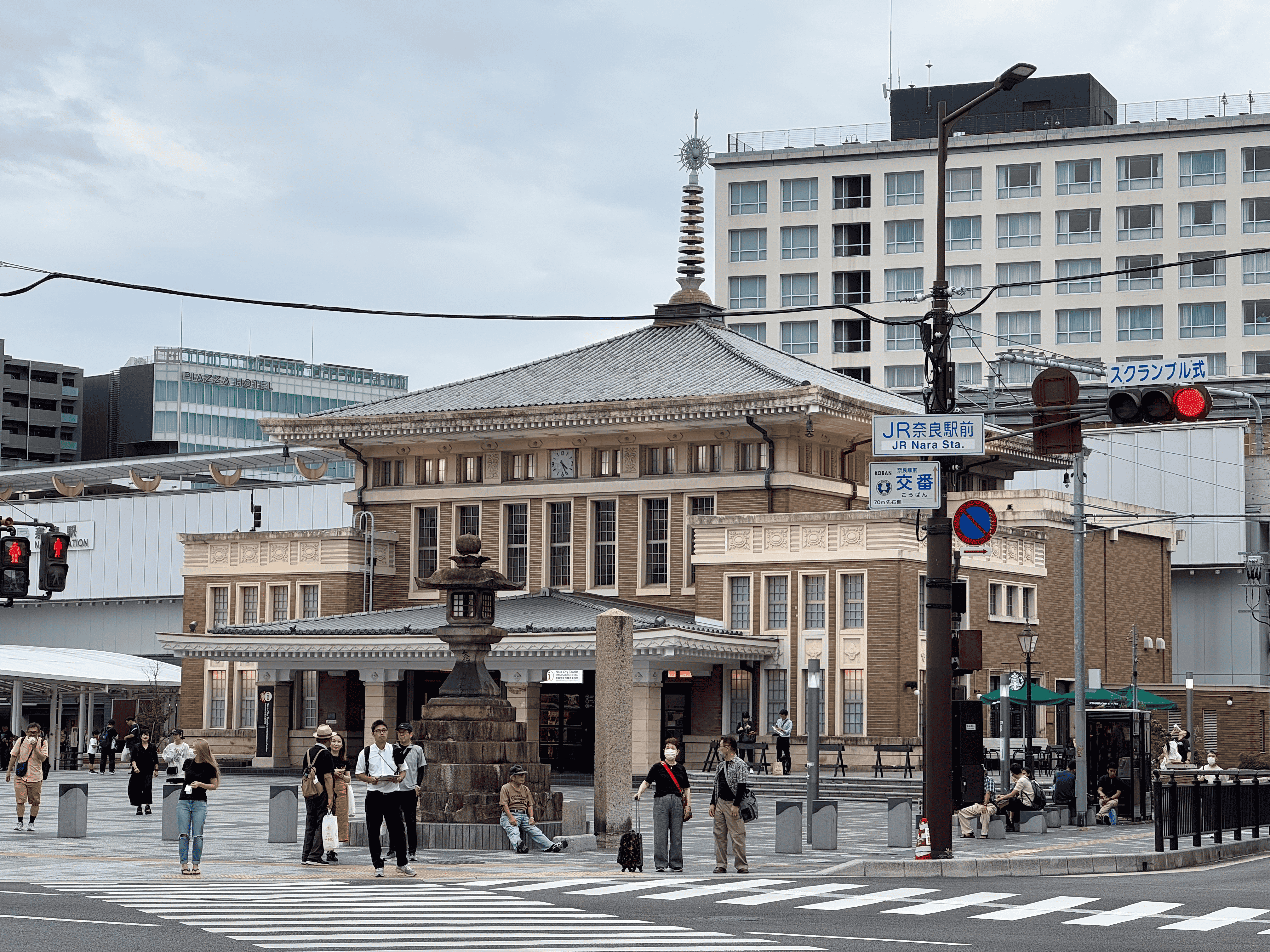

奈良小径

柳暗花明又一村

推荐所有在奈良游玩折返时,选择与来时不同的小路,你会看到非常多不同的景色,娴静的居民区、马路上的人力车、高速公鹿、现代化博物馆等等,同时我在奈良也再一次遇到了街头的歌手,仿佛小城给你的送别

Tips

1、在奈良往京都的列车上,我旁边坐了四位国人,都是中年大爷与大姨了。听他们在讨论旅途上的乐趣,有人觉得博物馆无趣,有人觉得能静下心来很有意思,我一开始并不打算和他们沟通交流,反而觉得略带吵闹,直到他们开始对地图,说着这趟车两站很快就能到京都时,我告诉他们没有那么快,这趟是快速,不是特急,还有大概5、6站需要停靠

他们对我来了兴致,也许是他乡遇故知,问我是一个人吗?怎么弄懂的交通,肯定是在这里读书很久了吧,也是去京都吗?我表示确实是一个人,也是自己做的攻略,他们表示不可思议,根本弄不懂日本的轨道交通,甚至找不到地方坐地铁,同样是来到三四天,差距太大了等等,过了一会,他们问我从那里来

我愣了一下,一时不知该怎么回答好,只能尴尬的说自己来自大陆,他们诶了一声,看得出是对我这个回答略带失望

“不是问你这个,是问你从哪个地方来的,我们是广州过来的”

“哦,我从杭州过来的,确实广东那边来这边玩的人很多”

后面我们大概又闲聊了会,直到我在东福寺准备下车,向他们道别,他们感到诧异说我不是也到京都吗?我表示在这站可以换乘地铁,到我住的地方方便,他们才意识到这件事,向我说他们住的地方离清水三条很近,问我能在哪换乘地铁,一时我也不太清楚京阪本線到不到清水三条,即使到也不能肯定我和他们上的是同一班列车(不同的班次会跨站),所以我还是建议他们按自己的原有计划比较好,并且提前叮嘱了他们日本乘公交是后上前下,作了道别

只不过后来等我看到京阪本線,才发现清水三条就在我前几站= =

交通费用

Sucia第六次充值:1000 JPY 约 48.49 RMB 交通

奈良线(JR) - 东福寺:960 JPY JR 關西廣域鐵路周遊券 不计

东福寺 - 祗園四條:170 JPY

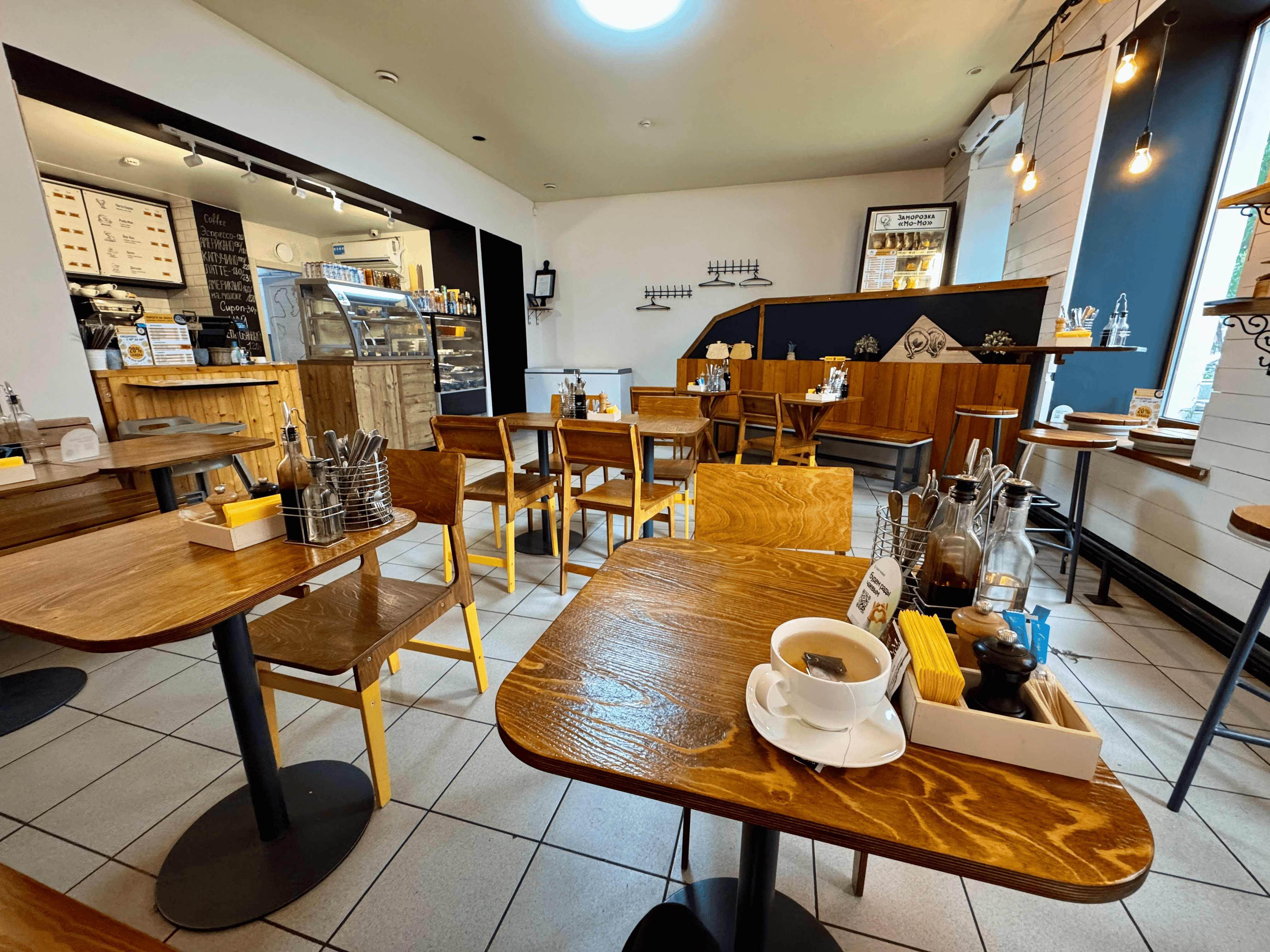

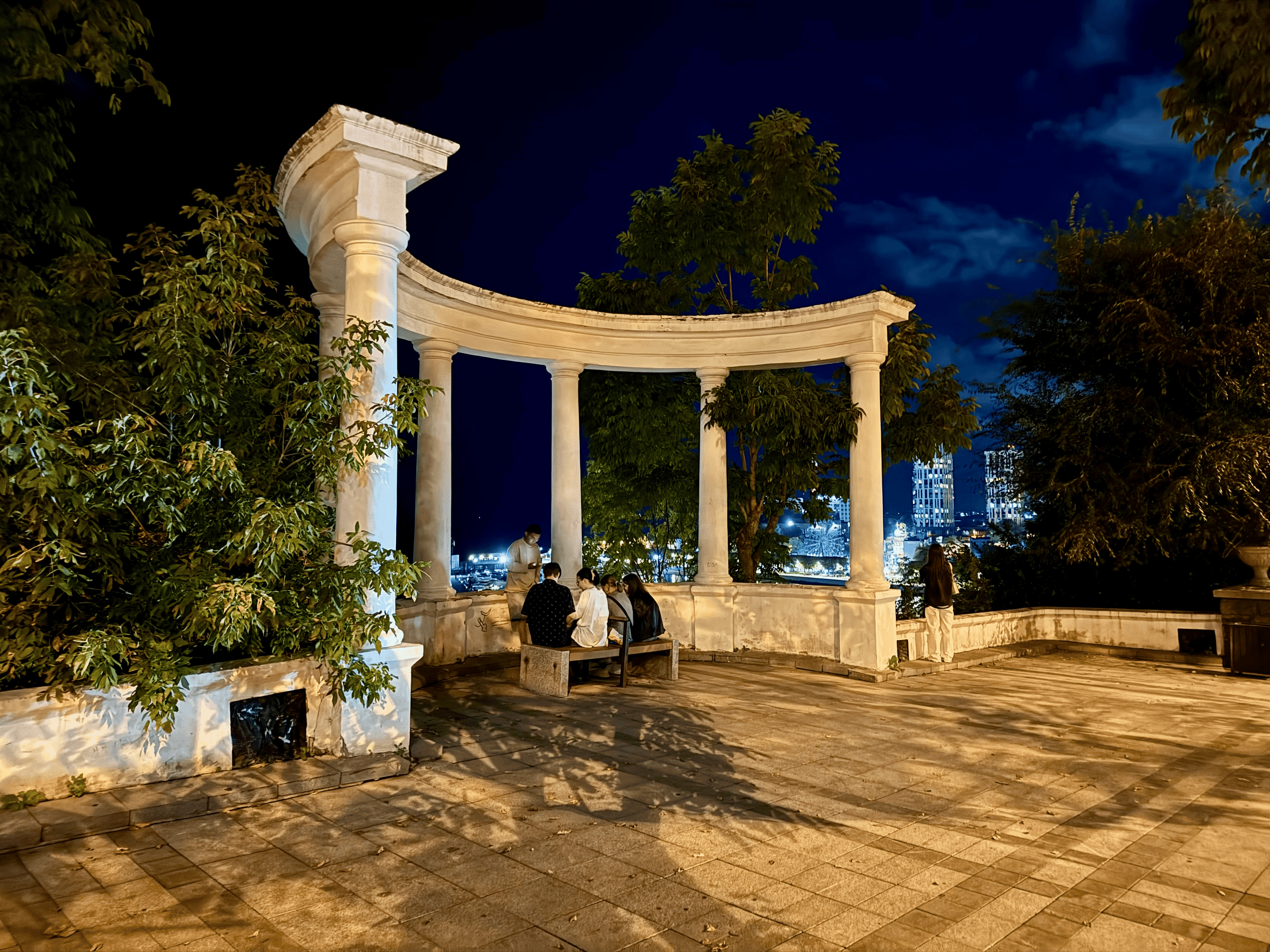

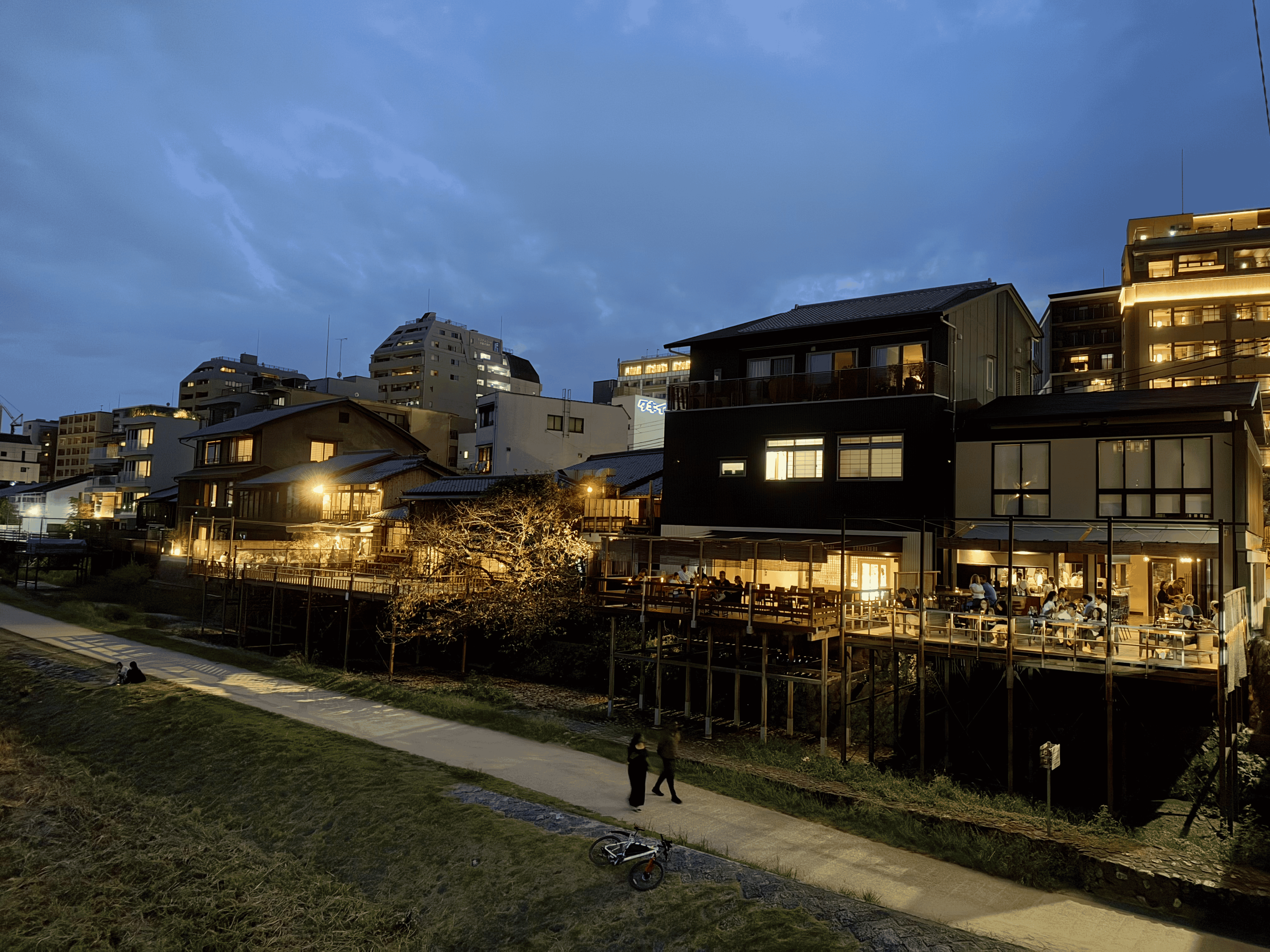

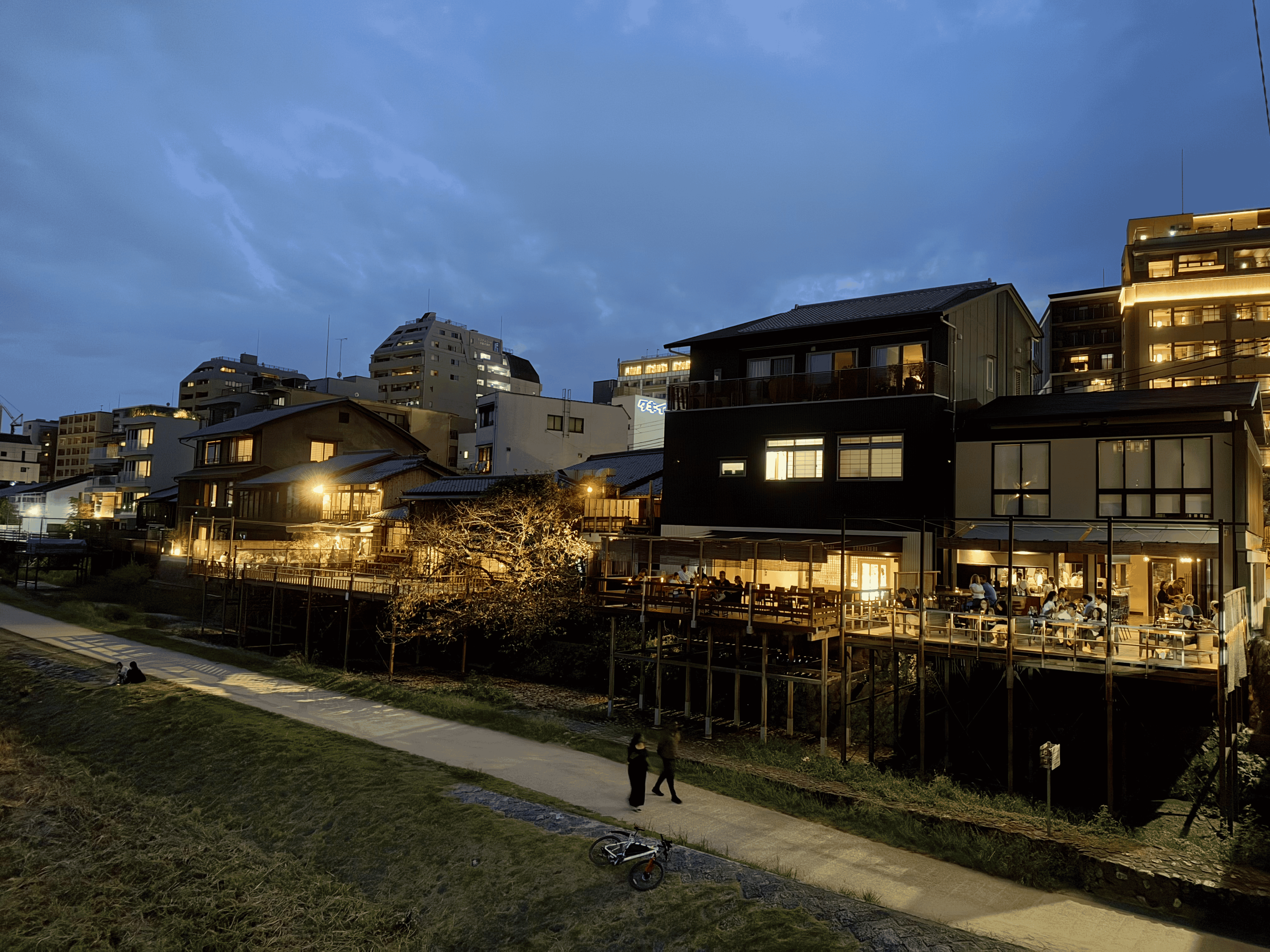

先斗町

如果一定要我在京都和大阪中选一个,我会毫不犹豫选择京都

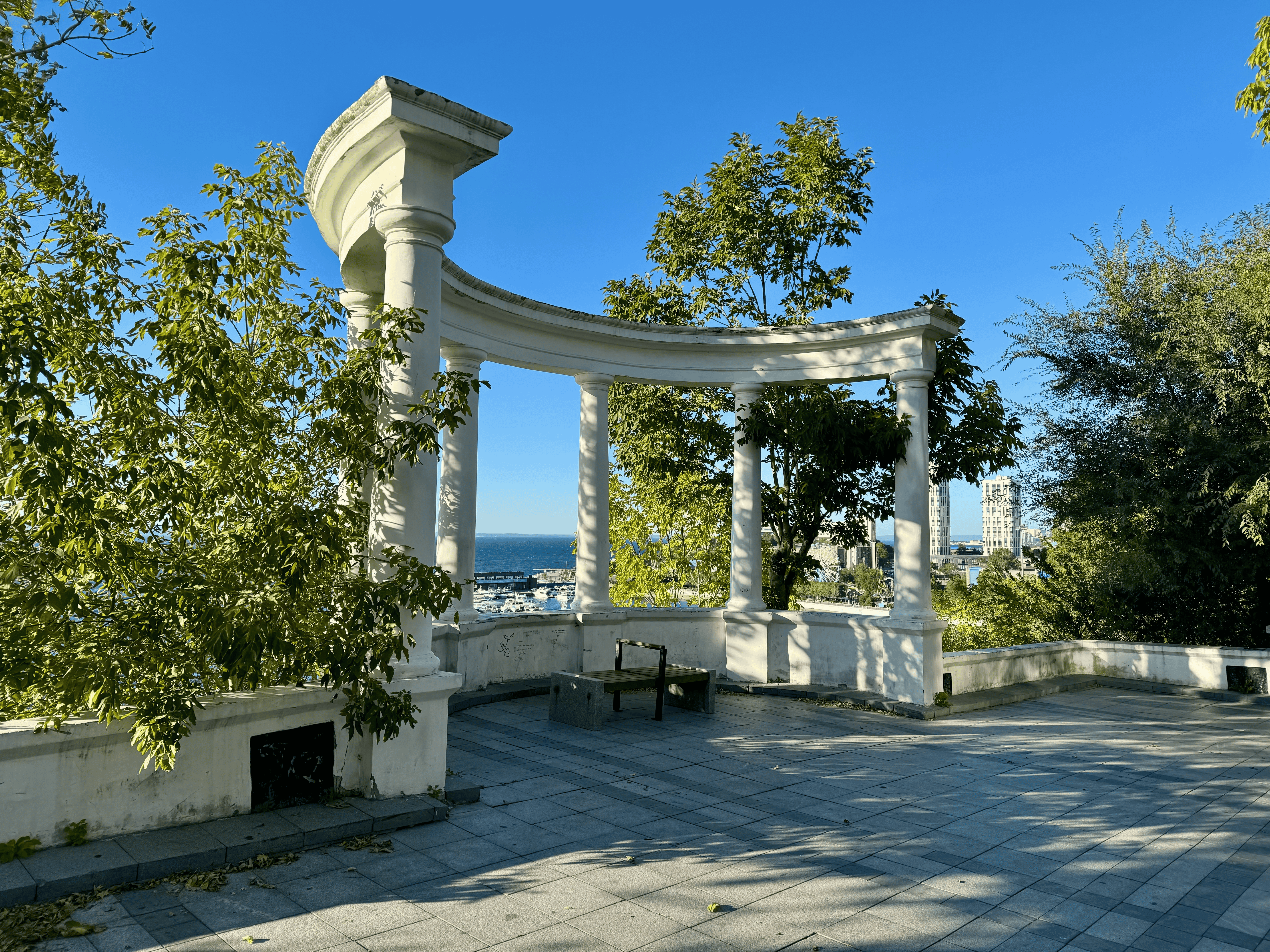

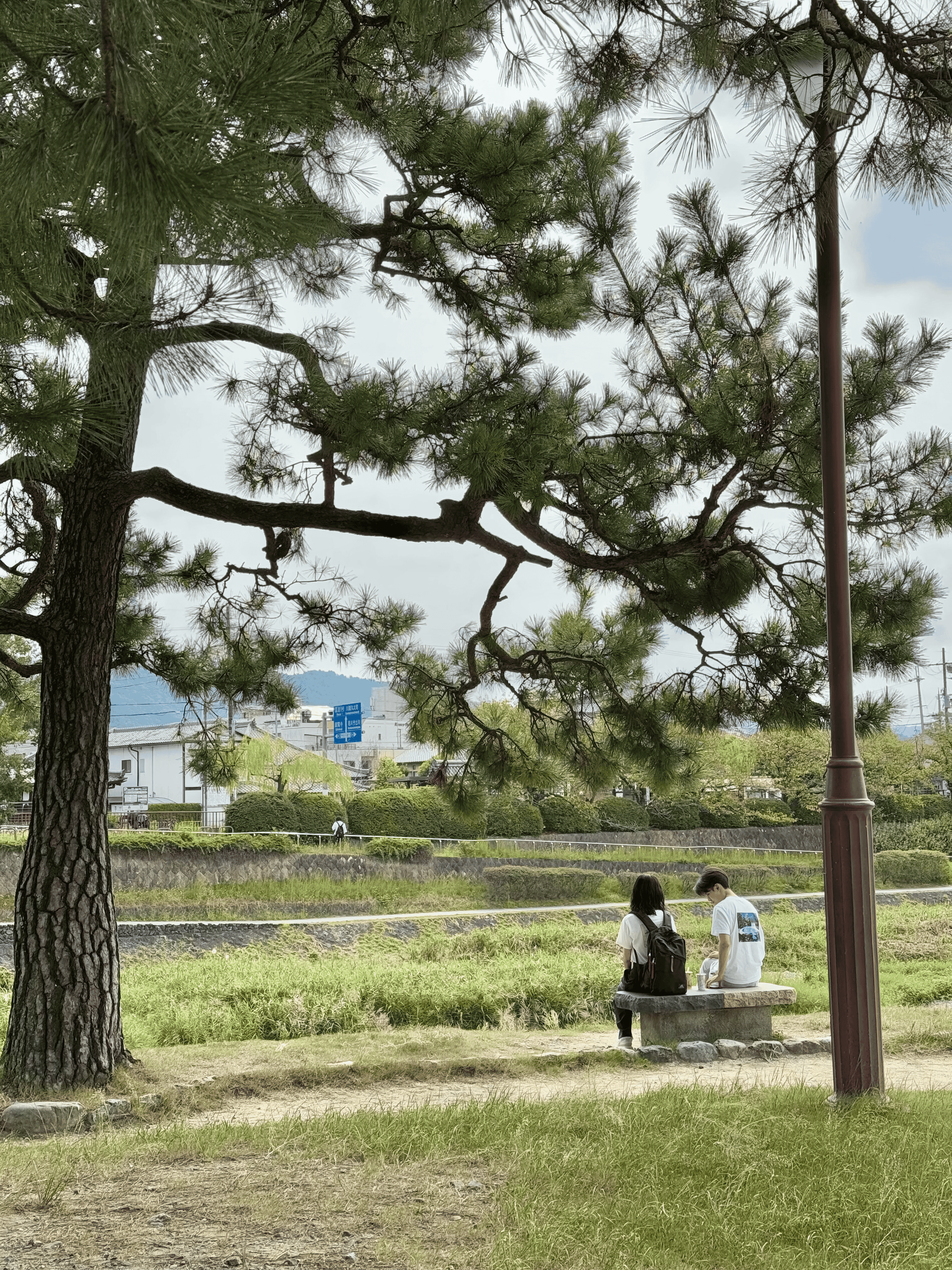

出祗園四條,过桥,鸭川夜景就展现了京都与大阪截然不同的一面,我无法形容我看到这浅浅一水的心理感受,感觉这就是我想象中的近畿关西

Tips

1、我是先去京都四條河原町R&B酒店办完入住后,出来觅食的,日本不同城市的房税都不同,比较玩味的是,在大阪住的酒店更贵更好,收的税却比京都低且少

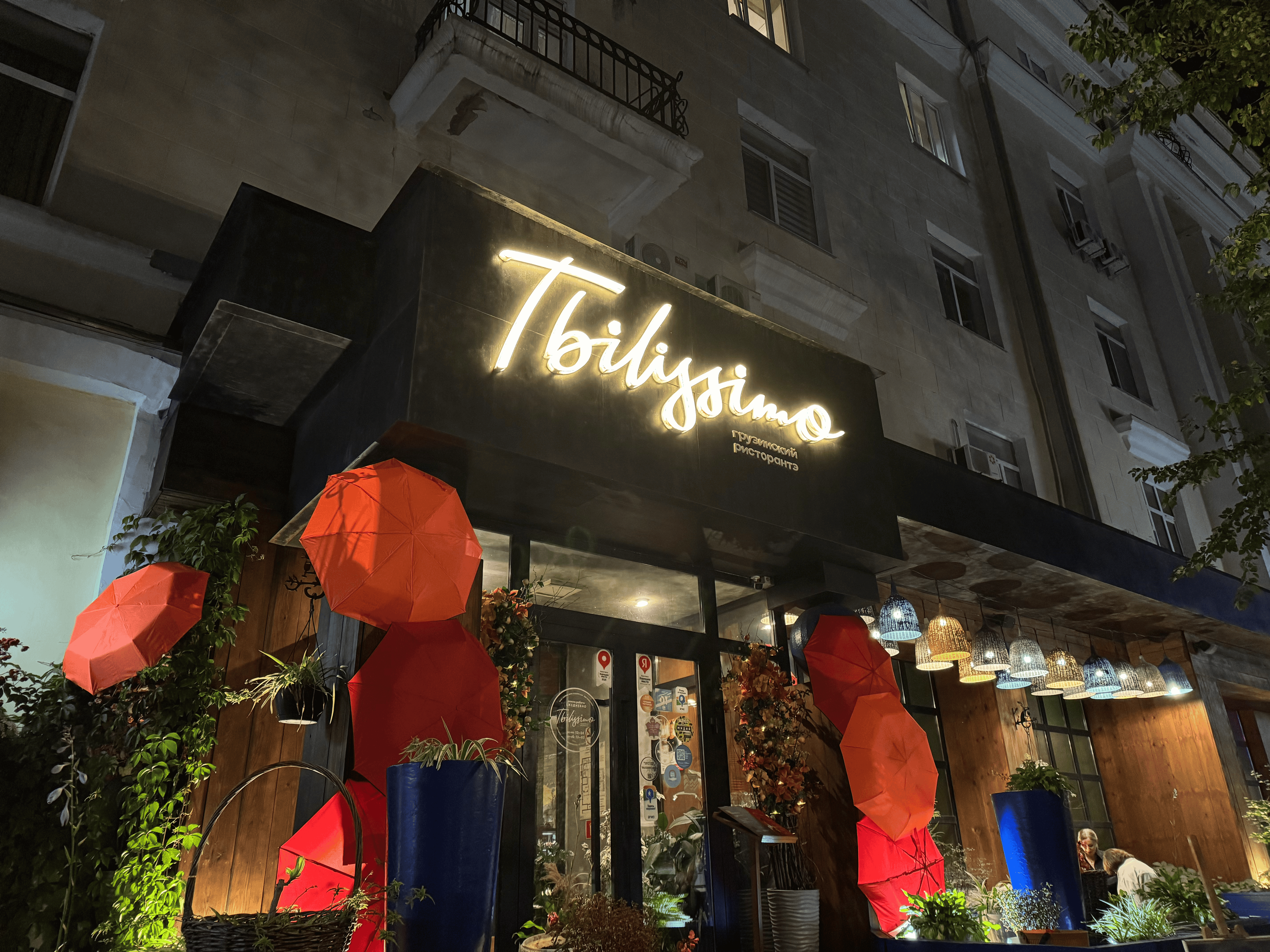

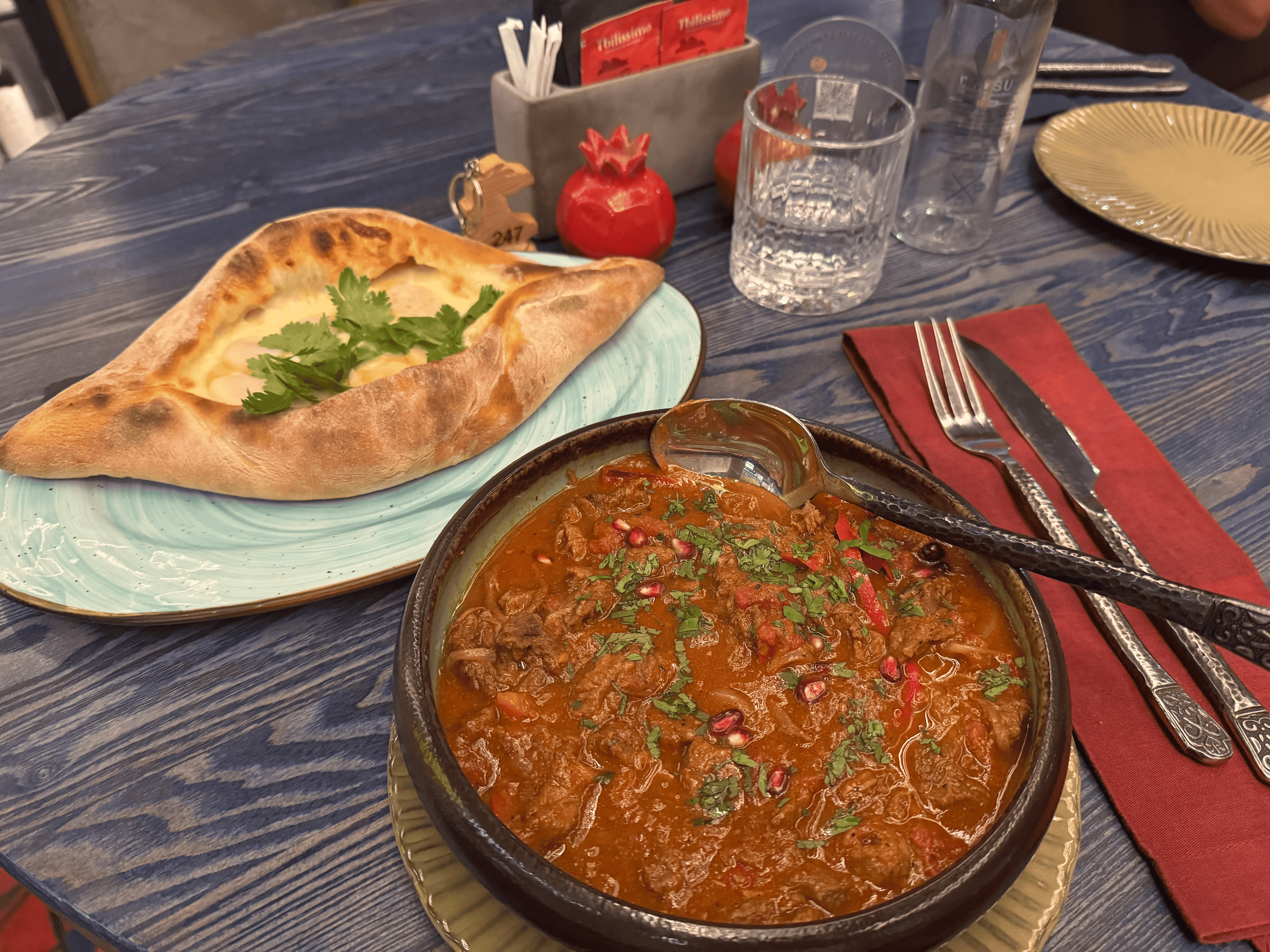

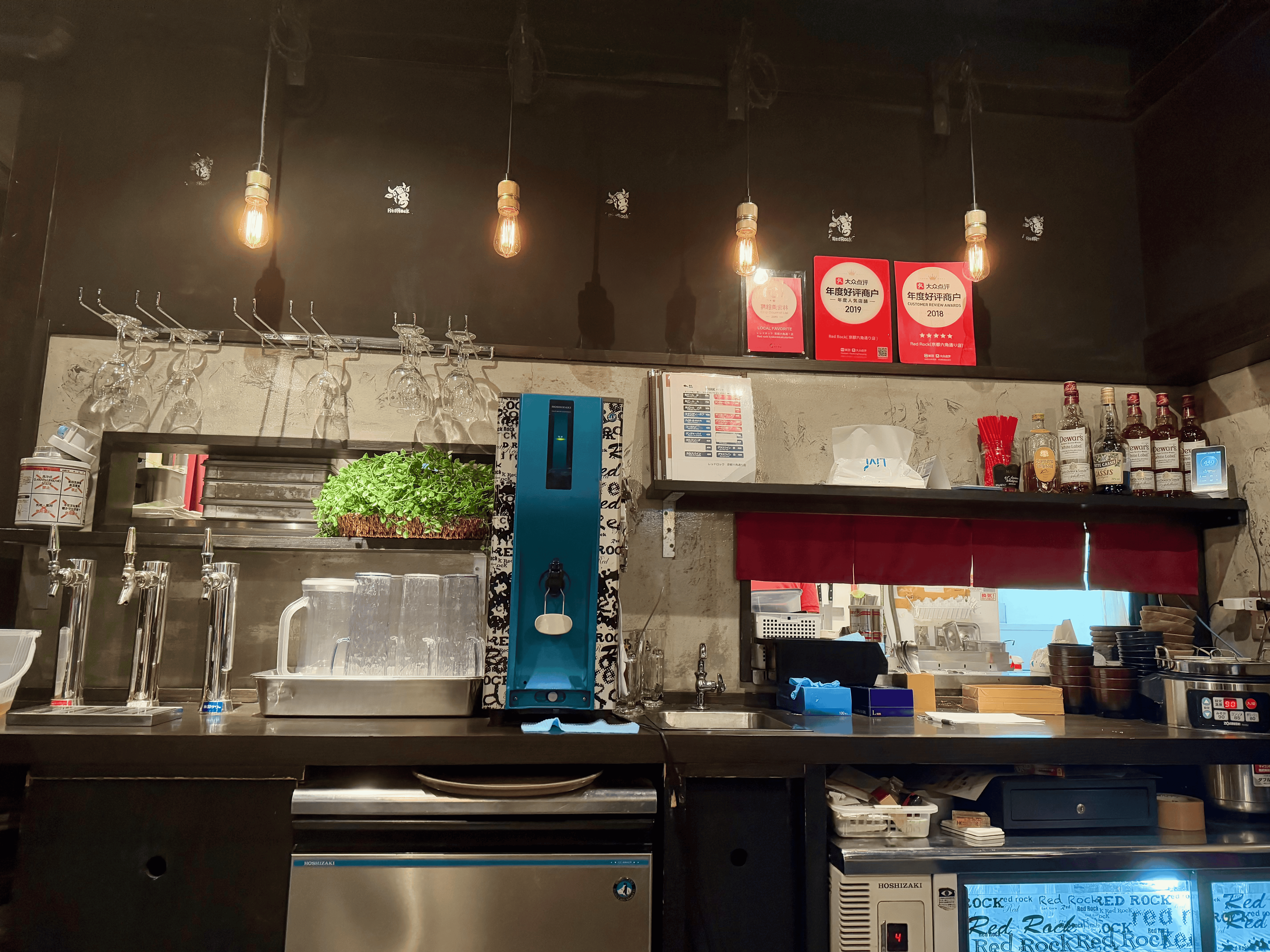

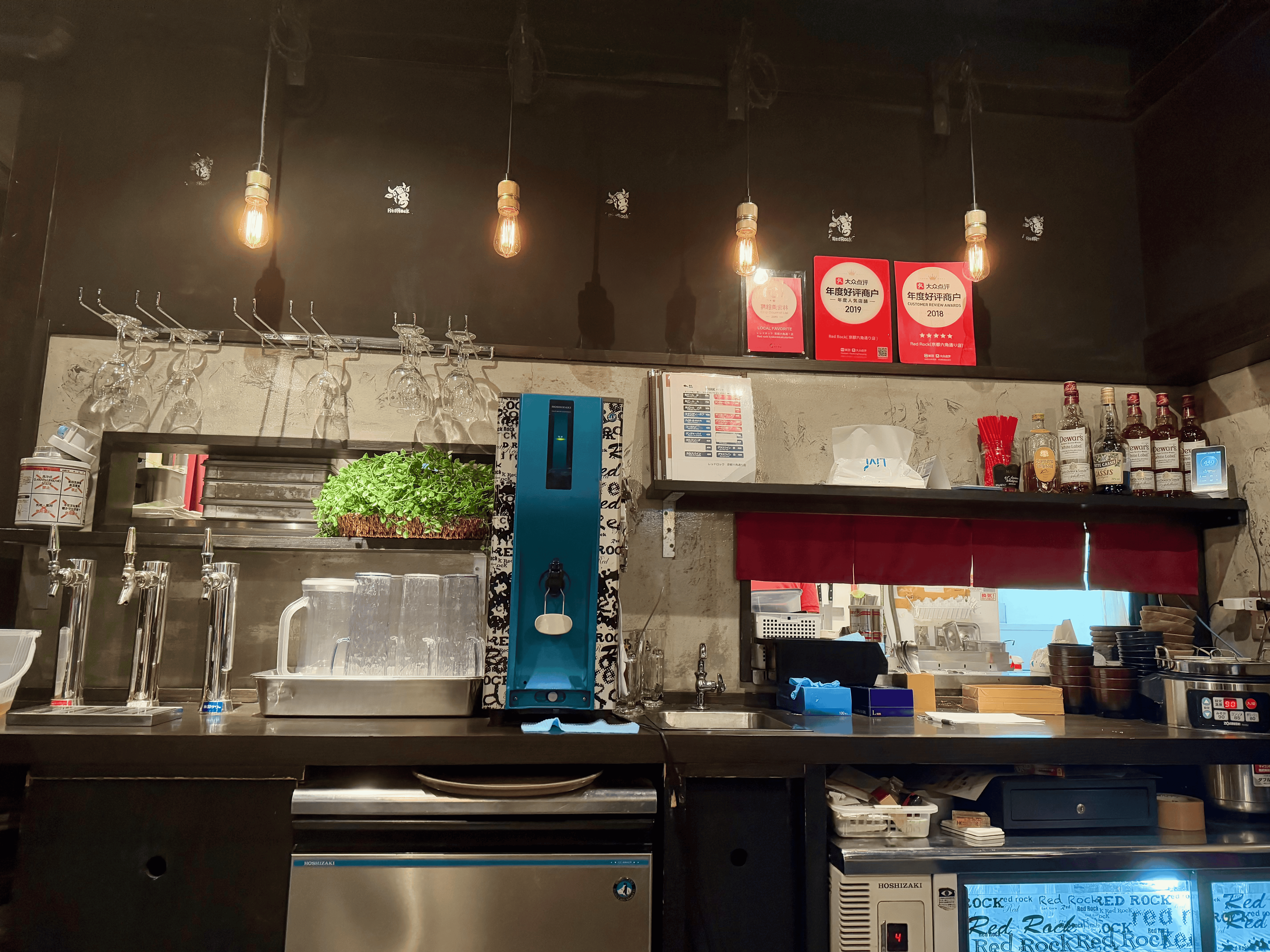

2、到京都后我吃的明显比大阪好,在大阪有印象的都是什么点心(可乐饼、鲷鱼烧、起司蛋糕),日料即使有芥末酱油也不是什么好吃,即使有一天去神户吃了牛肉饭,但没有太尝出和国内的外卖差别……但是,在京都不同了,虽然第一天也是吃的牛肉饭,但这个肉是更生但是更好吃的一大份,餐厅氛围也很好,柜台墙壁上两个大众点评证书给我整不会了233333

晚餐费用

1、牛排丼 Red Rock(至少是大盛):800 JPY 约39.59 RMB

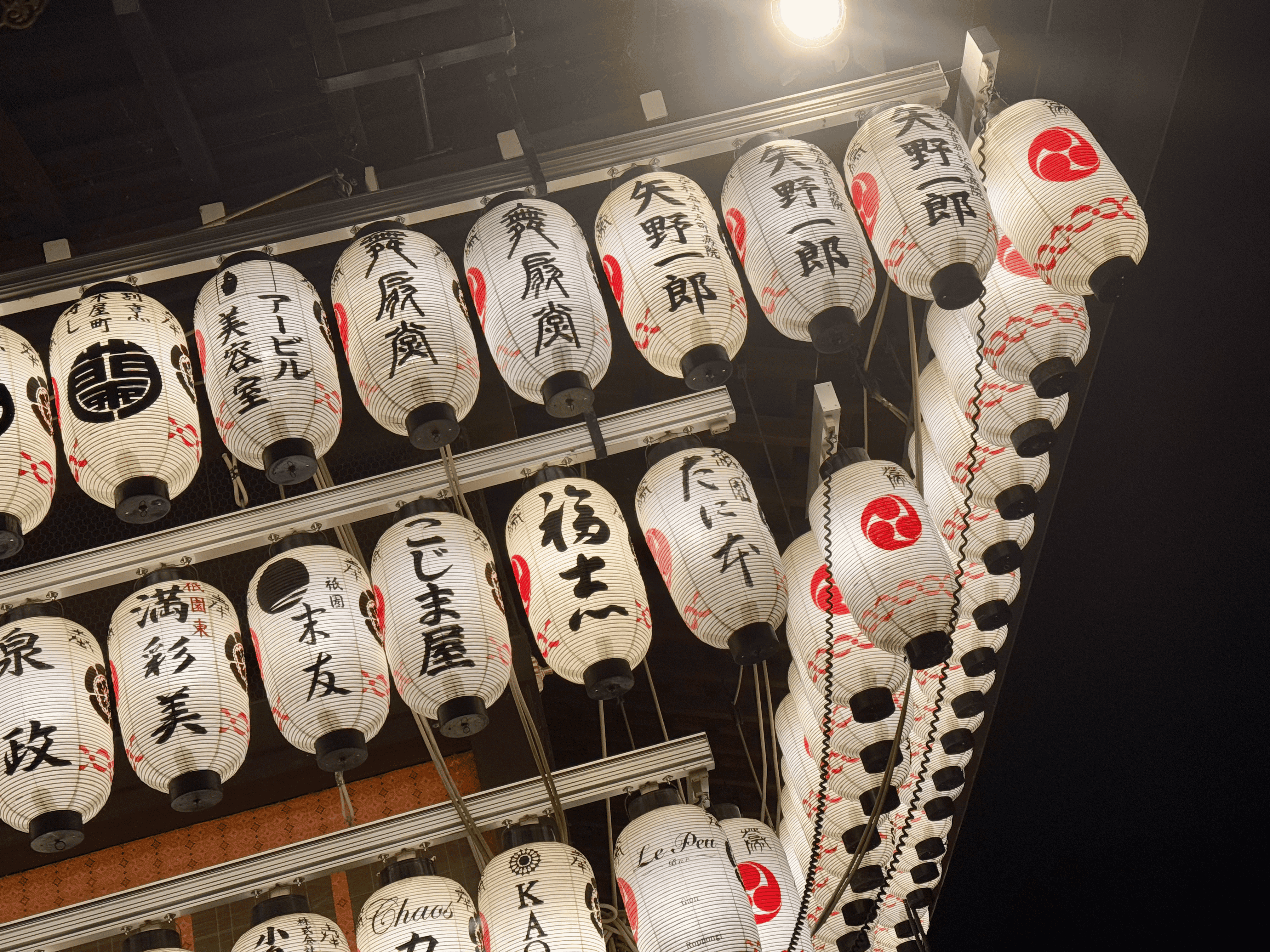

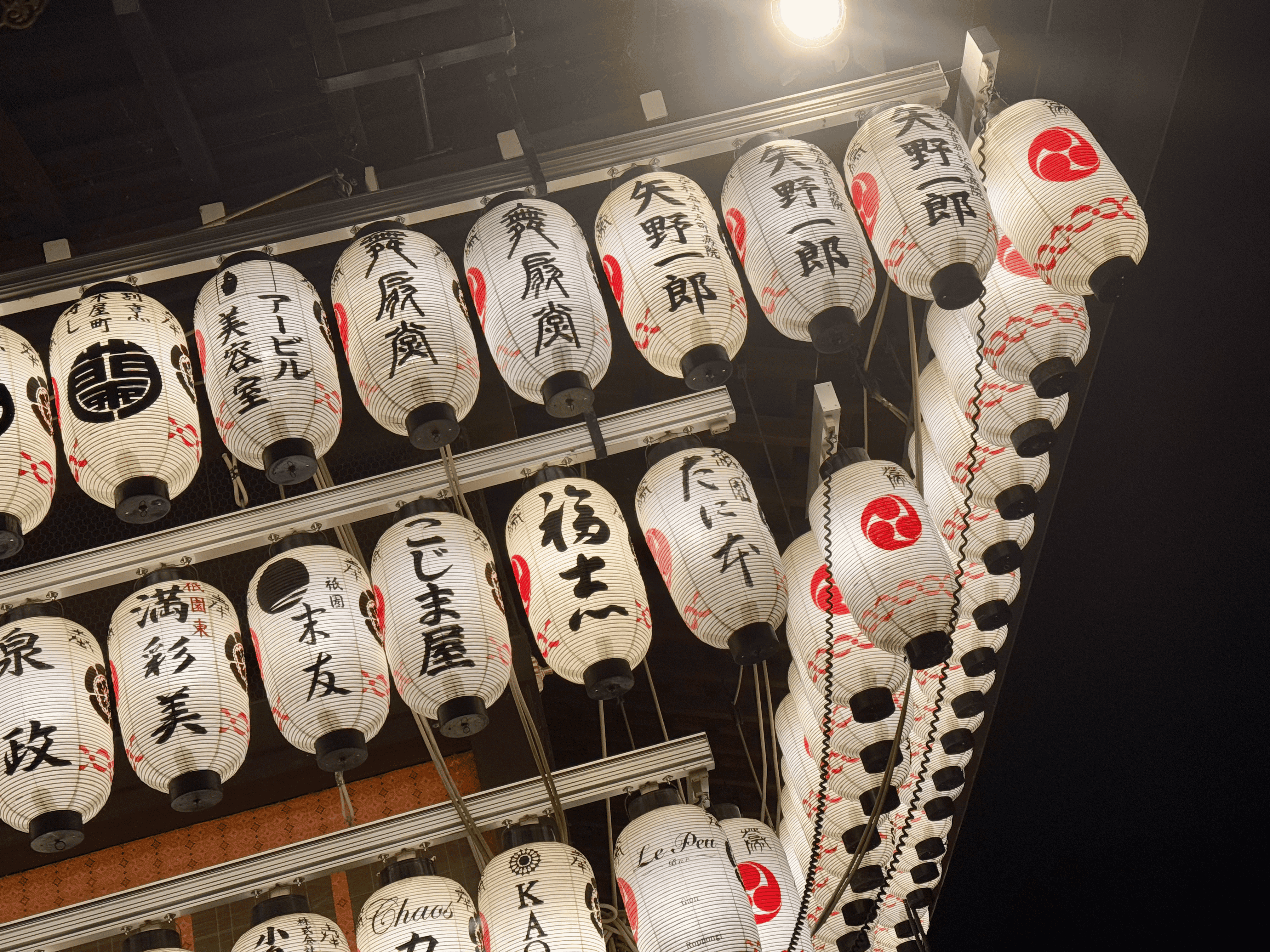

祇園

非常适合散步,以此感受京都城市规划的美好

祇園其实是很大一个范围,可以从祇園白川过去,沿着还能到八坂神社,一路上橘灯点点,小桥流水

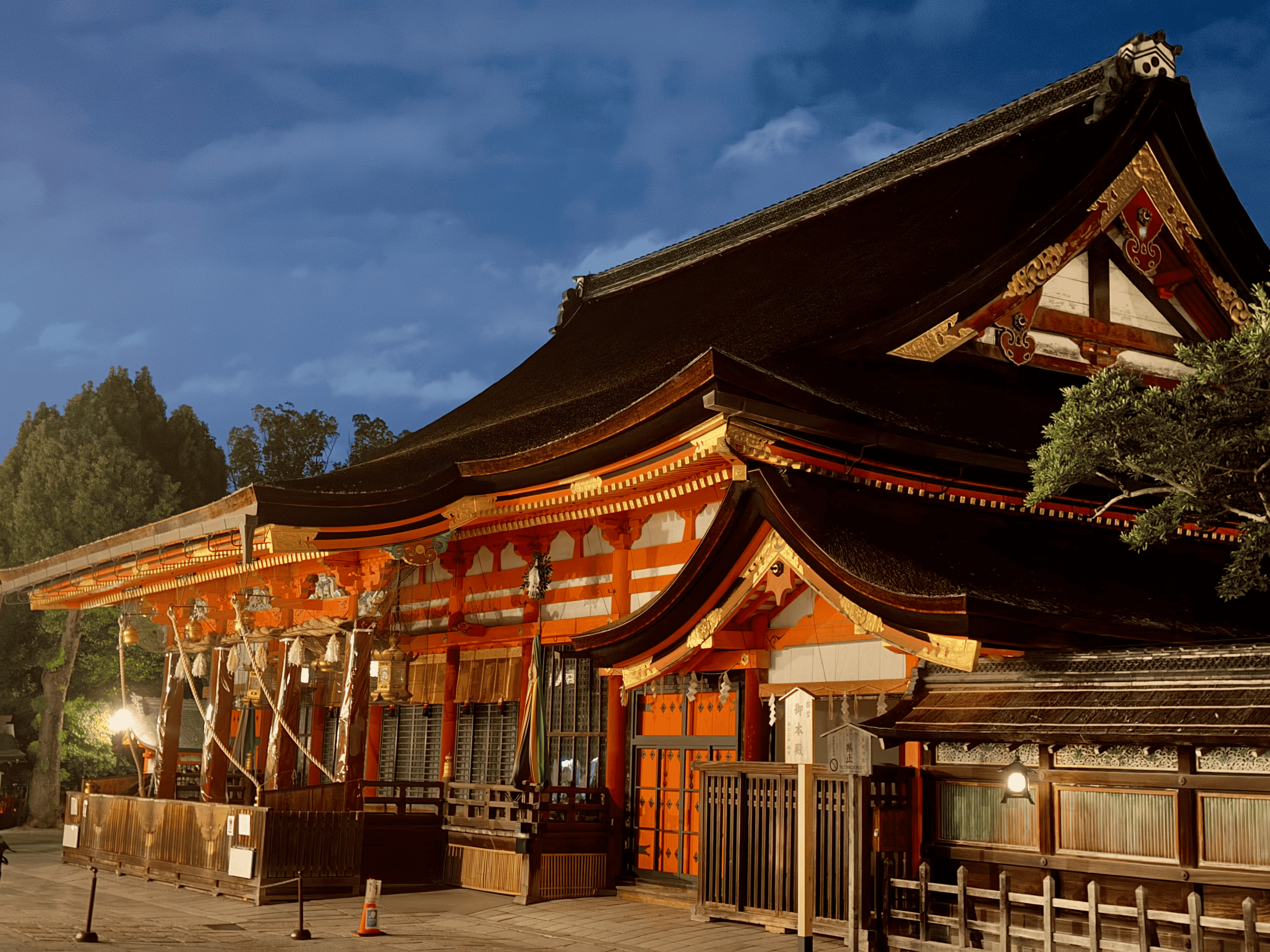

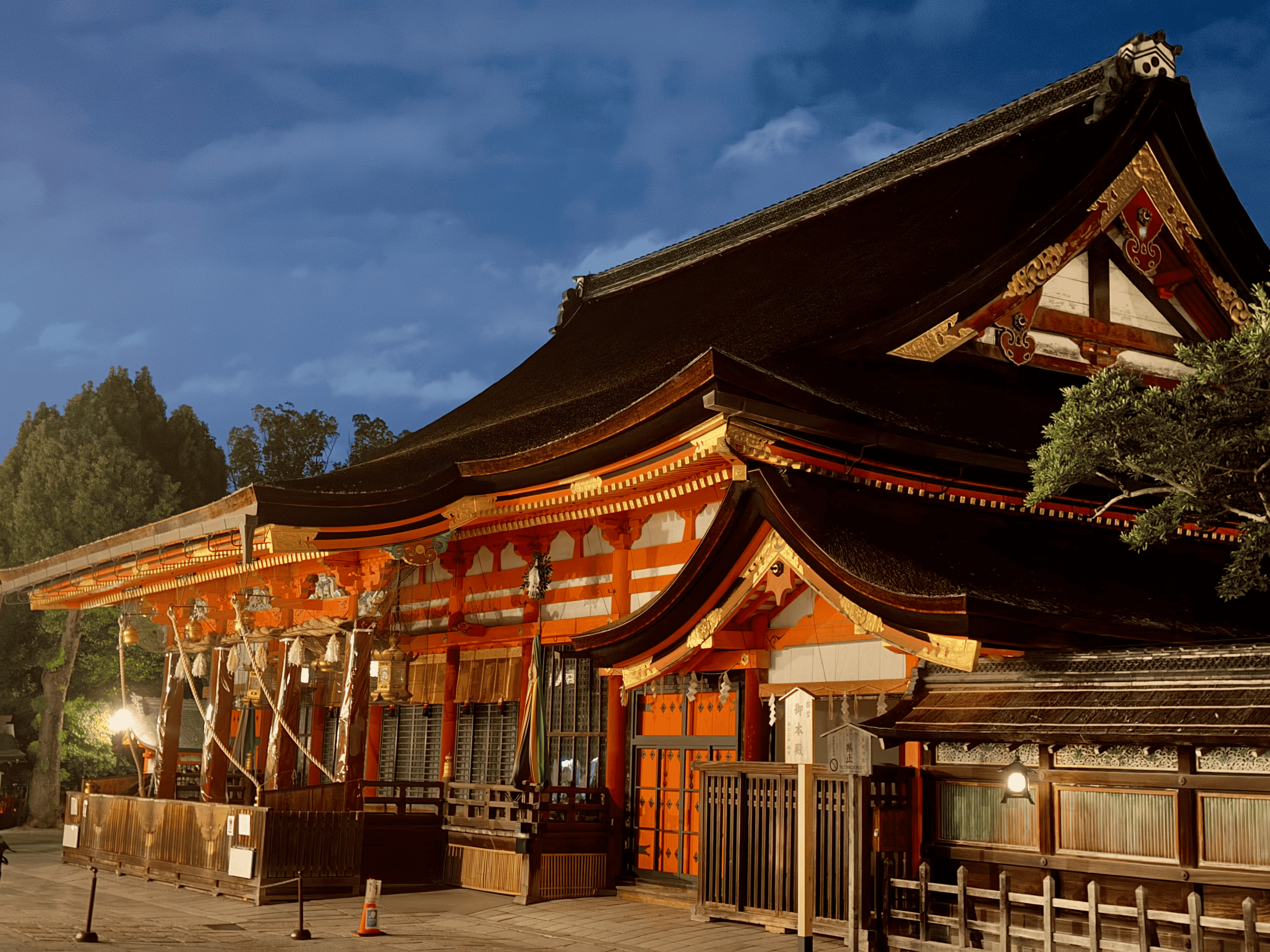

八坂神社

醉翁之意不在酒

可惜为了赶时间和顺路(事实证明是对的),我选择了晚上到访八坂神社,所以没什么好照片,但是,塞翁失马,醉翁之意,神社有好几对穿浴衣木屐的小姐姐和coser(不放照片了,背影都不会放的),很随性自然的做着她们的参拜,让你不觉得特别与刻意

Tips

1、O神确实在日本也很有知名度,从扭蛋机到便利店销售的杂志期刊都有身影(对青少年的影响不可估量.jpg)

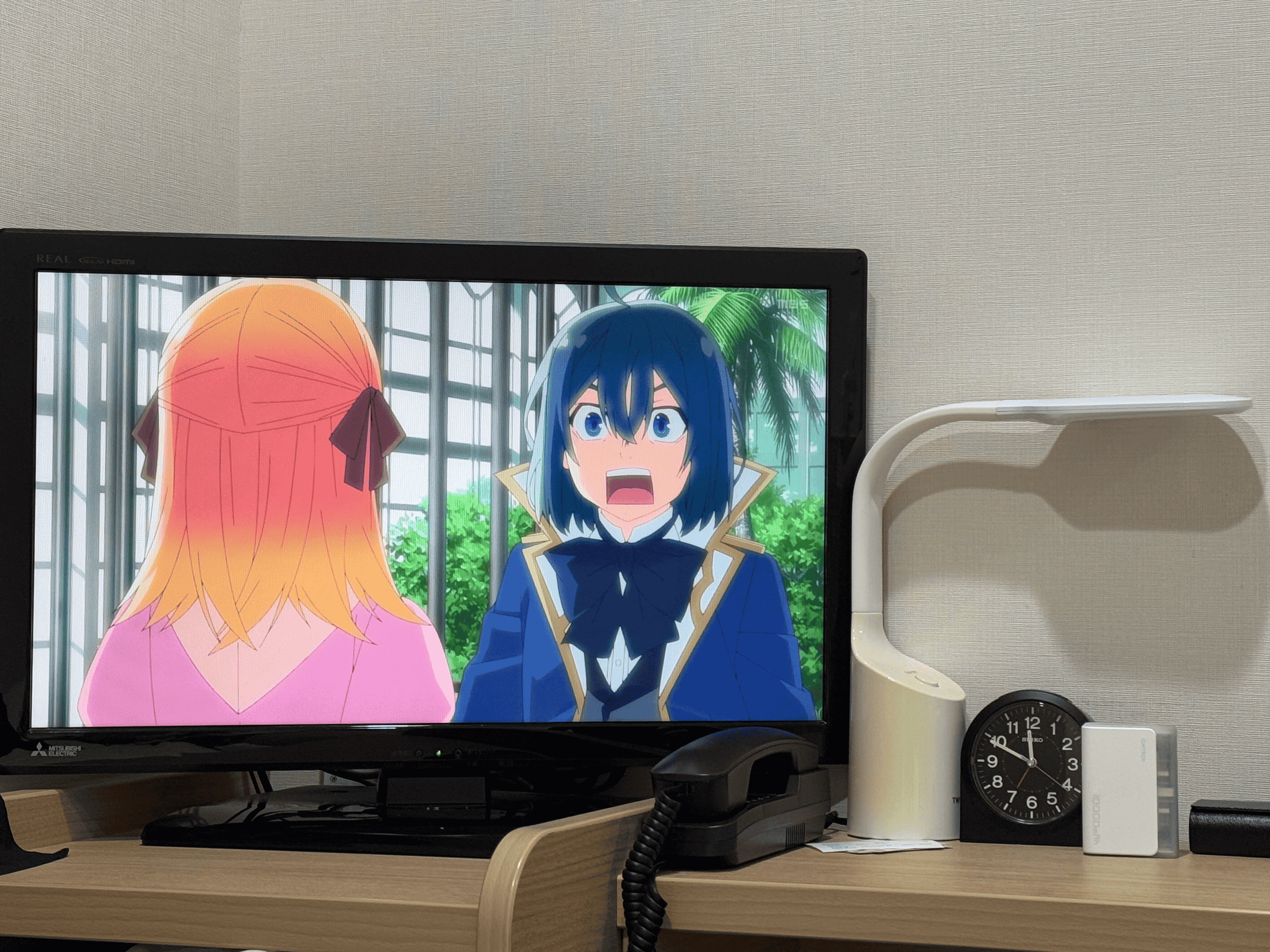

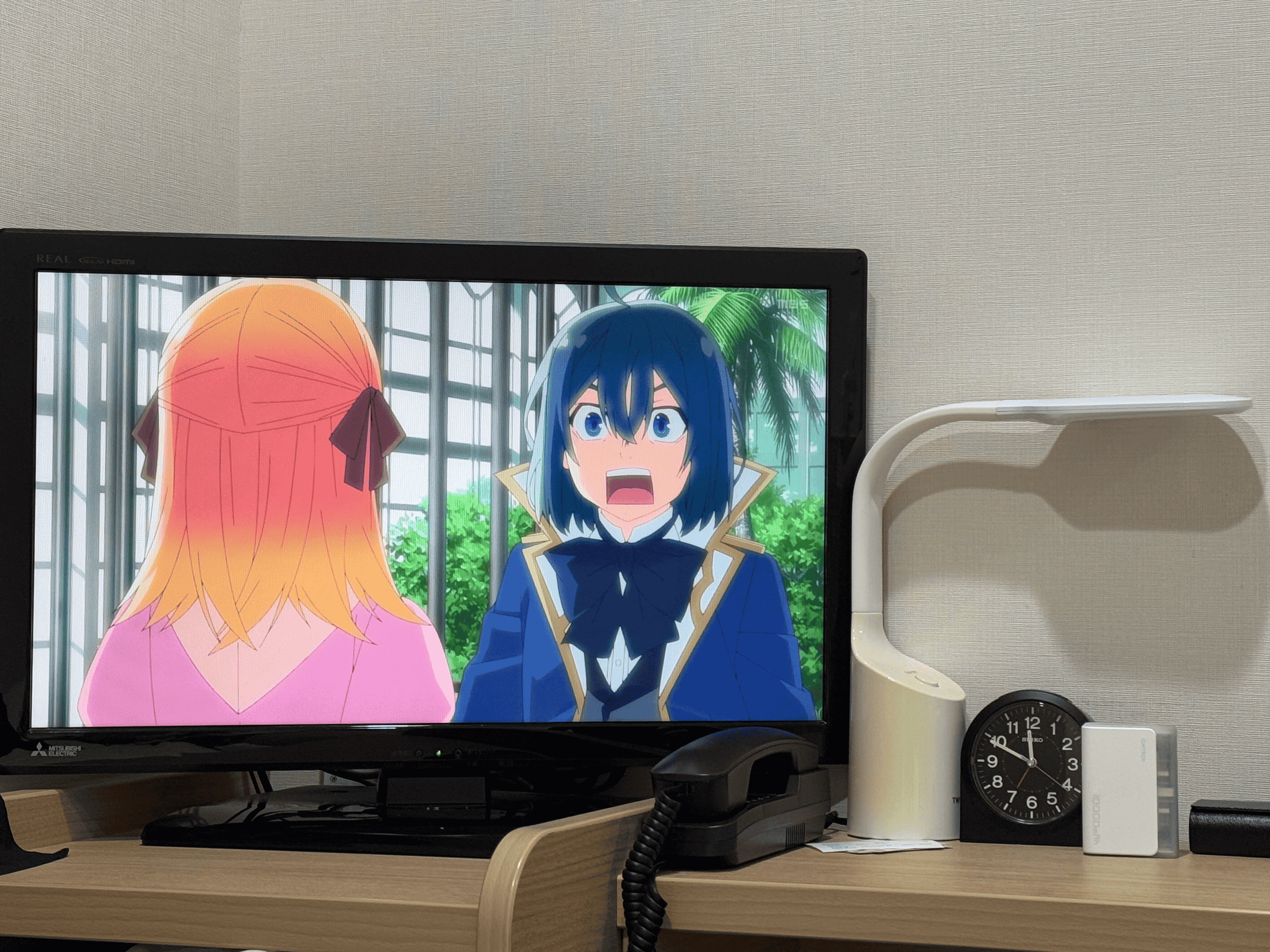

2、在大阪酒店没有完成的成就让我在京都完成了:看深夜动画-生放送,只不过可惜的是没有好片子当期(每日业内药丸1/1)

9.30 (月曜日)

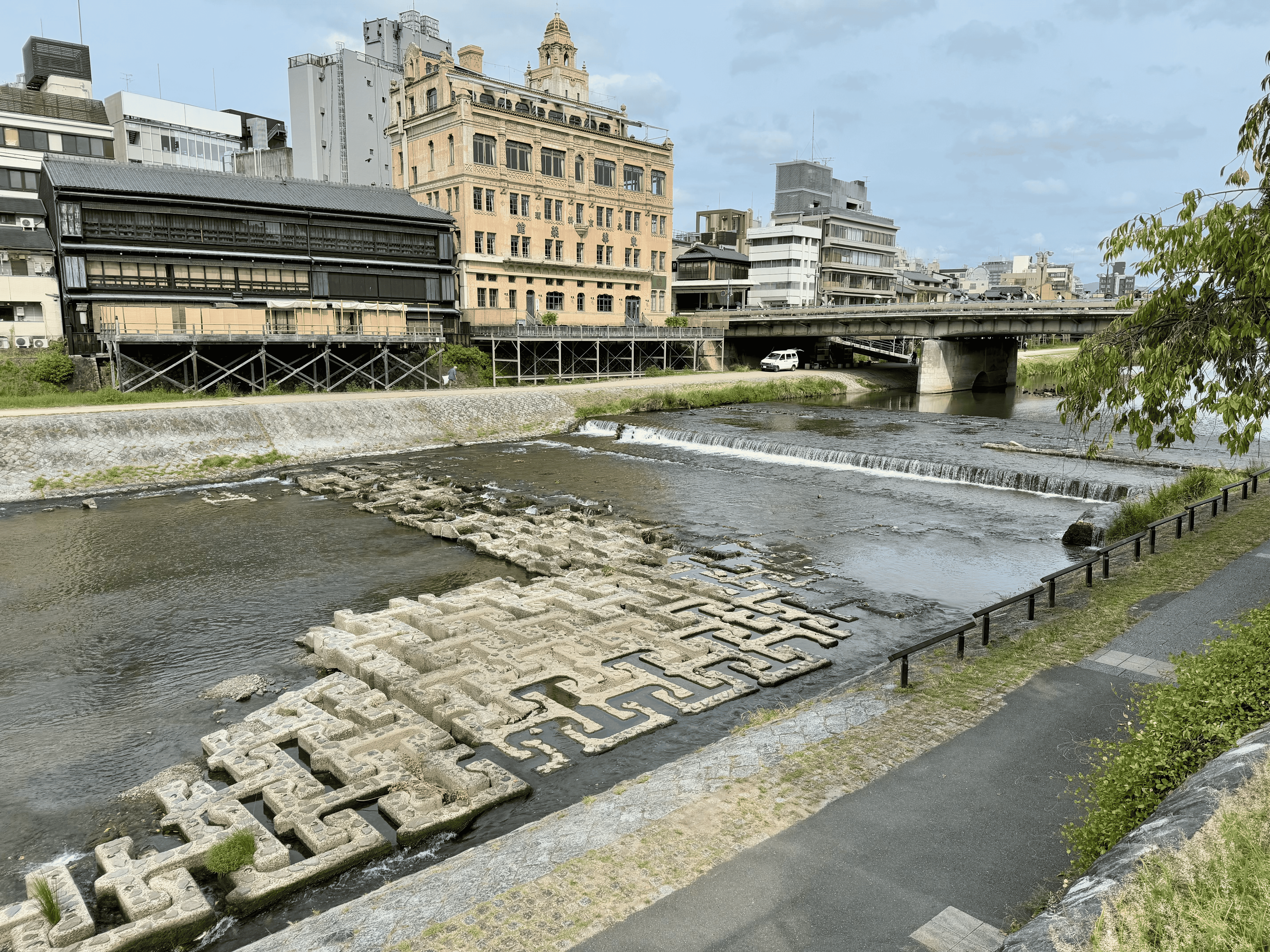

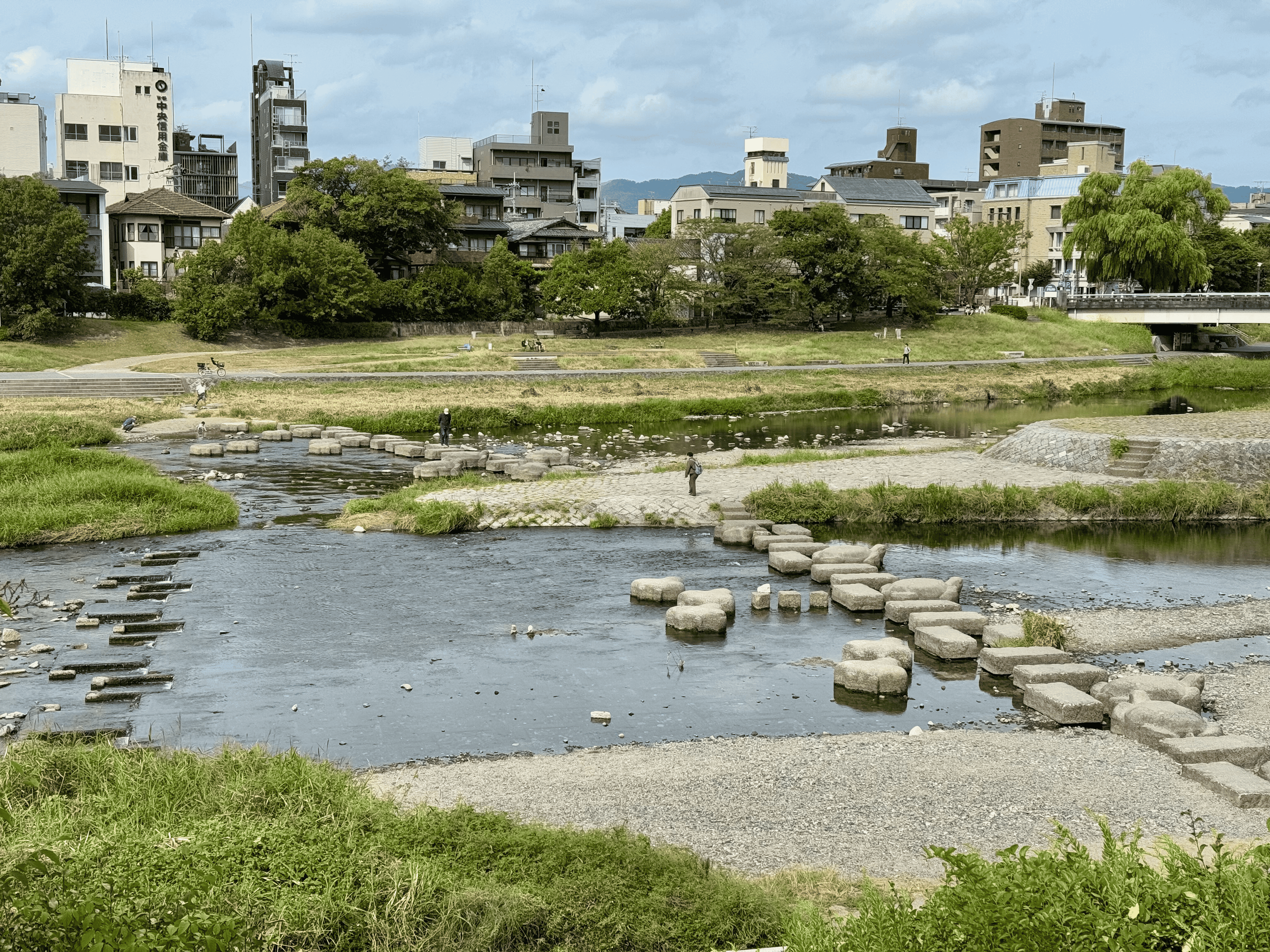

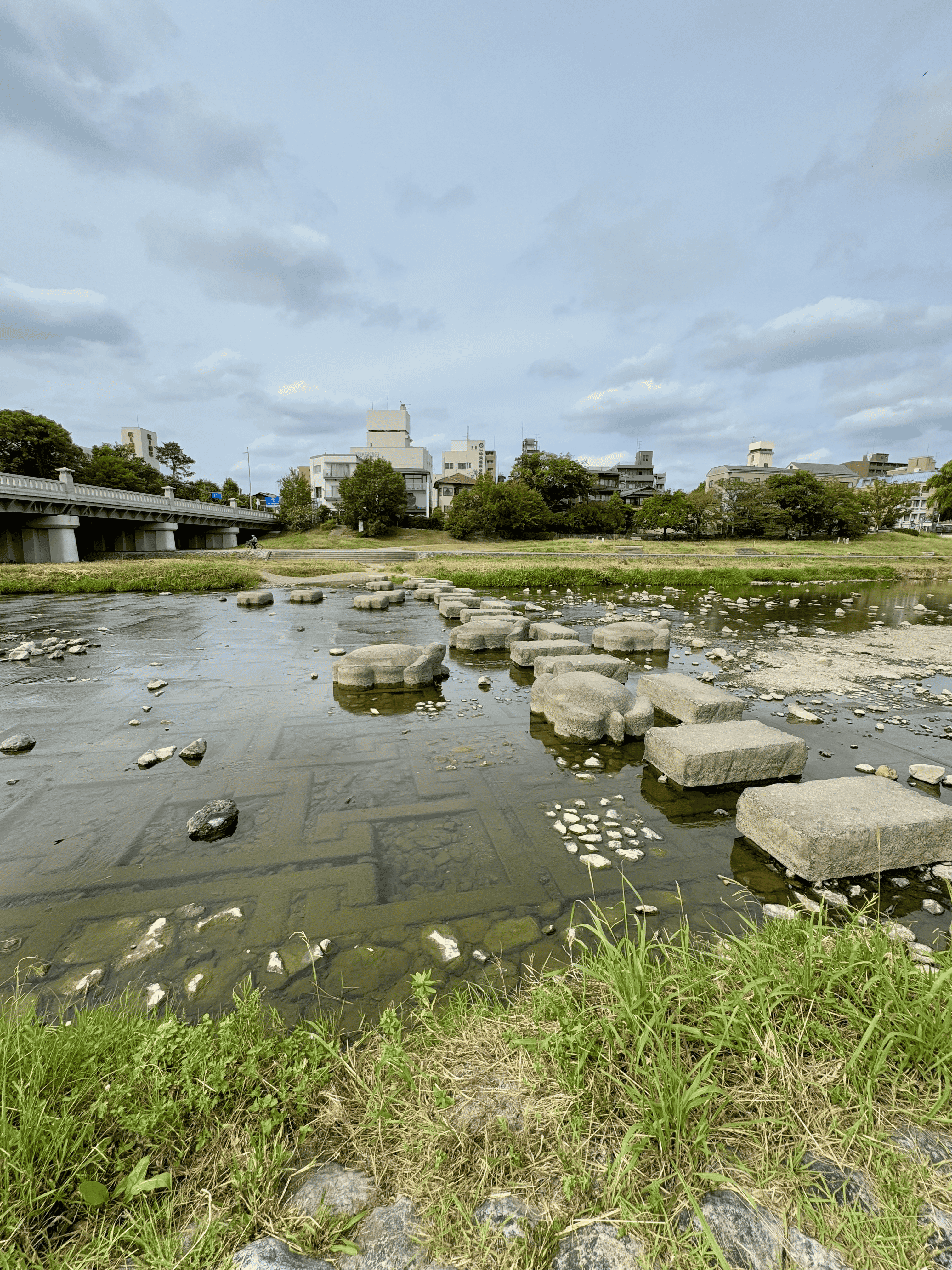

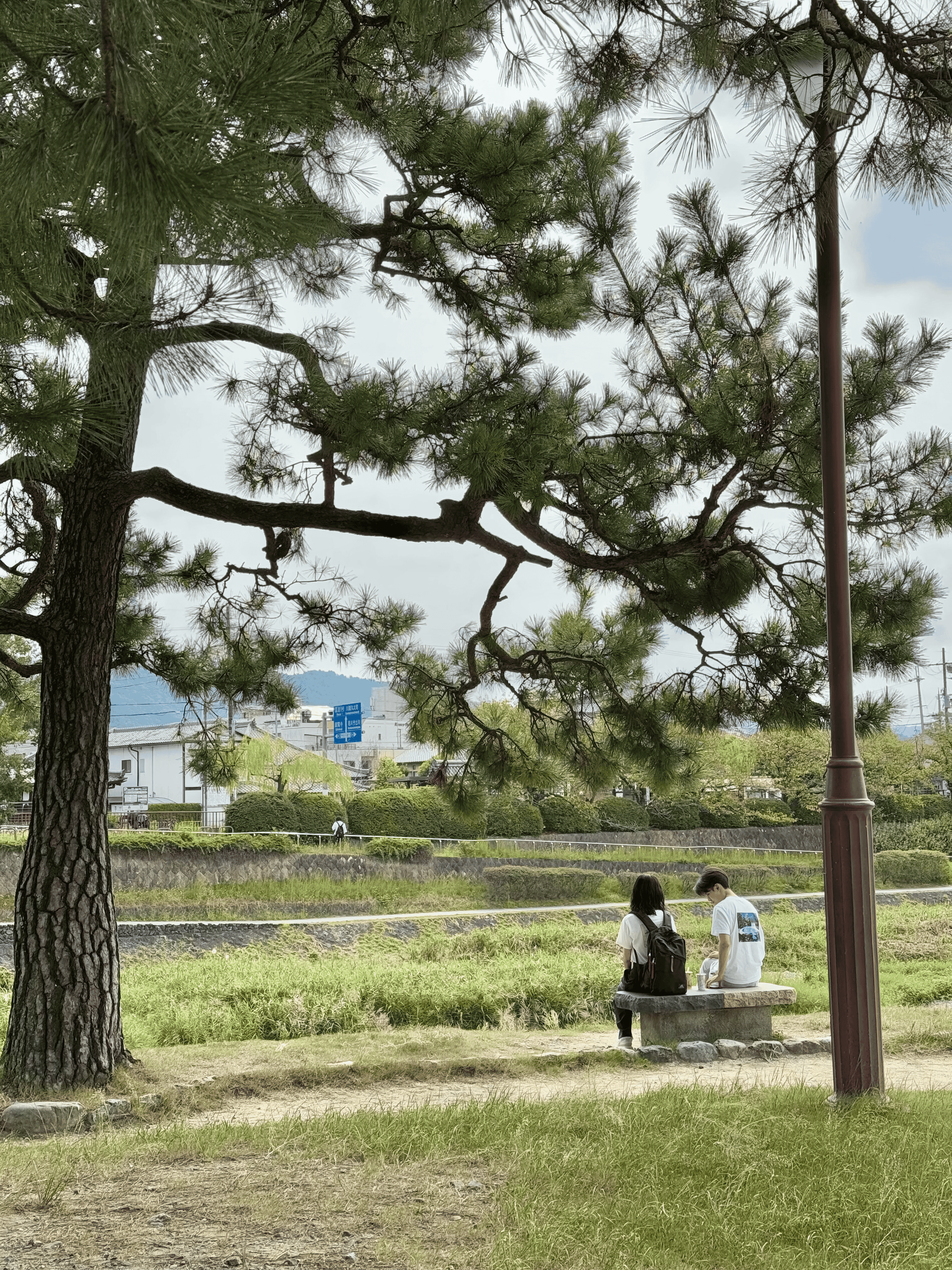

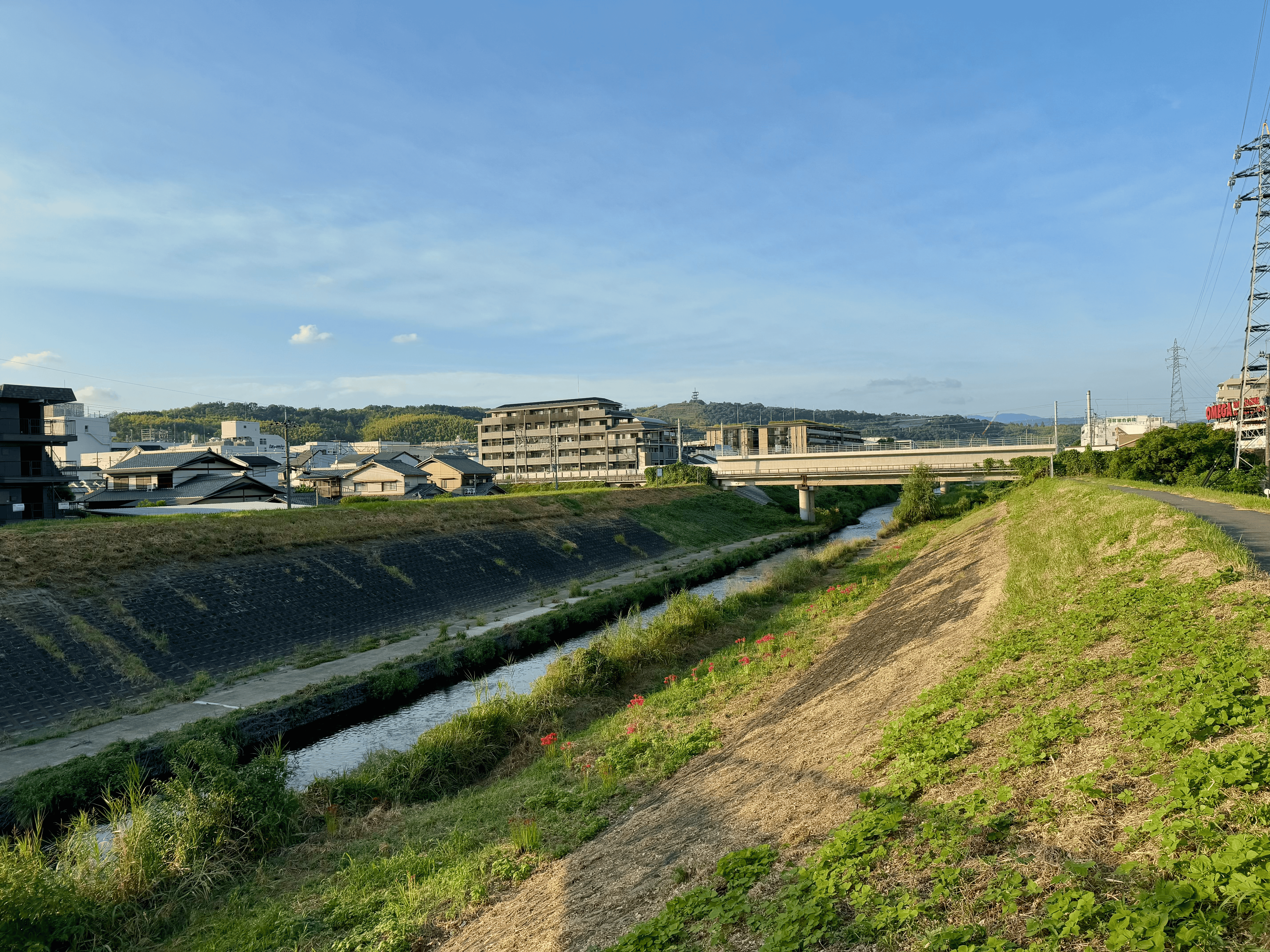

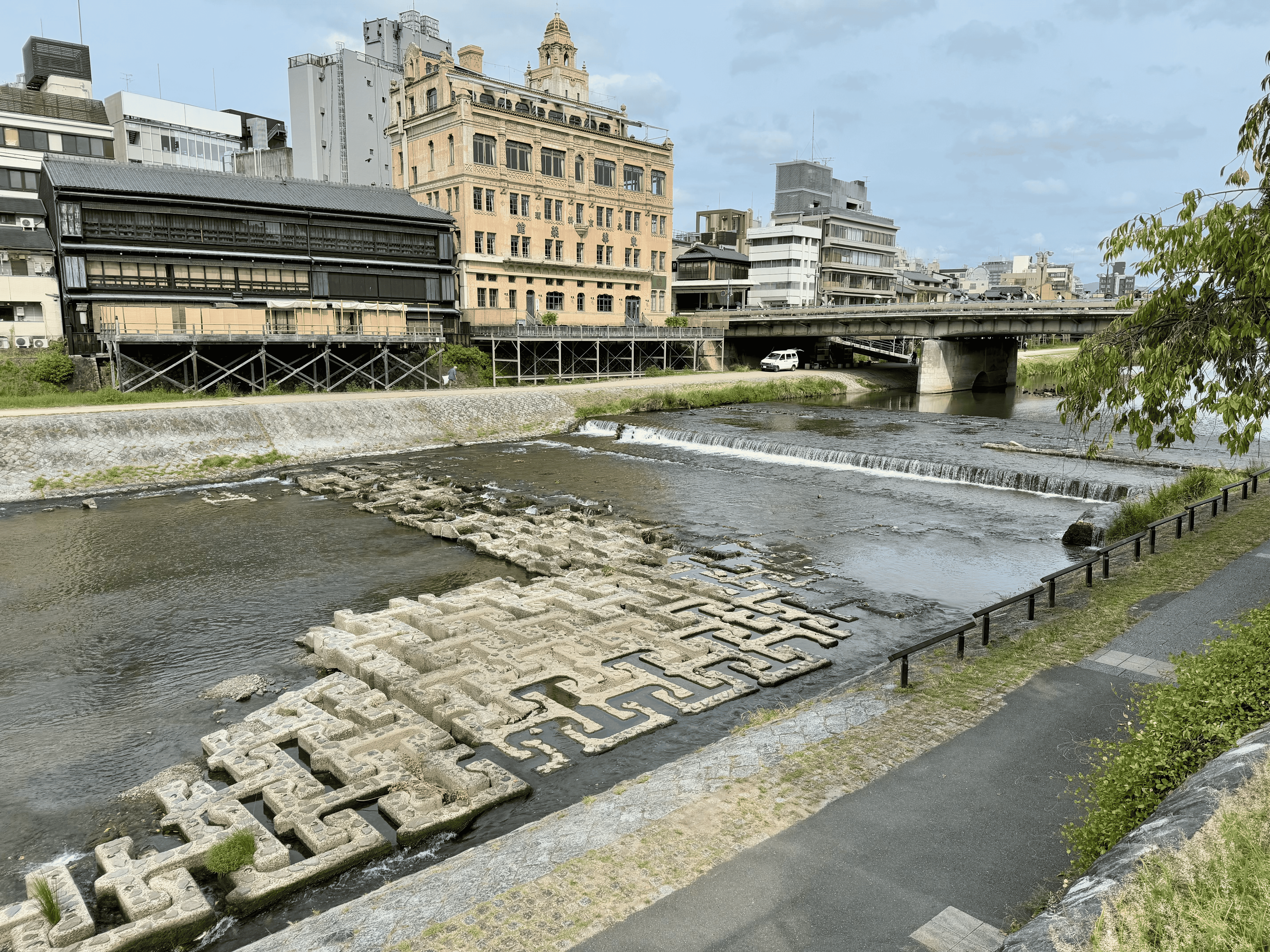

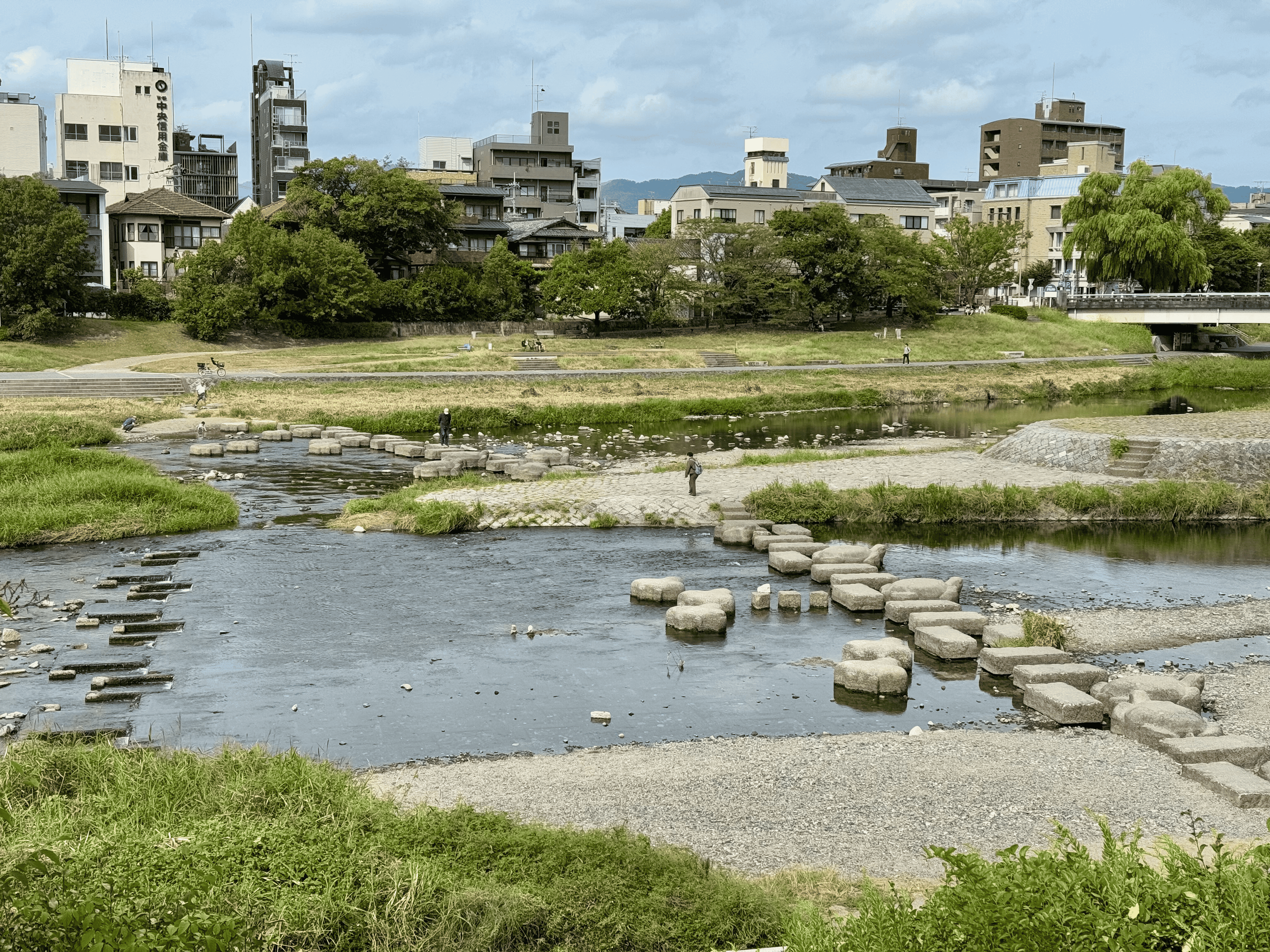

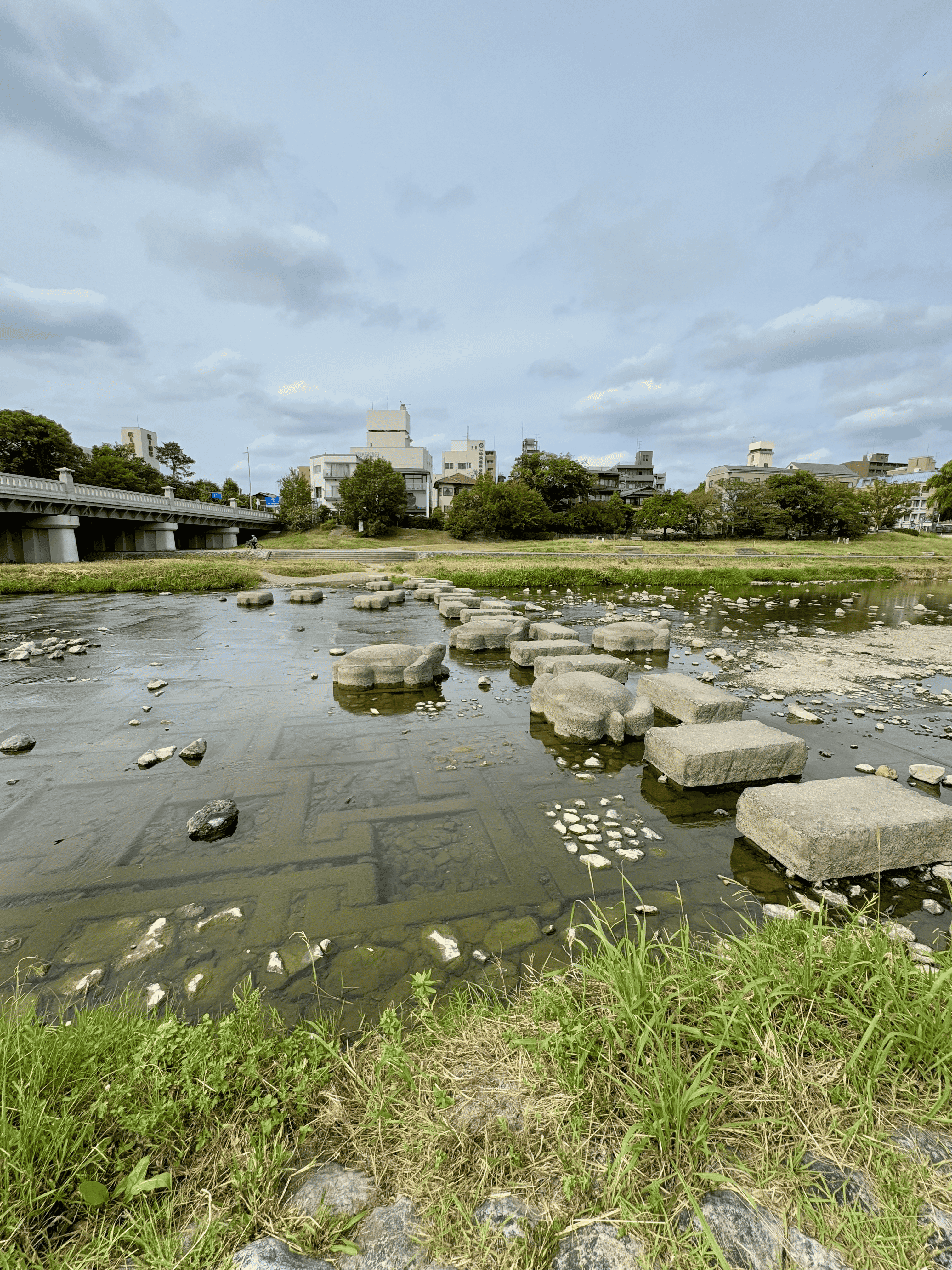

鴨川三角洲

圣地巡礼,带着大家的份一起

来京都在规划其他的景点之前,京都动画(京阿尼)相关的地方一定要去一个的想法就已经被敲定了,也是偶然,看到B站专栏有人做玉子市场的圣地巡礼和实景对比,再加上没能来的人里有非常厨这个的,一拍即合,也并未令人失望——

昨夜观赏了鸭川的夜景,再看白天清澈的河水,各种各样的水鸟,乌龟状的渡河石,动画中的情节就从回忆中被唤醒(泪,流了下来)

交通费用

1、祗園四條 - 出町柳 230 JPY 使用京都觀光乘車券 不计

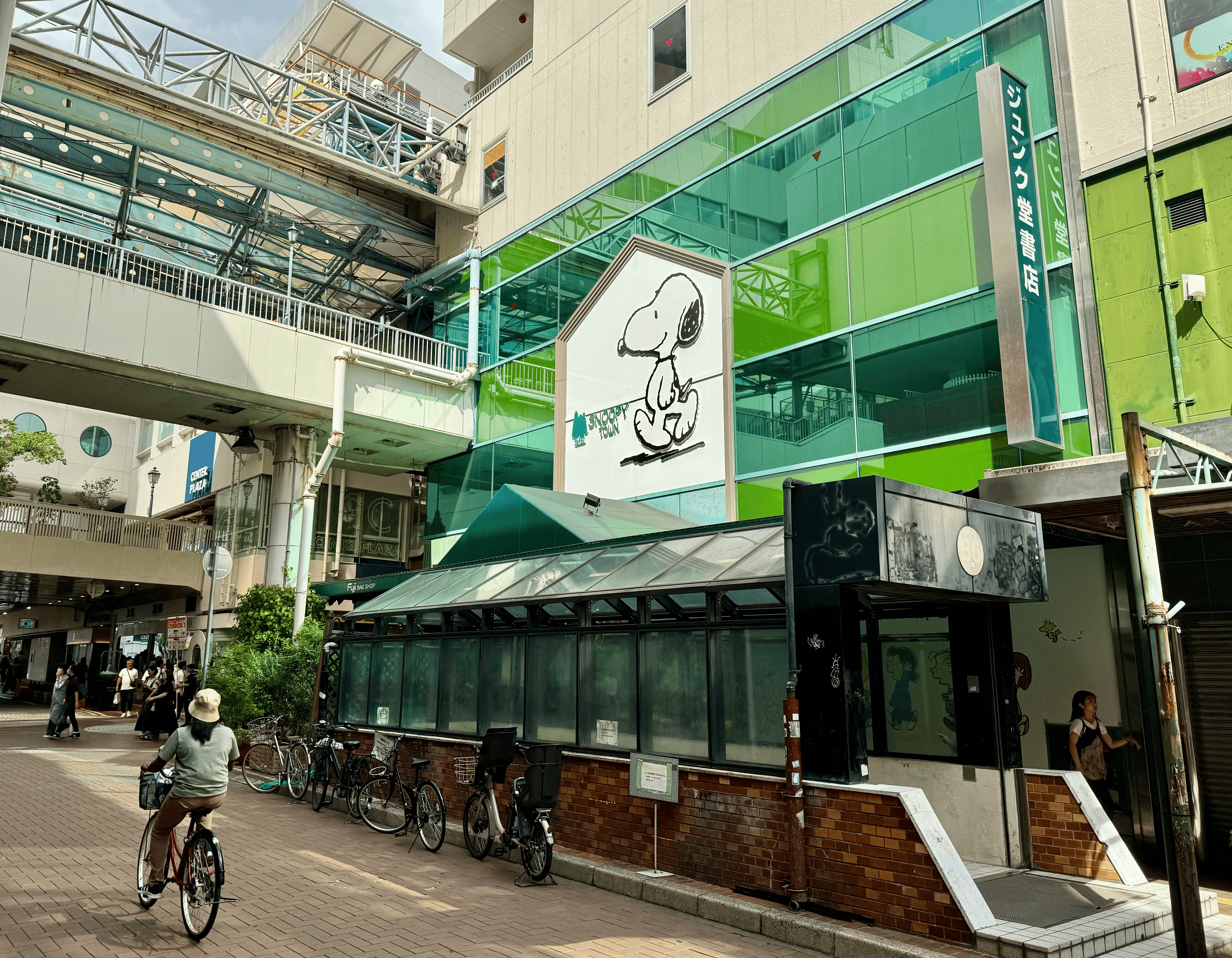

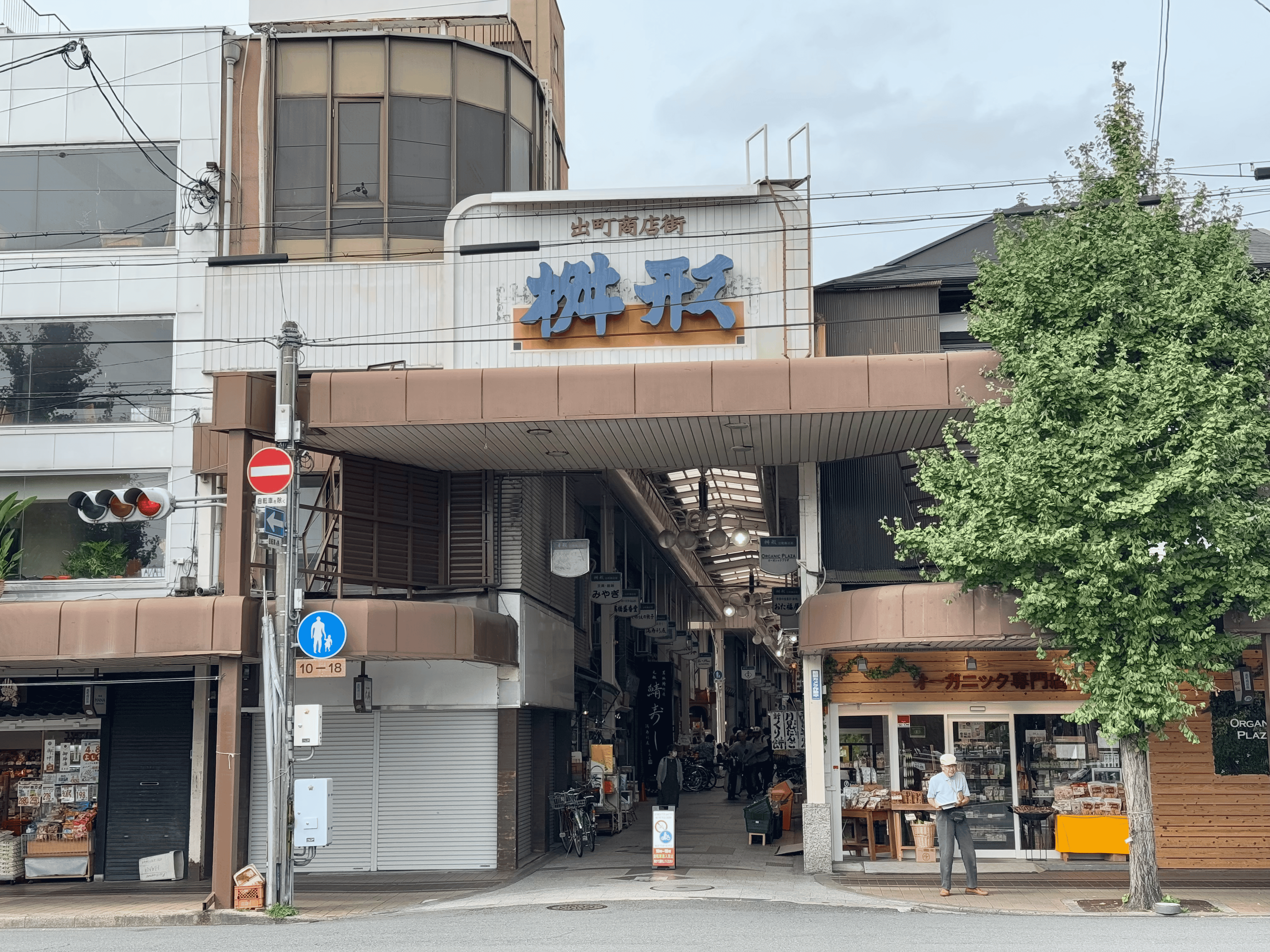

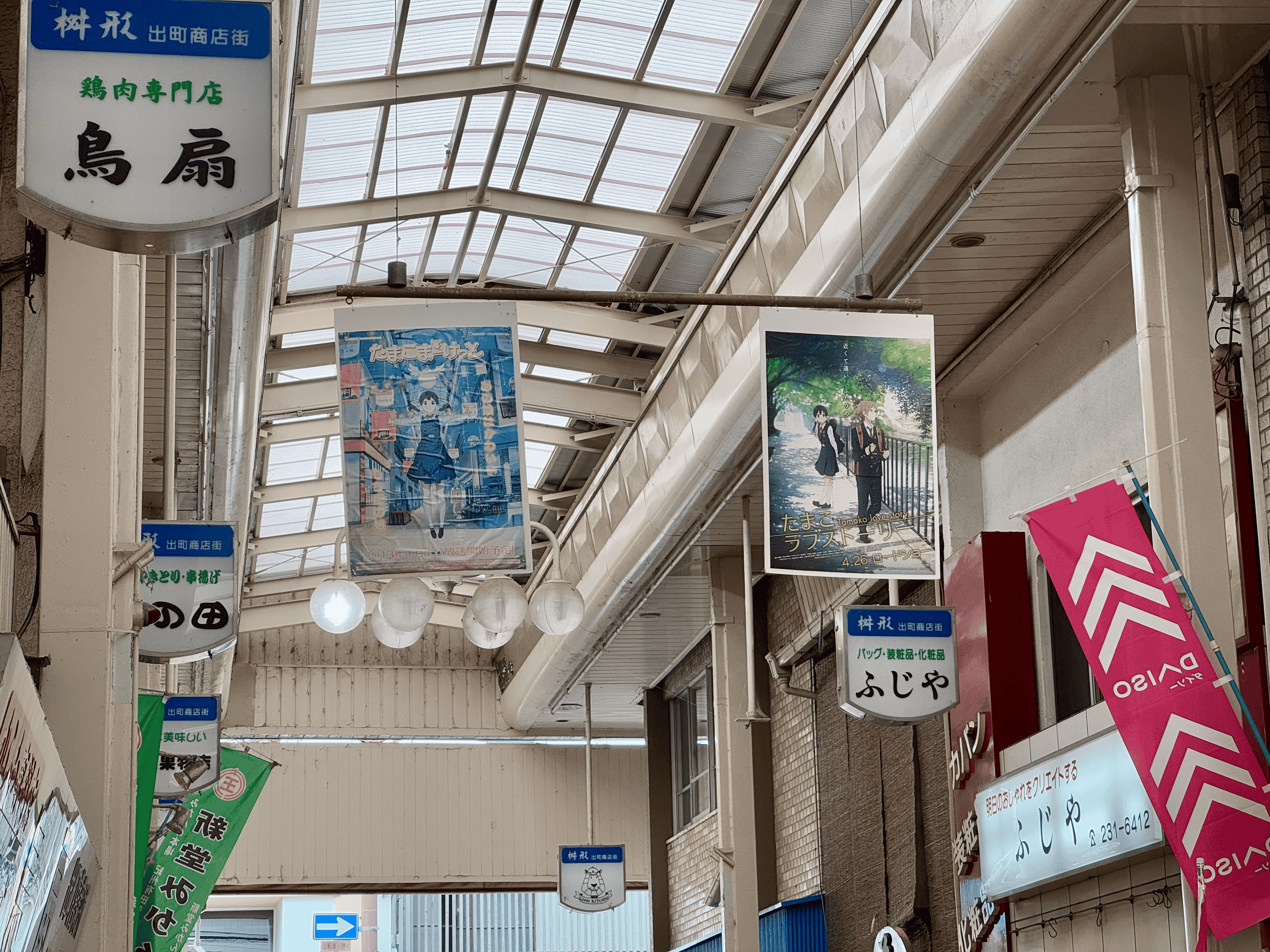

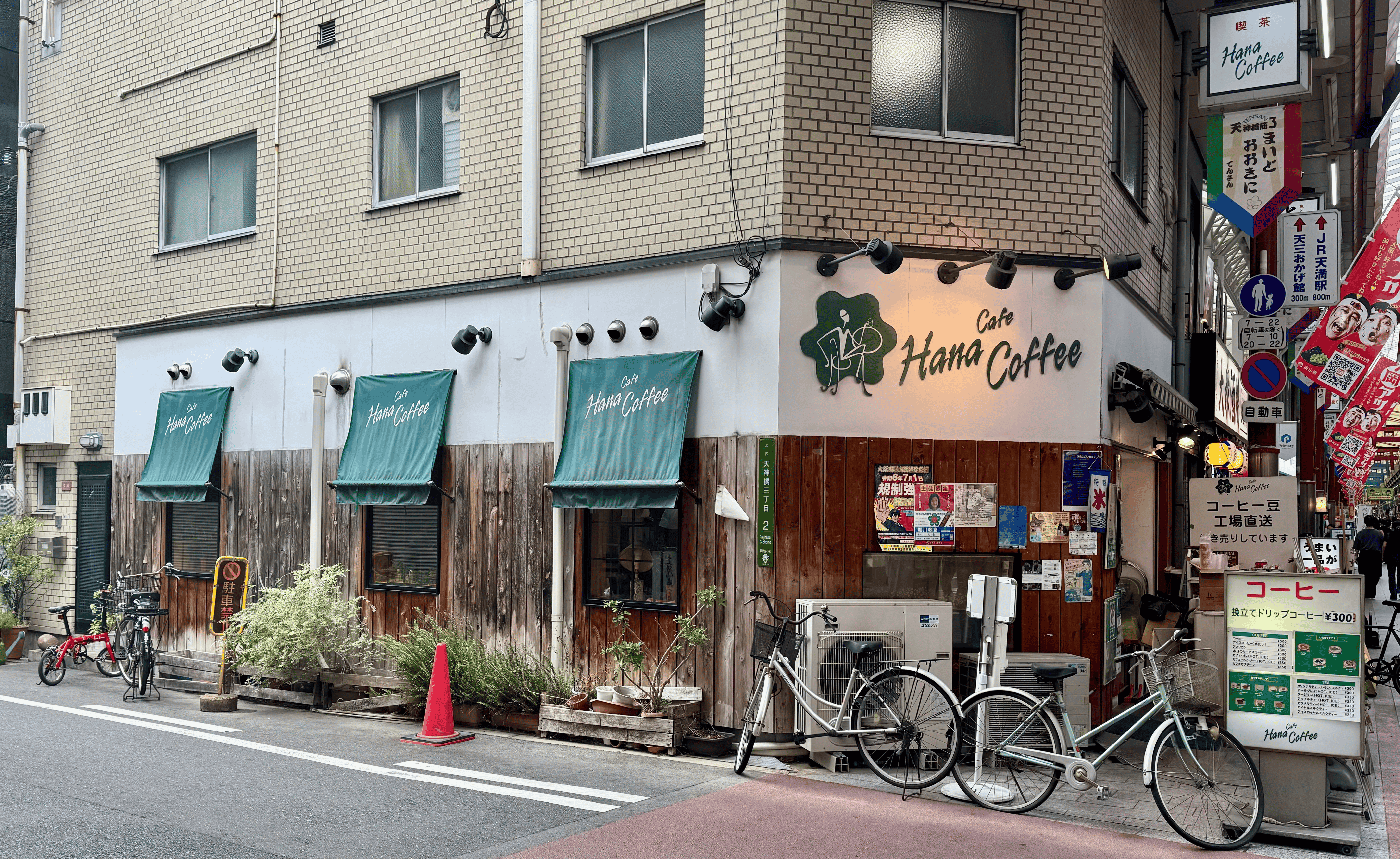

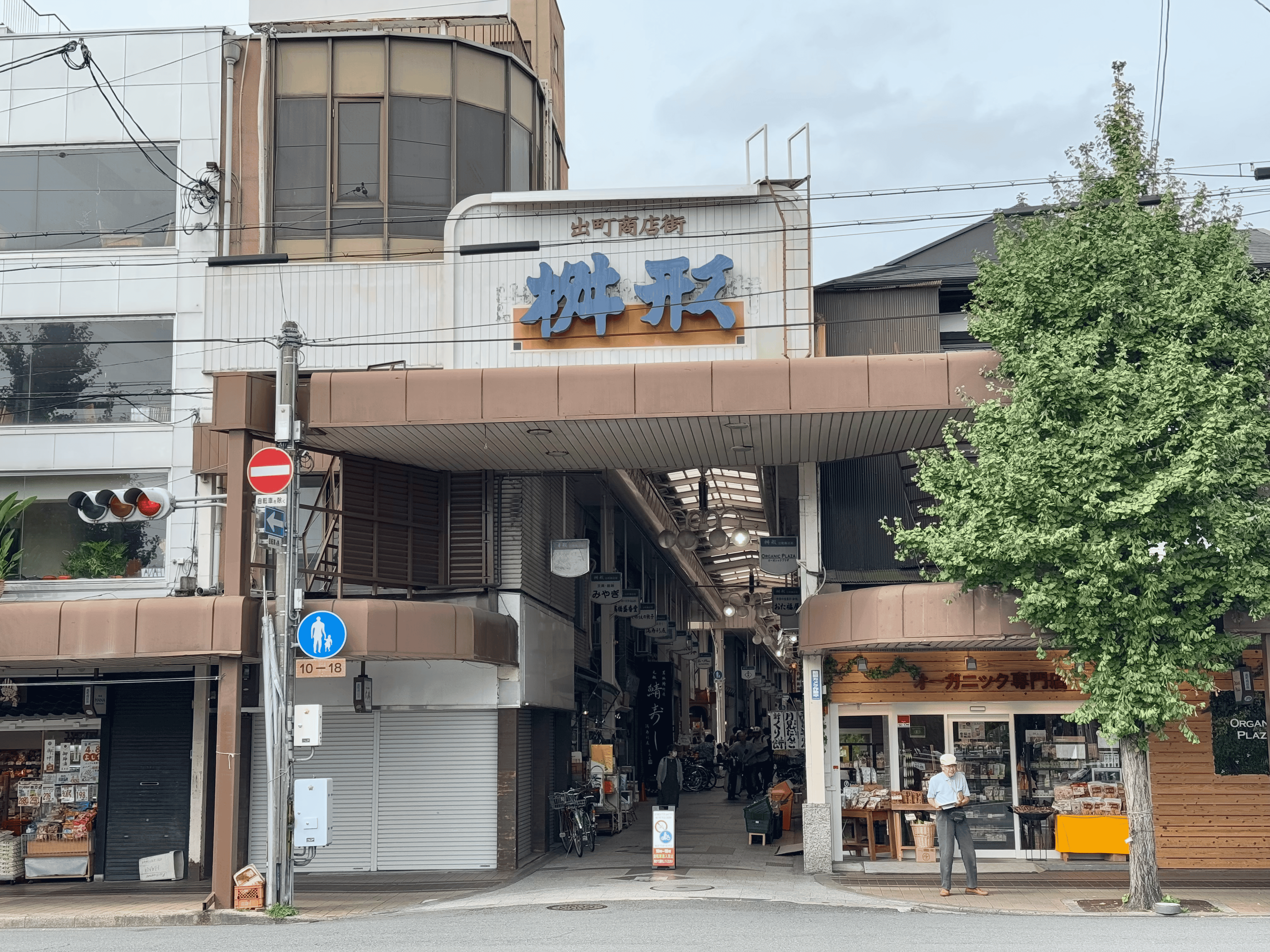

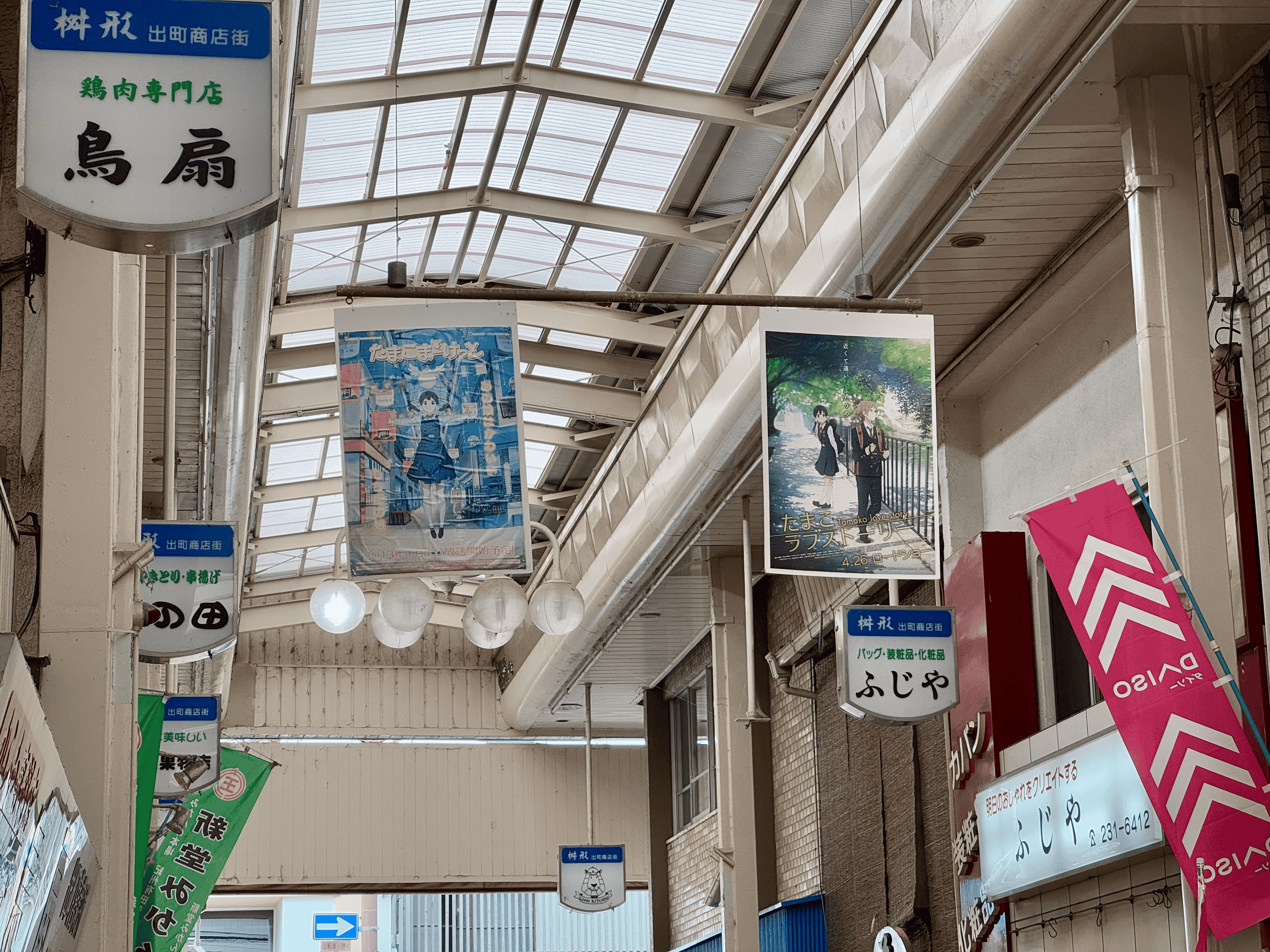

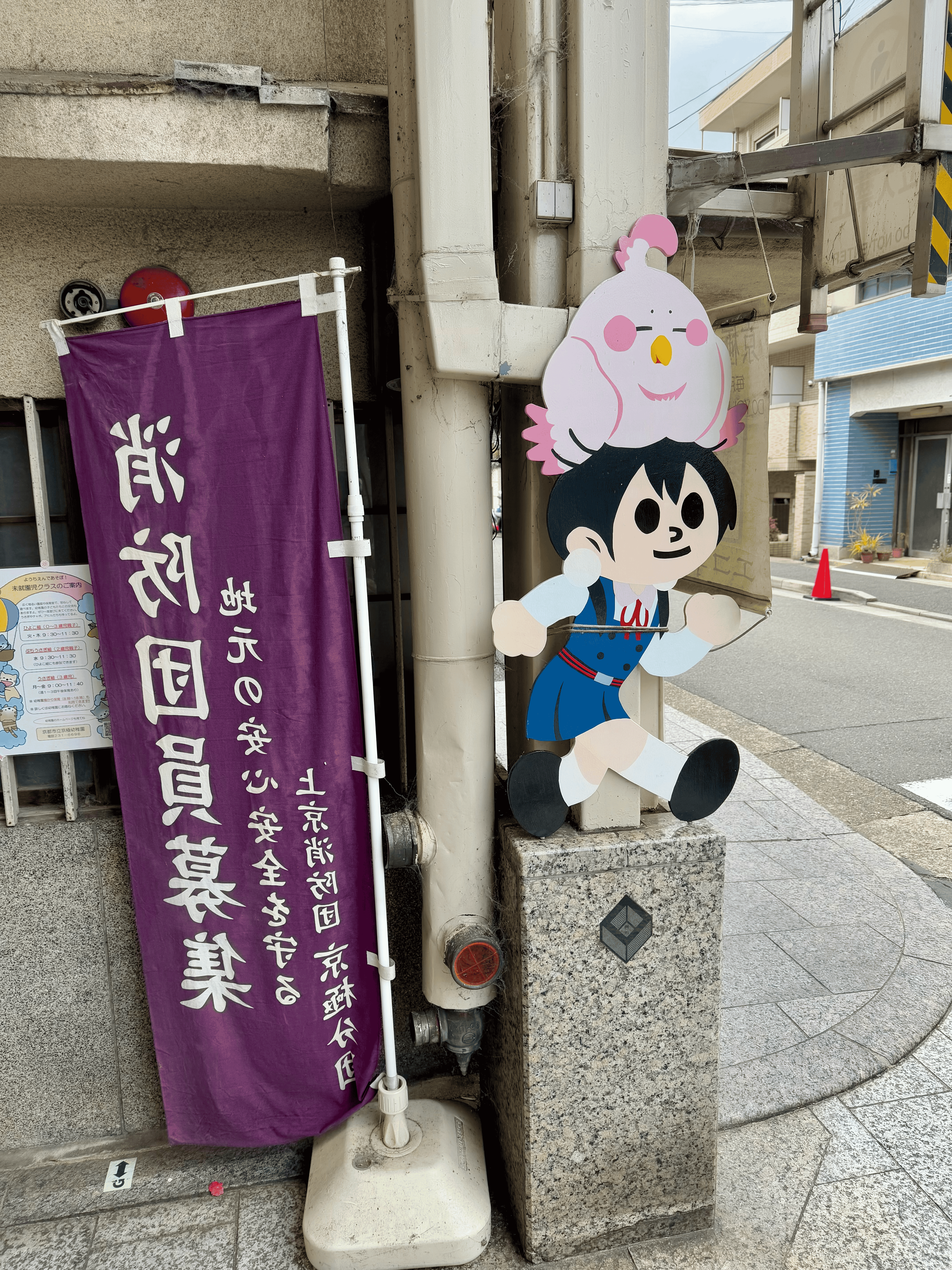

出町桝形商店街

是动画描述如此一般,还是此一般如此像动画描述

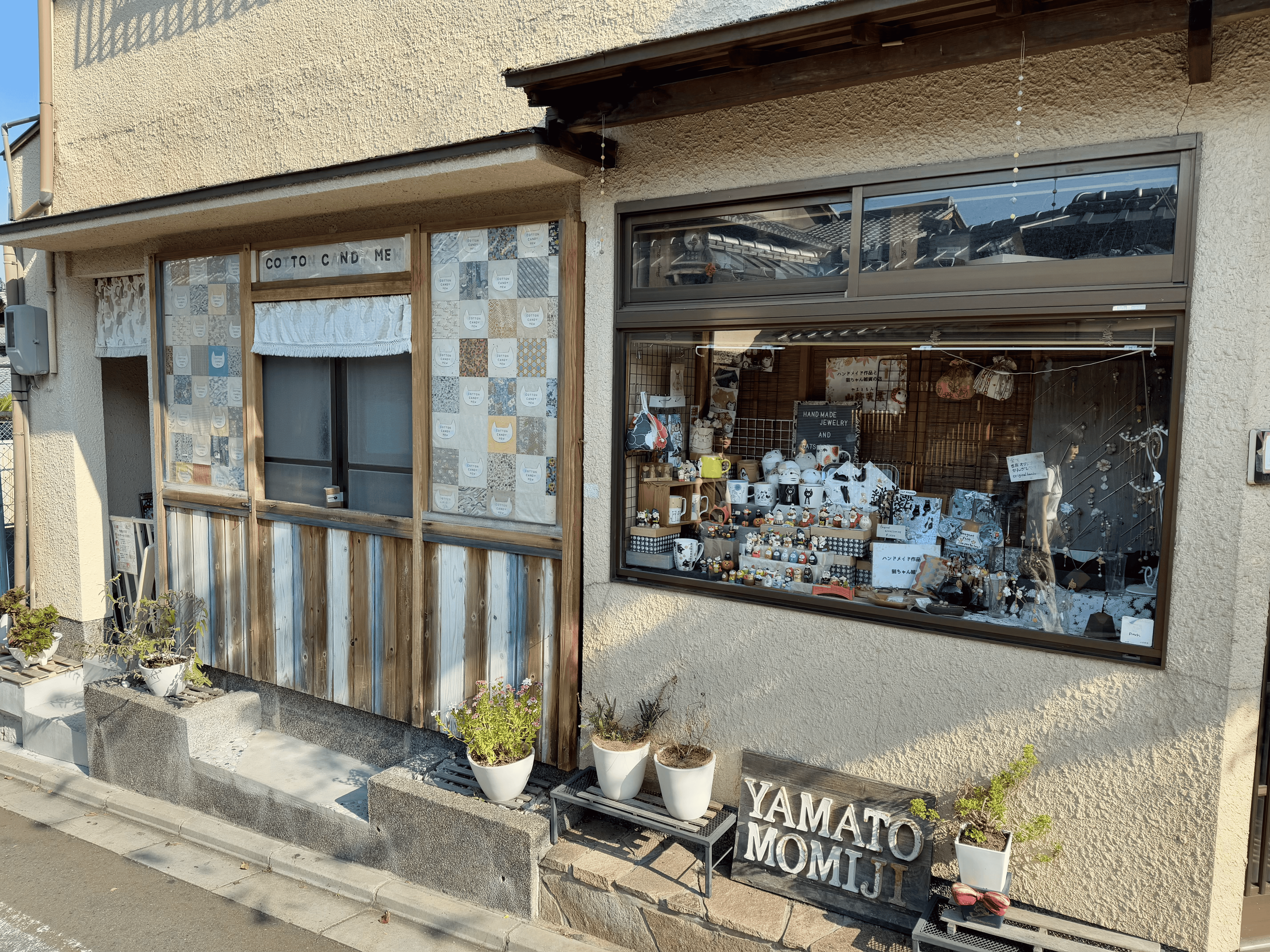

其实这条商业街很短,并不算特别丰富,但从动画或者玉子的视角里,或许很长。即使在现在,这条商业街还能找到不少动画的痕迹,或在路牌店牌、或在墙挂帘绘,虽然有的已显老旧掉色,却也更是一种时间上的证明

Tips

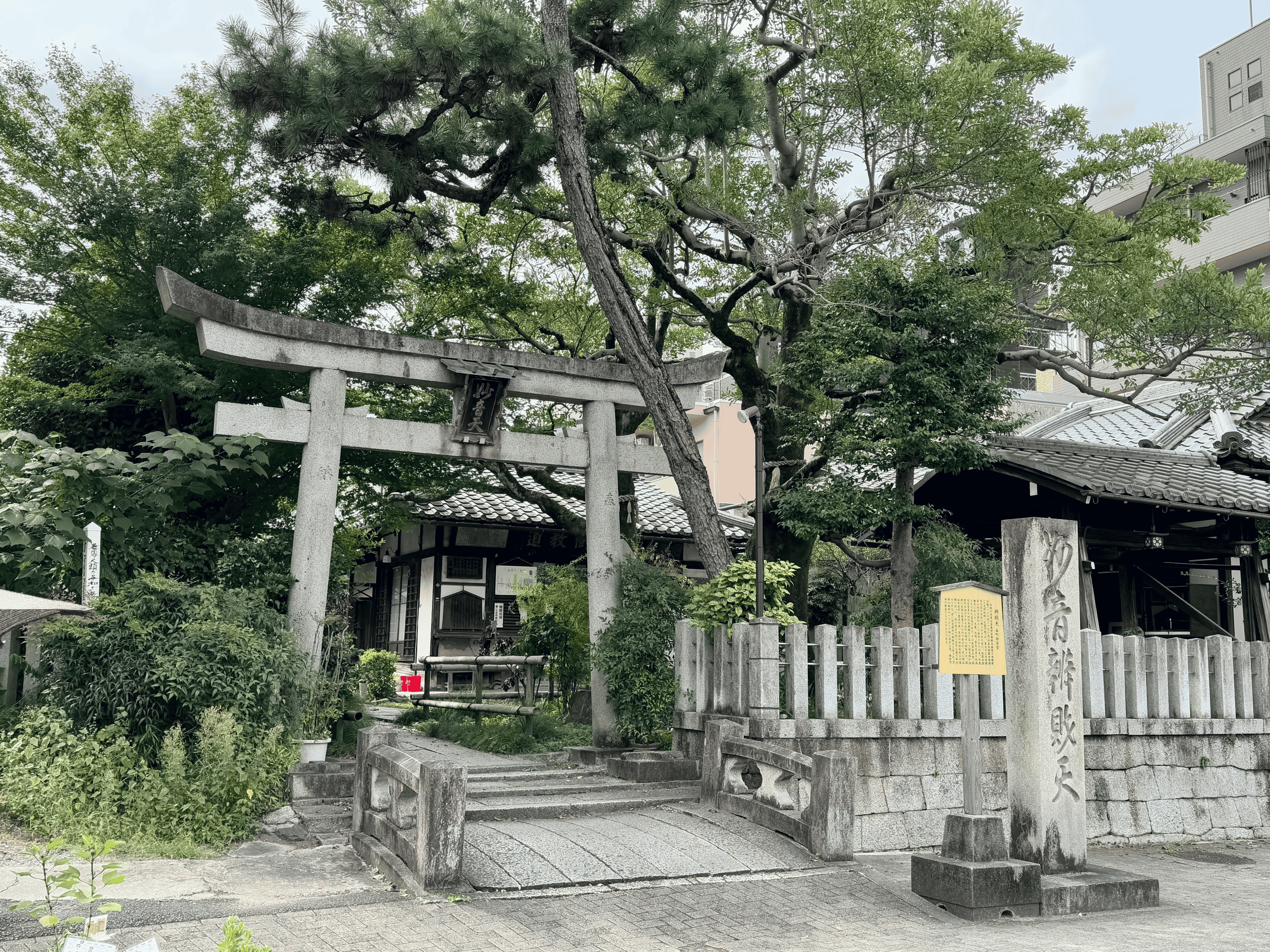

1、在从鸭川三角洲去出町桝形商店街的路上,你能看到一间神社和一个花店,都是在路口的拐角处,让人眼前一亮

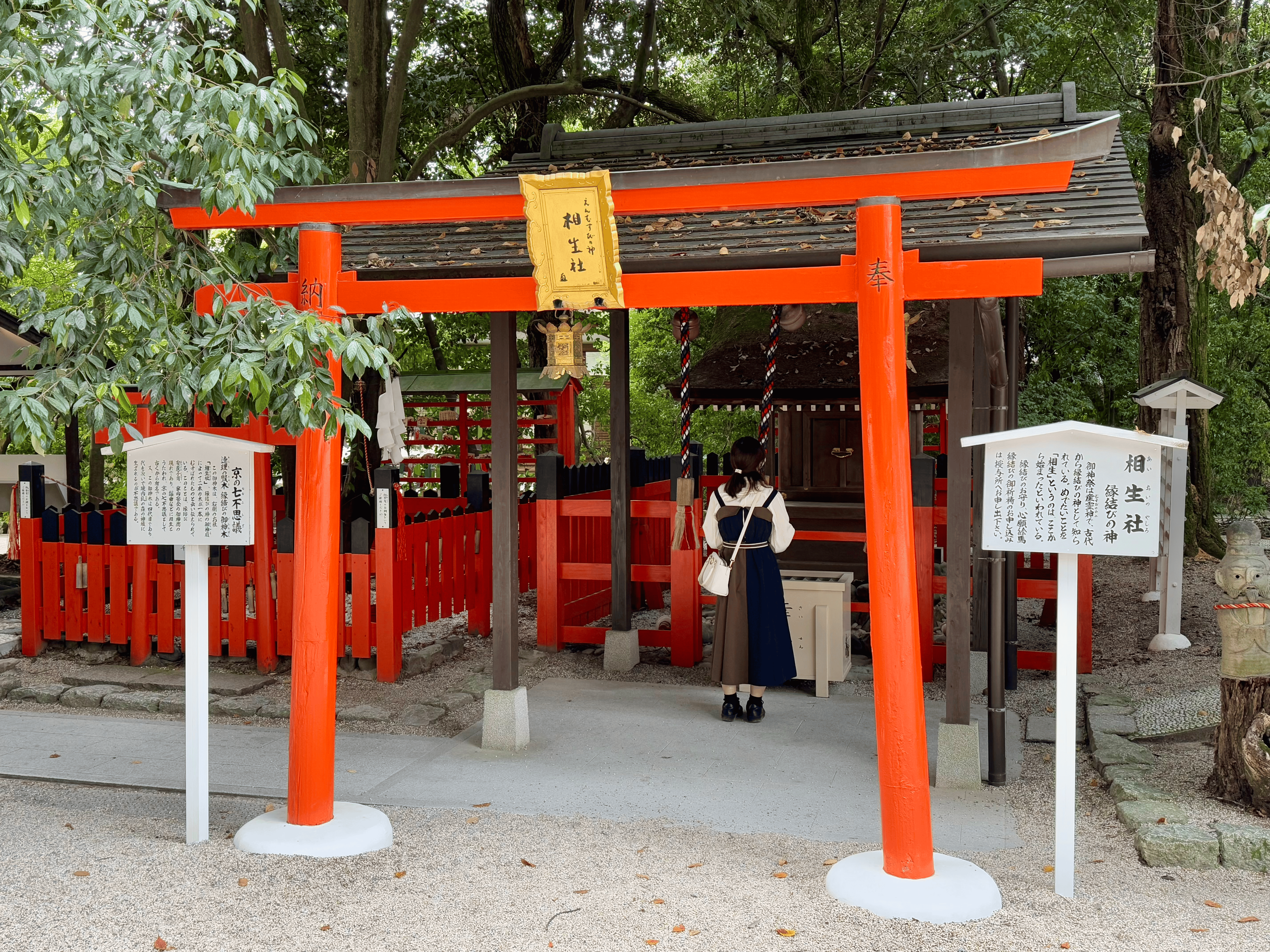

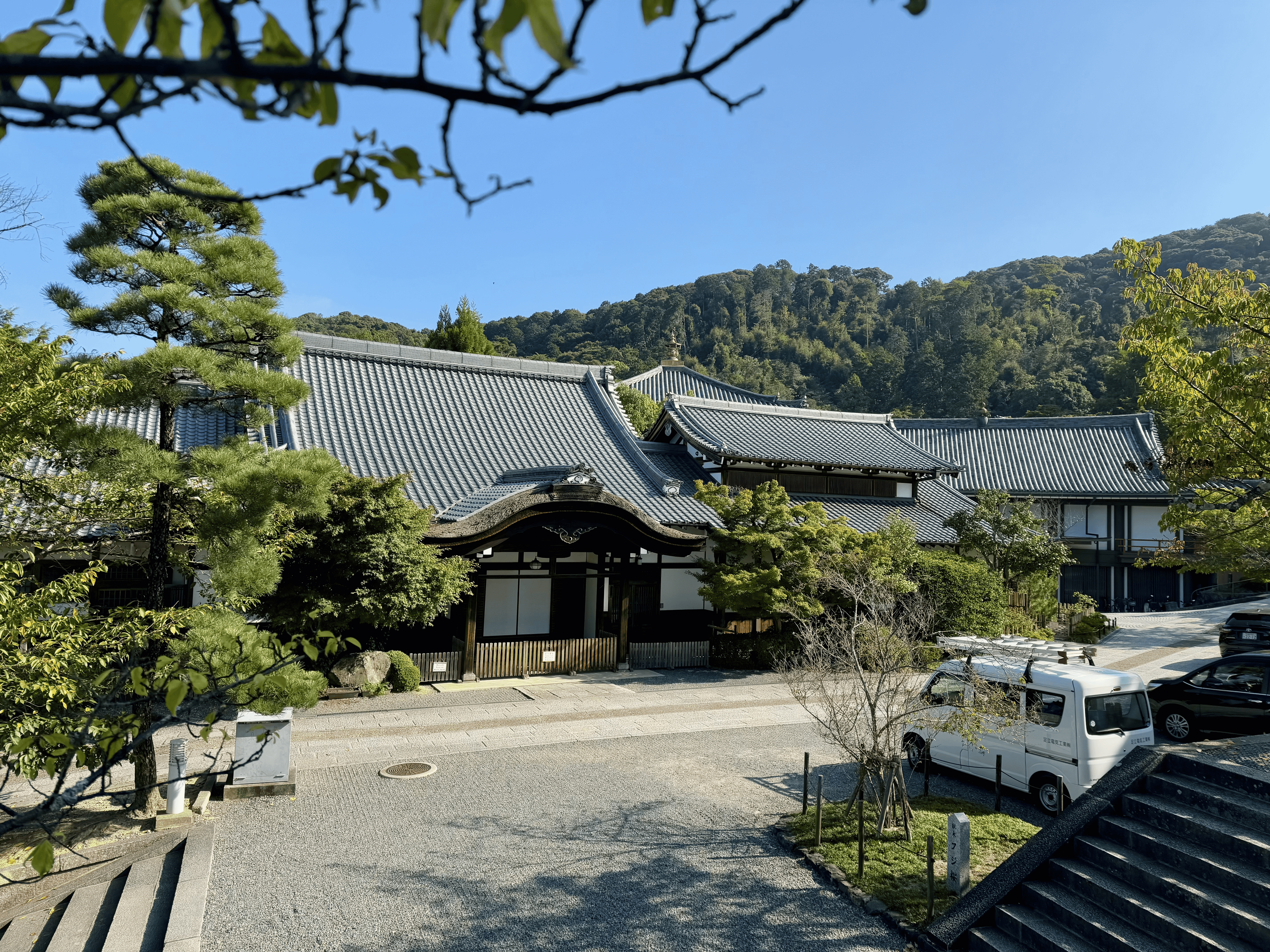

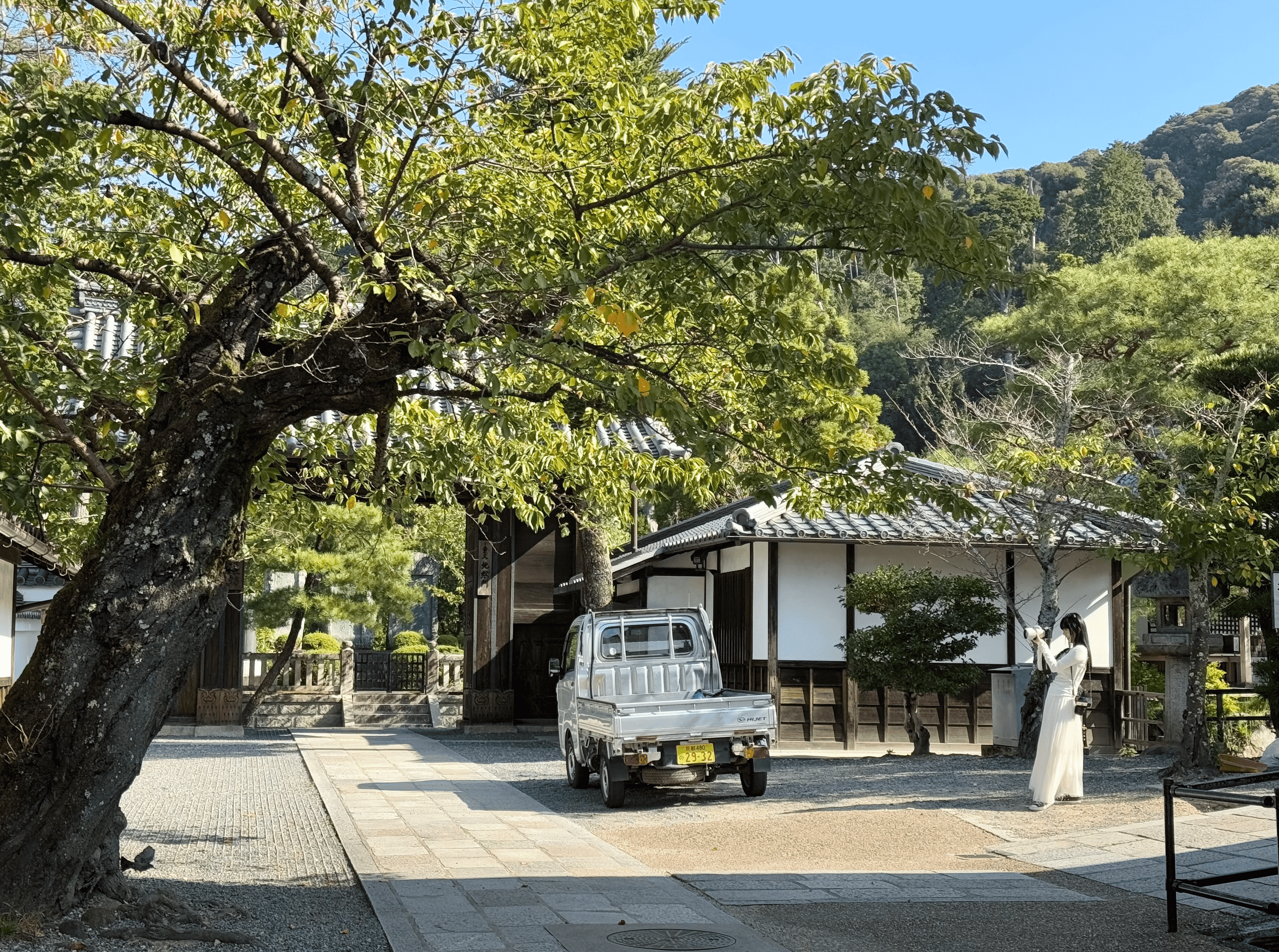

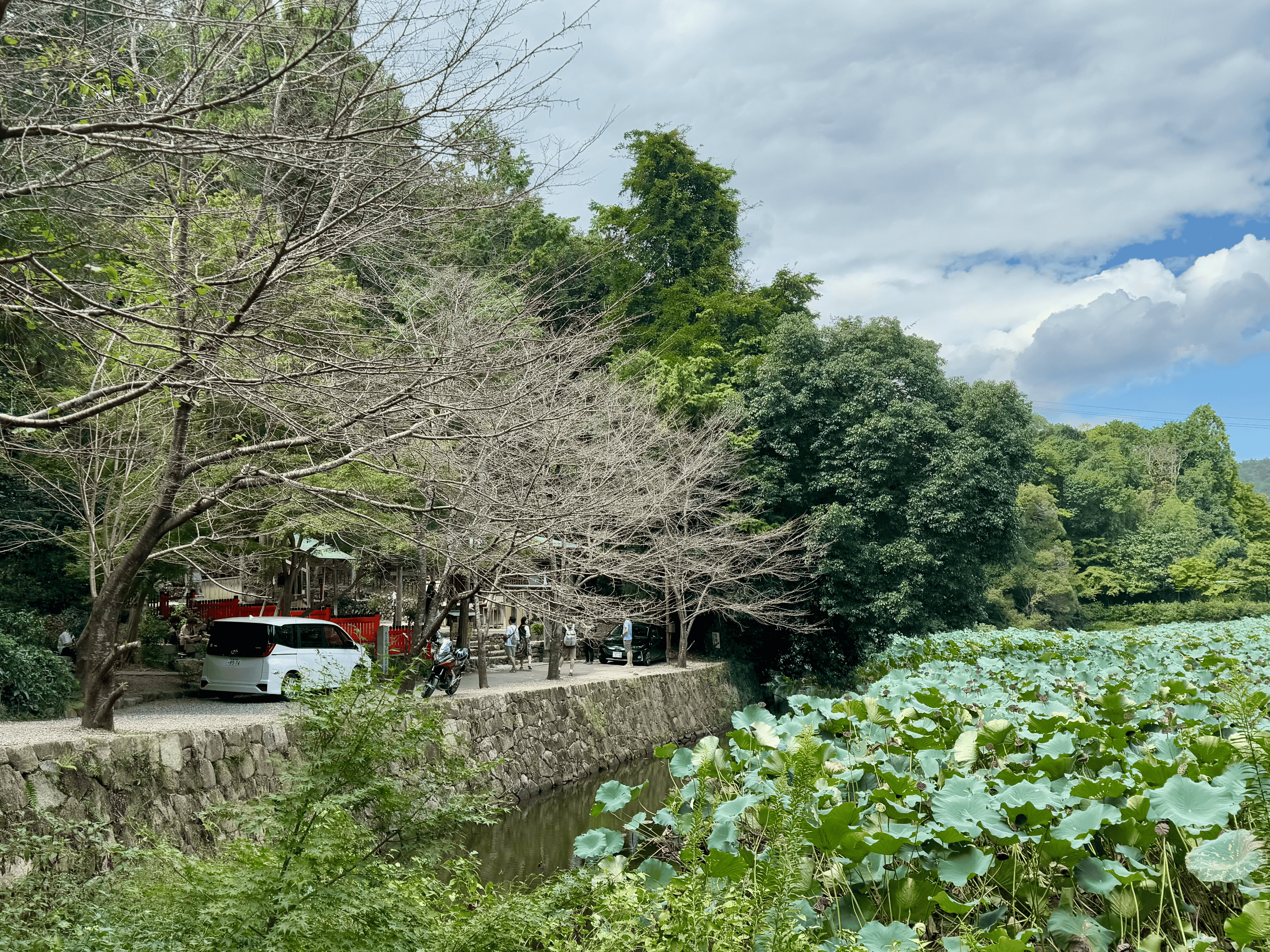

下鸭神社

八坂不如下鸭,神社之间亦有差距

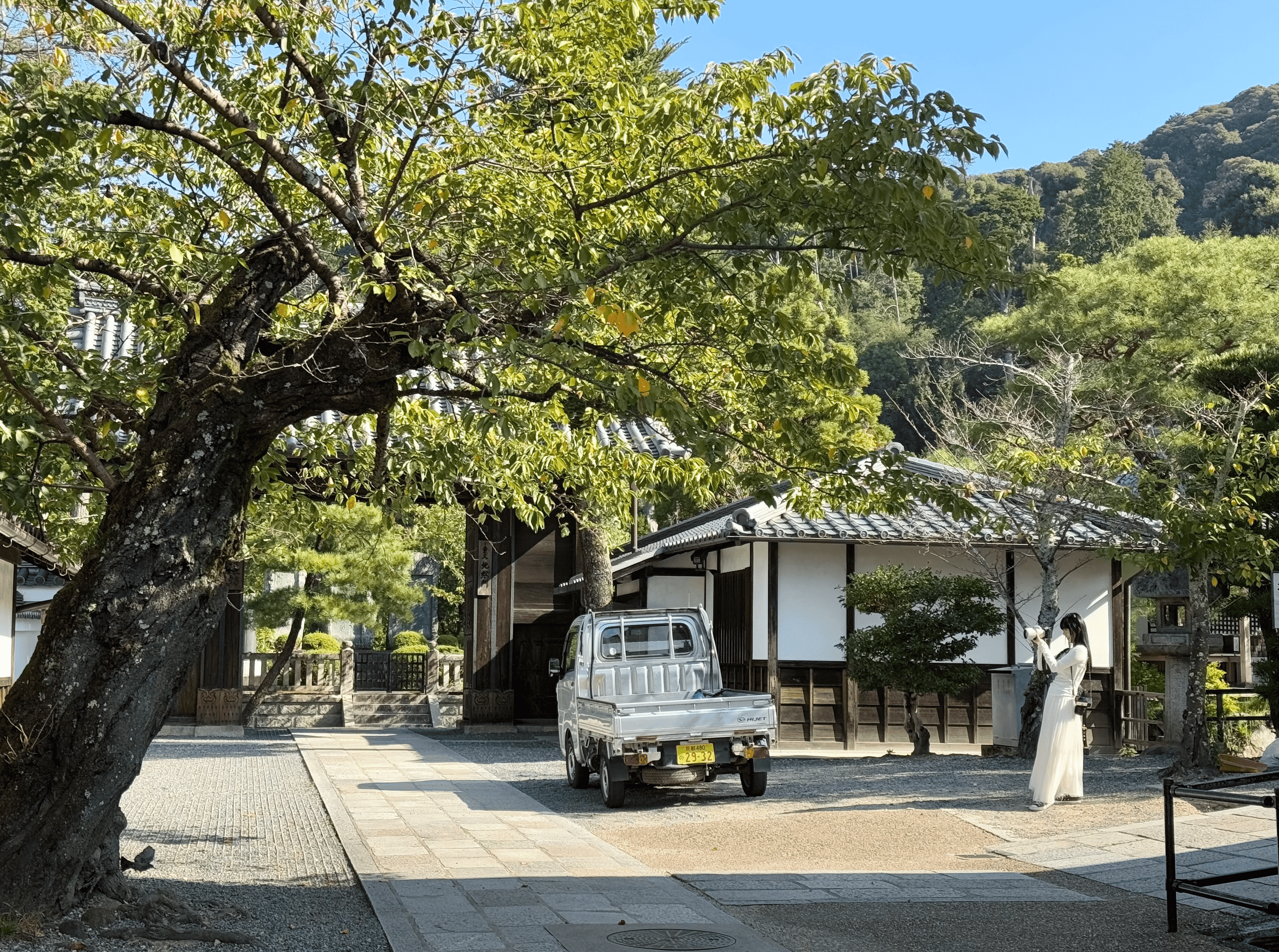

下鸭神社应该是几个神社的集合群,规模比我想象的大得多。其实本来我认为已经去过八坂了,下鸭好像也没什么意思,神社基本都一样吧,但由于从出町桝形商店街出来的很早,就想不如顺路去看看,结果直接给我的判断打脸

在此之前,我以为玉子她们参拜的神社肯定是八坂,但去过下鸭后才知道一定是下鸭,下鸭才是真的最有求姻缘意味的神社,你可以看到有女子非常虔心的摇绳合掌,或情侣各执一绳诉说祈愿,或像我一样单身狗可以向巨肥鸦哥吐槽

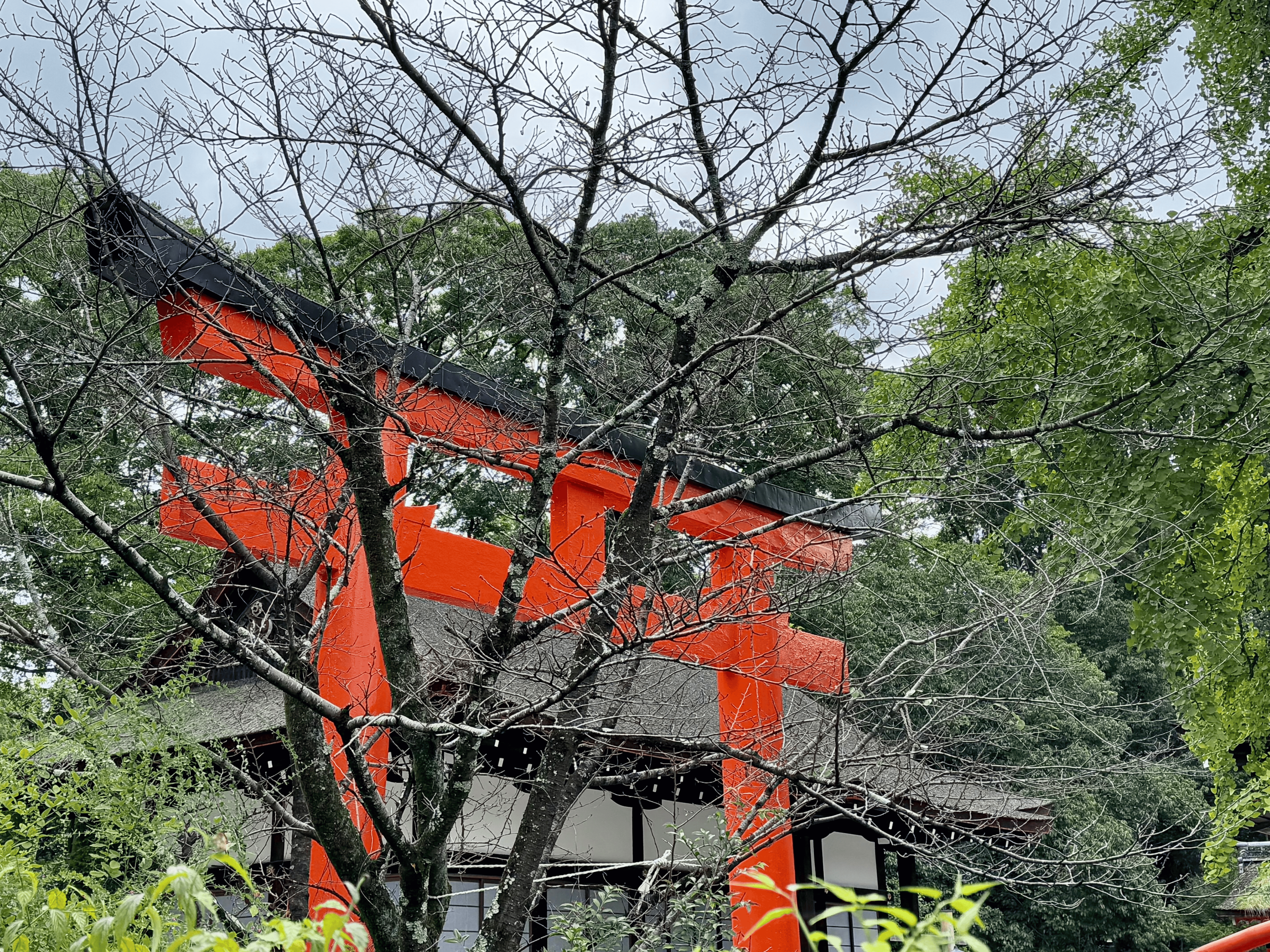

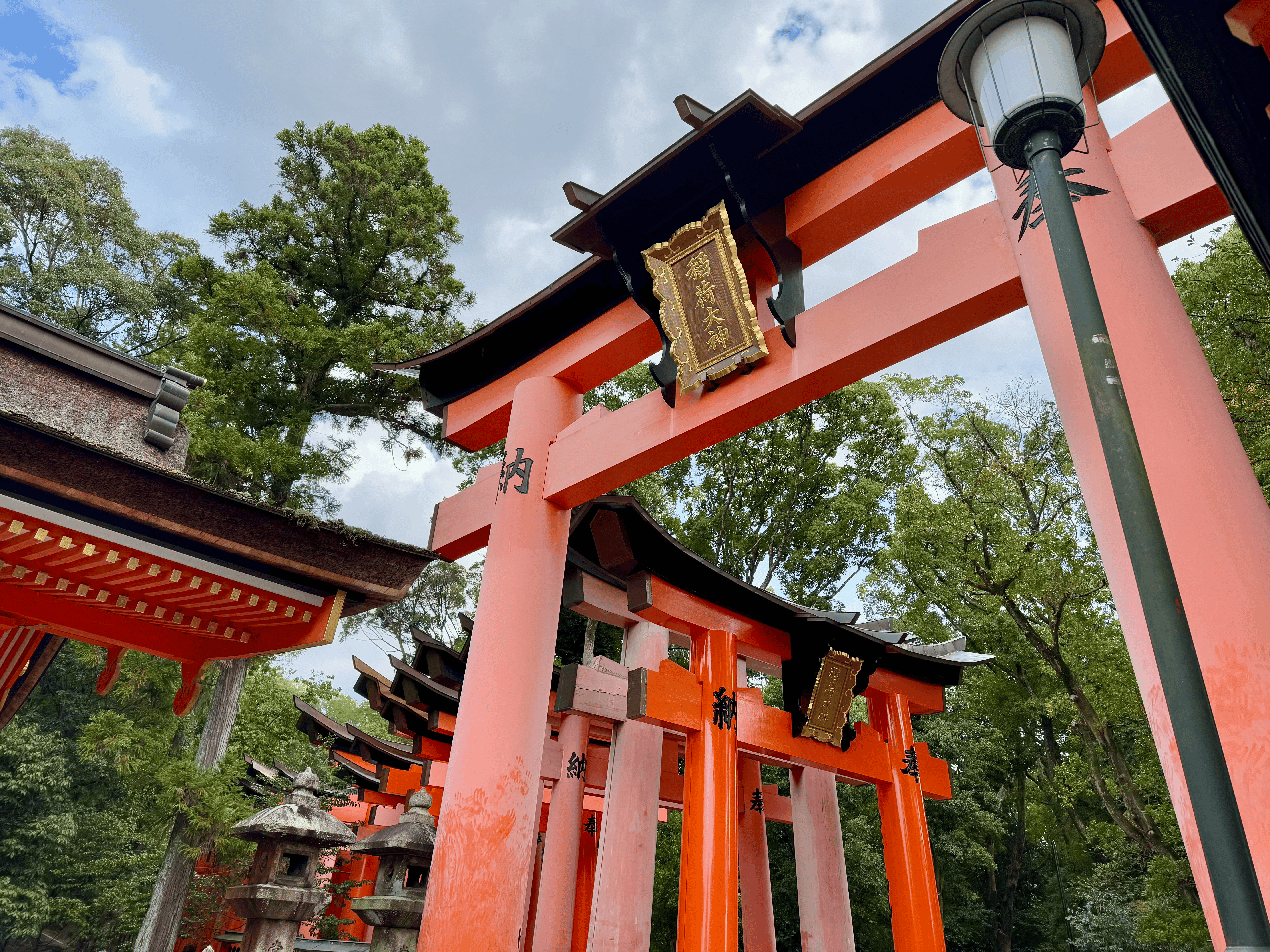

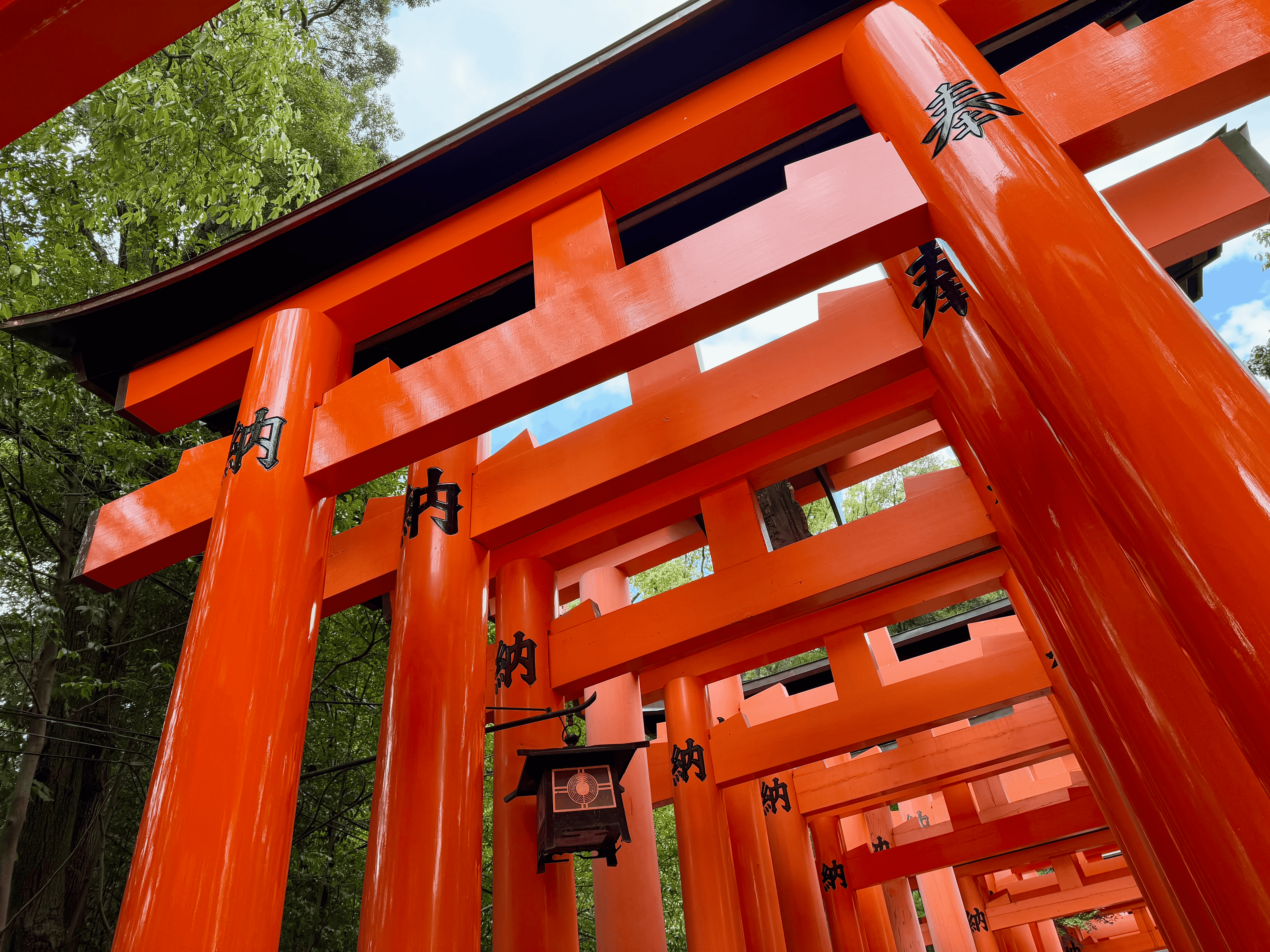

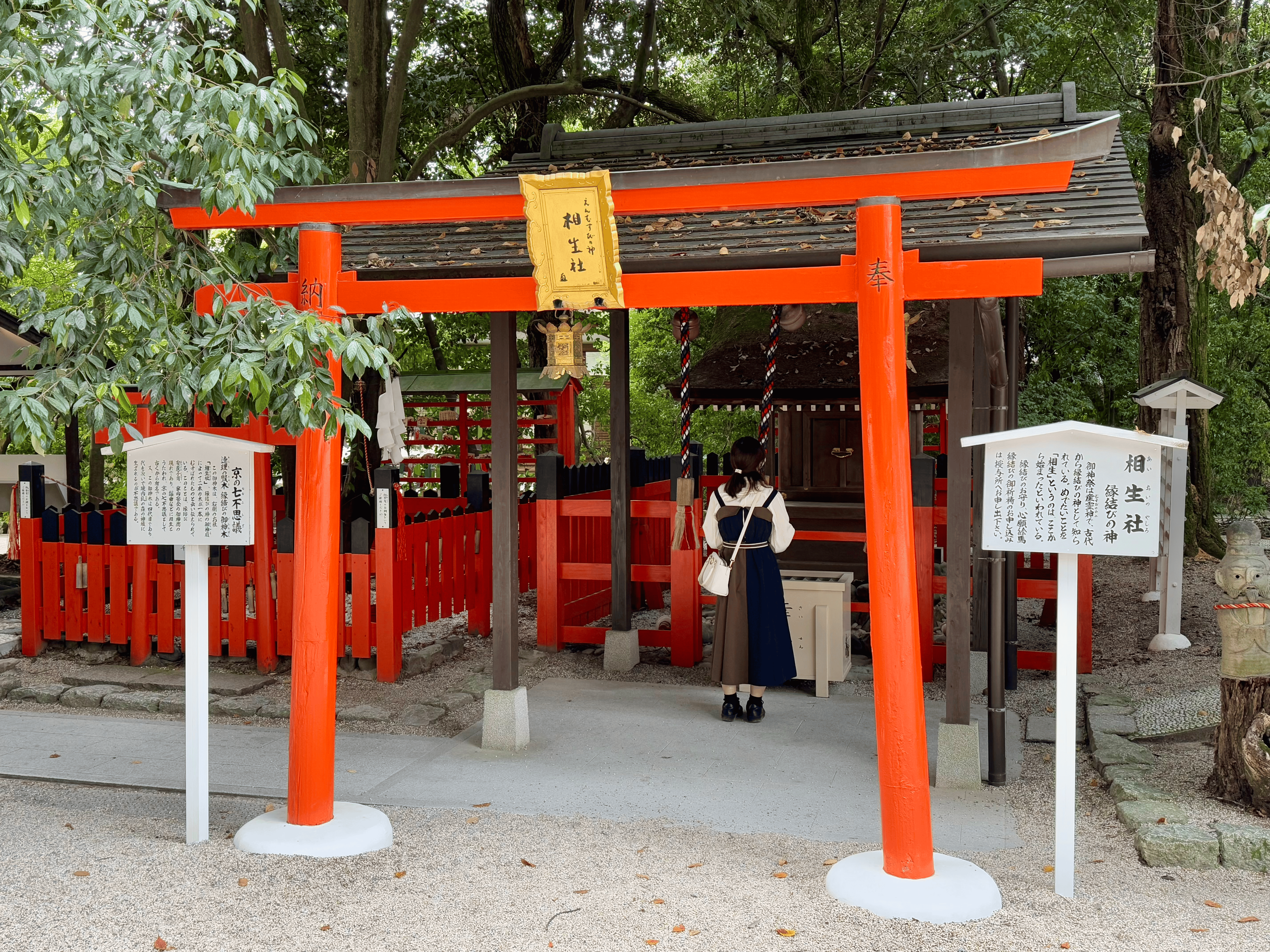

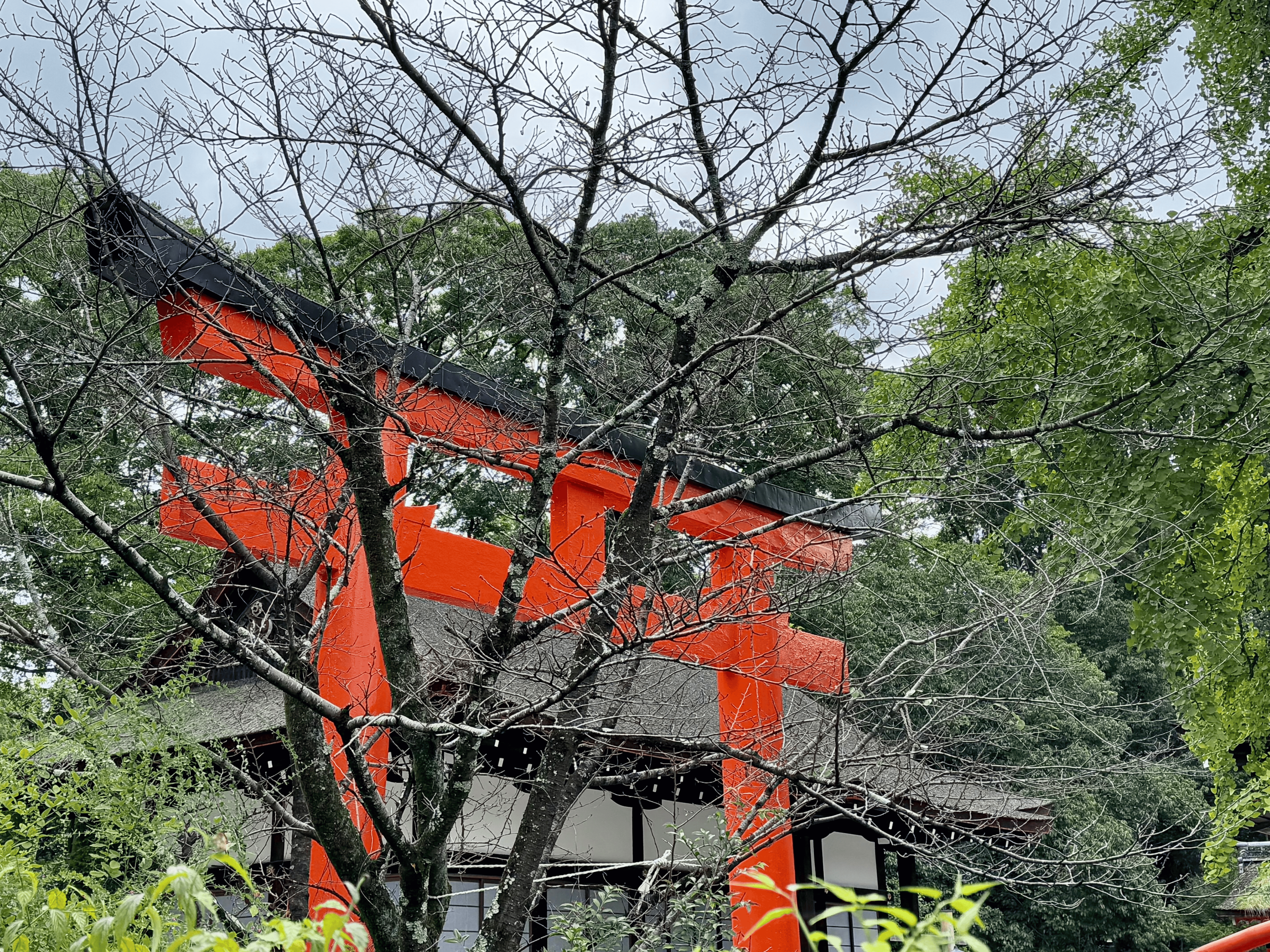

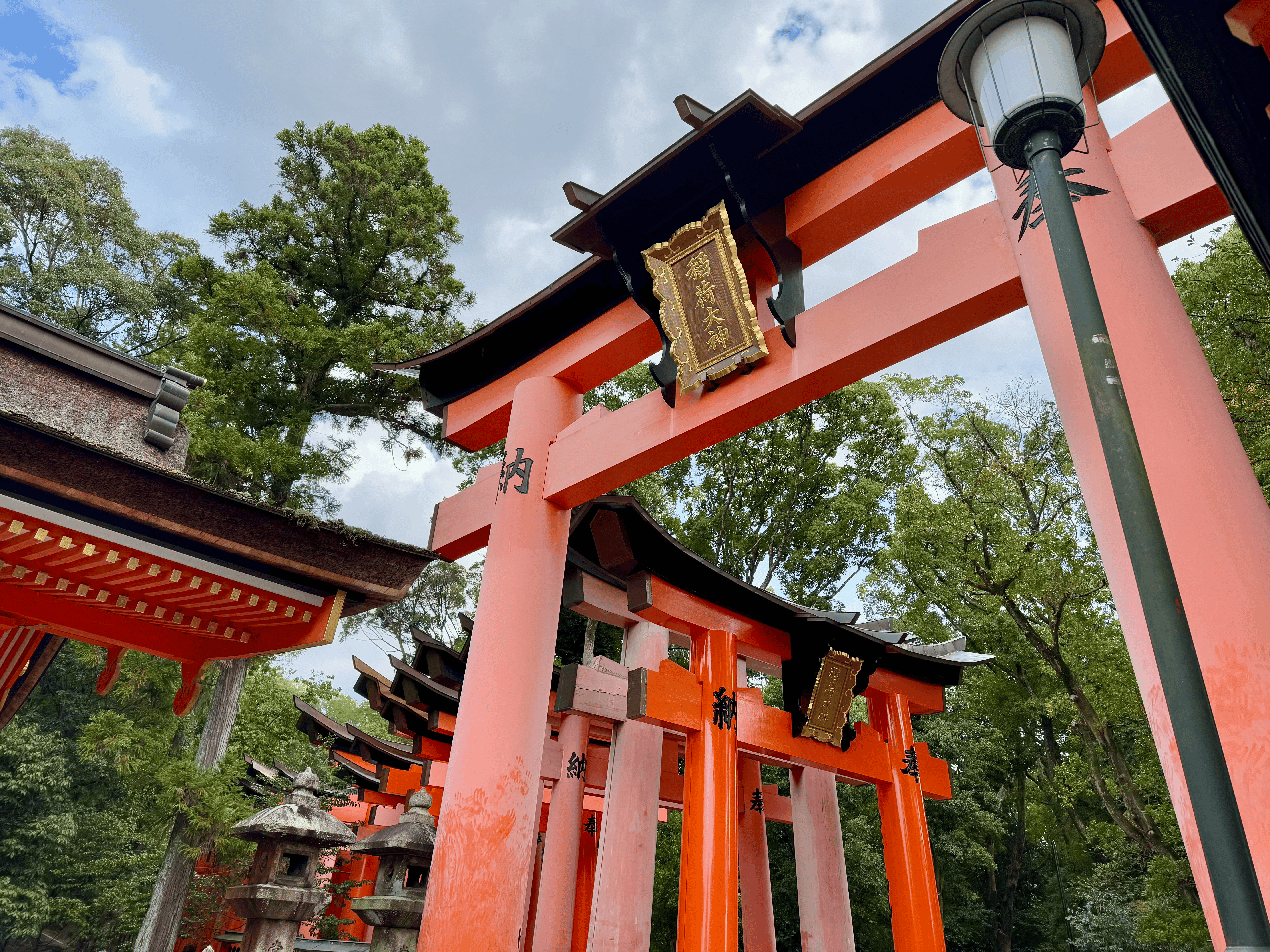

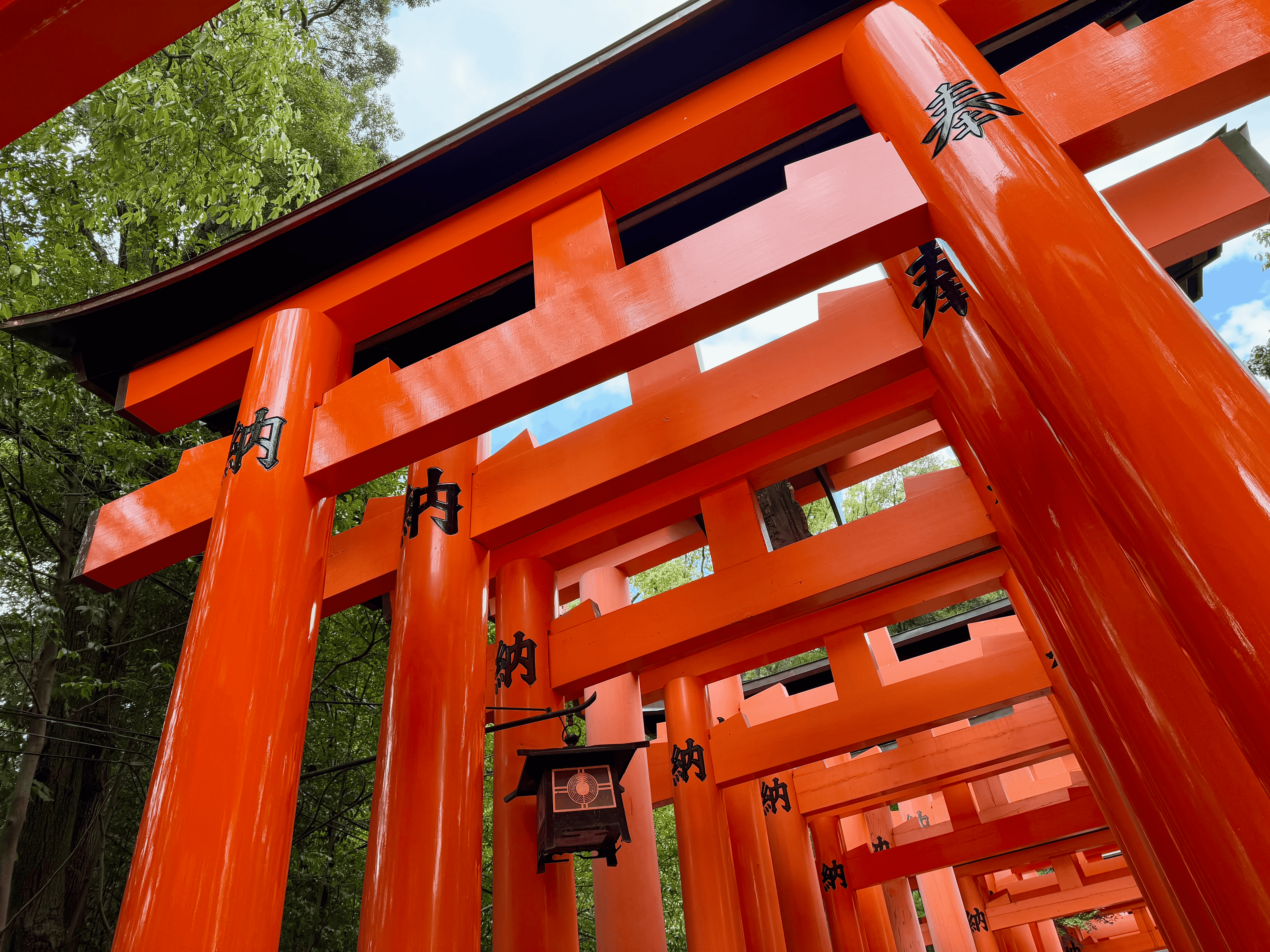

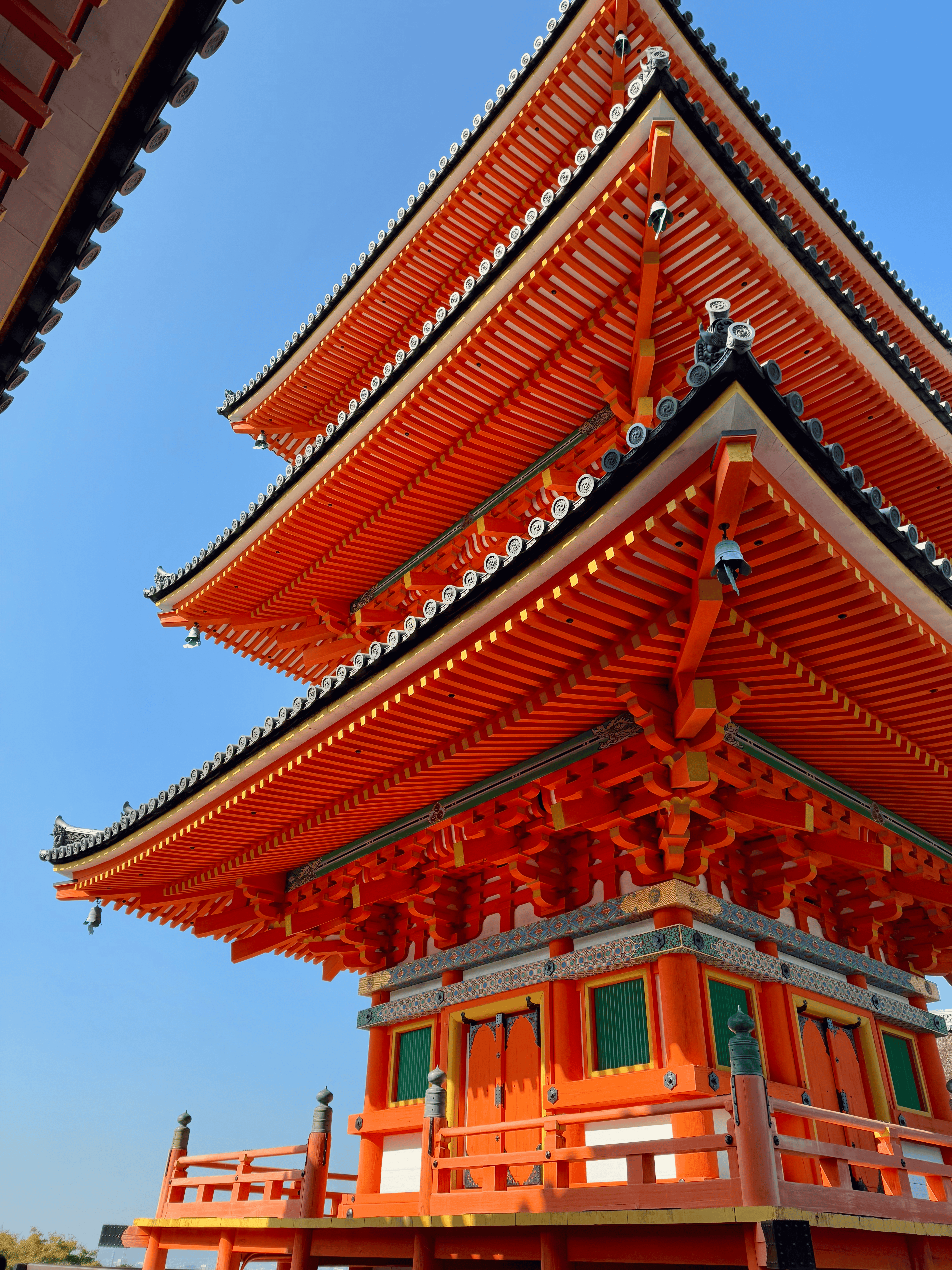

伏見稻荷大社

这位更是重量级,可谓鸟居万重山

我推荐所有来京都游玩的人去一趟伏见稻荷,建议至少空出一大个下午,为什么?很多人会以为这不就是一个很大的神社吗,因为没有人告诉你这是稻荷山!

稻荷山是一个海拔绝对不算高的小山,但是比较陡,全靠石阶一节一节垒上去,几乎没有平路,而且对于国人来说,我有且仅建议大家到了登顶环节走下之社-中之社-稻荷上乃社然后原路折返的路线,这条线的路程短,平均海拔上升度高,更加陡峭难走,但是能避开另外一条线路上较多的坟冢

对于我这种不常锻炼和出门的人来说,从山脚登顶绝对已经是一项体能挑战,真的爬了很久很久,好像是两个多小时左右,一定要注意安全备好饮水(外国友人受伤屡见不鲜,上山自动贩卖机没货亦常有)

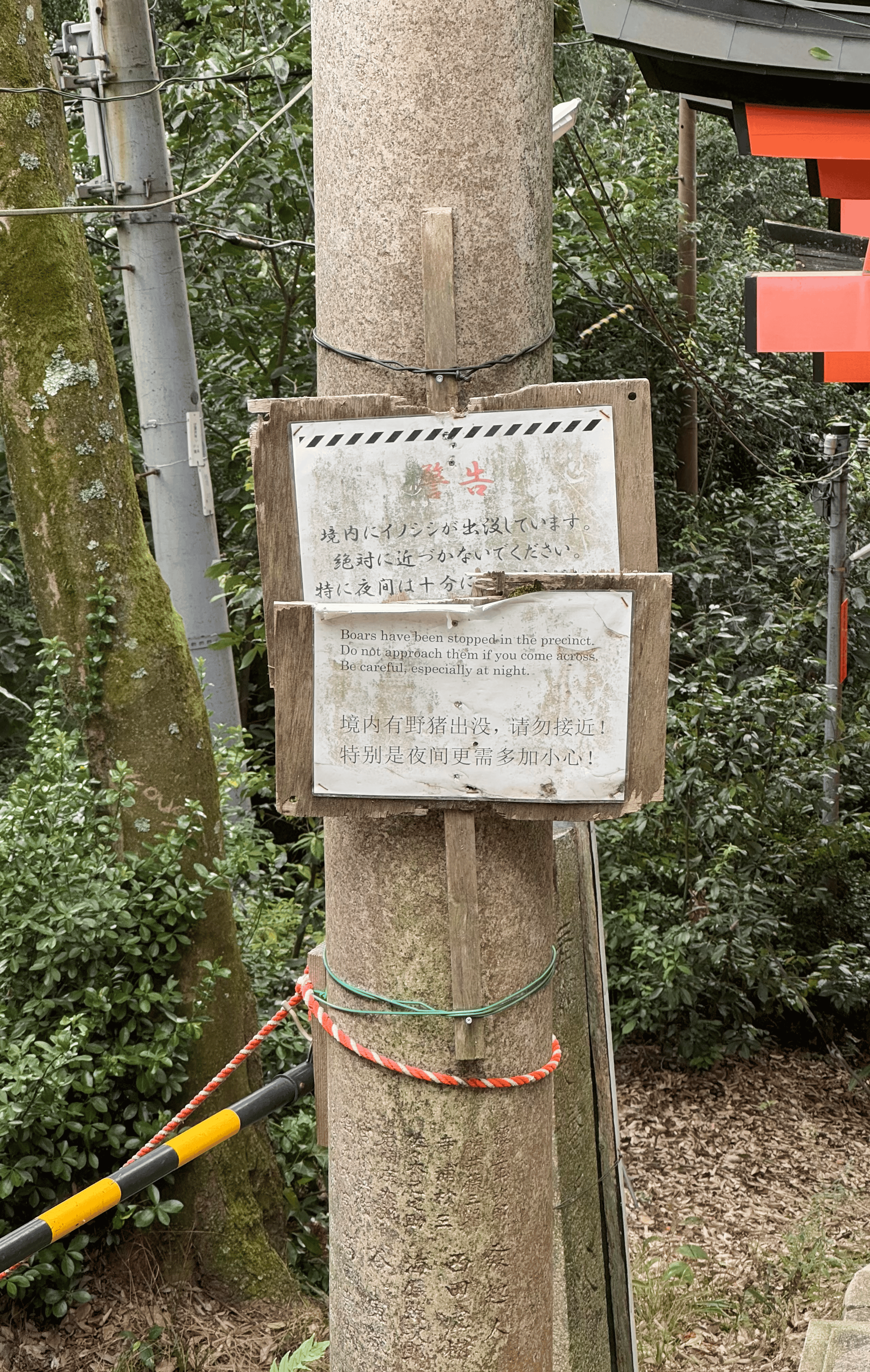

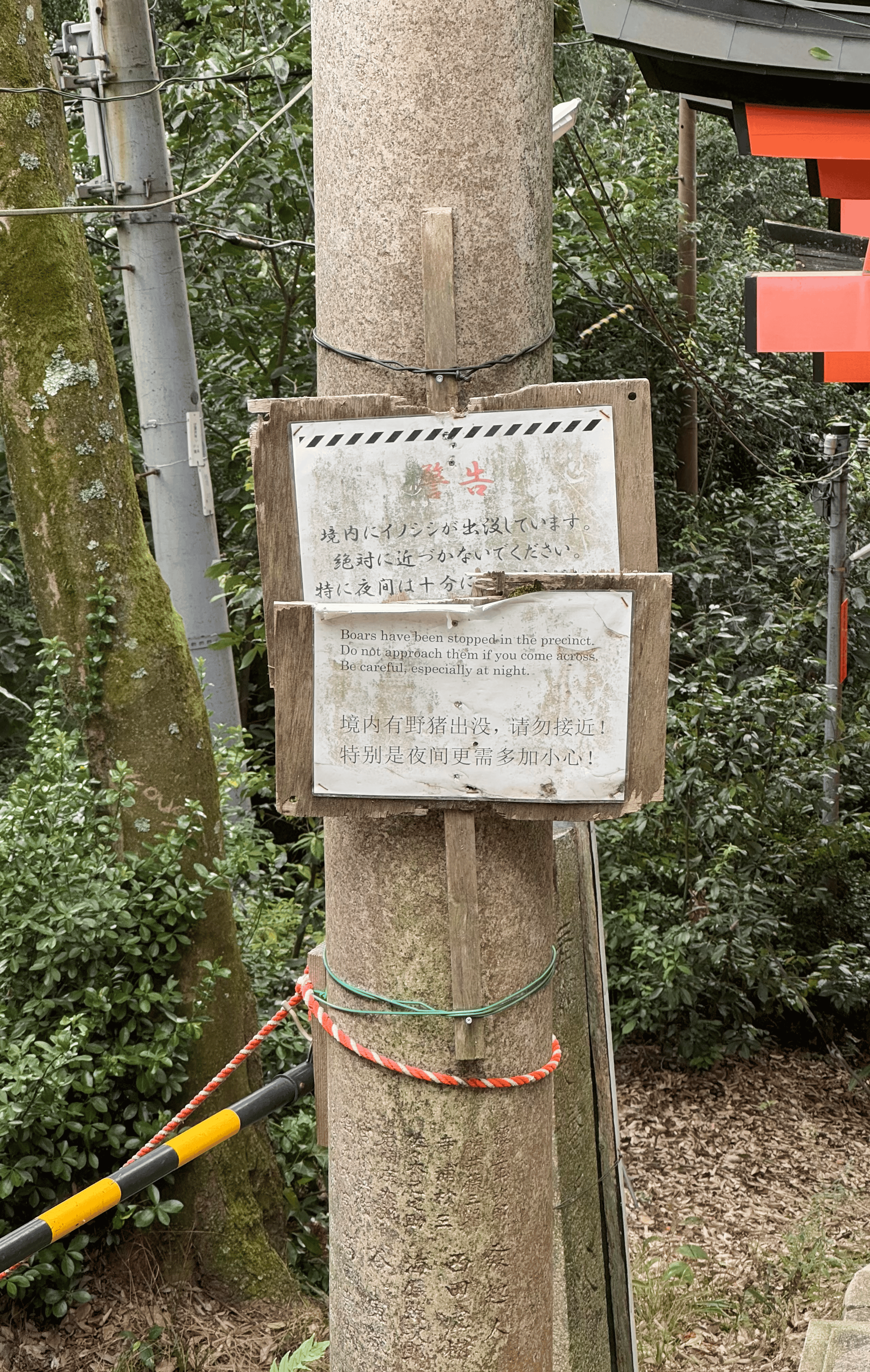

Tips

1、在半山腰之上你会看见一个立牌,提醒你小心野猪

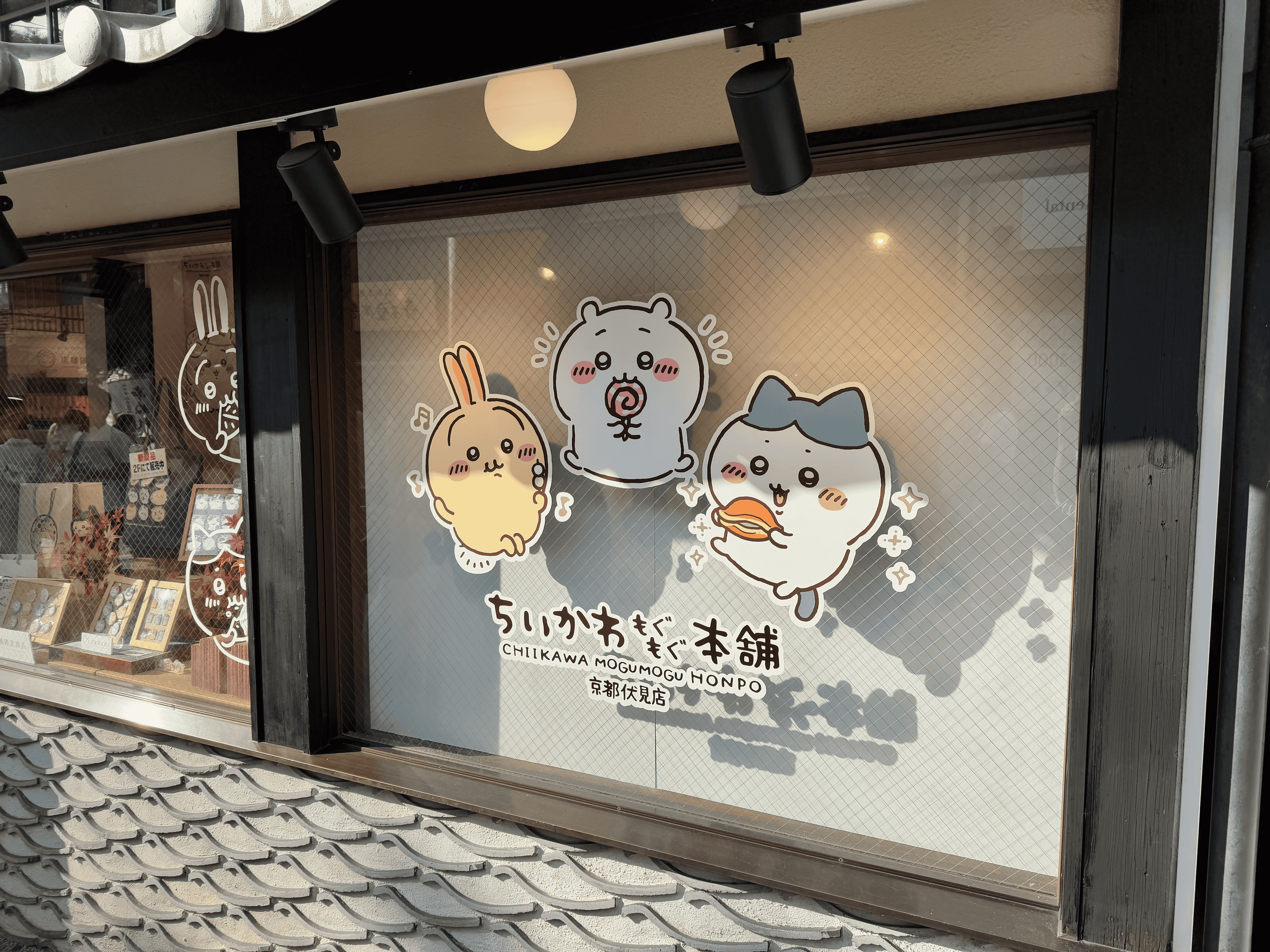

2、伏见稻荷社入口有一家CHIKAWA(兄弟兄弟.jpg)官方店,里面有限定的周边贩售,万恶的一抹多不能陪我来就算了,还要坑一笔玩偶,无敌了,为什么女生会喜欢这种东西啊?

3、就在下图,我再一次的被当成日本人,一个小姐姐拉着我让我帮她拍照,以这三只为背景,好吧,确实有些微妙感

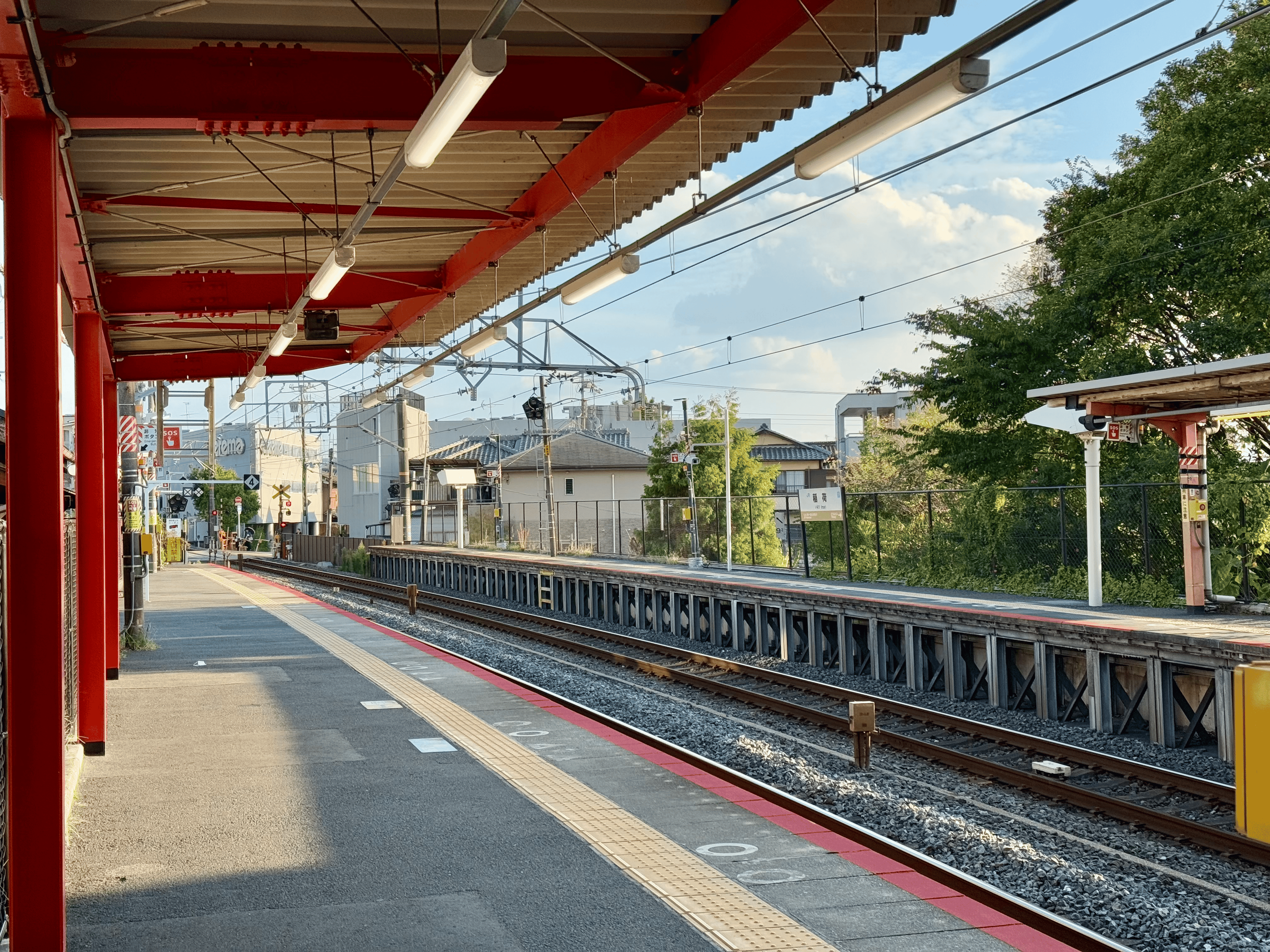

4、从伏见稻荷站出到伏见稻荷大社需要过一个铁路,这简直是处心积虑设计的,当信号灯闪烁警报声响起,黄黑交错的护栏打下,列车从你身边驶过,好吧,这确实是又一种特色(不过我拍的不是很好,毕竟不是铁道迷)

交通&午餐费用

1、出町柳 - 伏見稻荷 280 JPY 京都觀光乘車券 不计

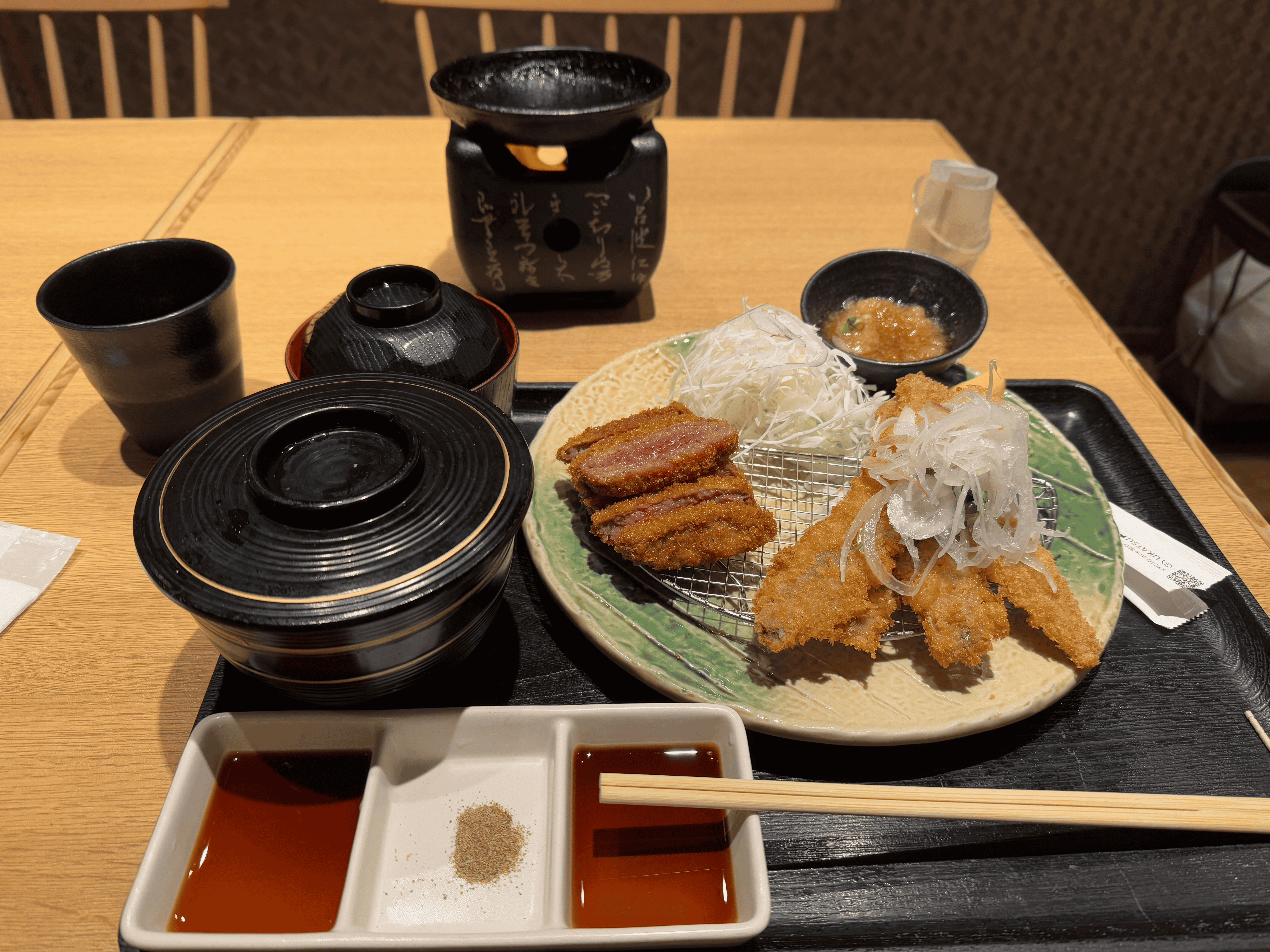

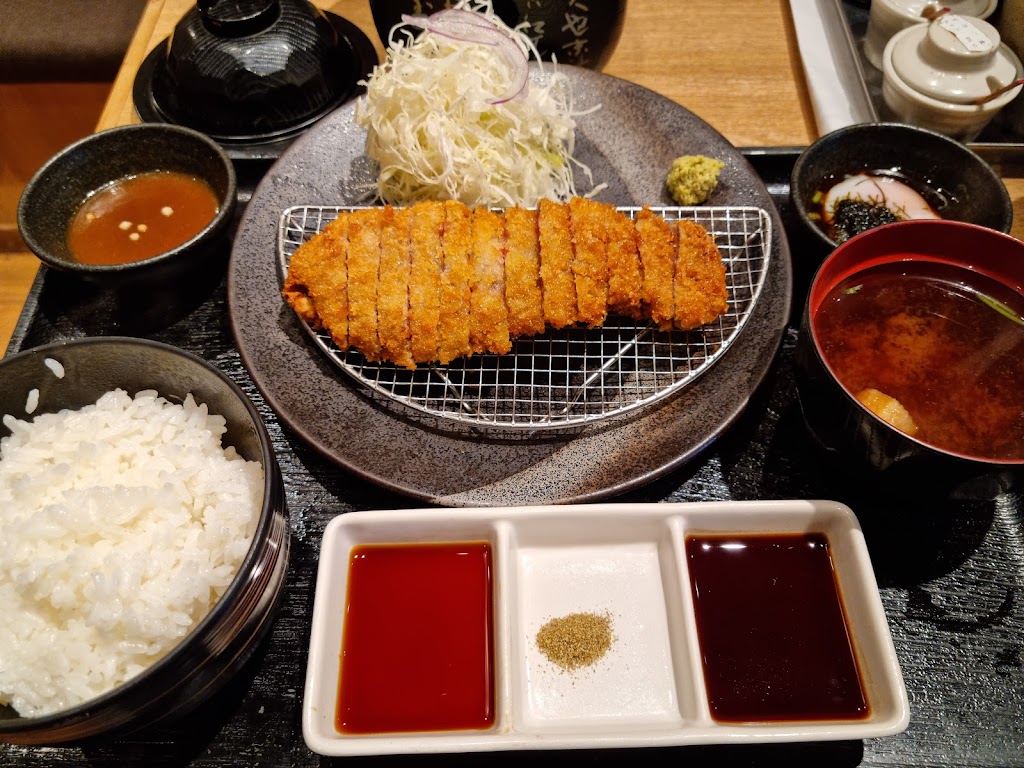

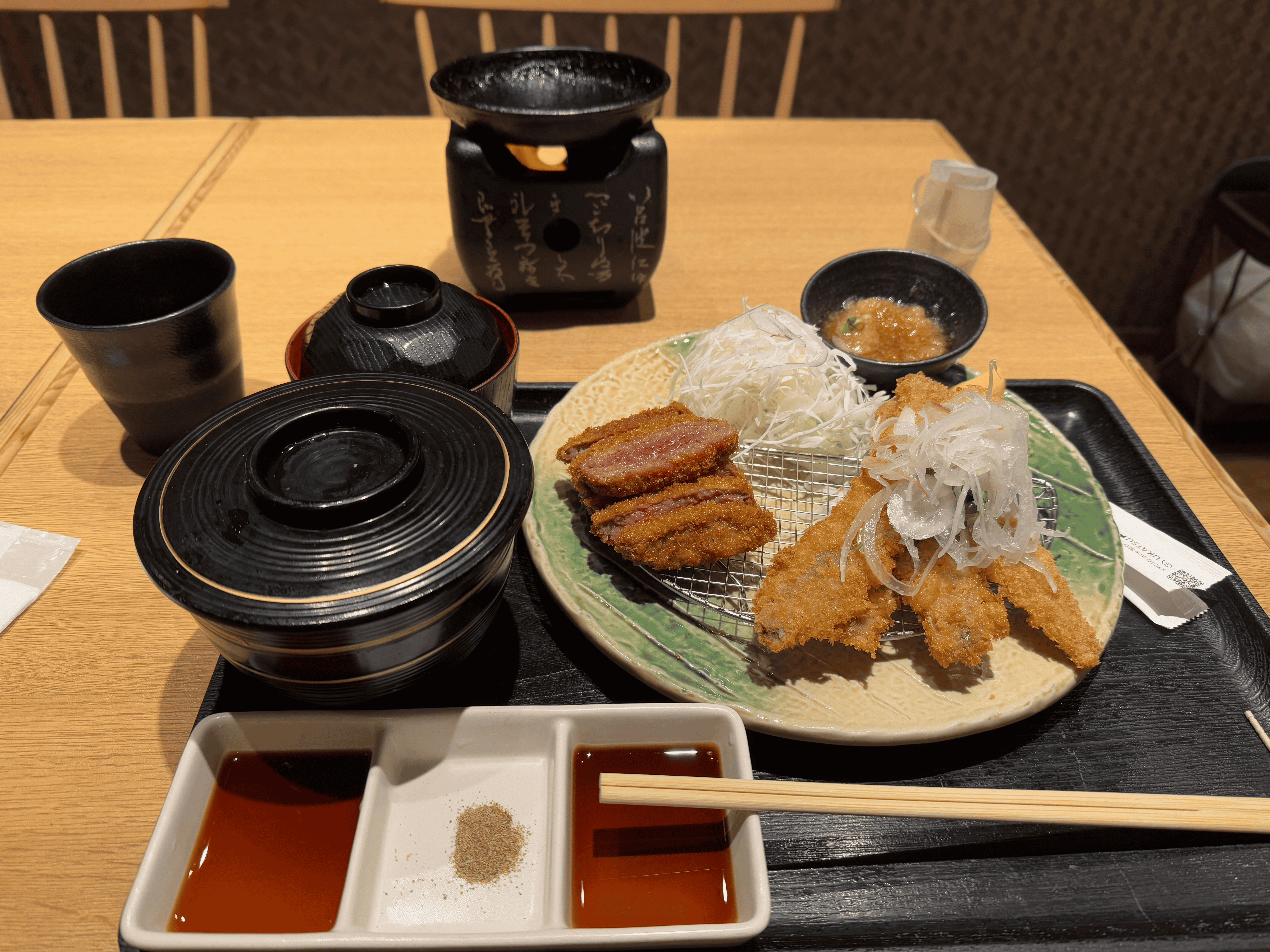

2、炸牛排 京都勝牛 3380 JPY 约167.32 RMB

强推伏见稻荷对面的这家,而且如果能吃到季节限定的炸秋刀鱼就更是赚到(后来我点了两份),我第一次吃到不带苦味的秋刀鱼,尽量早点去早排队,不过我得吐槽:日本的蔬菜是只有包菜丝吗233333

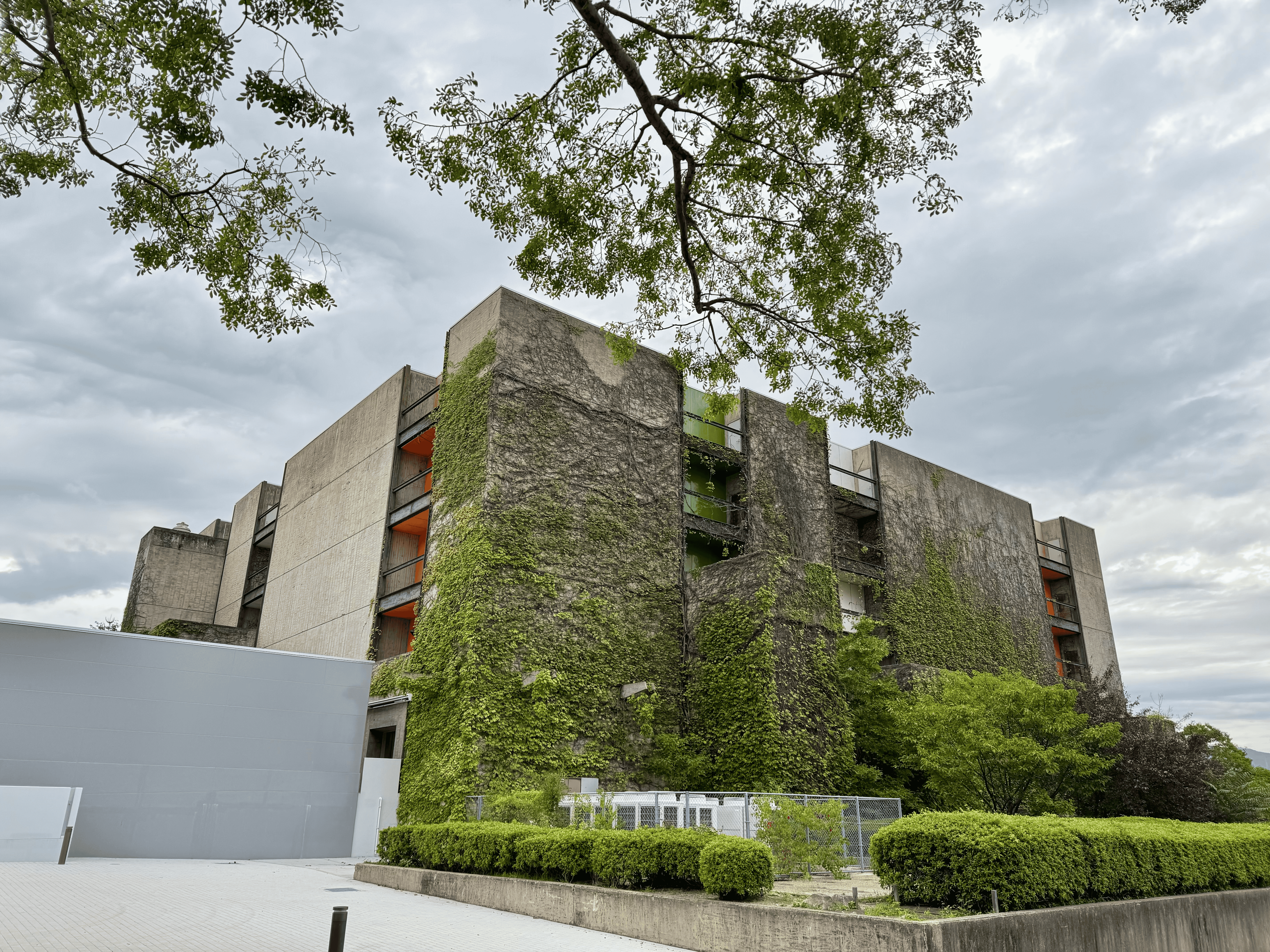

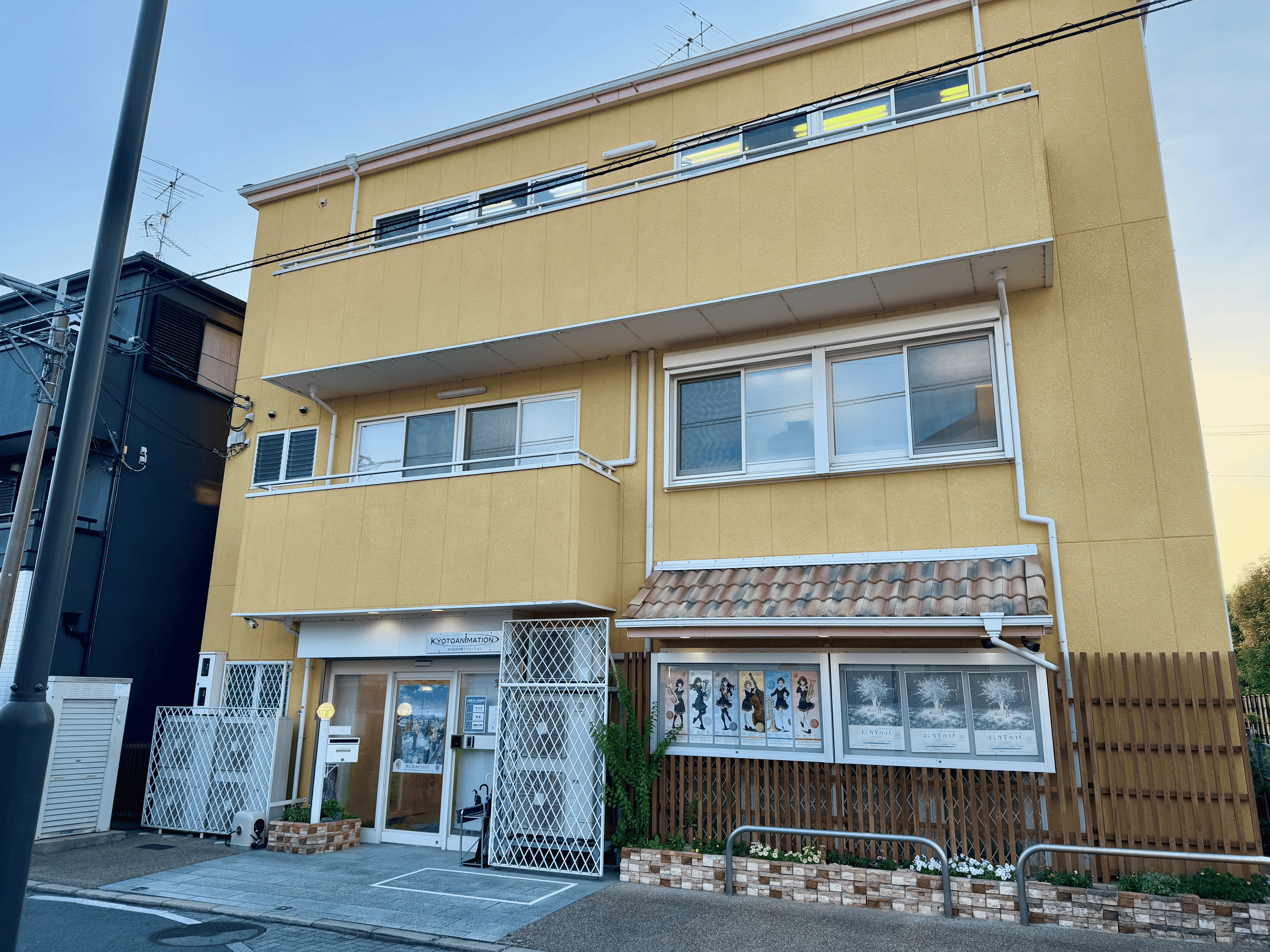

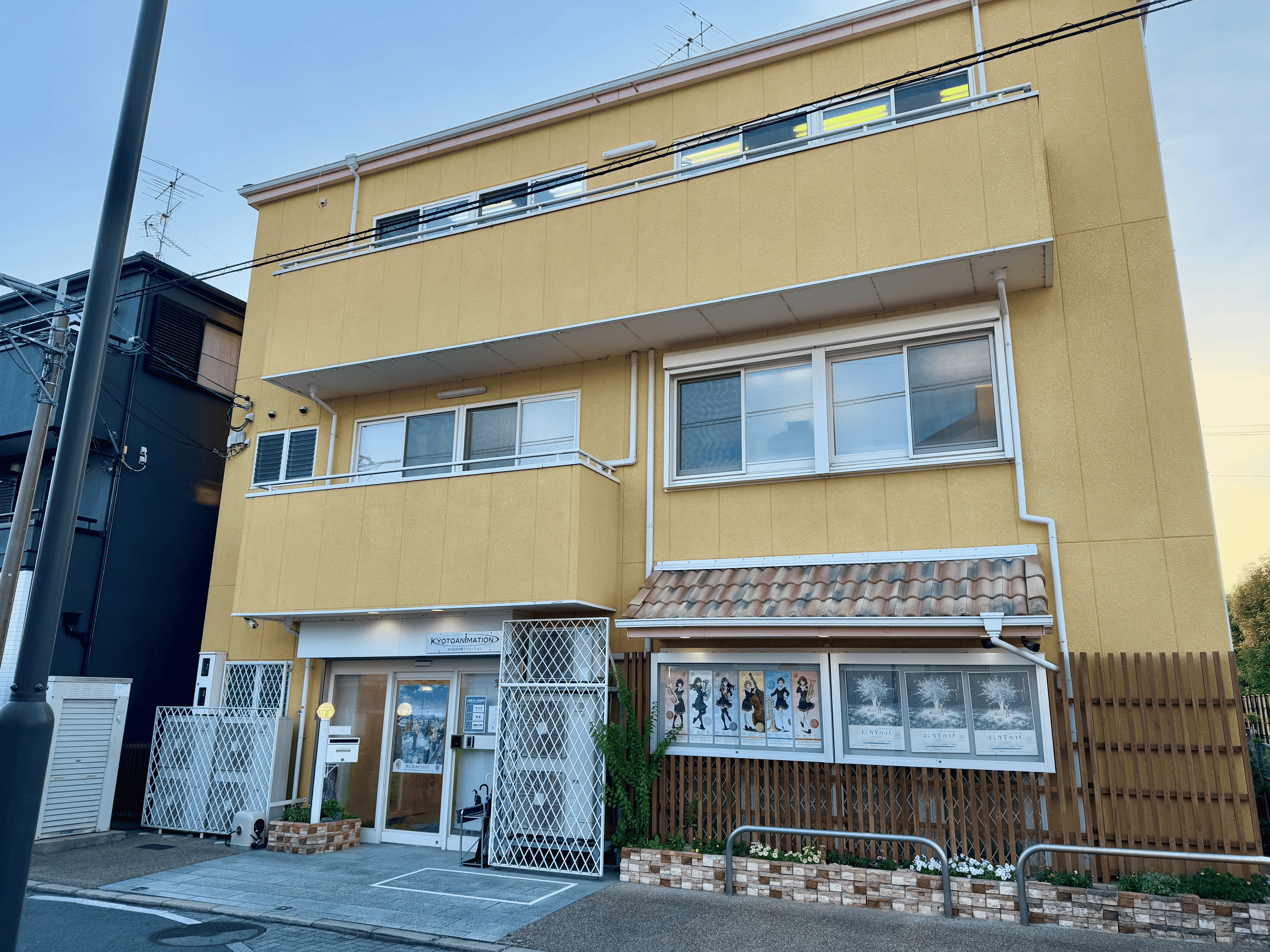

京都动画工作室

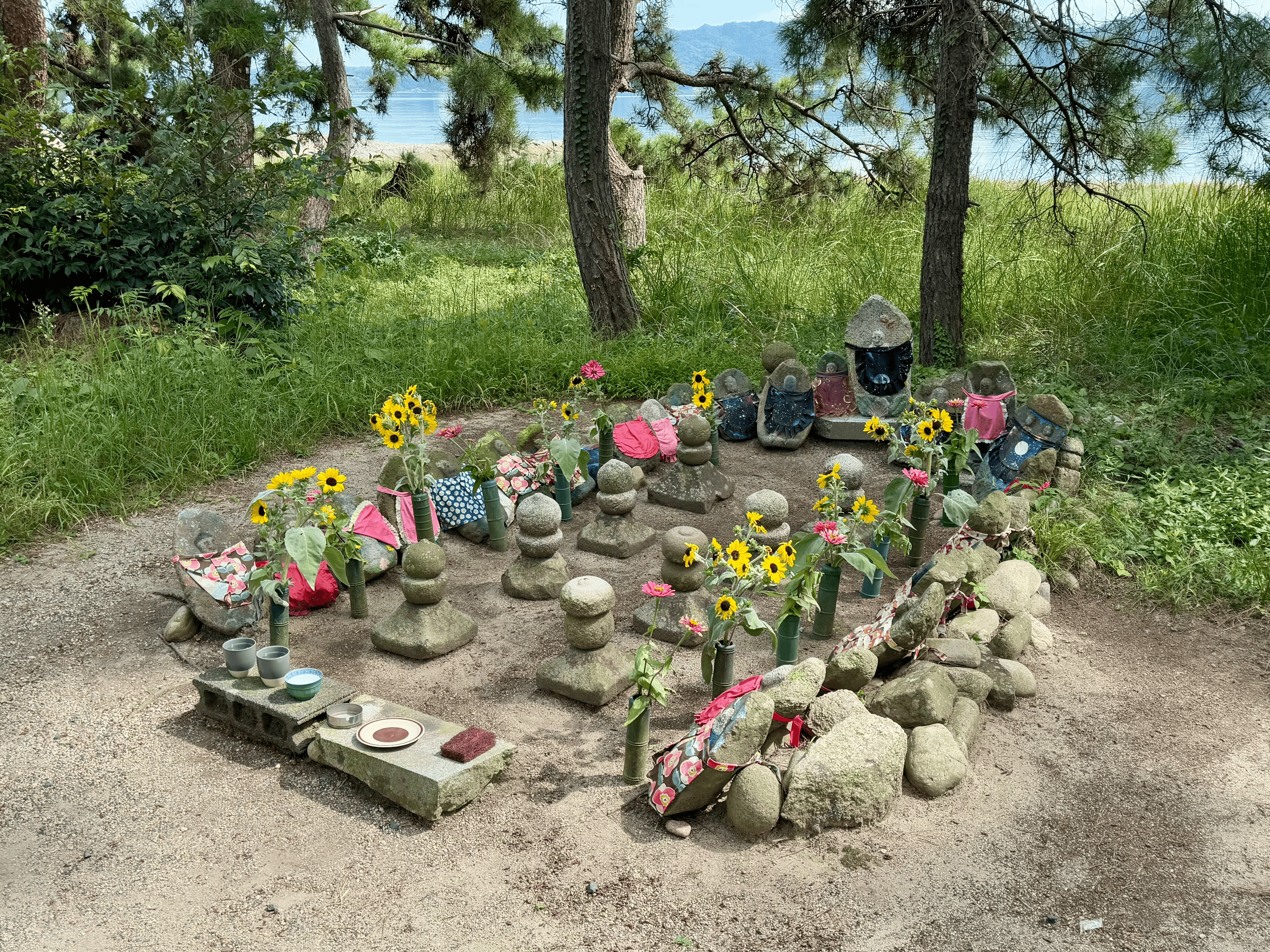

以此对京都动画纵火案的逝者表示悼念

在伏见稻荷大社外,有一家花店是一位老奶奶在经营,她不会英语,我们靠着翻译沟通,她理解了我想要一束表达悼念的花,也希望我别太伤心

她先是问了我的预算,然后为我取了三种花,黄菊与白菊好理解,还有一种蓝色的花,也是我现在写才知道是龙胆,愿生者坚强

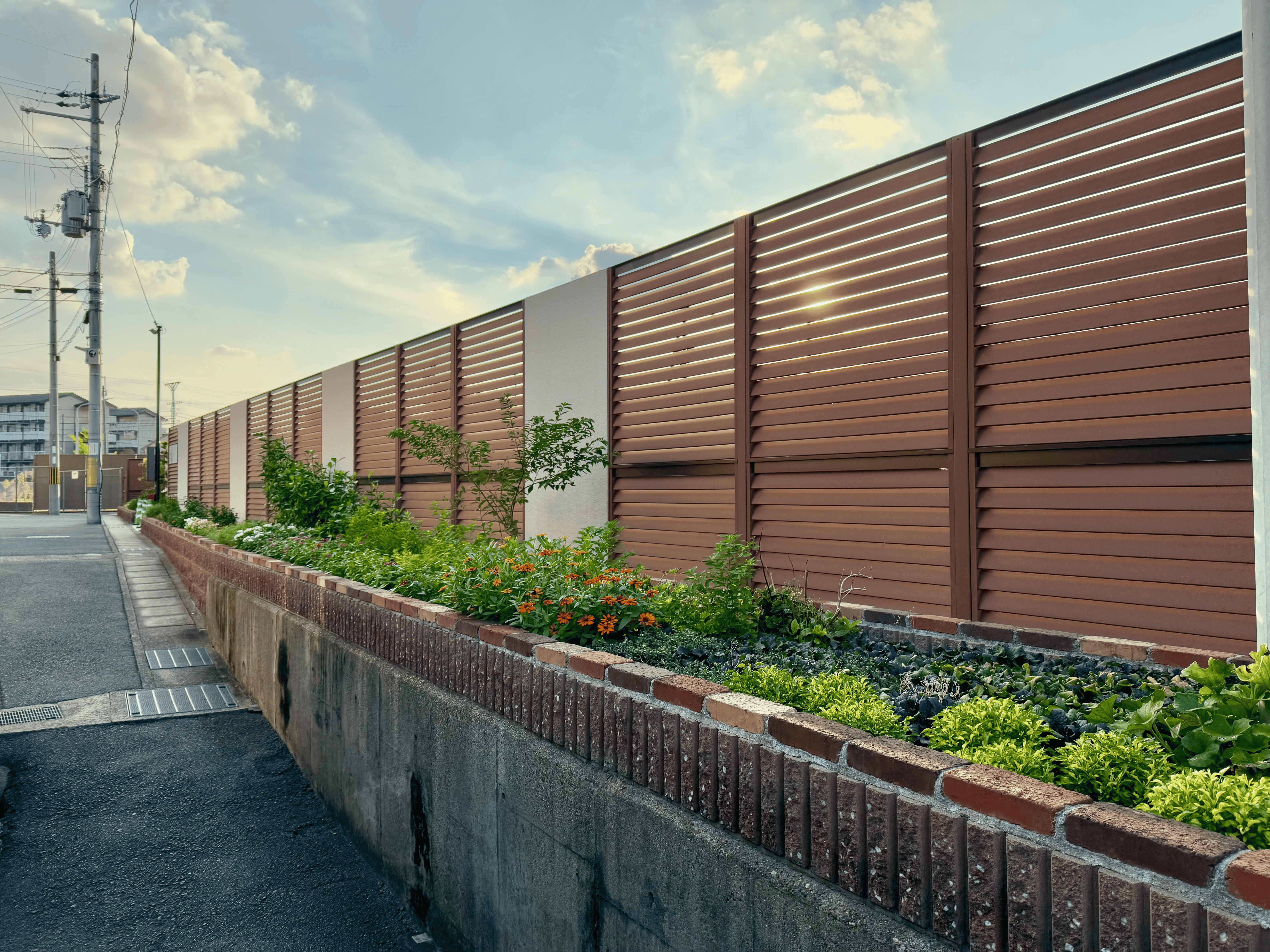

从六地藏站出,路边是寻常的乡村景色,沿府道128号步行,从一条非常不起眼的小巷穿入,便是京都第一动画工作室遗址

说实话,我完全无法想象周边环境是这样的,如此不起眼的地方诞生了许多优秀的作品。如此平静与整洁,让我犯了难:我确实从伏见稻荷带花来,但以日本的规则,这样的花是难以被处理的(不能随意丢弃物品),会给周边的居民带来麻烦。

或许是有很多像我一样来做悼念的人,围墙的专门写有告示,也希望大家不要留下花等物品,也不希望有人向里面拍摄,我只好带着花向遗址鞠一躬,叹息离去——希望不怀好意的火不要烧到任何美好的地方

告别京都第一动画工作室遗址,我不行前往了第二工作室,也在木幡站附近看到了京都的“黄房子”,在早些年可以在这里买到官贩,但现在都已作为办公使用(在门口能看到里面的拖鞋)

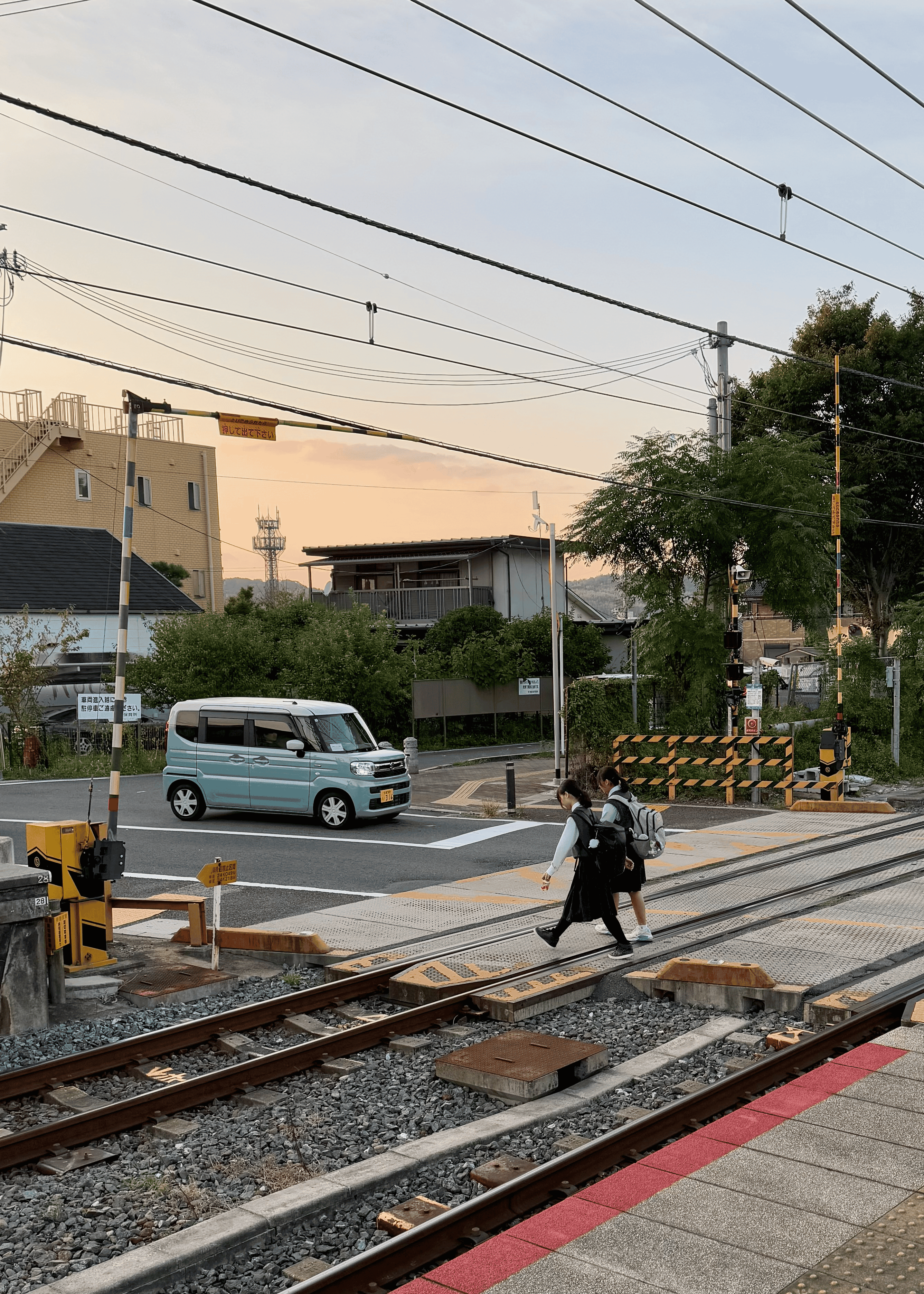

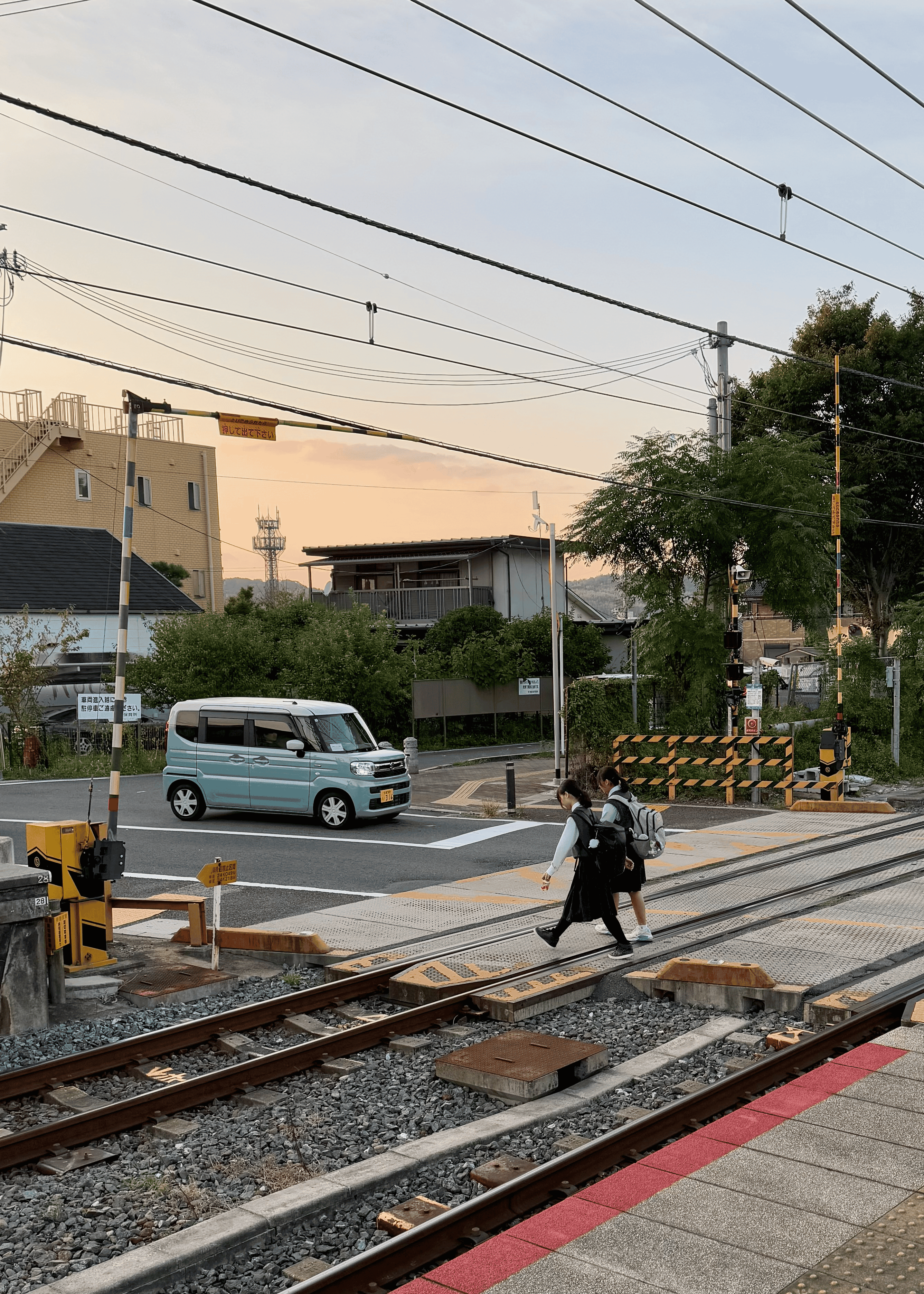

在木幡站等车去宇治时,恰逢学生放学,能看到她们的通学路,觉得略带沉重的心情稍做舒缓了一些,风波已然过去,平静的生活重回轨道

交通&纪念品费用

1、稻荷車站 - 六地藏 JR 關西廣域鐵路周遊券 不计

2、木幡駅 - 宇治駅 JR 關西廣域鐵路周遊券 不计

3、CHIKAWA伏见稻荷限定版中号兔子狼玩偶:2630 JPY 130.28 RMB

4、悼念花束:2000 JPY 现金支付 不计

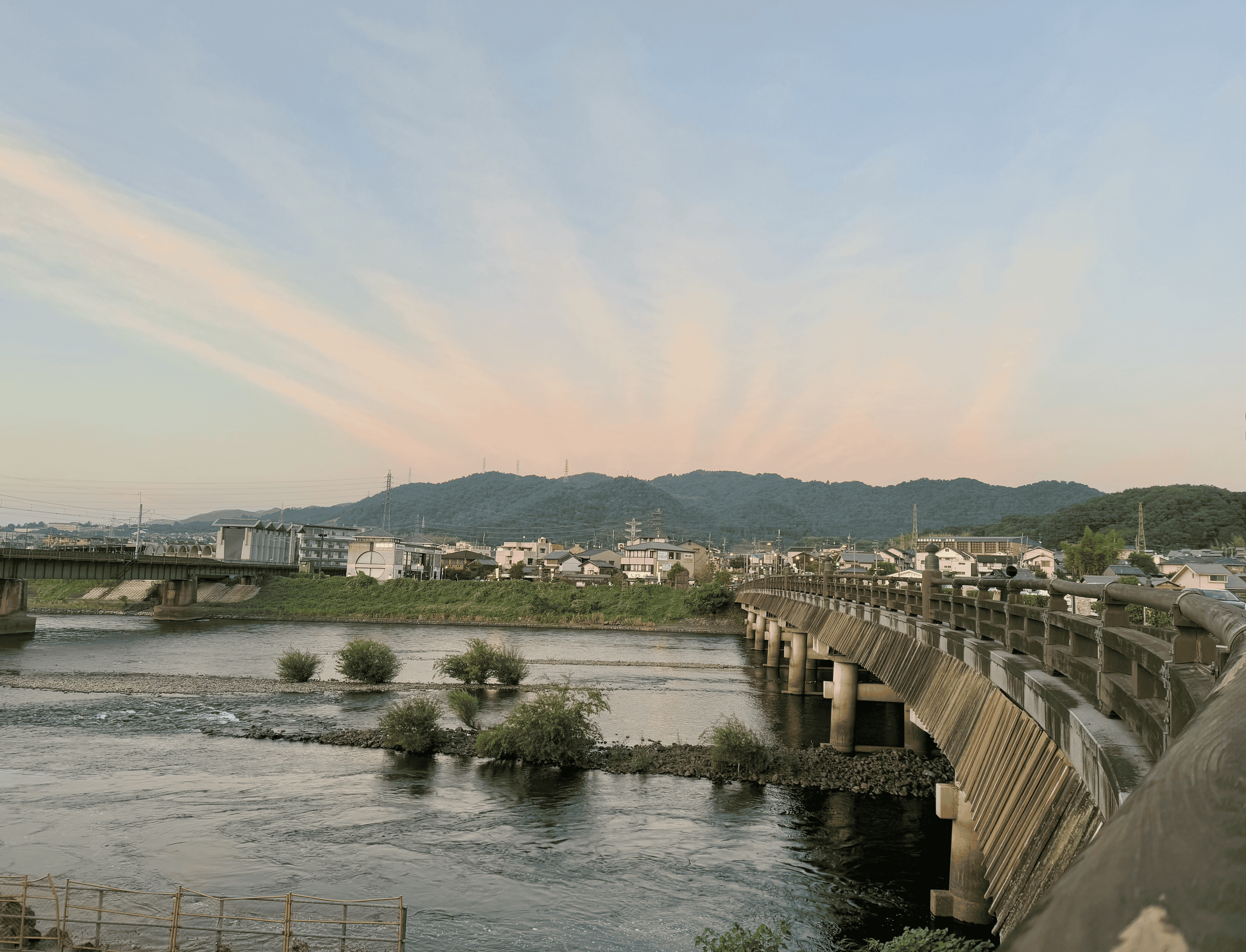

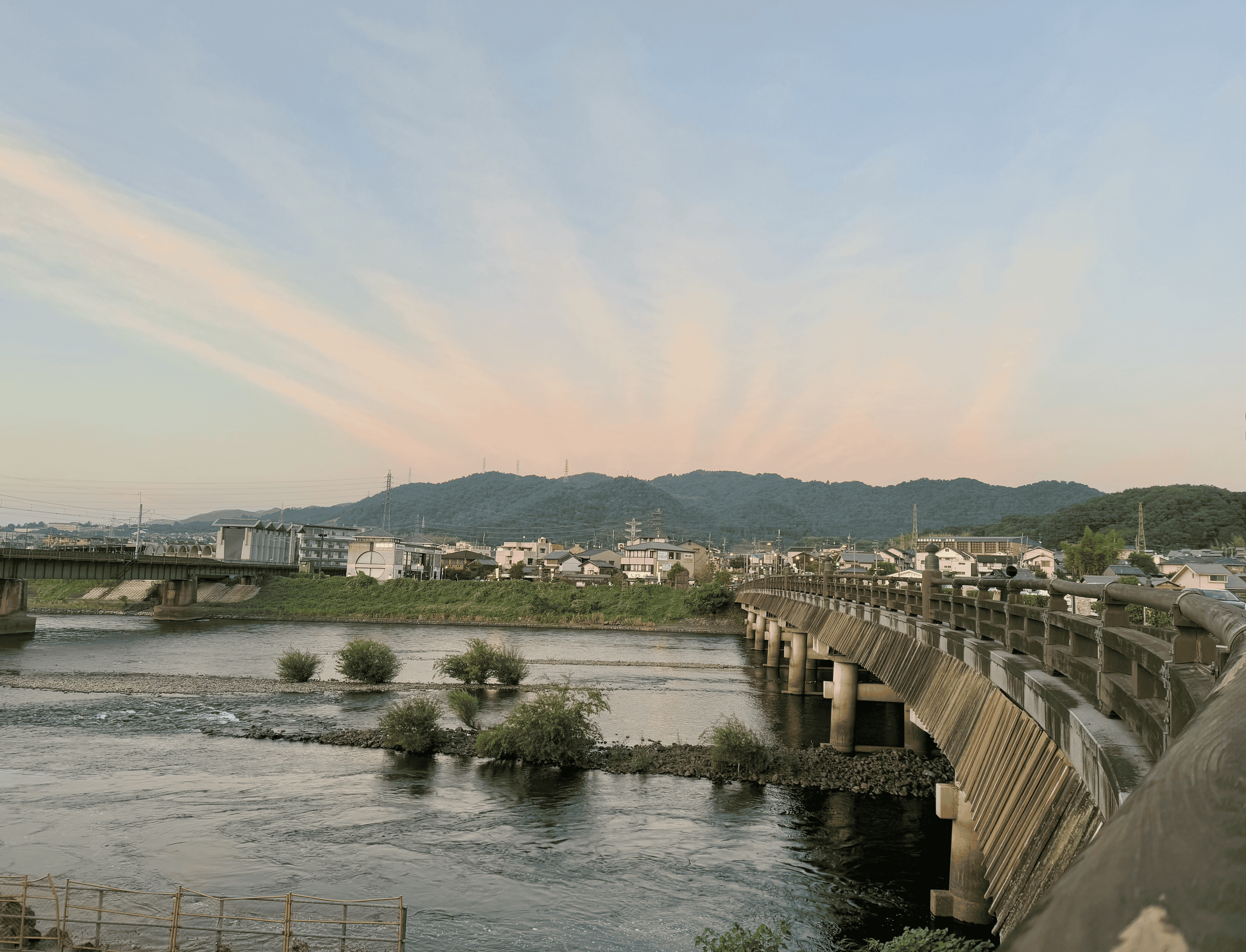

宇治桥

云霞泛光,好看

由于去得时候已经比较晚了(没意识到自己上午会去下鸭,下午伏见这么耗时间),于是只能拍到一张像样的宇治桥,但这可只是PART1,因为来的太晚了抹茶店都关门了!(18:00)

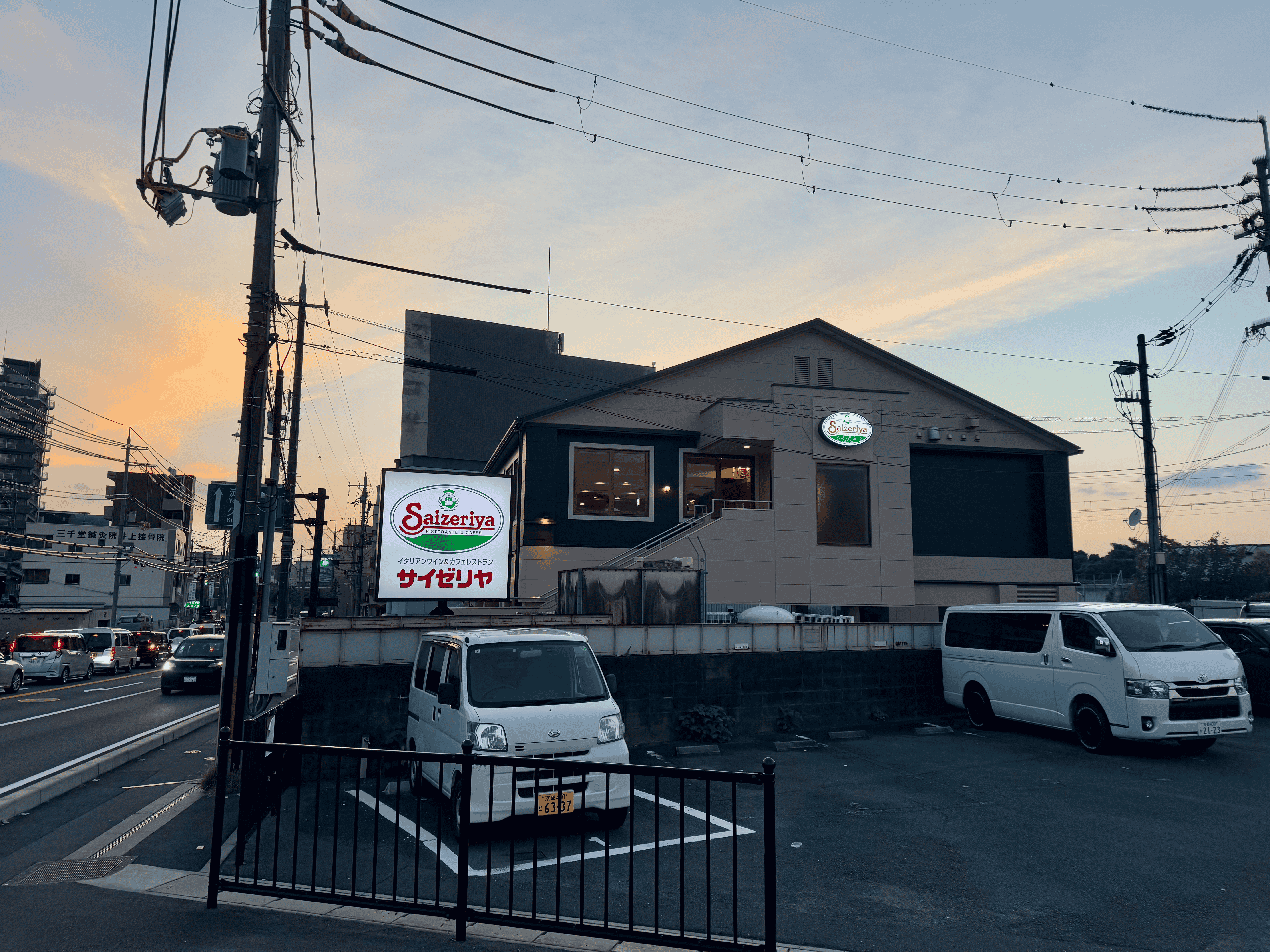

在宇治桥头有一家超大萨利亚,还是按下了好奇心没去吃吃看,后来回京都去吃了猪扒饭,致敬POP子和PIPI美

吃完反而还早,于是闲逛一会,啊,不自觉地跑去扭蛋机面前了,然后还发现了京都也有anime的官店,于是进去给朋友们带东西到人家打烊……

Tips

1、我不记得我之前是否说过日本会把动画漫画作为引诱你去参加赌博擦边球的活动了,在大阪有非常多的这种衍生类型,但是在京都我看到的就少很多

2、由于这次去宇治没吃上抹茶,但我其实想吃的不是抹茶,是抹茶芭菲(猫猫!)所以后面又挤时间去了一趟宇治,下文会提到

3、在京都和宇治往返的列车上、车站里、街道橱窗上看到很多对京吹3的宣传,京阿尼的大手.jpg

交通&晚餐&代购费用

1、宇治(京阪) - 中書島 - 三條(京都) 京都觀光乘車券 不计

2、豚ゴリラ 新京極六角店 猪扒饭:不到1000 JPY 现金支付 不计

3、纯粹代购 他们后来付钱了 不计

10.1 (火曜日)

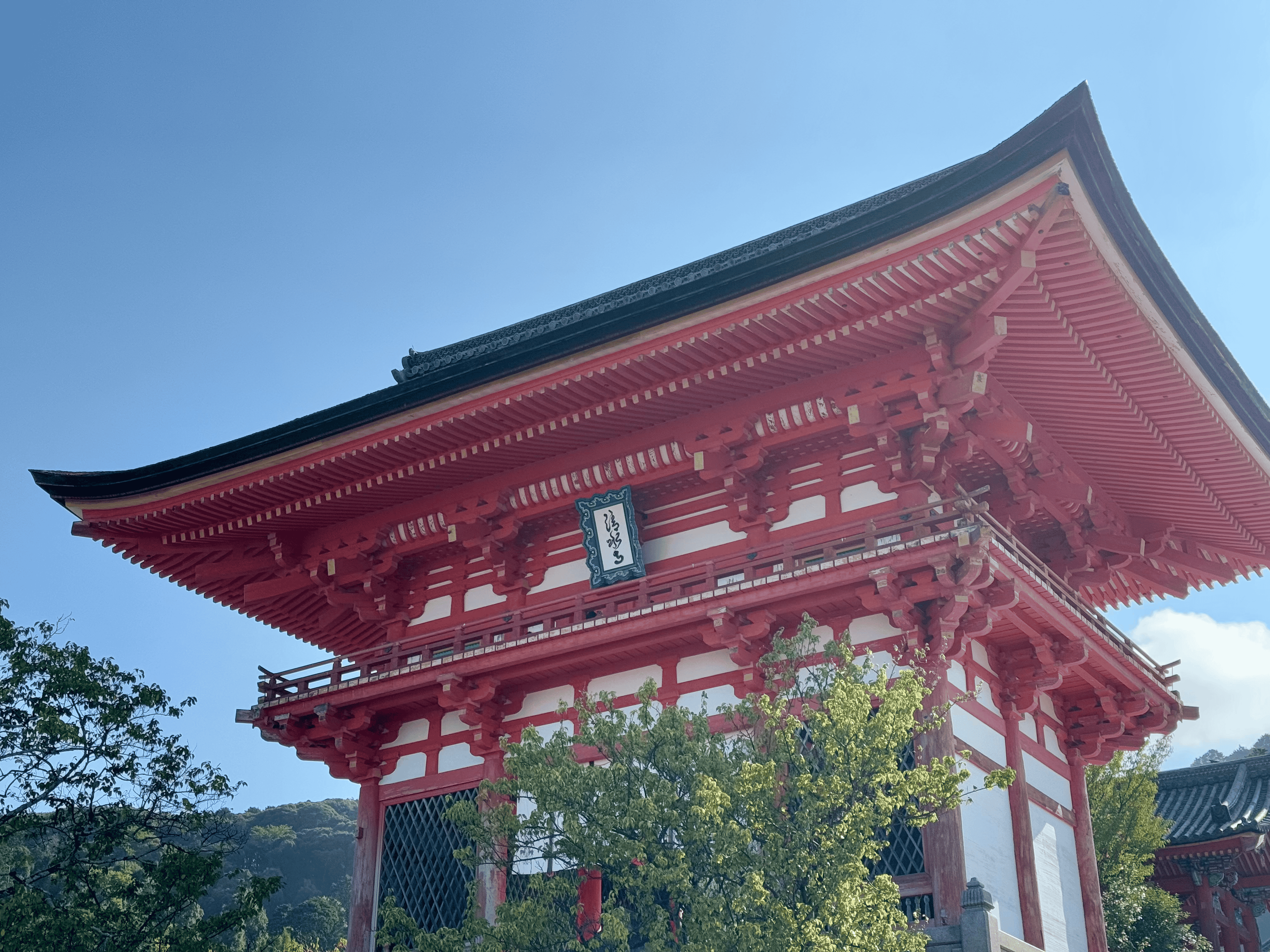

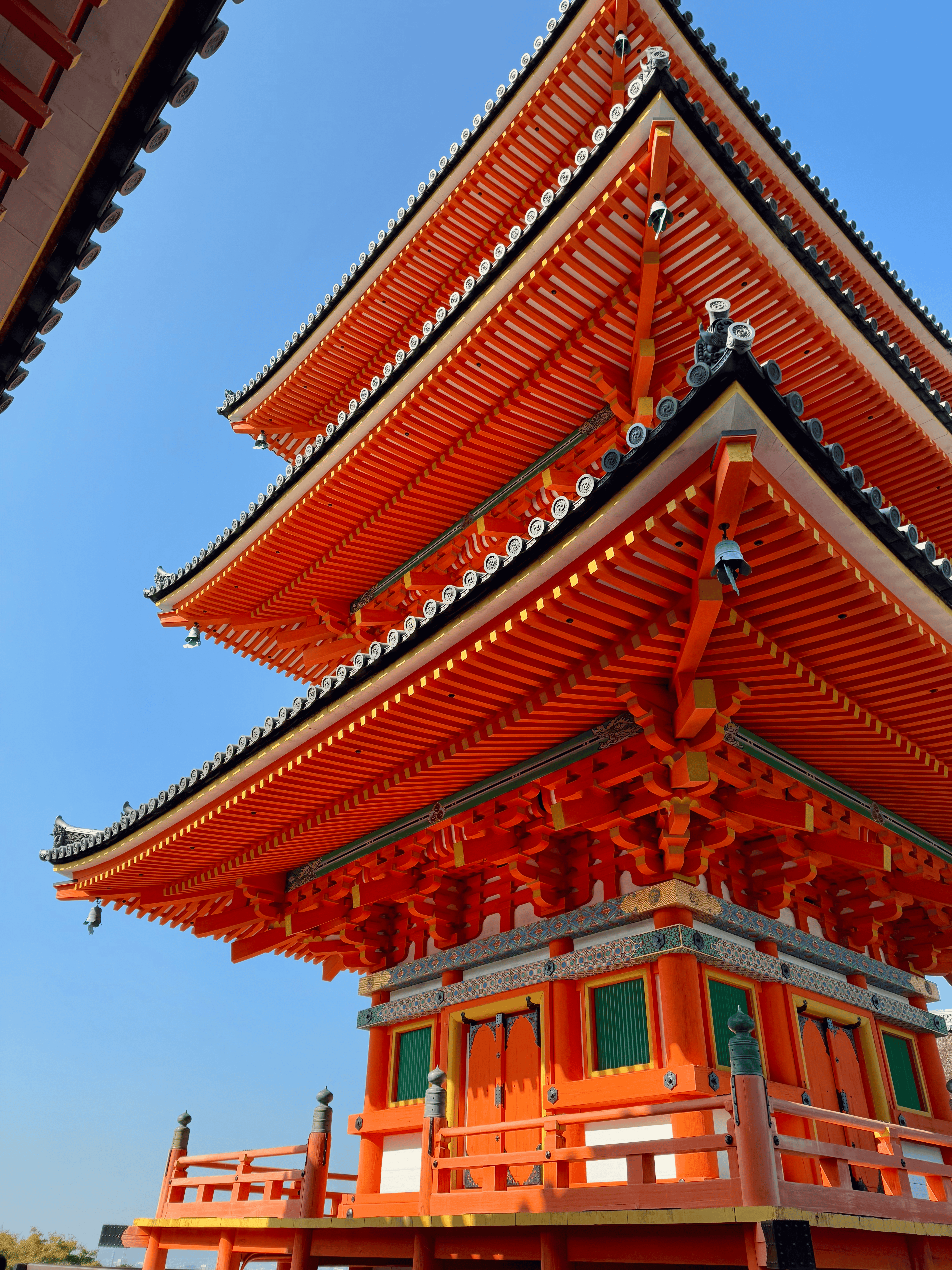

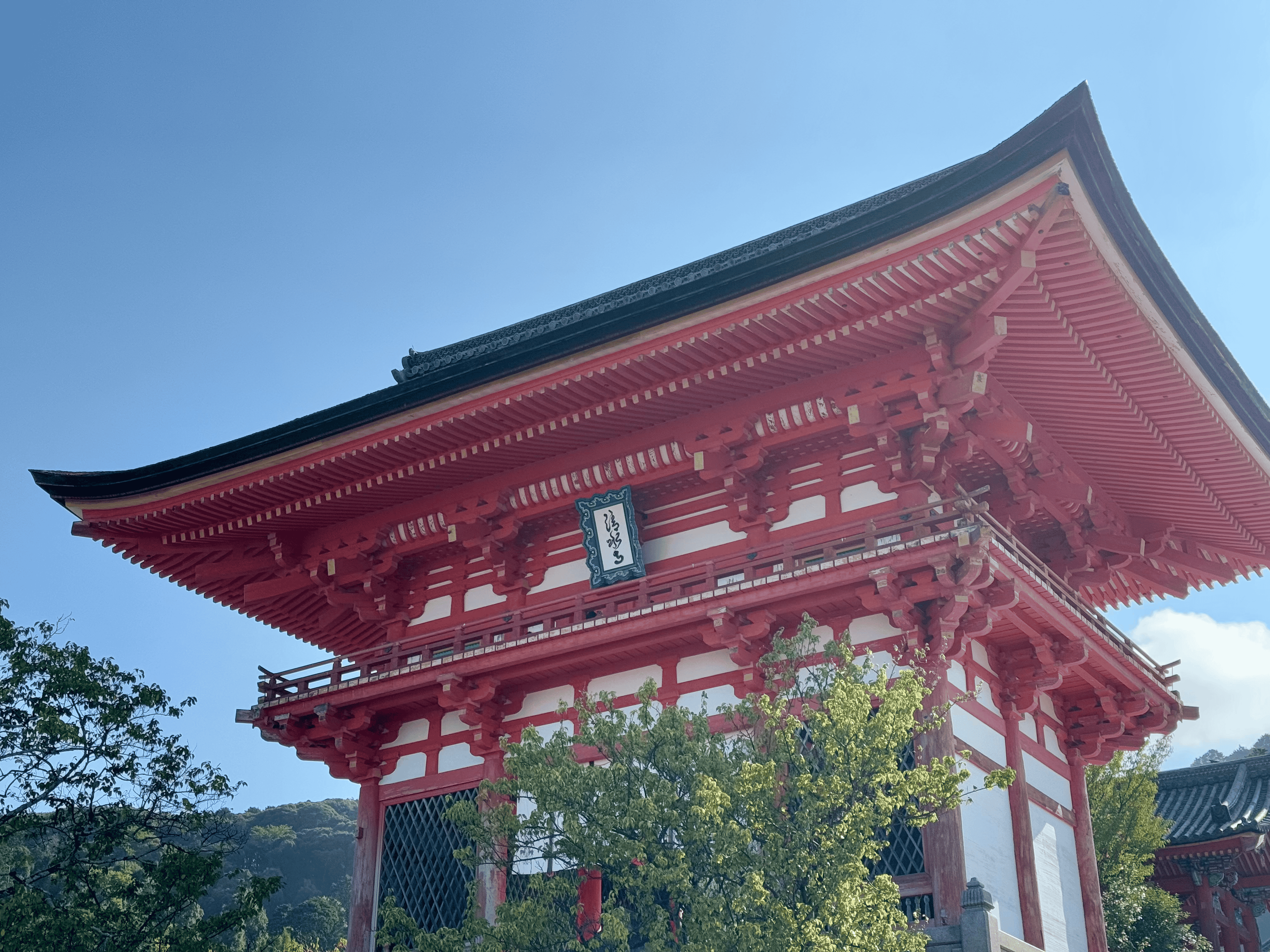

清水寺

清水道上亦有不错的景色

清水道两侧有非常多的商铺,我去时非常早,店牌好些还没开门,但是行人已渐多。

在清水道左右衍生的石阶路叫三年坂与二年坂,据来游玩的小学生和导游说,据传在这石阶路上摔倒的人,在两年和三年内就会死去,必须要在附近找到一个卖葫芦的,喝下其中的水才能接触诅咒,被吐槽说是卖葫芦的编出来的23333333

由于我没有买内殿的票,所以在里面就没有去看了,不过依然足够了,从清水道到清水寺,其实又是一段小爬山

在寺外我看到一位女生正在给同伴拍照,突然树上的鸽子俯冲下来,把相机的兴趣全吸引了过去,怎么说呢,从我的视角来看就是《断章》中“你站在桥上看风景,看风景人在楼上看你”的构图了

交通费用

1、206 City Bus 230 JPY

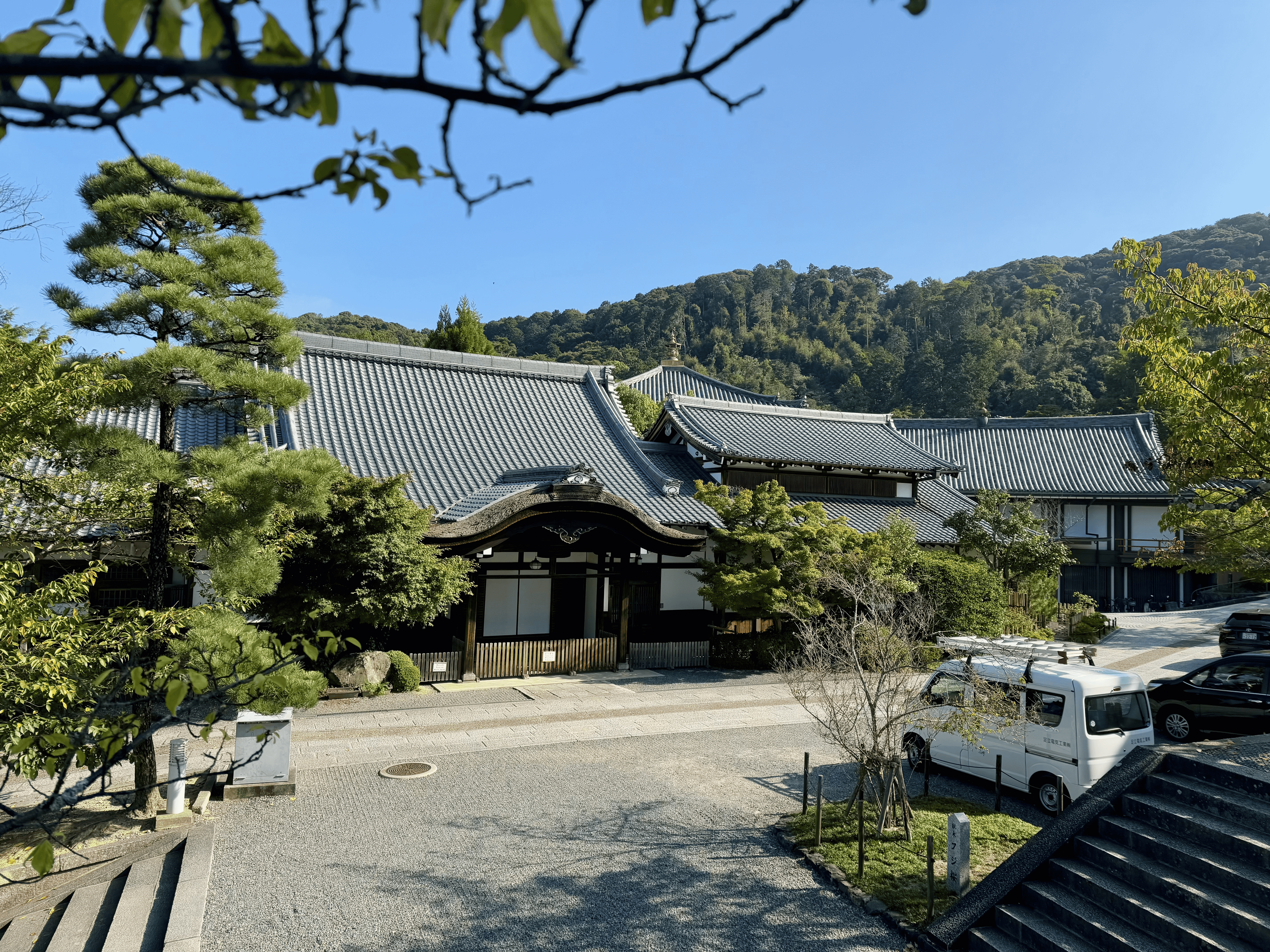

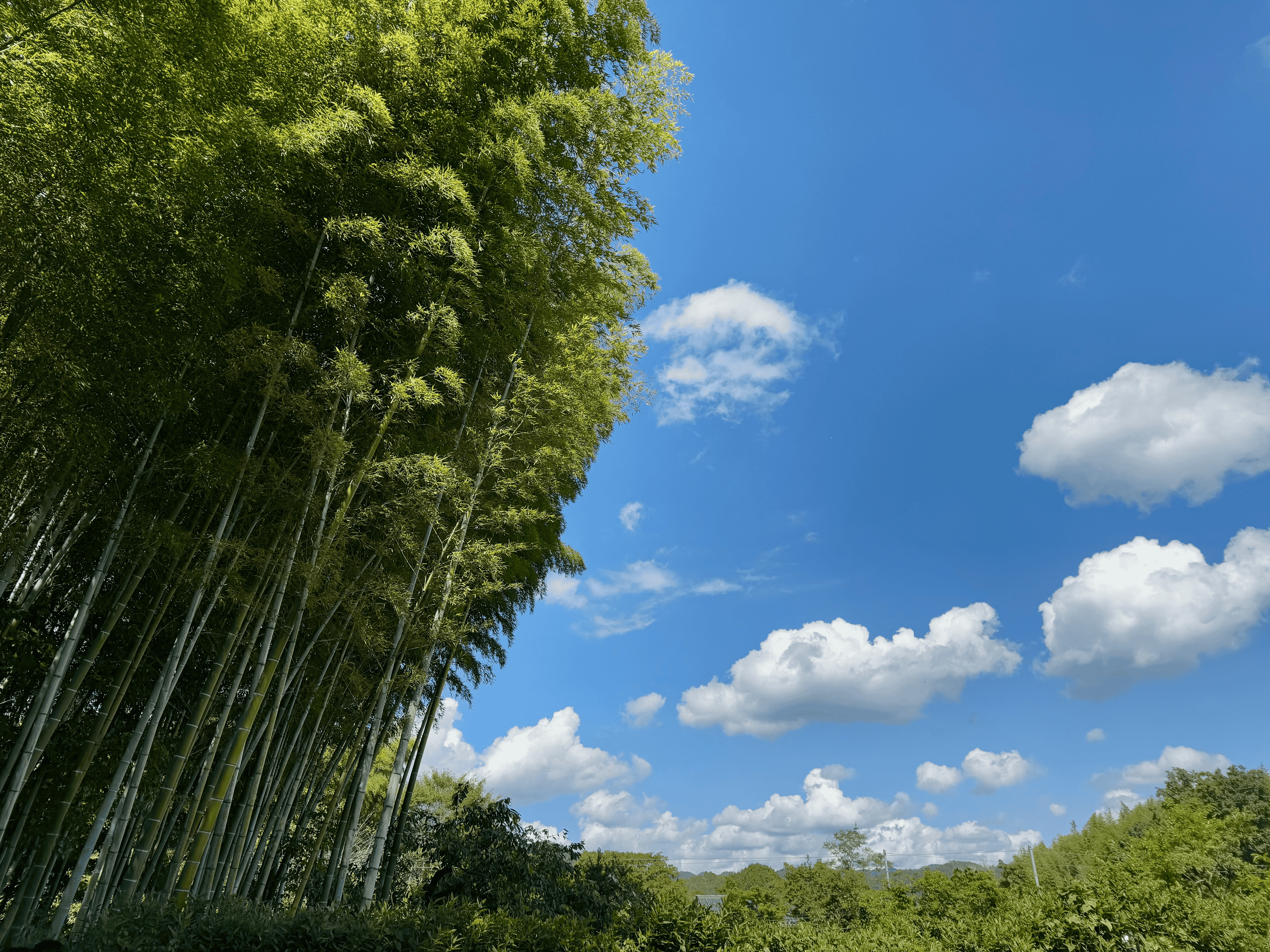

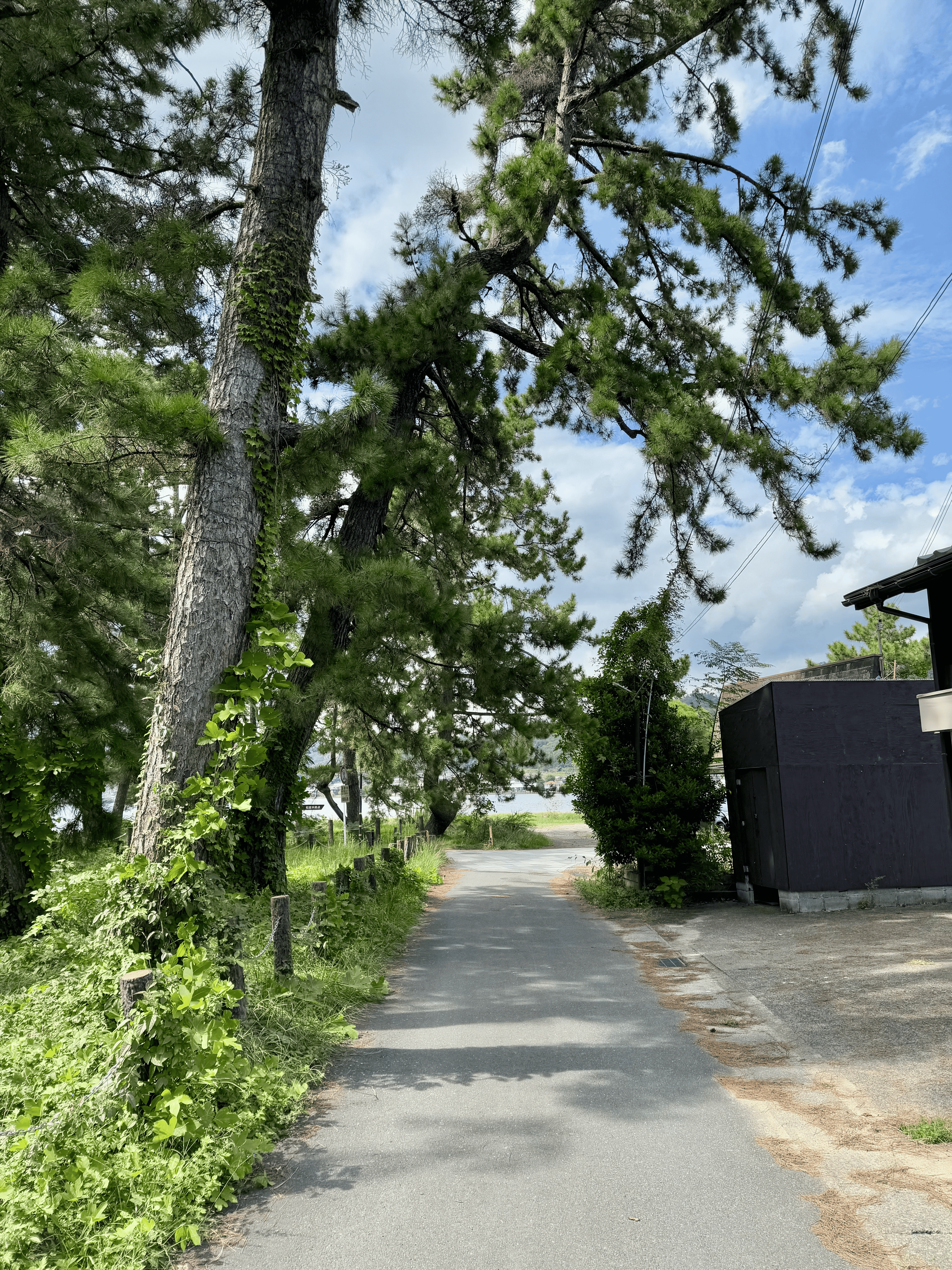

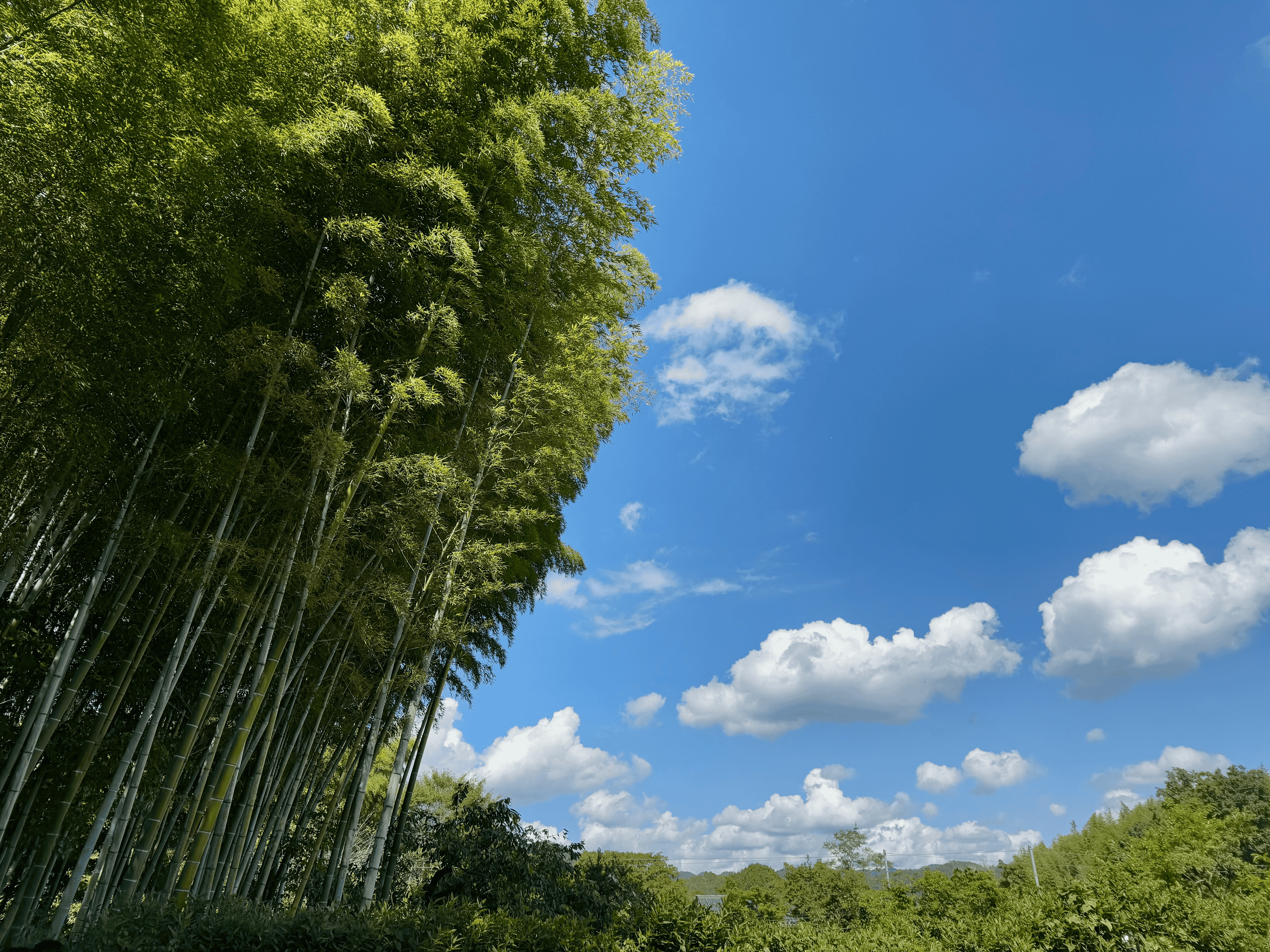

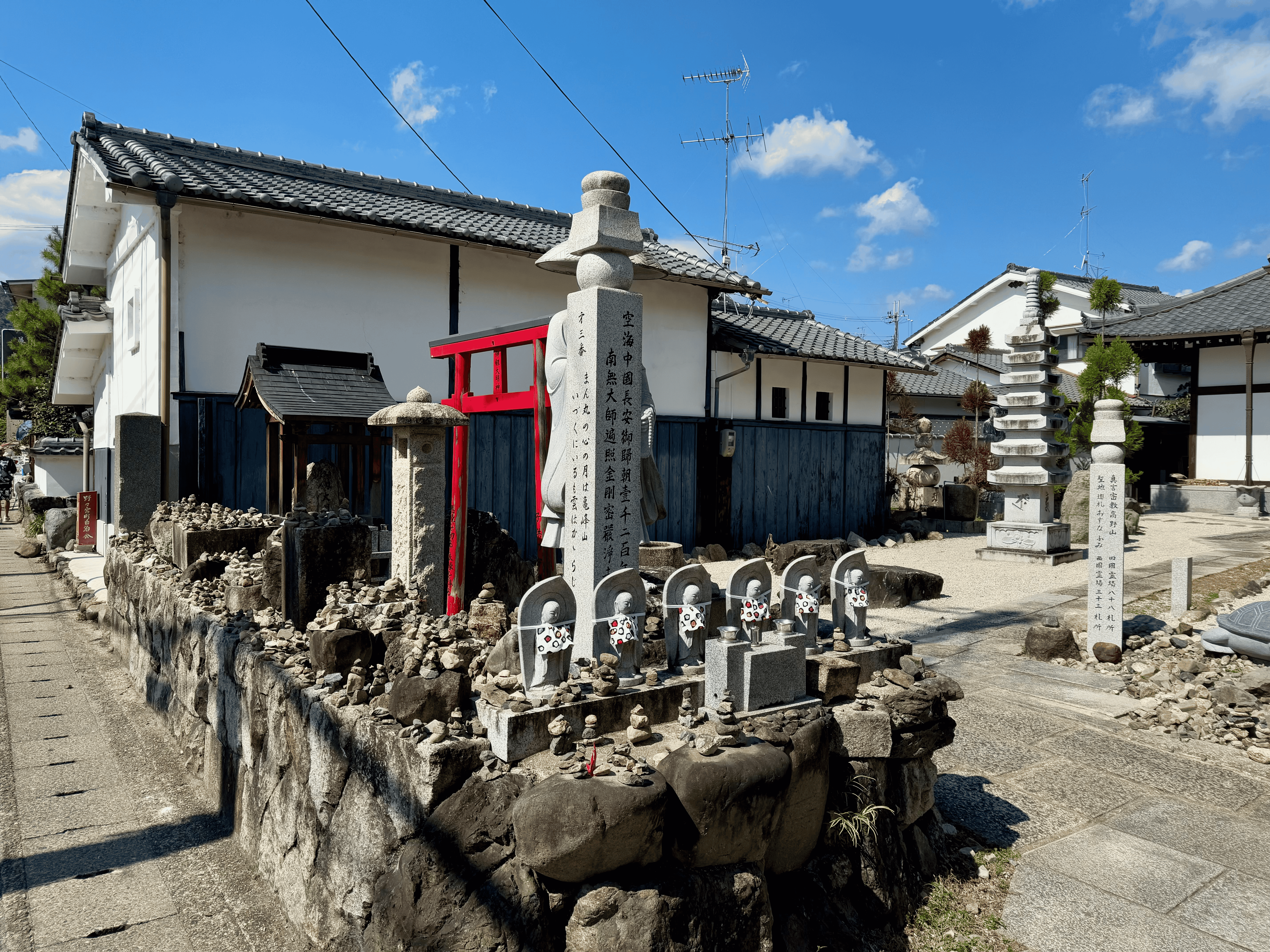

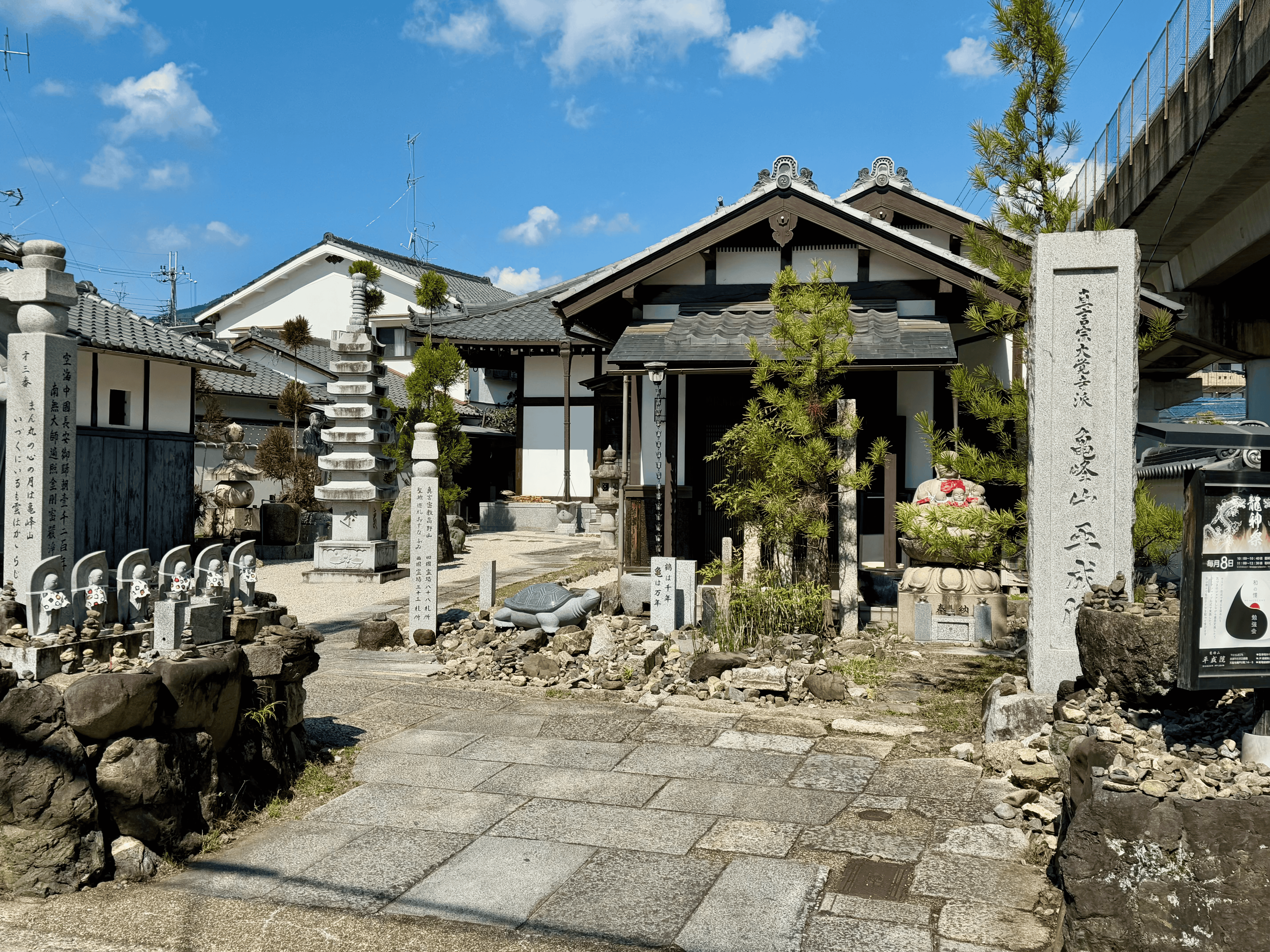

嵐山竹林小徑

愿世界人类和平

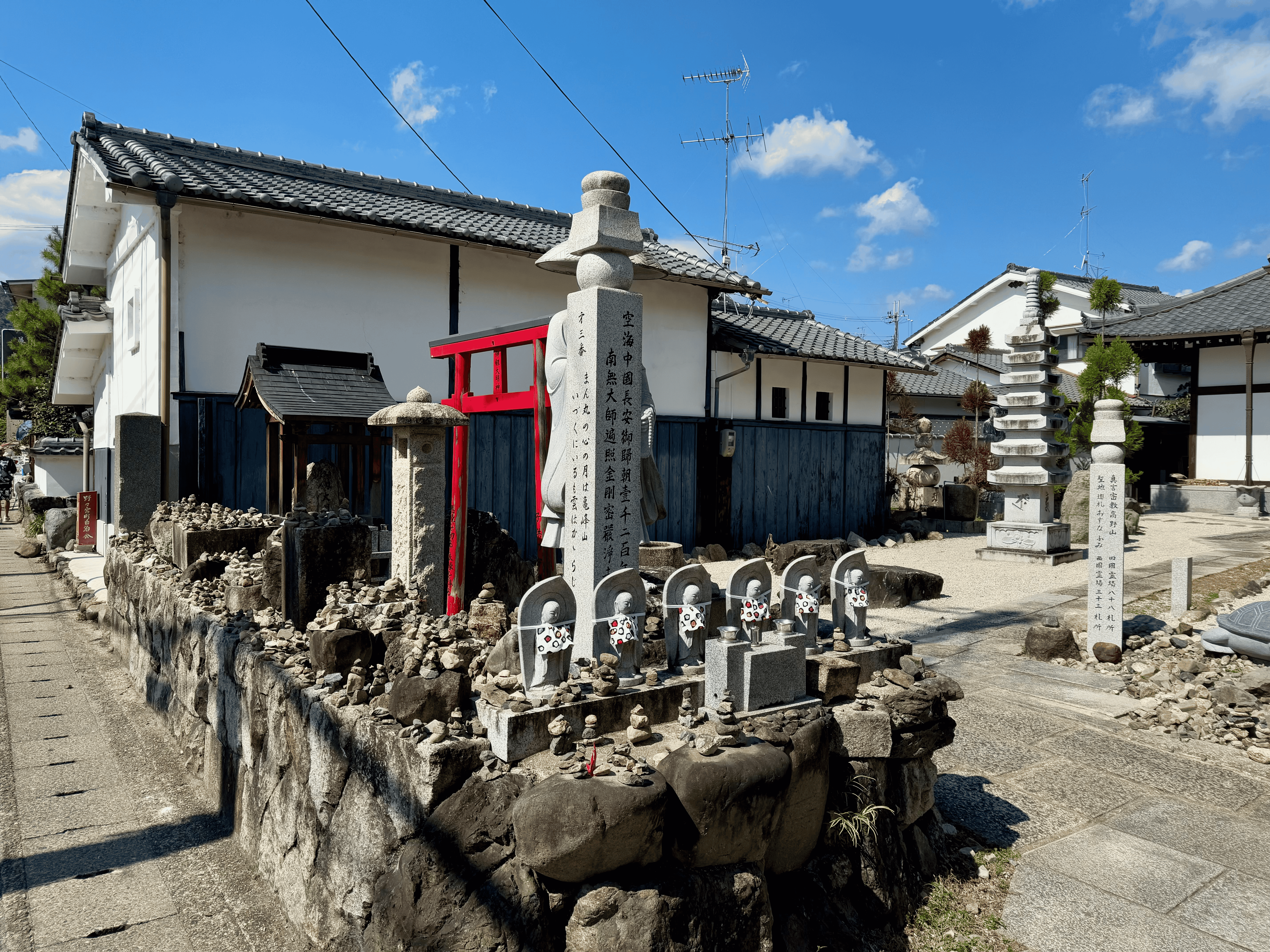

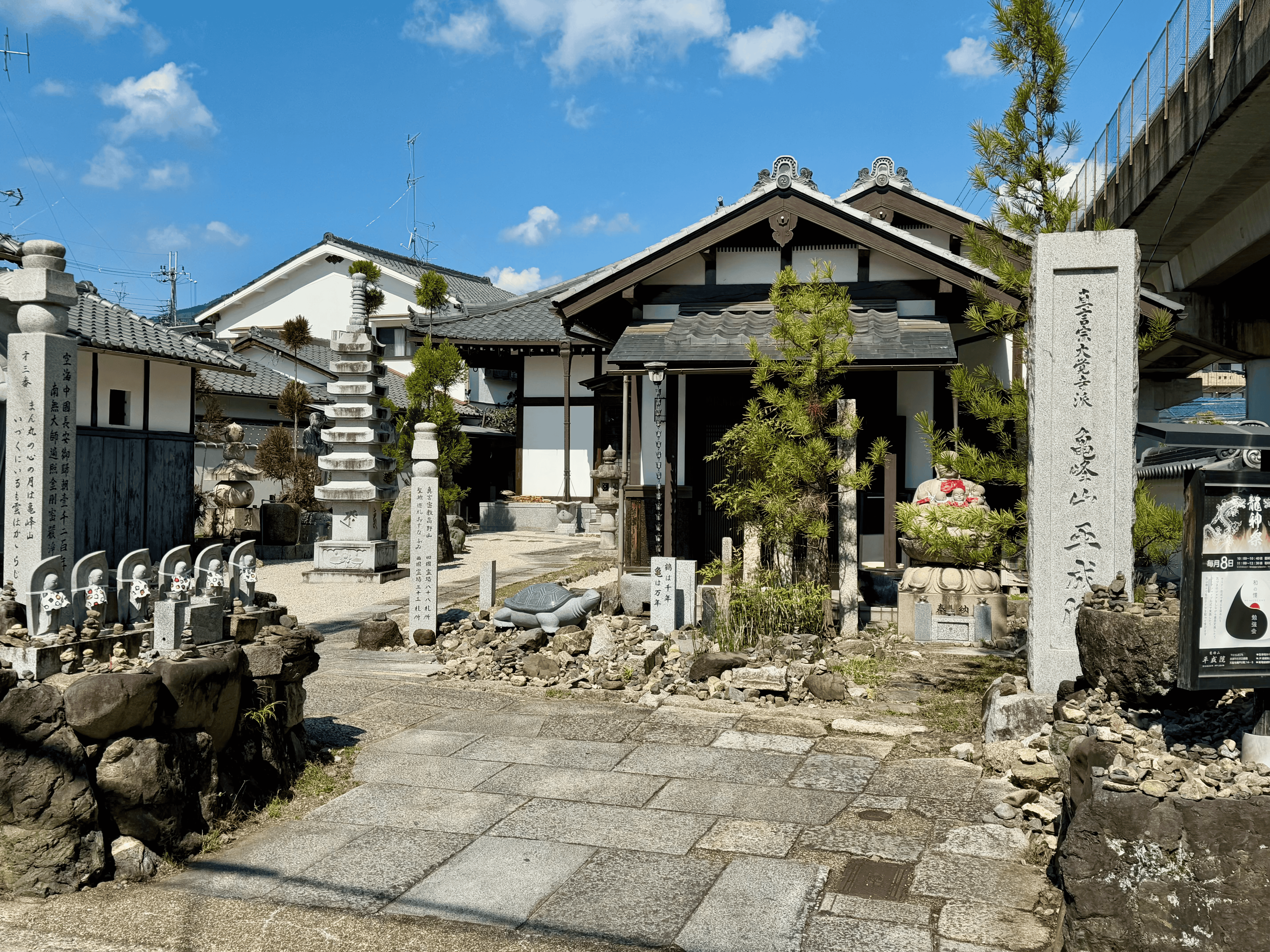

岚山脚下是一片竹林,竹林分开天龙寺与渡月桥,因为怕赶不上观光列车,所以我只是到了一下天龙寺门口(而且好像没买票也进不去),而从嵯峨岚山站往竹林去的路上,我看到了这两幅景象:一个是对千年前空海大师从长安学习归来的纪念,一个是在自家门匾上写有“愿世界人类和平”

我去日本前其实可以作了时间上的规划:把悼念放到9月30日,10月1日不去任何神社,主要在岚山感受自然风光,但我确实没有意料到我会在岚山脚下,遇到如此值得高兴的事情,仿佛冥冥注定

交通费用

1、206 City Bus 现金 230 JPY 不计

2、京都站 - 嵯峨岚山 JR 關西廣域鐵路周遊券 不计

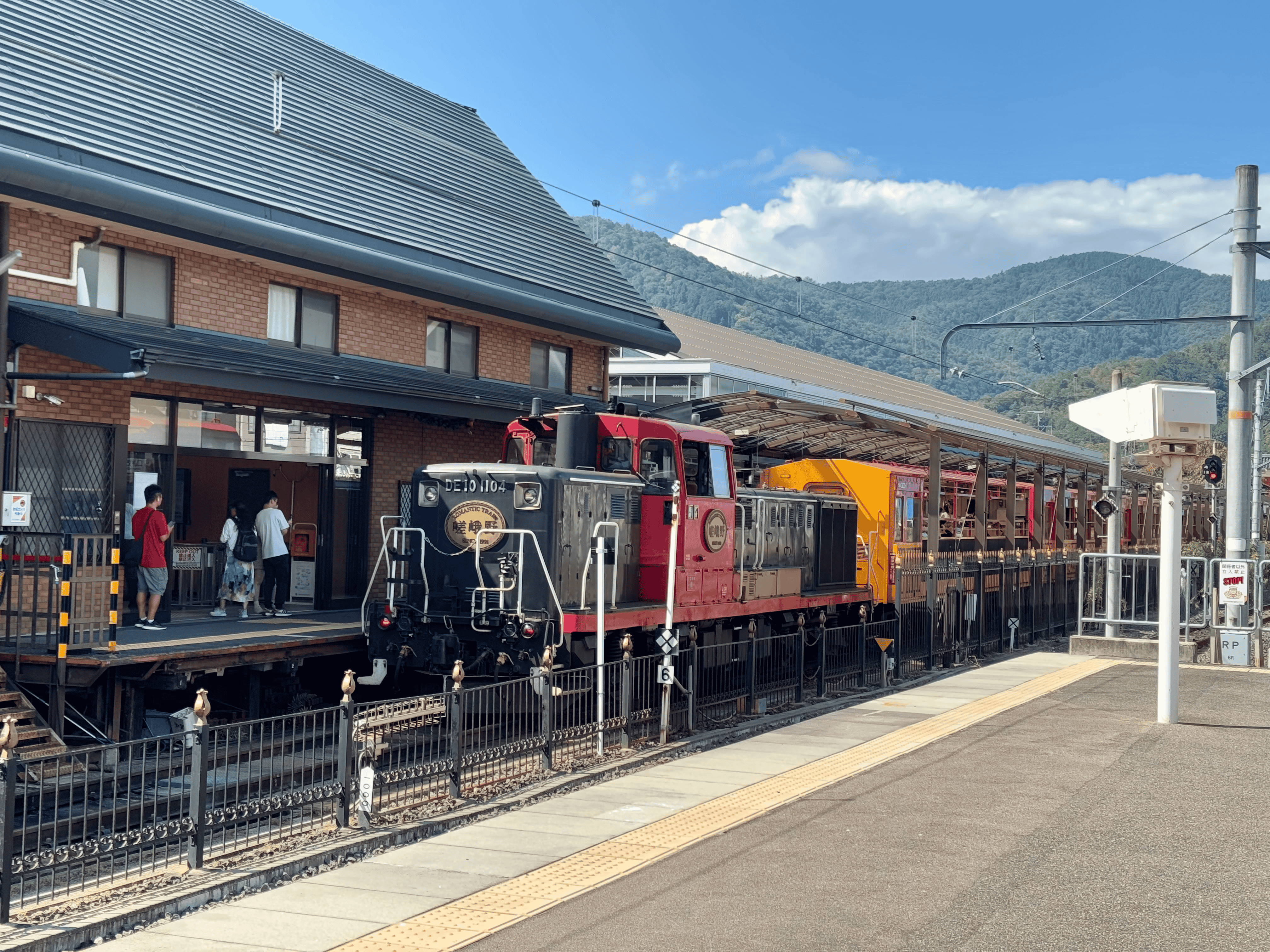

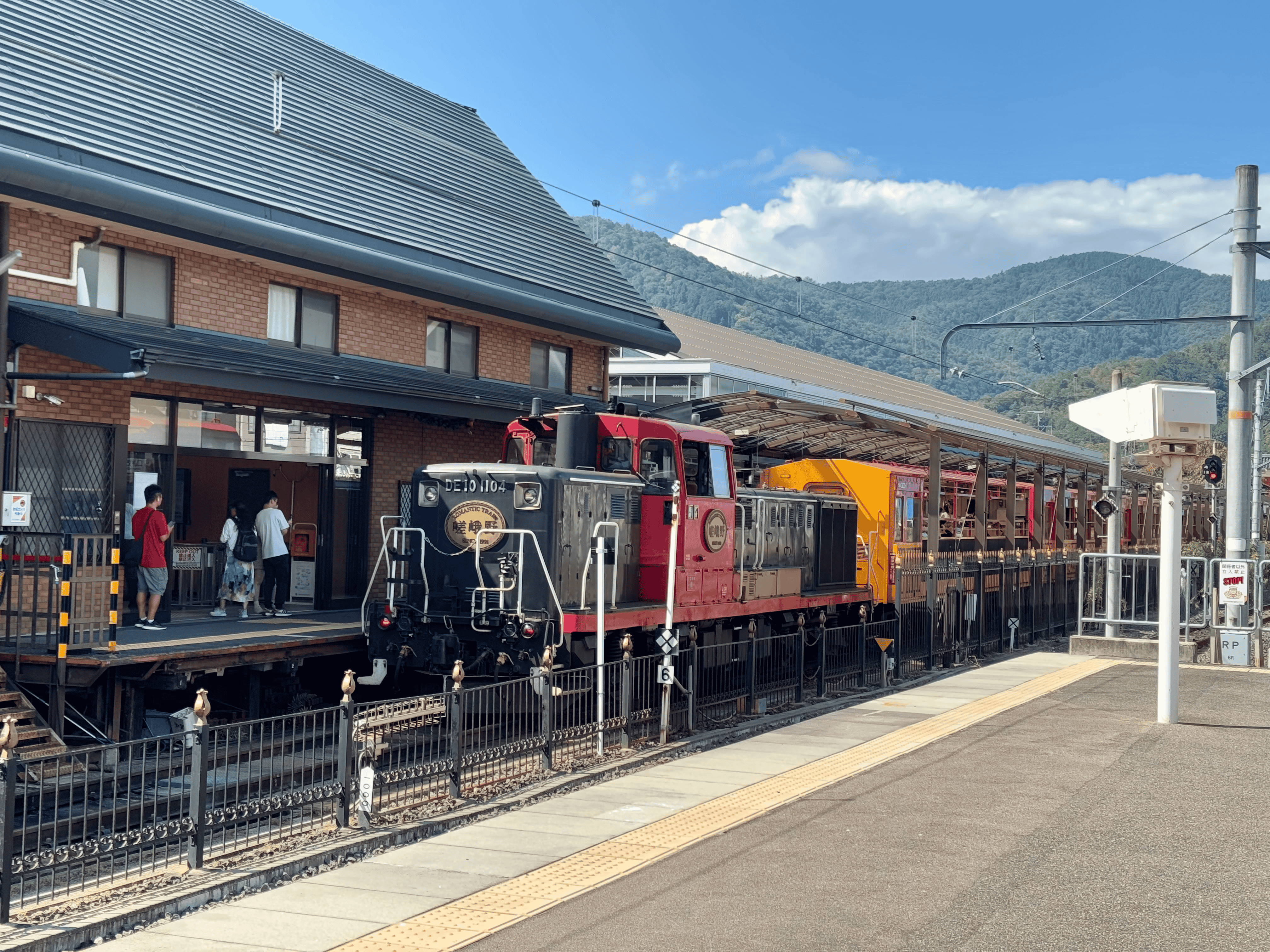

嵯峨野観光鉄道

可惜了时令不对

可以想象,如果两边的青葱全变成红叶,会是更漂亮的景象

在列车上透过窗外,能看到河水中的龟龟,好大一只

Tips

1、建议所有乘坐嵯峨野観光鉄道的人,来和回选择列车不同侧的位置,可以看到两边的景象,因为它是直接正着开过去,倒着开回来的,不会掉头!

2、在观光列车上遇到了一家国人大家庭,很是吵闹,中年家长带着老人、孩子穿来穿去,从两侧的窗口来回切换,不顾及周围人的观光感受,我觉得有点悲哀

于我而言,我这趟旅途帮助了很多人,但他们不会问你是来自哪,基本默认我是本地人;而在公共场合如此吵闹的,不管语言是否被听懂,大家也只会认为他们是中国人,只有中国人才会这样

路还好长

龜岡

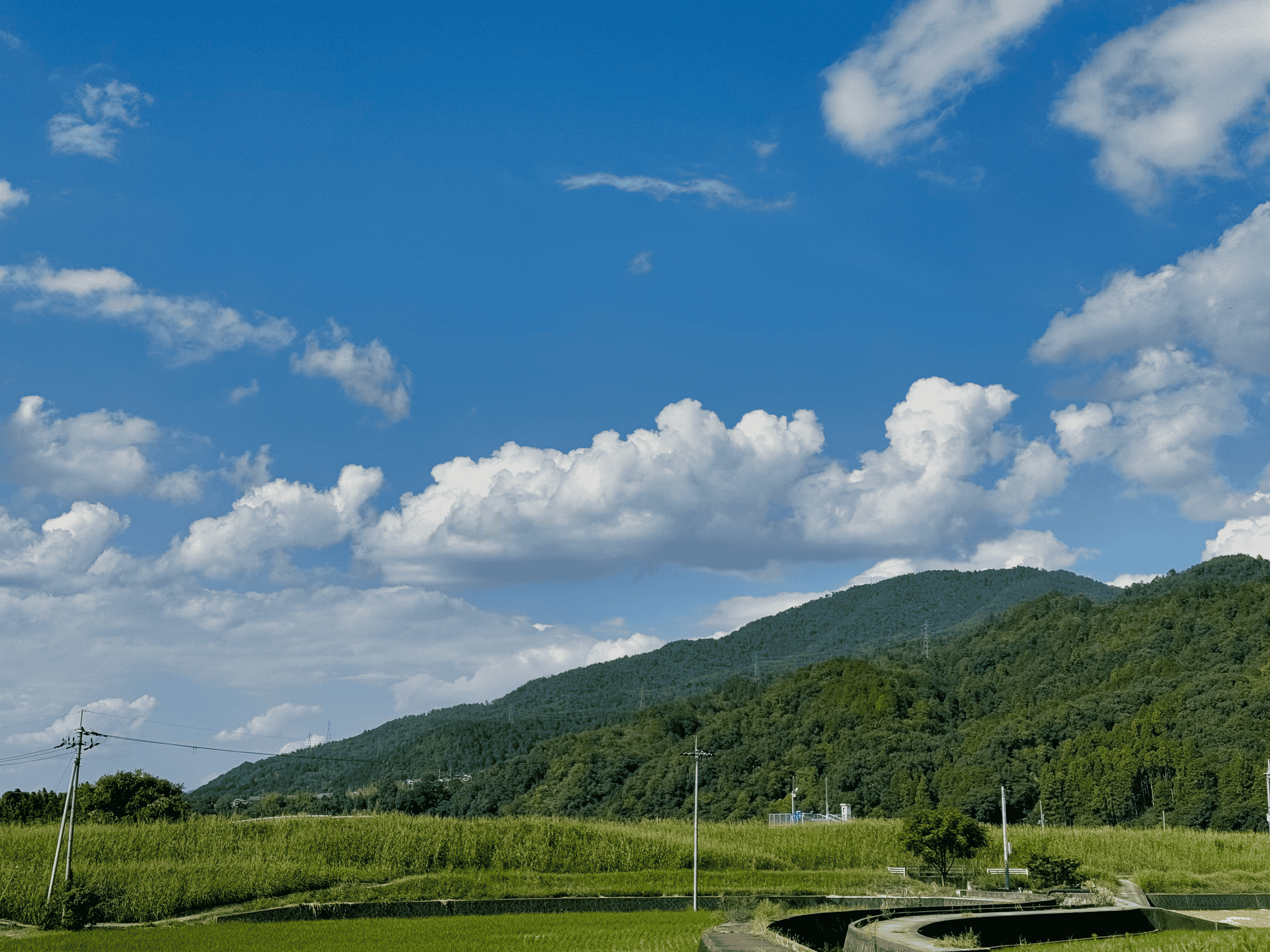

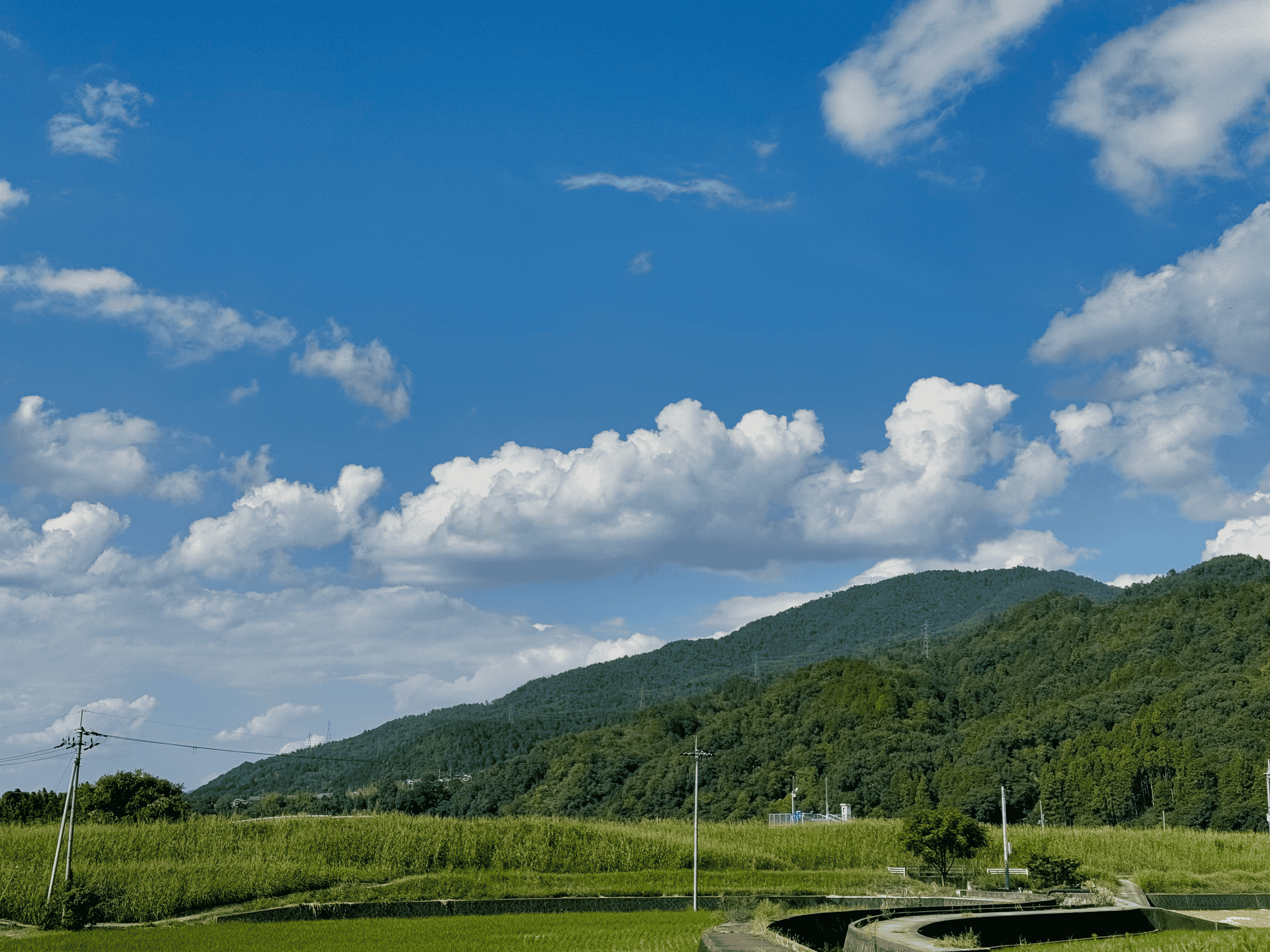

平平无奇的农村小镇,却有马车?

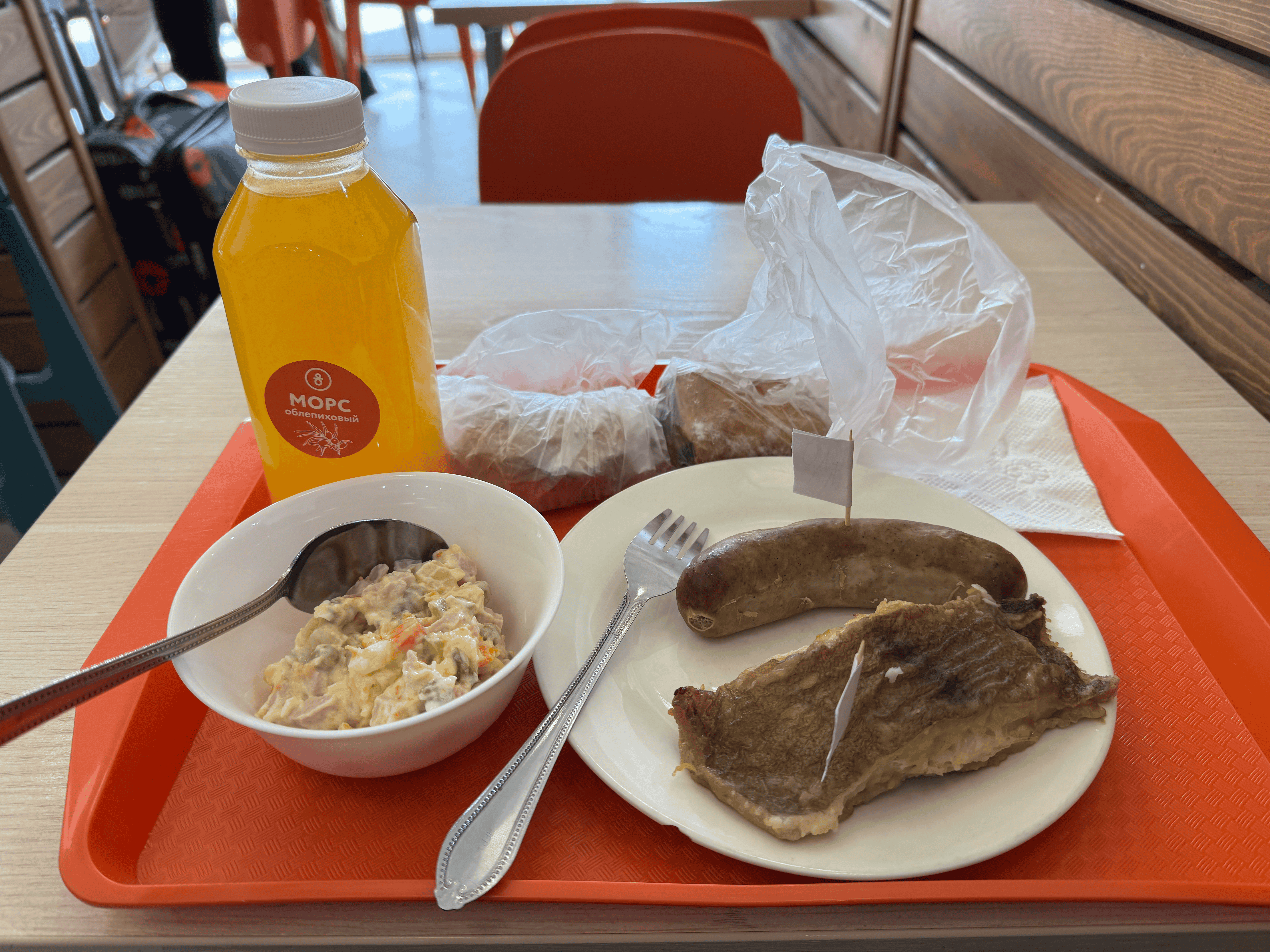

本来是在龜岡的鮨彦去吃饭,但是满员了,店长只能很抱歉的让我离开,不过我意料到了这种情况,于是直奔丸玉飯店去,很好奇日本人做的中国料理是什么样的

店内很多东西是浙江产的,连上菜的盘子碗碟都是中式的风格,但我终究不敢去问,也不敢说中文,一方面我确实无法分清这到底是一种“主题餐厅”还是如何,另一方面我也不想给人带来麻烦,自己在这种情况却显得怯生了

店里用餐的还有一对铁路工人,在谈论新干线后续的规划,哪里哪里要拆啦,哪里哪里还要接过去,喝了些酒,店长也叫他们注意些,别喝多了

我觉得好意我已经收到,饭菜确实像中式的家常菜,也就满意离去

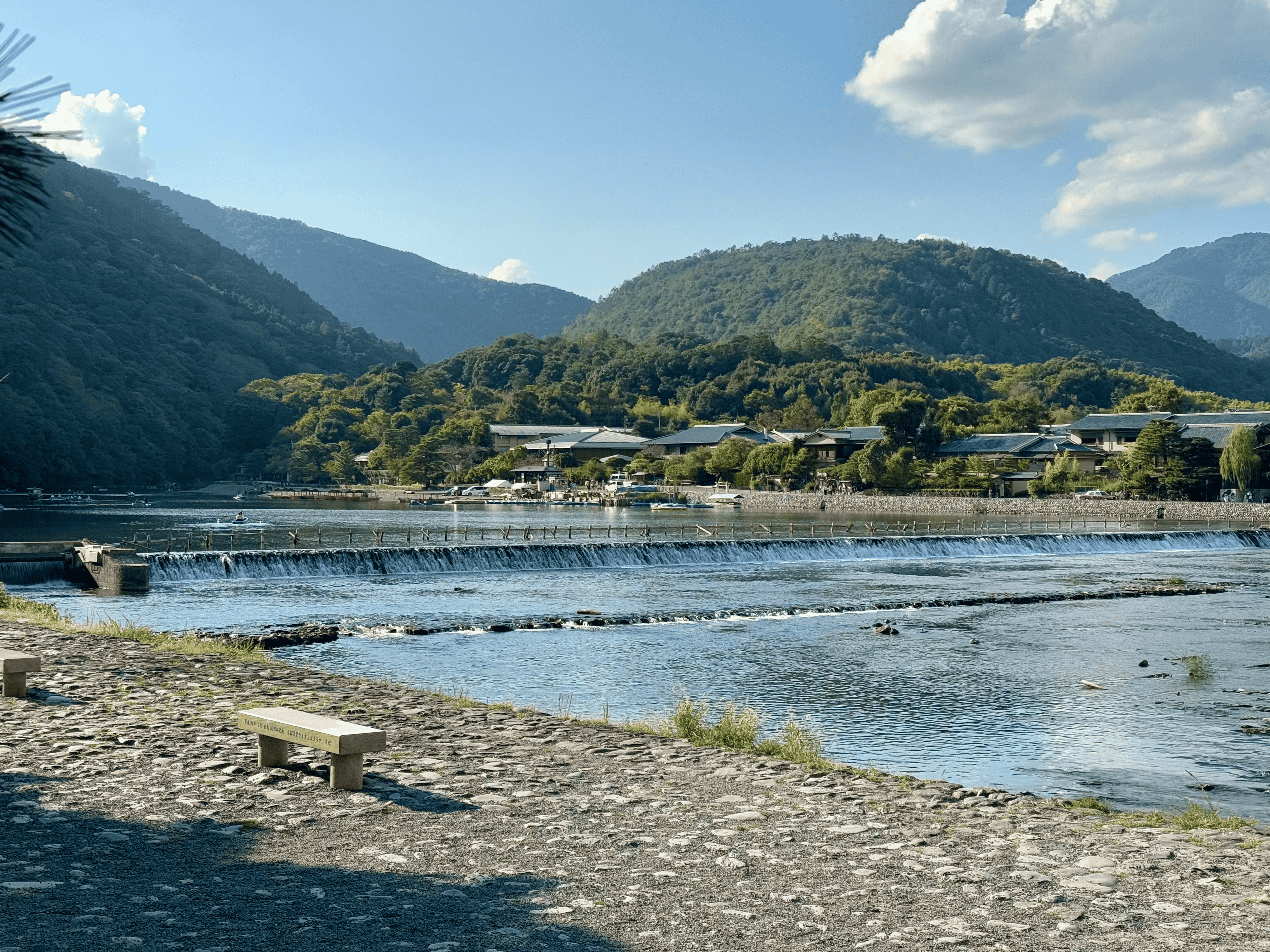

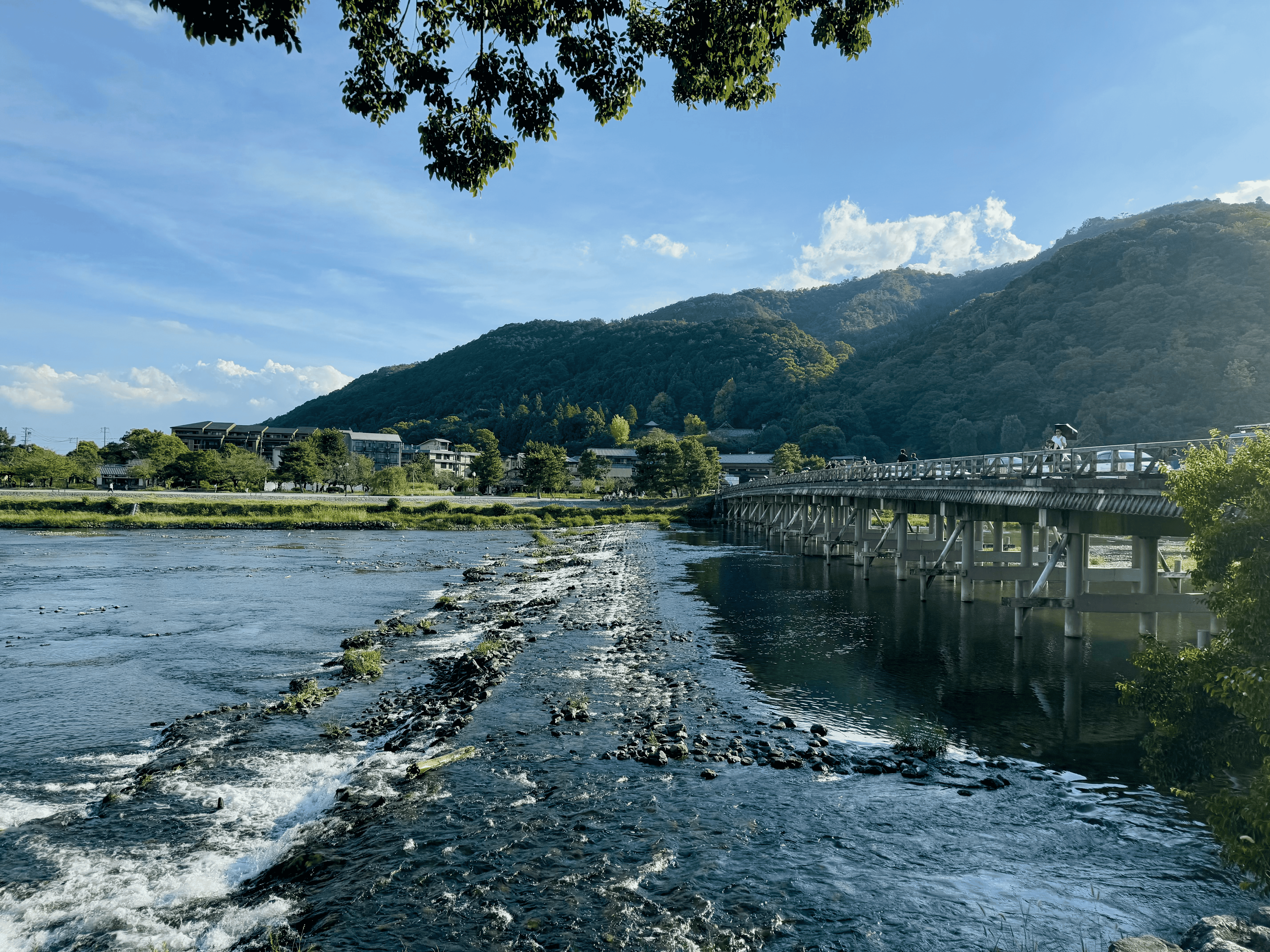

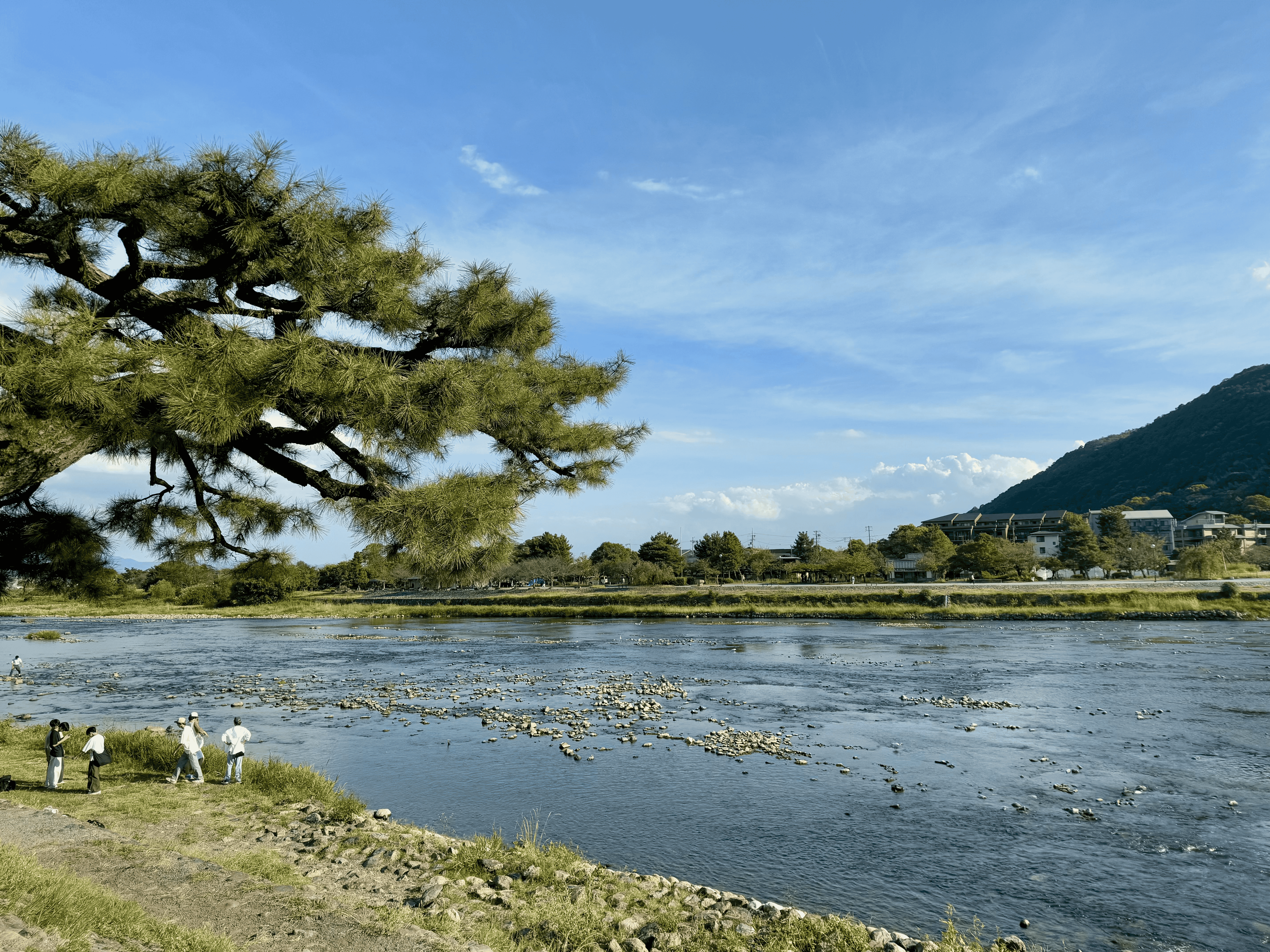

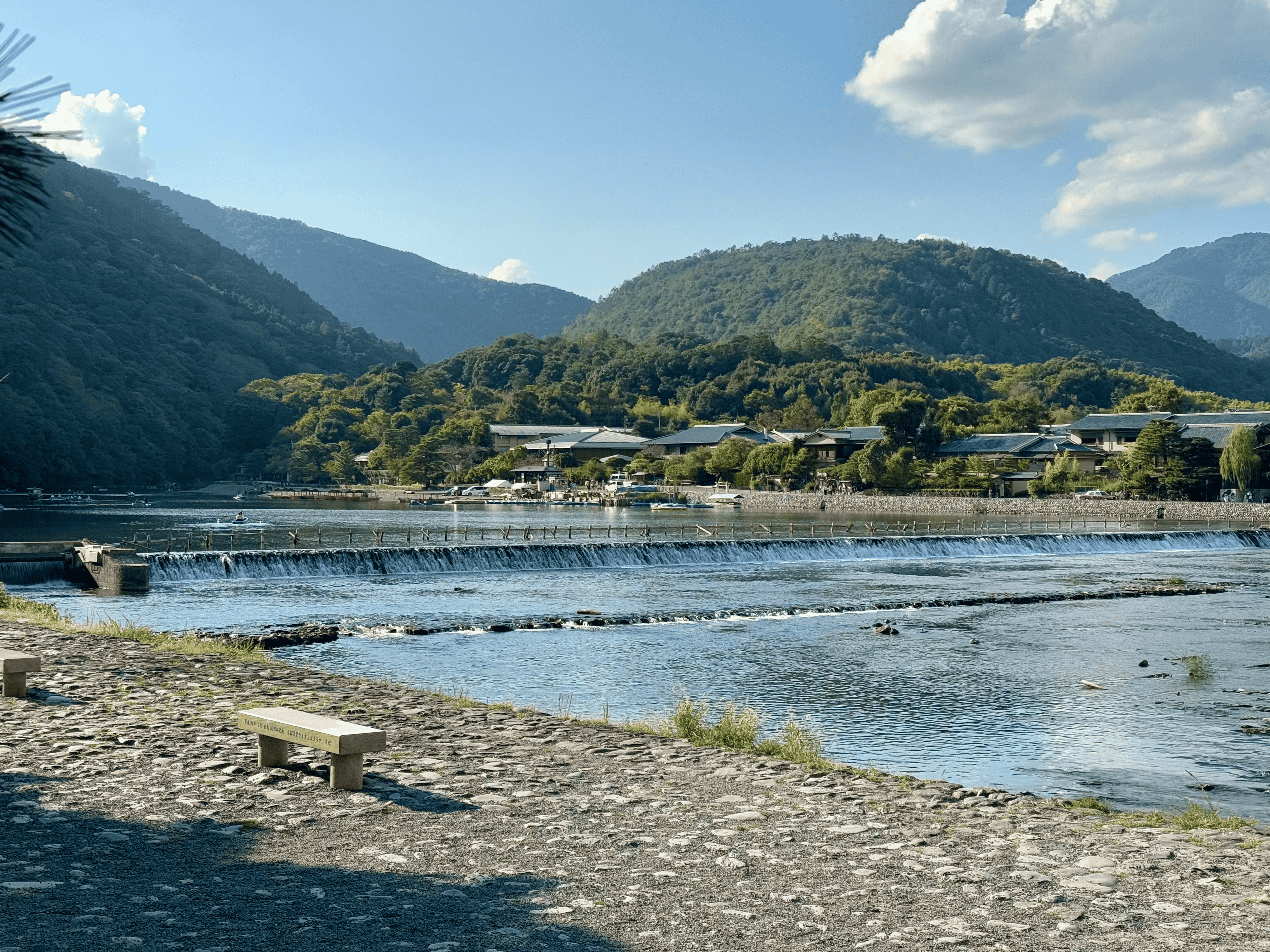

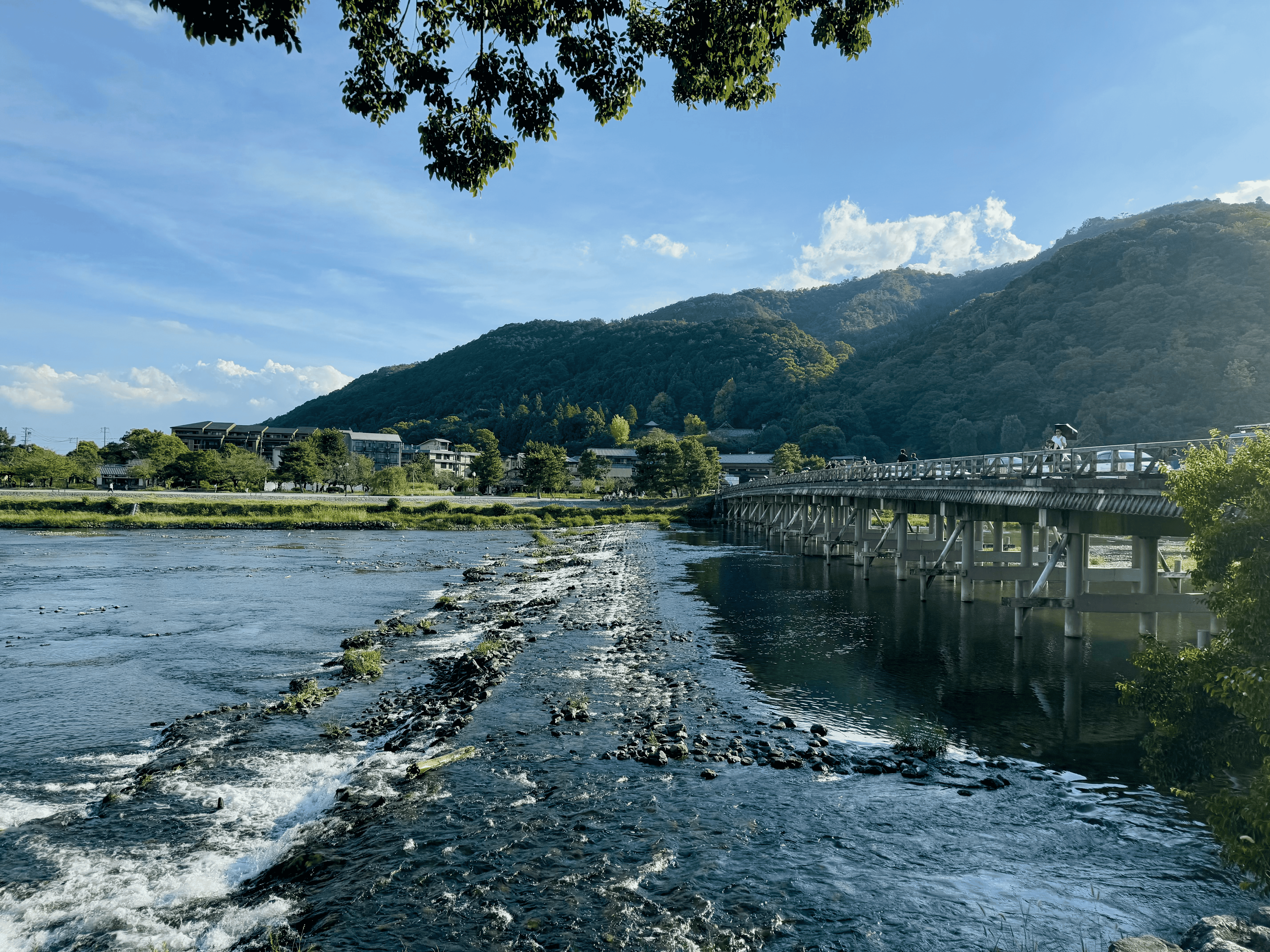

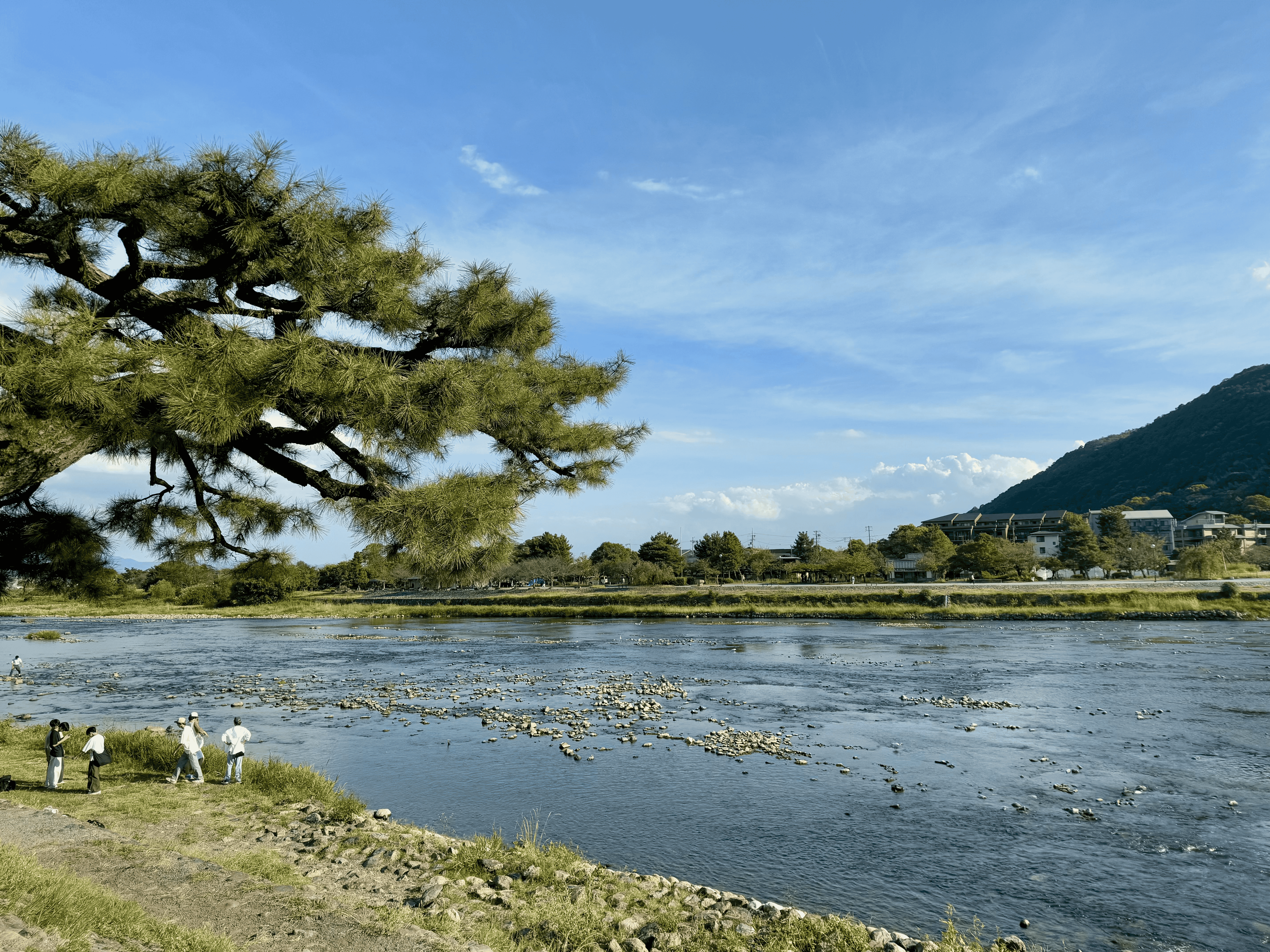

渡月桥

非枫桥夜泊,也是未曾想过的不错

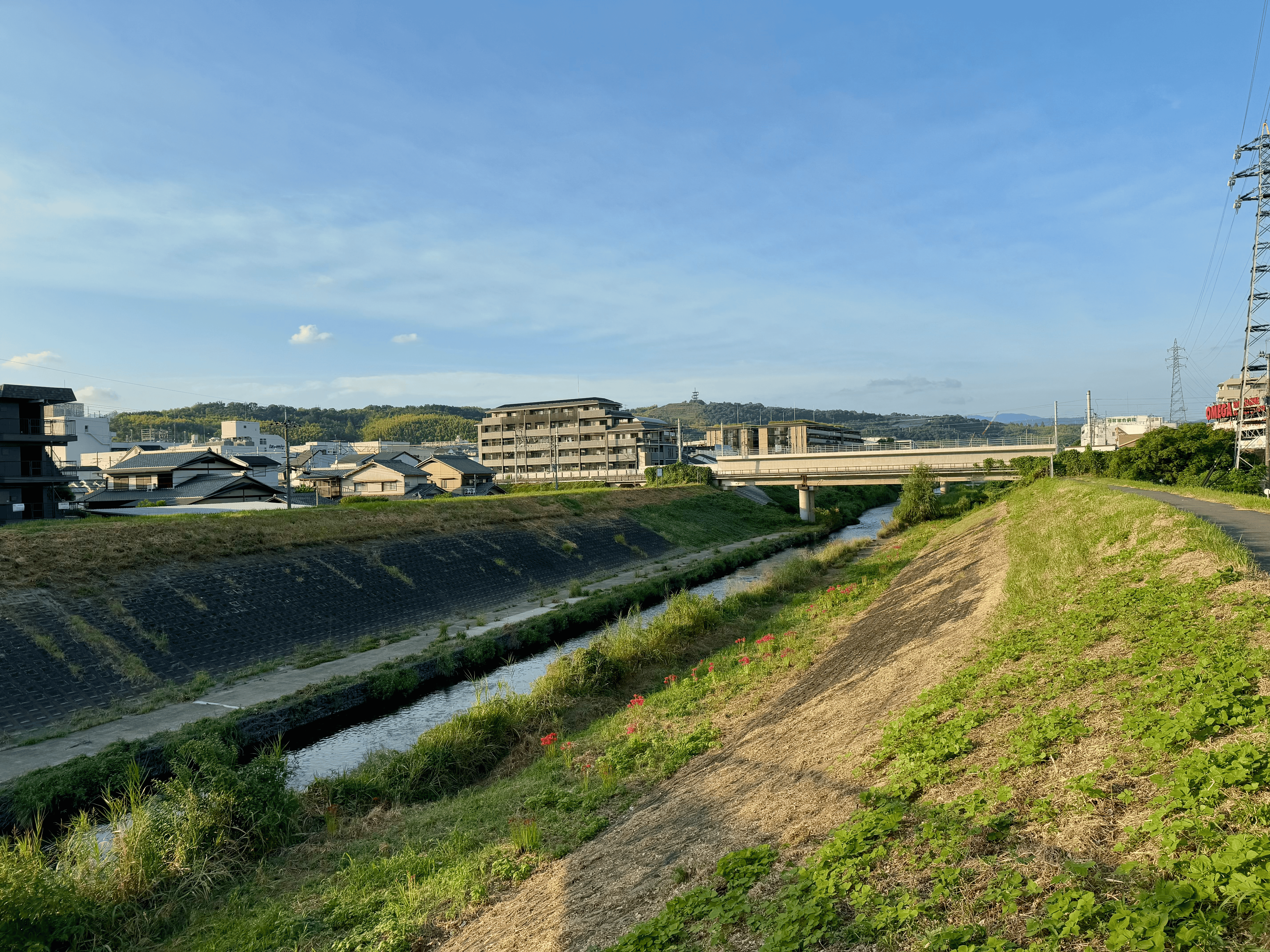

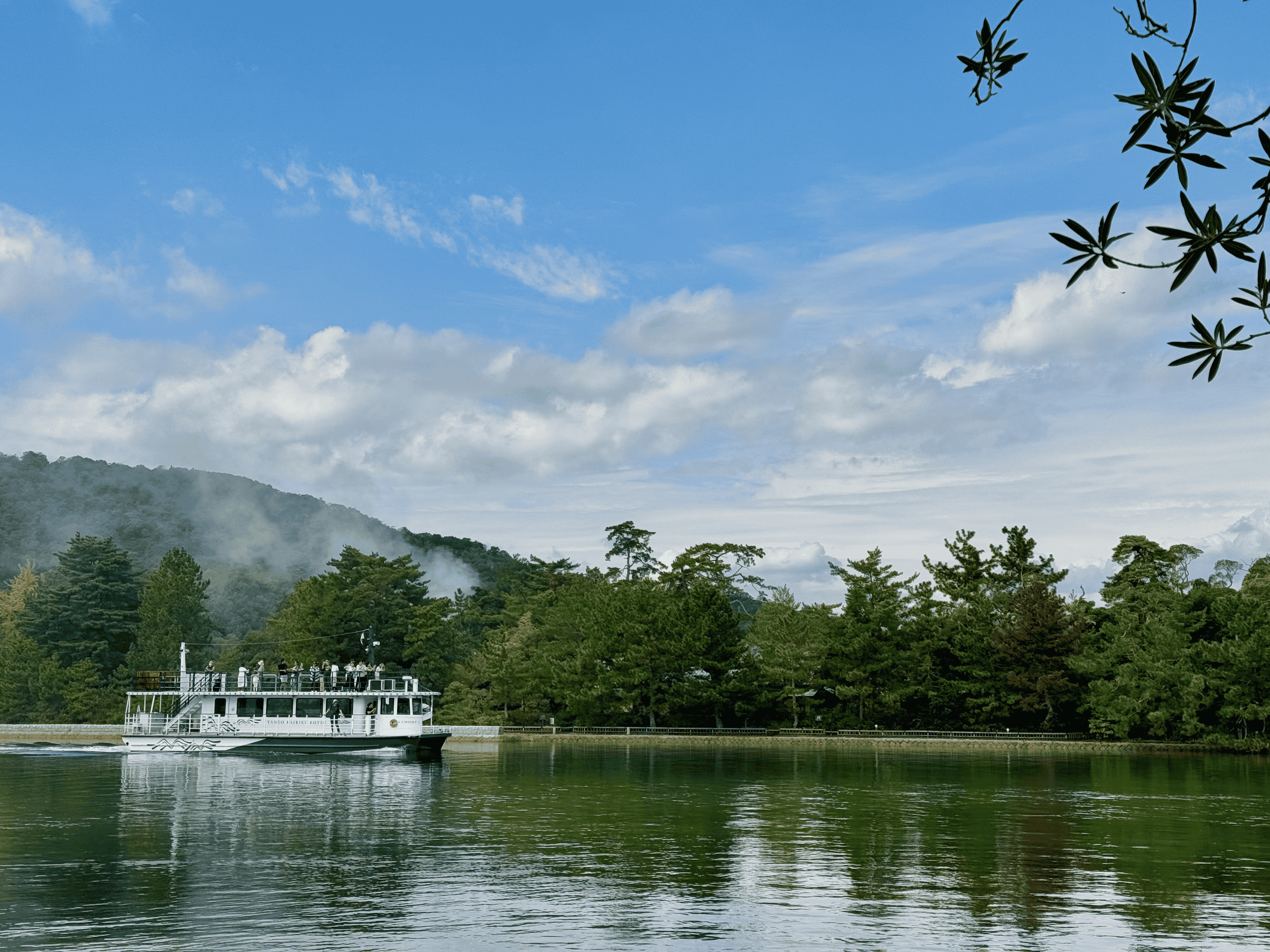

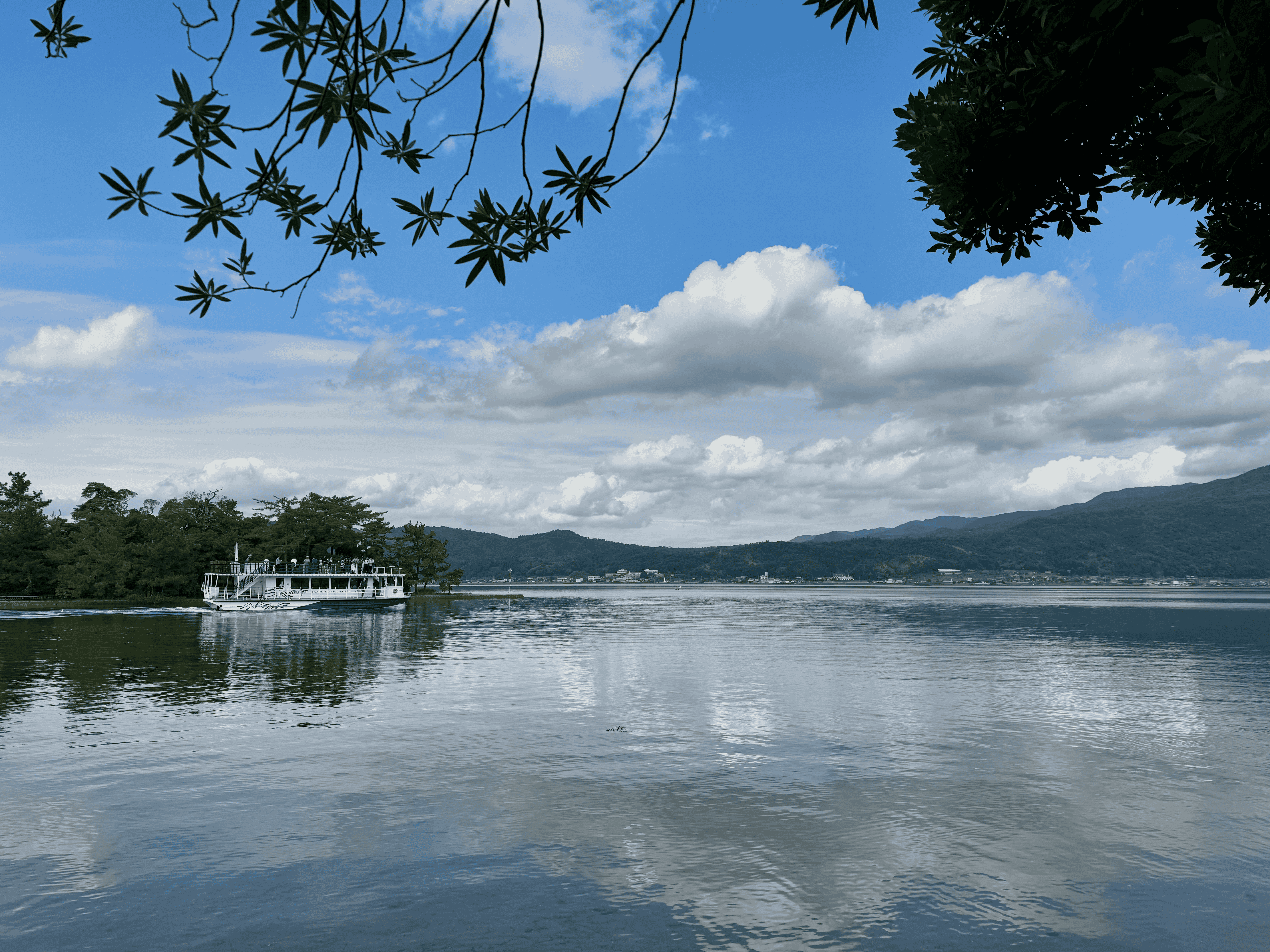

渡月桥出名的是夕阳下瑰红色的天与水,但纵使在白日,两岸河滩、山峦,流水击石的粼光闪闪,再有木质装饰桥的弧线,随手就是心仪的构图

Tips

1、从渡月桥回嵯峨嵐山站时,我在一家居民围墙看到了这样一株盆栽:

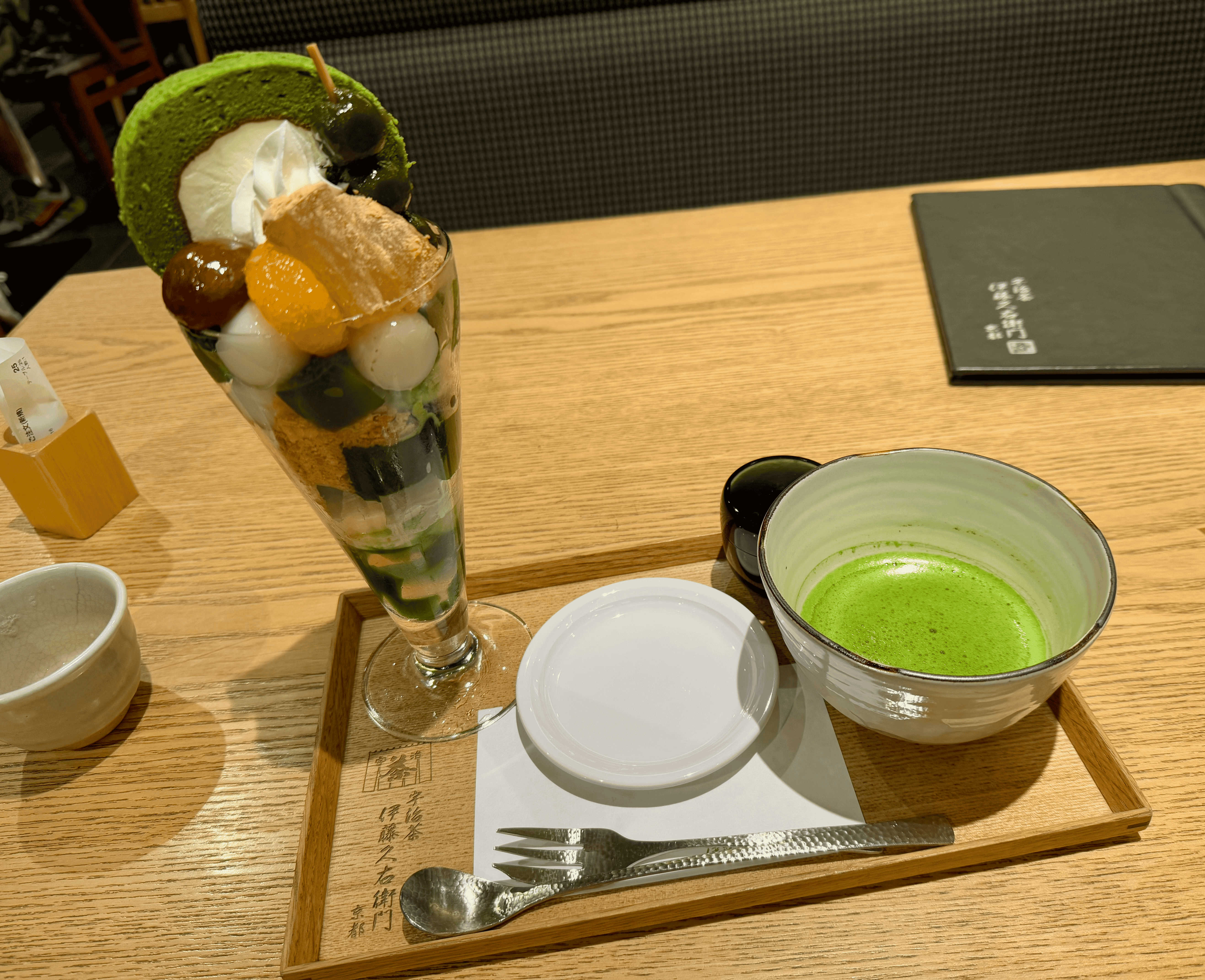

伊藤久右衛門

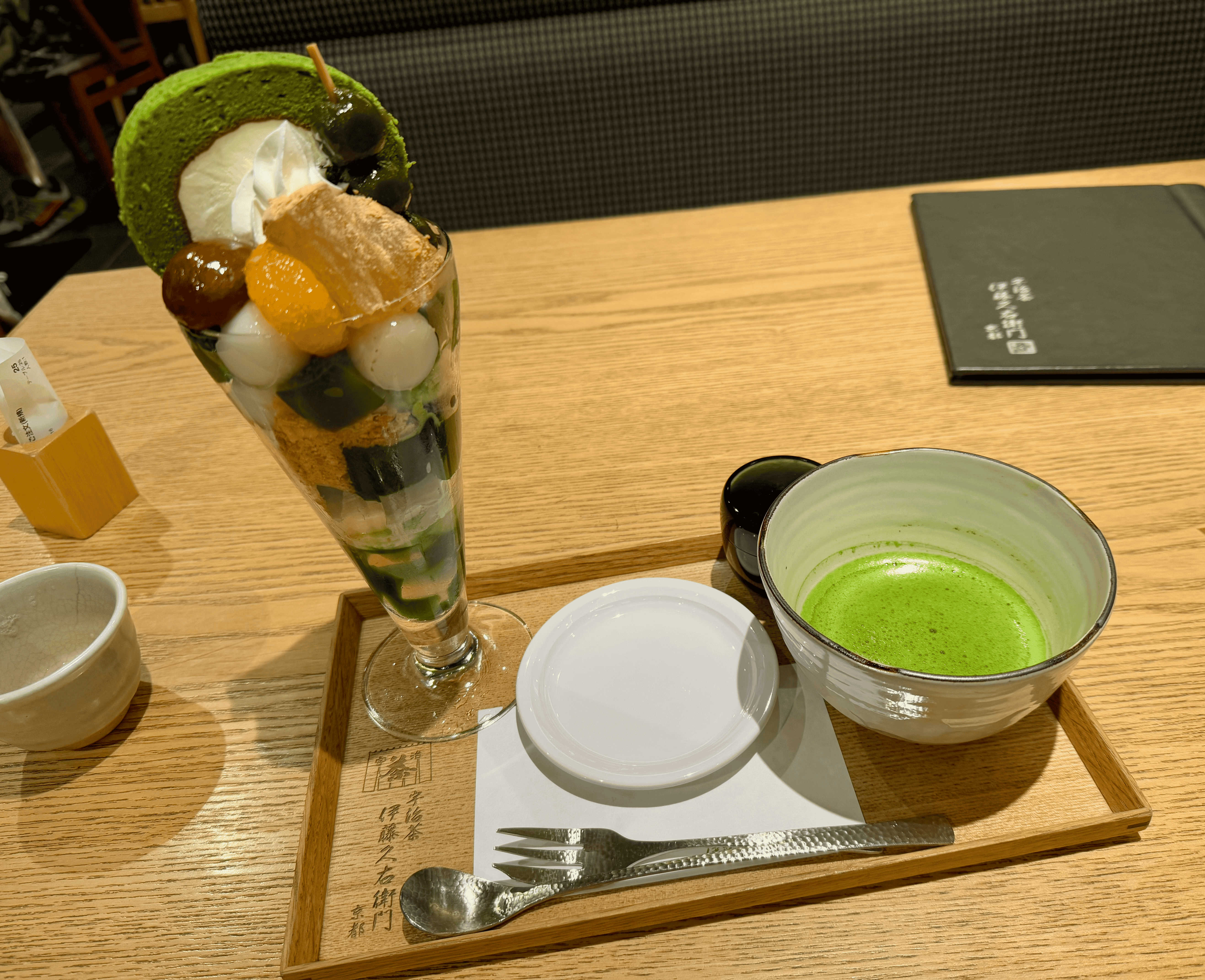

无敌了无敌了,抹茶芭菲

终于吃到了心心念念的抹茶芭菲,最上面深绿色的抹茶团子吃起来像甜艾米果,意外的有思乡情怀;下面有两种茶冻,一种深绿色的是带有很轻抹茶味的深绿色方冻,一种是茶水味的透明方冻,总的来说是很不错的甜品

然而,旁边的那碗抹茶,在不加任何东西的情况下已经算苦,不过比起苦更重的是茶粉的涩味,他还可以用后面黑色的小瓶再加茶粉,也是无敌

Tips

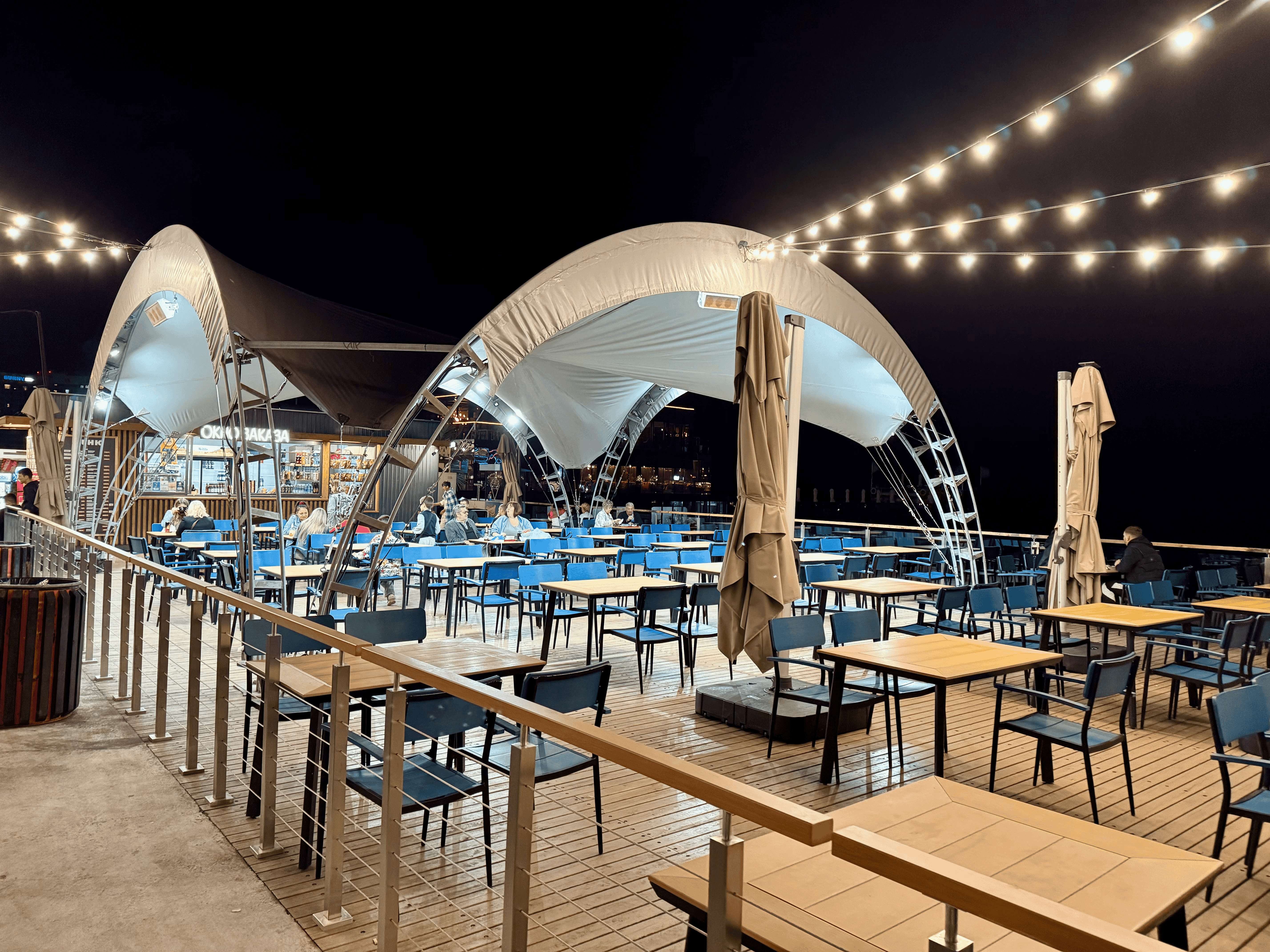

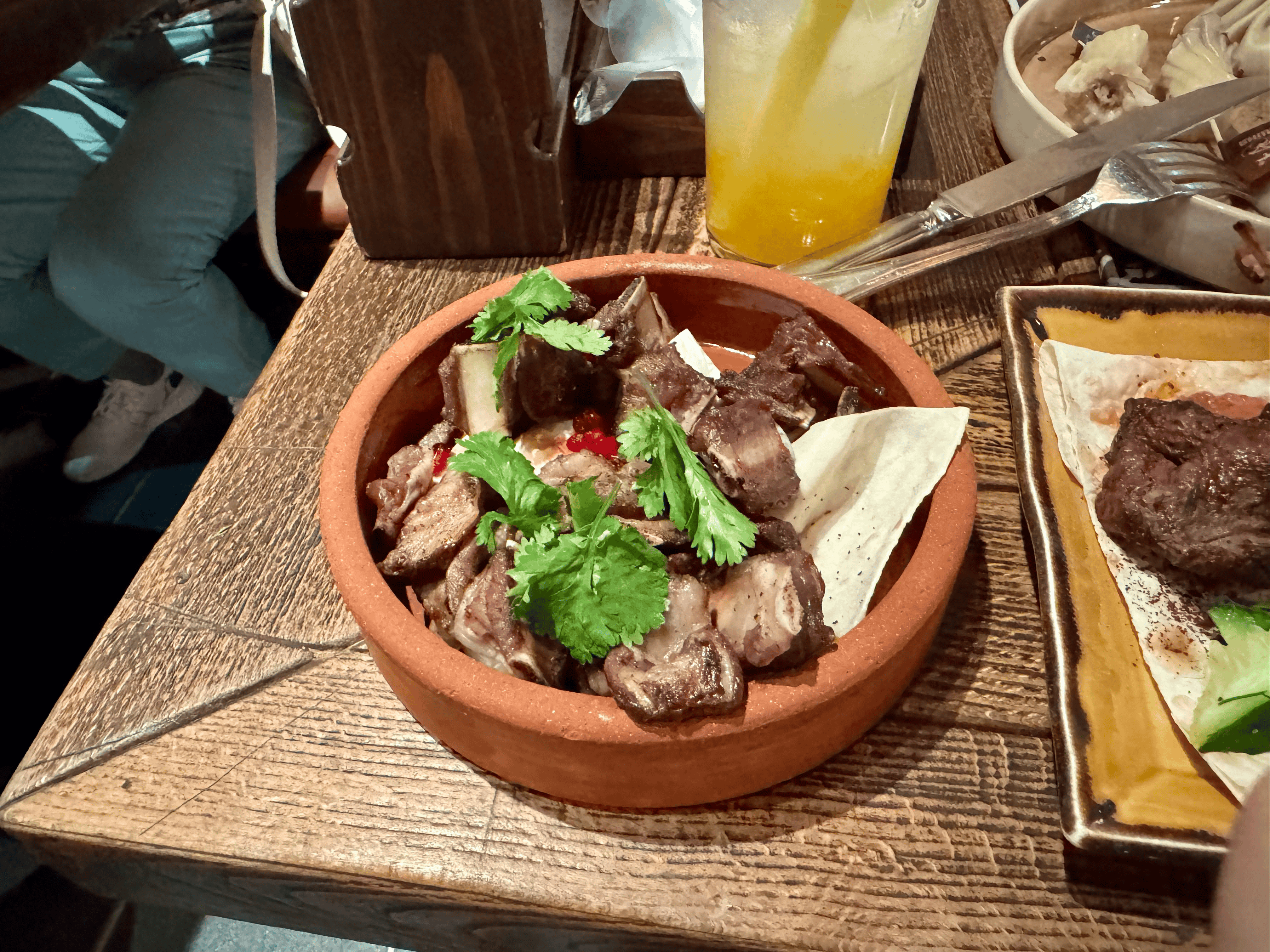

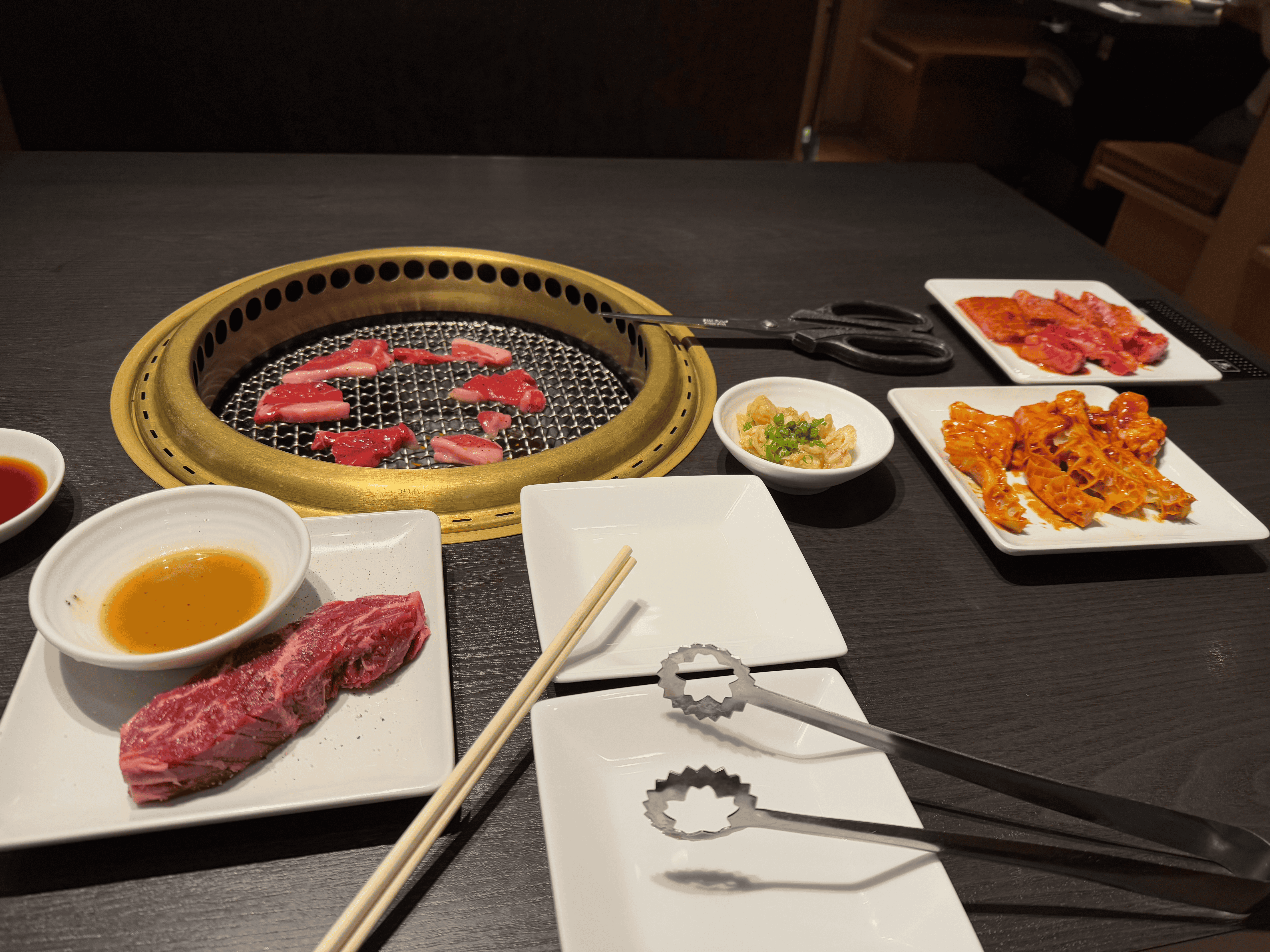

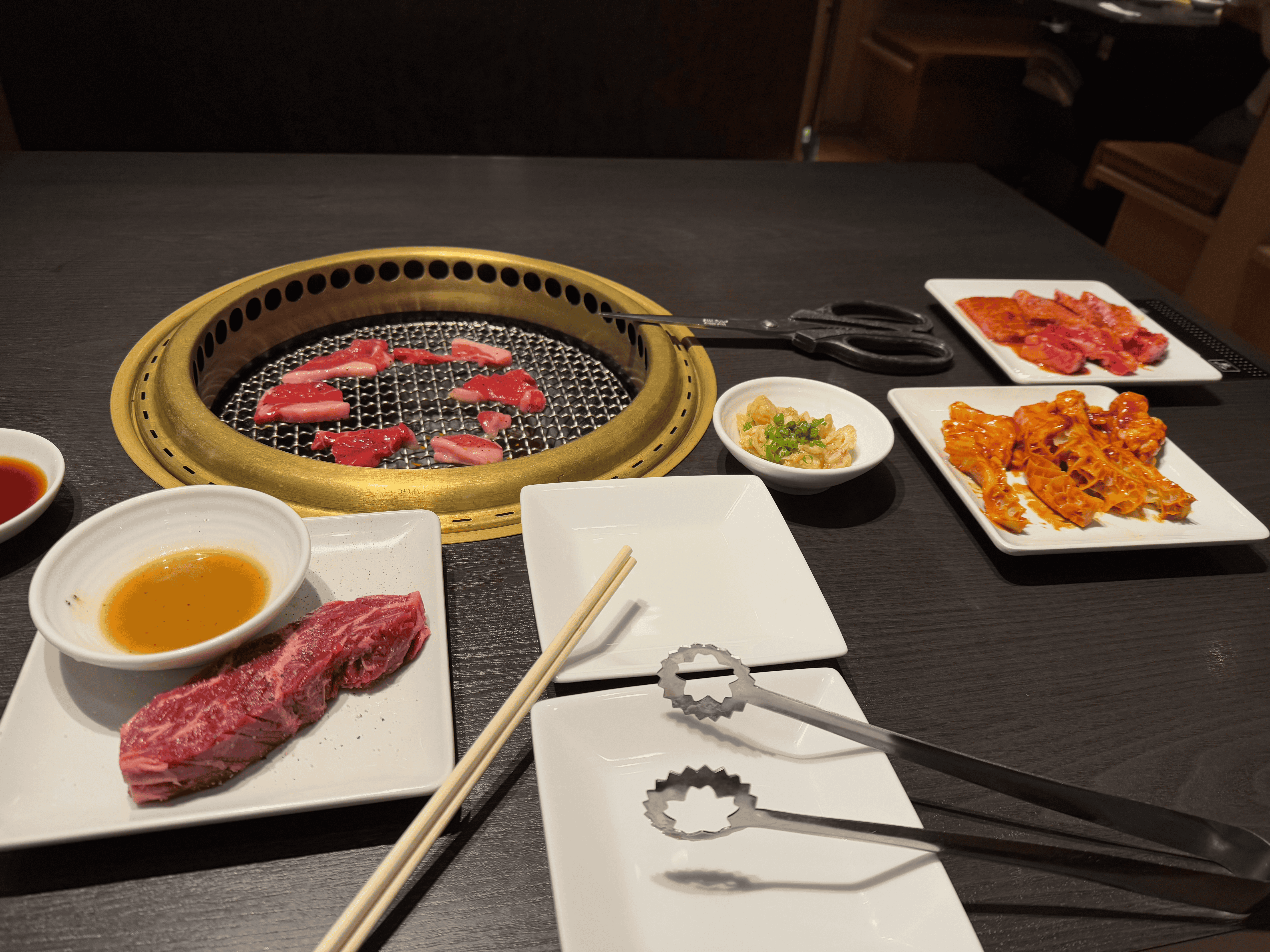

1、当天晚上我去吃了燒肉放題,也就是烤肉自助,是我在日本吃的最撑的一次,这家烤肉自助是在桌台pad上点餐的,一定要先点完饮品(可以选免费水)后才会出可选菜单,吃了很多牛肉,远不止下面的图片那么多

2、吃这种烤盘的烤肉,一定要勤于让服务员给你换盘子(这个也是在pad上点单的操作),上菜很快,我点了一份喉还是什么他还会立刻来和你说,可能需要准备久一些

3、这次旅行需要预约或者可以预约的餐厅我都进行了预约,大概是我到日本前一周就做好了,于是我就看见了前台,我的名字用很重的配码压着,被排在几乎第一的位置,因为越早的预约(当然也不要太早)在他们眼里视为更稳定也更可能来的客人,这种预约的分量就越重,越不能动摇

4、再次去宇治吃抹茶芭菲的列车上,刚好也是学生放假,上来两个JK,看我对面的位置还空着,想坐下,一开始其中一位还有些不太愿意,但很快就被另一位示意说服了,坐在我对面……

我就惨了啊!对坐两双白花花的腿,穿着格子短裙,我眼睛往哪里放啊keso!我只能把注意力放在手机上,并且有意识地把目光往过道看,是真的很害怕,所幸的是她们比我早下车

交通&甜点&晚饭费用

1、东福寺 - 祗園四條 170 JPY

2、抹茶芭菲:1290 JPY 现金支付 不计

3、燒肉放題:4000+ JPY 现金支付 不计

10.2 (水曜日)

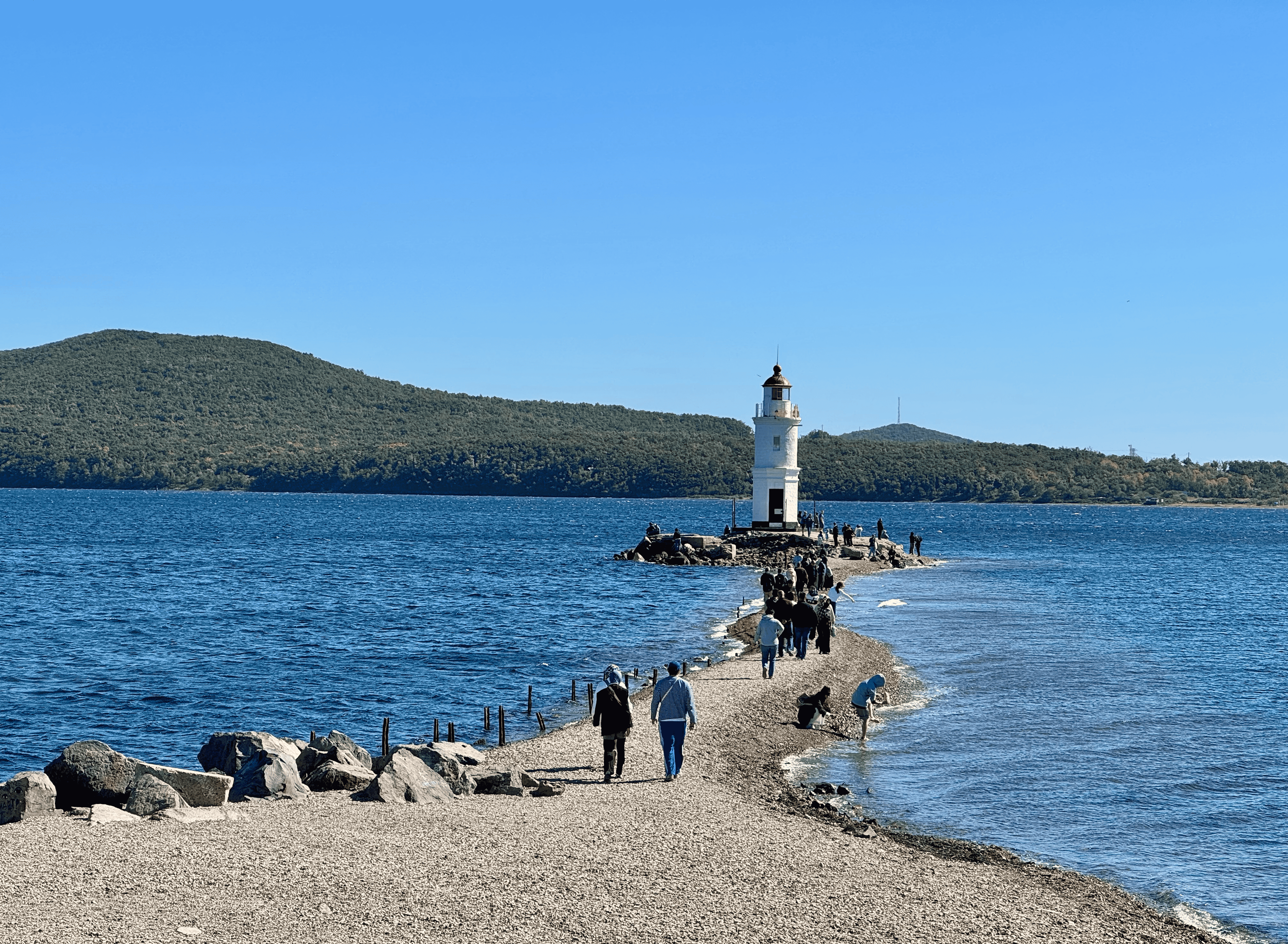

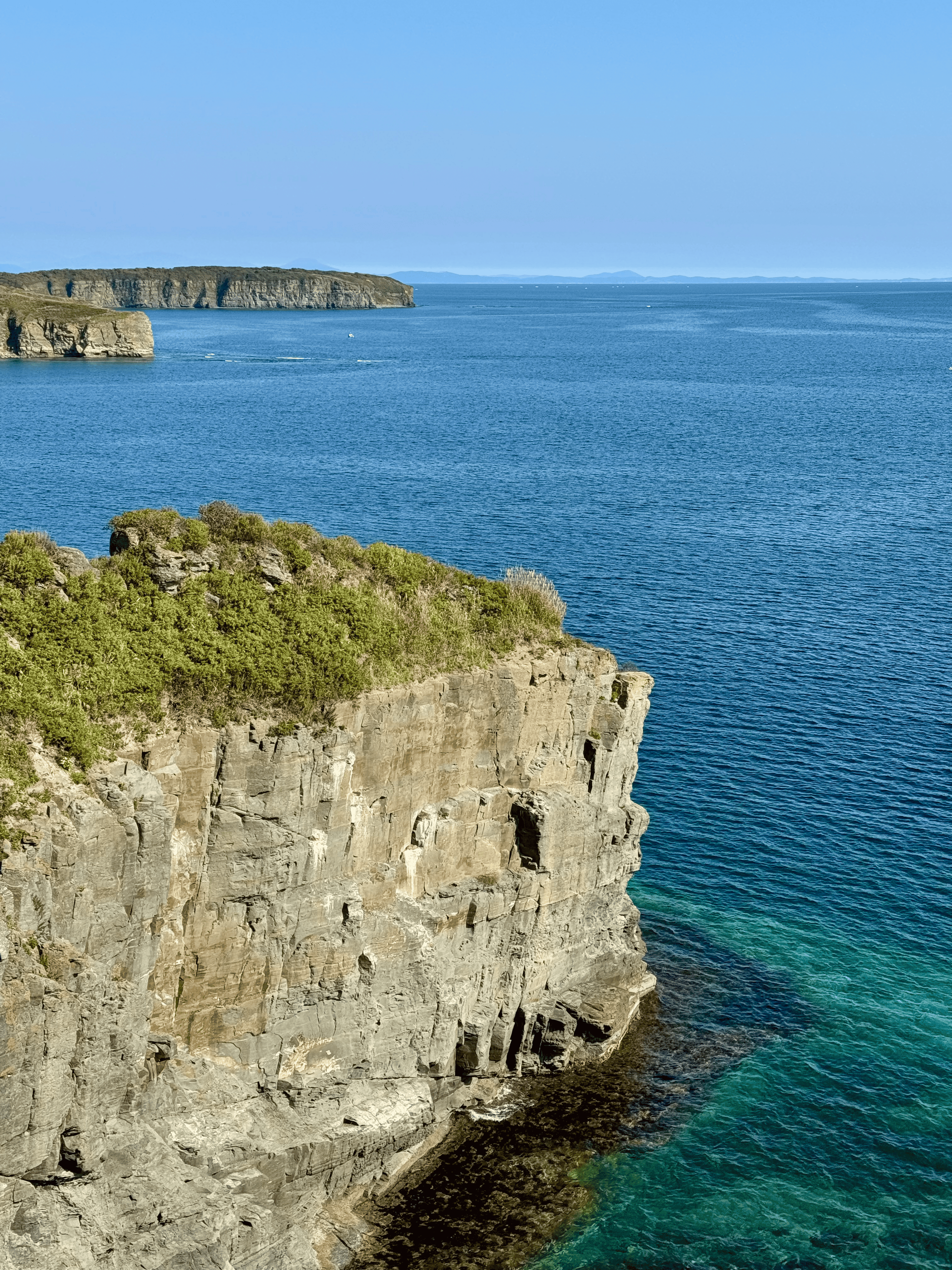

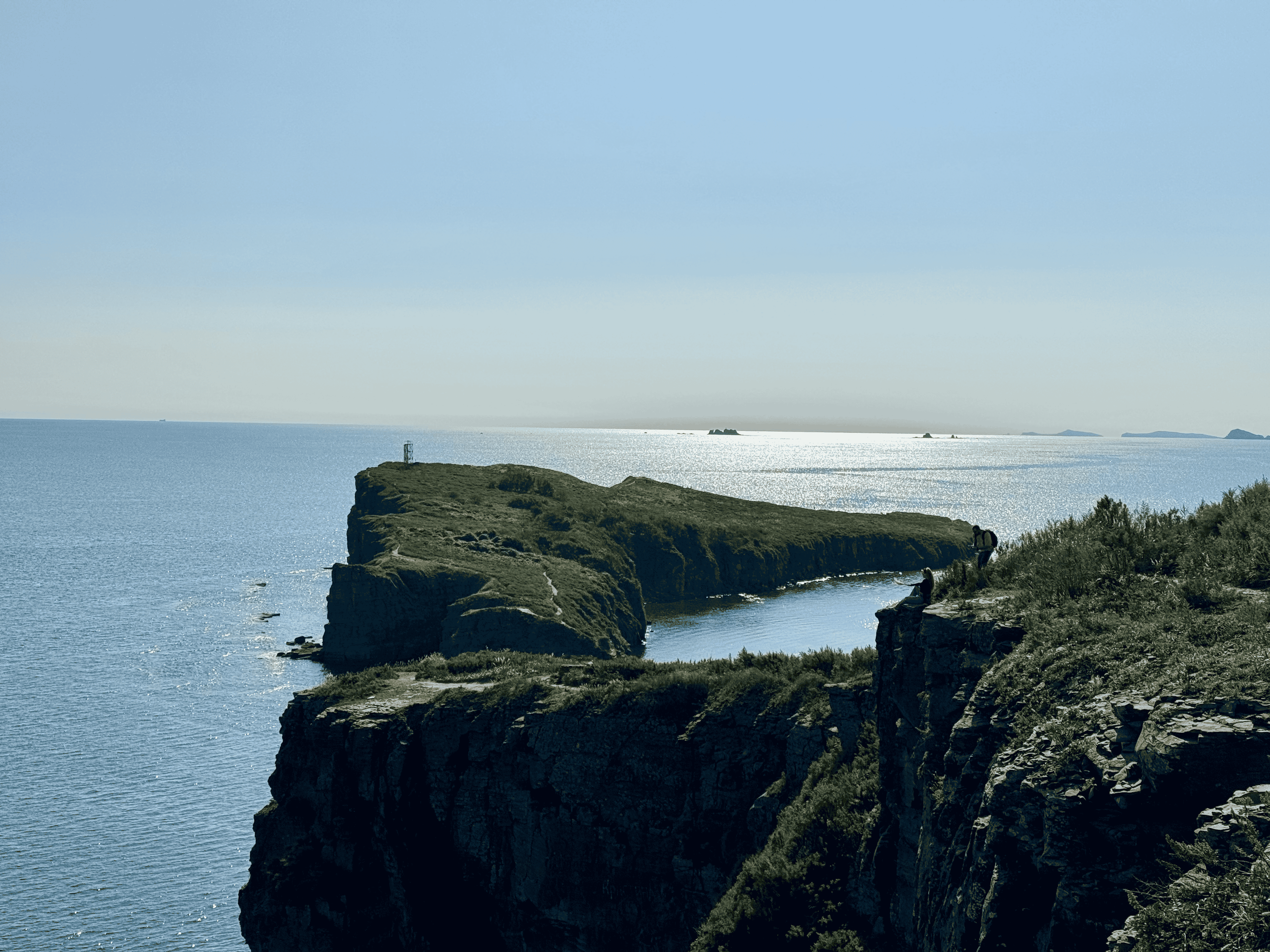

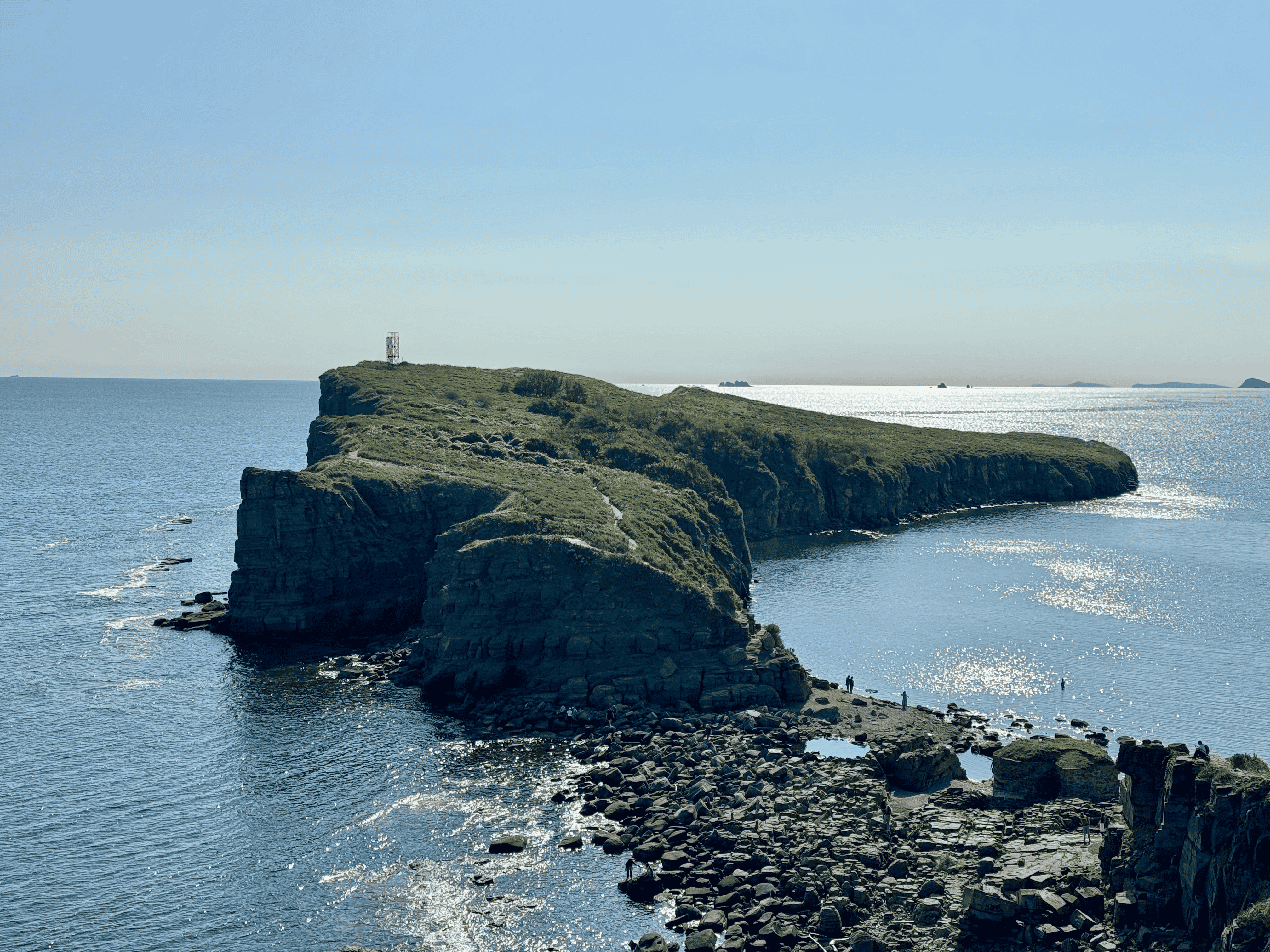

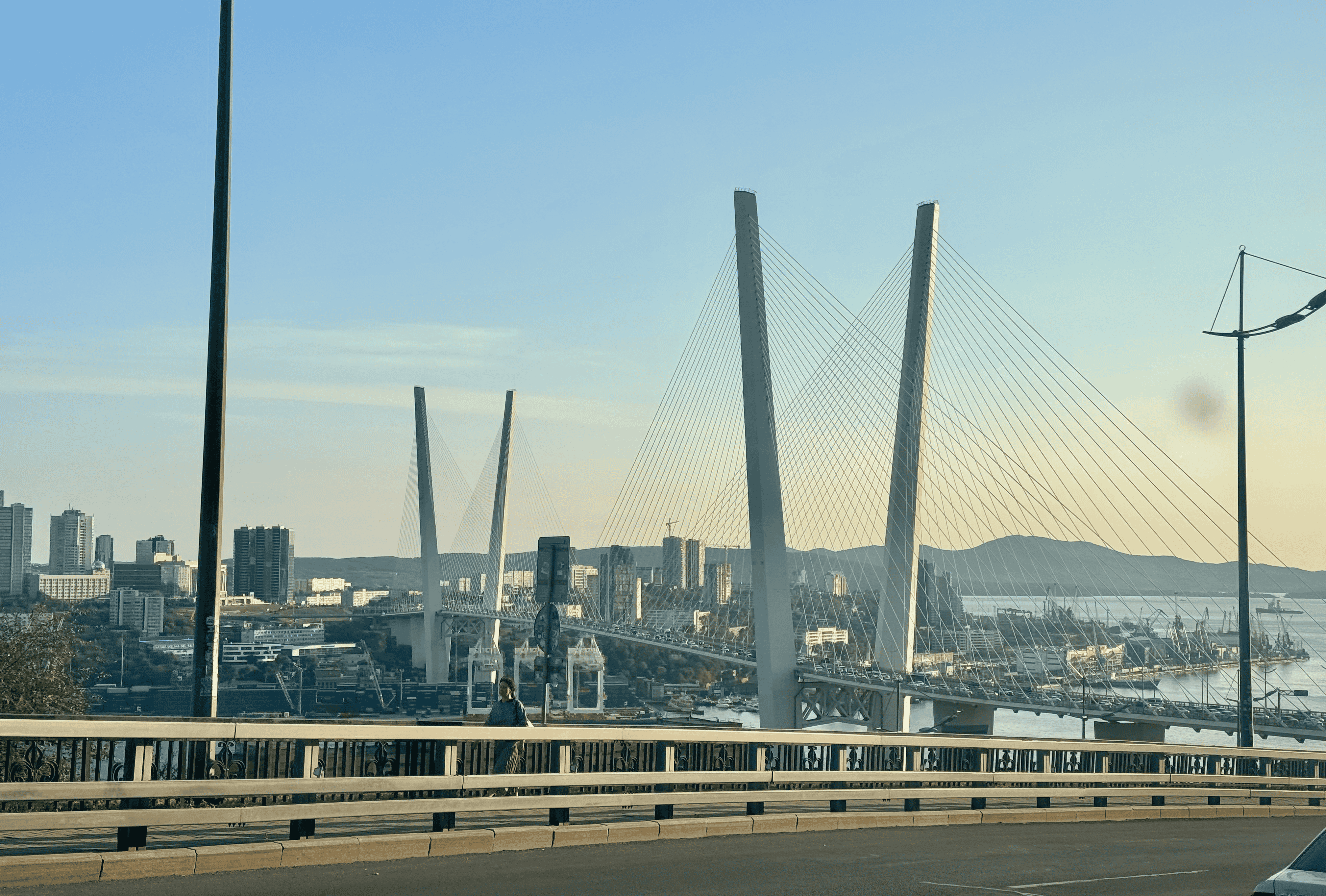

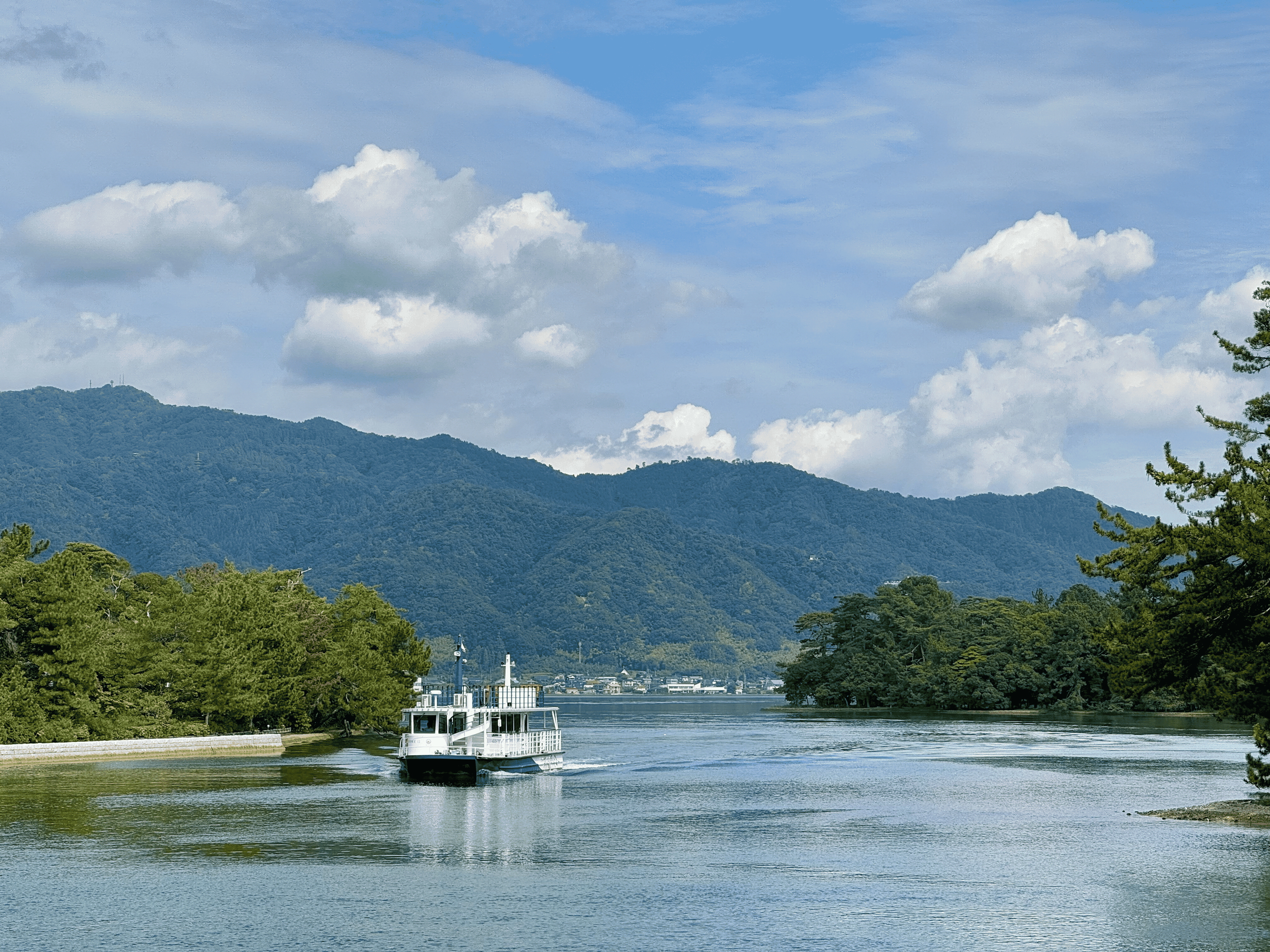

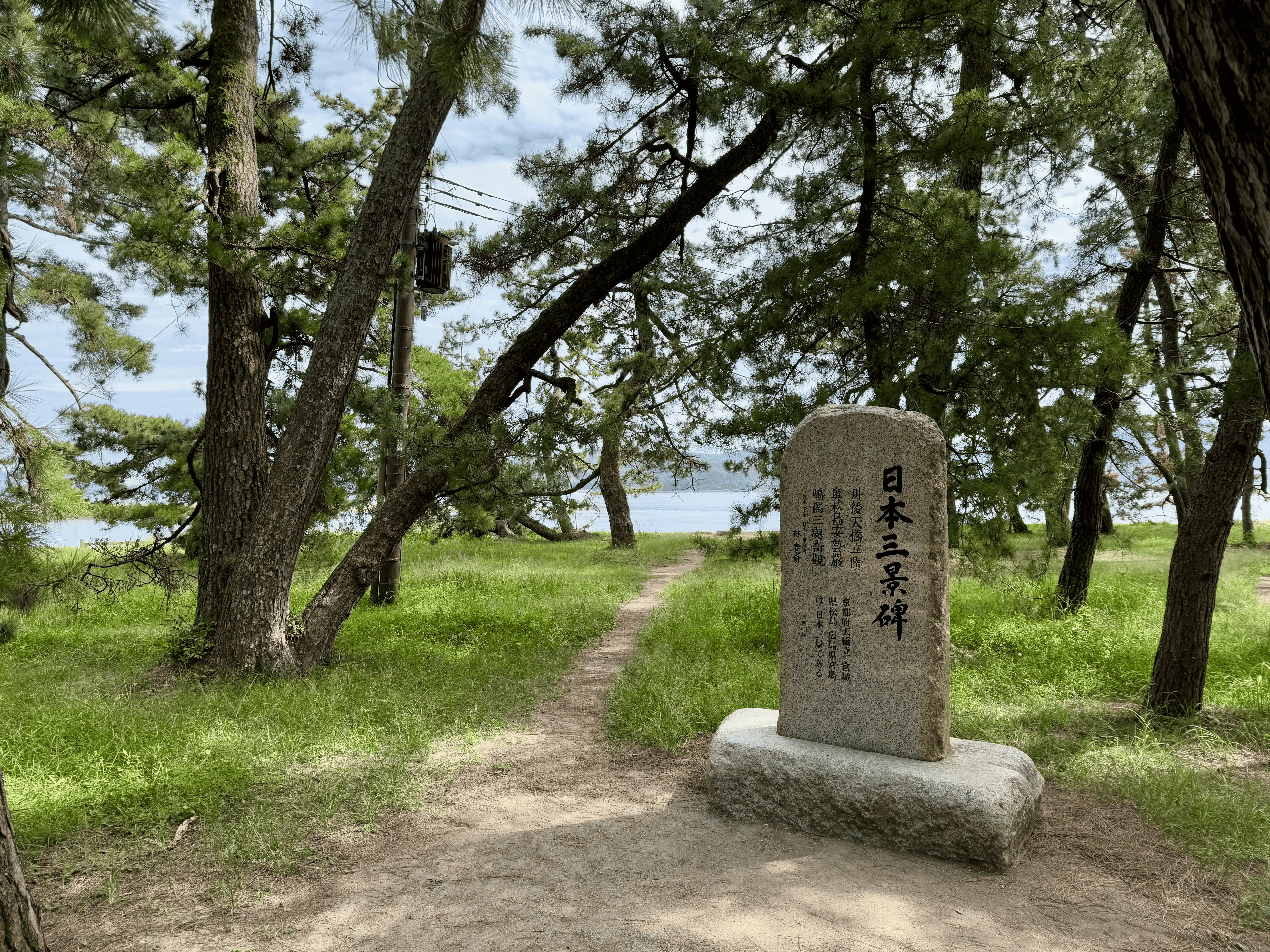

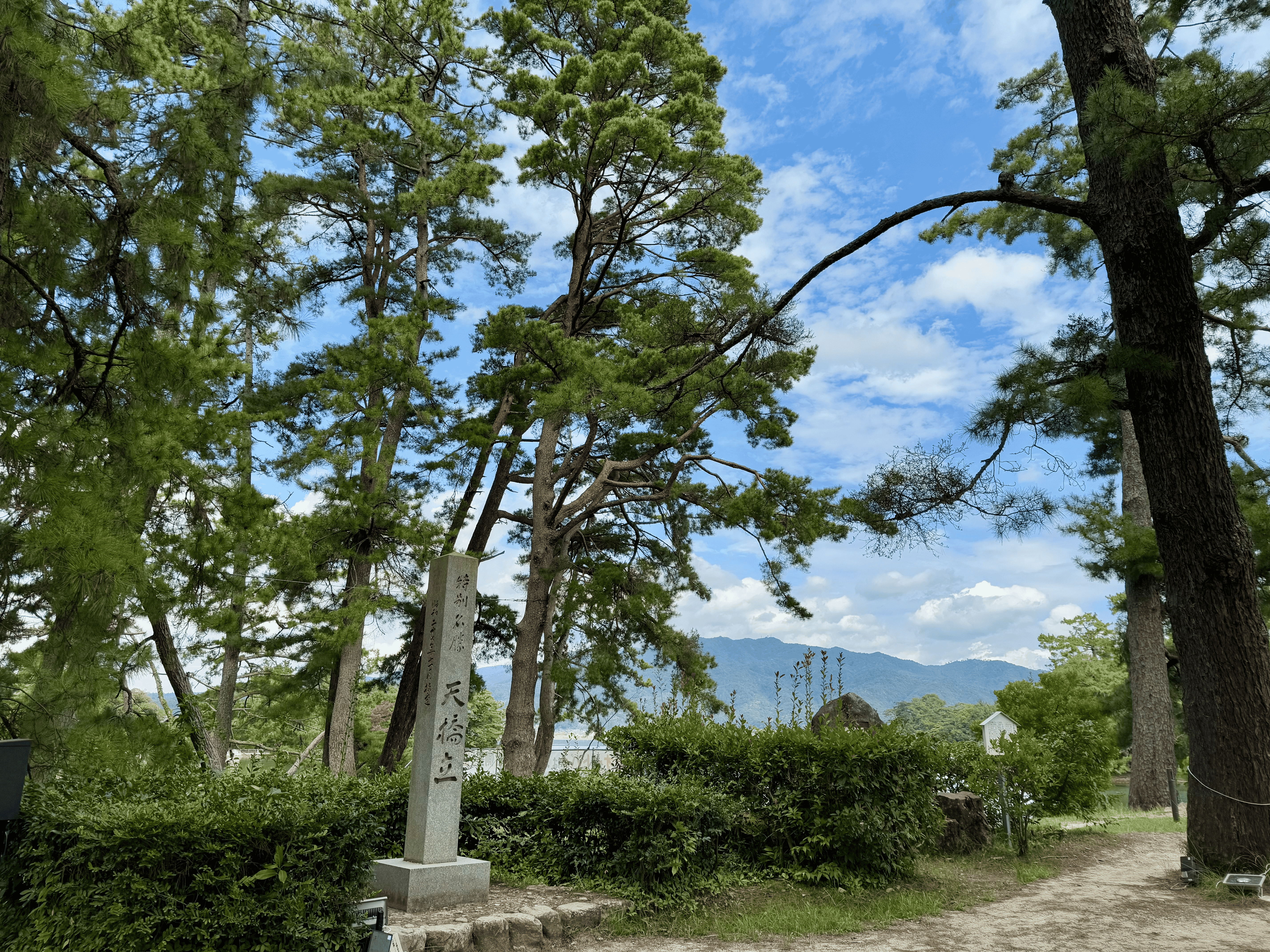

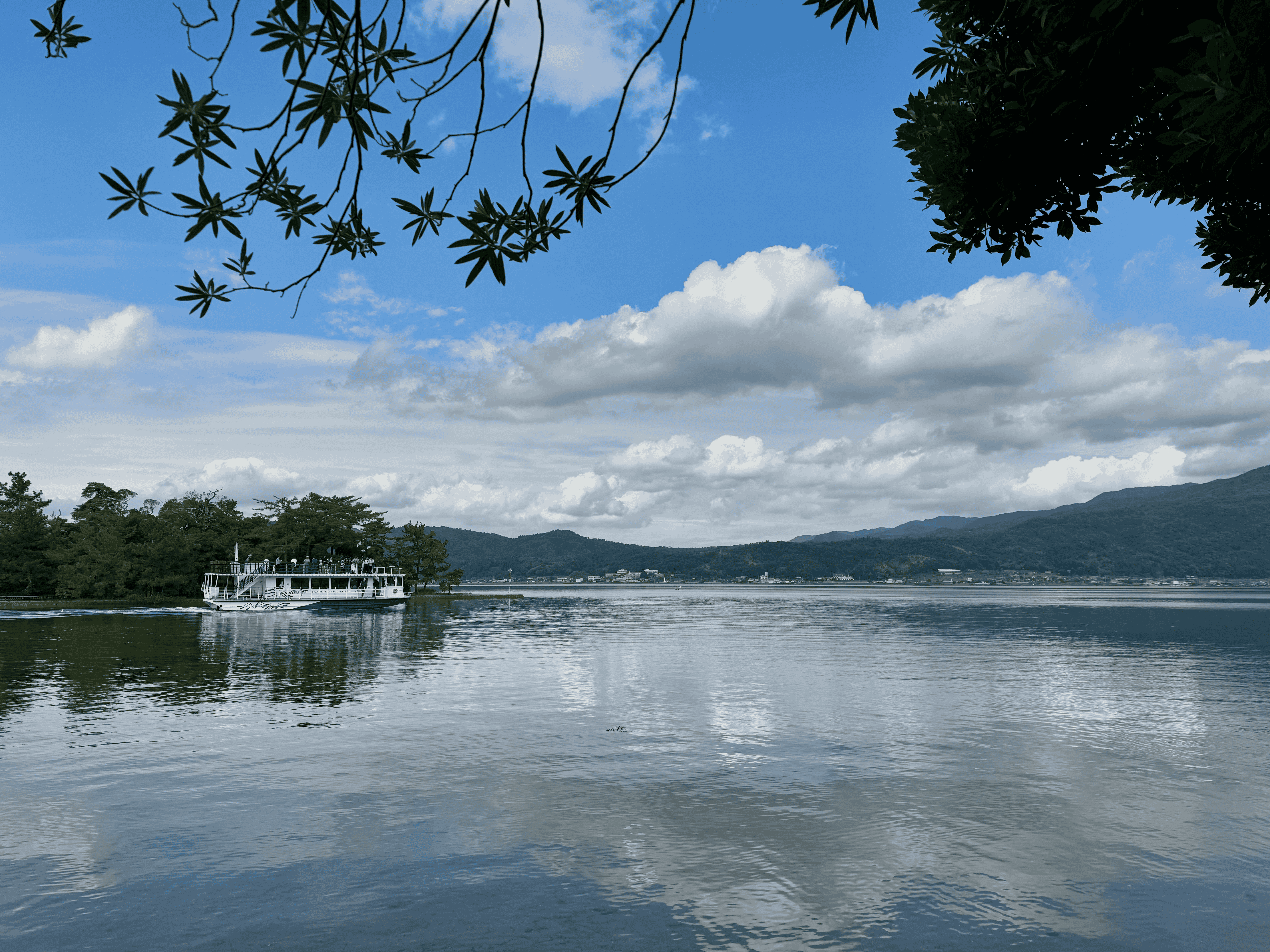

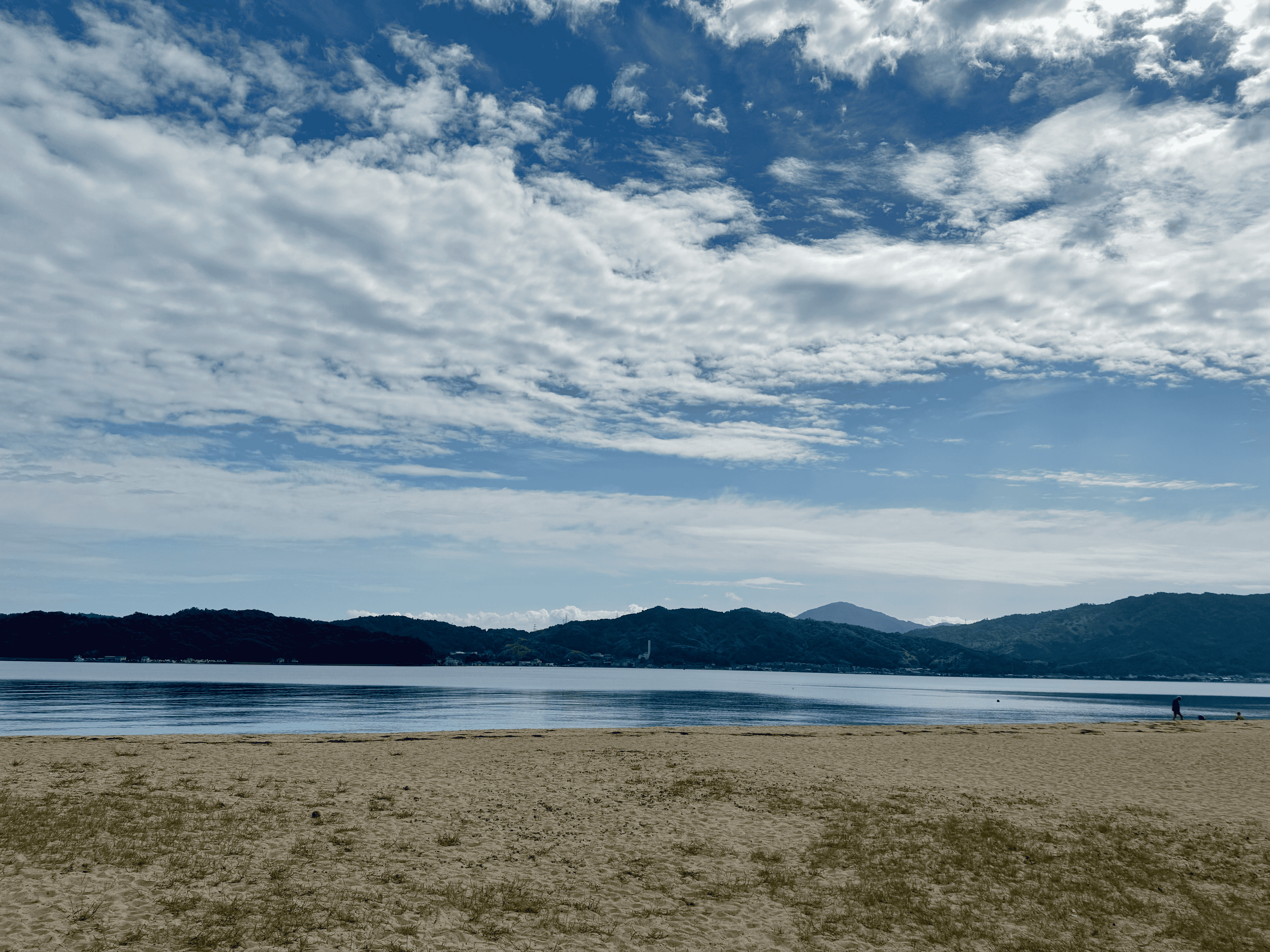

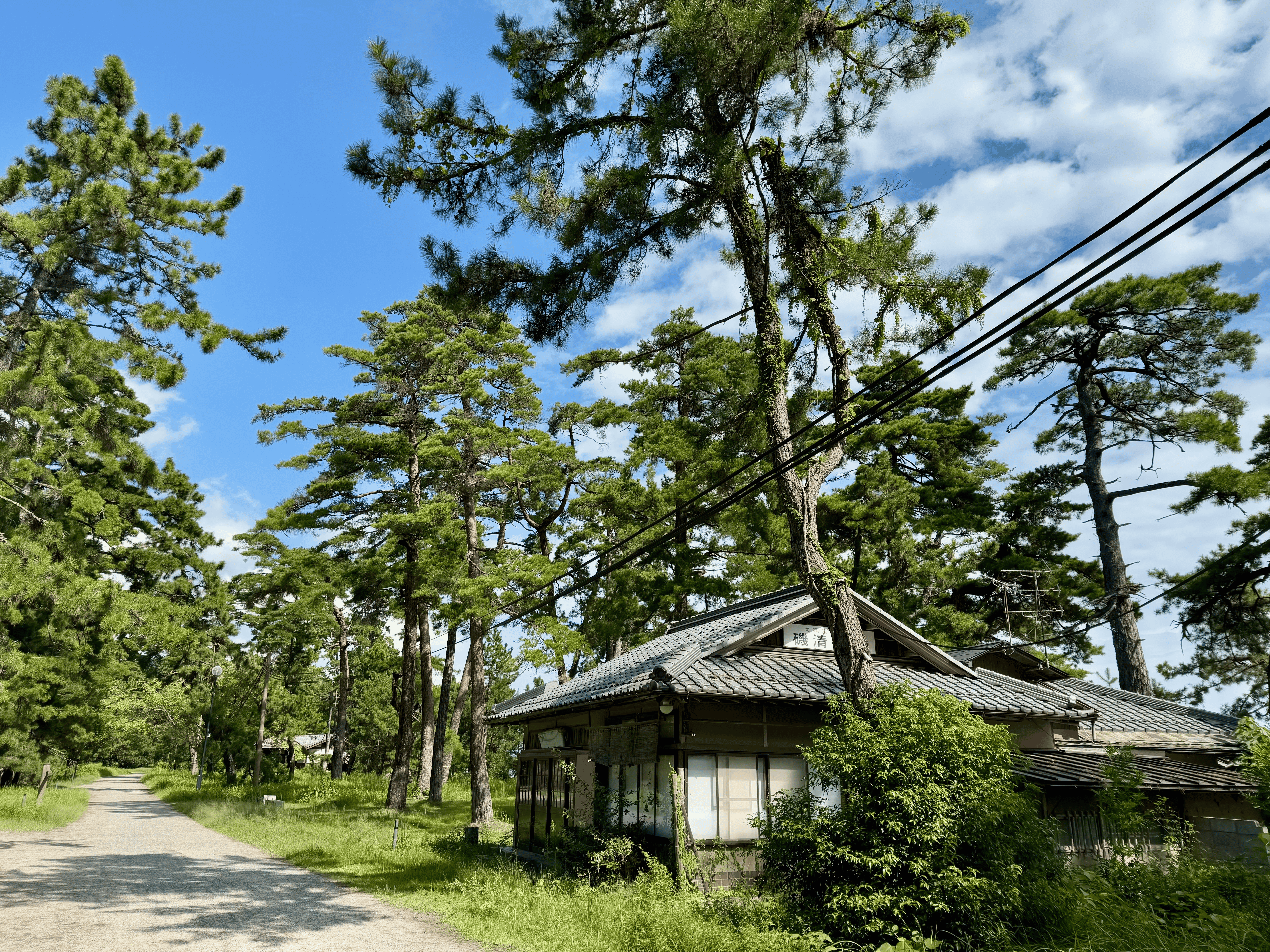

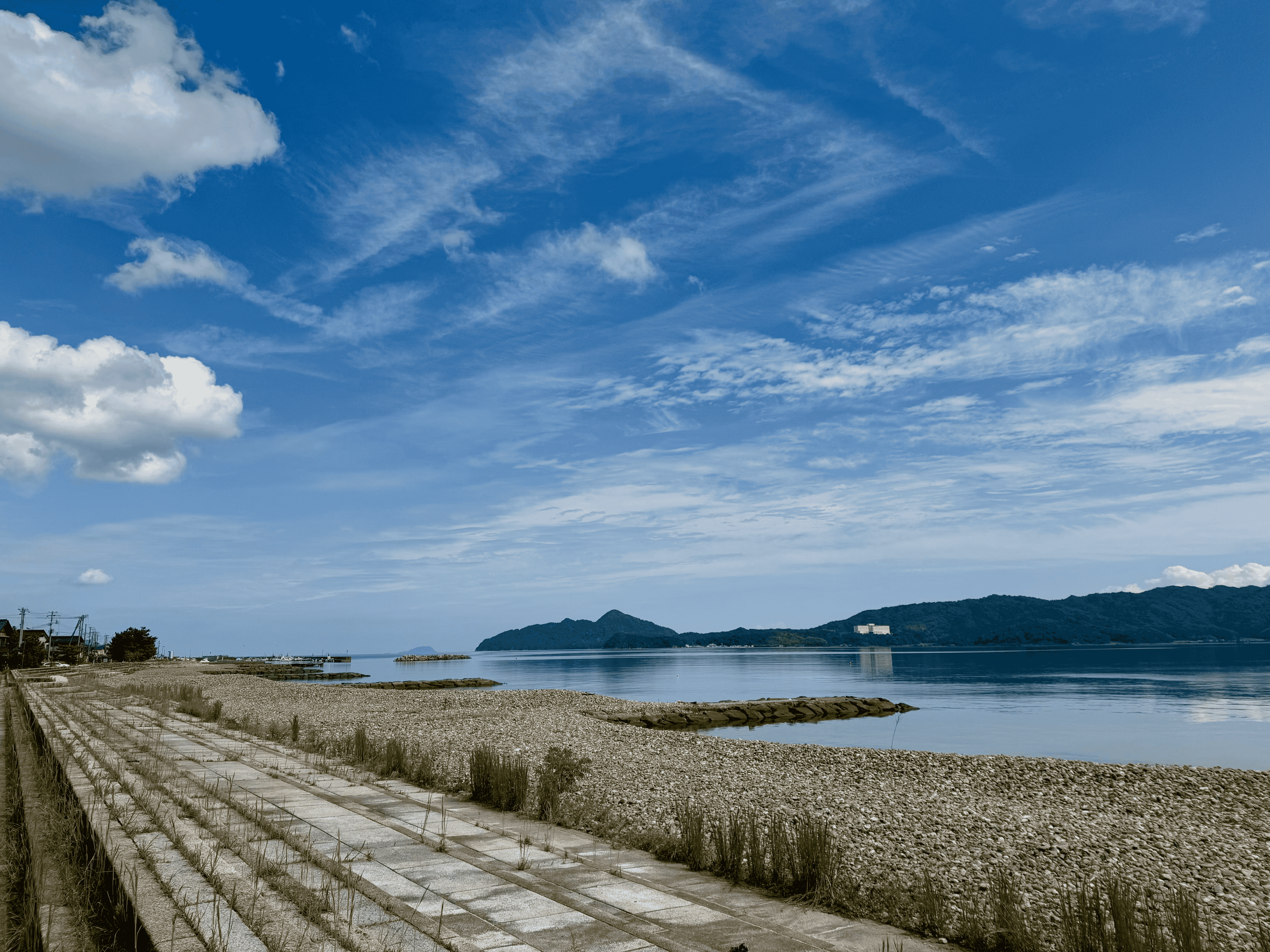

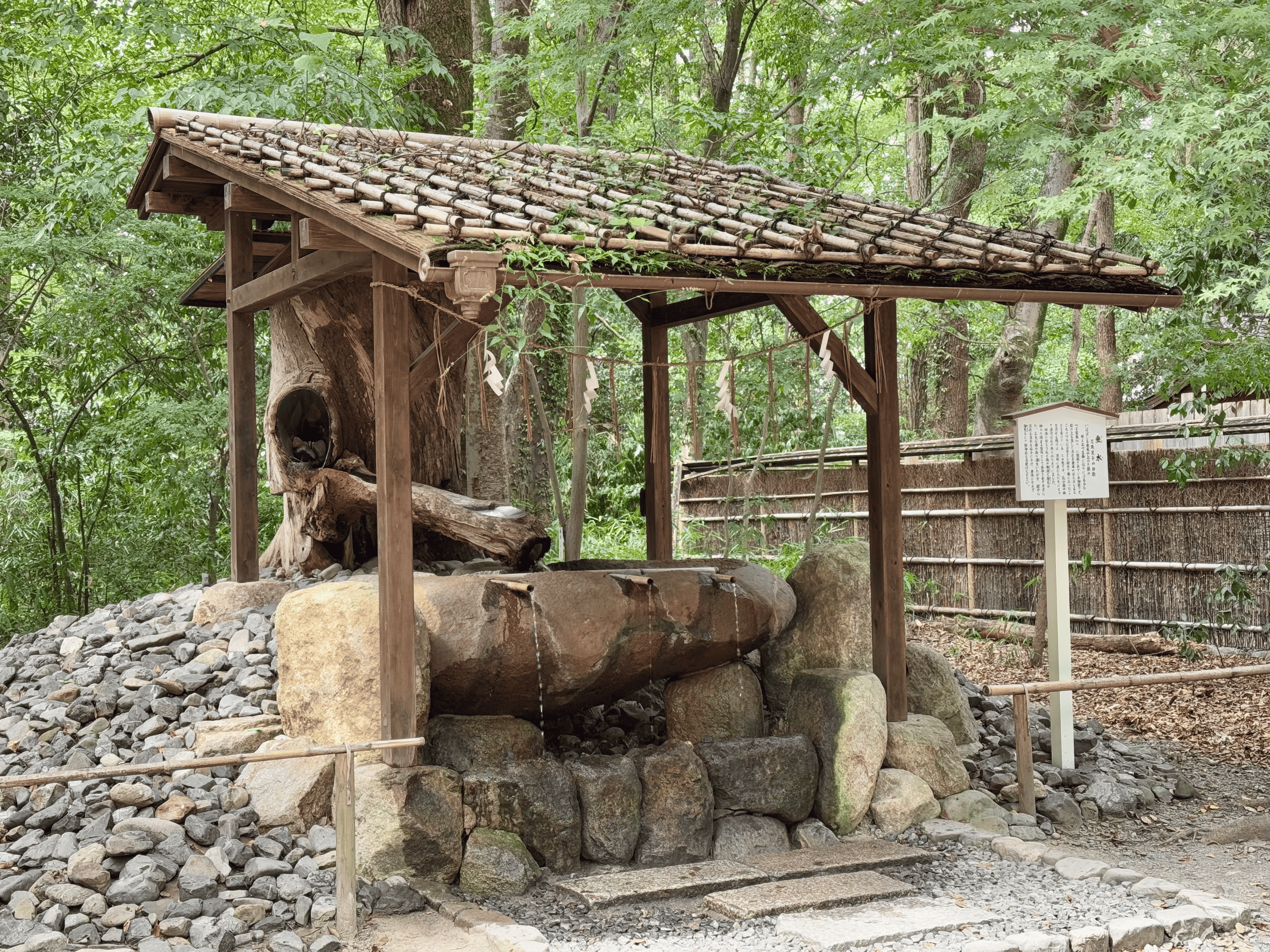

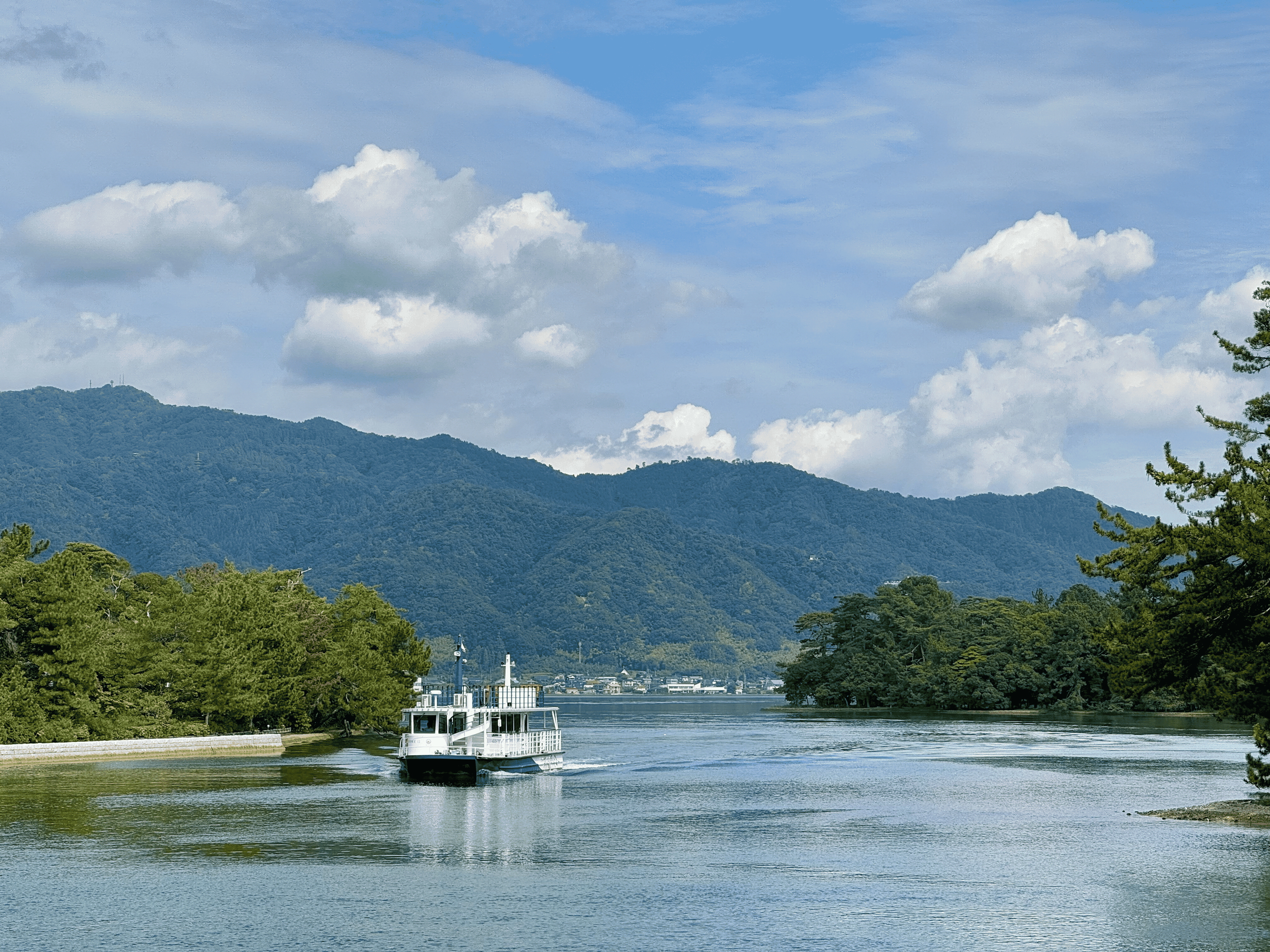

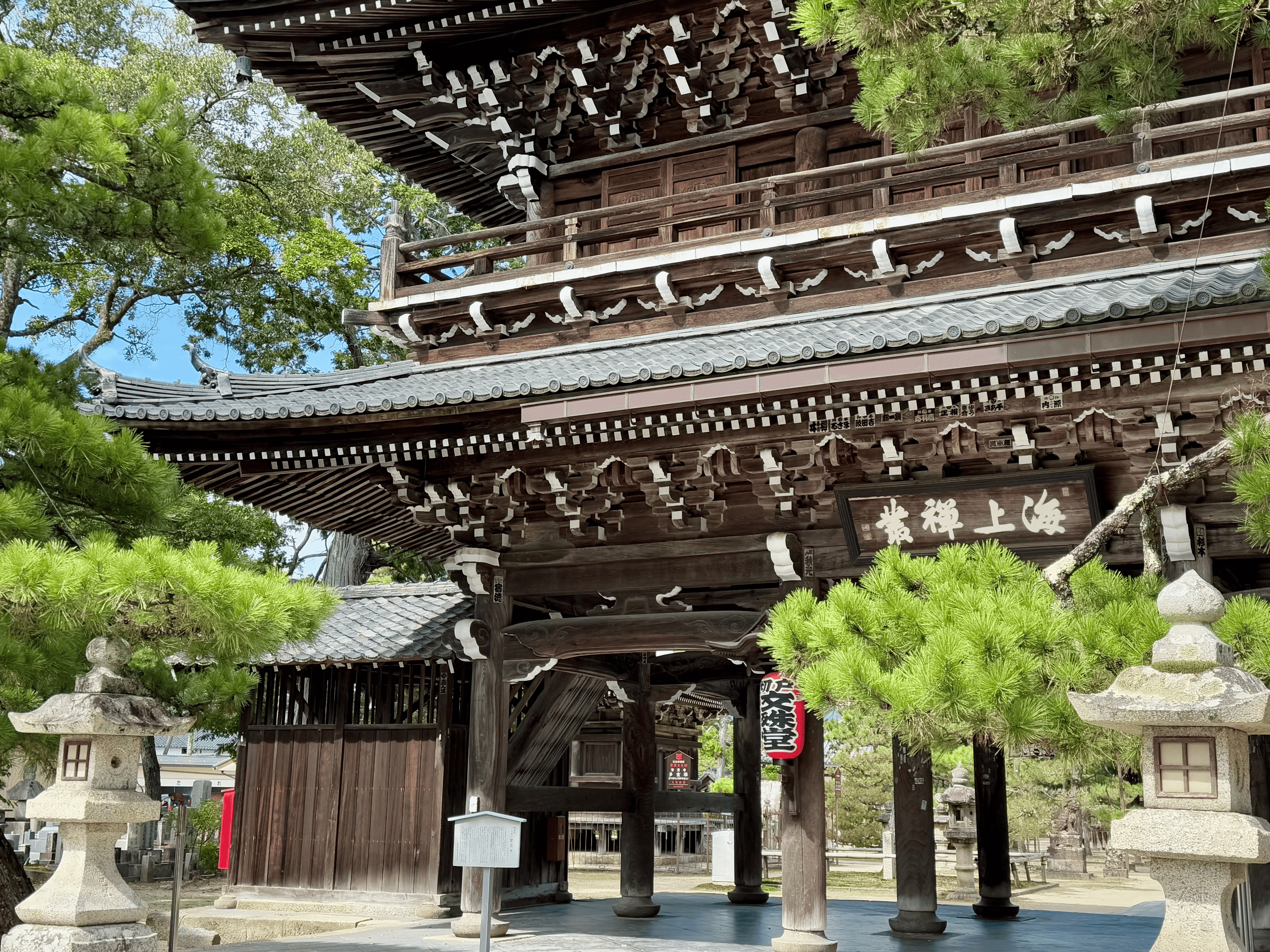

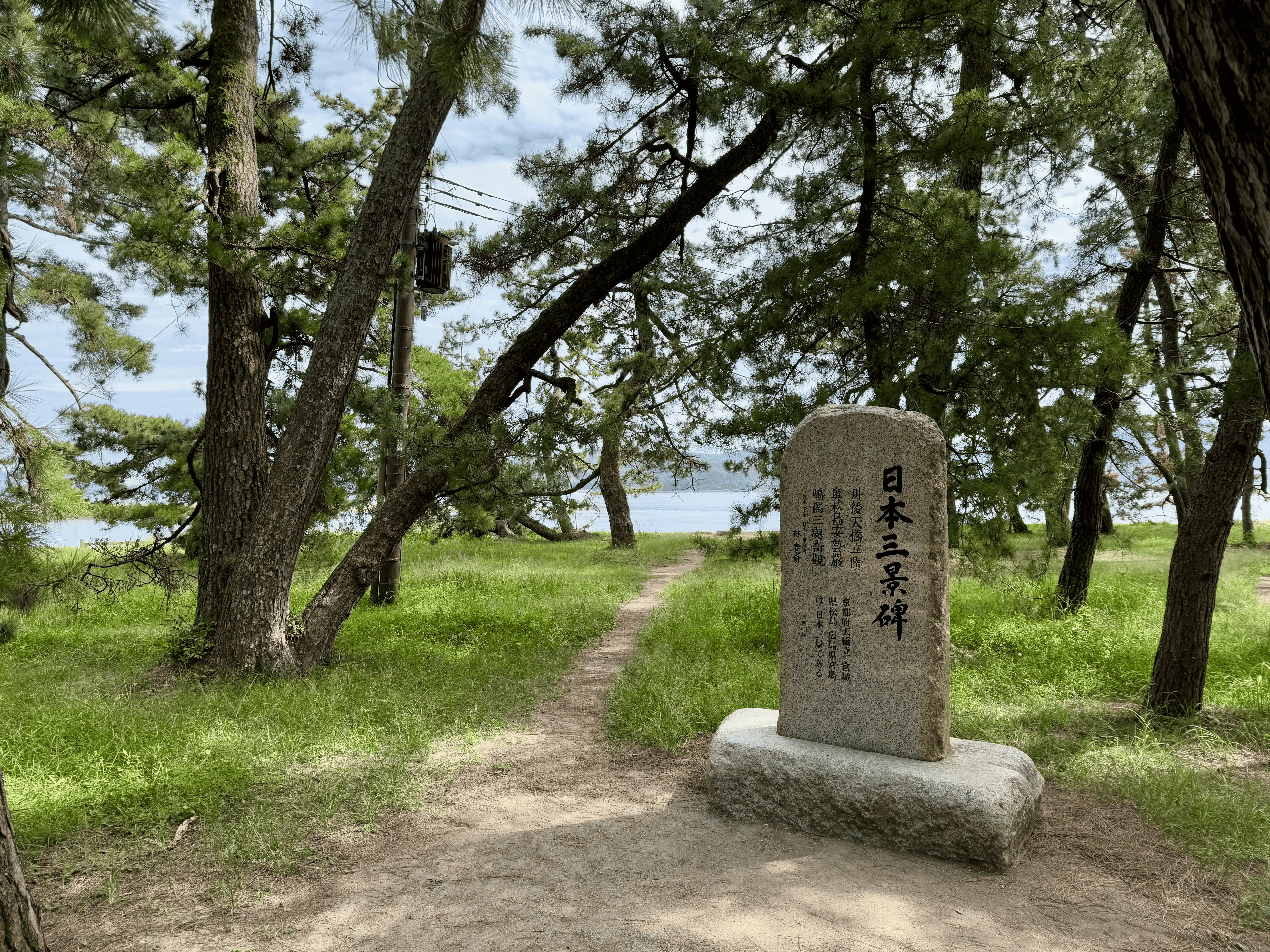

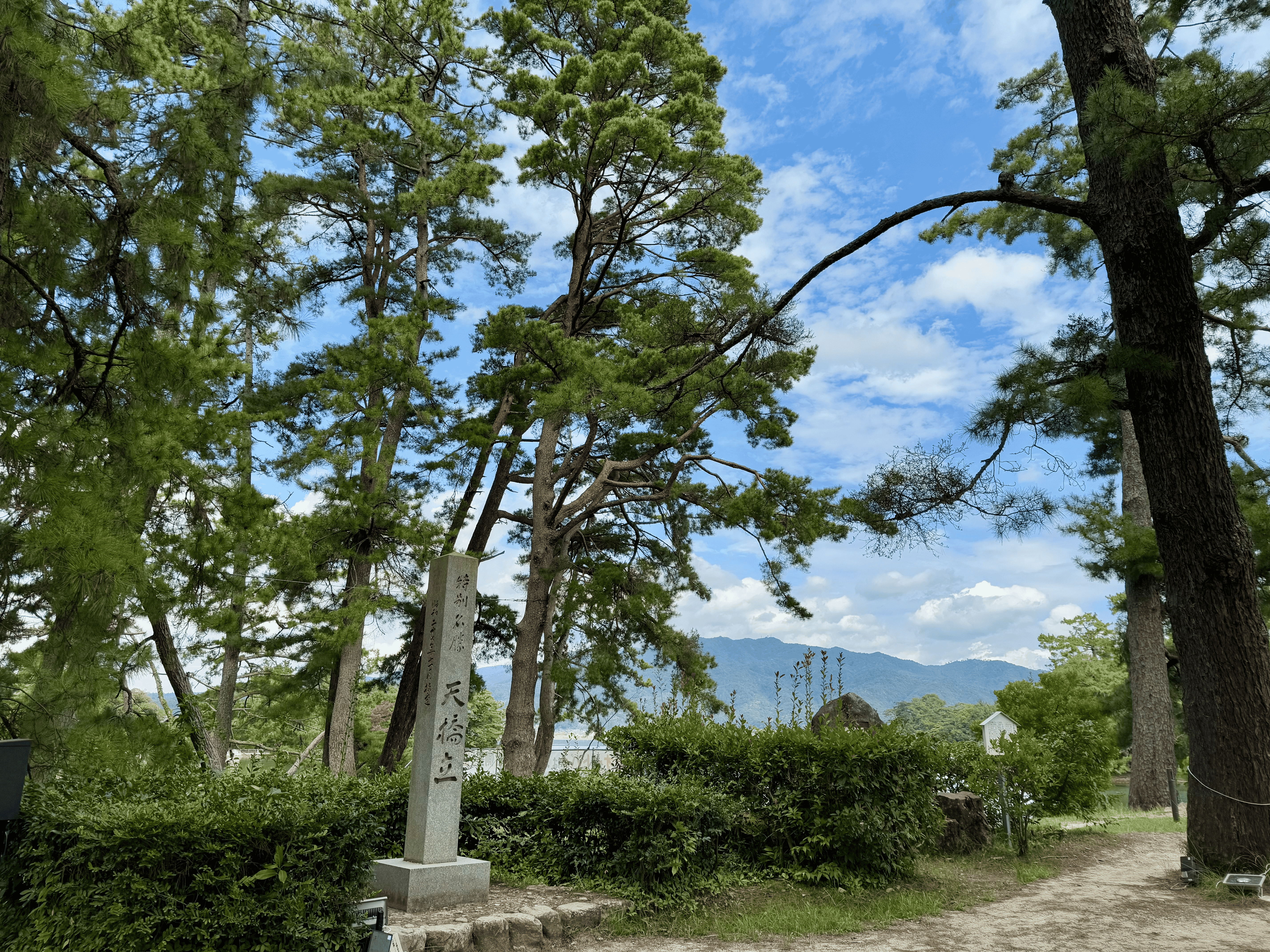

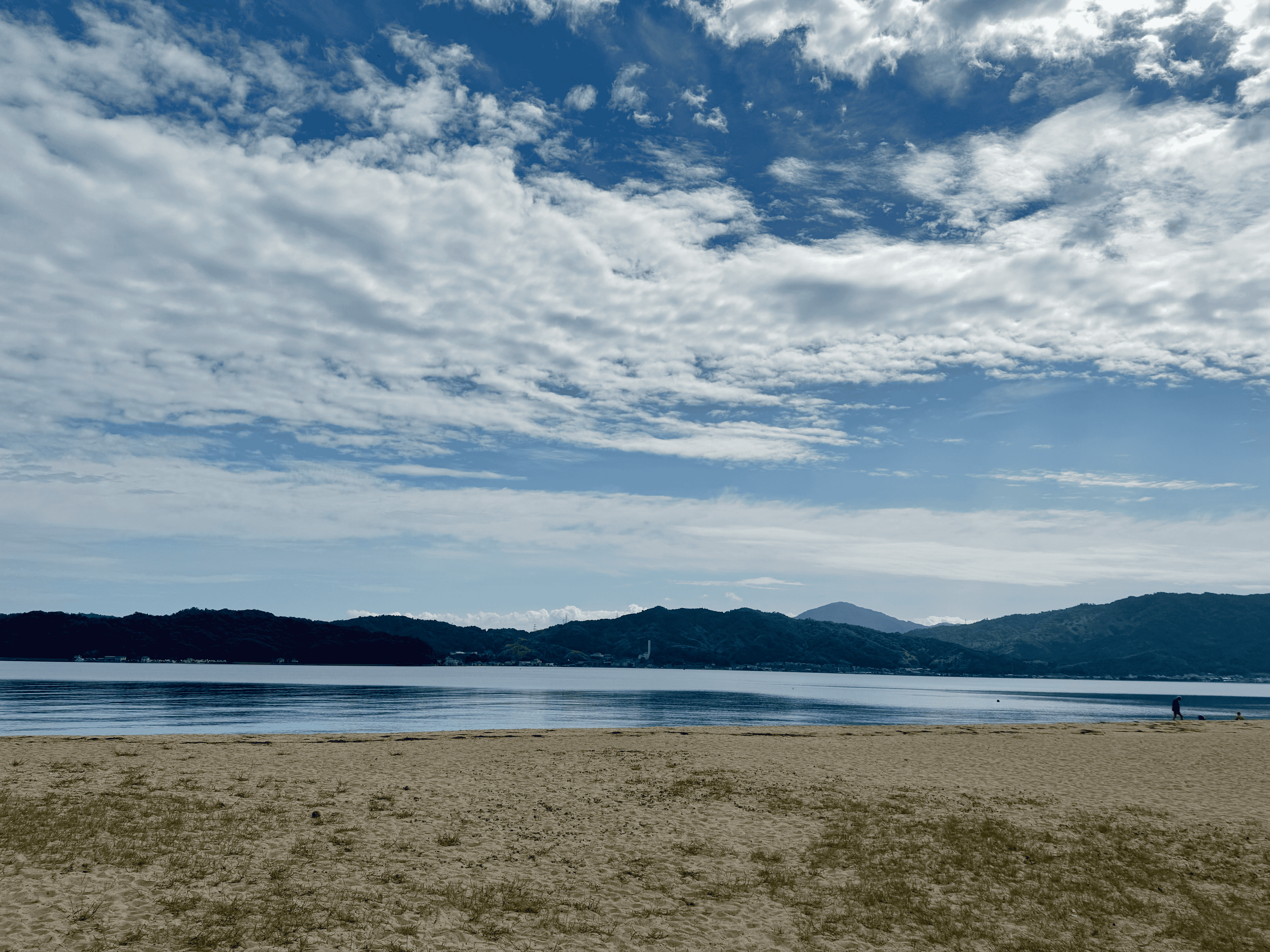

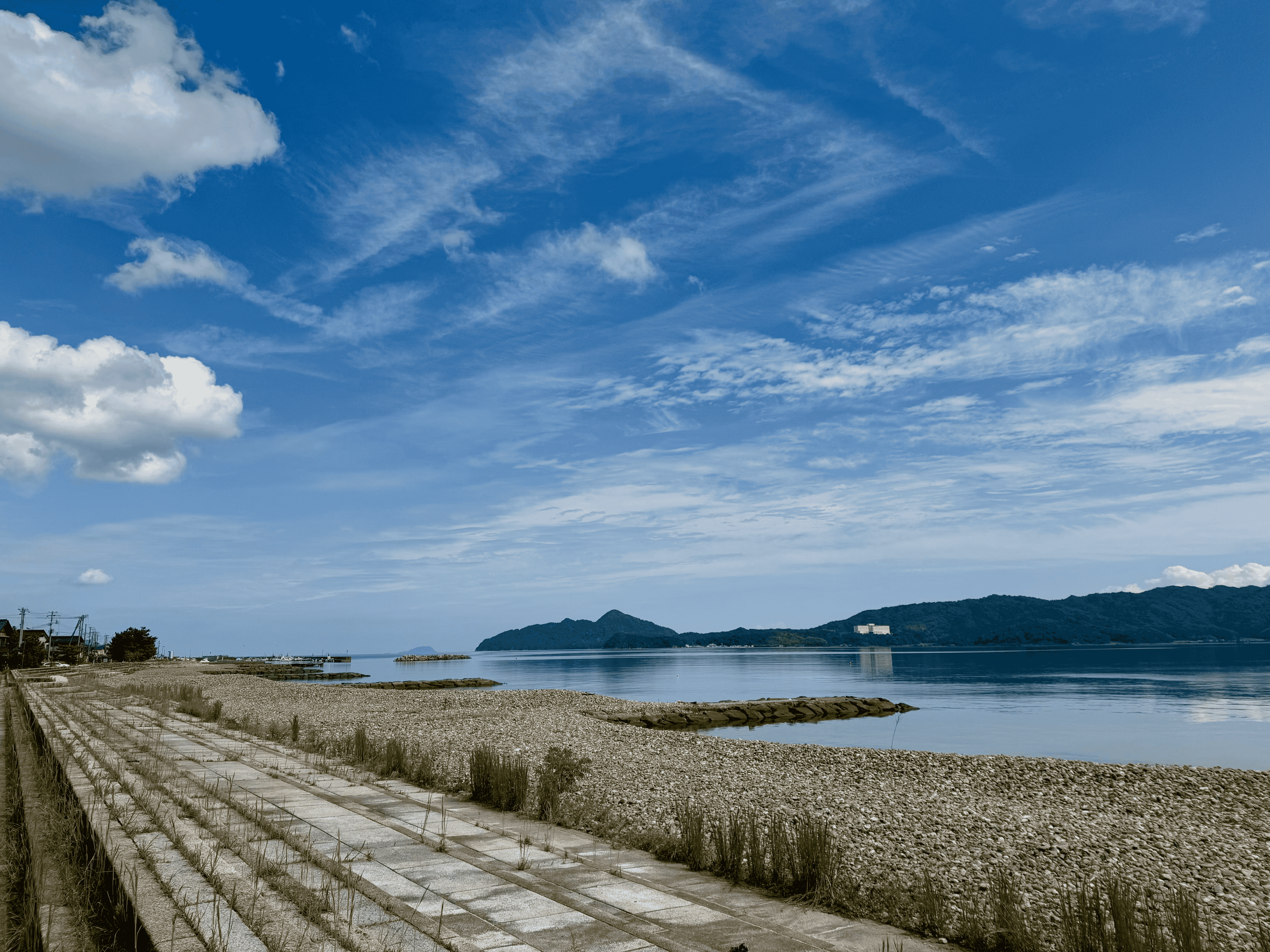

天橋立

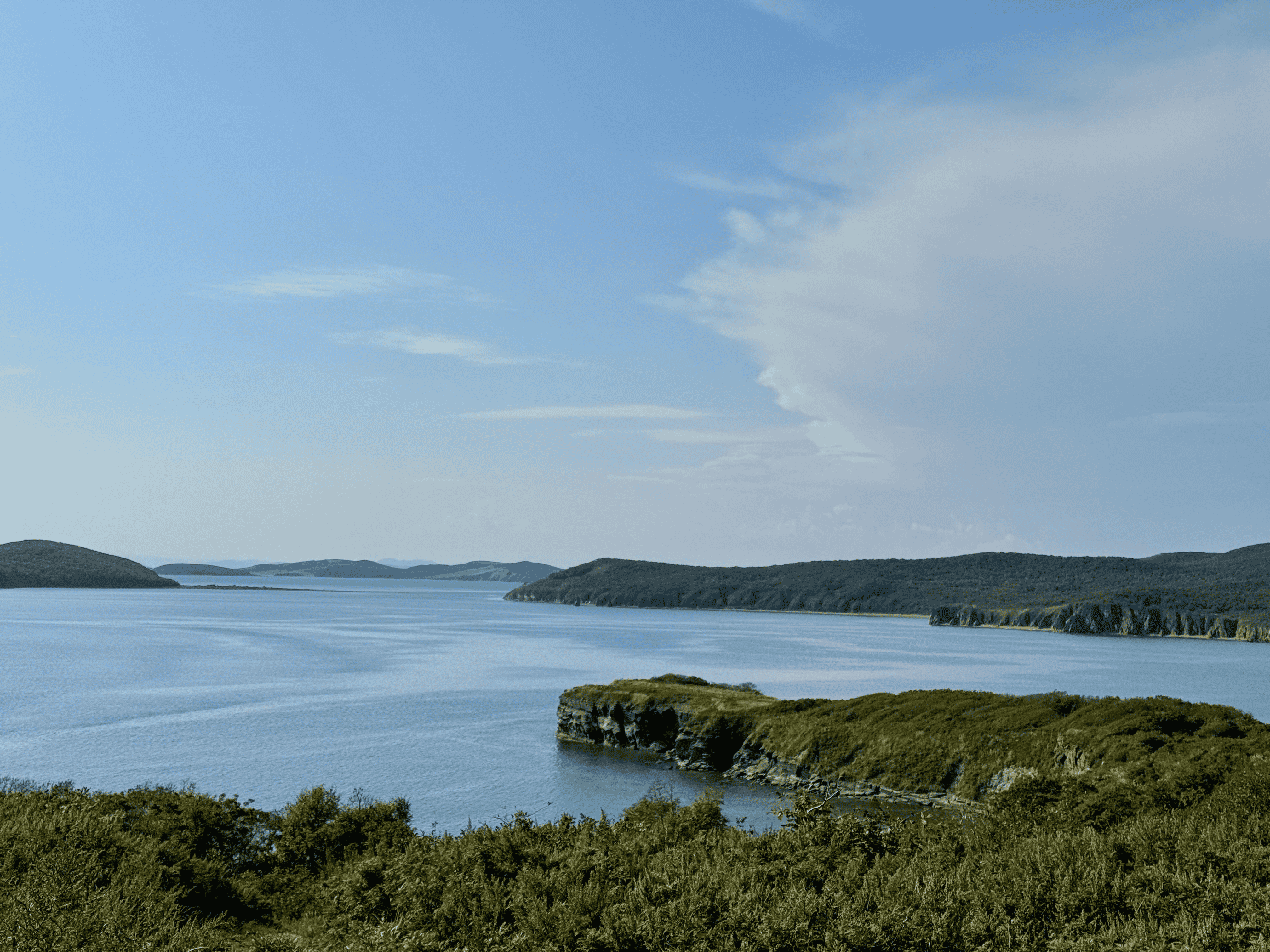

不愧是国内古人认定的日本三大奇景之首

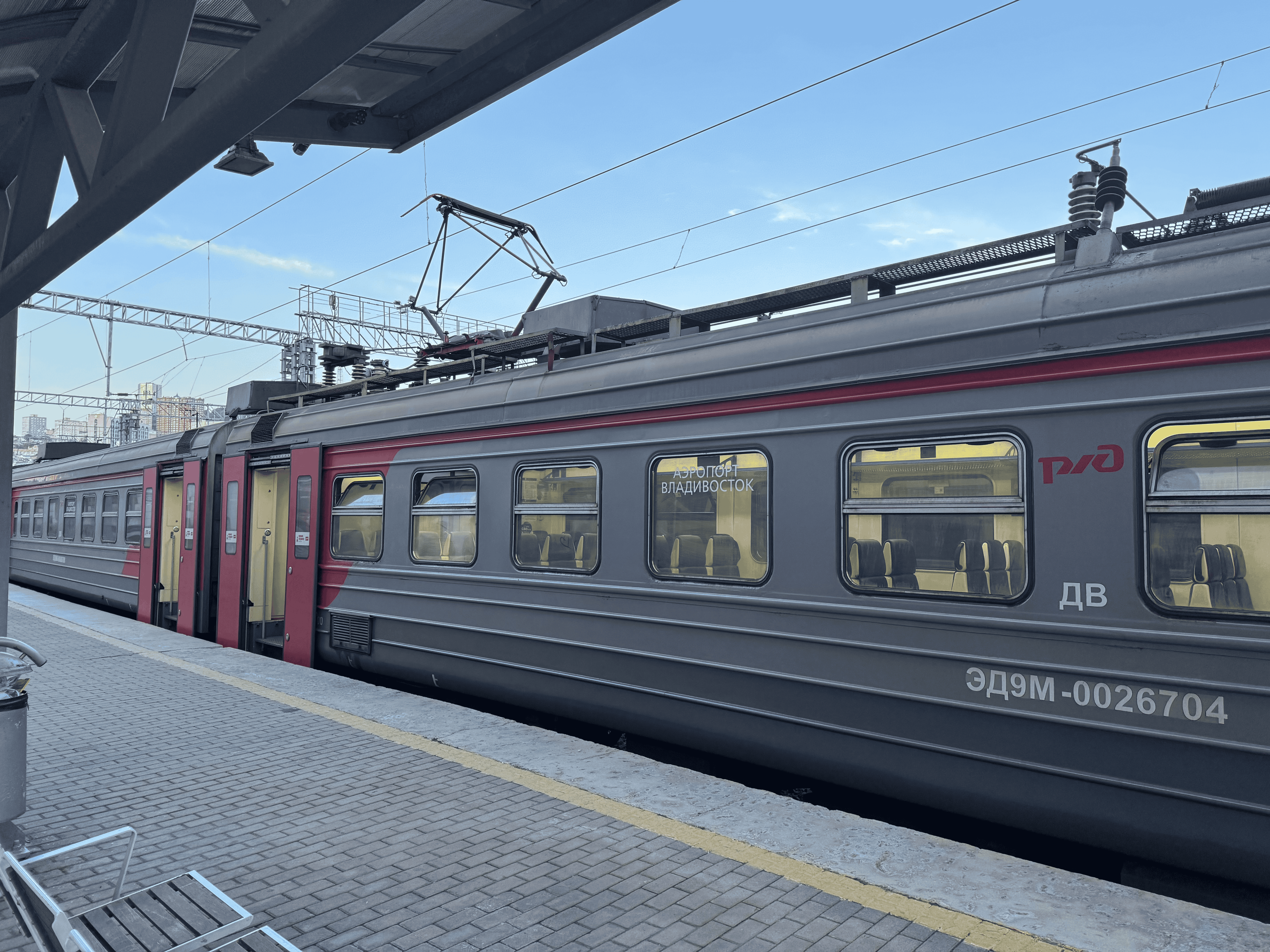

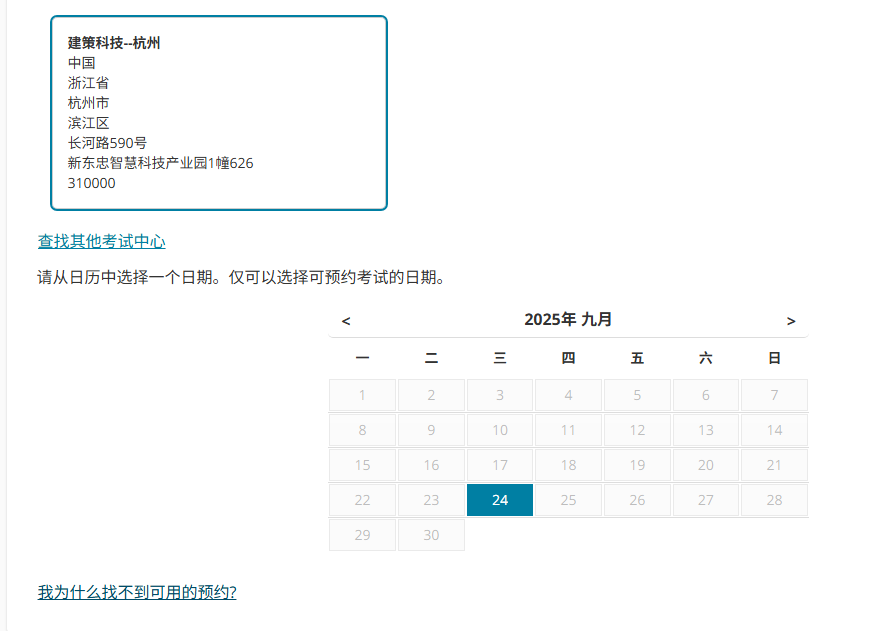

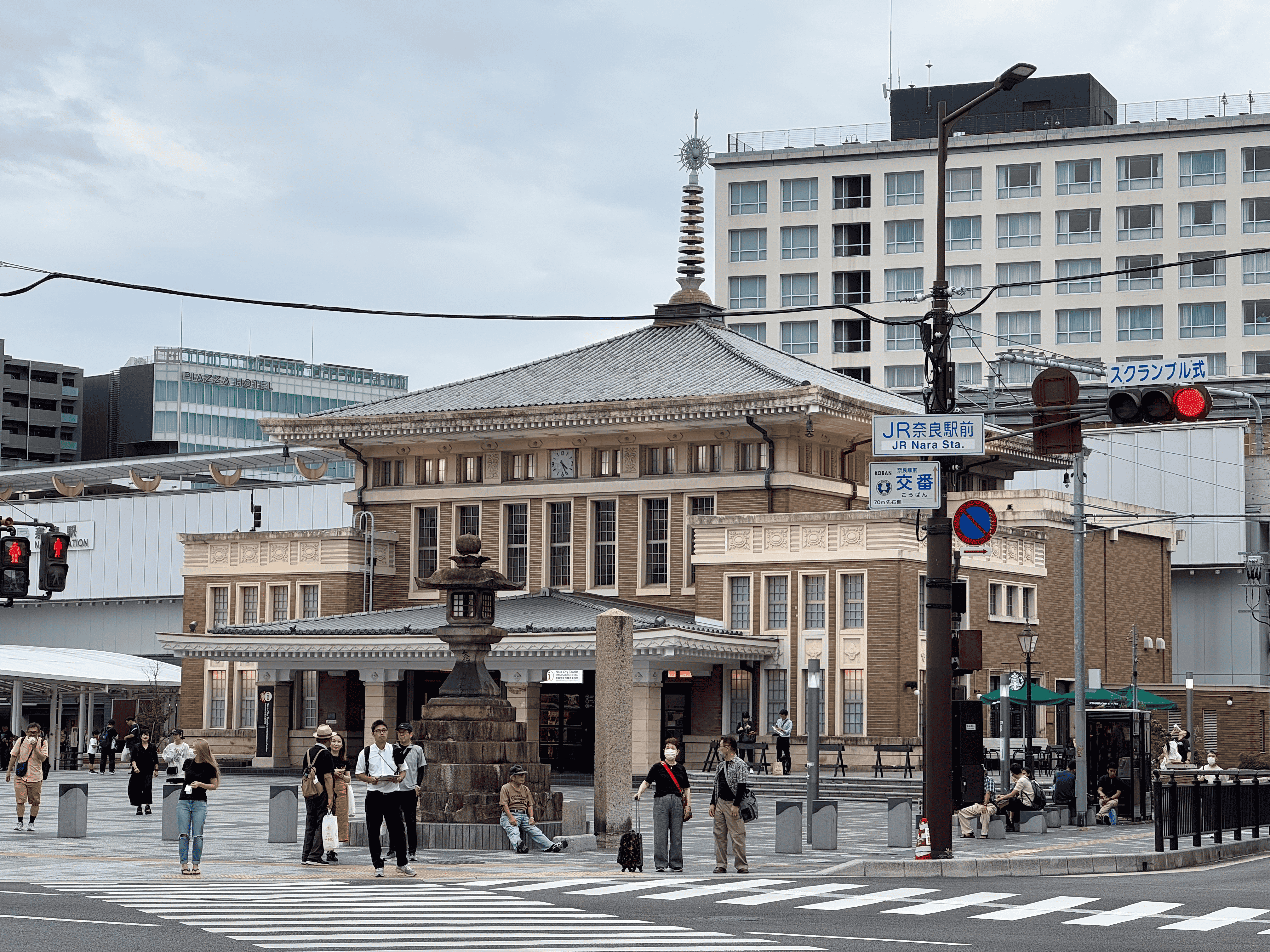

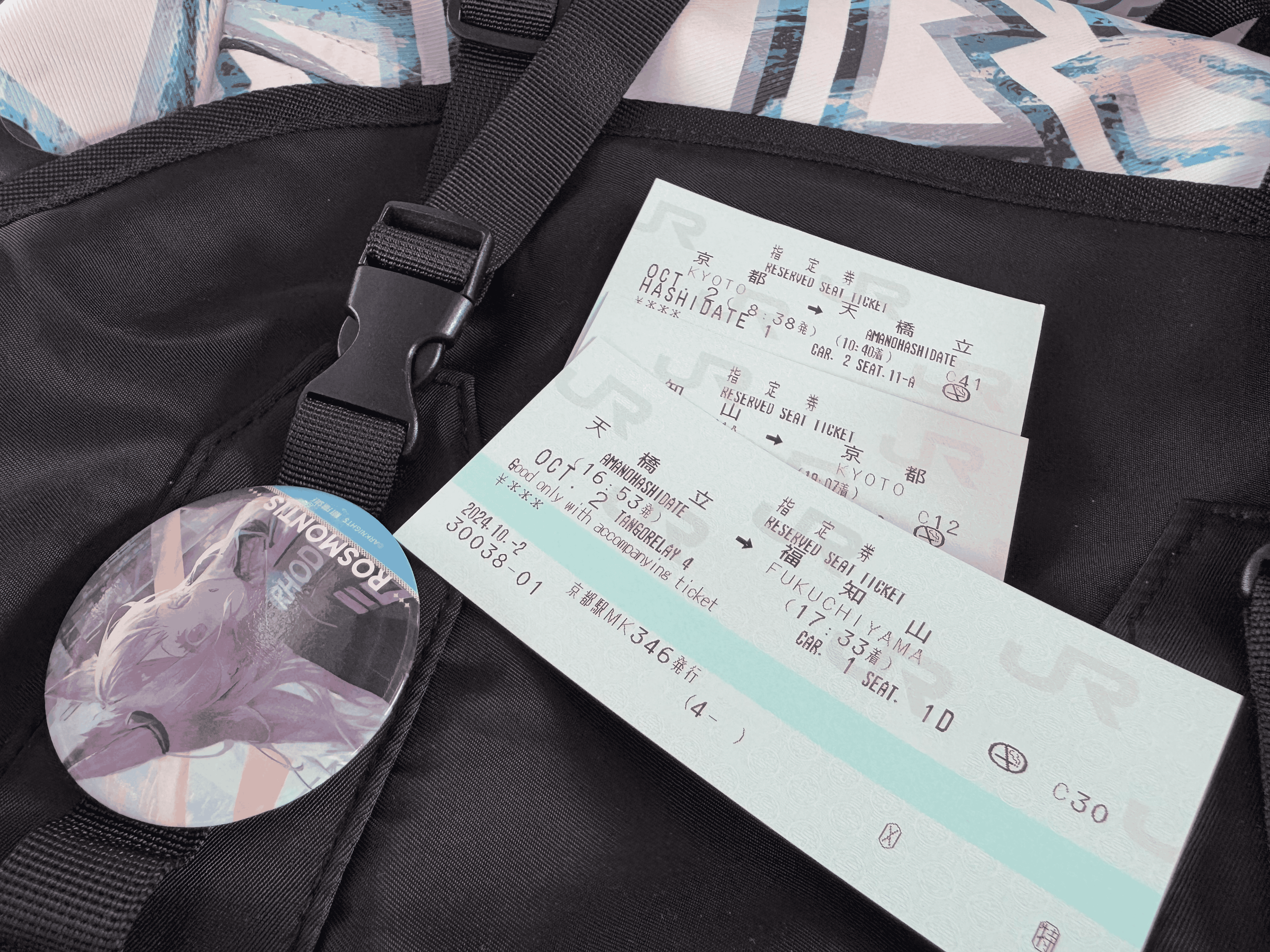

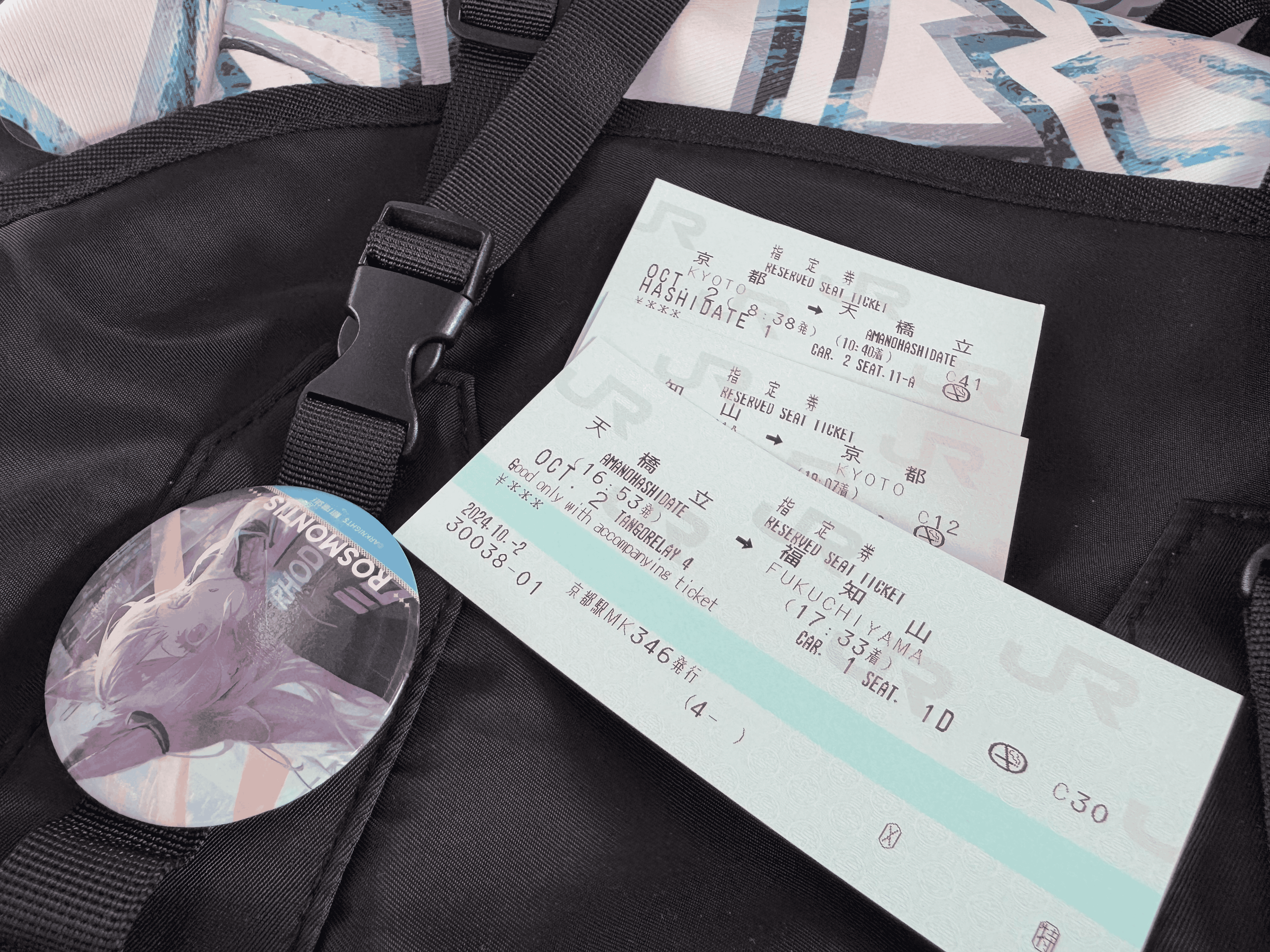

请务必在去天桥立的那天早起,因为你要去京都站的绿色换票机去换特定席指定的单程票,同时需要把返程的特定席指定单程票也换出来!

如果你第一次去日本就能靠自己不犯错的去一趟天桥立,我觉得是可以骄傲和自豪一下的

接下来就是奇景——

「丹后天桥立 陆奥松岛 安艺严岛 为三处奇观」——林春斋《日本国事迹考》

Tips

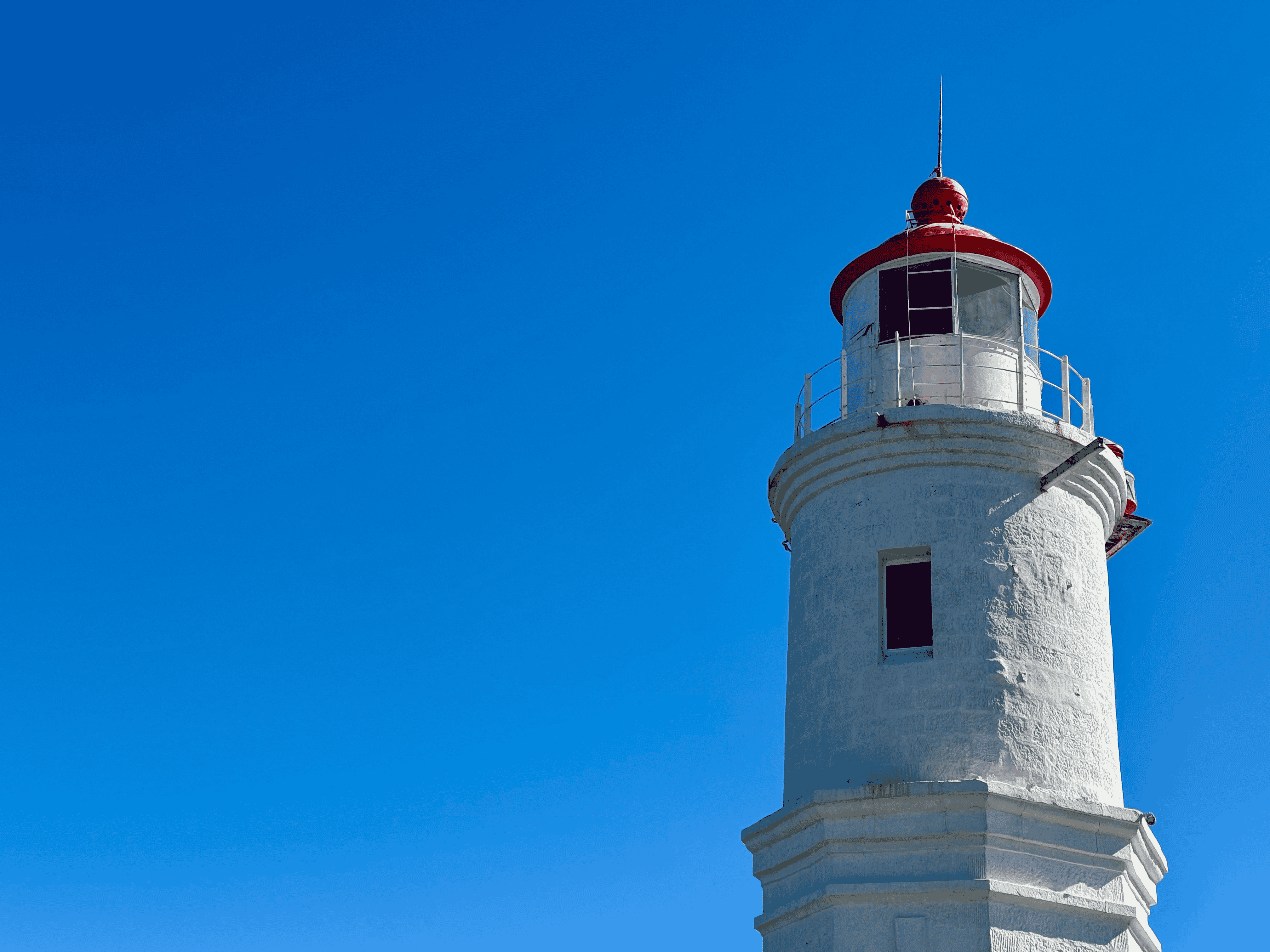

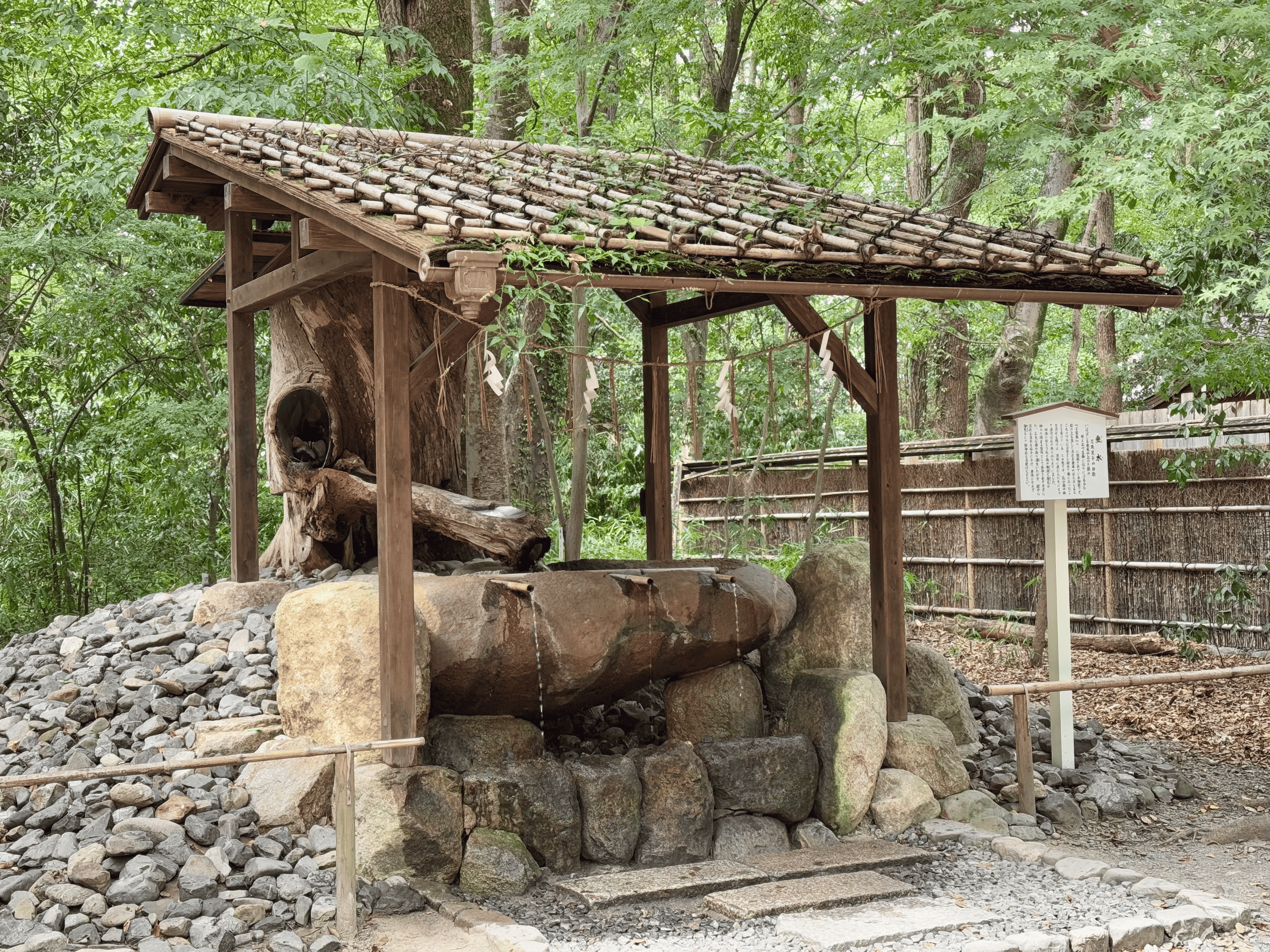

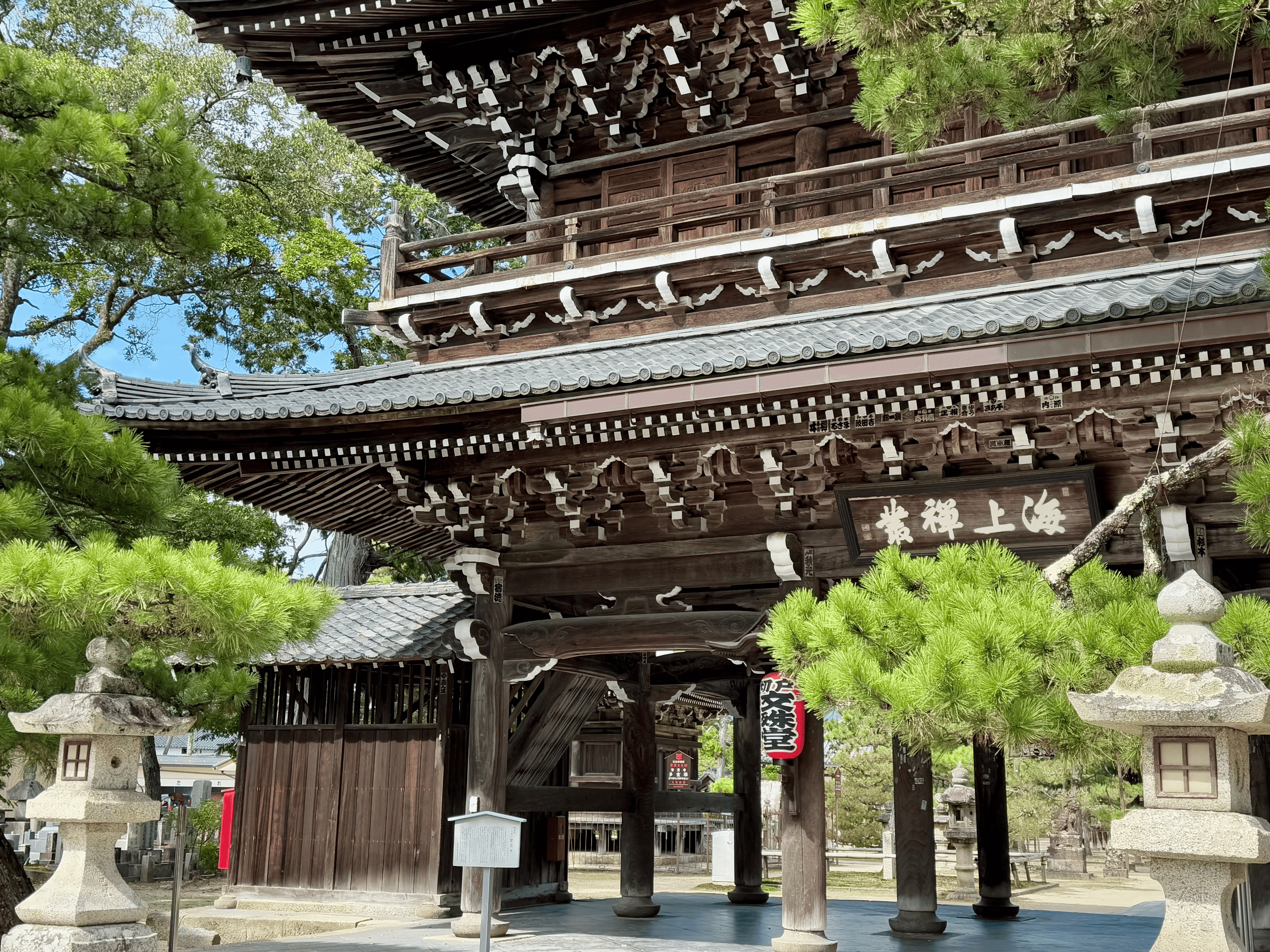

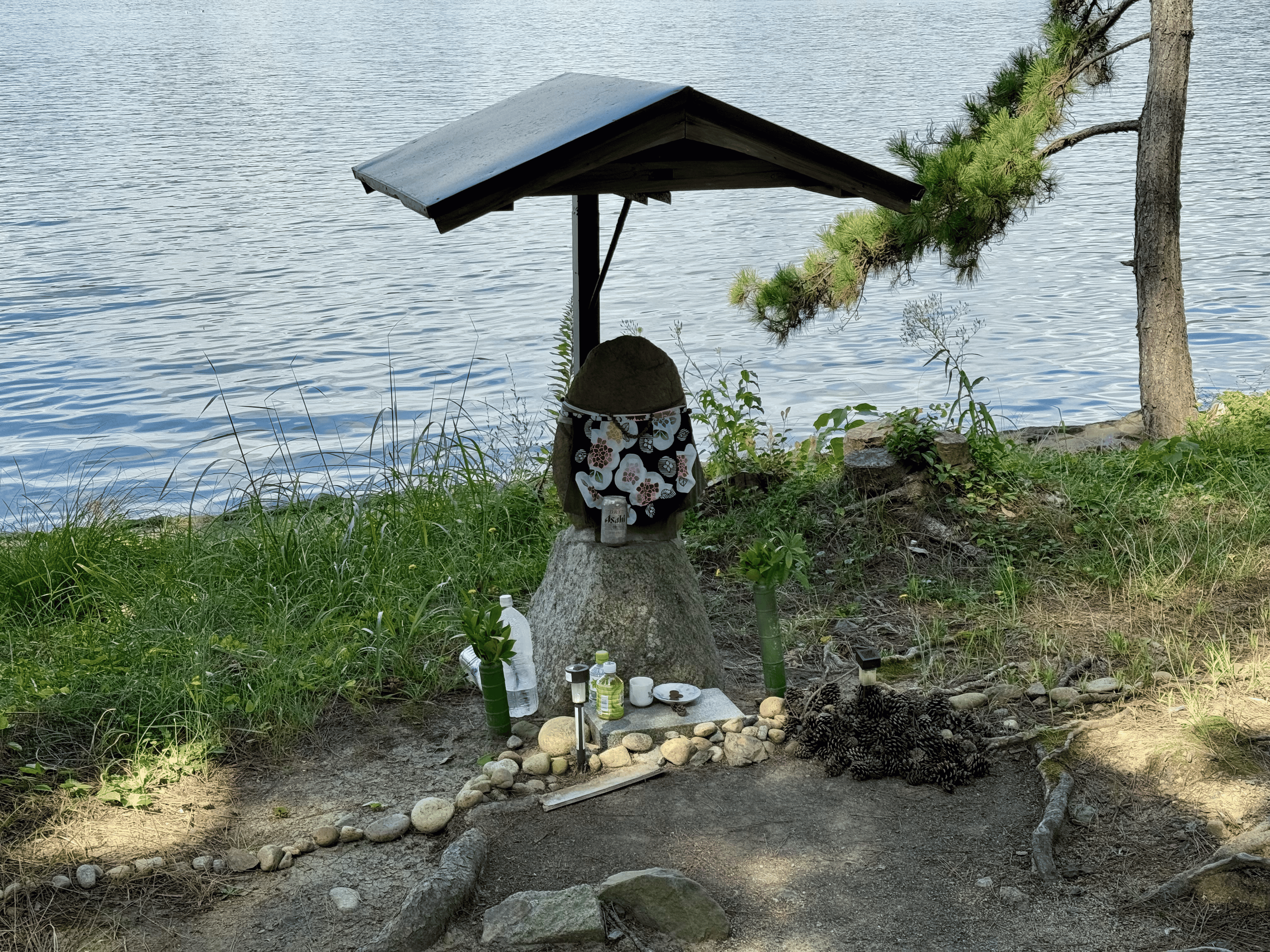

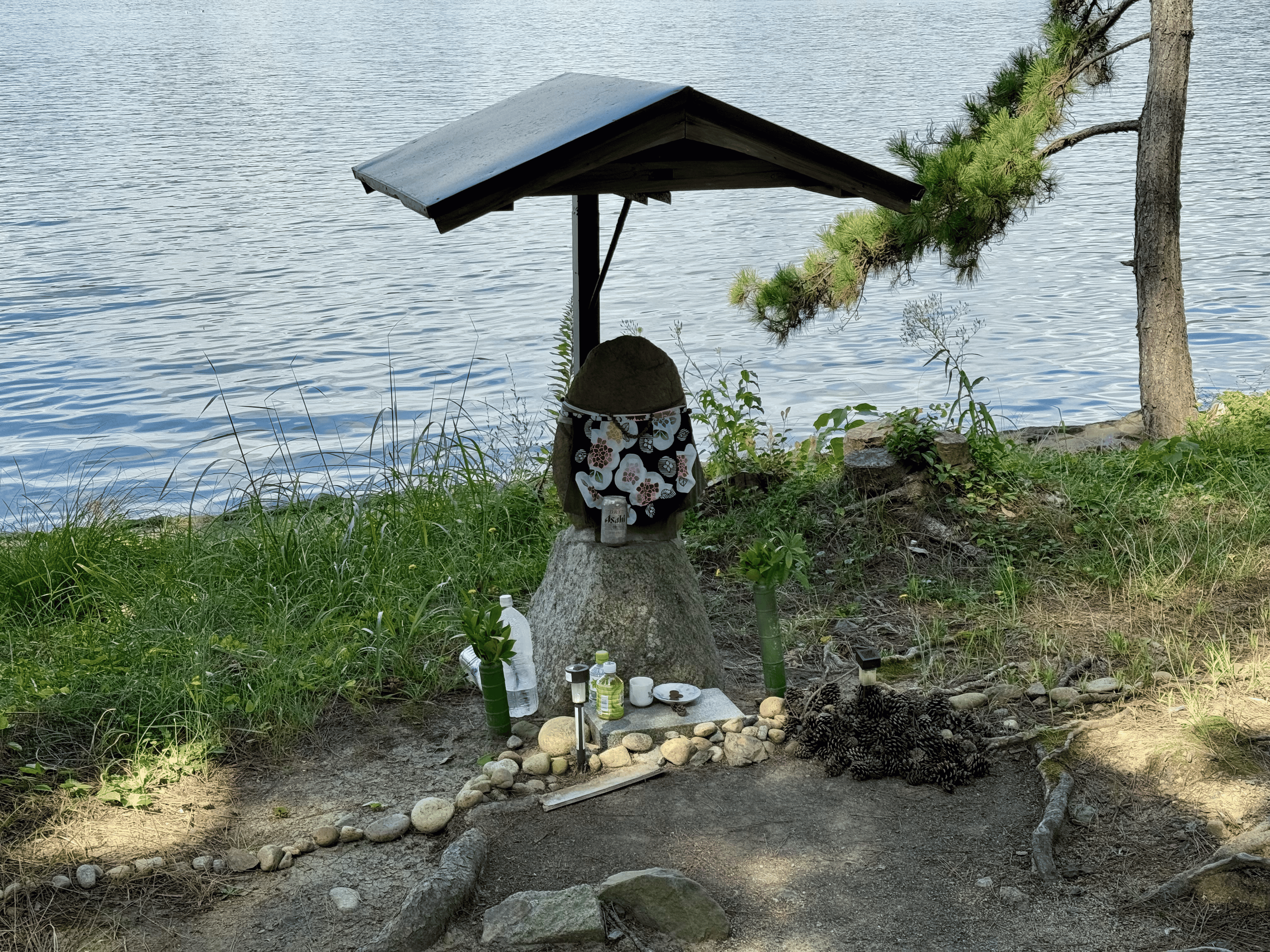

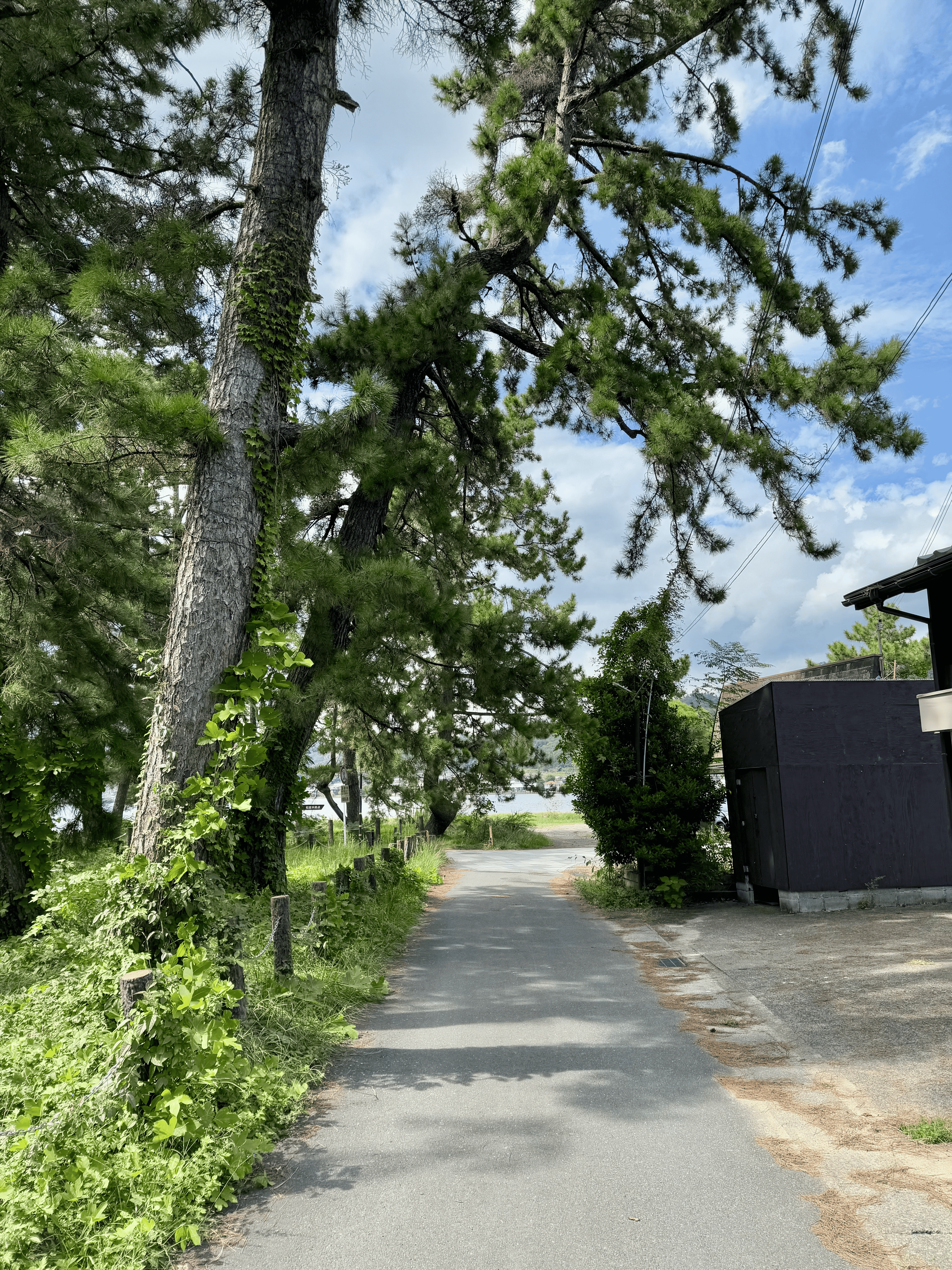

1、在天桥立公园内有一神社,神社里面有一泉,泉水不咸,千年来没人知道这泉水究竟是从何处来的,此事被弘文院林学士在《矶清水记》中记载

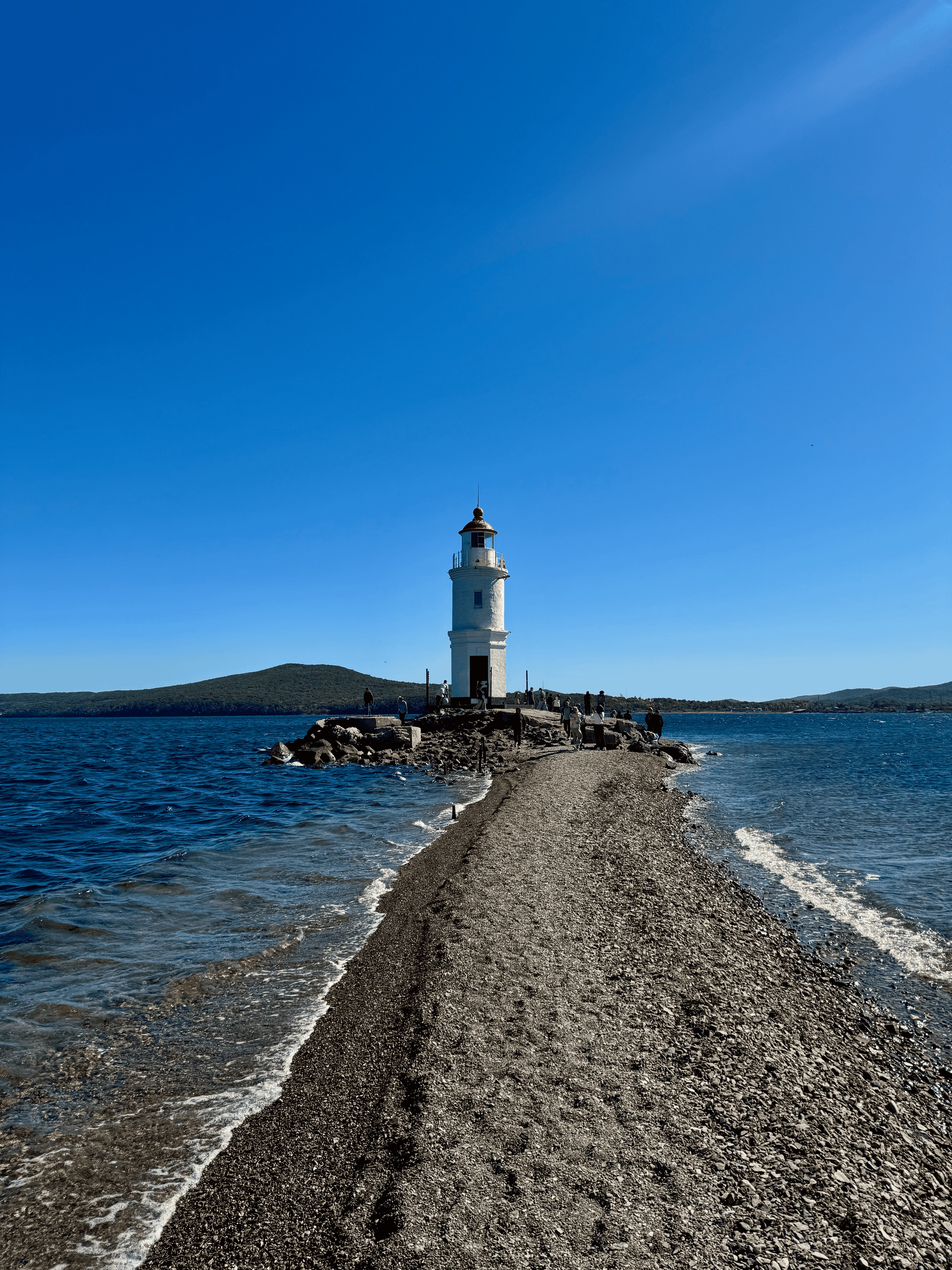

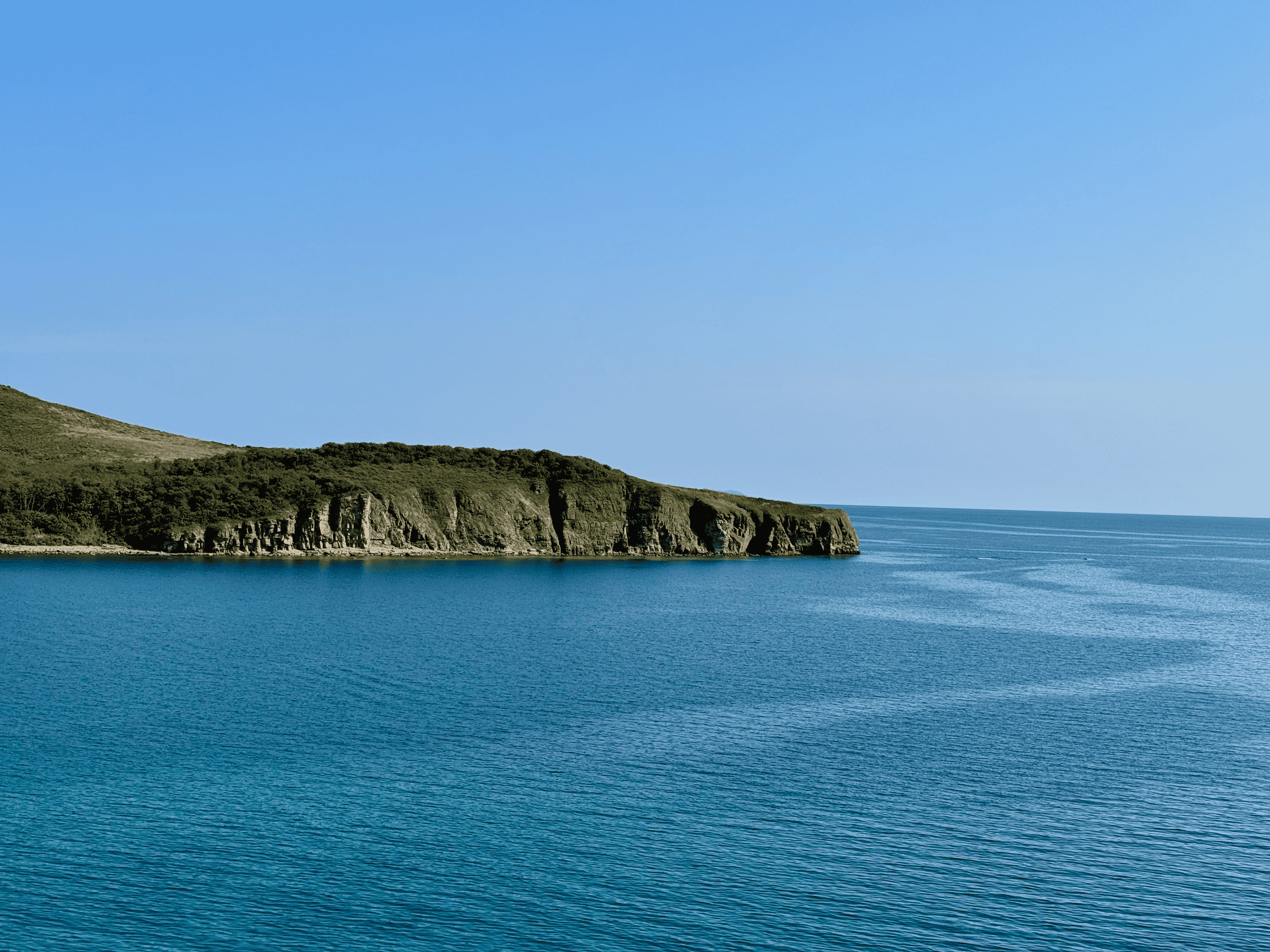

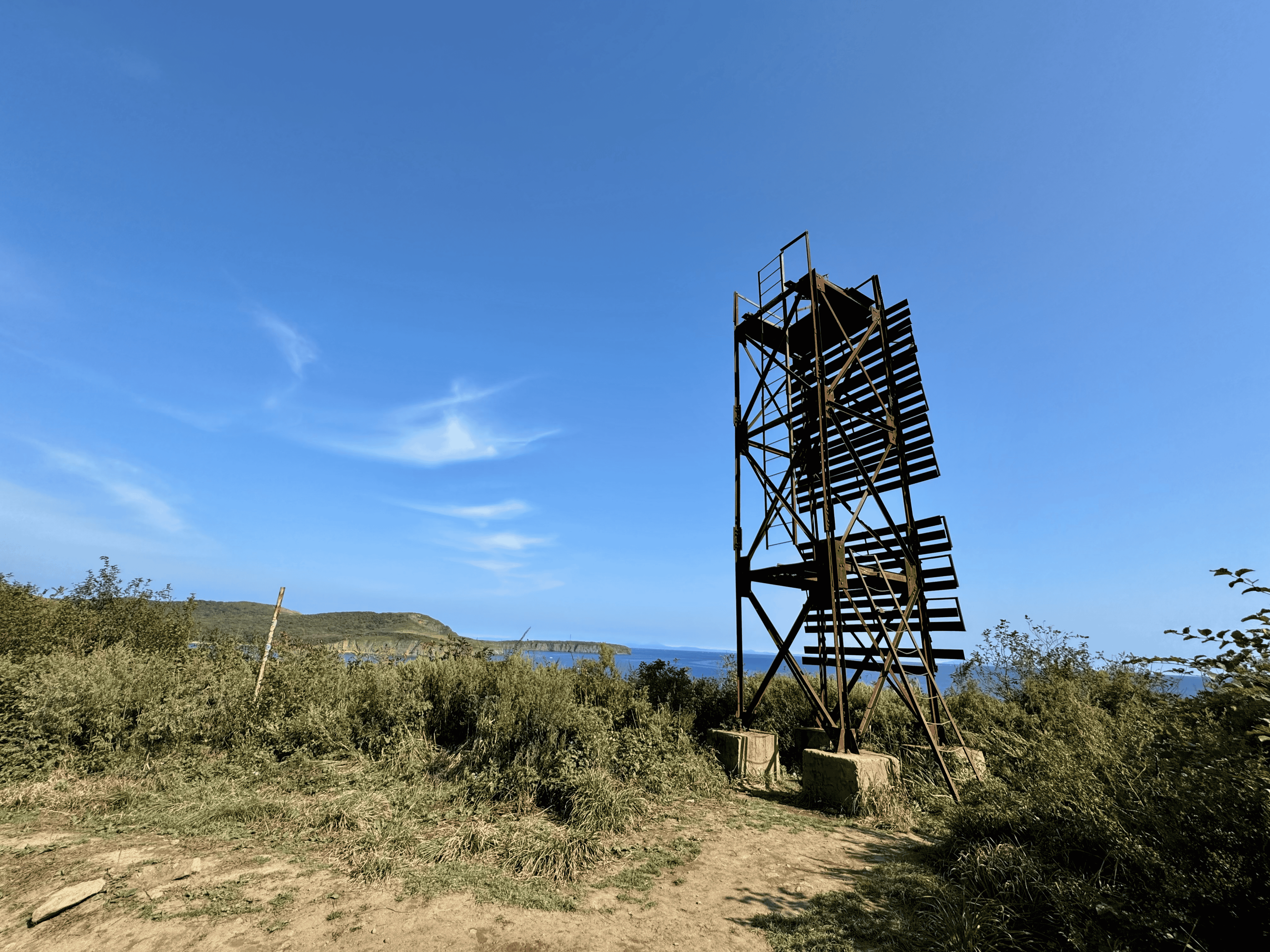

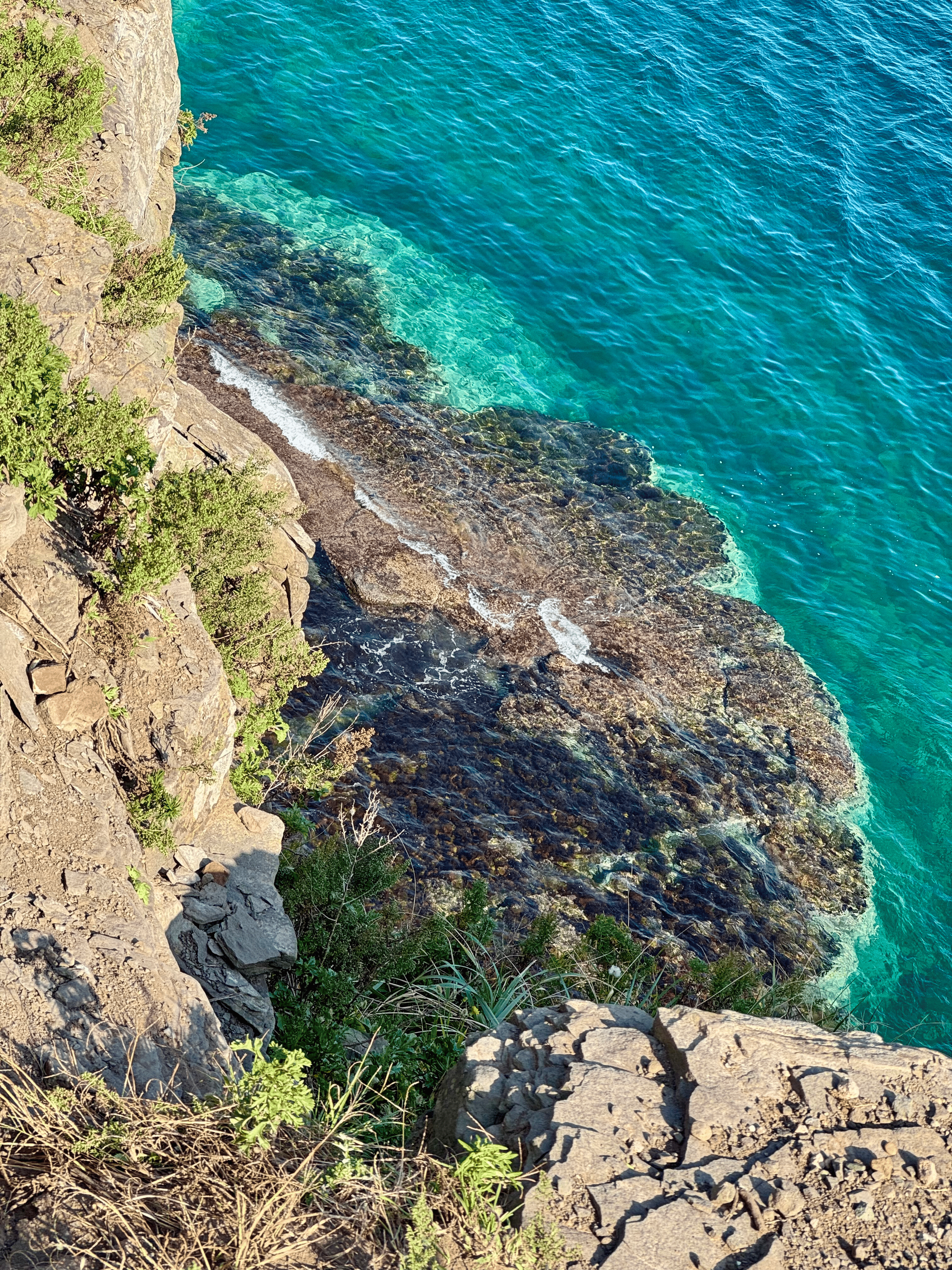

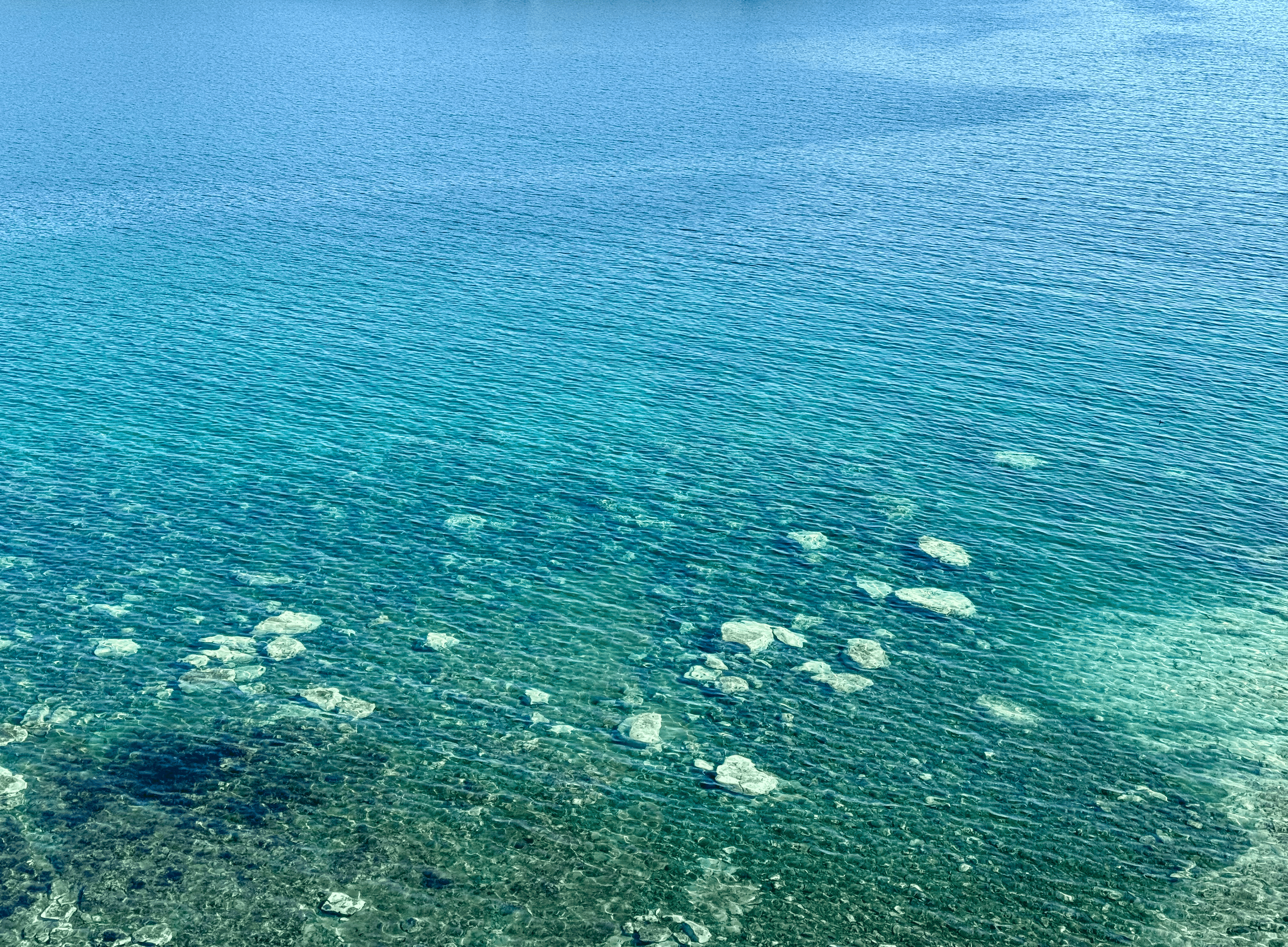

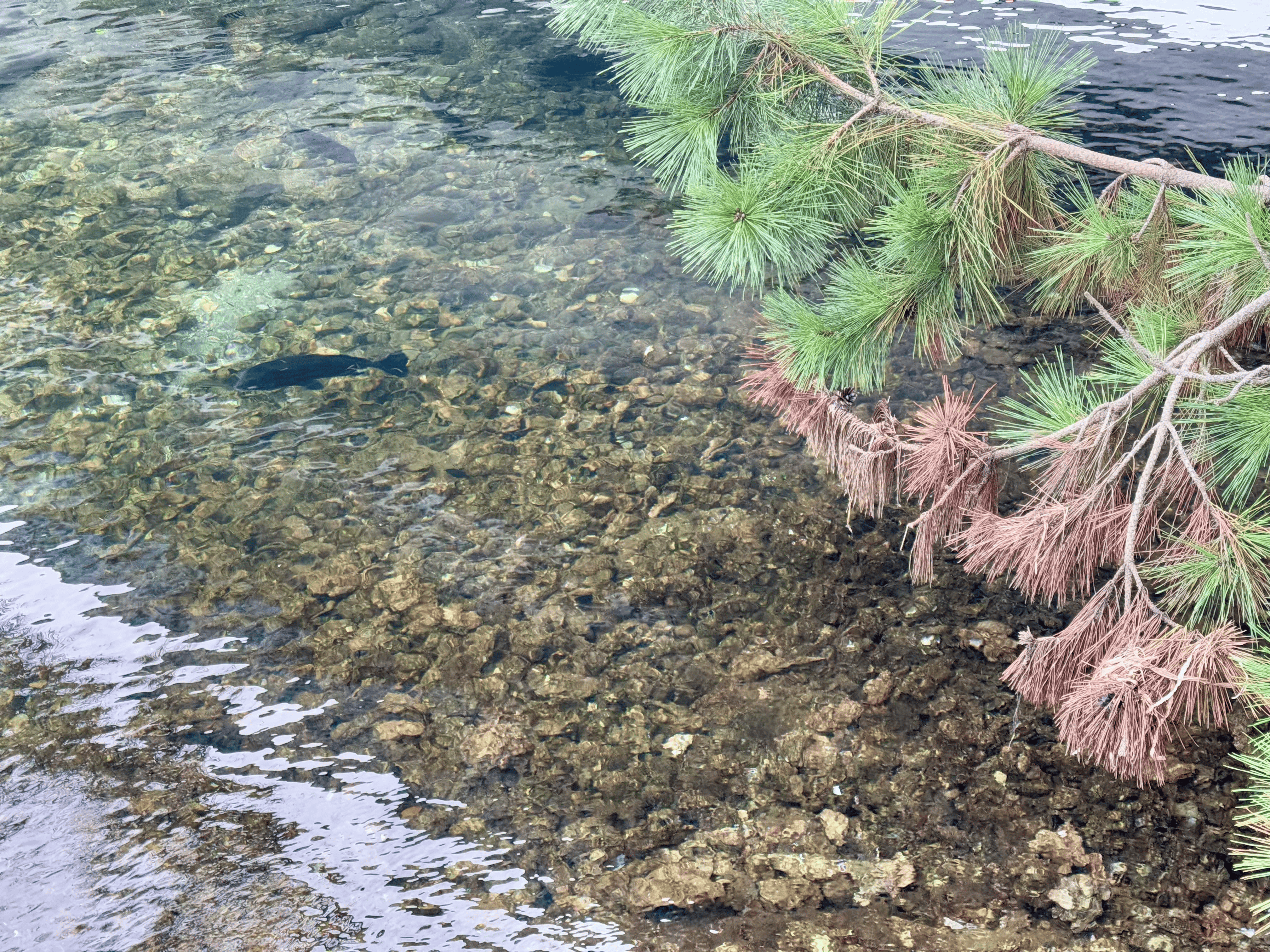

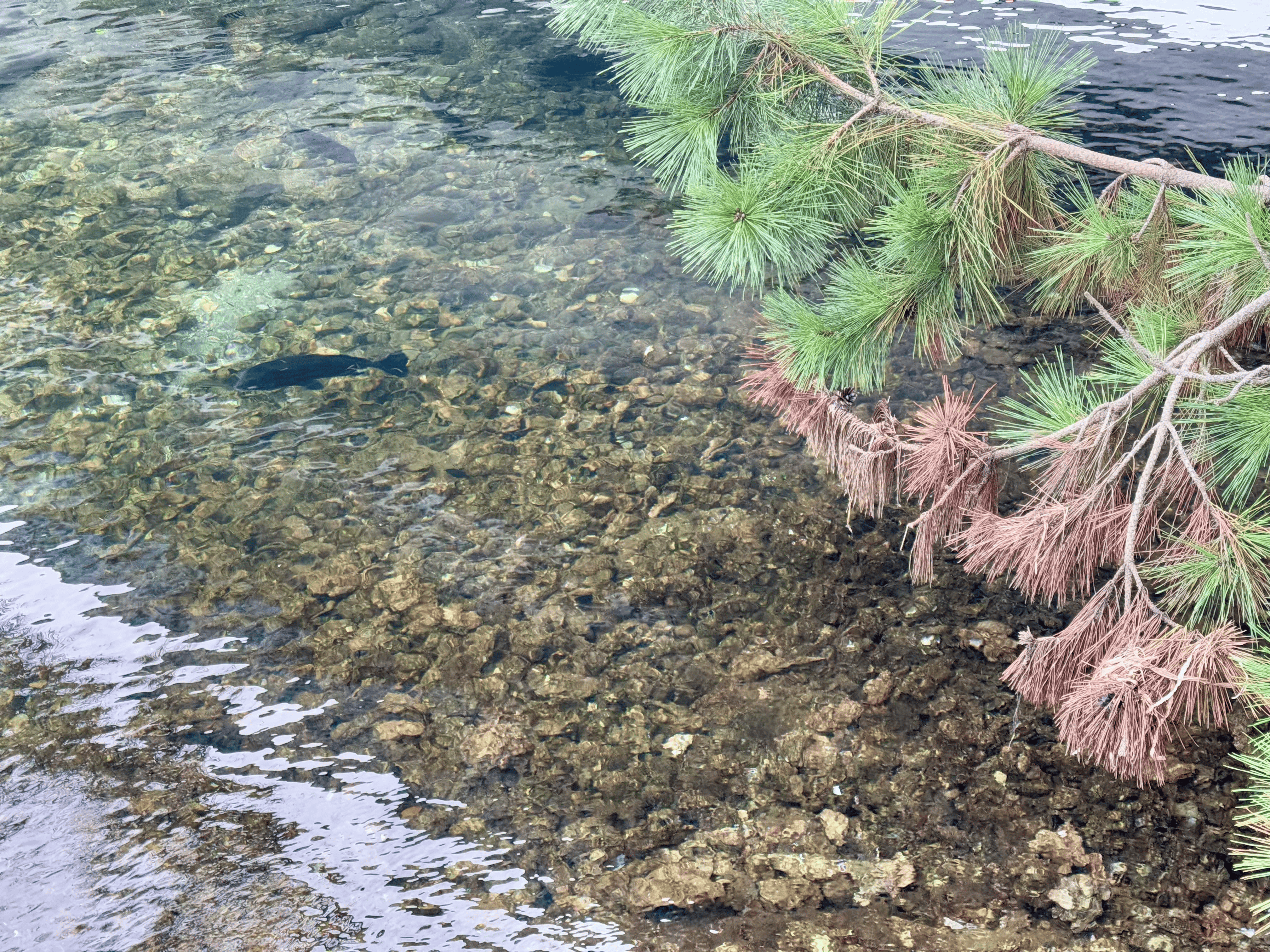

2、地理位置和良好的环境保护让天桥立形成了这样的景观,我是第一次见到这么清的海水并且能直接看到鱼看到岸底,古人诚不欺我

3、推荐晴天去,而我是非常幸运的,当我上午到天桥立,风清云朗,当我走后,吃个饭的时间,伊根那边就已经下起细雨,遍是阴云

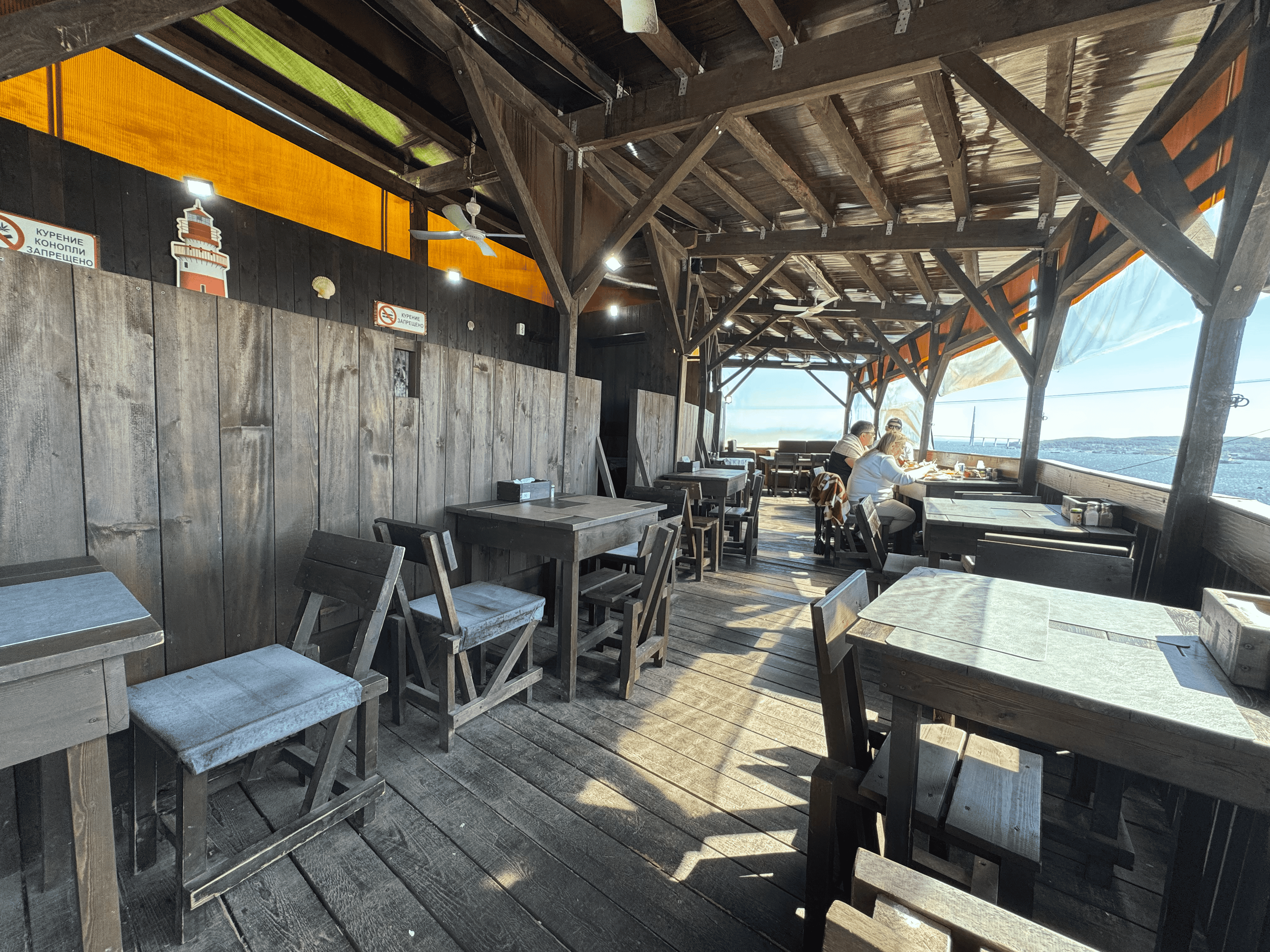

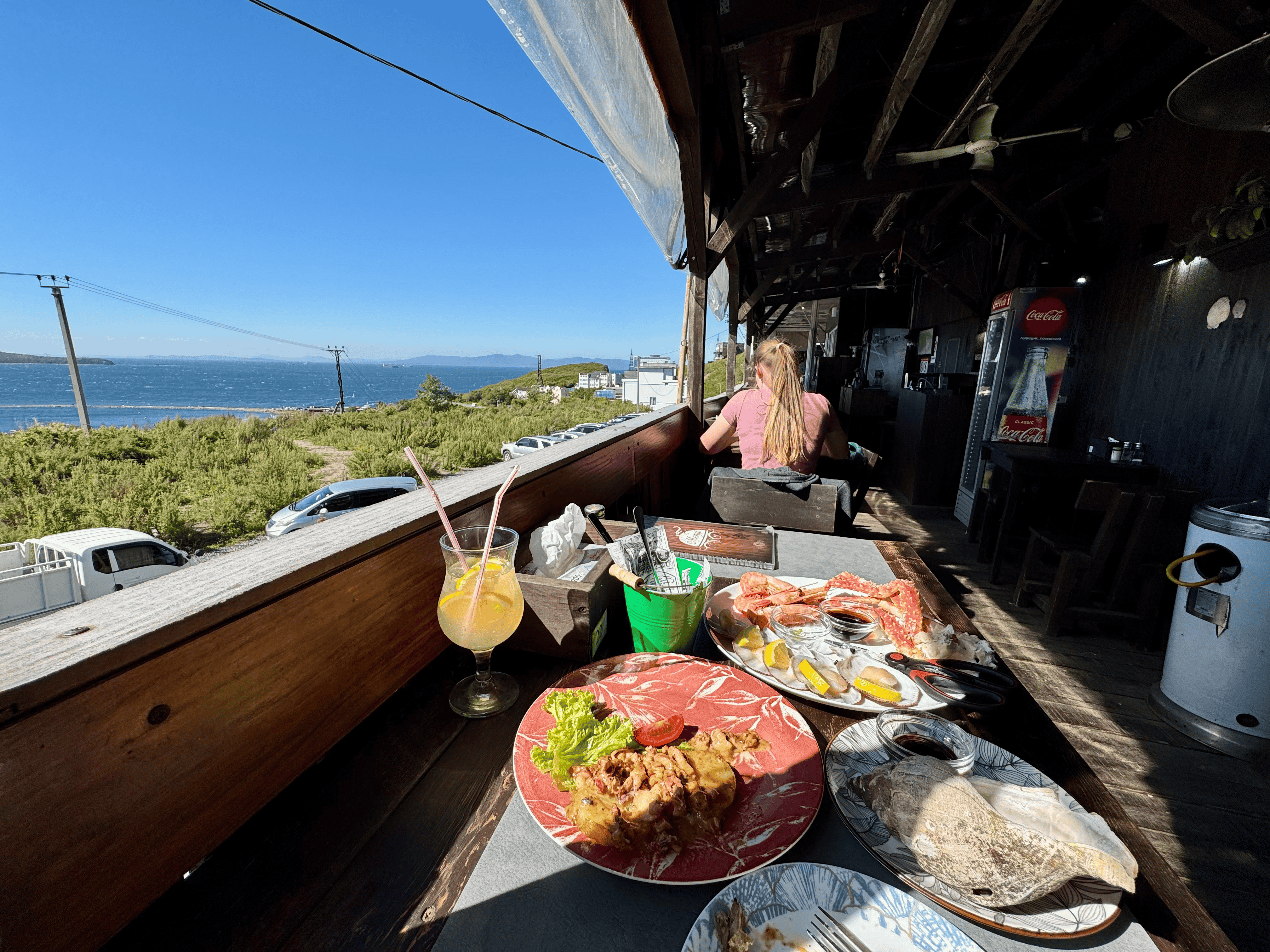

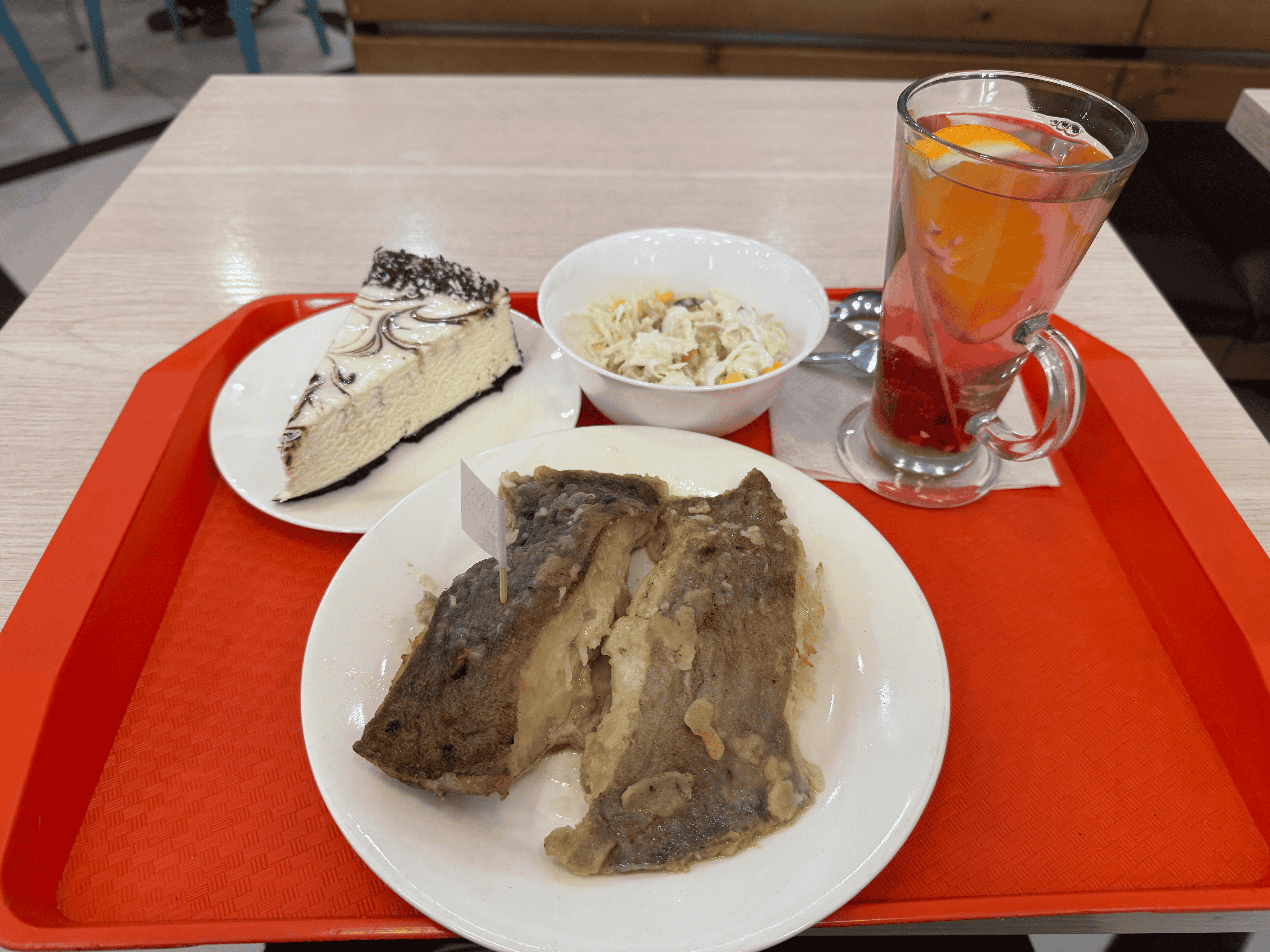

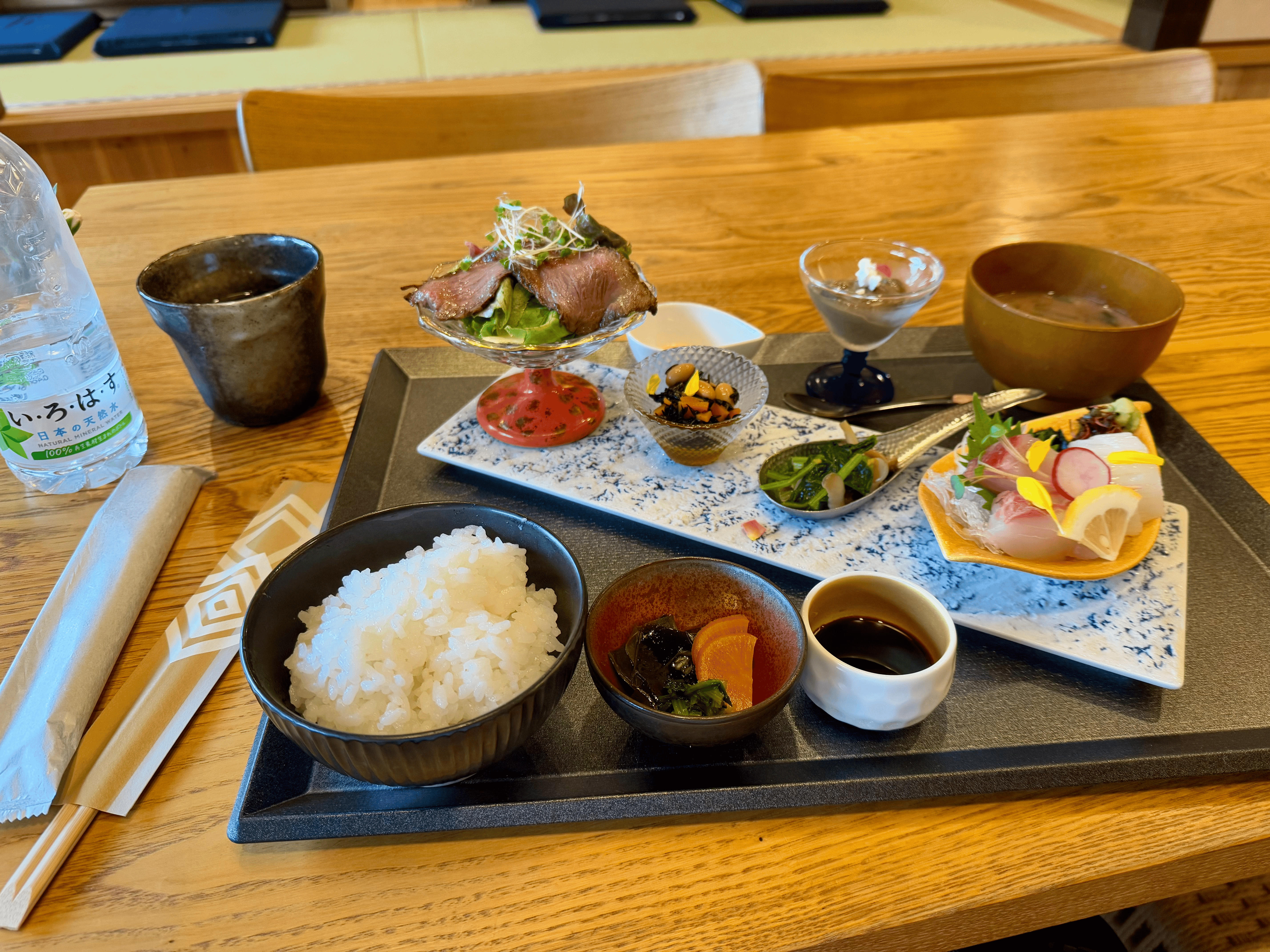

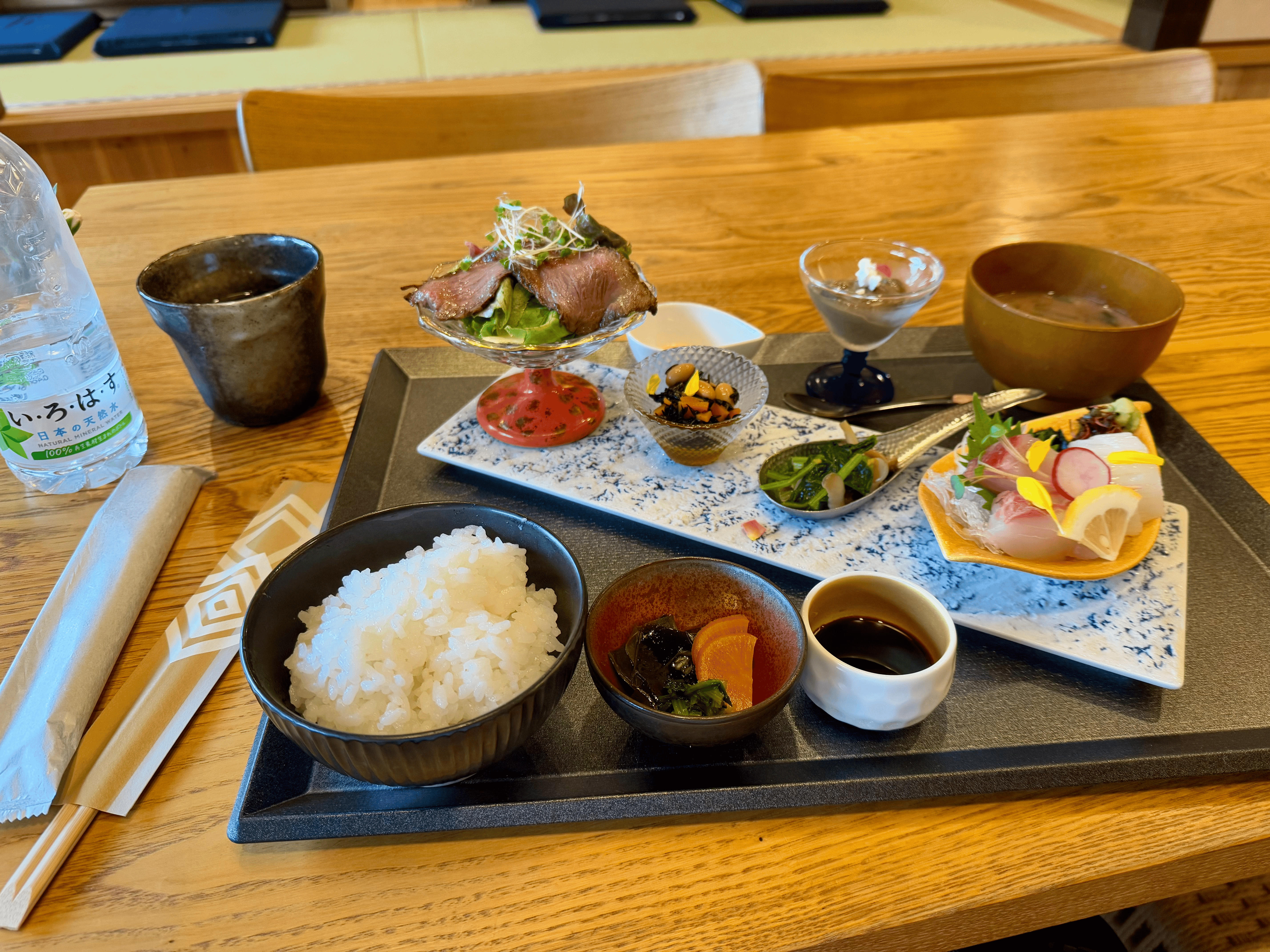

4、我在FUNAYA KAJIYA 神慈や吃的午饭,其中左杯盛的两块厚牛肉是我在日本吃过最高级的牛肉,是能完全吃出差别的好吃,带点烟熏味,吃起来不生不咸,带点甜味

交通&午餐费用

1、205 City Bus 230 JPY

2、京都駅 - 天橋立駅 JR 橋立 JR 關西廣域鐵路周遊券 不计

3、江尻(バス) - 伊根(バス) 蒲入線公交巴士 200 JPY 现金支付 不计

4、FUNAYA KAJIYA 神慈や:4000 JPY 左右 现金支付 不计

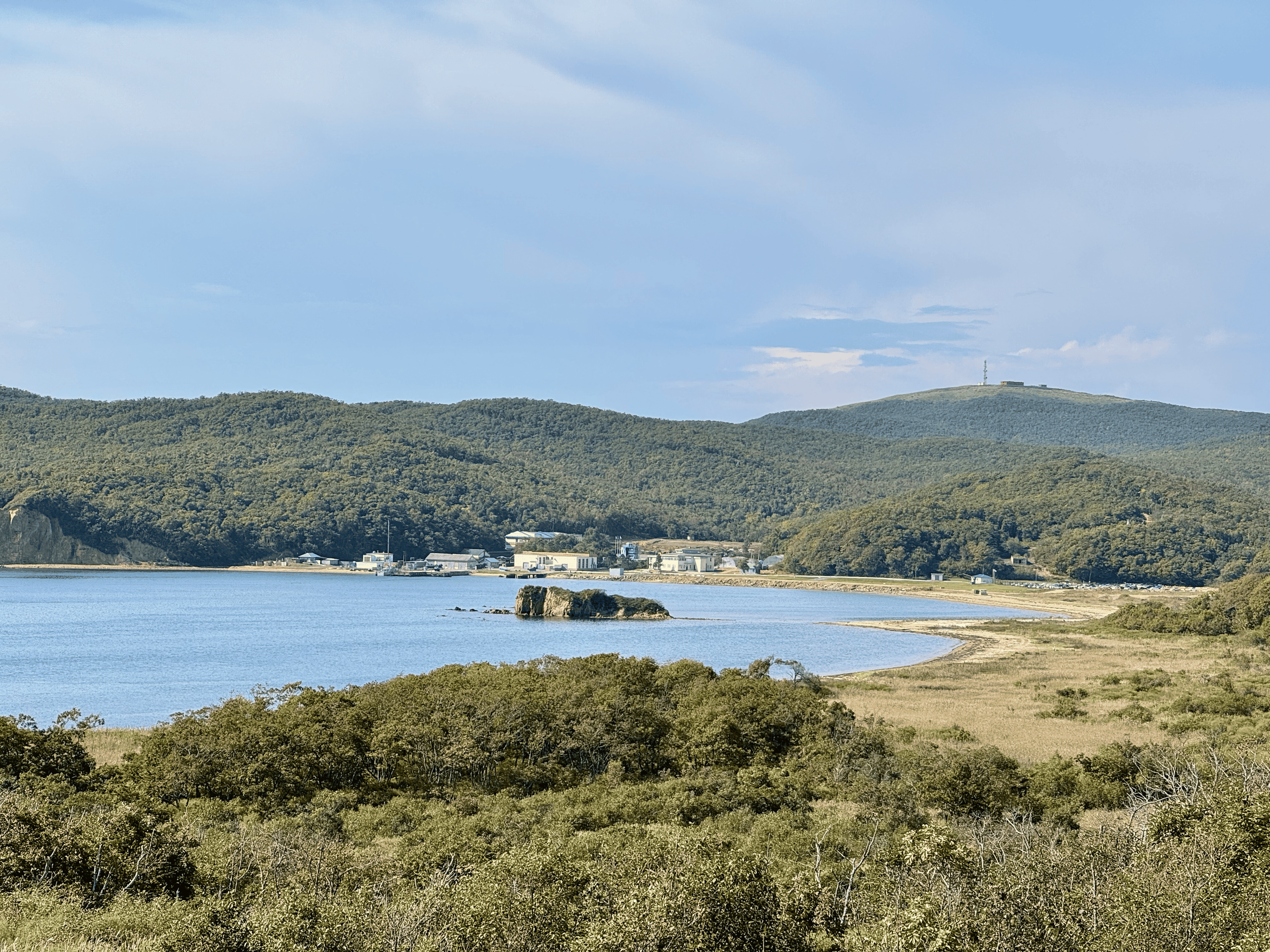

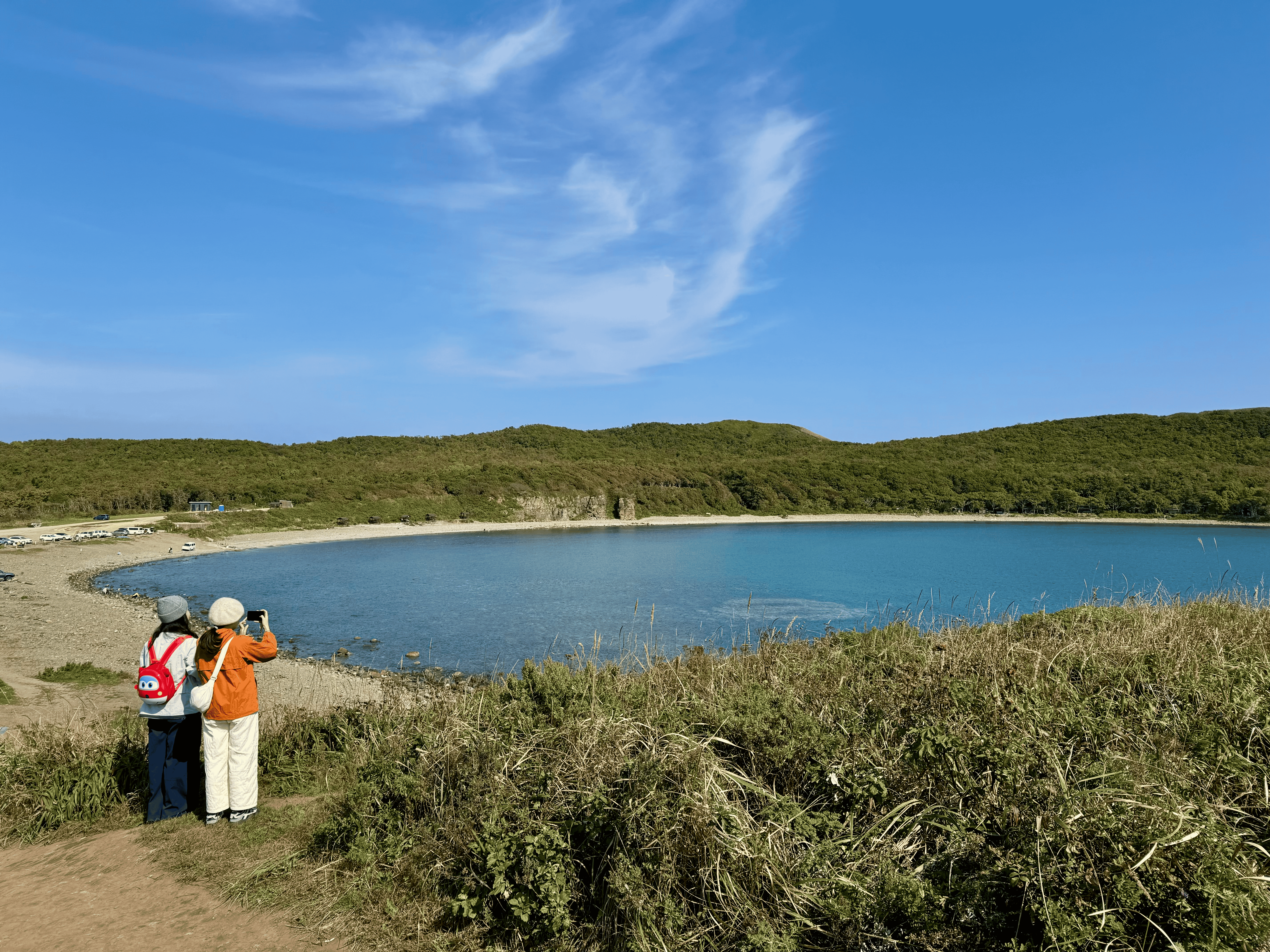

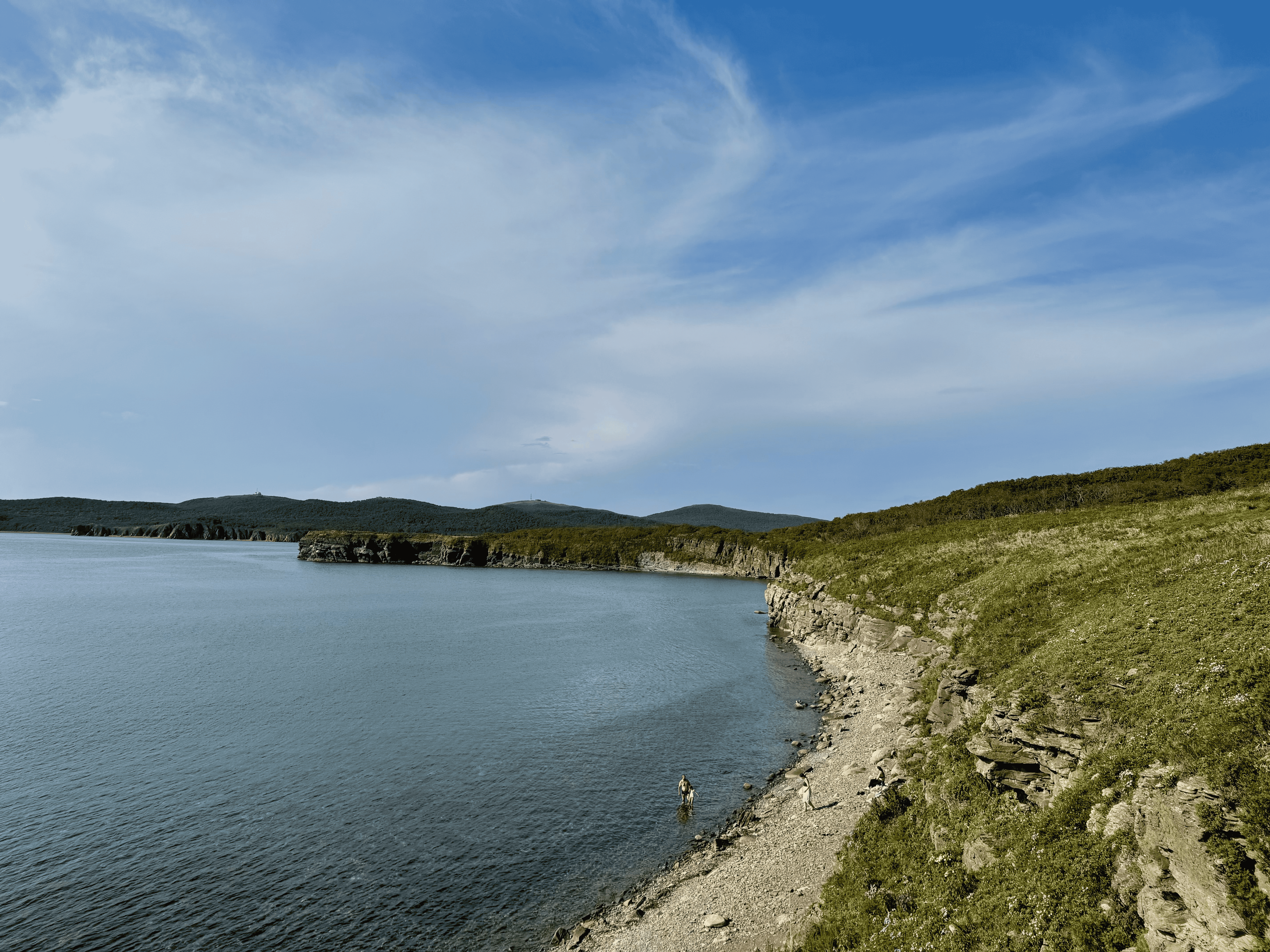

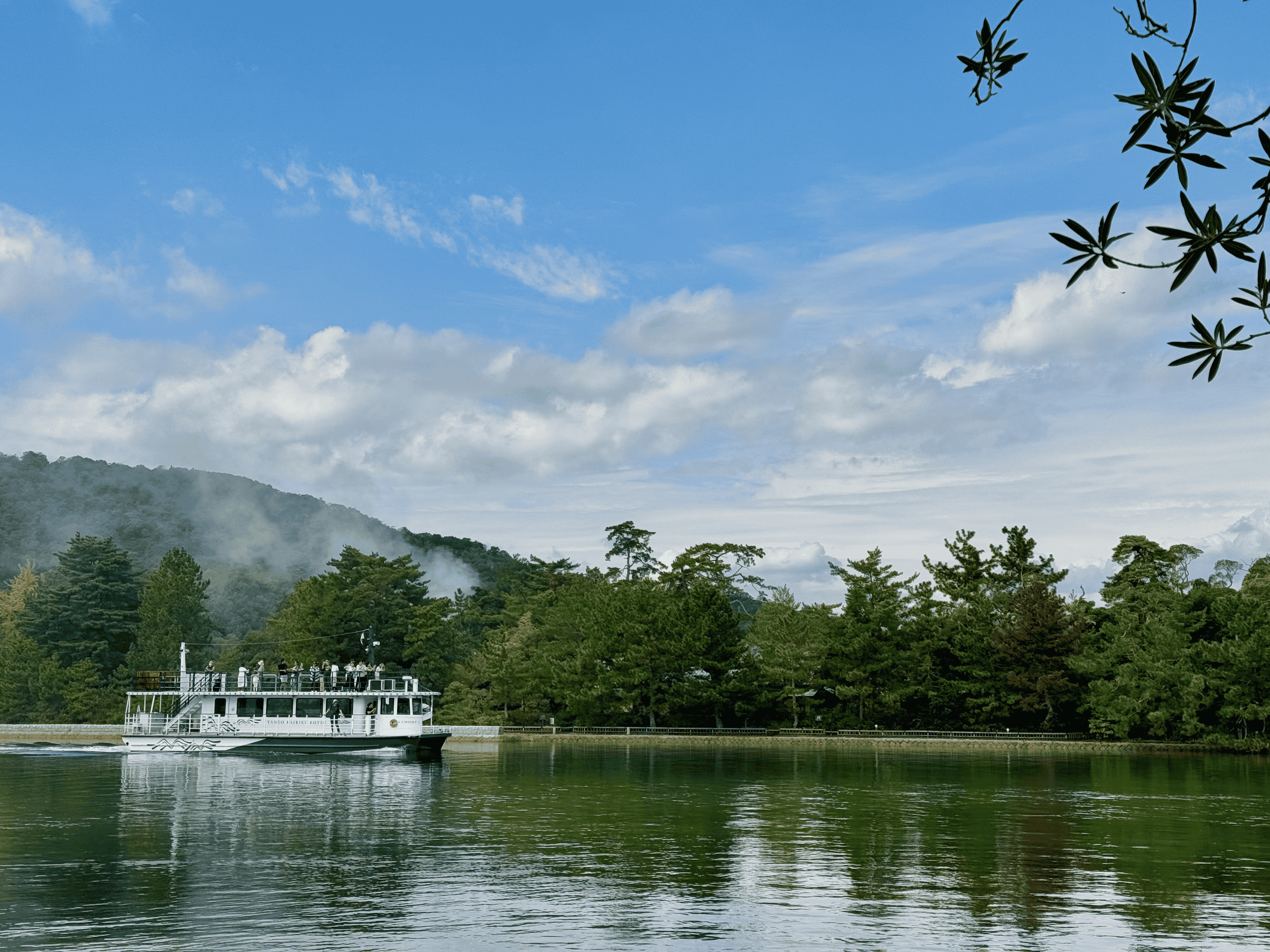

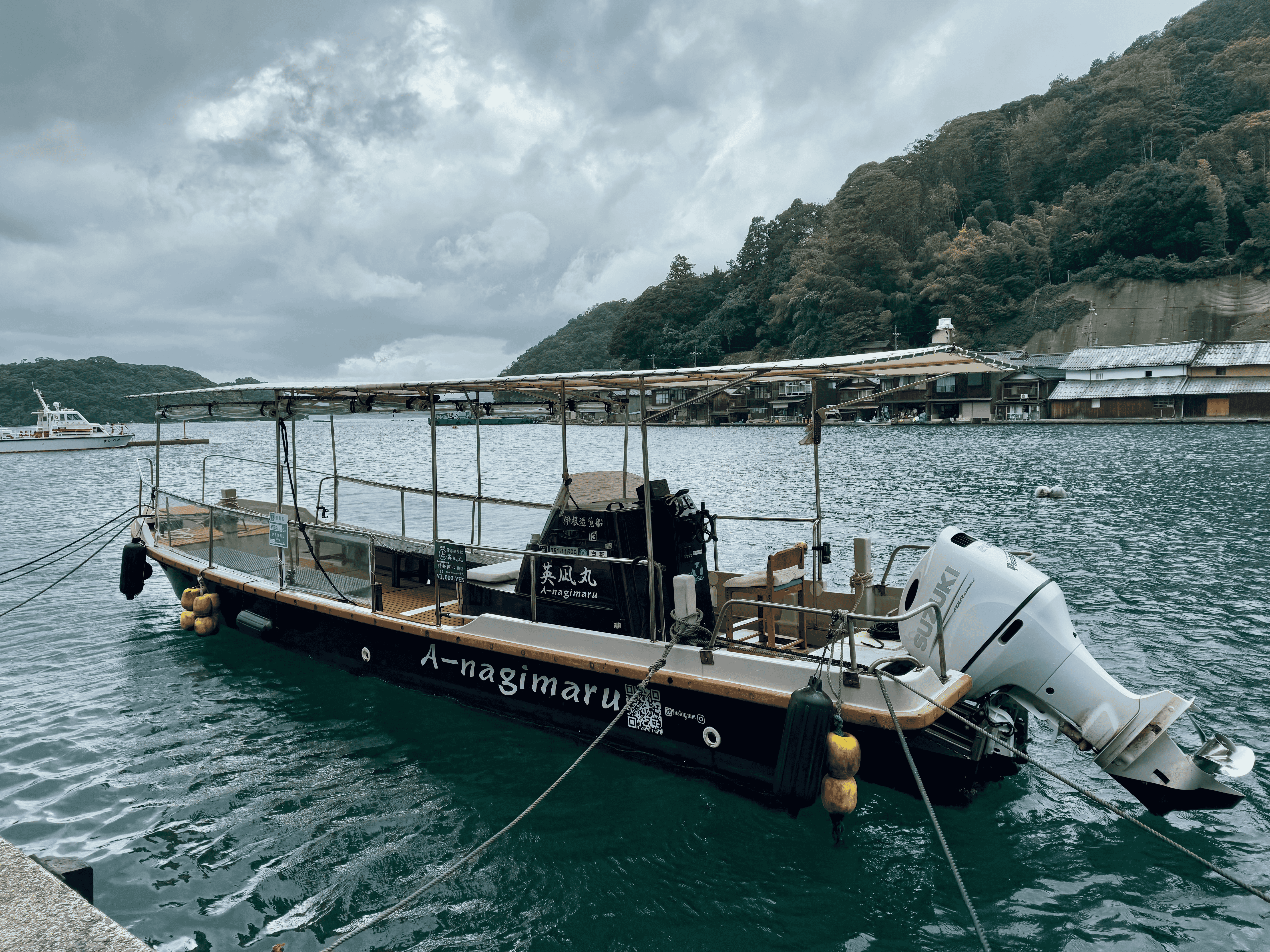

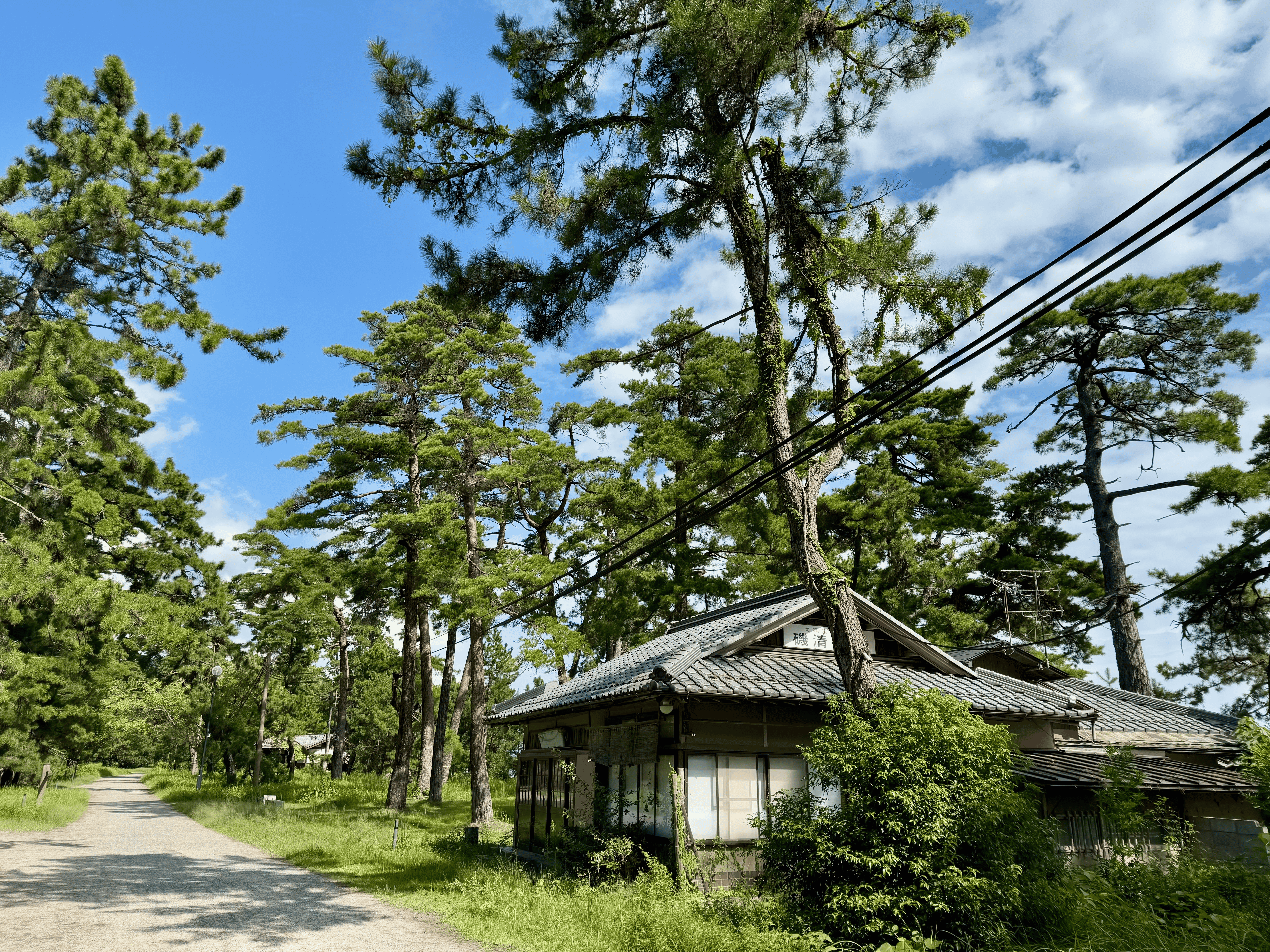

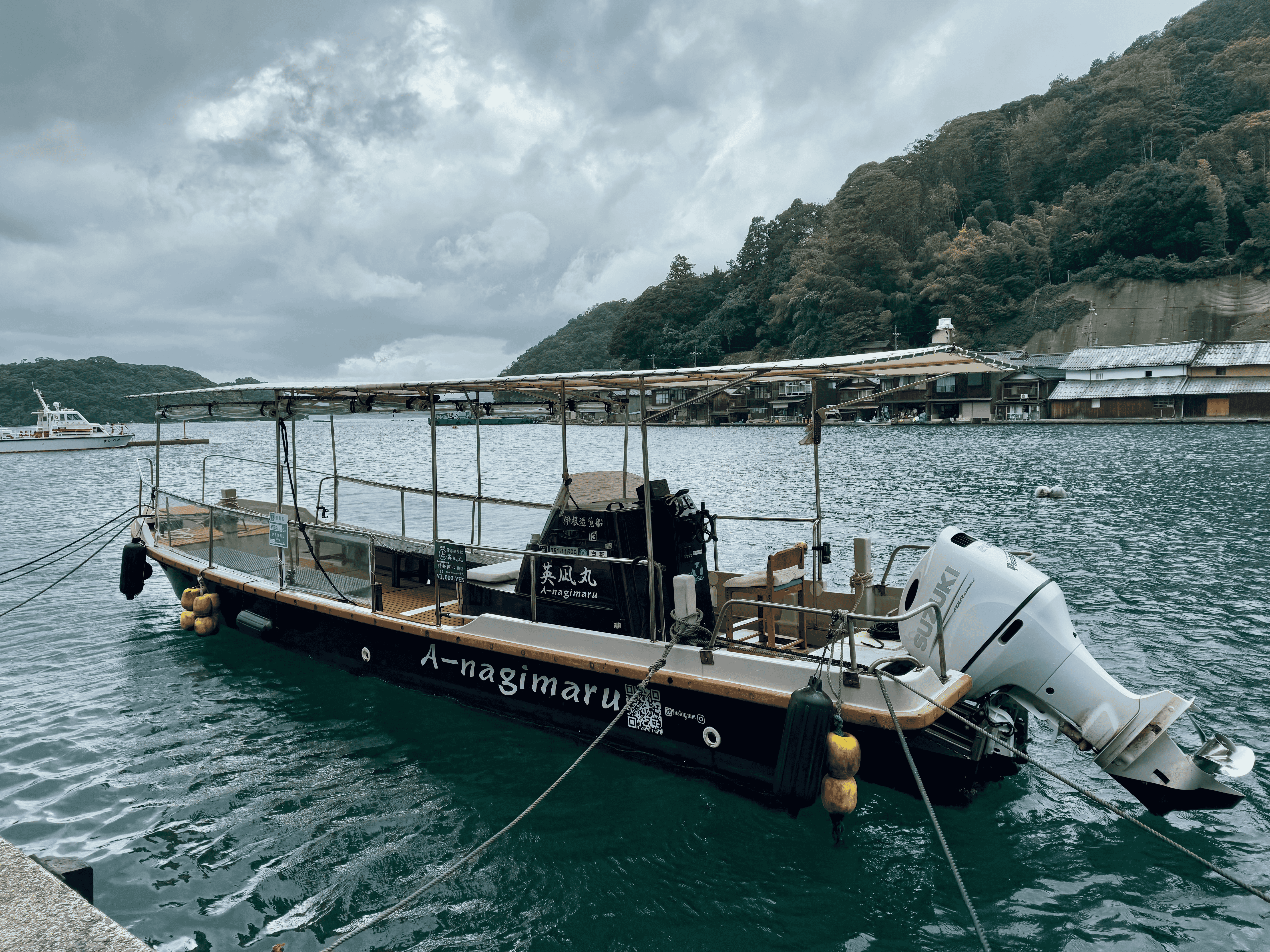

伊根舟屋

不好了,这股风把不好的东西带进镇子里了(指下雨

好的是我逛完天桥立才下的雨,坏的是下了雨真的很不方便,虽然雨不大,但是阴着天确实没办法有好的光景,伊根这边就显得有点可惜了

Tips

1、我在逛船屋前,岸边有两个钓鱼佬在比拼,我都逛完要走了,他们两个还在比拼,只不过都没钓到= =

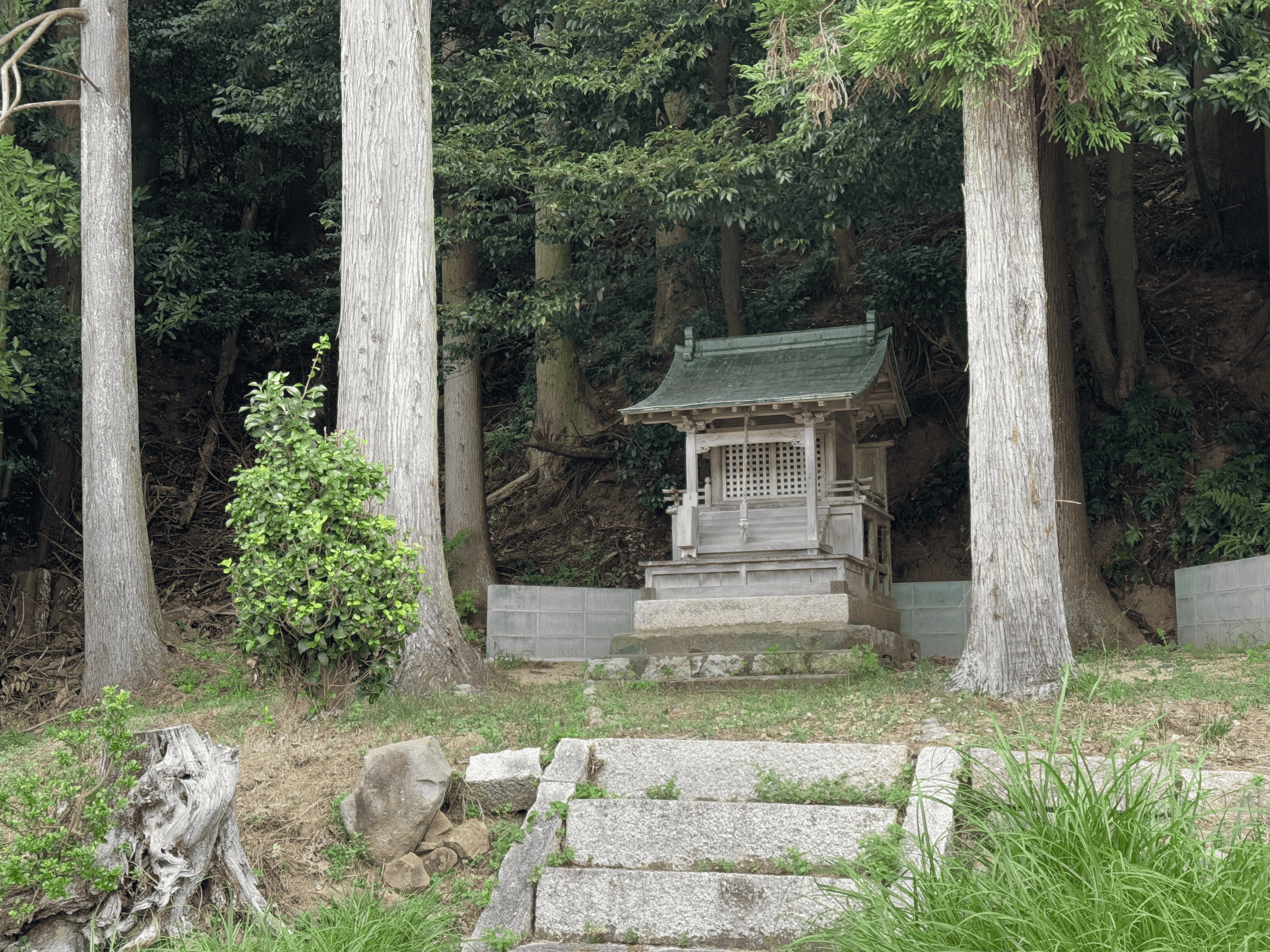

2、在比较里的位置,有一个小神社,不过看到它就不要再向下走了,下面都是捕鱼船回港的工厂,比较危险了

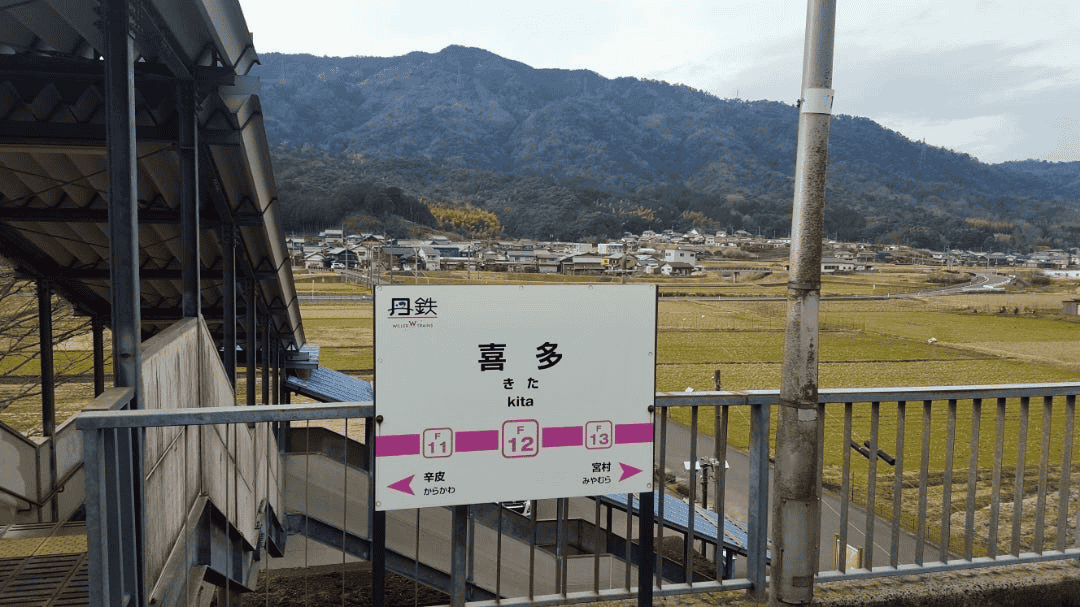

3、从京都到天桥立或者返回,都会经过“喜多站”2333333

交通&晚餐费用

1、天桥立 - 福知山 - 京都 JR 關西廣域鐵路周遊券 不计

2、205 City Bus 230 JPY

3、王记烧烤:220.66 RMB 说实话,虽然是国人老板,但是确实没太好吃,还看到了黄色小强,算是照顾生意了

值得注意的是,隔桌三个留学硕士在吐槽自己的学业和未来的工作,但是打死都不回国卷的意思,看来哪里搞科研都是泪哦

10.3 (木曜日)

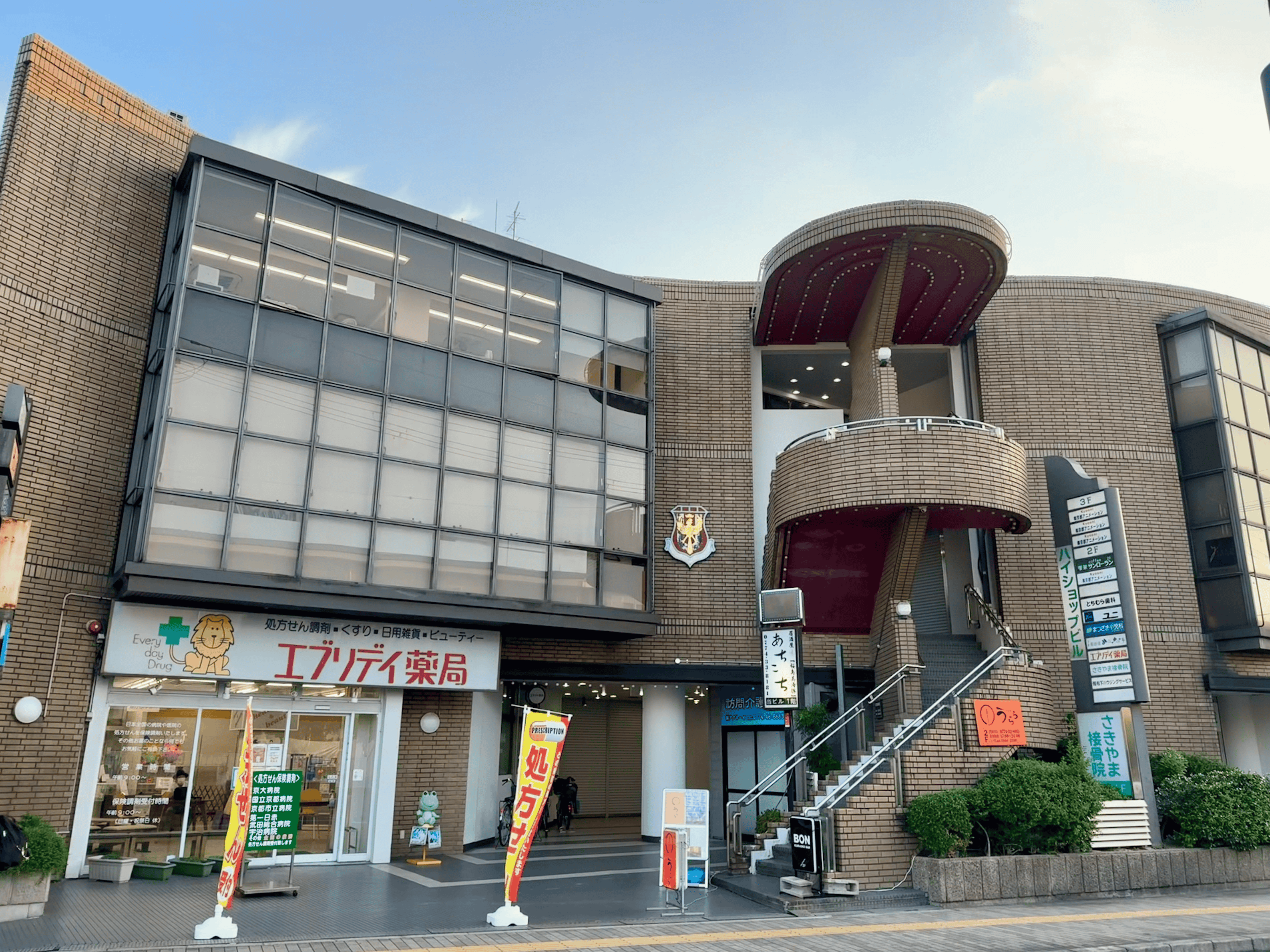

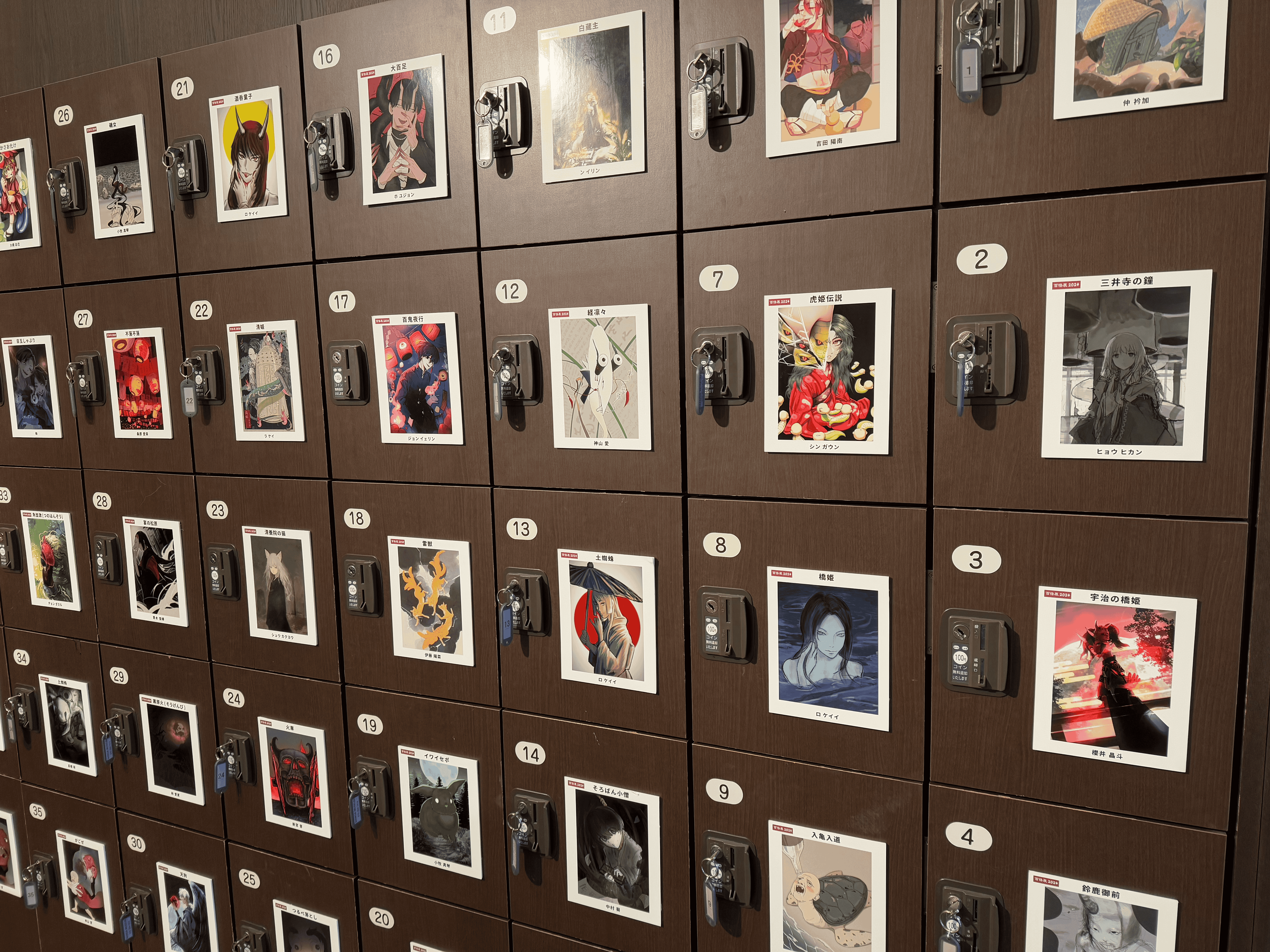

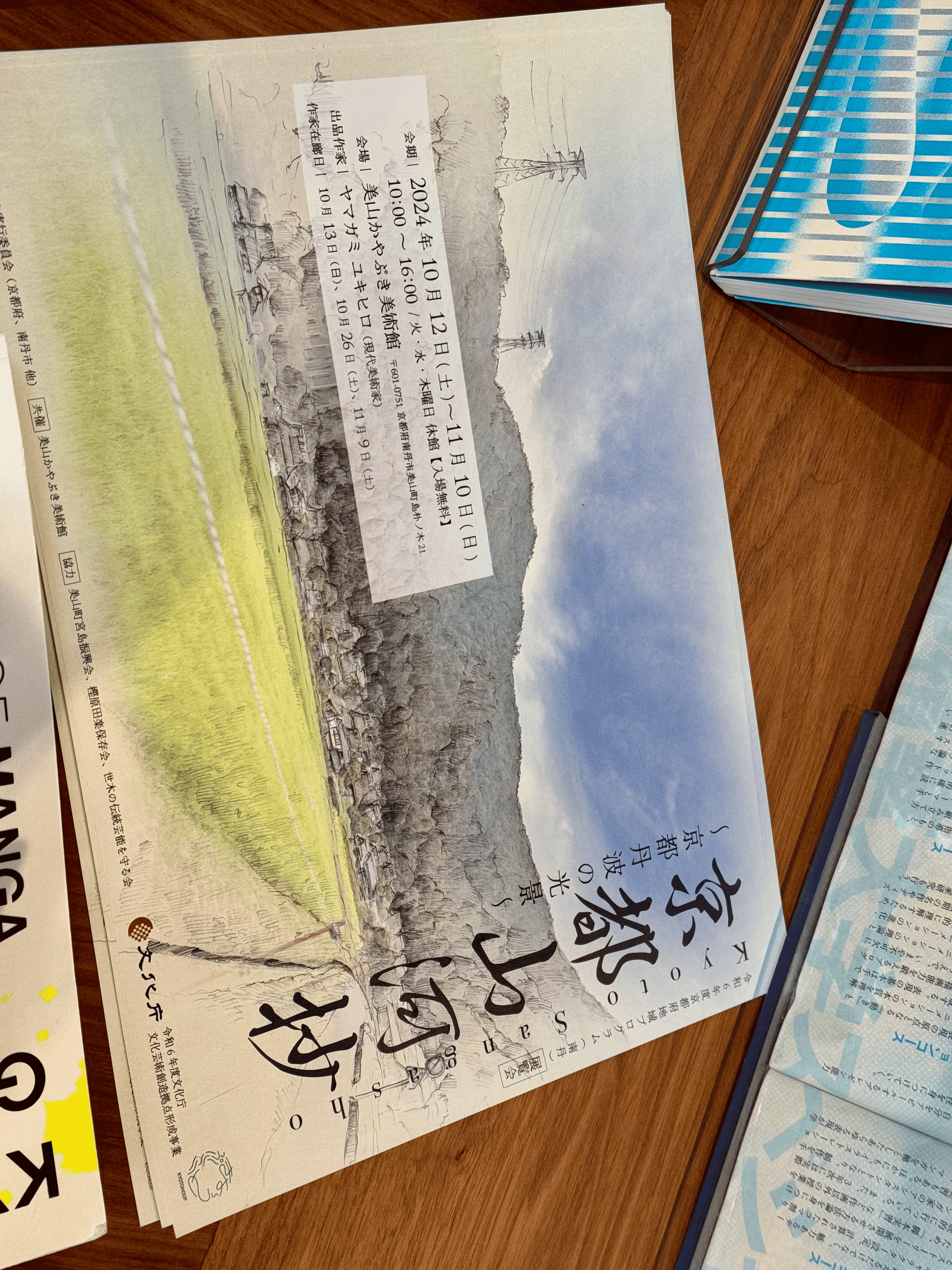

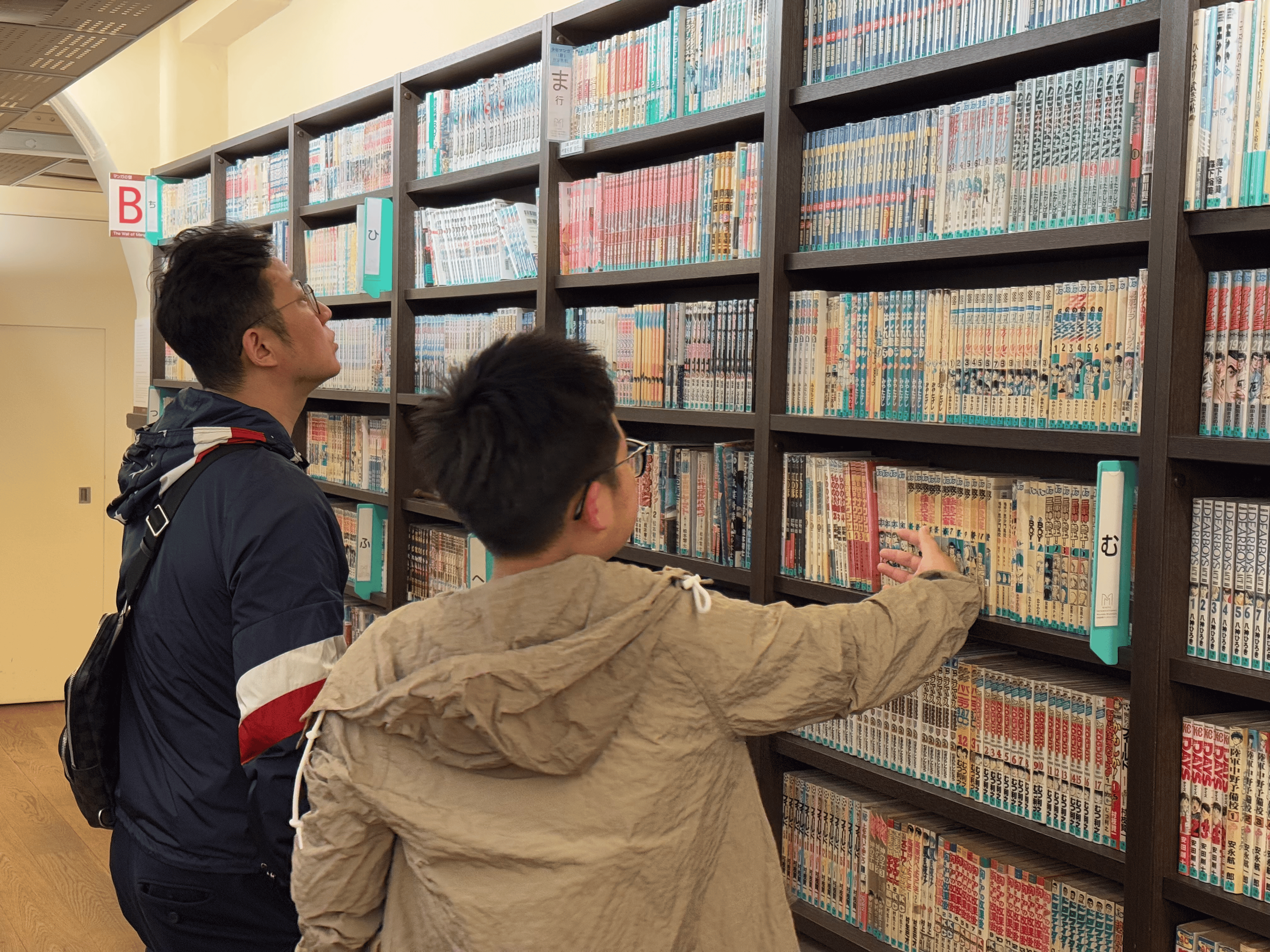

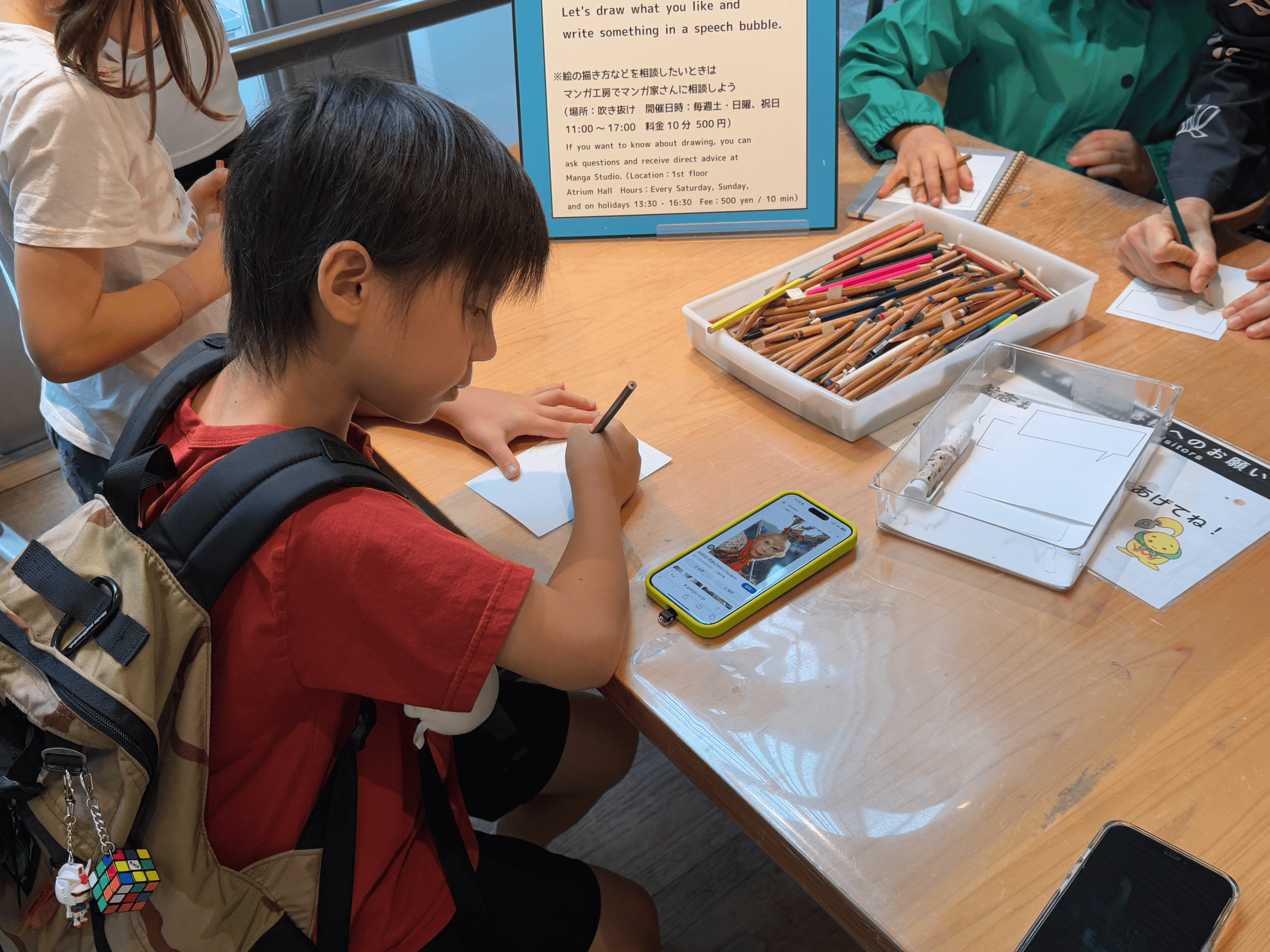

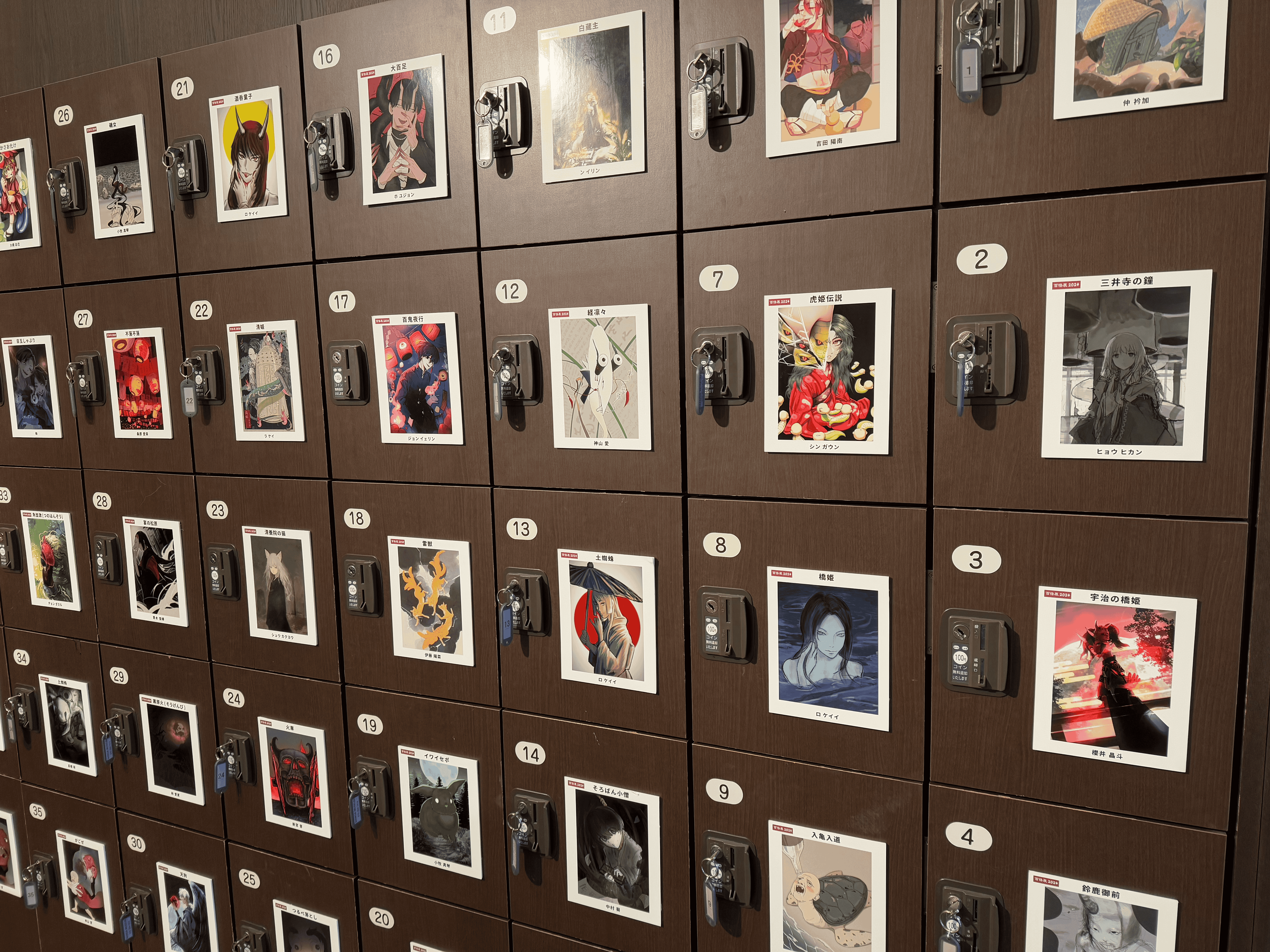

京都國際漫畫博物館

达成小小梦想的地方

10月2日早去天桥立,10月3日再去京都國際漫畫博物館,是我整个关西之旅最正确的时间安排,虽然其他的也完全不差,因为3日开始关西近畿就开始一直下雨正式降温入秋了,这个时候没有比在室内更正确的选择了

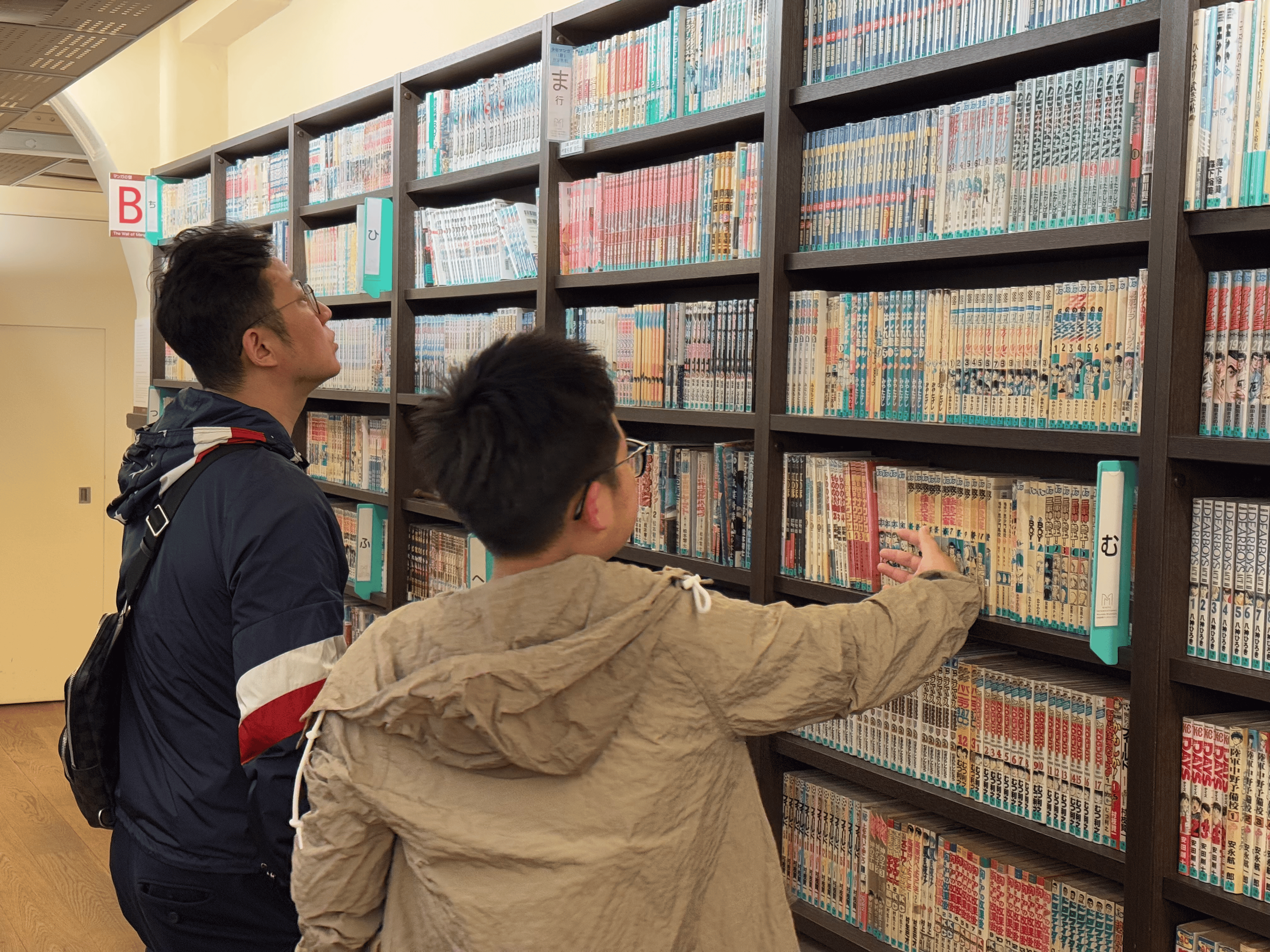

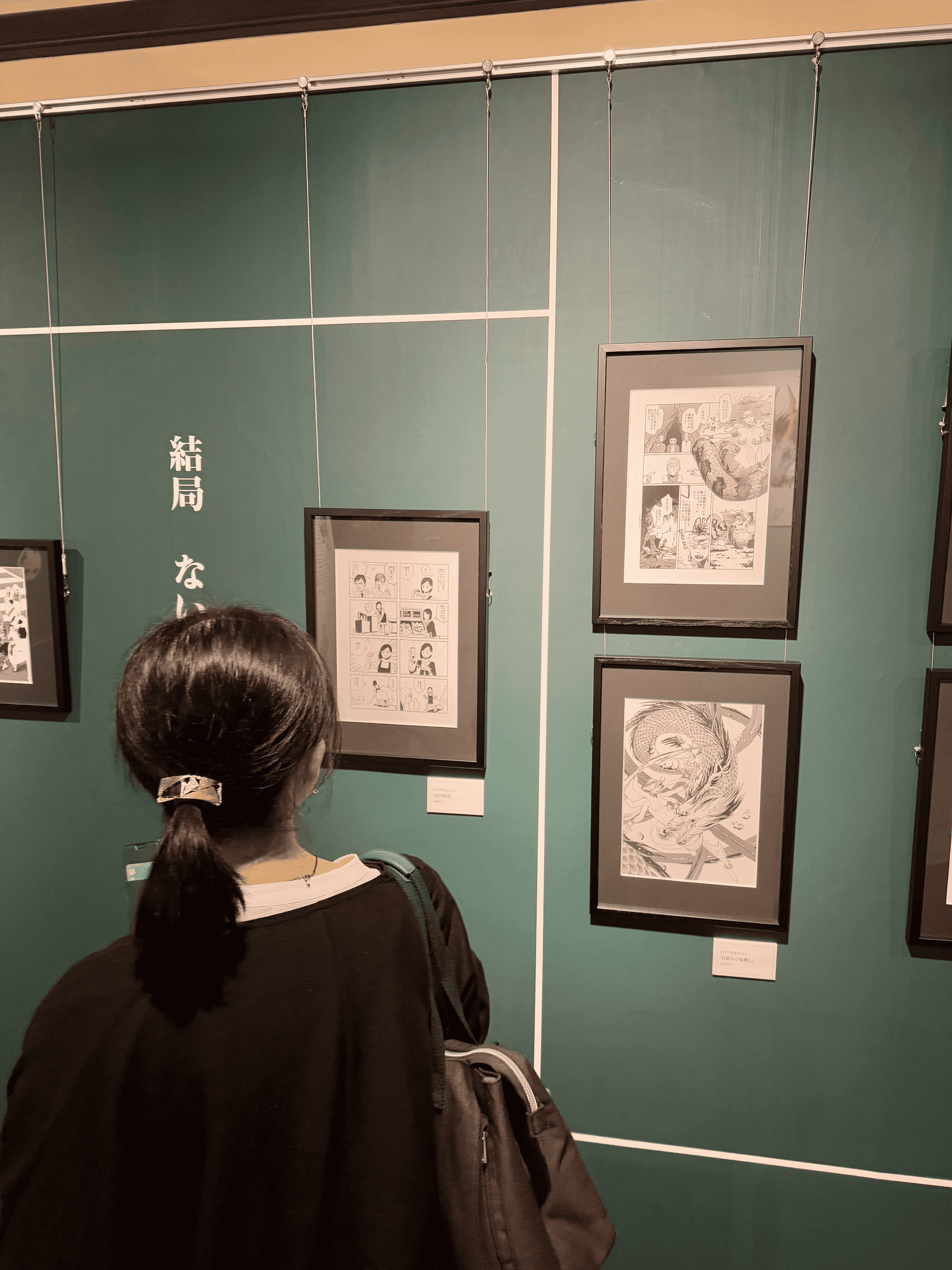

在京都國際漫畫博物館,我遇到一对父子,他们在讨论日本漫画动画对世界的影响,很明显这其实是父亲的兴趣,因为他们都是先从老漫画开始找起(幽游白书、龙珠等),讨论完儿子感慨道什么时候能在这里看到中国的漫画呢?

其实我明白他的意思,这条路不知道有多少人走了多久了,然而我已然放弃了对国漫的兴趣,所以既无力也没有资格去回答他这个问题,这不是一个简单的市场问题,或者说在传统教育意识与文化下,市场与资本反而是个简单的问题

动画与漫画或者说难听点,二次元在国内不是主流文化,没有上层的广泛的认同感,如何与在被视为国家三大经济支柱之一且意识更为开放的日本比呢?

看着他们久没有找到龙珠,我便再告诉他们龙珠过于出名了,在一进来的大厅阅读架上,他们也是表以感谢

说实话,我很羡慕他们的关系,羡慕作为父亲的开明与前卫,作为儿子的思考,不知道我是否能达成这样的未来

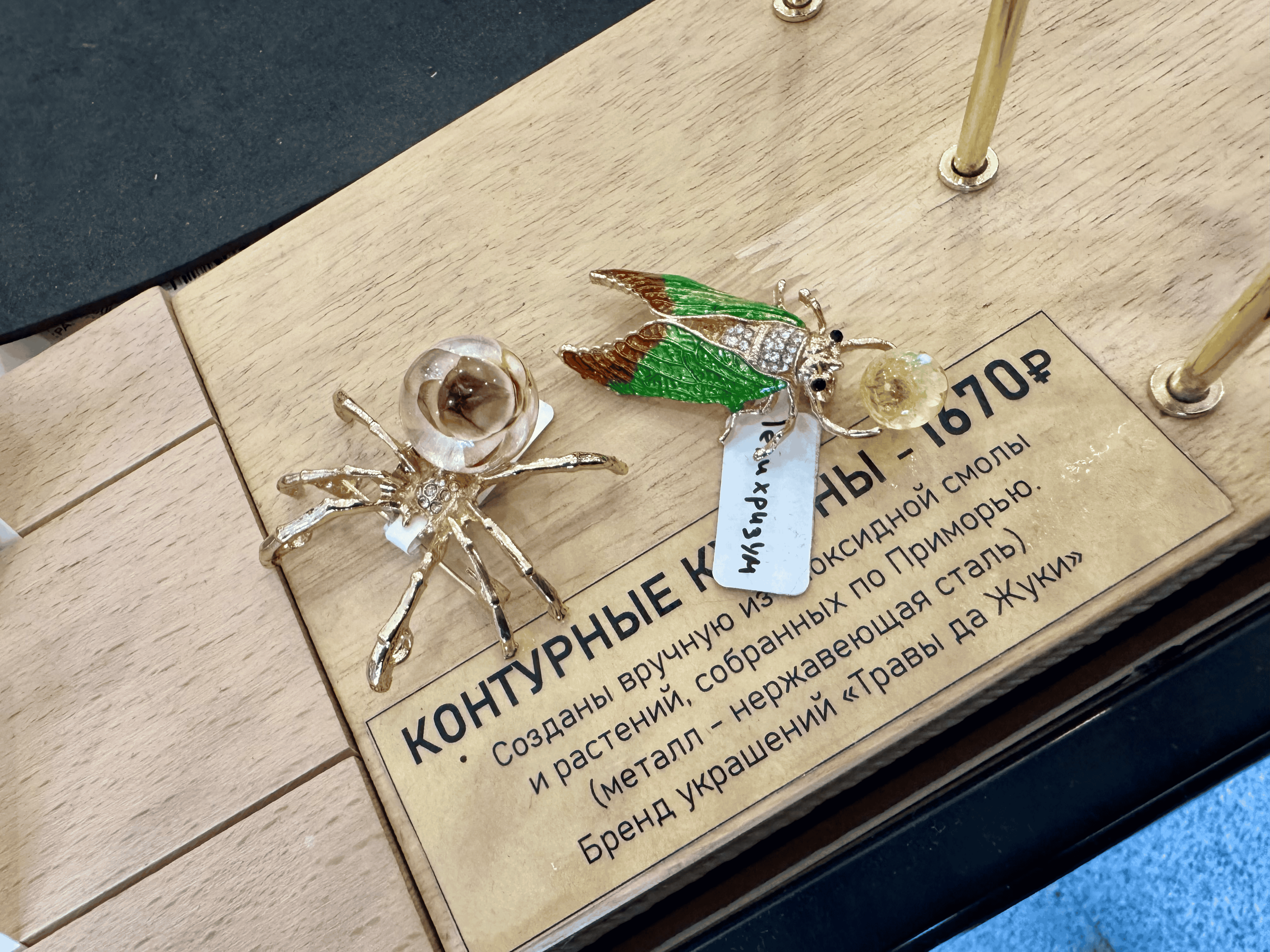

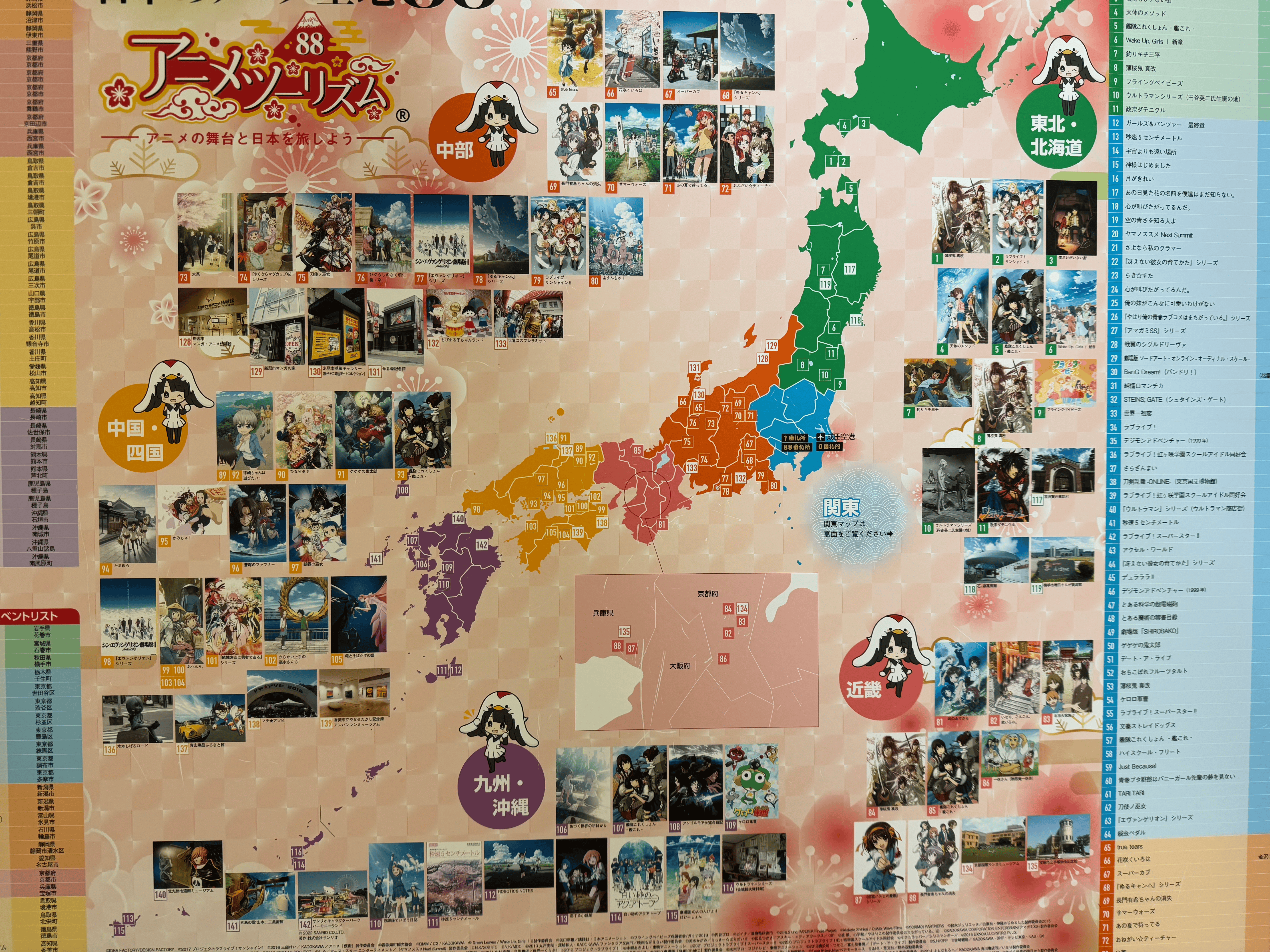

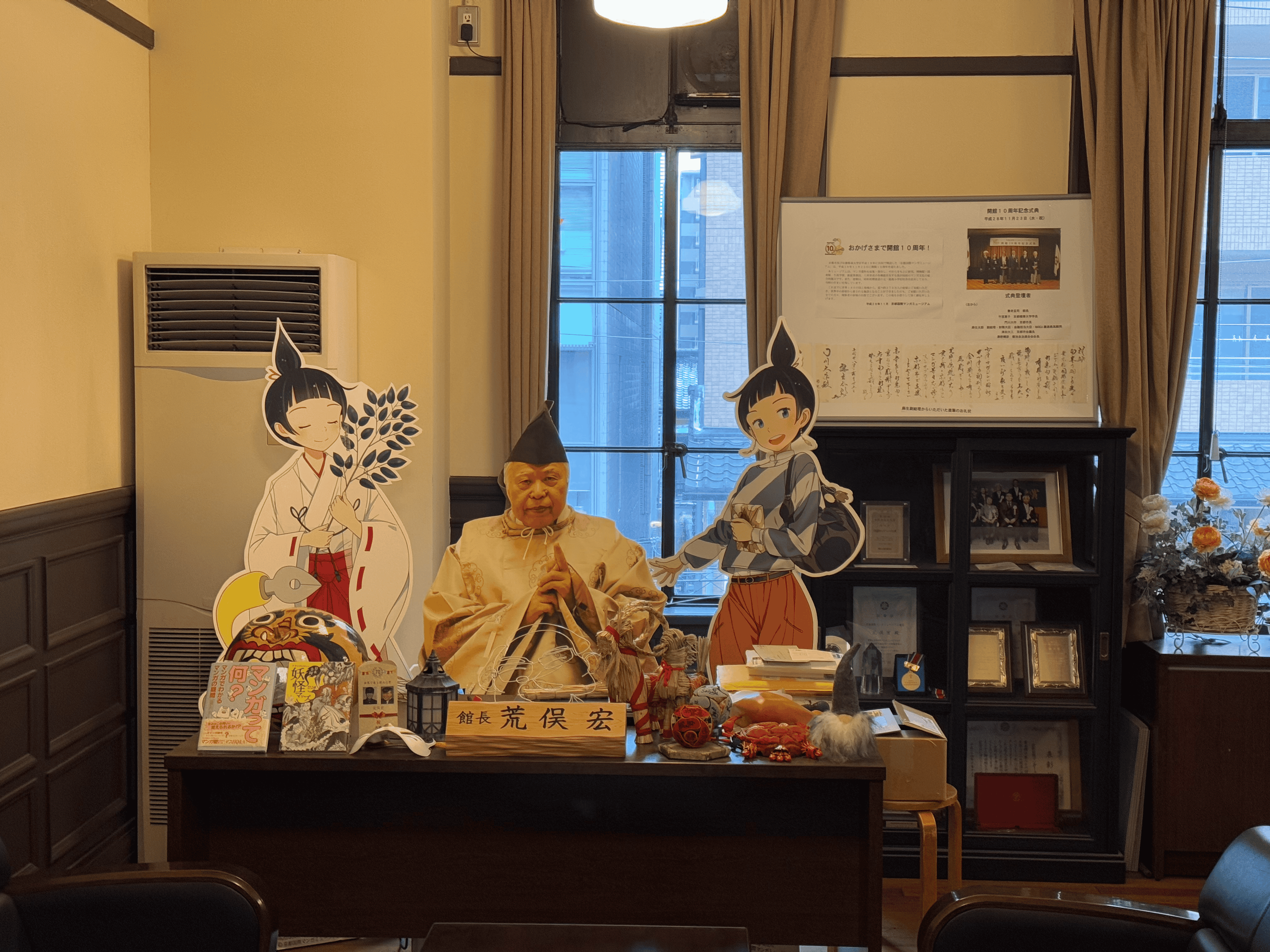

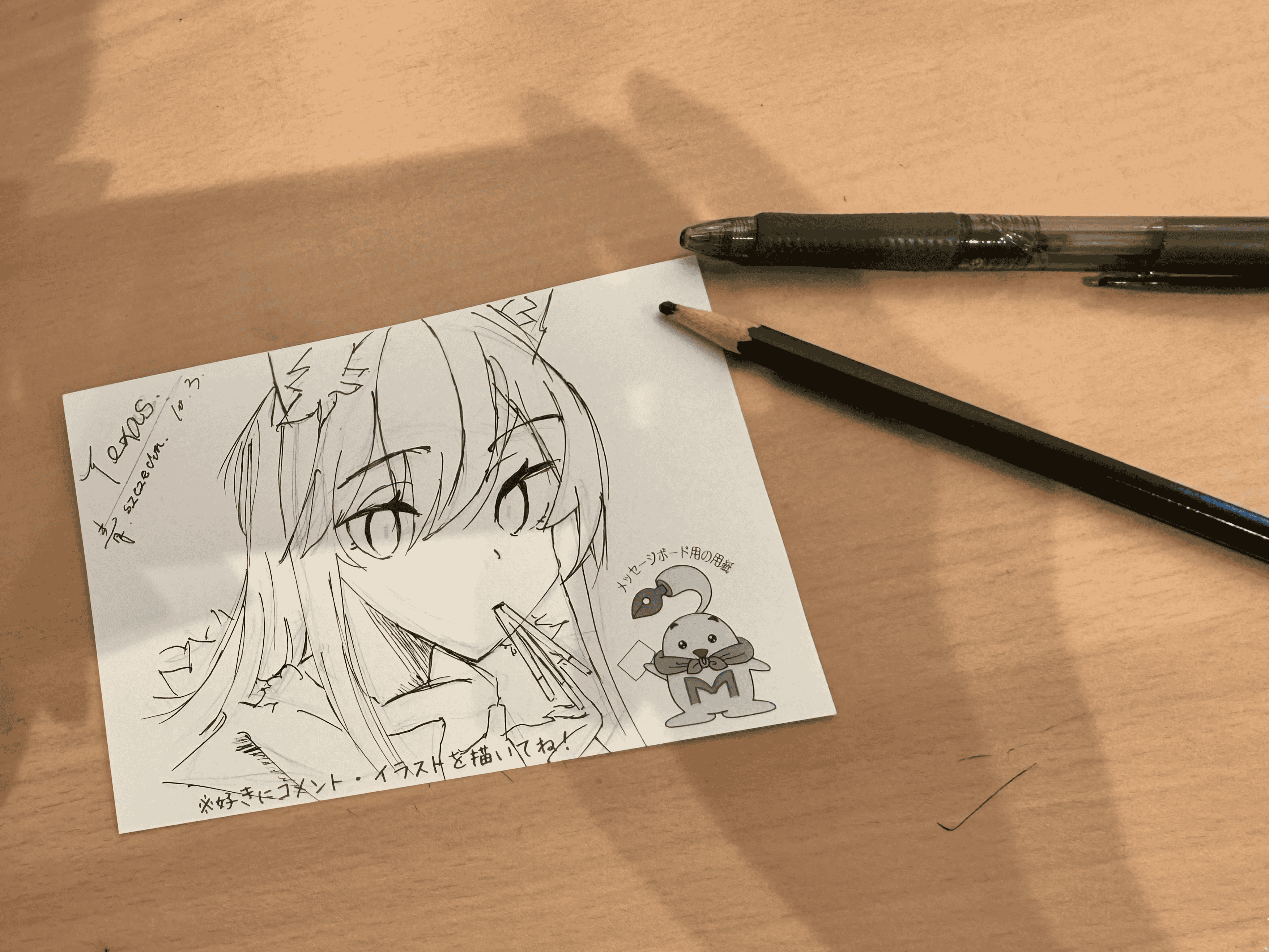

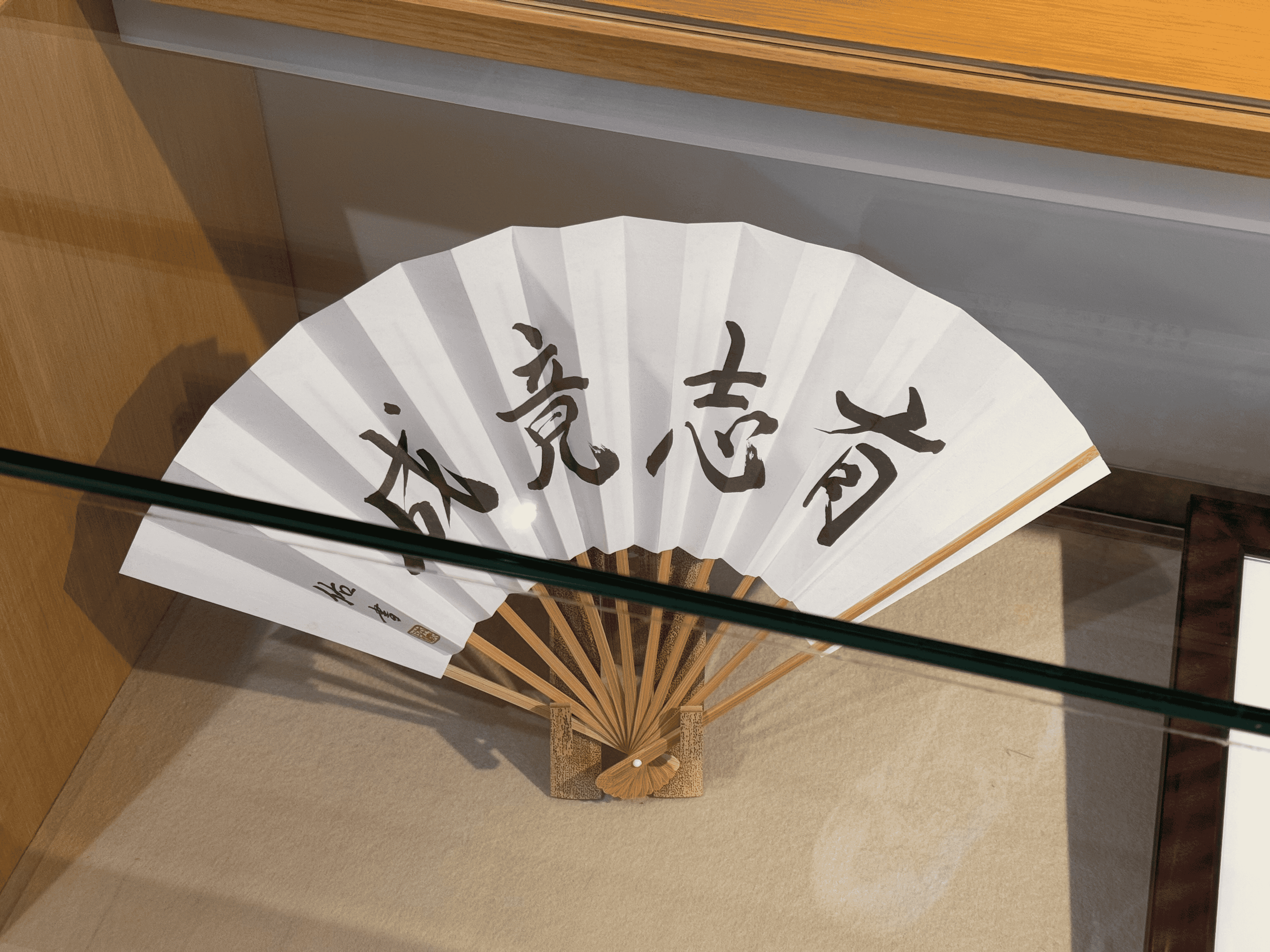

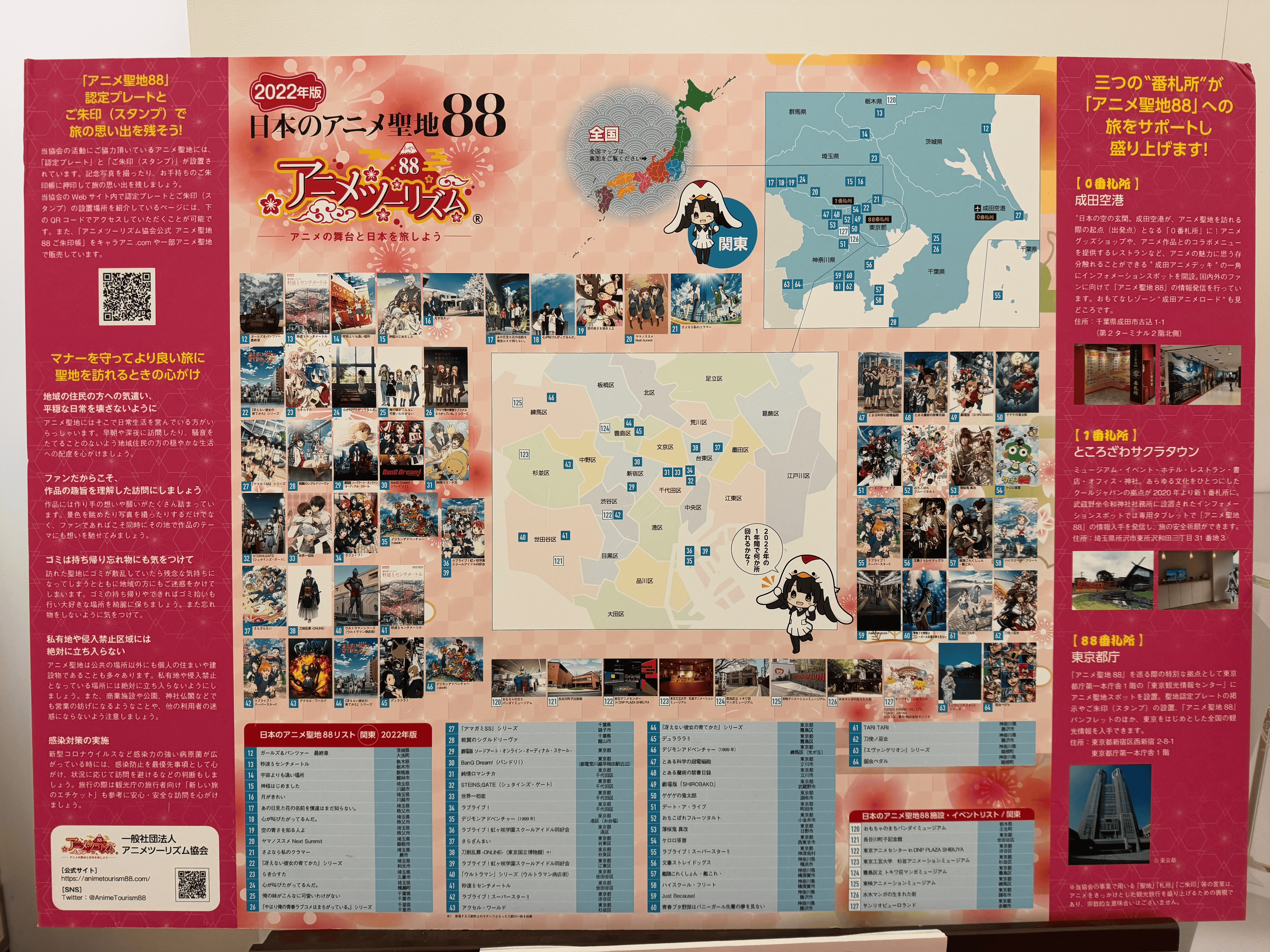

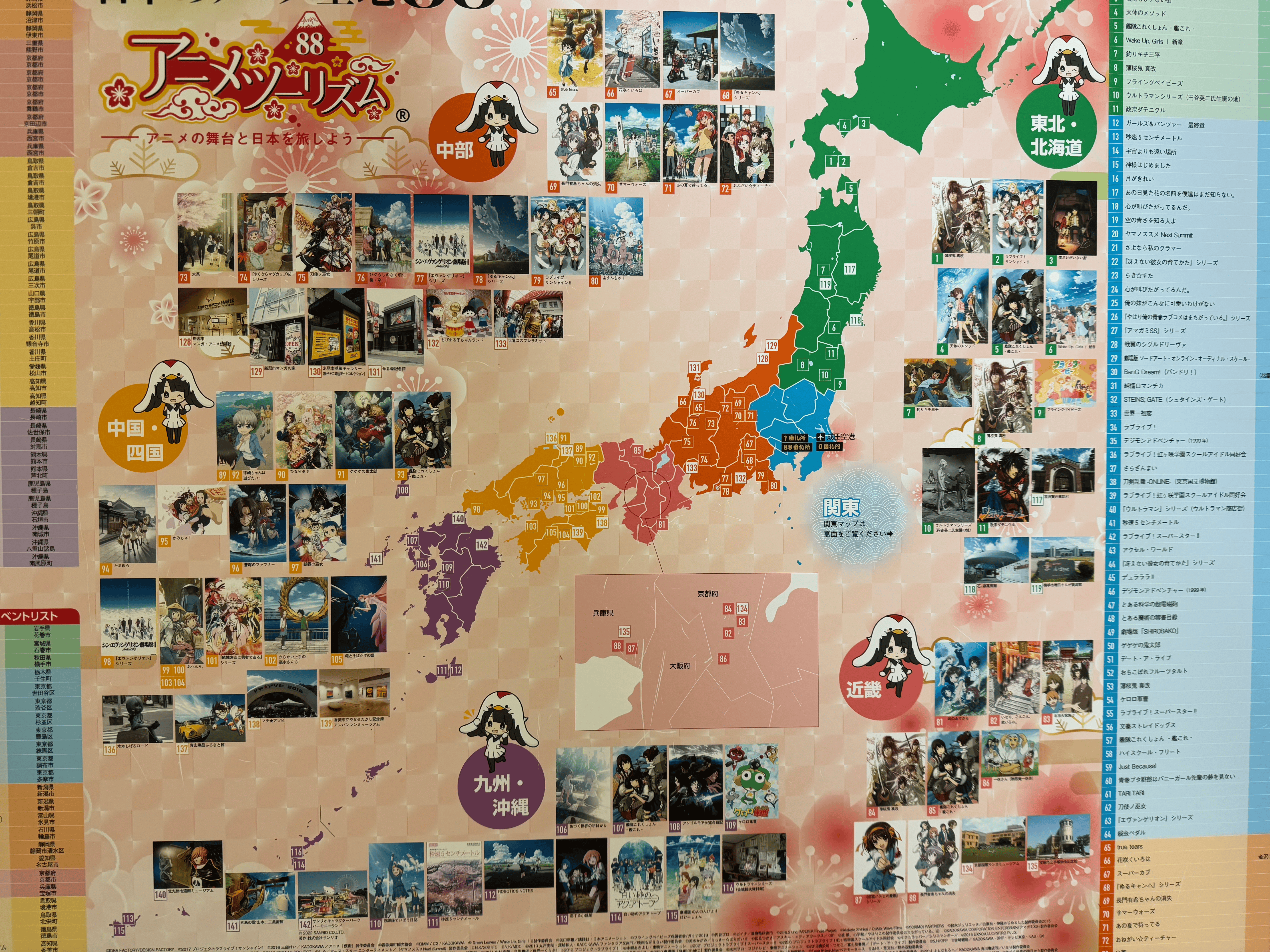

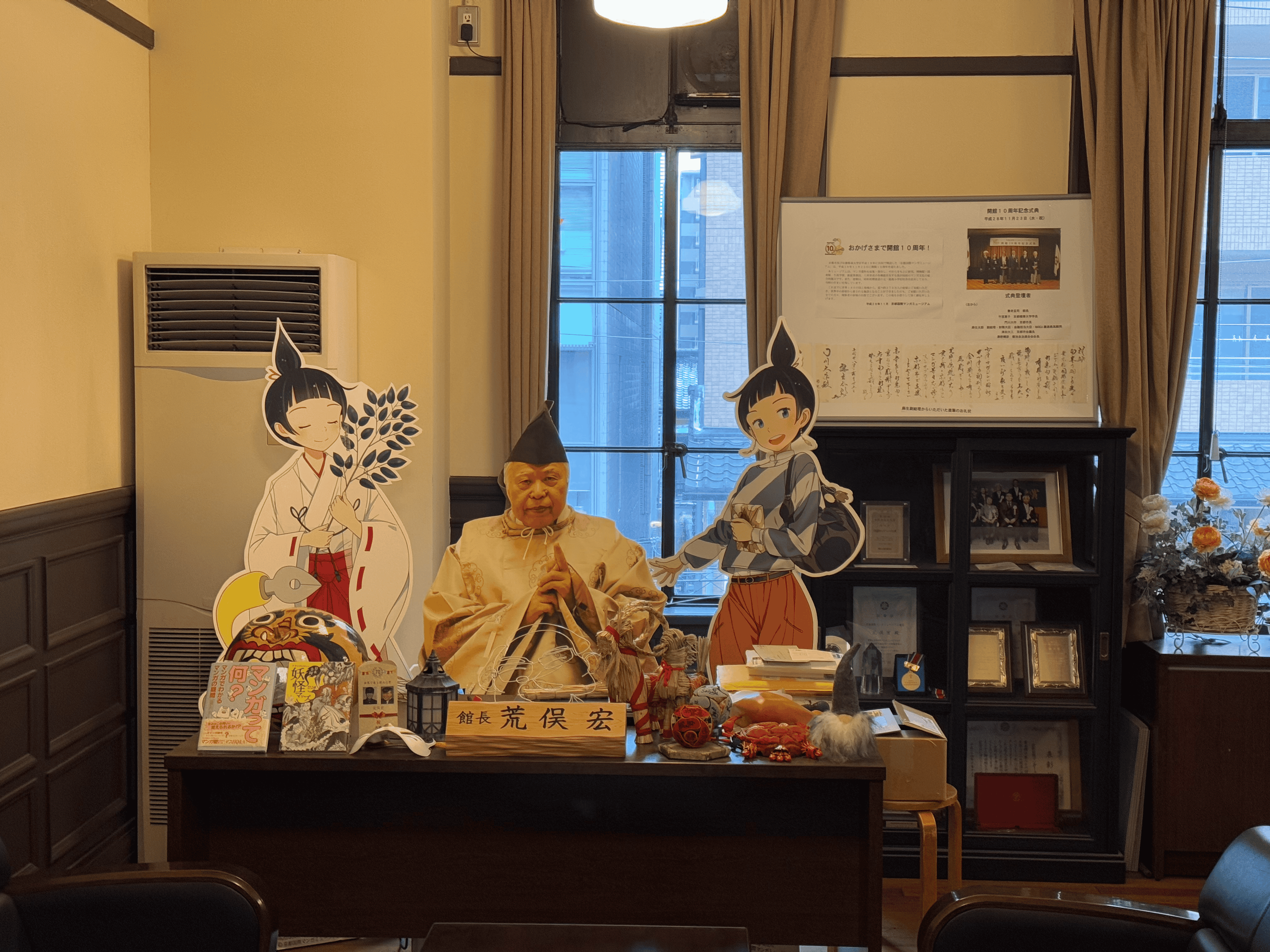

在京都国际漫画博物馆藏有近年有名的漫画家的握笔手势雕塑,还很贴心地标注了近年出名动画的圣地巡礼地点,然后最搞的是馆长办公室的馆长也是替身-纸牌人!

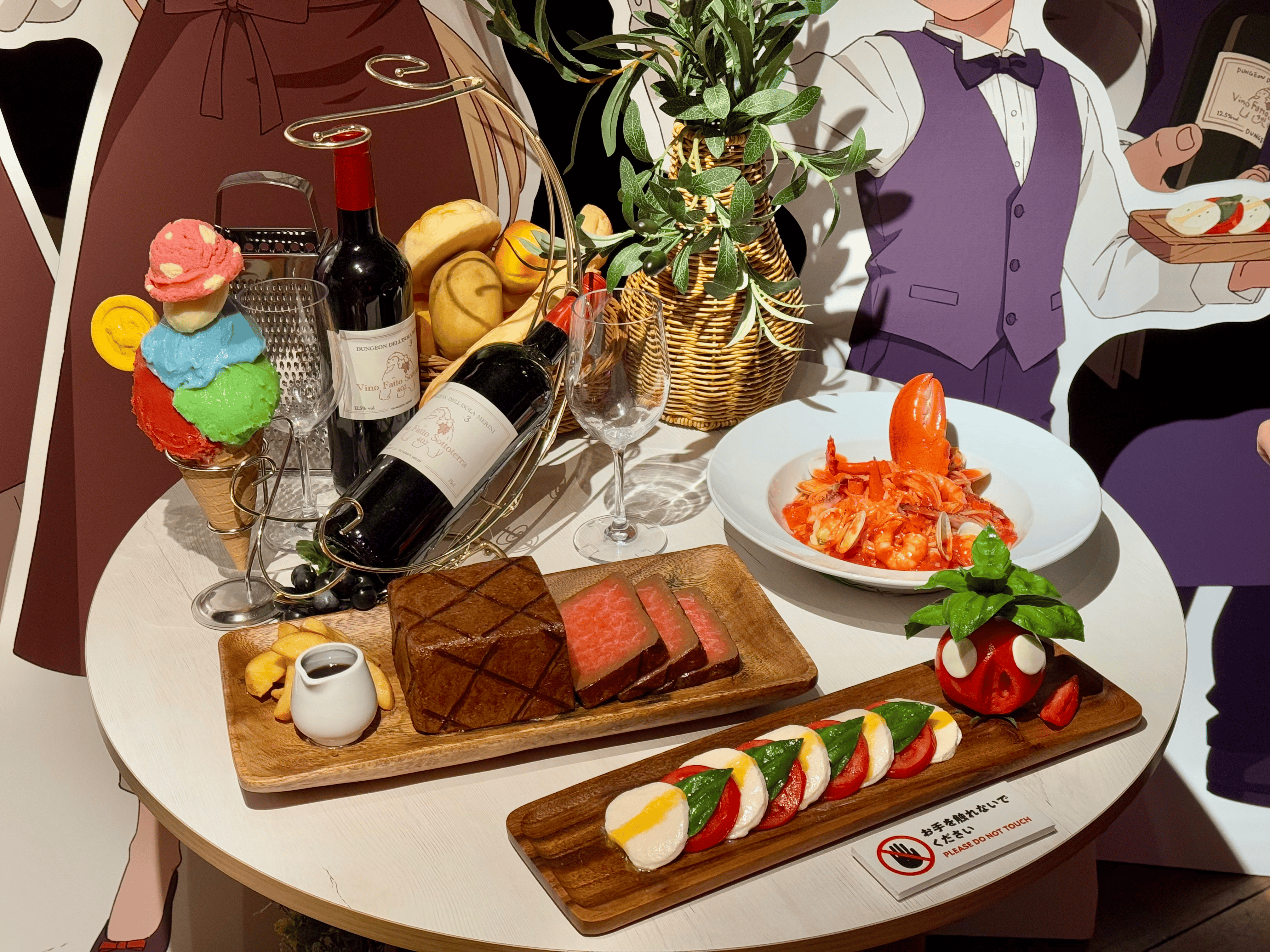

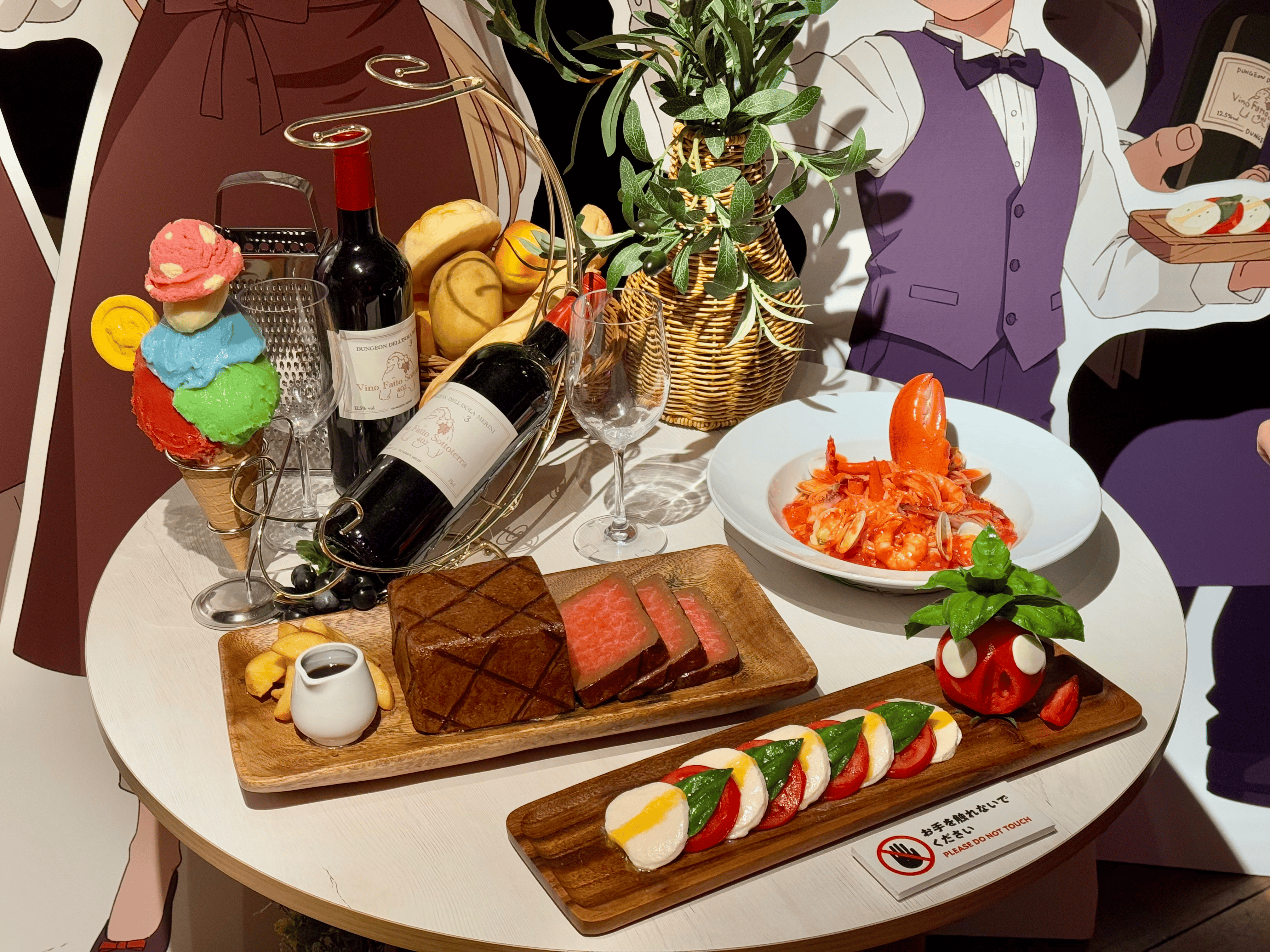

恰逢博物馆在做迷宫饭作者九井谅子的个人展,有很多都是迷宫饭的粉丝

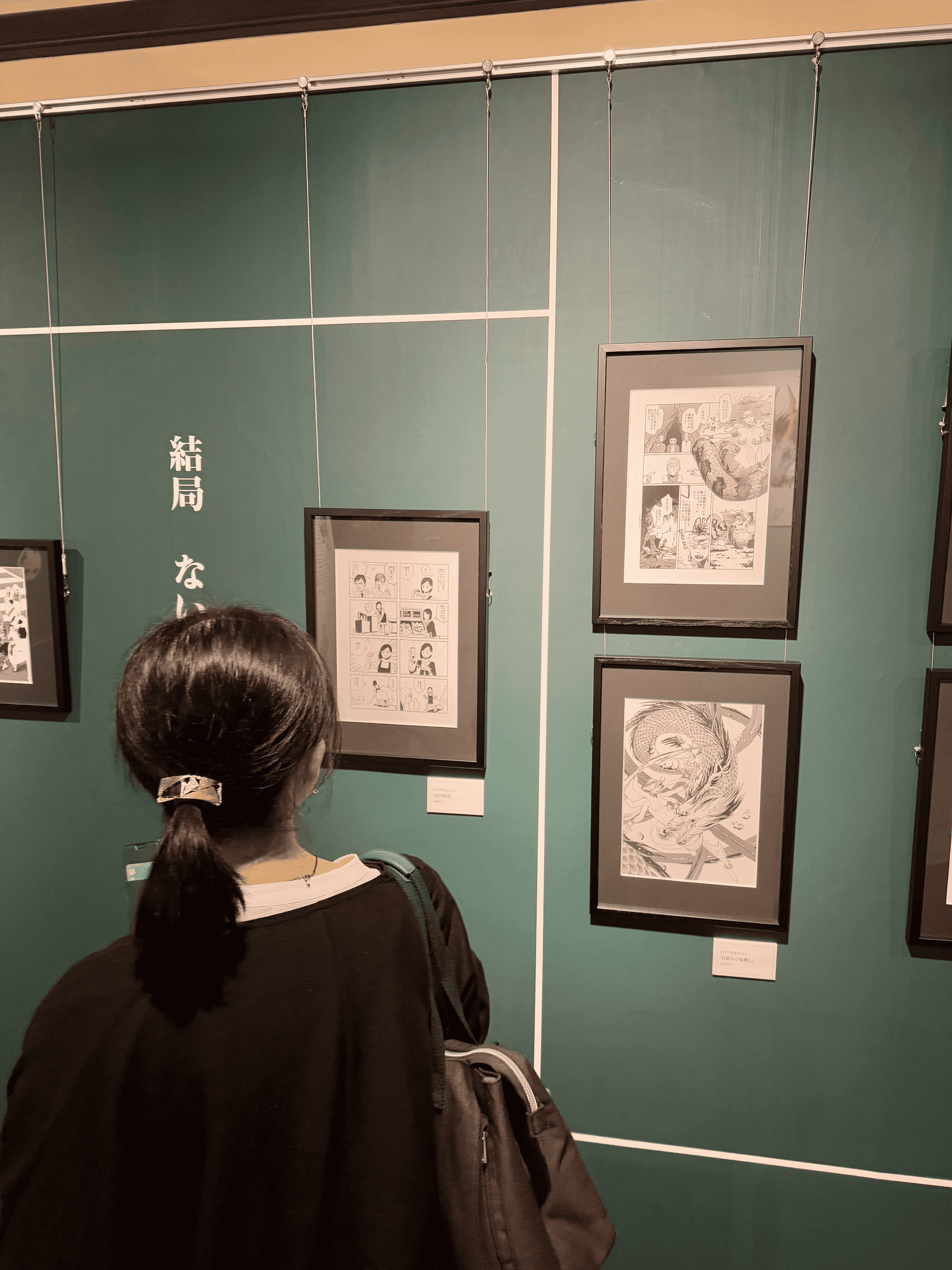

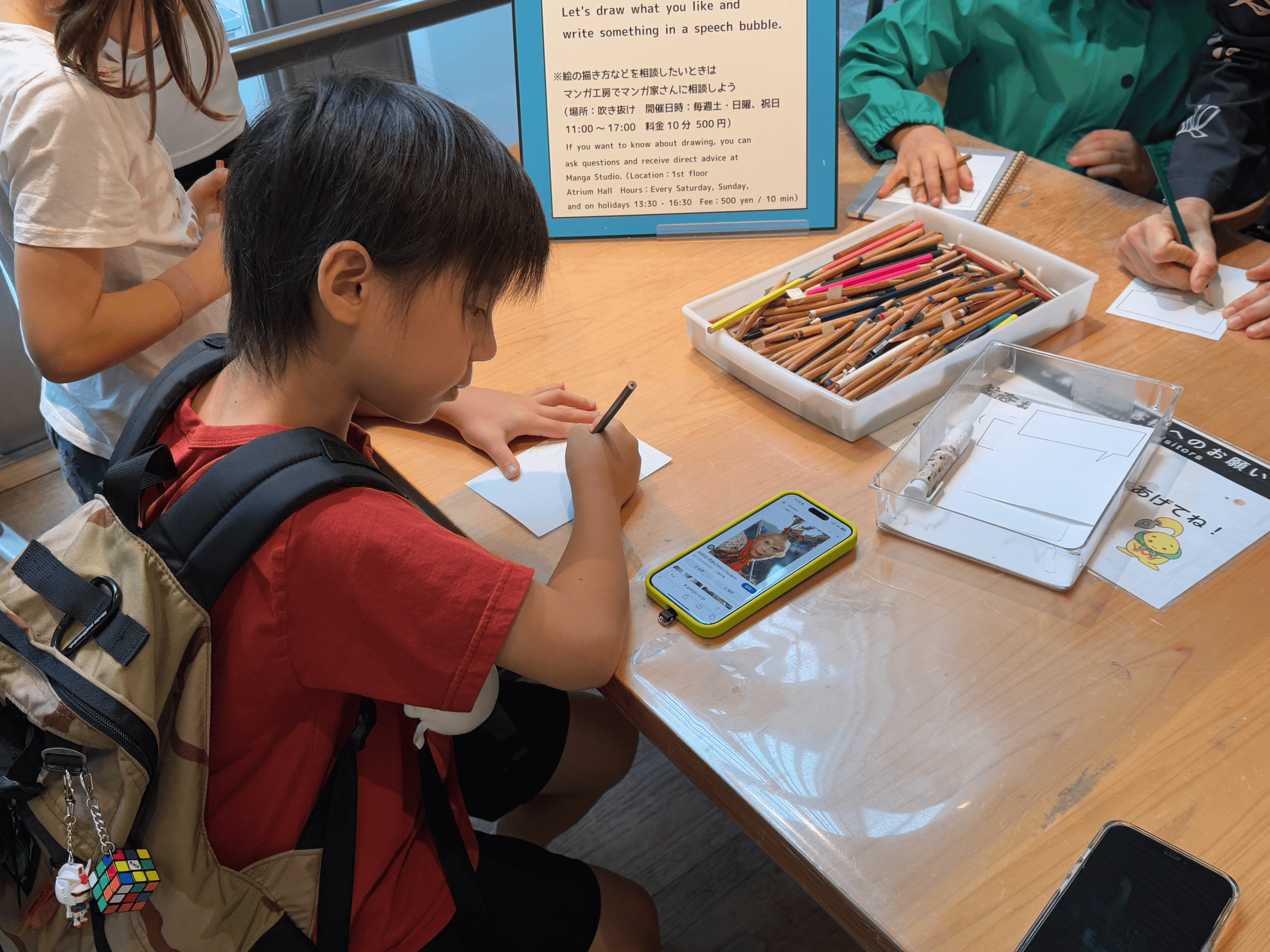

漫画馆有很多人静下心来看漫画,欣赏展出作品,还有自己上手鼠绘填色,也有对你我都熟悉的角色进行临摹的孩子……

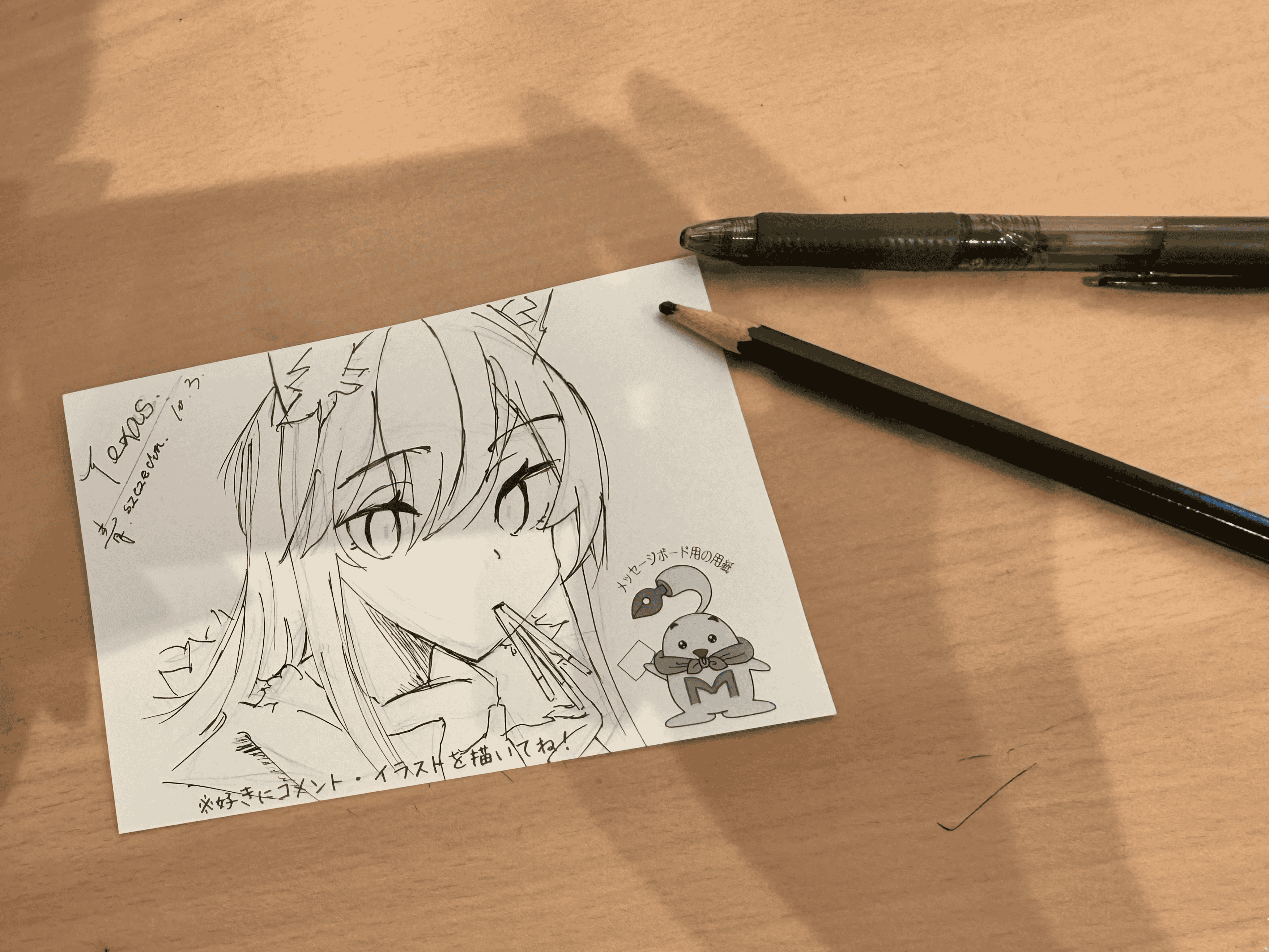

当我看到一面、两面、三面白墙都被贴满各种各样的画作时,我多想自己也能随手画些小东西钉上去,但是啊,我已经多久没动过笔了?会不会贻笑大方?直到我踌躇间看到了上面这个小家伙,他不在意自己画的好不好,也不在意角色是否有人能认出来,他纯粹在表达自己的情感:我喜欢这个角色,我希望大家也能看到,认识他

所以我也下定决心,我在异国他乡,无人认识,我画的好看与否也无人在意,我只需从自己出发,完成自己的小小愿望,达成这份成就

很明显的手生啊喂!铅笔打草稿的痕迹太重了还没有橡皮!线条也好毛糙!啊我死了

午餐费用

1、雨越来越和整座城市较劲,我不得已在博物馆对面的食其家吃了个中碗草草了事,反正飞机上也有能吃些的 不记得花费多少了,现金付的 不计

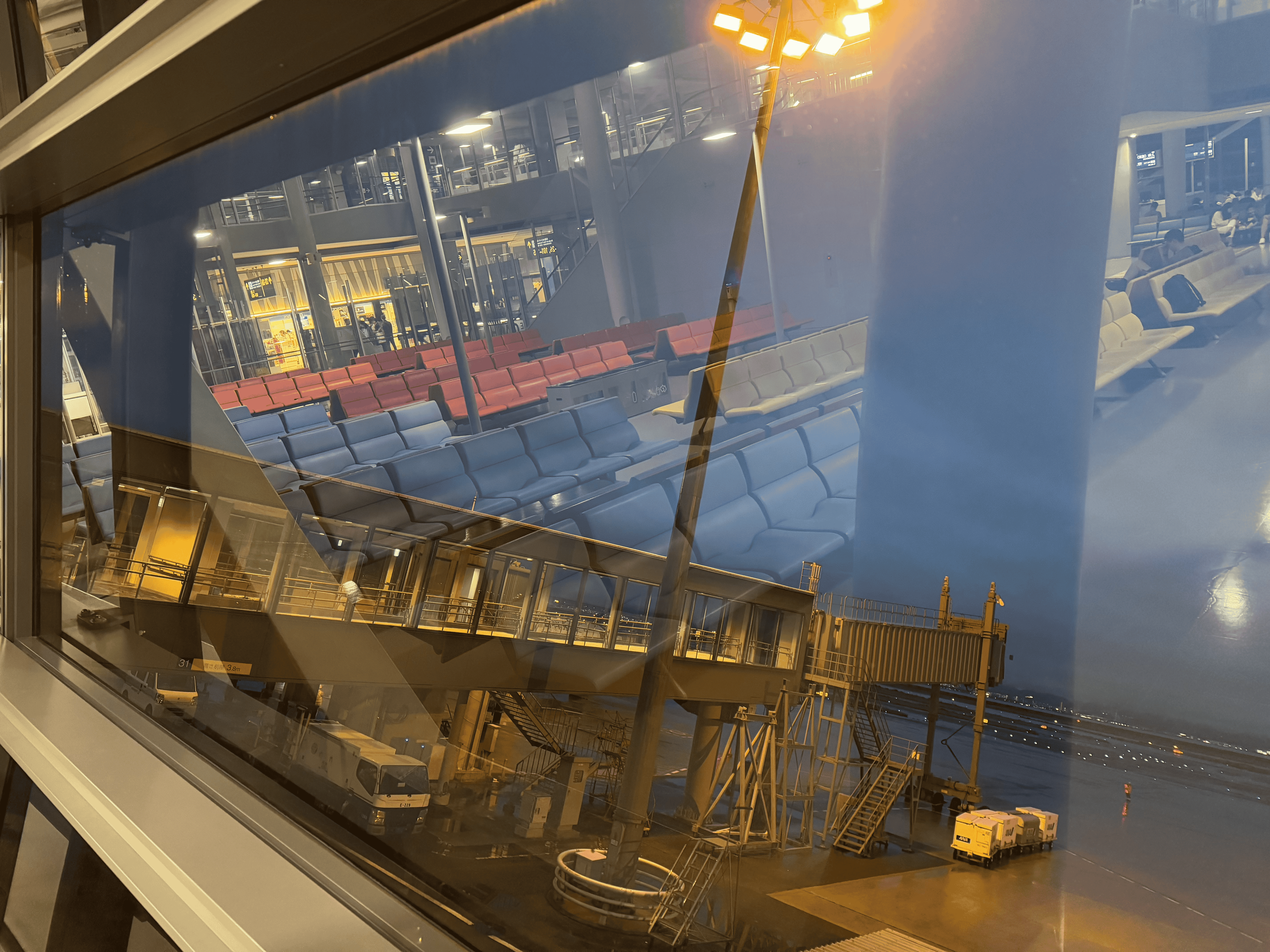

返航回国

战斗并没有结束

从京都到关西机场,有Sakura直达,且因为JR 关西券还在生效期,不用花钱

Tips

1、在离开日本前,记得最好把身上的所有日元花完,包括现金、Sucia卡里的钱,不然肯定贬值的

2、在关西机场看到日本人是这样描述扭蛋机的:不知道为什么这些年来一直很火

3号晚上我在飞机看到这幅景象时,我以为自己到了美国

也许是我少见,无法相信这样的照明度是在国内,但这确确实实是长三角一带,而且应该只是宁波一侧

总共花费

交通

机票+Sucia卡充值:2438+300 RMB =2,738.00 人民币 不到

酒店

大阪+京都:3268 RMB 不到

门票&交通券费用

景点门票+三个交通券:12.81+43.74+43.74+59.66+44.93+467.41+588=1260.29 RMB

午餐&晚餐费用

大阪烧+豚骨拉面+牛排丼+炸牛排秋刀鱼+王记烧烤:94.78+56.86+39.59+167.32+220.66 RMB =579.21 人民币

纯代购

CHIKAWA玩偶+Anime周边+扭蛋云云:130.48+296.64 RMB=427.12 人民币

现金

4000 JPY = 1970.56 RMB 用于各种地方(交通、餐点、纪念品等等)

证件&通信

护照+签证+电话卡:130+155+85 RMB =370.00 人民币

总计

10185 RMB 总的来说1w RMB是足够一个人玩9天的,比我预想的还要高啊,因为机票和酒店确实贵了,占60%,还有一些景点也是不用去其实(点名海游馆),这里我没有算我换手机的费用,因为本来就要换了= =

写在后面

现在这个时候,我写到这里,已经是年关将至,从10月10日断断续续写到1月24日,工作繁忙和我的懒惰可见一斑,所以我到底感受到了什么呢?也许可以从下面几个问题来回答,或者说再不写完我也怕我遗忘些什么:

以下的观点纯属主管论断,可能与实际不符,请勿一昧认可

这次出国到底给我带来了什么?

最直接的,英语沟通交流的经历与自信

我和各种国家的人们交流,理解意思,基本都是靠英语,我不敢说自己的英文水平有多好,但这种能听懂他人,也能被他人理解的感受是很好的,即使是简单的词汇和不长的交流,我也能感受到自己的学识没有被浪费,努力不是无用的

其次,是看到了切实与自己兴趣相同的人

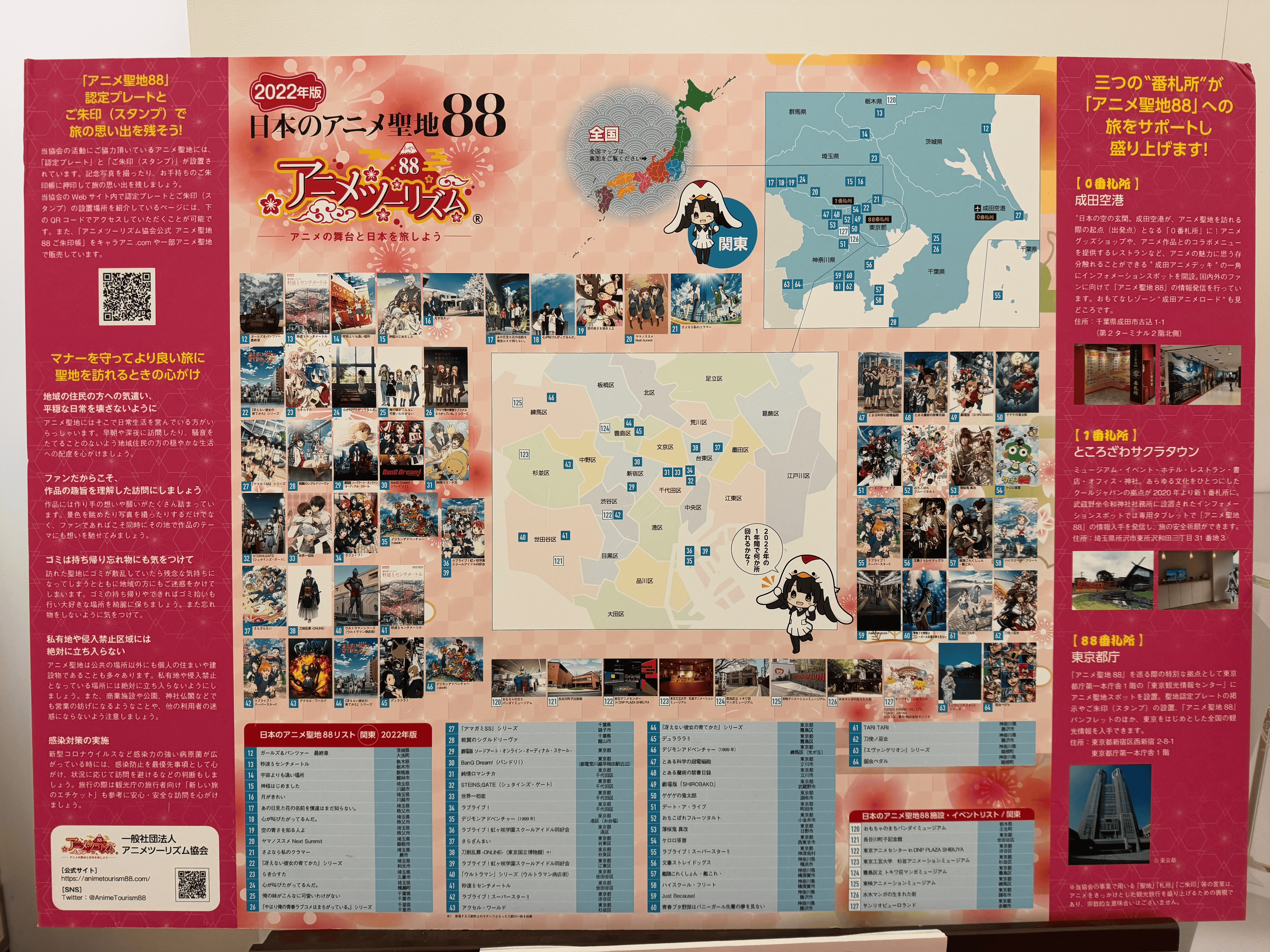

国内对动画/漫画/轻小说文化的认同基于互联网,基于过往的友人交流,真实感很稀薄,而这次出行,我见到很多的人们,近畿关西如一个巨大的展览,吸引着世界各地对正向日本文化认同的同好

还有,是一种熟悉的真实和不真实

社会在井然有序的运行,人们都在为自己的生活努力,这是一种真实;

但我只是人潮中的一粒,我不是他们中的任何一位,这种井然有序下的无序,作为一位访客,只能触及到不真实,这让我不禁想到15岁时眼中复旦法国梧桐的美丽与21岁晚上九点下班人满为患的地铁,他们也都在上海

有什么是去了日本之后才有的思考或感悟?

什么是国际化的大都市?

我觉得这个名词的两个定语可能是国际化重要一些,那这样看且不说杭州,上海和大阪京都相比,应该是后者更能被称为国际化的大都市,为什么?因为他们几乎在哪都有四语的引导:菜单、播报、地图图示等,在酒店或餐馆也有不少会中文的服务员,即使便利店也会愿意雇佣东南亚裔因为他们更早的接触英语环境等等

我不是说国内也要一一效仿如是,相反,一方面是对国际化的肯定,另一方面是日本的需要,他们需要如此的服务业

为什么电子支付在日本或者西方世界难以推行?

我认为一方面是电子金融安全体系在除中国外的国家不够完善,另一方面是过度的便捷会一定程度削减服务业

前者可以想想国内多少储蓄额度在国有银行,中国人民习惯将自己的隐私信息托付给政府,政府也因此可以把绝大部分的金融系统联通,这保障了移动电子支付在中国的发展,而西方世界的人民储蓄分布在各个资本机构,国家政府可能没有权利去做整合与统一,即使出现了类似支付宝这种应用,政府可能也无法对他做更多监管

后者是这里我想重点讨论的:我在日本其实有不少的店铺,不论是酒店还是餐馆是接受移动支付的,也有不少支持国内的支付应用,但我没见到任何一家使用类似扫码点单这种服务,只有烤肉放题的pad点餐有所类似,为什么?

我的理解是,服务员服务客人,在第三产业无比发达的国家地区,尤其是日本,是绝大多数人不愿意放弃的。政府可以以此多提供就业,客人更能够获得情绪价值,店长认为这样才能保障一定的服务质量等等

或者反过来想,如果效率提升会怎么样?想象所有的工作用自动化代替,就可能不存在“服务特色”的概念,供给的消耗会变大,单件商品的附加价值会被削减,短期内或者如果把握不了平衡的话,需要更多的投入,而单件利润会下降

为什么日本还要保留零钱?

这已经成为了一种文化,也是一种政府的坏心思

参拜文化在日本是一种传统,供奉需要零钱,也希望外来游客入乡随俗;

在日本几乎没有任何店面会给你用零钱换整,因为过于小额的零钱是花不出去的,甚至连电子卡中的钱你也是很难花完的(没有这么小额的乘区),是上层一级一级塞给下层,让社会接受与稀释的,这会保障一定的通胀

这也侧面解释了为什么移动支付在日本并未完全流行开,小额的货币一旦被数字化,会很大程度的减少这种稀释,当然也可预见的会削弱参拜文化

还有什么想法可能得到了印证和深化?

国家的独特与不容易

这里指祖国,中国是世界上唯一的可以靠内需达成一定供需平衡的国家,举个不恰当的例子,《黑神话:悟空》只要国内认可就能有不错的销量,很多评论也说在中国你要先满足国内人们的期待,再去谋求国际的认可,全球最大的市场是中国千百年来独有的傲慢,这也使上文说道的不那么“国际化”有了部分解释

所以,统一非常重要,这里指所有的国家完整

只有统一,中国才能被称为地大物博,才能有足够丰富的资源种类,孕育几乎完整的世界产业类型,才能保障十几亿人的生存需要,才能有关乎十几亿人生活的正向经济循环

人民币的购买力,是廉价的公共交通出行、低成本的生活资源与饮食、逐步完善且全民普及的教育与医疗保障体系等支撑的(写到这里我注意到应该提及住房,从居住性租赁住房来说是有力的,当然购买性住房我巴不得再跌也一定会再跌,这是虚幻的市场在为过去买单,苦了整个社会,这也是一种真实),我们不需要如日本一般,必须要广泛迎接世界各地客人,必须要维持高占比的第三产业(我的观念是第三产业占比不能一昧过高),这对现今的政府来说实属不易

就我所见的景色、城市规划、人文环境来说,国内确实有不如的地方,因为这不是一个量级的问题,我们需要分清什么是差距,什么是差异,我的见闻还甚少,希望时间会不断地解答这一切

历史与文明需要人去书写

这趟旅途,我拍摄了很多因为人才使画面鲜活的照片,有很多因为人的存在才愈显完整的构图;

同样,我被许多人搭话寻求帮助然后道谢,也有被拉住问要不要提供特殊服务;

在民意调查80%-90%恶意的国家里,我看到了许多引用中国记载的表述和把“愿世界人类和平”写在门匾上的人……

「人是如此的复杂,文明就是如此的多样」

一如小红书上的中美人民对帐,一如围棋LG杯上的新规

感受是如此抽象又多么深刻,难以言表

这是趟孤独而又充实的旅程,是对自己很多方面的挑战,所幸我的行动与能力没有辜负我的判断;在回国后,4号紧接着参加了CP30,晚上因为知道家中长辈住院,5号一早紧急回家,也第一次没有任何庆祝生日……

这是变幻,这是未知

还是那个观点,趁年轻有时间有精力,能够自己支撑自己的经济时,想做什么抓紧去做吧,有时第一次很有可能就成为了最后一次

不知不觉写到了25日凌晨,希望25年也有机会出去玩玩吧,更希望能有人陪着一起出去,把感受到的和思考到的分享给更多人,新年快乐